NISTサイバーセキュリティフレームワーク(CSF)でサイバーセキュリティを強化

米国国立標準技術研究所サイバーセキュリティフレームワーク(NIST CSF)は、組織がサイバーセキュリティリスクを管理するために使用できる標準、ガイドライン、およびベストプラクティスで構成されています。NISTは米国商務省の一部であり、組織がサイバーセキュリティリスクを軽減するのを支援する使命を持っています。

サイバーセキュリティフレームワークの概要

サイバーセキュリティフレームワークは、情報資産をサイバー脅威から保護するための包括的なアプローチです。これは、組織がデータとシステムに対するリスクを管理し、軽減するのを支援するガイドライン、ポリシー、手順、およびベストプラクティスのセットです。典型的なサイバーセキュリティフレームワークには、リスク評価、脆弱性管理、インシデント対応、継続的な監視が含まれます。また、アクセス制御、認証、暗号化、データのバックアップとリカバリーなどの分野もカバーします。サイバーセキュリティフレームワークを実装することで、組織はサイバー攻撃に対する強力な防御を確立し、データ侵害の可能性を減少させることができます。包括的なサイバーセキュリティフレームワークを採用することで、企業は評判、ブランド、機密情報を保護することができます。

米国国立標準技術研究所(NIST)の理解:入門

米国国立標準技術研究所、またはNISTは、連邦政府の中央技術およびセキュリティ標準の権威です。1901年に標準局として設立され、重量、測定、科学標準のための国家機関としての役割を果たしてきました。1988年に、技術的および科学的進歩を目指す機関としての進化する使命を反映するためにNISTという名称を採用しました。

現代の政府運営において、NISTの使命は技術に関するいくつかの重要な分野をカバーすることを義務付けています。これらの分野には、連邦機関および請負業者が満たすべき標準と要件が含まれており、NISTのウェブサイトを通じて無料で入手できる「特別出版物」に詳述されています。

NISTがカバーする重要な分野には以下が含まれます:

- 連邦サイバーセキュリティ:連邦機関が新しい技術を採用するにつれて、機密情報を保護する需要が最重要課題となっています。さらに、2014年の連邦情報セキュリティ近代化法は、機関およびそのパートナーが満たすべき厳格な技術的およびリスクベースのセキュリティ要件を概説しています。これらの要件は、NISTの特別出版物シリーズ、特にNIST 800シリーズおよび連邦情報処理標準(FIPS)文書の一部として研究、作成、維持、更新または廃止されています。大統領令14028およびその後のメモランダムは、連邦機関全体でゼロトラストを義務付けています。

- 連邦クラウドサービス提供:ほとんどの機関が日常的に使用する技術に加えて、より多くの機関および請負業者がデータ処理を扱うためにクラウドまたはマネージドサービスを使用しています。このようなパートナーシップをサポートするために、NISTは連邦の文脈でクラウドコンピューティングの使用を規制するための特定の標準も開発しました。

- 成熟度:クラウド管理や防衛分野での技術展開などの分野は、異なる組織がその要件、利害関係者、および構成員に応じて異なる成熟度レベルを満たすことができるように、成熟度レベルに整理されています。

- 暗号技術:暗号技術はほとんどのセキュリティ標準の中心的な部分であり、FIPS出版物を通じて、NISTは暗号化の最低要件を設定しています。

- アイデンティティとアクセス管理:NIST 800シリーズの一部として、組織は認証技術の適切な使用(認証保証レベル)およびアイデンティティ検証(アイデンティティ保証レベル)に関する標準を設定しています。これらはアイデンティティとアクセス管理として知られています。

- リスク:現代のサイバーセキュリティ脅威の複雑さと高度化に伴い、NISTはコンプライアンス標準をリスクに基づいたモデルに向けて推進するために努力しています。これにより、脆弱性とシステムの知識がセキュリティのチェックリストアプローチに取って代わることになります。これにより、統合リスク管理アプローチが生まれます。

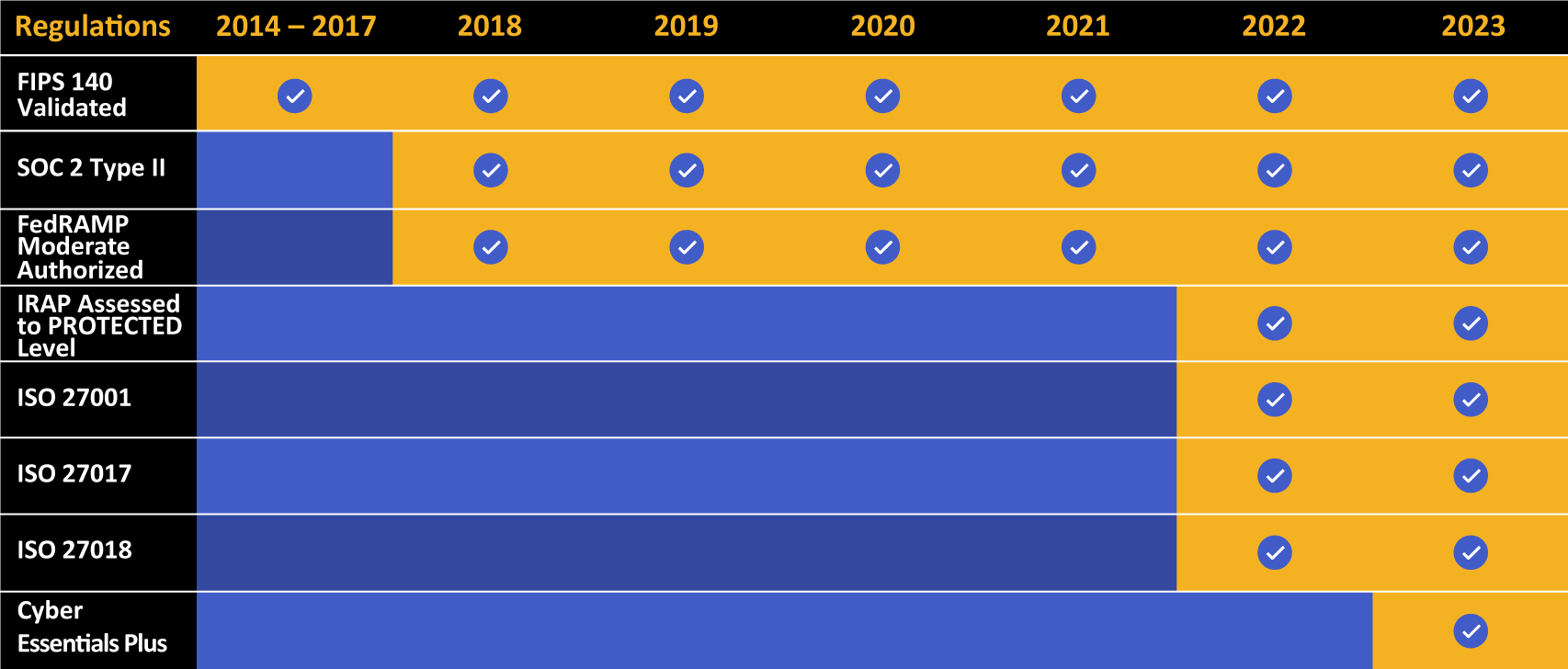

Kiteworksは、コンプライアンスと認証の成果を誇っています。

このように、NIST標準は以下のような効果的な国家規制を支えています:

- FISMA:すべての連邦機関は、連邦情報セキュリティ管理法(FISMA)のセキュリティ基準を満たさなければなりません。これには、デジタルセキュリティおよびセキュリティポリシーと手順の実施が含まれます。これらの基準は、NIST特別出版物800-53、NIST SP 800-18、FIPS 200、FIPS 140(その他多数)などのNIST標準から明示的に派生しています。

- FedRAMP:連邦機関からのRFPに応じるクラウドサービスプロバイダーは、連邦リスク承認管理プログラム(FedRAMP)の下で最低要件を満たさなければなりません。これは、FIPS 199およびNIST SP 800-60で定義された成熟度レベルで組織されています。FedRAMPは、NIST SP 800-53およびNIST SP 800-53Bからセキュリティコントロールを引き出しています。

- CMMC:サイバーセキュリティ成熟度モデル認証(CMMC)は、防衛分野で制御されていない分類情報(CUI)を扱うための成熟度ベースのモデルです。この標準は、NIST SP 800-171およびNIST SP 800-172と整合しています。

- HIPAA:医療保険の相互運用性と説明責任に関する法律(HIPAA)は、FISMAやFedRAMPと同じような連邦セキュリティ標準ではありません。これは医療提供者とパートナーを管理しますが、保健福祉省(HHS)によって管理および運営されています。この標準は柔軟性を促進するためにオープンエンドであり、HIPAAセキュリティルールの下でガイドラインを実施するための具体的な提案はNIST SP 800-66に記載されています。

- リスク管理:リスクは、すべての機関に対する包括的な要件ではありませんが、リスクの評価はほぼすべての規制の一部であり、その重要性は増しています。NISTリスク管理フレームワーク(RMF)は、セキュリティリスク管理とコンプライアンスをガイドし、SP 800-37およびSP 800-39などのいくつかの出版物で詳述されています。

NISTサイバーセキュリティフレームワークとは何か?

連邦および防衛の業務外では、NIST規制は必須ではありません。さらに、出版物のライブラリを持っているだけでは、組織がサイバーセキュリティの姿勢をよりよく理解するのに役立ちません。

したがって、サイバーセキュリティフレームワーク(CSF)は、政府内外の組織がセキュリティをより包括的に管理するのを支援するための大局的なアプローチです。これは、潜在的なリスクを理解し、組織全体の手続きとしてリスク評価を統合し、インフラストラクチャへの脅威を軽減することを意味します。

NIST CSFのコア優先事項

CSFの中心には「コア」があり、すべての懸念がそれを中心に展開される5つの優先事項のセットがあります。これらには以下が含まれます:

- 識別:組織は、関連するすべてのコンテンツ資産およびシステムを識別、インベントリ、および分類できる必要があります。これには、ソフトウェア、ハードウェア、ネットワーク、データ、ユーザー、およびユニークなシステムやサードパーティサービスが含まれます。さらに、組織はサイバーセキュリティに関連する重要な役割と責任を特定し、それらがポリシー、手順、および意思決定にどのように関与するかを特定する必要があります。

- 保護:組織は、インベントリされた(識別された)コンテンツ資産およびシステムの周りにセキュリティ保護策を実施する必要があります。これには、アイデンティティとアクセス管理(IAM)の実施、データの整合性と機密性を確保するための保護策(暗号化など)の確立、フォルダおよびファイルレベルでのアクセス制御の確立、および個々のユーザーの役割と特権を反映したポリシーの開発、トレーニング、機器のアップグレードとパッチ適用、ガバナンスの確立が含まれます。

- 検出:保護は重要ですが、検出も同様に重要です。セキュアなシステムは、自動化された監査とログ記録の手段、すべての物理およびデジタルネットワークのスキャンを含む継続的な監視技術、およびセキュリティ異常の継続的な検出を実施する必要があります。

- 対応:問題が発見されたら、システムと責任者はそれに対応するために迅速に行動を起こす必要があります。これには、異常が検出されたら、緩和策が進行中であることが含まれます。これには、対策の展開と脆弱性の封鎖、問題の評価の実施、およびそれらの評価に基づくシステムの変更が含まれます。

- 回復:組織は、セキュリティ異常から迅速かつ安全に回復できる必要があります。「回復」とは、オフラインになったシステムの復元、影響を受けたシステムのセキュリティの保証、インシデント後の改善の実施、および組織内外の関連する利害関係者への問題と回復要件の伝達を意味します。

なぜ組織はNISTサイバーセキュリティフレームワークを実装すべきなのか?

組織がNISTサイバーセキュリティフレームワークを使用すべき理由は以下の通りです:

- NIST CSFは共通言語を提供します:このフレームワークは、サイバーセキュリティに関する共通の言語と標準化されたアプローチを提供し、組織がサイバーセキュリティの姿勢についてより効果的にコミュニケーションを取ることを可能にします。

- NIST CSFはカスタマイズ可能です:このフレームワークは、組織の特定のニーズに合わせて調整でき、ビジネスにとって最も重要な分野に優先順位を付け、焦点を当てることができます。

- NIST CSFはリスク管理に役立ちます:このフレームワークはリスク管理の原則に基づいており、組織がサイバーセキュリティリスクを特定、評価、軽減するのを支援します。

- NIST CSFは規制コンプライアンスに役立ちます:このフレームワークは業界標準および規制と整合しており、組織が適用される法律および規制に準拠するのを容易にします。

- 継続的な改善:このフレームワークは柔軟で適応可能に設計されており、組織が時間とともにサイバーセキュリティの姿勢を継続的に改善することを奨励します。

- NIST CSFは組織の評判を向上させます:NISTサイバーセキュリティフレームワークを実装することで、組織の評判を向上させ、ステークホルダー、顧客、およびパートナーに対するサイバーセキュリティへのコミットメントを示すことができます。

- コスト効果があります:このフレームワークは、組織がコスト効果の高いサイバーセキュリティソリューションを特定し、効果がないまたは冗長なセキュリティ対策に対する不必要な支出を回避するのを支援します。

サイバーセキュリティフレームワークの実装方法

NIST CSFの利点は、セキュリティの姿勢を管理する方法を提供することです。そのため、実装は非常に技術的な取り組みではありません。むしろ、組織がどこにいるのか、どこに行く必要があるのかを把握することに関するものです。

そのことを念頭に置いて、NIST CSFを実装する際に取ることができる基本的なステップがあります:

| NIST要件を理解する | NIST標準の百科事典的な知識は必要ありません。それはセキュリティ専門家の役割です。代わりに、IAMから暗号化、リスク評価まで、現代のセキュリティについて基本的な理解を持つ必要があります。 |

| 会社のリソースを監査する | システムと人々のインベントリに慣れましょう。サーバーやワークステーションからタブレットやルーターまで、組織で使用されるハードウェアのオーグチャート、データフローチャート、およびカタログを明確に定義し、更新してください。 |

| セキュアなファイル管理と通信標準を実装する | セキュリティニーズを満たすことができるコンテンツ管理およびセキュアなファイル共有プラットフォームを使用してください。技術を実装する際に車輪を再発明する必要はありません。単に運用および規制コンプライアンスを満たすことができるプロバイダーと協力してください。 |

| リスクベースのコンプライアンスプロファイルに移行する | 合理的なセキュリティを実装するためにチェックリストから作業できるという考えを忘れてください。リスク評価と管理の実践を開発することで、多くのCSFの期待(資産の特定、監視など)が自然に続きます。 |

| 定期的な監査を維持する | ユーザー、システム、およびファイルアクセスイベントをカバーするために、常に監査と継続的な監視を行う必要があります。これらは、どの業界においてもデータコンプライアンスにとって重要であり、ITシステムを保護し、異常に対応し、攻撃から回復するために不可欠です。 |

NISTサイバーセキュリティフレームワークの実装ティア

NISTサイバーセキュリティフレームワークの実装ティアは、組織がサイバーセキュリティの姿勢を評価し改善するための体系的なアプローチを提供します。各ティアは、セキュリティプログラムを評価、計画、実施するために使用できるガイドライン、ユースケース、およびデータポイントのセットです。

ティア1には、サイバーセキュリティプログラムの確立が含まれ、基本的なリスク管理と資産管理から始まります。

ティア2は、サイバーセキュリティコントロールの実施に焦点を当てています。

ティア3は、セキュリティ活動の監視とインシデントへの対応を強調しています。

ティア4は、環境の変化や技術の進歩に応じてサイバーセキュリティの取り組みを評価、計画、適応することを奨励する継続的な改善プロセスです。このティアは、組織を成熟したセキュリティ姿勢に向けて移行させ、今日のデジタル世界の絶え間なく進化するリスクに対処するための評価と改善のサイクルを奨励します。

金融サービス業界がNISTを活用してサイバーセキュリティコンプライアンスを達成する方法

NISTは、金融サービス業界の企業がより安全でサイバーセキュリティ規制に準拠するために使用できるフレームワークとリソースを提供します。NISTは、組織が安全なITインフラストラクチャを開発および維持するための推奨されるコントロールと実践を提供します。

リスクの特定、評価、軽減方法、およびサイバーセキュリティ対策の実施とコンプライアンスの監視に関するガイダンスを提供します。NISTはまた、顧客データの収集、保存、共有のための安全な手順を開発する方法についてのガイダンスを提供します。NISTのフレームワークを活用することで、金融サービス組織はベストプラクティスを実施し、顧客データと取引に対する潜在的なリスクを軽減することができます。

もう一つの考慮事項:NIST CSF成熟度評価ツール

NISTサイバーセキュリティフレームワーク(CSF)成熟度評価ツールは、組織が現在のサイバーセキュリティ成熟度を評価するのを支援するために設計されたツールです。このツールは、組織がサイバーセキュリティの準備状況におけるギャップを特定し、改善の優先順位を設定し、計画し、進捗を測定するのを支援するために設計されています。

このツールは、ガバナンスとリスク管理、資産管理、アイデンティティとアクセス管理、検出と対応、継続的な監視の5つの分野で組織の現在のサイバーセキュリティ成熟度の段階を評価します。成熟度評価ツールは、組織の強みと弱みを理解し、改善のためのロードマップを提供するように設計されています。

組織はこのツールを使用して、焦点を当てるべき領域を特定し、進捗を測定するためのベンチマークとして使用できます。評価の結果は、サイバーセキュリティのベストプラクティスと技術を実施するためのロードマップを開発するために使用できます。さらに、結果は、組織のサイバーセキュリティ姿勢をさらに改善するためのリソースの配分を通知するために使用できます。

Kiteworksは組織がNIST CSFに準拠するのを支援します

CSFの中心は、保存された情報と転送中のデータのための基本的なデータセキュリティです。これは、機密情報がその整合性と機密性を維持するために管理的、技術的、および物理的な保護策によって管理されることを保証することに焦点を当てたサイバーセキュリティリスク管理アプローチを必要とします。今日、多くのIT、セキュリティ、およびコンプライアンスリーダーは、NIST CSFの視点を通じてリスク管理のロードマップを計画し、取締役会に伝えています。

Kiteworksのプライベートコンテンツネットワークは、フォルダ、ファイル、メールなどのコンテンツのコンテナにNIST CSFの原則を適用することを可能にします。これには、特定のドメインや国への機密コンテンツの転送を無効にするなどのグローバルポリシーの設定が含まれます。Kiteworksのメールポリシーエンジンは、「公開」、「機密」、「秘密」などのMicrosoft MIP感度レベルを考慮に入れます。

上記のアクセス制御を活用することで、Kiteworksは組織がKiteworksプラットフォーム内の個々のファイルに対してデータ保護ポリシーを強制することを可能にします。これは、サードパーティリスク管理(TPRM)を含む、より広範なサイバーセキュリティリスク管理戦略において重要な役割を果たします。Kiteworksのリスク管理ガバナンスは、医療保険の相互運用性と説明責任に関する法律(HIPAA)、一般データ保護規則(GDPR)、およびペイメントカード業界データセキュリティ基準(PCI DSS)などの規制コンプライアンス要件にも拡張されます。

KiteworksプライベートコンテンツネットワークとNIST CSFについて詳しく知りたい方は、カスタムデモを予約してください。