ISO 27001、ISO 27017、ISO 27018規格とは?

毎年、セキュリティ侵害は企業に数百万ドルの損失をもたらし、顧客を危険にさらしています。組織がより多くの機密データを生成し、信頼できる第三者と共有し、クラウドに保存するにつれて、データ侵害は続くでしょう。その結果、企業はデータとシステムのセキュリティを確保するために、これまで以上に努力しなければなりません。

情報セキュリティ管理の必要性

平均的な組織は多くのデータを収集します。このデータには、機密性の高い顧客データ、知的財産、および組織の競争力と運営能力に不可欠なその他のデータが含まれます。

このデータは非常に価値があるため、サイバー犯罪者、悪意のある国家、恨みを持つ従業員、またはその他の悪意のある行為者によって常に盗まれる危険にさらされています。組織が自分自身と顧客を保護するためには、効果的なセキュリティ管理戦略とアーキテクチャが重要です。

情報セキュリティ規格

企業が情報セキュリティを向上させ、機密データを保護するための一つの方法は、ISO認証です。実際、ISO 27001、ISO 27017、ISO 27018を含むいくつかのISO規格があります。これらの規格の違いは何でしょうか?これら3つの規格について詳しく学びましょう。

ISO/IEC 27001認証

ISO/IEC 27001認証は、単にISO 27001認証と呼ばれます。これは情報セキュリティの国際規格と見なされています。ISO 27001は、情報セキュリティ管理システム(ISMS)の仕様を定めています。これは、国際標準化機構(ISO)と国際電気標準会議(IEC)によって2005年に初めて発行されました。この認証は2013年に改訂され、最新バージョンは公式にはISO/IEC 27001:2013です。

ISO 27001は、情報セキュリティ規格のISO 27000シリーズの一部であり、組織がISMSを確立、実施、運用、監視、レビュー、維持、継続的に改善するのを支援するフレームワークです。

ISO 27001のベストプラクティスアプローチは、人、プロセス、技術に対処することで、組織が情報セキュリティを管理するのを支援します。ISO 27001規格への認証は世界中で認識されており、ISMSが情報セキュリティのベストプラクティスに整合していることを示します。

ISO 27017認証

ISO/IEC 27017:2015は、クラウドサービスを利用する組織向けの情報セキュリティガイドラインを提供します。この国際規格は、クラウドサービスプロバイダーに対して、クラウドサービスに適用される情報セキュリティ管理策を推奨し、支援します。この実践規範は、ISO/IEC 27002およびISO/IEC 27001規格のガイダンスを補完し、クラウドサービスに特有の実施ガイダンスと追加の管理策を含んでいます。ISO/IEC 27017は、クラウドサービスおよび仮想および物理ネットワークのセキュリティ管理を整合させることを推奨するフレームワークを提供します。

ISO 27018認証

ISO 27018は、クラウドコンピューティングにおけるデータプライバシーのために特に作成された国際規格です。これは、クラウドストレージにおける個人識別情報(PII)を保護するための規格です。この規格は、ISO/IEC 27001で公開された管理策に対するISO 27002の実施ガイダンスをさらに提供し、パブリッククラウドにおけるPII保護要件に関する追加のガイダンスを提供します。

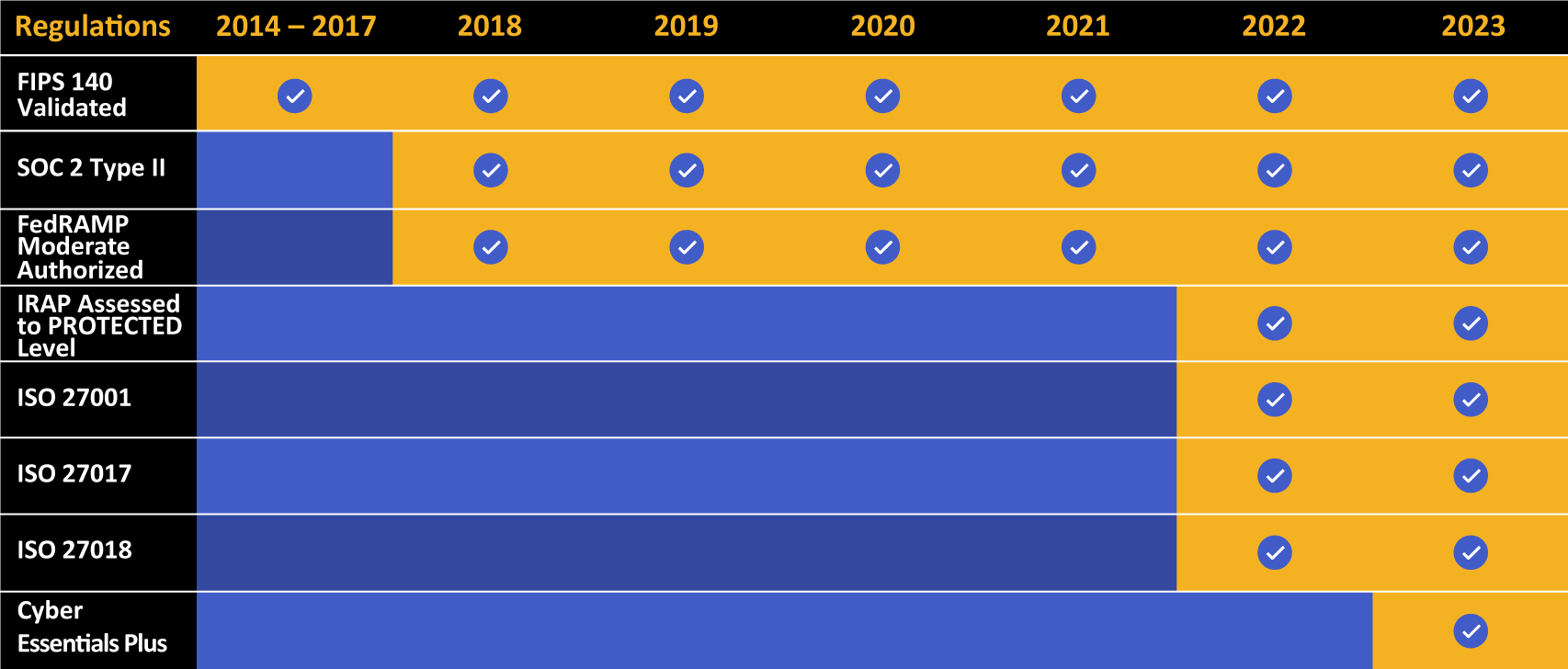

Kiteworksは、長いコンプライアンスと認証の実績を誇ります。

ISO 27001はどのように機能するのか?

ISO 27001が情報セキュリティの国際規格と見なされているため、この認証に焦点を当てましょう。

ISO 27001規格は、企業に情報の機密性、整合性、可用性を保護するためのフレームワークを提供します。この規格は、組織がリスク評価の要件を決定し、それらのリスクを管理するために何をすべきかを定義するのを支援するように設計されています。この規格は、企業が適用可能性声明文書に実施したすべての管理策をリストすることを要求します。

ISO 27001規格は2つの部分に分かれています。最初の部分は11の条項で構成されており、2番目の部分である付録Aは、114の管理目的と管理策のガイドラインを提供します。最初の4つの条項はISO 27001規格を紹介します。それらには以下が含まれます:

- 導入

- 範囲

- 規範的参照

- 用語と定義

条項5から11は、規格に準拠したい組織にとって必須のISO 27001要件を提供します。

ISO 27001規格のドメインと管理策とは?

ISO 27001の管理策または保護策は、組織がリスクを許容可能なレベルに低減するために実施すべき実践です。管理策は技術的、組織的、法的、物理的、または人的なものがあります。ISO 27001規格の付録Aには14のドメインもリストされています。これらのドメインは、A.5からA.18のセクションに整理されています。以下をカバーしています:

情報セキュリティポリシー

この最初のドメインには、組織が情報システムを安全に保つための明確なポリシーを持っているかどうかを問う2つの管理策があります。このドメインは、情報セキュリティプロセスの基調を設定し、組織のスタッフがそのようなプロセスについてどのように通知されているかを示します。管理策には以下が含まれます:

- 情報セキュリティポリシー文書

- 情報セキュリティポリシーのレビュー

情報セキュリティの組織化

このセクションの7つの管理策は、情報セキュリティを実施し運用するための基本的なフレームワークを提供し、その内部組織を定義します。管理策には以下が含まれます:

- 情報セキュリティへの経営陣のコミットメント

- 情報セキュリティの調整

- 情報セキュリティ責任の割り当て

人的資源のセキュリティ

このセクションの9つの管理策は、組織内の従業員が安全に採用され、訓練され、管理されることを保証します。これらの管理策は、すべての従業員が情報セキュリティの責任を明確に認識していることを要求します。管理策には以下が含まれます:

- 役割と責任

- 雇用の条件

- 管理責任

- スクリーニング

- 情報セキュリティの意識、教育、訓練

- 懲戒プロセス

- 終了時の責任

- 資産の返却

- アクセス権の削除

資産管理

ISO 27001認証は、組織が情報資産を特定し、所有権を割り当て、分類し、それらの分類に基づいて管理プロセスを適用することを要求します。このセクションの10の管理策は、情報セキュリティ資産が特定され、それらのセキュリティに対する責任が指定され、従業員がこれらの資産を事前に定義された分類レベルに従ってどのように扱うかを知っていることを保証します。管理策には以下が含まれます:

- 資産のインベントリ

- 資産の所有権

- 資産の許容使用

- 分類ガイドライン

- 情報のラベリングと取り扱い

アクセス制御

資産制御ドメインは14の管理策を持つ最大のセクションの一つです。これらの管理策は、ビジネスニーズに応じて情報および情報資産へのアクセスを制限します。管理策は、物理的および論理的なアクセスの両方を提供します。管理策には以下が含まれます:

- アクセス制御ポリシー

- ユーザー登録

- 特権管理

- ユーザーパスワード管理

- ユーザーアクセス権のレビュー

- 無人のユーザー機器

- クリアデスクおよびクリアスクリーンポリシー

- 外部接続のためのユーザー認証

- ネットワーク内の機器識別

- ネットワークの分離

- 安全なログオン手順

- ユーザー識別と認証

- パスワード管理システム

- 接続時間の制限

暗号化

組織は、暗号化を管理するための文書化されたポリシーを持つべきです。このセクションの2つの管理策は、情報の機密性、真正性、整合性を保護するために暗号化ソリューションを適切に使用するための基礎を提供します。管理策には以下が含まれます:

- 暗号化管理策の使用に関するポリシー

- 鍵管理

物理的および環境的セキュリティ

これは、組織の情報を現実世界のリスクから保護するための15の管理策を含む最大のドメインです。15の管理策は、物理的な領域への不正アクセスの防止を提供します。また、人間または自然の介入によって機器や施設が侵害されることからの保護も提供します。このドメインには、リモートで働く従業員のための管理策も含まれています。管理策には以下が含まれます:

- 物理的な入場管理

- 外部および環境的脅威からの保護

- オフィス、部屋、施設のセキュリティ

- 安全なエリアでの作業

- 公共アクセス、配送、積み込みエリア

- 機器の配置と保護

- 支援ユーティリティ

- ケーブルのセキュリティ

- 機器のメンテナンス

- 敷地外の機器のセキュリティ

- 機器の安全な廃棄または再利用

- 財産の削除

運用セキュリティ

このドメインは、企業がISMSを構成する情報処理施設とシステムを保護することを要求します。このセクションの14の管理策は、システムが安全であり、データ損失から保護されていることを保証します。管理策はまた、組織がイベントを記録し、証拠を生成し、定期的に脆弱性を確認し、監査活動が運用に影響を与えないようにするための行動を取る必要があることを示しています。管理策には以下が含まれます:

- 文書化された運用手順

- 変更管理

- 職務の分離

- 開発、テスト、および運用施設の分離

- サービス提供

- 第三者サービスの監視とレビュー

- 第三者サービスへの変更の管理

通信セキュリティ

このドメインには、2つのセクションに分かれた7つの管理策があります:

- 組織のネットワークセキュリティの脆弱性を悪用して機密情報にアクセスする攻撃者を防ぐ管理策

- 情報転送のための管理策

組織のシステムおよびアプリケーション内の情報を保護するための技術的管理策の例としては、ファイアウォール、アクセス制御リスト、論理的または仮想的な分離、侵入検知システムなどがあります。管理策には以下が含まれます:

- 情報交換ポリシーと手順

- 交換契約

- 輸送中の物理メディア

- 電子メッセージング

- ビジネス情報システム

システムの取得、開発、および保守

このドメインは、組織が情報システムの変更をどのように管理するかをカバーしています。このドメインの13の管理策は、新しいシステムを購入する際または既存のシステムをアップグレードする際に、情報セキュリティが考慮される(優先される場合もある)ことを保証します。管理策には以下が含まれます:

- 情報セキュリティ要件分析と仕様

- パブリックネットワーク上のアプリケーションサービスのセキュリティ

- アプリケーションサービス取引の保護

サプライヤー関係

ISO 27001認証を求める際、企業はしばしば内部運用と運用システムに焦点を当て、ベンダーリスク管理を見落とします。このセクションの5つの管理策は、ベンダーによって実行されるアウトソーシングされたアクションも適切な情報セキュリティ管理策を使用することを保証します。管理策には以下が含まれます:

- サプライヤー関係のための情報セキュリティポリシー

- サプライヤー契約内のセキュリティの取り扱い

- 情報通信技術サプライチェーン

情報セキュリティインシデント管理

組織がセキュリティ脅威またはインシデントの影響を受けた場合、報告、評価、対応、再発防止のための教訓を促進するインシデント管理プロセスが必要です。管理策には以下が含まれます:

- 情報セキュリティイベントの報告

- セキュリティの弱点の報告

- 責任と手順

- 情報セキュリティインシデントからの学び

- 証拠の収集

事業継続管理の情報セキュリティ側面

このドメインは、ビジネスが中断されたときに情報セキュリティが容易に忘れられることを認識しています。このドメインの5つの管理策は、そのような中断中に情報セキュリティ管理の継続性を保証します。管理策には以下が含まれます:

- 事業継続管理プロセスにおける情報セキュリティの含有

- 事業継続とリスク評価

- 情報セキュリティを含む継続計画の開発と実施

- 事業継続計画フレームワーク

- 事業継続計画のテスト、維持、再評価

コンプライアンス

この最終ドメインは、組織が情報セキュリティ法にどのように準拠しているかを詳述しています。このセクションの8つの管理策は、法的、法令、規制、および契約上の違反を防ぐためのフレームワークを提供します。管理策には以下が含まれます:

- 適用される法律の特定

- 知的財産権(IPR)

- 組織記録の保護

- 個人情報のデータ保護とプライバシー

- 情報処理施設の誤用防止

- セキュリティポリシーと規格の遵守

- 技術的コンプライアンスチェック

ISO 27001認証を取得するために第三者機関が必要な理由

独立した第三者登録機関を通じたISO 27001認証は、会社のコンプライアンスを示す良いアプローチです。第三者機関は、組織の情報セキュリティ管理システムをISO 27001要件に対して認証することができます。

情報セキュリティ関連の要件(リスク評価など)を文書化し実施することは、組織がISO 27001認証を取得したい場合のタスクの一部に過ぎません。この規格はまた、組織が内部監査管理レビューを実施し、不適合と是正措置を処理することを要求します。

組織がISO 27001認証を取得するのにどれくらいの時間がかかるか?

ISO 27001認証プロセスの時間は、実施開始から認証監査の終了まで、利用可能なリソース、専門知識、規格の要件に関する経験などのさまざまな変数に依存します。しかし、全体のプロセスは一般的に3ヶ月から12ヶ月かかります。

Kiteworksが組織のISO/IEC 27001認証取得をどのように支援できるか

Kiteworksは、組織がISO/IEC 27001認証を取得するためのフレームワークを提供します。Kiteworksの顧客は、機密コンテンツ通信をプライベートに保ち、グローバルな基準に準拠することへのコミットメントをサプライヤーや顧客に示すことができます。

Kiteworksはまた、FedRAMP、一般データ保護規則(GDPR)、SOC 2、サイバーセキュリティ成熟度モデル認証(CMMC)、および連邦情報処理規格(FIPS)など、いくつかのグローバルコンプライアンス基準を満たしています。

Kiteworksのカスタムデモをスケジュールして、その動作を確認し、認証準備のためのフレームワークをどのように提供するかを詳しく学びましょう。