FedRAMP: セキュアなコンテンツ通信への近道

連邦リスク承認管理プログラム(FedRAMP)は、クラウド製品とサービスのセキュリティ評価、承認、継続的監視のアプローチを標準化する政府全体のプログラムです。今日のリスク環境で機密コンテンツの通信がますます重要になる中、FedRAMPの役割と安全でコンプライアンスを遵守した通信を確保する重要性を理解することが不可欠です。この包括的なブログ記事では、FedRAMPの詳細を説明し、その主要な構成要素、利点、およびコンプライアンスを達成するために組織が取るべきステップを強調します。

FedRAMPと安全なコンテンツ通信におけるその役割の理解

FedRAMPは、連邦機関が使用するクラウドサービスのセキュリティを標準化するために設計された重要なプログラムです。メール、ファイル添付、その他のオンライン手段を通じた機密情報の交換が一般的な時代において、そのようなコンテンツのセキュリティとプライバシーを確保することが最重要です。FedRAMPは、連邦機関とクラウドサービスプロバイダー(CSP)が従うべきフレームワークを提供し、通信中の機密コンテンツを保護するためのセキュリティ対策を確保します。

しかし、FedRAMPは現在連邦政府と協力している、または協力を希望するクラウドサービスプロバイダーだけのものではありません。民間企業も、ファイル共有のニーズに対してFedRAMP認定のクラウドストレージプロバイダーをますます利用しています。これらのソリューションは、より高いレベルのセキュリティ、コンプライアンス、責任を提供します。FedRAMP認定のCSPは、インフラストラクチャと運用管理が政府の基準に合致していることを確認するために厳格なセキュリティ評価と認証を受けます。これには、潜在的なリスクと脅威を軽減するための継続的な監視と定期的なセキュリティ更新が含まれます。コンプライアンスの観点では、FedRAMP認定のクラウドストレージプロバイダーは、HIPAA、FISMA、NISTなどの厳格な規制と基準を遵守し、機密情報と機密情報を保護します。これにより、民間企業はデータがコンプライアンスを遵守し、法的に受け入れられる方法で処理されていることを信頼できます。さらに、FedRAMP認定のクラウドストレージプロバイダーは、セキュリティインシデントや侵害を迅速に報告する必要があるため、高いレベルの責任を提供します。これにより、企業はデータが厳重に監視され、問題が迅速かつ効率的に対処されることを知って安心できます。

FedRAMPフレームワークの基本構成要素

FedRAMPフレームワークは、クラウドサービスのセキュリティ評価、承認、継続的監視に対する標準化されたアプローチを提供するいくつかの基本構成要素で構成されています。これらの構成要素は、連邦機関がクラウドサービスを安全に採用し、連邦規制を遵守し、連邦契約情報(FCI)や制御されていない分類情報(CUI)を含む機密コンテンツを保護するのに役立ちます。

セキュリティ評価フレームワーク

セキュリティ評価フレームワークは、クラウドサービスのセキュリティ状況を評価し、選択されたFedRAMP承認レベルの要件を満たしていることを確認するための構造化されたプロセスです。このプロセスには、セキュリティコントロール、文書化、および安全な環境を維持し、潜在的なセキュリティリスクを特定するための継続的な監視活動の評価が含まれます。

標準化されたセキュリティコントロール:FedRAMPとNIST CSF

FedRAMPは、米国国立標準技術研究所特別出版物800-53(NIST SP 800-53)から標準化されたセキュリティコントロールを採用しています。これらのコントロールは、クラウドサービスに関連するリスクに対処するために調整されており、3つの異なるFedRAMP承認レベルに従って、低、中、高の影響レベルに分類されています。

第三者評価機関(3PAO)

第三者評価機関、または3PAOは、FedRAMPによって認定された独立した組織であり、クラウドサービスプロバイダーのセキュリティ評価を実施します。第三者評価機関は、セキュリティコントロールの実施と効果を評価し、文書をレビューし、発見に基づいて承認のための推奨を提供します。彼らはFedRAMPフレームワークにおいて重要な役割を果たし、クラウドサービスのセキュリティ状況を公正かつ徹底的に評価することを保証します。

セキュリティコントロールと実施の評価

3PAOは、クラウドサービスプロバイダーのセキュリティコントロールの実施と効果を評価する責任があります。彼らは、機密情報を保護するための対策を評価し、FedRAMP承認レベルの特定の要件に準拠していることを確認します。

CSPが提供する文書のレビュー

評価プロセスの一環として、3PAOはクラウドサービスプロバイダーが提供する文書をレビューします。これには、セキュリティコントロールの実施に関連するポリシー、手順、およびその他の関連情報が含まれます。これにより、CSPのセキュリティ状況がFedRAMPガイドラインに従って十分に文書化されていることが保証されます。

承認のための推奨の提供

セキュリティ評価を完了した後、3PAOはクラウドサービスの承認に関して連邦機関に推奨を提供します。彼らの発見は、CSPが必要なセキュリティ要件を満たしているかどうかを判断し、運用許可(ATO)を付与するかどうかを決定するのに役立ちます。

認定とコンプライアンスの維持

3PAOは、セキュリティ評価を継続するためにFedRAMPとの認定を維持する必要があります。これには、FedRAMPによって設定された厳格な基準とガイドラインに従うことが含まれ、3PAOが評価活動において高い専門性とプロフェッショナリズムを維持することを保証します。

承認パッケージ

承認パッケージは、クラウドサービスプロバイダーと3PAOによって準備された包括的な文書であり、クラウドサービスのセキュリティコントロール、ポリシー、および手順を詳細に記載しています。連邦機関はこれらのパッケージをレビューし、クラウドサービスに対してATOを付与するかどうかを決定し、機関が使用できるようにします。

継続的監視プログラム

継続的監視プログラムは、FedRAMPフレームワークの重要な構成要素であり、承認されたクラウドサービスの継続的なセキュリティとコンプライアンスを保証します。このプログラムは、クラウドサービスプロバイダーが定期的にセキュリティ文書を更新し、脆弱性スキャンを実施し、セキュリティインシデントを報告することを要求します。この積極的なアプローチは、潜在的なセキュリティリスクを特定し、連邦機関が使用するクラウドサービスの高いセキュリティレベルを維持するのに役立ちます。

FedRAMPコンプライアンスとは何か?

FedRAMPコンプライアンス、または承認を達成し維持することは、連邦機関にサービスを提供しようとするクラウドサービスプロバイダーにとって必要かつ体系的なプロセスです。このプロセスは、CSPがFedRAMPフレームワークによって定められた厳格なセキュリティ要件を遵守することを保証します。コンプライアンスへのステップには、必要なポリシー、手順、およびセキュリティコントロールの準備と文書化、独立したセキュリティ評価のための第三者評価機関の関与、FedRAMPプログラム管理オフィスまたは関連する連邦機関による承認パッケージの提出、成功したレビュー後の運用許可の取得、継続的なコンプライアンスを確保するためのセキュリティコントロールの継続的な監視と維持が含まれます。これらのステップを遵守することで、CSPは安全なクラウドサービスを提供し、政府のクライアントとの信頼を築くことへのコミットメントを示すことができます。

連邦機関とクラウドサービスプロバイダーにとってのFedRAMPの利点

FedRAMPコンプライアンスは、連邦機関とクラウドサービスプロバイダー(CSP)の両方に多くの利点を提供します。この標準化されたフレームワークに従うことで、両者は共有および保存されるFCIとCUIが機密であることを知ることができます。

FedRAMPコンプライアンスの主な利点のいくつかは次のとおりです:

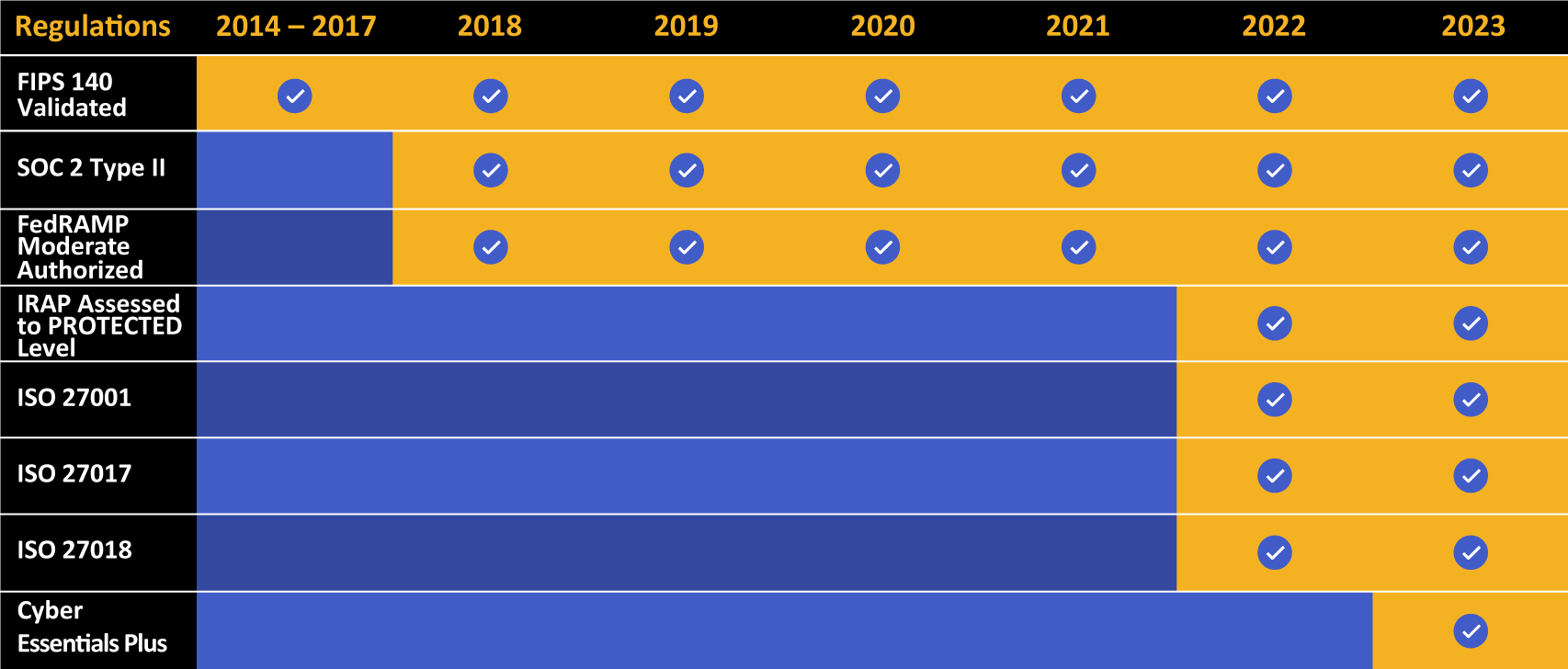

Kiteworksは、コンプライアンスと認証の実績を誇ります。

セキュリティ評価と承認の一貫性

FedRAMPは、クラウドサービスのセキュリティ評価と承認に一貫した標準化されたアプローチを提供します。これにより、個々の機関が独自の検査を行う必要がなくなり、時間とリソースを節約し、すべての機関で一貫したセキュリティを確保します。

努力の重複の削減

連邦機関は、標準化されたアプローチを使用してクラウドサービスを評価および承認する際に、努力の重複を避けることができます。これにより、リソースが効率的に使用され、セキュリティ評価の不一致の可能性が減少します。

安全なファイル共有によるコスト削減

FedRAMPの「一度行い、多くの機関で使用する」という哲学により、CSPは複数の連邦機関が再利用できる単一のセキュリティ評価を受けることができます。これにより、セキュリティ評価の全体的なコストが削減され、機関とCSP間での安全なファイル共有が可能になり、両者にとってコスト削減が実現します。

効率的なリソース配分

FedRAMPの合理化されたプロセスによって達成されたコスト削減により、連邦機関はリソースをより効率的に配分し、ミッションクリティカルなタスクとプロジェクトに集中しながら、クラウドサービスの安全な採用を確保できます。

データセキュリティとプライバシーの強化

FedRAMPフレームワークで定められた厳格なセキュリティコントロールに従うことで、CSPは連邦機関に対してFCIとCUIのセキュリティとプライバシーを提供できます。これにより、データ侵害のリスクが軽減され、機関とCSP間での機密コンテンツの安全な交換が保証されます。

セキュリティリスクの軽減

データセキュリティとプライバシー対策の強化により、機関はデータ侵害や不正アクセスに関連する潜在的なリスクを最小限に抑え、機密情報を保護し、データ保護規制を遵守します。

クラウドサービスへの信頼と信頼性の向上

FedRAMP承認は、CSPにとって連邦機関が要求する厳格なセキュリティ基準を満たしていることを示す承認の印です。これにより、これらのプロバイダーが提供するクラウドサービスへの信頼と信頼性が向上し、機関がクラウドベースのソリューションを採用しやすくなります。

クラウド採用の促進

クラウドサービスへの信頼が高まるにつれて、連邦機関はクラウドベースのソリューションを採用し、実装する可能性が高まり、運用効率、スケーラビリティ、およびコスト削減が向上します。

ベンダー選定と調達の合理化

認定されたCSPの中央リポジトリを使用することで、連邦機関はセキュリティ要件を満たすクラウドサービスプロバイダーを迅速に特定して選択できます。これにより、ベンダー選定プロセスが合理化され、調達が簡素化され、機関が安全でコンプライアンスを遵守したクラウドサービスにアクセスできるようになります。

効率的な意思決定

認定されたCSPの中央リポジトリにより、機関はクラウドサービスプロバイダーを選択する際に情報に基づいた意思決定を行うことができ、潜在的なベンダーの評価と比較に費やす時間を短縮し、迅速な調達プロセスを確保します。

FedRAMP承認プロセスのナビゲート

FedRAMPコンプライアンスを達成することは、CSPが厳格なセキュリティ要件を遵守する必要がある多段階のプロセスです。以下のステップは、FedRAMP承認への道筋を示しています:

ステップ1:準備と文書化

CSPは、FedRAMPフレームワークで概説されたセキュリティコントロールをどのように満たしているかを詳細に説明するシステムセキュリティ計画(SSP)を含む包括的な文書セットを作成する必要があります。この文書は、セキュリティ評価プロセスの基盤であり、機密コンテンツ通信のための安全な環境を維持することへのCSPのコミットメントを示します。

ステップ2:セキュリティ評価とテスト

文書が完成したら、CSPはFedRAMP承認の第三者評価機関(3PAO)によって実施される徹底的なセキュリティ評価を受ける必要があります。3PAOはCSPのセキュリティコントロールを評価し、発見を文書化したセキュリティ評価報告書(SAR)を作成します。

ステップ3:レビューと承認

国防総省(DoD)、国土安全保障省(DHS)、一般サービス管理局(GSA)の代表者で構成される共同承認委員会(JAB)は、CSPの文書とSARをレビューします。JABがクラウドサービスが必要なセキュリティ要件を満たしていると判断した場合、FedRAMP基準に準拠しており、連邦機関で使用できることを示す運用許可(ATO)を付与します。

ステップ4:継続的監視とメンテナンス

CSPがFedRAMP承認を取得した後も、継続的なコンプライアンスを確保するためにセキュリティ状況を継続的に監視する必要があります。これには、定期的なセキュリティ評価、セキュリティ文書の更新、および適切な連邦機関へのセキュリティインシデントの迅速な報告が含まれます。

連邦機関とCSPのためのFedRAMP承認に関する重要な考慮事項

連邦機関とCSPの両方がFedRAMP承認の状況をナビゲートする際に考慮すべきいくつかの要因があります。これらには以下が含まれます:

FedRAMP承認の異なるレベルの理解

FedRAMPは、クラウドサービスによって処理、保存、または送信されるデータの機密性に基づいて3つの承認レベルを提供します。各クラスには、異なるデータタイプの処理に関連するリスクに対処するために調整された特定のセキュリティ要件とコントロールがあります。

FedRAMP Low:低影響データのための基本的なセキュリティコントロール

FedRAMP Lowは、侵害された場合に組織に最小限のリスクをもたらすと定義される低影響データを処理するクラウドサービス向けに設計されています。これらのクラウドサービスは、低影響データの処理、保存、送信のための安全な環境を維持するために基本的なセキュリティコントロールを実施する必要があります。

FedRAMP Lowの使用例

FedRAMP Lowの使用例は、侵害された場合に最小限のセキュリティリスクを伴うデータを管理するクラウドサービスを含みます。これらのサービスは、非機密データの処理、保存、送信のための安全な環境を提供するために基本的なセキュリティコントロールを実施します。以下の例は、典型的なFedRAMP Lowの使用例を示しています:

1. 非機密情報を含む公共ウェブサイト:

機密または分類情報を含まない公開アクセス可能なウェブサイトをホストするクラウドサービスは、セキュリティ侵害が発生した場合でも、組織への影響が最小限であることを保証します。例としては、情報提供ウェブサイト、ブログ、プロモーションコンテンツがあり、ユーザーが個人情報や機密データを入力する必要がありません。

2. 非機密プロジェクトのためのコラボレーションツール:

機密データを含まないプロジェクトのためのコミュニケーションとファイル共有を促進するクラウドベースのコラボレーションツールは、重要な情報を露出することなく、安全で効率的なコラボレーションを保証します。これらのツールの例としては、プロジェクト管理ソフトウェア、メッセージングアプリ、非機密ビジネスオペレーションに使用されるファイル共有プラットフォームがあります。

3. 基本的なコンテンツ管理システム:

非機密データを処理するクラウドベースのコンテンツ管理システムは、機密情報を危険にさらすことなく、組織がコンテンツを作成、編集、保存することを可能にします。例としては、ウェブサイトビルダー、コンテンツ公開プラットフォーム、機密データを保存または処理しない文書管理システムがあります。

FedRAMP Moderate:中影響データのための包括的なセキュリティコントロール

FedRAMP Moderateは、侵害された場合に組織に重大な損害を与える可能性のある中影響データを処理するクラウドサービス向けに設計されています。これらのクラウドサービスは、中影響データの処理、保存、送信のための安全な環境を維持するために包括的なセキュリティコントロールを実施する必要があります。

FedRAMP Moderateの使用例

FedRAMP Moderateの使用例は、侵害された場合に重大なセキュリティリスクを伴うデータを管理するクラウドサービスを含みます。これらのサービスは、機密性の高い非分類データの処理、保存、送信のための安全な環境を提供するために包括的なセキュリティコントロールを実施します。以下の例は、典型的なFedRAMP Moderateの使用例を示しています:

1. 機密だが非分類情報を扱うメールおよびファイル共有サービス

機密だが非分類データのためのメールおよびファイル共有を管理するクラウドサービスは、機密コンテンツの安全な通信と保存を保証し、連邦規制を遵守します。例としては、暗号化機能を備えたメールプラットフォーム、高速で安全なファイル共有およびセキュアなファイル転送サービス、機密性の高い非分類情報を扱う文書管理システムがあります。

2. 人事情報システム

チームメンバーのデータ、福利厚生、給与情報を扱うクラウドベースの人事システムは、機密性の高いチームメンバーデータのセキュリティとプライバシーを保証します。例としては、応募者追跡システム、福利厚生管理プラットフォーム、従業員の個人情報と財務情報を保存および処理する給与処理ソフトウェアがあります。

3. エンタープライズリソースプランニングおよびその他の財務管理システム

予算編成、予測、報告などの機密性の高い財務データを扱うクラウドベースの財務管理システムは、重要な財務情報のセキュリティとプライバシーを保証します。例としては、会計ソフトウェア、経費管理プラットフォーム、機密性の高い財務データとトランザクションを処理する財務分析ツールがあります。

FedRAMP High:高影響データのための厳格なセキュリティコントロール

FedRAMP Highは、侵害された場合に組織または個人に壊滅的な損害を与える可能性のある高影響データを処理するクラウドサービス向けに設計されています。これらのクラウドサービスは、高影響データの処理、保存、送信のための安全な環境を維持するために厳格なセキュリティコントロールを実施する必要があります。

FedRAMP Highの典型的な使用例

FedRAMP Highの使用例は、侵害された場合に最も高いレベルのセキュリティリスクを伴うデータを管理するクラウドサービスを含みます。これらのサービスは、高影響データの処理、保存、送信のための安全な環境を提供するために厳格なセキュリティコントロールを実施します。以下のセクションでは、典型的なFedRAMP Highの使用例を詳述し、例と貴重なデータを提供します:

法執行システム

これらのクラウドサービスは、刑事捜査、証拠管理、情報収集などの法執行業務に関連する機密データを扱います。例としては、ケース管理システム、デジタル証拠プラットフォーム、機密情報を保存および処理する刑事情報データベースがあります。

連邦法執行機関は、進行中の捜査に関連する機密情報を安全に管理するためにクラウドベースのケース管理システムを使用し、許可された職員のみがデータにアクセスできるようにし、不正アクセスや改ざんから保護します。

電子健康記録および健康記録管理システム

クラウドベースの健康記録管理システムは、医療履歴、治療計画、処方情報などの個人識別情報および保護対象保健情報(PII/PHI)を管理し、重要な健康情報のセキュリティとプライバシーを保証します。例としては、電子健康記録(EHR)システム、健康情報交換、機密性の高い患者データを保存および処理する患者ポータルがあります。

政府の医療機関は、クラウドベースのEHRシステムを使用して患者記録を安全に保存および管理し、機密性の高い健康情報が不正アクセスから保護され、医療提供者が適切なケアを提供するために必要なデータにアクセスできるようにします。

国家安全保障システム

国家安全保障データを扱うクラウドサービスは、国家の防衛、情報、重要インフラに関する機密情報を管理します。例としては、セキュアな通信プラットフォーム、情報分析ツール、機密またはトップシークレット情報を処理する軍事作戦をサポートするシステムがあります。

国家安全保障機関は、他の機関や同盟国と機密情報を交換するためにクラウドベースのセキュアな通信プラットフォームを使用し、データが傍受や不正アクセスから保護され、許可された個人のみが情報にアクセスできるようにします。

Kiteworks FedRAMP認定プライベートコンテンツネットワークでFedRAMPコンプライアンスを実証

Kiteworksプライベートコンテンツネットワークは、連邦機関とエンタープライズ企業に対して、メール、ファイル共有、ウェブフォーム、マネージドファイル転送(MFT)、SFTP、APIを介して共有される機密コンテンツを制御、保護、追跡するFedRAMP認定プラットフォームを提供します。Kiteworksは、Amazon Cloud上の他のすべてのAmazon Web Services(AWS)顧客から隔離された専用サーバーを備えたFedRAMP仮想プライベートクラウドとして利用可能であり、米国市民によって米国内でサポートされています。

Kiteworksセキュアメールは、従来のメールに対する追加の保護層を提供します。Kiteworksは、従業員が内部および外部で共有する機密メールとファイル添付のための包括的なメールセキュリティを提供します。パスワード保護リンクとエンドツーエンド暗号化により、ネットワークファイアウォールを含むメールの旅全体で機密情報が保護されます。FIPS 140-2暗号化に加えて、送信メールはデータ損失防止(DLP)ソリューションによってスキャンされ、受信メールは高度な脅威対策(ATP)およびコンテンツ無害化と再構築(CDR)ソリューションによってスキャンされます。KiteworksのMicrosoft Outlookプラグインを使用すると、ユーザーはファイルサイズの制限なしに機密メールと添付ファイルを安全に共有でき、組織がメールとその内容を保護するための役割ベースのセキュリティポリシーを適用できます。プラットフォームの使いやすさはセキュリティを損なうことなく、ユーザーがFedRAMP基準を遵守しながらシームレスにメールを交換できるようにします。

Kiteworks MFTは、シンプルさ、セキュリティ、ガバナンスに焦点を当てた設計を誇り、組織にポリシーとパートナーワークフローを構成するためのスケーラブルで信頼性の高いソリューションを提供します。従業員は、フォルダー、ファイル共有、リポジトリ、クラウドストアなどのさまざまな場所に保存されたファイルにアクセスし、自動または手動で転送できます。ファイル転送パートナーのオンボーディングプロセスは迅速かつ効率的です。管理者は、直感的なグラフィカル操作ダッシュボードを使用して、転送を簡単に管理、監視、および回復できます。仮想アプライアンスクラスターまたはホストサービスのオプションを備えたKiteworks MFTは、強化された仮想アプライアンスボールトと組み込みの多層防御を特徴としています。これにより、管理者とSOCアナリストは、すべてのファイル転送を監視、追跡、文書化し、規制および監査要件を遵守することができます。

Kiteworks SFTPは、エンタープライズ組織に対して、追加のセキュリティを備えた専用クラウドサーバー上でMFT機能を備えたコンプライアントなファイル転送メカニズムを提供します。Kiteworksの強化されたSFTPサーバーは、組織が転送する機密ファイルを強力な暗号化とシングルサインオン(SSO)、多要素認証(MFA)、高度な脅威対策(ATP)、データ損失防止(DLP)、セキュリティ情報イベント管理(SIEM)ソリューションとの統合で保護します。管理者は、内部ユーザーに対して詳細なポリシーコントロールを適用し、外部ユーザーに対して役割ベースの権限を適用して、機密ファイルを不正アクセスから保護します。組織はまた、ファイルアクセス、ユーザーアクセス、ファイル移動を含むファイル転送の完全な可視性を得ることができ、高度な分析と監査によってサポートされます。

Kiteworksはまた、信頼できる第三者と機密コンテンツを扱う組織にとって重要なセキュアなファイル共有を提供します。共有ファイルは、保存中および転送中の両方で暗号化されているため、不正アクセスや傍受から保護されます。ユーザーは、クラウドストレージまたはローカルシステムから直接ファイルを共有でき、受信者のアクセスは事前に定義されたポリシーとタイムラインに基づいて制御できます。これには、表示専用アクセス、ダウンロード制限、フォルダー/ファイルの有効期限オプションが含まれており、プロジェクトが終了した後に機密コンテンツがアクセス可能なままにならないようにします。さらに、リアルタイムの可視性、追跡、および報告機能により、管理者はファイル共有活動を監視し、共有コンテンツの透明性と制御を強化します。

最後に、Kiteworksは、GDPR、サイバーセキュリティ成熟度モデル認証(CMMC)、国際武器取引規則(ITAR)、情報セキュリティ登録評価者プログラム(IRAP)、英国サイバーエッセンシャルプラス、HIPAAなど、多くのデータプライバシー規制と基準に準拠して機密ファイルを転送するのに役立ちます。

Kiteworksのセキュアファイル転送機能について詳しく知りたい方は、今日カスタムデモをスケジュールしてください。