2023年のトップサイバーセキュリティ統計115

今日のビジネスにおいて、機密コンテンツを安全に保ち、組織やシステムがデータプライバシー規制や基準に準拠することは非常に重要です。デジタルトランスフォーメーションは、あらゆる業界セグメントやほぼすべての規模の組織にまで拡大しています。デジタルで送信、共有、受信、保存される個人データの量は増加の一途をたどっています。

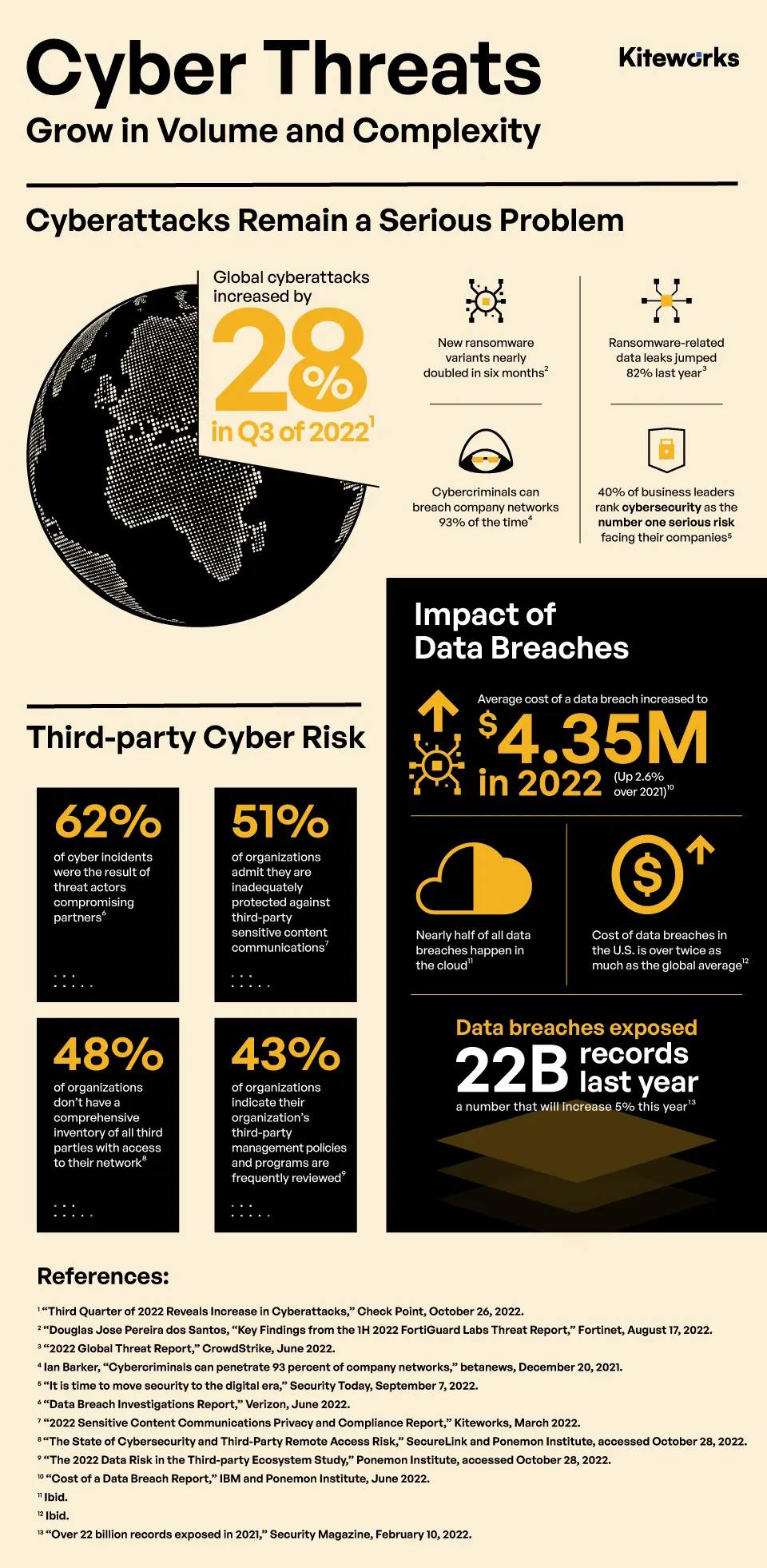

これにより、重大なリスクが生じます。サイバー犯罪者や悪意のある国家は、保存中および転送中の個人データを標的にしています。そのため、企業ネットワーク全体での新技術の普及、クラウドサービスの急速な採用、エンドポイントの増加(IoTデバイスを含む)が、リスクと悪意のあるサイバー攻撃から個人データを保護する複雑さを増大させています。Ponemon Instituteの調査によれば、82%の組織がデジタルトランスフォーメーションにより少なくとも1回のデータ侵害を経験したと考えています。

Verizonのデータ侵害調査報告書などの年次業界調査は、機密コンテンツが悪意のある行為者の標的であり続けていることを確認しています。同時に、IBMとPonemon Instituteのデータ侵害コストレポートによれば、データ侵害のコスト(ブランドの評判の損傷、コンプライアンス違反の罰金やペナルティ、知的財産の喪失、重要なビジネス情報の漏洩など)が上昇し続けています。ソフトウェア、パートナー、その他の第三者を含むサプライチェーンは、データ侵害の根本的な原因となることが増えています。

機密コンテンツ通信に関して、Kiteworksの機密コンテンツ通信プライバシーとコンプライアンスレポートによれば、51%の組織が機密コンテンツ通信に関連する第三者のセキュリティおよびコンプライアンスリスクに対して不十分な保護を受けています。

結論として、データを保護し、関連する規制に準拠することを証明することは、これまで以上に困難であり、コストがかかります。

このブログ記事では、2022年の主要なサイバーセキュリティとコンプライアンスの知見と、将来に向けた推論について掘り下げます。

ソフトウェアの脆弱性

- Check Point Cyber Security Report 2021によると、2020年の攻撃の75%は少なくとも2年前の脆弱性を利用していました。(Check Point)

- 2022年第1四半期は、過去12か月の他の期間よりも多くのアプリケーション層攻撃が発生しました。(Cloudflare)

- DDoSの脆弱性は、ランサムウェアの要求が行われる/支払われる前に、米国企業に平均218,000ドルのコストをかけています。(Corero)

- 2022年初頭の最も長いDDoS攻撃の1つは、信じられないほど549時間続きました。(Kaspersky)

- 通信業界は、最も多くのネットワーク層攻撃を受けています。(Cloudflare)

- すべての脆弱性の半分は、発見から6か月後も未解決のままです。(Veracode)

- 84%の企業がネットワーク周辺に高リスクの脆弱性を抱えています。(Positive Technologies)

- 米国で外国の行為者によって最も悪用されているトップ10の脆弱性のうち3つは、Microsoft OLEにあります。(CISA, FBI)

- 5つの組織のうち1つは、ソフトウェアの脆弱性をテストしていません。(Ponemon Institute)

- 今日のマルウェアの69%はゼロデイ脆弱性を悪用しています。(WatchGuard Technologies)

- 低スキルの攻撃者でも、公開されているエクスプロイトを使用して脆弱性の10%を悪用することができます。(Positive Technologies)

- 脆弱性の半分は、ソフトウェアの更新をインストールすることで排除できます。(Positive Technologies)

- 26%の企業のシステムは、依然としてWannaCry暗号化マルウェアに対して脆弱です。(Positive Technologies)

- 84%の企業がPOODLE攻撃に対して依然として脆弱です。(Positive Technologies)

- ソフトウェアの脆弱性の20%はOpenSSHのエラーに関連しており、攻撃者がネットワーク周辺リソースを制御したり、企業のローカルネットワークを侵害したりする可能性があります。(Positive Technologies)

サプライチェーン

- 62%の攻撃は、顧客がサプライヤーに対する信頼を悪用しています。(European Union Agency for Cybersecurity)

- 62%のサイバーインシデントは、脅威行為者がパートナーを侵害したことに関連しています。(Verizon 2022 Data Breach Report)

- 48%の組織は、ネットワークにアクセスできるすべての第三者の包括的なインベントリを持っていません。(SecureLink and Ponemon Institute)

- CrowdStrike Global Attitude Surveyの回答者のうち、過去12か月にセキュリティ目的で新規および既存のサプライヤーを審査したのは36%のみです。(CrowdStrike)

- 45%の組織が、過去12か月にサプライチェーン攻撃の被害を受けたと示しています。(CrowdStrike)

- サプライチェーン攻撃は、2021年に前年比100%増加しました。(Symantec)

- 2025年までに、すべての組織の半数以上がソフトウェアサプライチェーン攻撃と戦うことになるでしょう。(Gartner)

- コロニアルパイプライン社のハッキングのコストは4.4百万ドルで、サプライチェーンの脆弱性を悪用しました。(Bloomberg)

- 2022年には、世界のIoT接続が8%拡大し、12.2億のアクティブエンドポイントに達しました。(IoT Analytics)

第三者リスク

- 51%の組織が、第三者のセキュリティおよびコンプライアンスリスクに対して不十分な保護を受けています。(Kiteworks)

- 67%の組織が、コンテンツ通信を追跡、制御、保護するために4つ以上の異なるシステムを使用しています。(Kiteworks)

- 60%の組織が、メールを復号できない場合、送信者に暗号化されていないファイルを共有ドライブリンクに送信するよう依頼しています。(Kiteworks)

- 50%以上の組織が、HIPAA、PCI DSS、CCPA、GDPR、DPA(フランス)を遵守すべきコンプライアンス規制/基準として挙げています。(Kiteworks)

- 回答者の半数以上が、機密データの共有と保存に関連する第三者リスクに対処する準備が不十分であると示しています。(Kiteworks)

- 88%の組織が、第三者とのすべての通信を暗号化していません。(Kiteworks)

- 62%のサイバーインシデントは、脅威行為者がパートナーを侵害したことに関連しています。(Verizon 2022 Data Breach Report)

- 48%の組織は、ネットワークにアクセスできるすべての第三者の包括的なインベントリを持っていません。(Ponemon Institute and SecureLink)

- 43%の組織が、組織の第三者管理ポリシーとプログラムが頻繁にレビューされていると示しています。(Ponemon Institute and RiskRecon)

ランサムウェア

- CrowdStrikeの2022年グローバル脅威レポートによれば、ランサムウェア関連のデータ漏洩が昨年82%増加しました。(CrowdStrike)

- 2021年の最初の9か月で495百万件のランサムウェア攻撃が発生し、前年から148%増加しました。(SonicWall)

- 毎時間37,700件以上のランサムウェア攻撃が世界中で発生しています。これは毎分約578件のランサムウェア攻撃に相当します。(Matthew Woodward)

- アメリカ人の20%がランサムウェア攻撃に対処したことがあります。(The Harris Poll)

- 2021年の平均ランサムウェア支払い額は570,000ドルでした。(GRC World Forums)

- 米国のランサムウェア攻撃は、2021年に推定623.7百万ドルのコストをかけました。(Emsisoft)

- すべてのランサムウェア攻撃の約25%が製造業を標的にし、17%が専門サービスを、13%が政府機関を標的にしています。(Security Intelligence)

- 2020年には、医療機関がランサムウェア攻撃者に21億ドルを支払いました。(Comparitech)

- 4つの組織のうち3つがランサムウェア攻撃の犠牲になり、64%が身代金を支払い、40%がデータを回復できませんでした。(Mimecast)

- 1,900—今日活動している異なるハッキンググループの数。(FireEye Mandiant)

- ビジネスは14秒ごとにランサムウェア攻撃の犠牲になります。(Cybersecurity Ventures)

- 多くの公共サービス、学校、医療サービス、米国の地方自治体が2022年初頭にランサムウェア攻撃を受けました。(TechTarget)

- サイバーセキュリティおよびインフラセキュリティ庁は、2022年2月にランサムウェアインシデントが米国の16の重要インフラセクターのうち14で発生したと報告しました。(CISA)

- 2022年の報告によれば、ランサムウェア攻撃の88%がバックアップリポジトリを感染させようとし、そのうち75%が成功しました。(Veeam)

- 2020年初頭にニューオーリンズ市政府に対するランサムウェア攻撃は、市に700万ドル以上のコストをかけました。(SC Magazine)

- 2020年2月にデンマークに拠点を置く企業ISSに対するランサムウェア攻撃は、5000万ドル以上のコストをかけました。(Asia Insurance Review)

- 米国の医療機関に対するランサムウェア攻撃は、2021年に7.8億ドルのコストをかけました。(Comparitech)

- ランサムウェアは2022年に約13%増加し、過去5年間の合計と同じくらいの増加を見せました。(Verizon 2022 Data Breach Report)

- ダウンタイムとビジネスの中断は、ランサムウェア攻撃の最も危険な側面であり、身代金自体よりも重要です。(Dark Reading)

- 2021年にランサムウェアの支払いに関連するビットコイン取引は52億ドルと推定されました。(Financial Crimes Enforcement Network)

- 1つのパスワードを使用して、ハッカーは2021年にコロニアルパイプライン社に侵入し、米国全土で燃料不足を引き起こしました。(Bloomberg)

- 食肉加工会社JBSは、4つの異なる大陸で牛肉と家禽の加工工場を閉鎖するランサムウェア攻撃の被害者となりました。(Wall Street Journal)

サイバー攻撃

- 少なくとも50%の消費者がサイバー犯罪を経験しており、2021年には約33%が被害を受けました。(Norton)

- 68%のビジネスエグゼクティブが、サイバーセキュリティリスクが増加していると感じています。(Accenture)

- 2021年のサイバー攻撃を検出する平均時間は212日でした。(IBM)

- 6.1兆ドル—2021年のサイバー犯罪の推定世界的なコストで、年々15%増加し、2025年までに10.5兆ドルに達すると予測されています。(Cybersecurity Ventures)

- フィッシングメールの約20%が従業員の受信トレイに届いており、攻撃者がセキュリティトレーニングやプロセスを回避する能力が向上していることを示しています。(Dark Reading)

- 2020年のサイバーセキュリティ予算の推定50%はセキュリティサービスに充てられました。(Gartner)

- 50%未満の組織が、ファイル転送と自動化、ウェブフォーム、APIにゼロトラストセキュリティ原則を適用しています。(Kiteworks)

- 10,000人以上の従業員を抱える大企業の50%が、年間100万ドル以上をセキュリティに費やしており、43%が250,000ドルから999,999ドルを費やし、わずか7%が250,000ドル未満を費やしています。(OEM Magazine)

- 18%のCEOが、サイバーセキュリティリスクが2024年までに組織の成長に対する最大の脅威になると述べています。(KPMG)

- Googleは、今後5年間でゼロトラストプログラムを拡大し、100,000人のアメリカ人に業界認定のデジタルスキルを習得させるために100億ドルを投資すると発表しました。(White House)

- IBMは、今後3年間で150,000人にサイバーセキュリティスキルを訓練すると発表しました。(White House)

- 2023年までに、地球上のネットワークデバイスは人間の3倍になるでしょう。(Cisco)

- 2022年末までに、世界中に1兆のネットワークセンサーが埋め込まれ、15年以内に最大45兆に達するでしょう。(Cisco)

- 現代の自動運転車には、100百万行のコードと100の電子制御ユニットが含まれています。これらの数値は2030年までに3倍になると予測されています。参考までに、現代の旅客機には15百万行のコードがあります。(McKinsey & Company)

- 中小企業の66%が過去2年間に少なくとも1回のサイバーインシデントを経験しました。(Forbes)

- 組織が使用するセキュリティ技術の39%が時代遅れです。(Cisco)

- 暗号マイニング、フィッシング、ランサムウェア、トロイの木馬は、他のすべての脅威タイプのインターネット活動の平均10倍です。(Cisco)

- ネットワーク周辺は93%の時間でリスクにさらされています。(Positive Technologies)

- 組織の3分の1以上が、2021年にサイバー攻撃の増加を目撃しました。(ISACA)

- 小売業界は、サイバー犯罪によって毎分38,052ドルを失い、医療機関はデータ侵害に毎分13ドルを費やしています。(Cloud Security Alliance)

- 従業員の9%がフィッシングメールをフラグするのに1時間以上かかります。(Cofense)

- セキュリティ専門家の26%が、エンドポイント攻撃を検出して停止する自動化ツールを持っていません。(Check Point)

- 2022年第3四半期の世界的な攻撃は、2021年の同時期と比較して28%増加しました。(Check Point)

- 最も一般的な攻撃ベクトルは、認証情報の窃取(19%)、次にフィッシング(16%)、誤設定されたクラウド(15%)、第三者ソフトウェアの脆弱性(13%)です。(IBM and Ponemon Institute)

- 世界中の組織あたりの平均週次攻撃数は1,130を超えました。(Check Point)

- 2020年以降、企業あたりの平均攻撃数が31%増加しました。(Accenture)

- 組織の32%が、セキュリティがクラウドの議論の一部ではなく、追いつくために努力していることを認めています。(Accenture)

- オンライン犯罪の世界的なコストは、2025年までに年間10.5兆ドルに達するでしょう。(Cybersecurity Ventures)

- 企業は2021年に週あたり50%多くのサイバー攻撃の試みを受けました。(Dark Reading)

- サイバー犯罪者は、企業ネットワークの93%に侵入することができます。(Positive Technologies)

- 深刻なサイバー攻撃を受けた小企業の40%が、少なくとも8時間のダウンタイムを経験しました。(Cisco)

- 中小企業の83%が、サイバー攻撃からの回復に対する財政的な準備ができていません。(Insurance Bee)

データ侵害

- サイバーセキュリティ侵害の95%は人為的なエラーに起因しています。(World Economic Forum)

- データ侵害の約90%は金銭的動機によるもので、2位のスパイ活動は大幅に低いです。(Verizon 2022 Data Breach Report)

- 4.35百万ドル—2022年の米国におけるデータ侵害の平均コスト。(IBM and Ponemon Institute)

- すべてのデータ侵害の20%は内部の行為者が関与しています。(Verizon 2022 Data Breach Report)

- 700,000—2022年4月の米国におけるサイバーセキュリティの求人件数で、未充足のポジションは2025年までに世界的に3.5百万に増加します。(CyberSeek)

- 世界の人口の約40%が常にオフラインであり、再接続しようとするとサイバー攻撃にさらされます。(DataReportal)

- 42%の企業がサイバー疲労/無関心に苦しんでおり、サイバー攻撃に対する防御能力に影響を与えています。(Cisco)

- ランサムウェアインシデントの40%がデスクトップ共有ソフトウェアの使用を含み、35%がメールの使用を含んでいます。(Verizon 2022 Data Breach Report)

- 2021年には、侵害の約40%がフィッシングを特徴とし、約11%がマルウェアを含み、約22%がハッキングを含んでいました。(Verizon 2021 Data Breach Report)

- データ侵害の82%は人間の要素を含み、盗まれた認証情報、フィッシング、悪用、または単なるエラーで構成されています。(Verizon 2022 Data Breach Report)

- 3000億—世界中で人間と機械によって使用されるパスワードの推定数。(Cybersecurity Ventures)

- 侵害の50%は、安全でないリモートアクセスとウェブアプリケーションに起因しています。(Verizon 2022 Data Breach Report)

- パンデミックが始まって以来、20%のビジネスリーダーがリモートワーカーによるデータ侵害の影響を受けています。(Malwarebytes Labs)

- 120,000ドル—小企業におけるサイバーインシデントの平均コスト。(Insurance Bee)

- 回答者の44%が、2022年のビジネスにとってサイバーインシデントとデータ侵害が最大の懸念事項であると考えています。ビジネスの中断や自然災害を上回っています。(Allianz Risk Barometer)

- 超高純資産個人の25%が、平均10億ドルの富を持ち、サイバー犯罪者によってデータを狙われています。(Barclays Private Bank)

- 2021年3月から2022年2月までに153百万の新しいマルウェアサンプルがありました。(AV-TEST Institute)

- フィッシング攻撃は侵害の36%に関連しています。(Verizon 2022 Data Breach Report)

- 米国政府によれば、2022年の最初の5か月で医療侵害の数は2021年の同期間と比較してほぼ倍増しました。(TechTarget)

- 2021年にデータ侵害で22億の記録が露出し、この数は今年5%増加します。(Risk Based Security)

- 2021年のT-Mobileデータ侵害で、約48百万の人々の個人情報が盗まれました。(T-Mobile)

- 2021年のデータ漏洩で、100百万以上のAndroidユーザーの個人データが誤設定されたクラウドサービスにより露出しました。(Check Point)

- 2021年のGDPR罰金は12億ドルに達しました。(CNBC)

- ゼロトラストアプローチを採用した組織は、採用していない組織よりも平均侵害コストが1.76百万ドル低くなりました。(IBM and Ponemon Institute)

- リモートワークが要因となる場合、侵害あたりの平均コストは1.07百万ドル高くなります。(IBM and Ponemon Institute)

- すべてのデータ侵害のほぼ半数がクラウドで発生しています。(IBM and Ponemon Institute)

- 米国におけるデータ侵害のコストは、世界平均の2倍以上です。(IBM and Ponemon Institute)

- 2022年第3四半期に最もサイバー攻撃を受けた業界セクターは教育で、18%でした。(Check Point)

機密コンテンツ通信のプライバシーとコンプライアンスリスクの管理

2022年のトップサイバーセキュリティ統計は、サイバーセキュリティが民間および公共部門にとって重要な焦点であり続けていることを示しています。個人データが侵害され、盗まれ、または身代金として要求されると、組織や個人に対する悪影響は重大です。組織は、運用、評判、財務に影響を受け、数百万ドルに簡単に達することがあります。一部の中小企業は回復できず、廃業に追い込まれます。

機密コンテンツ通信は、悪意のある行為者にとって魅力的なサイバーターゲットです。個人識別情報(PII)、保護対象保健情報(PHI)、財務文書、合併・買収(M&A)通信、知的財産(IP)、その他の形式の個人データは、監視対象の主要な機密コンテンツの一部です。これに応じて、政府機関や業界団体は、欧州連合の一般データ保護規則(GDPR)、カリフォルニア州消費者プライバシー法(CCPA)、カナダの個人情報保護および電子文書法(PIPEDA)、医療保険の相互運用性と説明責任に関する法律(HIPAA)などの一連の規制と基準を発行し、組織にガバナンストラッキングと制御を遵守することを求めています。

世界中の何千もの組織が、これらのプライバシーとコンプライアンスの課題に対処するためにKiteworksのプライベートコンテンツネットワークに依存しており、機密コンテンツ通信を統合、追跡、制御、保護しています。Kiteworksのプライベートコンテンツネットワークがガバナンスとセキュリティリスクを管理する方法を確認するために、カスタムデモをスケジュールしてください。