FedRAMPコンプライアンスと認証 | その重要性

FedRAMPコンプライアンスは、連邦政府機関にクラウドサービスを提供したい場合に非常に重要ですが、このプロセスをどのように開始すべきでしょうか?

FedRAMPとは何の略でしょうか?FedRAMPは、連邦リスク承認管理プログラム(Federal Risk and Authorization Management Program)の略で、管理予算局(OMB)と共同承認委員会(JAB)が運営し、連邦政府が利用できるクラウドサービスを承認します。

FedRAMPとは何か、誰が従う必要があるのか?

連邦リスク承認管理プログラム(FedRAMP)は、連邦機関と協力するマネージドサービスおよびクラウドプロバイダーを対象とした独自のコンプライアンスフレームワークです。

他のフレームワークとは異なり(例えば、米国国防総省の下で機関と協力する防衛請負業者を対象としたサイバーセキュリティ成熟度モデル認証)、FedRAMPは政府機関にクラウドベースの製品を提供するすべての人に特に適用されます。

FedRAMPとは何か?

FedRAMPは、2011年に管理予算局によって設立され、クラウドセキュリティを「費用対効果の高い、リスクベースの」サイバーセキュリティアプローチに向けて調整することを目的としています。OMBによれば、連邦データを送信または保持するすべてのクラウドシステムは、その管轄下にあります。

コンプライアンス基準を管理し、組織に運用許可(ATO)を提供するために、いくつかの行政機関がコンプライアンスを管理しています。これらの機関には以下が含まれます:

- 管理予算局:FedRAMPプログラムの統治機関。

- 共同承認委員会:ガバナンスと意思決定を担当する機関で、他のいくつかの機関の最高情報責任者で構成されています:

- 国土安全保障省

- 一般調達局

- 国防総省

- FedRAMPプログラム管理オフィス(PMO):一般調達局内に位置し、コンプライアンスフレームワークの日常業務を管理するオフィス。

- 国立標準技術研究所(NIST):コンプライアンスに使用される基準の開発を担当。

- 国土安全保障省:コンサルティングとガバナンスの外で、DHSは継続的な監視戦略の管理を提供。

これらの統治機関の下で、規制は承認され、洗練され、改訂され、実施されます。FedRAMPは、いくつかの主要な文書から実際の技術的および物理的要件を引き出しています:

- NIST特別出版物800-53:NIST SP 800-53は、組織がシステムをより安全にするために導入できるセキュリティコントロールを定義しており、特に連邦情報セキュリティマネジメント法(FISMA)と整合しています。コンプライアンスを求める組織にとってより関連性が高いのは、NIST 800-53が情報の機密性に基づいてセキュリティコントロールのエスカレートレベルを定義していることです。FedRAMPは、コンプライアンスを達成するために組織が満たすべきコントロールとベストプラクティスを定義するためにNIST 800-53を活用しています。

- NIST特別出版物800-37:この文書は、リスク管理フレームワーク(RMF)を確立し、組織がリスク評価と管理コントロールをどのように実施するかに直接適用される独自の規制セットです。影響レベルに応じて、FedRAMPは特定の種類のリスク管理とRMFの側面への準拠を要求します。

- 連邦情報処理規格(FIPS)140-2:FIPS 140-2は、暗号モジュールの実装とデータの暗号化に関する連邦機関および請負業者の要件を定義しています。

- FIPS 199:この文書は、FedRAMPがセキュリティ、プライバシー、およびリスク管理要件を決定するために使用するセキュリティ影響レベルを定義しています。

ATO指定を取得するためには、クラウドプロバイダーは厳格な監査プロセスを経る必要があります。監査の最も重要な側面の一つは、第三者評価機関(3PAO)の参加です。

連邦規制の下で、監査を受けるすべてのクラウドプロバイダーは、公正で認可された第三者評価者を通じて行わなければなりません。監査に認定されたセキュリティ会社である3PAOは、PMOとJABの指導と監督の下でその役割を果たします。いかなるレベルでもATOを求める組織は、3PAOからの完全な監査を受けた後にのみATOを達成でき、その規制への準拠を証明する証言を提供します。

なぜFedRAMPコンプライアンスが重要なのか?

FedRAMPコンプライアンスは、連邦政府が使用するクラウド製品およびサービスのセキュリティ評価、承認、および継続的な監視に対する標準化されたアプローチを提供するため、重要です。これにより、政府機関が実装するクラウドソリューションが政府の厳しいセキュリティ要件を満たしていることを保証し、クラウドソリューションのより効率的な導入を可能にします。さらに、FedRAMP認証は、機関が複数のクラウドソリューションを簡単に特定し、比較して、ニーズに最適なオプションを見つけることを保証します。

もちろん、FedRAMPコンプライアンスを達成することで、組織は多くの利点を享受できます。

- セキュリティの向上:FedRAMPコンプライアンスは、すべてのクラウドベースのサービスに標準化されたセキュリティプログラムを実装することを組織に要求し、組織が脅威を防ぎ、より良く対応できるようにします。

- リスク管理:FedRAMP準拠のプロセスと手順は、クラウドベースのサービスの使用に関連するリスクを積極的に特定、評価、および管理する能力を組織に提供します。

- コスト削減構造:FedRAMP準拠になることで、各クラウドサービスプロバイダーに対する複数のレベルのセキュリティレビューの必要性がなくなり、クラウドベースのサービスに関連する管理コストが削減されます。

- 効率性:FedRAMPコンプライアンスは、クラウドベースのサービスのセットアップと維持に必要な時間と労力を削減し、競争の先を行くことを容易にします。

- 連邦政府の義務:米国連邦政府にクラウドベースのサービスを提供する組織にとって、FedRAMPコンプライアンスは必須であり、より高いレベルの信頼と広範な受け入れにつながります。

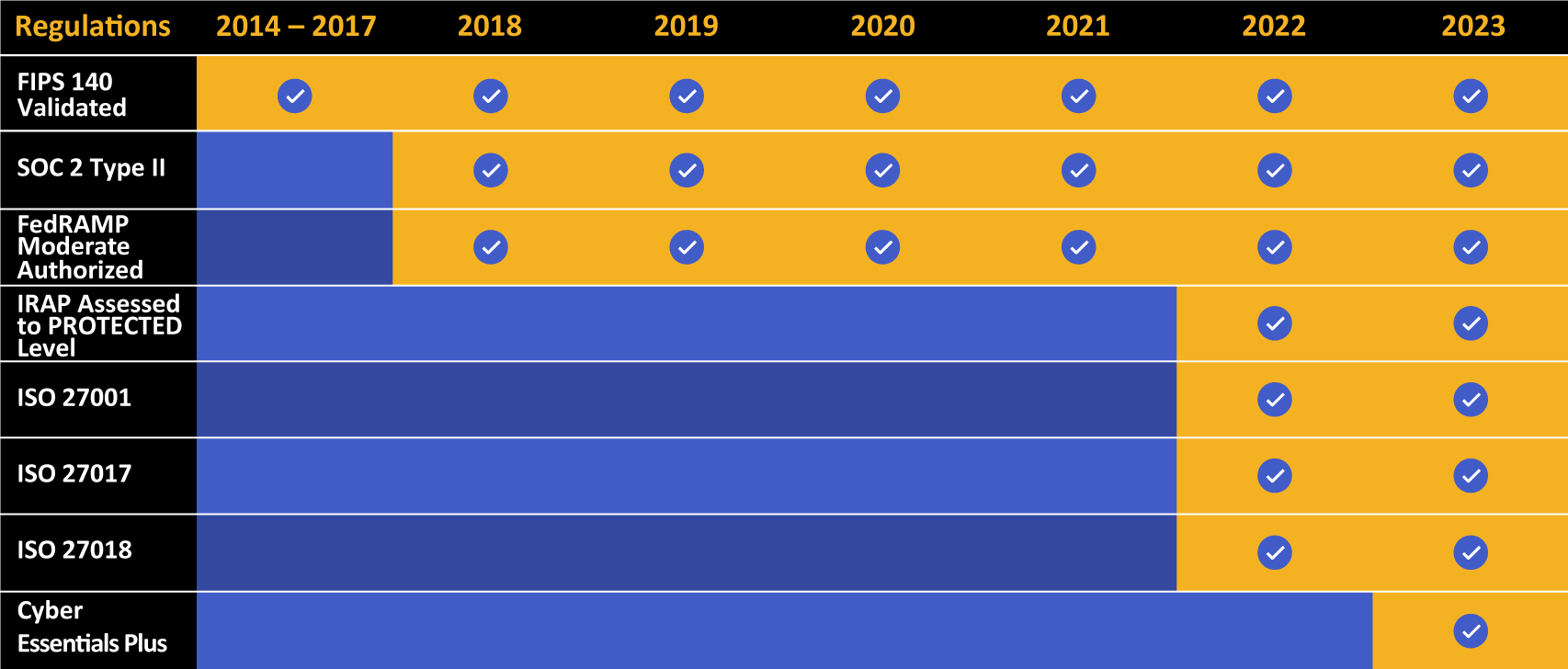

Kiteworksは、コンプライアンスと認証の成果を多数誇っています。

どのような企業がFedRAMP準拠である必要があるのか?

連邦政府またはミッションクリティカルなデータやシステムを保存、処理、または送信する企業は、FedRAMP準拠である必要があります。これには、クラウドサービスプロバイダー、Software-as-a-Service(SaaS)プロバイダー、Infrastructure-as-a-Service(IaaS)プロバイダー、およびPlatform-as-a-Service(PaaS)プロバイダーが含まれます。ホスティング、ソフトウェア開発、メールおよびファイル共有、モバイルアプリケーション管理、セキュリティとコンプライアンス、仮想プライベートネットワーク(VPN)などのサービスを提供する企業も準拠する必要があります。さらに、制御されていない分類情報(CUI)やその他の連邦政府データを保存または取り扱うサプライヤーや請負業者と協力する企業もFedRAMP要件に準拠する必要があります。

しかし、FedRAMPは政府請負業者だけのものではありません。FedRAMP認証を取得することで、民間企業は顧客、パートナー、その他の利害関係者に対して、クラウドコンピューティングソリューションが安全で連邦規制に準拠していることを示すことができます。これにより、民間企業は顧客の信頼と自信を高め、法的リスクを軽減し、競争力を向上させることができます。もちろん、FedRAMP認証を受けたソリューションは、連邦、州、および地方政府機関とのより有利な契約を獲得するための優れた方法でもあります。

FedRAMPコンプライアンスのカテゴリーは何か?

FedRAMPコンプライアンスプロセスには、セキュリティ、運用、および文書化の3つのカテゴリーが含まれます。

- セキュリティコンプライアンス:認証と承認、アクセス制御、暗号化、およびインシデント対応をカバーします。

- 運用コンプライアンス:システムの可用性とパフォーマンス、ソフトウェアのパッチ適用、監視、およびバックアップをカバーします。

- 文書化コンプライアンス:システムおよびサービスの文書化、データフローダイアグラム、および承認パッケージをカバーします。

FedRAMP ATO、影響レベル、および監査

FedRAMP認証は3つの影響レベルに分かれており、3PAOはこれらのレベルの要件に基づいてクラウドプロバイダーを評価します。

FedRAMPの影響レベルはFIPS 199に記載されており、以下を含みます:

- 低影響:このレベルでは、クラウドプロバイダーのITシステムは、情報公開法(FIA)を通じて公に利用可能であるものの、特定の機関の運営にとって重要であると見なされる情報を扱います。この情報の喪失、盗難、または損害は、機関の運営に悪影響を及ぼし、構成員に悪影響を与える可能性があります。

- 中影響:クラウドプロバイダーのシステムは、機関またはその構成員に深刻な影響を与えるデータを扱います。これには、機関資産への運用上の損害、機関の財務損失、または個人への損害(財務、プライバシー、またはセキュリティへの損害を含む)が含まれます。

- 高影響:このレベルでは、プロバイダーが管理するデータが盗まれたり、失われたり、損傷した場合、機関およびその構成員に壊滅的な影響を与える可能性があります。悪影響には、機関およびその構成員の財政破綻、極めて機密性の高いデータ(健康記録や個人識別情報など)のプライバシーの完全な喪失、さらには身体的な危害の可能性さえ含まれます。

最後に、ATOを追求するほとんどの組織が監査プロセス全体で提供しなければならない標準的な文書があります。これらには以下が含まれます:

- システムセキュリティ計画(SSP):政府機関が要件とコントロールを設定する一方で、クラウドサービスプロバイダーはSSPを提供することでプロセスを開始しなければなりません。この報告書は、プロバイダーの既存のインフラストラクチャと、望ましいATOを達成するために実施しなければならないコントロールと対策を概説しています。

- コントロール実施概要(CIS):プロバイダーは、機関に対して引き受けるセキュリティ責任を文書化し、要約の正確性を機関が確認します。

- セキュリティ評価計画(SAP):SAPはSSPに基づいています。クラウドプロバイダーと3PAOは、監査の一部として使用されるすべての手順、方法論、およびテストを概説するSAPを準備します。

- セキュリティ評価報告書(SAR):SARは監査の結果を報告します。3PAOが独占的に準備し、何がテストされ、何がされなかったか、どのコントロールがコンプライアンス要件を満たし、どのコントロールが満たさなかったかを詳細に示します。SARはまた、修正手順を提案します。

- 行動計画とマイルストーン(POA&M):この報告書は、クラウドプロバイダーが準備し、非準拠システムを修正するために必要な修正手順とタイムラインを概説します。コンプライアンス規則の下で、3PAOが組織が比較的簡単な修正手順でATOの準備ができていると判断した場合、POA&Mは、プロバイダーが合理的な期間内にこれらの手順を実施することを約束する一種の拘束力のある合意として機能することができます。

FedRAMP認証への道筋は何か?

この記事は認証への一般的なアプローチに焦点を当てていますが、これらのアプローチがATOへの2つの主要な道筋のいずれかに該当することを指摘することが重要です。組織が追求する道筋は、コンプライアンス監査の進行に大きな影響を与える可能性があります。

認証への道筋は以下の2つです:

- 機関認証:ほとんどの場合、クラウドプロバイダーは政府機関からの提案依頼に応じるか、またはそれ以外の方法でパートナーシップを結びます。代わりに、機関はそのプロバイダーを認証プロセスを通じてスポンサーし、サポートします。この道筋の一部として、機関は認証の要件を定義します。

コンプライアンスとセキュリティの詳細を決定するのが機関であるため、機関はFedRAMPの下で非従来型インフラストラクチャが要件を満たしているかどうかを判断する際により多くの自由度を持ちます。さらに、機関はしばしば、クラウドプロバイダーに対して基準影響レベルを超える追加の要件を持っています。

最後に、プロバイダーは他の機関と協力することを許可されていません。別の機関にクラウド製品を提供するには、その組織との別の監査と認証プロセスが必要です。

- JAB認証:逆に、組織はJABの管轄下で暫定ATO(P-ATO)を受けることができます。JABとPMOは直接監査と認証を承認します。

P-ATOの利点は、より一般化されていることです。JABは機関固有のセキュリティニーズに対する責任を負いませんが、機関は特定の認証を検討するためにP-ATOパッケージを使用できます。P-ATOを持つクラウドプロバイダーは、一般的により多くの機関と協力する準備ができています。

しかし、プロセスは少し長くなります。まず、P-ATOを求めるプロバイダーは、FedRAMP Connectプログラムを通じて考慮のために申請しなければなりません。承認されると、プロバイダーは監査を完了する能力を証明する3PAOによって完了された準備評価報告書を提供する必要があります。

いずれの場合も、ベストプラクティスは通常、徹底性と完全性を中心に展開されます:

- エキスパート3PAOと協力する:これらの組織はFedRAMPマーケットプレイスにリストされており、熟練した知識豊富な3PAOは、効果的な監査準備と報告に大いに役立ちます。

- 継続的な監視の準備をする:コンプライアンス監査の最後のステップは、継続的な監視と年次監査です。コンプライアンスが実施されると、脅威やベストプラクティスが変化しても、これらの基準を維持するのはプロバイダーの責任です。

- テンプレートと文書を理解する:PMOは、プロバイダーと3PAOが標準化された報告を提供するために使用するテンプレートセットを提供します。これらの報告書をダウンロードし、監査プロセスの一部としてどのように使用されるかを理解してください。

FedRAMP認証を達成するのにどれくらいの時間がかかるか?

FedRAMP認証を達成するのにかかる時間は、組織が実施したクラウドセキュリティコントロールの複雑さ、組織のワークロードの範囲、および認証プロセス中のFedRAMPプログラム管理オフィス(PMO)との関与など、さまざまな要因に依存します。すでに堅牢なクラウドセキュリティコントロールを持っている組織は、認証プロセスが6〜12か月かかると予想できます。しかし、クラウドセキュリティに新しい組織やクラウドセキュリティコントロールがより複雑な組織は、FedRAMPセキュリティ要件を満たすために必要なステップに応じて、より多くの時間が必要になる場合があります。このプロセス中にFedRAMP PMOと関与することは強く推奨されます。彼らの専門知識と経験は、認証プロセスを迅速化するのに役立ちます。

FedRAMPコンプライアンスの取り組みを管理しやすくするためのツールは何か?

FedRAMP要件の複雑さが増す中、FedRAMPコンプライアンスの取り組みを管理しやすくするためのツールがいくつかあります。これらには以下が含まれます:

- FedRAMPソフトウェア:今日では、コンプライアンスプロセスを自動化し、合理化するのに役立つFedRAMP特有のツールがいくつかあります。これらのツールには、リスク評価、文書作成、ポリシー管理、トレーニングと知識管理、継続的な監視と報告のための自動化サポートが含まれることがよくあります。

- FedRAMPコンプライアンスダッシュボード:多くのクラウドサービスプロバイダーは、複数のプロジェクトにわたるコンプライアンスの取り組みを監視および管理するための集中ダッシュボードを提供しています。これらのダッシュボードは通常、コンプライアンス関連の情報と活動へのワンクリックアクセスを提供し、時間の経過とともにコンプライアンスの取り組みを整理、追跡、および管理するのを容易にします。

- FedRAMPチェックリスト:クラウドサービスプロバイダーがFedRAMPコンプライアンスに向けて必要なすべてのステップを確実に実行するためのチェックリストがいくつかあります。これらのチェックリストは、プロセスの明確で簡潔なビューを提供し、進捗を追跡し、コンプライアンスに向けてすべてのステップが実行されたことを確認するのに役立ちます。

- 第三者評価者:第三者評価者は、コンプライアンス活動をレビューし、クラウドプロバイダーがすべてのセキュリティコントロールを満たしているかどうかを判断するためによく使用されます。これらの評価者は、ギャップを特定し、是正措置を提案し、ベストプラクティスに関するガイダンスを提供するのに非常に貴重です。

- トレーニングと教育:コンプライアンスの取り組みの一環として、すべてのスタッフに継続的なトレーニングと教育を提供することが重要です。これにより、チームは最新の要件に関する情報を常に把握し、変更や更新が行われた際にコンプライアンスを維持するためのガイドラインを提供します。

FedRAMPマーケットプレイスとは何か?

機関はプロバイダーが認証されていることを確認できる必要があり、監査を受けるプロバイダーが規制の下で認定された3PAOを見つけることができることが重要です。FedRAMPマーケットプレイスは、ATOを取得したプロバイダー、監査を提供するために認定された3PAO、およびコンプライアンスを満たすかサポートできる特定のプラットフォームと製品の検索可能なデータベースを提供することで、この問題を解決します。

これらのトピックに興味がある人は、検索可能なFedRAMPマーケットプレイスウェブサイトを使用して、準拠した製品、クラウドプロバイダー、および第三者評価者を見つけることができます。

FedRAMP準拠のクラウドプラットフォームを活用して顧客基盤を拡大する

連邦規制は厳しいですが、それには理由があります。重要な情報を攻撃から保護するためです。ATOまたはP-ATO監査の厳しさを受け入れる意欲のある組織は、ほとんどの場合、より安全になり、重要な政府機関に製品とサービスを提供する能力が向上します。

読者は、FedRAMPプライベートクラウドについてさらに学び、組織がFedRAMP認証を受けたクラウドサービスプロバイダーを使用して、組織内外に移動する機密コンテンツを保護する理由を知ることができます。