なぜボットがアカウント乗っ取り詐欺の次なる大きな脅威なのか

アカウント乗っ取り詐欺(ATO)はサイバーセキュリティの分野ではよく知られた用語かもしれませんが、eコマース領域での防止方法はまだ微妙な点があります。

小売業者は歴史的に、チャージバックに関連する支払い詐欺システムに関心を持っています。これは、顧客がクレジットカードでオンライン購入を行い、注文した商品やサービスを受け取ったにもかかわらず、発行銀行に返金を要求する場合に発生します。

フレンドリーフラウドとしてよく知られるこのタイプの詐欺は、小売業者が信頼できる顧客と詐欺師を区別するのを難しくします。eコマースプラットフォームのセキュリティインフラが低いため、アカウント乗っ取りのリスクがますます高まっています。

同時に、信頼できる顧客は、アカウント乗っ取り詐欺による長い認証プロセスや認証情報の盗難リスクに不満を感じています。顧客はオンラインショッピングの利便性を期待しているため、身元と意図を証明するために複数のセキュリティ手続きを求められ続けています。

アカウント乗っ取り詐欺で使用される手法

サイバー犯罪者は、アカウント乗っ取り詐欺を実行するためにさまざまな手法を用います。アカウント乗っ取り詐欺、しばしばATOと呼ばれるものは、攻撃者が被害者のアカウントに不正アクセスして詐欺を行ったり、資金を盗んだり、その他の財務的および評判的な損害を引き起こすアイデンティティ盗難の一形態です。この議論では、詐欺師が被害者のアカウントに不正アクセスするために使用する最も一般的な手法のいくつかを探ります。

フィッシング

フィッシングは、サイバー犯罪者が被害者から機密情報を取得するために使用する最も一般的な手法の一つです。攻撃者は、銀行やソーシャルメディアプラットフォームなどの信頼できる組織からの正当な通信を装ったメールやメッセージを送信します。これらの通信には、被害者を正当なサイトと見分けがつかない偽のウェブサイトに誘導するリンクが含まれており、そこでログイン情報を入力するよう促され、攻撃者がそれを取得します。

クレデンシャル・スタッフィング

サイバー犯罪者は、多くの人が異なるプラットフォームでログイン情報を使い回していることを利用します。一つのアカウントにアクセスすると、同じ個人が所有する他のアカウントにもアクセスできます。認証情報窃取攻撃は、盗まれたユーザー名とパスワードの組み合わせを複数のウェブサイトでテストする自動化ソフトウェアを使用します。

マルウェア

キーロガー、スパイウェア、トロイの木馬などのマルウェアは、攻撃者が被害者のアカウントに不正アクセスするために使用されることがあります。このソフトウェアは通常、被害者のデバイスに知らないうちにインストールされ、ログイン情報や財務データなどの機密情報を取得します。

SIMスワッピング

この手法では、攻撃者が被害者になりすまして、被害者の携帯電話番号を攻撃者が管理する新しいSIMカードに転送するように携帯電話サービスプロバイダーを説得します。被害者の電話番号を取得すると、SMSで送信される二要素認証(2FA)コードを傍受し、被害者のアカウントにアクセスできます。

ソーシャルエンジニアリング

ソーシャルエンジニアリング攻撃は、被害者を騙して機密情報を提供させたり、アカウントへの不正アクセスを許可させたりするための操作と欺瞞を伴います。これには、カスタマーサービス担当者を装ったり、ソーシャルメディアから収集した個人情報を使用して被害者との信頼を築くことが含まれます。

ブルートフォース攻撃

これらの攻撃は、ソフトウェアを使用して被害者のパスワードを体系的に推測し、複数の組み合わせを繰り返し試みることを伴います。ブルートフォース攻撃は、被害者のパスワードが弱いか、推測しやすい場合に成功する可能性があります。

eコマースにおけるアカウント乗っ取り詐欺とは?

従来のアカウント乗っ取り

アカウント乗っ取りは、アイデンティティ盗難と詐欺の一形態です。これは、誰かが顧客の認証情報を使用してアカウントを制御し、その名義で不正な取引を行う場合に発生します。これには、銀行、メール、クレジットカード、基本的にあらゆるオンラインウェブサイトアカウントが含まれます。

たとえば、顧客はフィッシング、マルウェア詐欺、スパイウェアの手口で標的にされることがあります。他の方法としては、サイバー犯罪者から盗まれたパスワード、個人情報、またはセキュリティコードを購入することが含まれます。ダークウェブの監査では、150億以上のアカウント認証情報がサイバー犯罪者の市場に存在していることが明らかになっています(2018年以降300%増加)。

サイバー犯罪者がアカウントを制御すると、eコマースサイトで商品を購入したり、資金を引き出したり、アカウントの認証情報を変更したり、特定の顧客の他のアカウントにアクセスしたりすることができます。

コストは直接顧客が負担しますが、小売業者も同様に、顧客がより信頼性の高いオンラインプラットフォームを持つ競合他社を選ぶため、収益と評判を失います。

現代のボット

今日では、ハッカーは機械学習を使用してプログラムされたボットをリリースし、毎分数千または数百万のアカウント乗っ取り攻撃を試みます。Gartner(2021年)によると、アカウント乗っ取りを可能にするクレデンシャル・スタッフィング攻撃は、eコマースで経験される4つの主要な悪意のあるボット攻撃の一つです。

盗まれた認証情報への簡単なアクセス(ダークウェブを通じて)や、ユーザーのセキュアなパスワードへの無関心が、ハッカーにとっての「ビジネスチャンス」を生み出しました。その結果、悪意のあるボットとアカウント乗っ取りが急増しています。eコマースプラットフォームの規模や業界に関係なく、保護されていない場合、すべてのウェブサイトがこのような攻撃にさらされています。

ステップバイステップ:現代のアカウント乗っ取りがどのように発生するか

アカウント乗っ取り中に通常発生するステップは次のとおりです:

- ハッカーはダークウェブから数千または数百万のアカウント認証情報を購入します。

- 機械学習を使用して、ユーザーアカウントを使用してウェブサイトのエンドポイントを攻撃するようにボットをプログラムします。毎分数千または数百万の攻撃が行われます。エンドポイントの例には、ログイン、カート、支払いが含まれます。

- ボットはすべてのログイン認証情報の組み合わせをテストします(「クレデンシャル・スタッフィング」として知られています)。

- 成功した場合、ハッカーは有効な認証情報でアカウントにアクセスします。

- 個人データが収集され、支払い、ギフトカードの購入、ロイヤルティポイントの利用、アカウントで可能な他のすべてのことを利用するために悪用されます。

ボットが最初に検出されても、これらのボットの高度な技術により、30%が自動的にIPアドレスを変更して検出されないようにします。IPを回転させるだけでなく、実際のブラウザをシミュレートしたり、人間の行動を模倣したり、ユーザーセッションに隠れたりすることができます。これは、eコマースサイトでますます高度化するボットに特に対応するためのサイバーセキュリティツールの重要性を浮き彫りにしています。

eコマース小売業者がボットによる損失を経験する方法

Riskified(2021年)の調査によると、eコマース小売業者の4分の1以上がアカウント乗っ取り攻撃に対処する準備ができていません。その結果、3分の2のオンライン顧客がアカウント乗っ取りを経験した後、eコマース小売業者から離れ、代替オプションを探します。

同様に、パンデミック後のeコマースの増加に伴い、詐欺も増加しました。米国では、アカウント乗っ取り詐欺がすべての詐欺試行の43%を占め、2020年のオンライン小売業者の中でトップ3の詐欺ケースとなりました。報告によると、パンデミックの開始以来、アカウント乗っ取り詐欺は378%増加しました。

Juniper(2021年)の調査によると、2021年だけでeコマースでの詐欺による損失は200億ドルに達すると予測されています。

これらすべては、ボットによるアカウント乗っ取り詐欺がeコマースプラットフォームでの顧客体験に摩擦を加えていることを示しています。小売業者が顧客のためのセキュリティと利便性の両方に対処できないため、顧客と収益の損失が発生しています。

ボット攻撃の実例

あるアカウント乗っ取り攻撃のケースでは、ハッカーが2日間で570万件のリクエストをリリースし、クレデンシャル・スタッフィング攻撃を実行しました。ボットは25万の異なるIPアドレス、8,000の自律システム、215の国を回転しました。これは、従来のアカウントセキュリティ方法が時代遅れであり、オンライン小売業者が競争力を維持したい場合、ボット攻撃に対処するためにセキュリティを強化する必要があることを示しています。

同様に、eコマースでの詐欺に対処する別のケースでは、アカウント乗っ取り攻撃が1秒あたり約1,500回の攻撃試行でピークに達しました。ボットトラフィックは以下の赤で示されており、緑は正当なものを示しています。

Perimeterxによるアカウント乗っ取り攻撃のグラフ

明らかに90%以上の試行が悪意のあるものです。また、ボットによって使用された数千のIPアドレスのおかげで、攻撃の成功率は8%に達し、顧客の認証情報が盗まれ、小売業者に収益の損失をもたらしました。

eコマース小売業者がボットと戦うためにできる3つのこと

1. ボット検出技術を導入して人間の顧客の負担を軽減する

eコマース小売業者は、ボット攻撃に対してさまざまな方法で対応しようとしますが、これらの方法は満足のいくものではないことが証明されています。たとえば、多くの小売業者は顧客にCAPTCHA要件を課したり、他の方法で顧客に「人間性を証明」させたり、あらゆるステップでハードルを越えさせたりします。

たとえば、CAPTCHAでは、ユーザーは文字と数字が混ざり合った画像を解釈する必要があるか、特定の属性を含む画像を選択する必要があります。しかし、Gartner(2021年)の調査によると、これらの方法は決意の固い攻撃者ボットやクラウドベースの分析ツールによって繰り返し打ち破られることが示されています。

さらに、このような防止方法は不十分であり、(Gartnerによると)CAPTCHA画像は特にモバイルで50%の放棄率を示しており、50%の顧客がオンラインプラットフォームに進むことすらしません。

eコマースプラットフォームは、ボットと人間の分析の分離をバックグラウンドに移し、ユーザーに対する人間性のテストの必要性を減らすことに焦点を当てるべきです。その結果、顧客とオンラインビジネスの間での忠誠心、エンゲージメント、信頼が向上します。

2. 信頼できる顧客の行動を分析して信頼を高める

行動分析技術を導入することで、小売業者はオンラインスペースでのユーザーの活動を観察できます。これには、マウスのタイミングと配置、マウスクリック、タイピングの行動、スクロール、モバイルデバイスでのスワイプパターンなどが含まれます。

頻繁にユーザーと対話する高ボリュームのeコマース小売業者にとって、これは特定の顧客の行動基準を設計する方法となる可能性があります。したがって、「基準」からの逸脱は不正行為を示す可能性があります。

これは特にeコマース小売業者にとって有益であり、彼らのプラットフォーム(小売銀行や人気のあるゲームサイトとともに)は通常、頻繁なユーザーの対話を経験し、そのようなデータを収集して比較することができます。

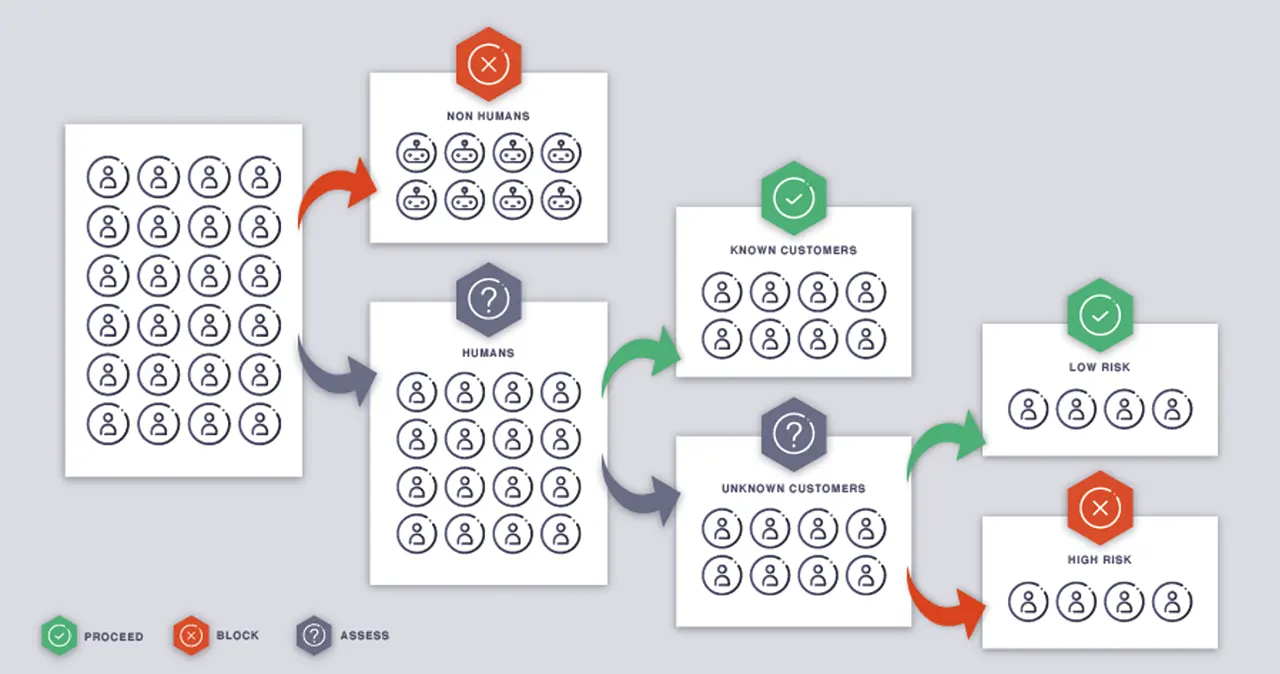

各対話は「これは人間か機械か?」と「これは顧客の既知の行動か未知の行動か?」と質問され、既知(低リスク)と未知(中程度のリスク)のユーザーのセグメンテーションが可能になります。実際、98%の人間の顧客は正当であり、信頼されるべきです。

オンラインビジネスに関わる人間のユーザーの大多数は、前向きな意図を持っています。したがって、顧客を疑うことを避けるために、このような行動分析は、顧客体験を犠牲にすることなくセキュリティを向上させるのに役立ちます。

3. 適応型認証を導入する:低リスク対高リスクの活動

適応型認証は、二要素または多要素認証を展開する方法です。顧客の傾向とリスクプロファイルに基づいて特定の認証要素を選択し、状況に応じて認証方法を適応させます。

このアプローチには2つの主な利点があります。一方で、ユーザーはオンラインショッピング中にシームレスな対話を体験します。他方で、オンライン小売業者は信頼できる顧客と不正なボットを区別することで情報を評価および分析できます。これは、詐欺師にリスク軽減戦略を明らかにすることなく行われます。

信頼できる顧客として行動するボットがログインやオンライン活動の開始時に通常の人間の行動を示した場合でも、戦略的に配置された認証ゲートは、支払いなどの高リスクの取引や活動をブロックするのに役立ちます。

しかし、低リスクの活動中(オンラインストアの閲覧、カートへのアイテム追加、通知の確認など)には、認証措置を緩和してユーザー体験を妨げないようにすることができます。すべての高リスクイベントやすべての高価値資産には、ユーザーに見えないまま適切な保護措置が講じられています。その結果、高いセキュリティとシームレスな顧客体験が両立します。