CMMCロードマップ: CMMC 2.0コンプライアンスの究極ガイド

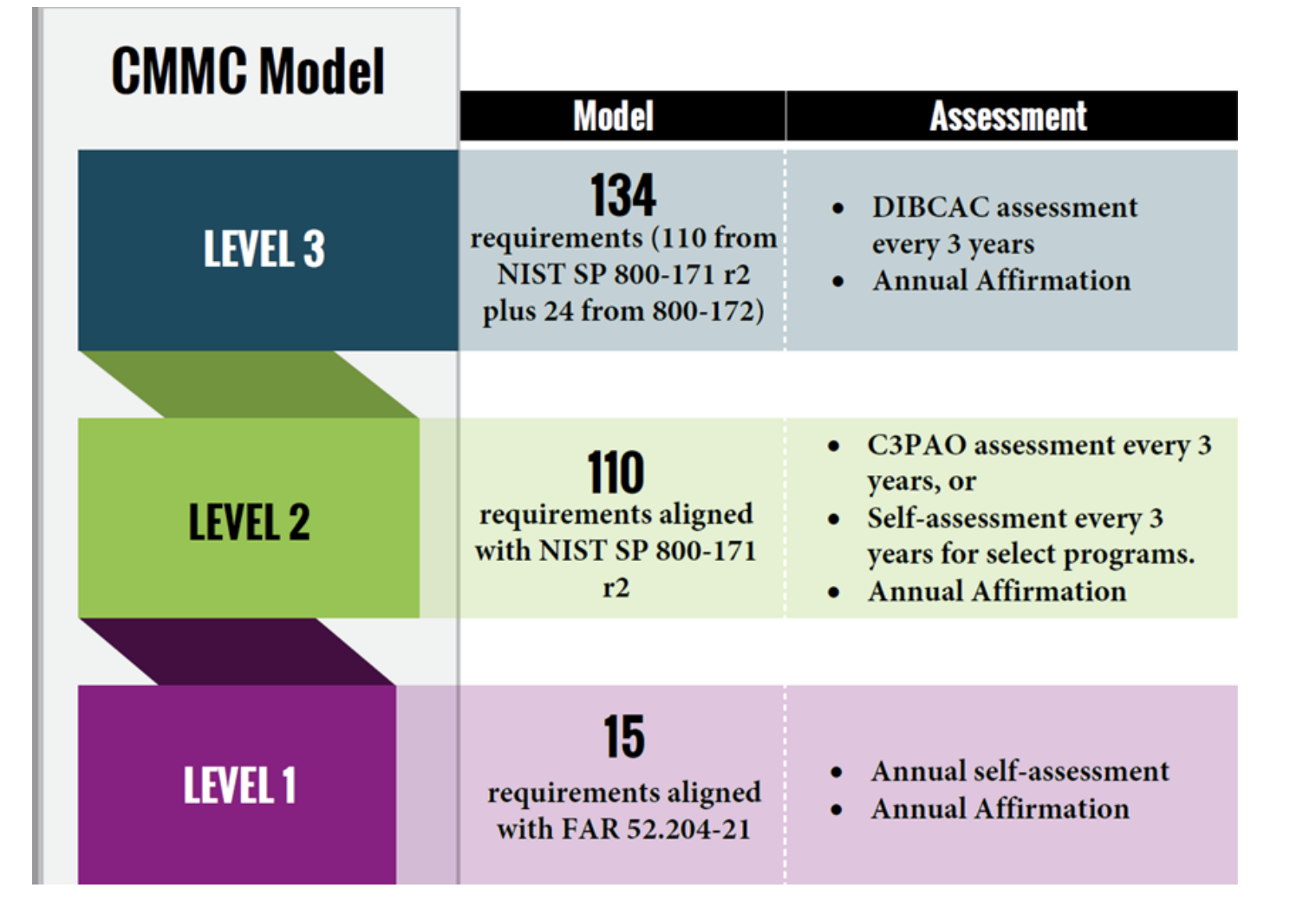

CMMC 2.0 provides the U.S. Department of Defense (DoD) with the means to protect private data from malicious attacks on its supply chain. It maps NIST 800-171 requirements to each of its Level 2 practices plus 24 additional NIST 800-172 requirements for Level 3.

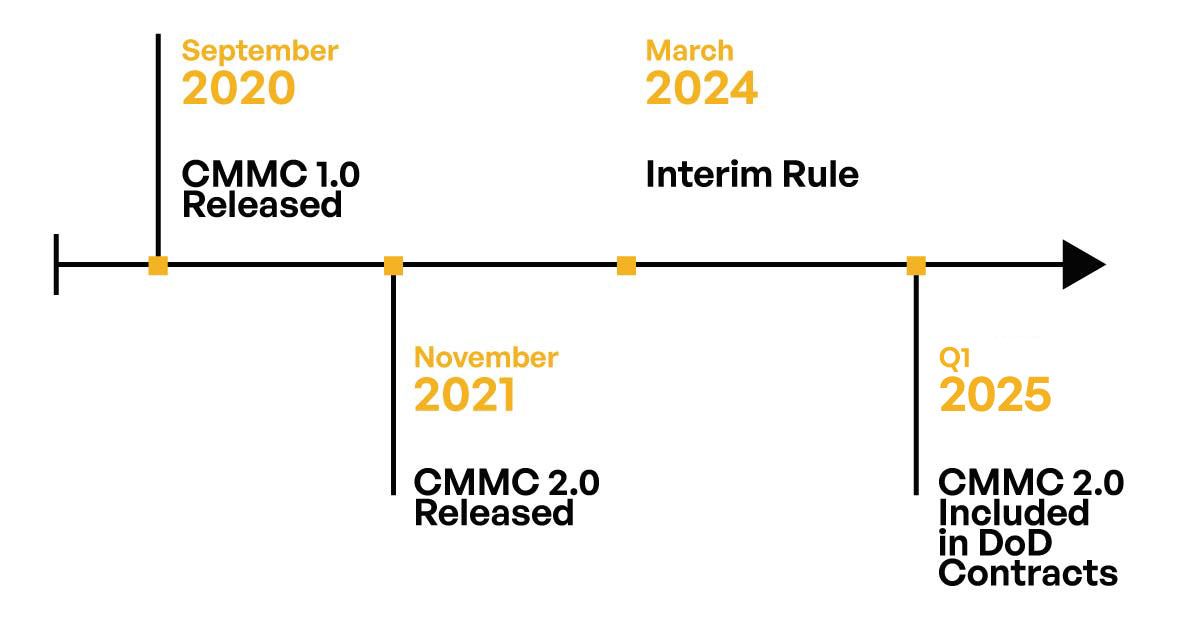

DoD請負業者は、自己評価およびCMMC第三者評価認定機関(C3PAO)の利用を通じて、サイバーセキュリティ成熟度モデル認証(CMMC)2.0のコンプライアンスを示さなければなりません。CMMC 2.0の段階的な導入は2025年第1四半期に開始され、2028年までにすべてのDoD請負業者および下請け業者の契約にCMMCが含まれることが期待されています。2025年第1四半期に最終的なCMMC規則が発表され、施行されることに備えて、一部のDoD請負業者は、下請け業者に対して現在コンプライアンスを示すことを求め始めています。

CMMCについて

サイバーセキュリティ成熟度モデル認証(CMMC)は、防衛産業基盤(DIB)内のサイバーセキュリティ手続きと基準を強化するために設けられた規制です。これは、サプライチェーン内の制御されていない分類情報(CUI)のセキュリティに対する懸念の高まりに応じて作成されました。

CMMCは、国防総省(DoD)と契約するすべての組織に影響を与え、小規模企業、商業品目請負業者、外国の供給業者を含みます。規制によれば、これらの組織は、特定のサイバーセキュリティの実践とプロセスを持つ5つの異なる成熟度レベルで認証されなければなりません。

この規制は、機密情報を扱うDIB全体でサイバーセキュリティを実施するための統一基準を提供する上で重要です。これは、重要な機密情報、戦略的データ、および運用データを侵害やサイバー攻撃から完全に保護することを目的としています。

CMMCコンプライアンスを示すことの利点には、データ保護を確保することによる国家安全保障の向上、サイバーセキュリティの実践の強化による企業の信頼性と市場性の向上、DoD契約の継続的な資格の維持が含まれます。また、組織がサイバーセキュリティの強みと弱みを特定するのに役立ち、より効率的で効果的な運用を実現します。

DoDサプライチェーンへの脅威の評価

CUIは分類されていませんが、政府はCUIが保護されなければならないと考えており、その侵害は国家安全保障に脅威を与える可能性があります。特に、DoDのコンピュータシステムには、CUIを含む大量の機密データが含まれており、内部で送信、共有、受信、保存されているだけでなく、数十万の請負業者および下請け業者とも共有されています。

このデータは、転送中および移動中の両方でサイバー攻撃に対して脆弱です。DoD請負業者の適切に実施されたサイバーセキュリティ体制、賢明な調達デューデリジェンス、および契約条項は、CUIの送信、共有、受信、保存に関連するすべての脆弱性を必ずしも排除するわけではなく、DoDおよびその請負業者および下請け業者への潜在的な影響を及ぼす可能性があります。

CMMC 2.0は、CMMC 1.0で最初にリリースされたものを簡素化し、5つのレベルから3つに減少し、レベル2の各領域をNIST 800-171にマッピングしています。

CMMC 2.0: 誰が影響を受けるのか

政府とビジネスを行うすべての民間組織は、CMMC 2.0に準拠しなければなりません。対象となるエンティティのリストには以下が含まれます:

- DoD主要請負業者

- DoD下請け業者

- 防衛産業基盤(DIB)のすべての階層の供給業者

- DoD小規模企業の供給業者

- CUIを処理、取り扱い、または保存する商業供給業者

- 外国の供給業者

- CUIを取り扱うDoD請負業者のチームメンバー(ITマネージドサービスプロバイダーなど)

CMMCレベルのコンプライアンスは、請負業者および下請け業者が取り扱い、交換するCUIおよびFCIの種類に基づいて割り当てられます。

CMMC 2.0の管轄範囲: DoDサプライチェーンのどこまでCMMCが拡張されるのか?

CMMC基準は、連邦契約情報(FCI)、制御されていない分類情報(CUI)、およびその他の機密情報を取り扱うすべてのDoDサプライチェーン内のエンティティに適用されます。これは、契約がどの特定の組織と結ばれているかに関係なく、主要請負業者とその下請け業者のすべての階層、供給業者、ベンダー、コンサルタントを含みます。

CMMC 2.0レベル: 何が変わったのか

再び、CMMC 2.0はCMMC 1.0で最初にリリースされたものを簡素化し、成熟度レベルを5つから3つに減少させました。5つの成熟度レベルを3つに減少させる決定は、業界からの厳格な評価とフィードバックを受けて行われました。これは、多くの理由から行われましたが、主な理由は、防衛請負業者、特に中小企業にとって実施プロセスを簡素化することを目的としていました。以前の5つのレベルのモデルは、一部の企業にとって過度に複雑で負担が大きく、混乱を招き、効率的なコンプライアンスを妨げることが多かったのです。

フレームワークを3つの明確なレベルに凝縮することで:基礎、先進、エキスパート、CMMC 2.0は、組織にとってより簡素化され、管理しやすく、コスト効果の高いソリューションを提供することを目指しています。この範囲モデルは、セキュリティ対策の実施においてより段階的な進展を可能にし、企業がコンプライアンス要件を理解し、満たすのを容易にします。

もう一つの重要な利点は、新しい3層構造が、異なる組織が直面する多様な脅威により適切に対応することです。これは、企業が取り扱う情報の機密性と重要性のレベルに応じて、セキュリティコントロールのレベルを調整する、よりカスタマイズされたアプローチを提供します。

最後に、CMMC 2.0で3つのレベルに減少することは、防衛産業全体での標準化の向上につながる可能性があります。より簡素化されたフレームワークは、一貫して採用される可能性が高く、サプライチェーン内の企業の全体的なサイバー衛生とレジリエンスを向上させます。

本質的に、CMMC 2.0での成熟度レベルの減少は、防衛サプライチェーンにおけるビジネス運営の現実と、強固なサイバー防御の必要性とのバランスを取る試みです。目標は、コンプライアンスを促進し、複雑さを軽減し、多様な組織のニーズに対応するモデルを実現することです。

以下で各レベルをさらに詳しく探ります。

CMMC 2.0レベルの説明

CMMC 1.0には5つの成熟度レベルがありましたが、CMMC 2.0ではそれを3つの階層に減少させました。CMMC 2.0はすべての成熟度プロセスと独自のCMMC 1.0セキュリティ実践を排除し、NIST 800規格に密接に整合しています。

表1. CMMC 2.0は階層の数を5から3に減少させ、レベル2をNIST SP 800-171にマッピングしました。

CMMC 2.0には、情報アクセスのレベルに基づく3つの評価階層が含まれています(表1を参照)。これらには以下が含まれます:

CMMC 2.0レベル1: 基礎

CMMCレベル1は、企業の役員による証明を伴う年次自己評価を必要とします。このレベルは、FAR条項52.204-21で指定されたFCIの基本的な保護要件を包含しています。

CMMC 2.0レベル2: 先進

CMMCレベル2は、NIST SP 800-171に整合しています。これは、重要な国家安全保障情報を送信、共有、受信、保存する請負業者に対して、3年ごとの第三者評価を必要とします。これらの第三者評価はC3PAOによって実施されます。レベル2に該当する一部の請負業者は、企業の証明を伴う年次自己評価のみを必要とします。

このレベルは、DFARS条項252.204-7012 [3, 4, 5]に基づくNIST SP 800-171 Rev 2で指定されたCUIのセキュリティ要件を包含しています。

CMMC 2.0レベル3: エキスパート

CMMCレベル3は、NIST SP 800-172に整合しており、3年ごとの政府主導の評価を必要とします。レベル3には、NIST SP 800-172からの24の要件が含まれます。

CMMC 2.0レベル2の14のコアセキュリティドメイン

CMMC 2.0の14のコアセキュリティドメインは、CUIを取り扱う際に組織が準拠しなければならないセキュリティ実践とプロセスを表しています。14のドメインは、CUIを保護するために不可欠とされており、CMMC認証のさまざまなレベルが構築される基盤です。

14のドメインは以下の通りです:

1. アクセス制御(AC) – CUIへのアクセスを制限

必要性の原則に基づいてCUIへのアクセスを制限するセキュリティ実践です。アクセス制御は、識別、認証、認可、否認防止などの異なる方法を使用して、認証され、許可された個人、プロセス、およびその他のエンティティのみがCUIにアクセスできるようにします。アクセス制御はまた、CUIへのすべてのアクセスを監視し、ログに記録します。

2. 監査とアカウンタビリティ(AA) – CUIにアクセスする者を追跡し報告

CUIにアクセスするユーザー、プロセス、およびその他のエンティティの活動を検証し追跡するプロセスです。これには、CUIへのアクセスのログ記録、CUIの変更の追跡、CUIの定期的なレビューの実施が含まれ、整合性を確保します。監査とアカウンタビリティの目的は、CUIのセキュリティを維持し、無許可のアクセスと使用を検出、調査、防止することです。

3. 意識とトレーニング(AT) – 適切なCUI取り扱いを開発し強化

従業員および請負業者にセキュリティ意識トレーニングおよびその他のセキュリティ関連の教育とトレーニングを提供する実践です。このトレーニングは、組織のセキュリティプログラムの基本をカバーする必要があり、セキュリティ脅威の識別、CUIの取り扱いと保護、適切なデータ廃棄、セキュリティインシデントへの対応などを含みます。

4. 構成管理(CM) – 情報システムの整合性を維持

情報システムのハードウェア、ソフトウェア、およびドキュメントの整合性をそのライフサイクル全体で確立し維持する実践です。これには、ベースライン構成の確立と維持、コンポーネントの在庫の維持、ベースラインの変更の監視、構成の正確性の確保が含まれます。構成管理には、システムコンポーネントのセキュリティと保護、および必要なときに利用可能であることの確保も含まれます。

5. 識別と認証(IA) – 認可された人員のみがCUIにアクセスできることを確認

個人、プロセス、またはその他のエンティティの身元を確認し、それがCUIにアクセスする権限を持っていることを確認するセキュリティ実践です。通常、パスワード、生体認証、またはトークンを使用してユーザー、プロセス、またはデバイスを認証し識別します。認可された個人およびプロセスのみがCUIにアクセスできるようにすることが重要です。

6. インシデント対応 (IR) – セキュリティインシデントの検出と対応

セキュリティインシデントを特定し、対応し、軽減する実践。インシデント対応には、セキュリティ侵害やその他の悪意ある活動を検出し、対応すること、インシデントの影響を分析すること、封じ込め計画を確立すること、そして復旧のための計画を策定し実施することが含まれます。インシデント対応には、システムを通常の運用状態に戻し、インシデントの原因を調査し、将来同様のインシデントが発生しないようにするための対策を実施することも含まれます。

7. メンテナンス (MA) – 情報システムを最適に稼働させ続ける

情報システムの運用状態を維持し、その構成要素と環境を含めてシステムが安全で運用可能な状態を保つための実践。これには予防保守、修正保守、管理保守が含まれます。予防保守は、システムの構成要素とソフトウェアが最新であり、セキュリティポリシー、手順、および保護策が適切に実施されていることを確認することを含みます。修正保守は、セキュリティインシデントやその他の悪意ある活動を特定し、対応し、軽減することを含みます。管理保守は、システムのアクセス権が最新であり、セキュリティコントロールが適切に実施されていることを確認することを含みます。

8. メディア保護 (MP) – リムーバブルメディアに保存されたCUIを保護する

USBフラッシュドライブ、CD-ROM、およびその他の種類の外部ストレージメディアに保存されたCUIを保護する実践。メディアを不正アクセスや改ざんから保護し、メディアが潜在的な脅威にさらされないようにし、メディアが適切に廃棄されることを保証することが含まれます。メディア保護には、メディアに保存されたCUIの暗号化とメディアに対するアクセス制御ポリシーの施行も含まれます。

9. 人員セキュリティ (PS) – CUIを扱う従業員を審査し保護する

組織内外のCUIの取り扱いや処理に関連する人員のセキュリティ姿勢を保護すること。これには、不正アクセス、改ざん、破壊、またはCUIの盗難などの潜在的な脅威から人員を保護することが含まれます。また、人員がCUIを保護するための知識、スキル、および能力を持ち、必要な背景調査やその他のセキュリティ関連の資格を有することを保証するためのポリシーと手順の実施も含まれます。

10. 物理的保護 (PE) – 機器と施設の適切な物理的セキュリティを維持する

コンピュータ、ネットワーク、その他のハードウェアおよび機器などの物理的資源と資産を不正アクセス、改ざん、破壊、または盗難から保護するセキュリティ実践。これには、ロック、警備員、カメラ、バリア、認証デバイス、ファイアウォールなどのさまざまな物理的および論理的セキュリティコントロールの実施が含まれます。物理的保護には、アクセス制御ポリシーの施行とCUIへの物理的アクセスの監視も含まれます。

11. リスク評価 (RA) – 情報システムへのリスクを特定し評価する

組織に対する潜在的な脅威、脆弱性、およびその影響を検出するための定期的なリスク評価を実施すること。このドメインは、リスク管理活動の基準を確立することにより、リスクが効果的に管理および軽減されることを保証します。主要な実践には、サイバーセキュリティリスクの評価、リスク対応戦略の実施、および進化する脅威に対応するためのリスク評価の定期的な更新が含まれます。このドメインは、堅牢なサイバーセキュリティ対策を維持し、組織のインフラ内の機密情報を保護するために重要です。

12. セキュリティ評価 (CA) – セキュリティ要件を評価し、要件を満たす計画を立てる

セキュリティ要件を特定し、それらの要件を満たすために適切なセキュリティコントロールが実施されていることを確認するプロセス。潜在的な脅威を特定し、脆弱性とリスクの評価を実施し、適切なセキュリティコントロールを実施し、潜在的な脅威に対してシステムとネットワークを監視することが含まれます。セキュリティ評価には、セキュリティポリシー、手順、およびガイドラインの策定と実施、これらのポリシーの遵守の監視も含まれます。さらに、セキュリティ評価には、セキュリティコントロールが期待通りに機能していることを確認するためのシステムとネットワークの定期的なレビューの実施も含まれます。

13. システムと通信の保護 (SC) – 潜在的な脅威を特定し撃退するためのコントロールを実施する

システムと通信を不正アクセス、改ざん、破壊、または盗難から保護するセキュリティ実践。これには、ファイアウォール、暗号化、認証デバイス、アクセス制御ポリシー、および潜在的な脅威に対するシステムとネットワークの監視など、さまざまな物理的および論理的セキュリティコントロールの実施が含まれます。システムと通信の保護は、CUIが不正アクセス、改ざん、破壊、または盗難から保護されることを保証するための重要な側面です。

14. システムと情報の整合性 (SI) – 情報と情報システムを脅威から保護する

情報とシステムの正確性、完全性、信頼性を保証するCMMC 2.0モデルの重要な要素。これには、悪意ある活動からシステムを保護するための効果的なセキュリティコントロールの実施、潜在的な脅威に対するシステムの監視、および情報とシステムが安全で改ざんされていないことを確認するための定期的なレビューの実施が含まれます。さらに、システムと情報の整合性には、情報とシステムへの不正アクセスを防止し、情報の機密性、整合性、および可用性を保護することが含まれます。

DoD請負業者はどのCMMC 2.0レベルを追求すべきか?

CMMC 2.0には、基本的なサイバーセキュリティの衛生から高度なサイバーセキュリティの実践まで、3つのレベルがあります。これらのレベルは累積的に設計されており、各クラスが前のストーリーの要件を基に構築されています。グループが高くなるほど、サイバーセキュリティの要件は厳格になります。

サイバーセキュリティコンプライアンスを必要とするDoD契約に入札するには、請負業者は適切なレベルで認定を受ける必要があります。これは、請負業者がサイバーセキュリティの実践を評価し、必要なコンプライアンスレベルを満たすための措置を講じる必要があることを意味します。DoD請負業者にとって、CMMC 2.0レベルは、DoDとの契約に入札する資格を得るために特定のサイバーセキュリティ要件を満たす必要があることを意味します。

CMMC 2.0と中小企業請負業者

中小企業は、防衛産業基盤(DIB)の重要な部分であり、経済において重要な役割を果たしています。しかし、CMMC 2.0の実施は、これらの請負業者にとって独自の課題と考慮事項を提示します。中小企業は、大規模な請負業者と同じ要件に直面しますが、基準を遵守するための同じリソースと能力を持っていないかもしれません。CMMC 2.0フレームワークは、請負業者がシステムに保存されたCUIを保護するために適切なサイバーセキュリティ対策を講じることを要求しています。中小企業は、CMMC 2.0が自社の運営に与える影響を理解し、規制コンプライアンスを確保するための行動を起こす必要があります。

中小企業は、CMMC 2.0の要件を遵守する際に、独自の課題と考慮事項に直面します。中小企業コミュニティは、CMMC 2.0が自社の運営に与える影響を理解し、要件を満たすための積極的な措置を講じる必要があります。中小企業は、適切なサイバーセキュリティ対策とトレーニングの実施コスト、サイバーセキュリティの専門知識の可用性、定期的な評価の必要性を考慮する必要があります。

CMMC 2.0が中小企業に与える影響

CMMC 2.0フレームワークは、請負業者がシステムに適切なサイバーセキュリティ対策を実施していることを確認するために、第三者評価を受けることを要求しています。中小企業は、これらの評価に対する準備状況を理解し、要件を満たすための計画を策定する必要があります。中小企業は、評価に備えるためにサイバーセキュリティ対策とトレーニングに投資する必要があります。CMMC 2.0の要件を遵守しない場合、既存の契約の喪失、新しい契約への入札の不可能、さらには罰金やペナルティが発生する可能性があります。

詳細については、中小企業向けCMMCコンプライアンスに関するブログ記事をご覧ください。

中小企業向けCMMCコンプライアンスリソース

DoDは、DIBにおける中小企業の重要性を認識しており、CMMC 2.0の要件を遵守するためのリソースと支援プログラムを開発しています。中小企業庁(SBA)は、中小企業がCMMC 2.0の要件を満たすために使用できる新しい技術と能力を開発するための資金を提供するSmall Business Innovation Research(SBIR)およびSmall Business Technology Transfer(STTR)プログラムを含むいくつかのプログラムを提供しています。

CMMC認証の旅路:期待すべきこと

CMMC 2.0レベル2の認定には、自己評価とC3PAOによる評価の両方を完了するための準備と時間が必要です。

認定には、セキュリティコントロールがその適用において効果的であるかどうかを判断するための定期的な評価の確立、システムセキュリティ計画(SSP)の文書化と更新、初期監査に失敗した実践コントロール領域を解決するための是正計画(POA&M)の文書化、および特定された問題を修正するために必要なタイムラインとリソース要件が含まれます。

これらの要件のため、CMMC 2.0の専門家は、少なくとも6か月前に監査を開始することを推奨しています。2024年10月15日に連邦官報に掲載された最終規則32 CFRパート170により、2025年第1四半期に段階的な実施が開始され、DoD請負業者と下請け業者が開始する時期は今です。

CMMC 2.0レベル2にマッピングされているNIST SP 800-171に対する現在のDoDの方法論では、110のレベル2の実践のそれぞれに対して1、3、または5の重みを持つ3つのスコアが提供されます。

CMMC 2.0のスコアリングに関する最終的な詳細はまだ発表されていませんが、NIST SP 800-171のスコアリングと重み付けの方法論がこれらのガイドラインに反映される可能性が高いことが示されています。最も重要なことは、CMMC 2.0(およびNIST SP 800-171)の110のセキュリティコントロールのうち、50は1の重みを持ち、他の60は3または5ポイントの価値があります。

2022年4月のサイバーセキュリティイベントでCMMCディレクターが発表した情報に基づくと、1ポイントの実践コントロールのみがPOA&Mを許可されます。したがって、3または5の重みを持つ実践コントロールにはPOA&Mは必要ありません。DoDとのビジネスを行う前に欠陥を修正する必要があります。

上記に加えて、国防総省は、POA&Mを使用して認定を取得する際に達成しなければならない最低限のサプライヤーパフォーマンスリスクスコア(SPRS)を設定する計画です。同時に、組織は欠陥に対処するための特定の期間を持つことになり、POA&Mは厳格に制限された期間(おそらく180日)で実施されます。

CMMC 2.0の利点

情報セキュリティに関して、もう一度長い旅を楽しみにしている人は少ないかもしれませんが、CMMC 1.0から2.0への移行は重要かつ必要なステップです。新しい要件は、FCIとCUIの保護に対する強化された焦点を反映しています。

この強化された保護レベルは、データ侵害がますます一般的になり、サイバー攻撃が高度化している今日のビジネス環境において不可欠です。これらの要素は、国防総省のサプライチェーンに深刻なリスクをもたらす可能性があります。

良いニュースは、CMMC 2.0を実施することには大きな利点があることです。いくつかの利点には以下が含まれます:

- すべての請負業者と下請け業者が遵守しなければならないサプライチェーンリスク管理基準を確立することで、国防総省のサプライチェーン全体のサイバーリスクを低減します。

- 既存の規制(例:DFARS 252.204-7012、NIST SP 800-171)を基に、サイバーセキュリティの検証基準を追加することで信頼を構築します。

- 国防総省の請負業者と下請け業者の大部分を占める中小企業にとって、リスクを低減するためのサイバーセキュリティコントロールを実施するための費用対効果の高い手段です。認定は、CMMC 2.0認証を持たない競合他社との差別化を図ることで、中小企業に競争優位をもたらすことができます。

CMMC 2.0コンプライアンス:成功へのレシピ

CMMC 1.0と同様に、CMMC 2.0はFCIとCUIの保護が最優先です。CMMC 2.0への移行が完了した今、組織はこの情報を保護するために新しいコントロールとプロセスを実施する必要があります。

これは困難に思えるかもしれませんが、移行の準備を助けるための多くのリソースが利用可能です。新しい要件に慣れるための時間を取ることは、長期的には報われ、組織のスムーズな移行を確保するのに役立ちます。

CMMC 2.0コンプライアンス戦略を構築する

CMMC 2.0コンプライアンス戦略を構築するには、慎重な計画と実行が必要です。請負業者はコンプライアンス計画を立て、役割と責任を定義し、必要なリソースとツールを特定する必要があります。

コンプライアンス計画とポリシーを確立する

コンプライアンス計画の策定は、CMMC 2.0コンプライアンスを達成するための最初のステップです。保護が必要な資産とシステムを含むコンプライアンスプログラムの範囲を特定することが重要です。また、コンプライアンスに必要なCMMCの成熟度レベルを特定することも重要です。コンプライアンス計画には、データ保護手順、アクセス制御、データ処理手順を概説するポリシーを含める必要があります。ポリシーは、必要なCMMCレベルと請負業者の運用に一致している必要があります。さらに、ポリシーは進化するCMMC基準に準拠していることを確認するために定期的に見直す必要があります。

役割と責任を定義する

役割と責任は、CMMC 2.0基準に準拠するために明確に定義されるべきです。コンプライアンスチームは、CMMC基準について知識があり、コンプライアンスプログラムの実施経験がある個人で構成されるべきです。コンプライアンスポリシーと手順を施行する権限を持つ個人に役割を割り当てることが重要です。チームには、IT、法務、人事、財務など、組織のさまざまな分野からの個人を含め、コンプライアンス問題を効果的に管理する必要があります。

必要なリソースとツールを特定する

CMMC 2.0コンプライアンスを達成するために、請負業者は必要なリソースとツールを特定し、投資する必要があります。たとえば、請負業者はファイアウォール、アンチウイルスソフトウェア、侵入検知システムなどのセキュリティツールに投資するべきです。さらに、従業員にセキュリティ意識、脆弱性評価、インシデント対応についてのトレーニングを考慮するべきです。これらのリソースとツールは、CMMCレベルと請負業者の運用に一致している必要があります。請負業者は、コンプライアンスを達成するための専門知識とツールを提供するために、第三者ベンダーと協力することも考慮するべきです。

CMMC要件のマッピング

CMMC 2.0コンプライアンス戦略を構築する際、国防総省の請負業者と下請け業者は、CMMC要件をマッピングし、ギャップを特定し、コントロールを実施する必要があります。請負業者は、進化するCMMC基準に準拠するために、継続的な監視と改善のアプローチを採用する必要があります。

ギャップを特定し、コントロールを実施する

マッピングプロセスで特定されたギャップは、必要なCMMCレベルと請負業者または下請け業者の運用に一致するコントロールを実施することで対処されるべきです。コントロールは文書化され、テストされ、監視されて、リスクを効果的に軽減し、CMMC要件を満たしていることを確認する必要があります。たとえば、請負業者は、機密データへのアクセスを制限するためのアクセス制御を実施し、データバックアップ手順を実施し、安全なソフトウェア開発手法を確保し、インシデント対応手順を実施する必要があるかもしれません。

継続的な監視と改善にコミットする

CMMC 2.0コンプライアンスを達成することは一度限りのイベントではなく、ポリシー、手順、コントロールの継続的な監視と改善が必要です。請負業者は、セキュリティインシデントを検出し、対応し、修正が必要なギャップを特定するための継続的な監視システムを確立するべきです。請負業者は、進化するCMMC基準にシステムとポリシーが最新であることを確認するために、定期的な評価を実施するべきです。継続的な改善の取り組みは、請負業者がコンプライアンスを維持し、コストのかかるセキュリティインシデントを回避するのに役立ちます。

CMMC 2.0の準備方法

OptivのVP(元FBI CIO)ジェームズ・ターガルとKiteworksのCISO兼SVPオペレーションズのフランク・バロニスが、CMMC 2.0の準備に必要なことを検討したウェビナーが開催されました。以下は、CMMC 2.0へのロードマップを構築する際に国防総省の請負業者と下請け業者が考慮すべきことのいくつかです:

1. ファイルとメールデータ通信を1つのプラットフォームに統合する

FCIとCUIを送信、共有、受信、保存するための技術プラットフォームやツールの特定は、レベル2の実践要件の多くに対応します。メール、ファイル共有、自動ファイル転送、ウェブフォーム、アプリケーションプログラミングインターフェース(API)のための適切な機密コンテンツ通信プラットフォームを整備することで、認定プロセスが大幅に簡素化されます。

2. 自社のプライベートデータを把握する:FCI、CUI、またはその両方

契約を見直し、FCIまたはCUIとして分類されている情報があるかどうかを確認します。CUIは、米国の利益に関連する情報であり、保護または配布するためのコントロールが必要な機密性のある非分類情報を含みます。CUIの特定のカテゴリは、国防総省CUIレジストリで確認できます。

3. 適切なCMMC 2.0レベルを決定する

FCIは、政府契約の下で提供または生成された情報であり、公開されていない、または公開される予定のない情報です。FCIを持つ企業は、CMMC 2.0の基礎レベル1の認証を取得する必要があります。これは、CUIを扱わない国防総省の請負業者と下請け業者を含みます。CUIを扱う場合、CMMC 2.0レベル2の認証が必要とされる可能性があります。

4. SSPとPOA&Mを理解する

システムセキュリティ計画(SSP)とPOA&M文書を見直します。以下のような質問を含め、いくつかの質問を投げかけるべきです。SSPは、FCIとCUIが存在する範囲をカバーしていますか?環境にどのような変更があり、それを見直す必要がありますか?POA&Mでまだ完了していないアクションは何ですか?これらのどれをいつ行い、資金はどこから来るのかを計画します。(重要な注意:POA&Mは、重み付けスコアが1のレベル2の実践要件にのみ適用される可能性があります。)

5. ドキュメントを整える

統合リスク管理のドキュメントを整えます。サイバーセキュリティポリシーと手順が書面で整備されていますか?それらは遵守されていますか?最後に見直したのはいつですか?監査を受けた場合、ポリシーと手順は精査に耐えられますか?

6. コントロールをテストし、検証する

すでに実施したと示しているコントロールをテストし、検証します。セキュリティはプロセスであり、目的地ではないことを忘れずに、コントロールを再評価するべきです(できれば少なくとも年に一度)。文書化されたポリシーと手順を見直し、それらが効果的で効率的であり、遵守されていることを確認します。

7. 基本的なサイバーセキュリティコントロールを超える

基本的なコンプライアンスステップを超えて、重要なビジネス情報の効果的なサイバーセキュリティを実施します。たとえば、CMMCはデータのバックアップを要求していませんが、コンプライアンスコントロールを追求する中でバックアップを無視すると、ランサムウェアの被害者になった場合に安心感を提供しません。CMMCの専門家は、非常に正確に、要求されるコントロールは最低基準に過ぎず、必ずしも会社のデータの積極的なセキュリティを提供することを示しているわけではないとよく言います。

CMMC実施タイムライン

CMMC機関によって述べられ、公開された情報に基づくと、CMMC 2.0の段階的な実施は間もなく始まります。国防総省の請負業者および下請け業者は、レベル1、2、または3が自社に適用されるかどうかを今日から判断し始める必要があります。C3PAOによる自己評価と第三者リスク評価は、まだ行われていない場合、すぐに開始する必要があります。

CMMC 2.0タイムライン:CMMCはいつ契約に含まれるのか?

2024年10月15日に連邦官報に掲載された最終規則32 CFRパート170は、2024年12月16日に発効し、2025年第1四半期には契約に含まれると予想されています。

2021年から、国防総省は特定の調達に対する情報要求(RFI)および提案要求(RFP)にCMMC要件を組み込み始めました。言い換えれば、国防総省は一部の契約の評価基準の一部としてCMMC要件を含め始めました。

CMMC 2.0の段階的な実施は2025年第1四半期まで開始されませんが、これは国防総省の請負業者および下請け業者がその命令に関心を持つまでに1年または2年待つことができるという意味ではありません。

さらに、請負業者および下請け業者による提案は、CMMC 2.0レベル2の実践に対するコンプライアンスのレベルに基づいて評価される可能性が非常に高いです。実際、Kiteworksはすでに一部の国防総省の請負業者が下請け業者からの提案をCMMC 2.0コンプライアンスに基づいて評価していることを発見しています。(CMMCの迅速なタイムラインについては表2を参照してください。)

表2. CMMCタイムラインの主要なマイルストーン。

CMMC認証プロセスとタイムライン

CMMC認証プロセスは通常、多くの組織にとって困難であり、時間、資金、労力を要します。それでも、このプロセスは組織化され、集中し、機敏な組織に有利です。以下のリストは、CMMC認証プロセスの概要を示しています:

CMMC認証の準備

企業がCMMC認証を追求する前に、CMMCフレームワークの基本と要件を理解する必要があります。また、CMMC標準の要件に対して現在のセキュリティ体制を評価し、ギャップを特定する必要があります。

CMMC認証のためのチャンピオンを任命

組織は、CMMC認証を確保するプロセスを主導するチャンピオンを指名する必要があります。このチャンピオンは、プロセス全体を管理し、開始から完了まで推進する権限と責任を持つべきです。

1. CMMC認証のための計画を策定

認証を達成するためのタイムラインを示す詳細な計画を立てる必要があります。この計画には、システム環境をCMMC要件にマッピングすることから、スタッフのトレーニングまで、すべての活動をカバーする必要があります。

2. CMMC認証のための自己評価を実施

組織は、現在のシステム環境とCMMC要件との間のギャップを特定するために自己評価を実施する必要があります。これにより、セキュリティプログラムの開発を導くことができます。

3. CMMC認証のために必要なコントロールを実施

自己評価を行った後、組織は特定されたギャップに対処するために必要なコントロールを実施する必要があります。このステップには、追加のセキュリティハードウェアやソフトウェアの購入、適切なポリシーと手順の確立が含まれる場合があります。

4. CMMC準備評価を実施

組織は、正式な認証プロセスに備えて準備が整っていることを確認するために、独立した第三者評価者を雇って準備評価を実施する必要があるかもしれません。

5. CMMC認証を取得

組織がすべてのCMMC要件を満たした後、認証プロセスを完了し、CMMC認証を取得する必要があります。

6. CMMC認証を維持

組織は、CMMC要件に準拠し続けるために、システムを継続的かつ定期的に監視する必要があります。

一般的に、組織はプロセスが約6〜9ヶ月かかると予想できます。これは、組織のリソースとシステム環境の複雑さによります。初期準備の後、組織はシステム環境のマッピング、コントロールの実施、準備評価に3〜4ヶ月を費やすべきです。認証プロセスには、評価、認証、および必要な修正を含めてさらに3〜4ヶ月かかるべきです。最後に、組織はコンプライアンスを維持するためにシステム環境の継続的な監視を計画する必要があります。

CMMC認証を取得するためのコストは、組織の規模と複雑さによって異なります。小規模な組織は、主に内部リソースに依存することでコストを比較的低く抑えることができるかもしれません。大規模な組織では、コストは数万ドルから数十万ドルに及ぶことがあります。これには、第三者評価者の雇用、新しいセキュリティハードウェアやソフトウェアの購入、スタッフのトレーニングの提供にかかる費用が含まれます。

コスト、プロセス、タイムラインが関与するにもかかわらず、CMMC認証を達成することは努力する価値があります。なぜなら、組織がネットワークと情報を保護するのに役立つからです。CMMC認証はまた、組織の信頼性と顧客との信頼を高めます。認証を受けた組織は、情報セキュリティを真剣に受け止め、データ保護にコミットしていることを示すことができます。さらに、CMMC認証を取得することで、国防総省の請負業者とビジネスを行うことを目指す組織にとって、競争上の優位性を得ることができるかもしれません。

KiteworksでCMMC 2.0レベル2コンプライアンスプロセスを加速

CMMC 2.0フレームワークには広範な実践コントロールが含まれています。国防総省の請負業者および下請け業者、特にレベル2認定を必要とする者は、彼らの旅を支援するCMMCの専門家を探す必要があります。

Optivのようなコンサルティングプラクティスは、既存のコントロールと技術にレベル2の実践要件をマッピングし、POA&Mの修正とC3PAOとの評価および認定のプロセスをガイドする専門知識を持っています。

同時に、上記のように、国防総省の請負業者および下請け業者は、適切な機密コンテンツ通信プラットフォームを確保することで、CMMC 2.0レベル2認定プロセスを加速することができます。

多くの組織は、CUIやFCIのような機密コンテンツを送信、共有、受信、保存する際に、多数のツールを使用していることを認めています。例えば、Kiteworksの機密コンテンツ通信プライバシーおよびコンプライアンスレポートでは、組織の3分の2以上が4つ以上の記録システムに依存していることがわかりました。これにより、複雑さと非効率性が増し、リスクも増大します。

CUIやFCIのような機密コンテンツのデジタル交換に分散したツールセットを使用する代わりに、今日では3,800以上の組織がKiteworksプラットフォームを使用しています。KiteworksはFedRAMP認定を受けており、市場の他の多くのソリューションオプションとは異なり、競争オプションよりも多くのCMMC 2.0レベル2の実践領域に準拠または部分的に準拠しています。約50%のCMMC実践要件に準拠することを示す代わりに、Kiteworks対応のプライベートコンテンツネットワークを使用する国防総省の請負業者および下請け業者は、レベル2要件の約90%を即座にサポートする利点を享受します。

競合他社よりも早くCMMC 2.0レベル2認定を取得しようとする国防総省の請負業者および下請け業者は、Kiteworksを真剣に検討する必要があります。今日、あなたのニーズに合わせたカスタムデモをスケジュールしてください。