Assurer la conformité avec les politiques de sécurité des systèmes d’information

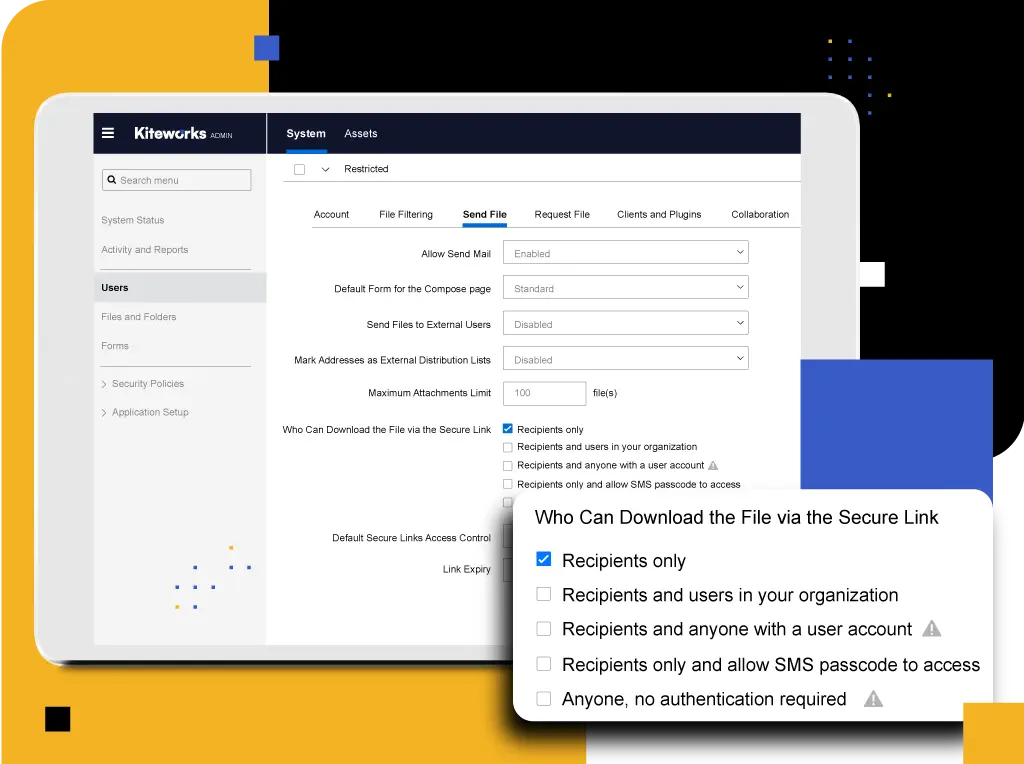

Standardisez les règles de sécurité pour la messagerie électronique, le partage de fichiers, les mobiles, MFT ou encore SFTP. Appliquez des règles de contrôle granulaires afin de protéger la confidentialité des données. Les administrateurs peuvent définir des autorisations basées sur les rôles des utilisateurs externes, ce qui permet d’appliquer la conformité NIS 2 de manière cohérente sur l’ensemble des canaux de communication.

Garantir la continuité de l’activité grâce à la fonction intégrée de reprise après incident

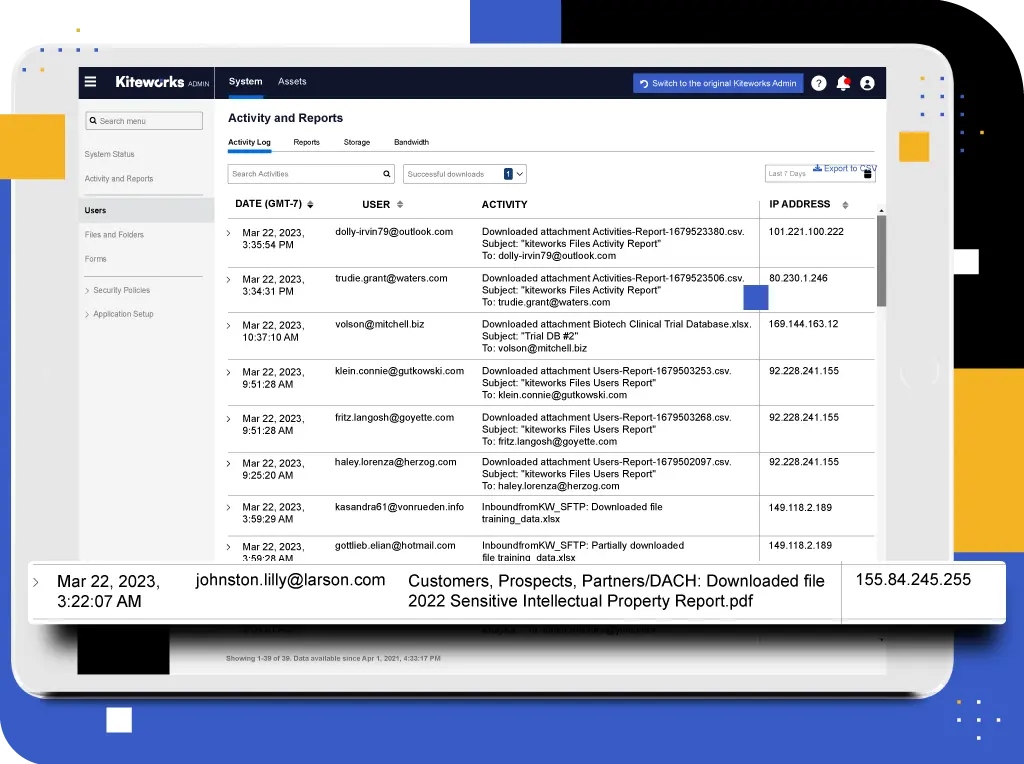

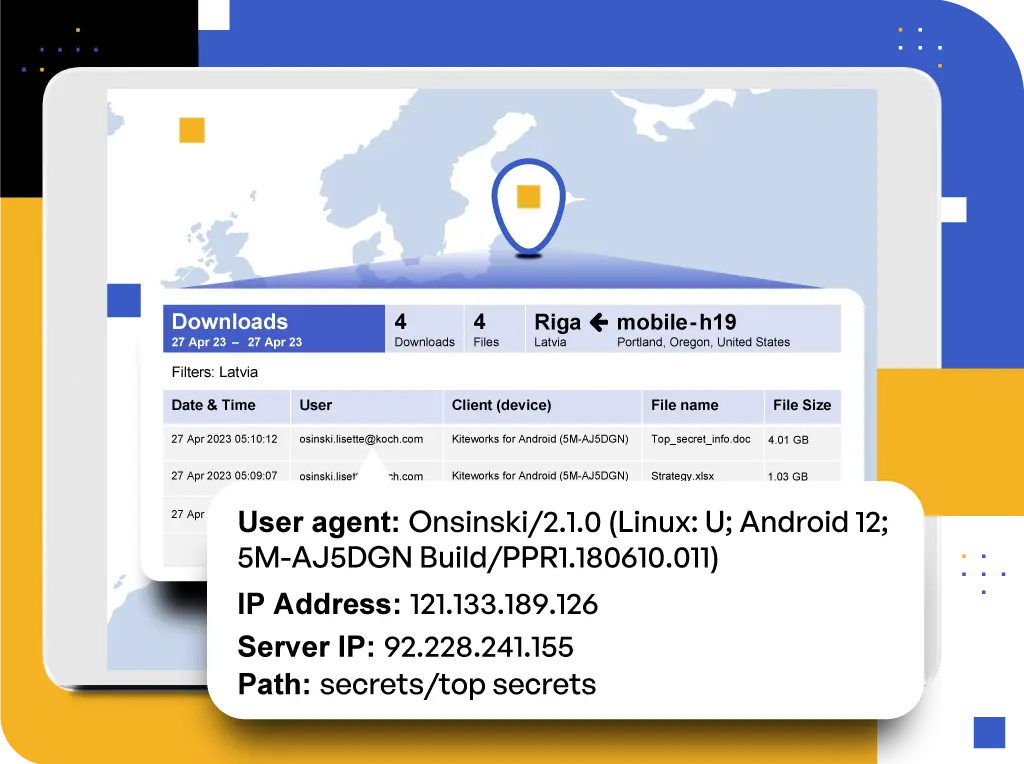

Conservez l’historique de toutes les activités et données techniques grâce à des outils de suivi intuitifs. Les journaux d’audit remplissent ainsi une double fonction : permettre à l’organisation d’enquêter sur les violations de données et fournir des preuves de conformité lors des audits. En cas de violation, l’organisation est alors en mesure de savoir exactement ce qui a été exfiltré. Cela lui permet de travailler immédiatement sur la reprise après incident et de reprendre ses activités quotidiennes tout en restant conforme.

Gérer les vulnérabilités lors du développement et de la maintenance

Kiteworks respecte un cycle de vie strict pour le développement logiciel, comprenant des examens approfondis du code de sécurité, des tests d’intrusion réguliers et un programme de récompense, le tout dans un souci de protection des données. Kiteworks propose également à ses clients des mises à jour accessibles en un seul clic. Celles-ci ont été préalablement testées pour vérifier la compatibilité du correctif avec les autres composants du système, apportant rapidement des correctifs au système d’exploitation, aux bases de données et aux bibliothèques open source.

Traiter efficacement les incidents

La détection des anomalies permet d’avoir une vision immédiate des accès non autorisés. La technologie Al détecte les événements suspects, comme une possible exfiltration, et lance une alerte par e-mail et dans les journaux d’audit. Les attaques sont détectées plus tôt et permettent de conserver la chaîne de preuves nécessaire à la réalisation d’analyses forensiques. Le signalement de toute violation de données est obligatoire dans les délais impartis par la directive.

Définir et appliquer les bonnes pratiques en matière de cyberhygiène

L’ISO a reconnu Kiteworks pour sa capacité à protéger efficacement votre contenu sensible contre les cyberrisques (ISO 27001), y compris lorsqu’il est déployé en tant que service cloud (ISO 27017), et à protéger votre organisation contre les fuites préjudiciables d’informations personnelles identifiables (ISO 27018). Avec une série d’autres certifications, dont SOC 2, une architecture à locataire unique et un durcissement multicouche, Kiteworks a les arguments nécessaires pour réduire les risques liés au contenu. Le système de gestion du contenu et les bonnes pratiques en matière de cyberhygiène sont conformes à la norme NIS 2.

Protéger le contenu grâce au chiffrement, aux politiques de contrôle d’accès et à l’authentification multifactorielle

La plateforme intègre le chiffrement de volume et de tous les fichiers au repos avec AES-256 et en transit avec TLS. Gérez facilement le contenu, les dossiers, les invitations et les contrôles d’accès. Les contrôles d’accès peuvent être gérés de manière plus poussée avec le géofencing, l’application d’habilitation, le filtrage des fichiers par type et le contrôle de la redirection des e-mails. Appliquez des règles d’authentification multifactorielle et de SSO granulaires basées sur les rôles et la localisation grâce à RADIUS, SAML 2.0, Kerberos, des applications d’authentification, PIV/CAC ou encore les SMS. Ces fonctionnalités permettent aux organisations de détecter et de répondre aux incidents de sécurité, de gérer les vulnérabilités et de rester conforme aux exigences de la norme NIS 2.

Questions Fréquemment Posées

La directive sur la sécurité des réseaux et de l’information (NIS) est une législation européenne sur la cybersécurité qui vise à atteindre un niveau élevé et commun de cybersécurité pour les fournisseurs de services essentiels dans tous les États membres. La proposition de directive NIS 2 abroge la directive NIS initiale et crée un ensemble d’exigences de cybersécurité plus étendu et plus normalisé. La directive NIS 2 comporte des changements majeurs, notamment un champ d’application plus large, des exigences de sécurité renforcées, une collaboration accrue et un signalement plus rapide des incidents.

La directive NIS 2 s’applique à toute organisation de plus de 50 salariés dont le chiffre d’affaires annuel dépasse 10 millions d’euros, et à toute organisation précédemment soumise à la directive NIS initiale. NIS 2 s’étend désormais à d’autres services essentiels, notamment les télécommunications, les services numériques, l’espace, la gestion des déchets, l’alimentaire, la production de produits sensibles (exemple : pharmaceutiques), les services postaux et les services publics.

Les sanctions pour non-conformité avec NIS 2 prévoient des amendes de 10 millions d’euros ou de 2 % du chiffre d’affaires mondial de l’organisation, le montant le plus élevé étant retenu. Ces amendes sont identiques à celles imposées en cas de violation du RGPD. La directive NIS 2 représente une avancée significative en matière d’exigences de cybersécurité et doit donc être traitée avec autant de sérieux que le RGPD.

La directive NIS 2 ne s’appliquera pas directement aux organisations du Royaume-Uni, mais le gouvernement britannique a annoncé le 20 novembre 2022 que la réglementation britannique sur les réseaux et les systèmes d’information (NIS) sera renforcée pour permettre l’alignement avec la directive NIS 2 dans de nombreux secteurs d’activité, afin de mieux protéger les services essentiels contre les menaces numériques telles que les cyberattaques.

En vertu de la directive NIS 2, les organisations doivent prendre des mesures appropriées et proportionnées pour gérer les risques techniques et opérationnels. Cela concerne le réseau et les systèmes d’information dont elles dépendent pour leurs activités ou la fourniture de services. Ces mesures comprennent :

- Garantir les bonnes pratiques en matière de cyberhygiène

- Mettre en œuvre des procédures d’analyse des risques et des politiques de sécurité des systèmes d’information

- Avoir un protocole de gestion des incidents

- Formation obligatoire des cadres supérieurs

- Mettre en œuvre un plan de reprise après incident

- Mettre en place de mesures de sécurité de la supply chain et des réseaux

- Chiffrer les données

- Utilisation stricte de la vérification d’identité multifactorielle

- Communications sécurisées