Cartographie de la conformité CMMC 2.0 pour les communications de contenu sensible

Introduction au CMMC

Le Département de la Défense des États-Unis (DoD) adopte une approche de gestion des risques de la chaîne d’approvisionnement pour améliorer la cybersécurité en exigeant que tous les partenaires tiers obtiennent la certification Cybersecurity Maturity Model Certification (CMMC). Le CMMC est conçu pour garantir la protection des informations sensibles de sécurité nationale telles que les informations non classifiées contrôlées (CUI) et les informations de contrat fédéral (FCI). La certification s’applique à tous les entrepreneurs et sous-traitants du DoD, et un entrepreneur qui ne maintient pas la conformité ne pourra pas soumissionner pour des contrats du DoD.

Selon les règles et politiques DFARS et DoD, le DoD a mis en œuvre des contrôles de cybersécurité dans la norme CMMC pour protéger les CUI et FCI. Ainsi, le CMMC mesure la capacité d’une organisation à protéger les FCI et CUI. Les FCI sont des informations non destinées à être publiées et fournies par ou générées pour le gouvernement dans le cadre d’un contrat pour développer ou livrer un produit ou service au gouvernement. Les CUI sont des informations qui nécessitent des mesures de protection ou de contrôle de diffusion conformément aux lois fédérales, aux règlements et aux politiques gouvernementales.

CMMC 2.0

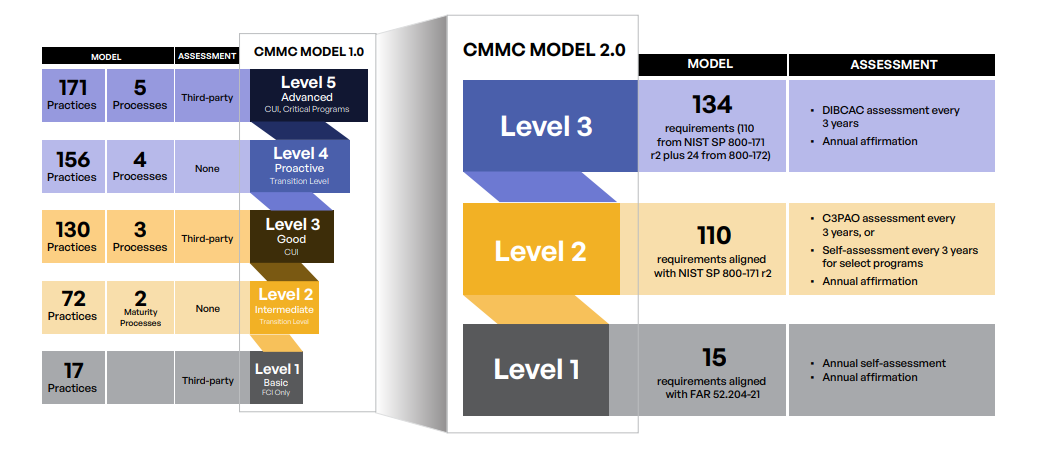

Le CMMC 2.0 est le cadre mis à jour pour protéger la base industrielle de défense contre les cyberattaques fréquentes et complexes. Cette version simplifiée a été publiée fin 2021 pour se concentrer sur les exigences de sécurité et de conformité les plus critiques. Elle a réduit les niveaux de conformité de cinq à trois, et les évaluations par des tiers ne sont requises que pour les partenaires de niveau 2 et 3 qui gèrent des informations critiques de sécurité nationale. Le modèle s’aligne sur les domaines de sécurité des normes fédérales de traitement de l’information (FIPS) 200 et les familles de contrôles du National Institute of Standards & Technology (NIST) SP 800-171 et 800-172.

Figure 1. Comparaison entre CMMC 1.0 et 2.0.

La Plateforme Kiteworks

La plateforme de Kiteworks, conforme à FedRAMP et FIPS-140-2 pour la gouvernance de la confidentialité et de la conformité, permet aux organisations d’envoyer, partager, recevoir et stocker du contenu sensible. En intégrant des canaux de communication tels que la messagerie électronique sécurisée, le partage sécurisé de fichiers, le transfert sécurisé de fichiers, le transfert sécurisé de fichiers géré, les formulaires Web et les interfaces de programmation d’applications (APIs), la plateforme Kiteworks crée des réseaux de contenu privé qui suivent, contrôlent et sécurisent les communications numériques confidentielles tout en unifiant la visibilité et les métadonnées. Les fonctions de la plateforme Kiteworks incluent :

Messagerie Électronique Sécurisée

Kiteworks sécurise les communications par e-mail privées et assure la conformité réglementaire. Les utilisateurs envoient simplement des e-mails et des pièces jointes depuis n’importe quel endroit ou appareil, et la plateforme Kiteworks les protège automatiquement.

Partage Sécurisé de Fichiers

Kiteworks permet aux employés du gouvernement et aux entrepreneurs fédéraux d’accéder et de partager des CUI en toute sécurité, réduisant ainsi le risque de violations de données, d’attaques de logiciels malveillants et de pertes de données.

Transfert Sécurisé de Fichiers

Les agences gouvernementales et les entreprises transférant des fichiers confidentiels peuvent rationaliser, automatiser et sécuriser les transferts de fichiers à grande échelle et établir des contrôles de politique pour prévenir les violations de conformité.

Formulaires Web

Les employés des agences gouvernementales, les entrepreneurs et les utilisateurs commerciaux tiers peuvent télécharger des informations sensibles régies par des politiques de confidentialité et de conformité.

Interfaces de Programmation d’Applications (APIs)

Les organisations peuvent développer des applications de contenu personnalisées et des intégrations sur la plateforme Kiteworks qui leur permettent de gérer le risque de violations de données et de violations de conformité.

L’analyse suivante du CMMC 2.0 révèle que Kiteworks répond à près de 90 % des exigences de niveau 2 du CMMC 2.0 dès l’installation (voir Annexe).

Pour les entrepreneurs et sous-traitants travaillant avec le DoD des États-Unis, cela se traduit par des audits de conformité beaucoup plus rapides et même des opportunités de revenus élargies. De plus, une fois que le CMMC 2.0 entrera en vigueur, les entreprises incapables de démontrer la conformité des communications de contenu sensible avec le CMMC 2.0 ne pourront pas concourir pour et travailler sur des projets du DoD.

Contrôles d’accès

| CMMC 2.0 | Nom | Description de la pratique | Kiteworks soutient la conformité | Solution Kiteworks |

| Niveau 1 AC.L1-3.1.1 | Contrôle d’accès autorisé [Données CUI] | Limiter l’accès au système d’information aux utilisateurs autorisés, aux processus agissant au nom des utilisateurs autorisés et aux dispositifs (y compris d’autres systèmes) | Oui, soutient la conformité | La plateforme Kiteworks applique des contrôles d’accès stricts pour protéger tout le contenu, y compris le CUI. Elle prend en charge plusieurs méthodes d’authentification telles que l’authentification par identifiants, l’authentification par certificat, l’authentification multifactorielle (MFA), SAML 2.0 Single Sign-On (SSO), Kerberos SSO, OAuth, intégration LDAP/Active Directory Microsoft, Azure Active Directory (Azure AD), et les utilisateurs et identifiants gérés localement. |

| Niveau 1 AC.L1-3.1.2 | Contrôle des transactions et des fonctions | Limiter l’accès au système d’information aux types de transactions et de fonctions que les utilisateurs autorisés sont autorisés à exécuter | Oui, soutient la conformité | Les administrateurs système et les propriétaires de contenu contrôlent l’accès grâce à des autorisations détaillées basées sur les rôles, attribuant des rôles comme Propriétaire, Gestionnaire, Collaborateur, Téléchargeur, Visionneur ou Téléverseur aux fichiers et dossiers, ce qui limite les utilisateurs aux types de transactions et de fonctions qu’ils sont autorisés à exécuter. |

| Niveau 1 AC.L1-3.1.20 | Connexions externes [Données CUI] | Vérifier et contrôler/limiter les connexions aux systèmes d’information externes et leur utilisation | Oui, soutient la conformité | La plateforme Kiteworks offre un accès contrôlé aux systèmes de gestion de contenu d’entreprise dans le cloud tels que Google Drive, Box, Dropbox, Microsoft OneDrive et Microsoft SharePoint Online. |

| Niveau 1 AC.L1-3.1.22 | Contrôle des informations publiques [Données CUI] | Contrôler les informations publiées ou traitées sur des systèmes d’information accessibles au public | Oui, soutient la conformité | La plateforme Kiteworks peut être déployée en tant que cloud privé ou hybride ou en tant que déploiement privé hébergé dans un environnement isolé ou AWS, conformément aux exigences FedRAMP. |

| Niveau 2 AC.L2-3.1.3 | Contrôle du flux de CUI | Contrôler le flux de CUI conformément aux autorisations approuvées | Oui, soutient la conformité | Les administrateurs et les propriétaires de contenu contrôlent le flux de CUI en utilisant des politiques de risque basées sur le contenu (contrôles d’accès basés sur les attributs). Ces politiques appliquent des contrôles d’accès dynamiques basés sur les attributs de contenu (tels que les chemins de dossiers ou les étiquettes de sensibilité), les attributs des utilisateurs (comme le domaine ou le profil), et les actions effectuées, garantissant que le CUI est traité conformément aux autorisations approuvées. |

| Niveau 2 AC.L2-3.1.4 | Séparation des tâches | Séparer les tâches des individus pour réduire le risque d’activité malveillante sans collusion | Oui, soutient la conformité | Les administrateurs peuvent définir différents rôles et niveaux d’accès pour le CUI, réduisant le risque de collusion. |

| Niveau 2 AC.L2-3.1.5 | Moindre privilège | Appliquer le principe du moindre privilège, y compris pour les fonctions de sécurité spécifiques et les comptes privilégiés | Oui, soutient la conformité | La plateforme prend en charge des rôles d’administrateur personnalisables avec des autorisations hiérarchiques. En définissant des politiques d’accès basées sur les rôles, les adresses IP, les zones géographiques, les domaines et les restrictions temporelles, la plateforme applique le principe du moindre privilège pour les utilisateurs et les administrateurs. |

| Niveau 2 AC.L2-3.1.6 | Utilisation de comptes non privilégiés | Utiliser des comptes ou rôles non privilégiés lors de l’accès à des fonctions non sécurisées | Oui, soutient la conformité | La plateforme Kiteworks empêche les utilisateurs non privilégiés d’exécuter des fonctions administratives. La plateforme enregistre également tous les accès aux fonctions de sécurité, permettant l’audit de l’exécution de ces fonctions. |

| Niveau 2 AC.L2-3.1.7 | Fonctions privilégiées | Empêcher les utilisateurs non privilégiés d’exécuter des fonctions privilégiées et capturer l’exécution de ces fonctions dans les journaux d’audit | Oui, soutient la conformité | La plateforme Kiteworks permet aux administrateurs de définir différents types de comptes et privilèges d’accès, garantissant que les utilisateurs non privilégiés n’accèdent jamais à du contenu ou des contrôles privilégiés. Toutes les actions administratives sont capturées dans des journaux d’audit complets, garantissant que toute exécution de fonctions privilégiées est suivie et soutenant les exigences de responsabilité et de conformité. |

| Niveau 2 AC.L2-3.1.8 | Tentatives de connexion infructueuses | Limiter les tentatives de connexion infructueuses | Oui, soutient la conformité | La plateforme Kiteworks permet aux administrateurs système de définir une limite pour les tentatives de connexion infructueuses. Lorsque cette limite est atteinte, ce compte peut être verrouillé, et une alerte envoyée aux administrateurs et aux professionnels de la sécurité. |

| Niveau 2 AC.L2-3.1.9 | Avis de confidentialité et de sécurité | Fournir des avis de confidentialité et de sécurité conformes aux règles CUI applicables | Oui, soutient la conformité | La plateforme Kiteworks peut être personnalisée pour afficher les avis de confidentialité et de sécurité requis par une organisation. |

| Niveau 2 AC.L2-3.1.10 | Verrouillage de session | Utiliser un verrouillage de session avec des affichages masquant les motifs pour empêcher l’accès et la visualisation des données après une période d’inactivité | Soutient partiellement la conformité | La plateforme Kiteworks verrouille les sessions après une période d’inactivité, bien qu’elle n’utilise pas d’affichages masquant les motifs. |

| Niveau 2 AC.L2-3.1.11 | Résiliation de session | Terminer (automatiquement) une session utilisateur après une condition définie | Oui, soutient la conformité | La plateforme Kiteworks permet aux administrateurs système de définir des politiques qui déconnectent automatiquement les utilisateurs après un certain temps d’inactivité. Les administrateurs système peuvent surveiller et terminer manuellement les sessions actives. |

| Niveau 2 AC.L2-3.1.12 | Contrôle de l’accès à distance | Surveiller et contrôler les sessions d’accès à distance | Oui, soutient la conformité | La plateforme Kiteworks surveille et enregistre tous les accès à distance au CUI. Tout accès à distance est régi par des politiques de contrôle d’accès strictes. Les administrateurs système peuvent surveiller et terminer manuellement les sessions actives. |

| Niveau 2 AC.L2-3.1.13 | Confidentialité de l’accès à distance | Utiliser des mécanismes cryptographiques pour protéger la confidentialité des sessions d’accès à distance | Oui, soutient la conformité | La plateforme utilise des mécanismes cryptographiques comme TLS 1.3 et 1.2 pour protéger la confidentialité des sessions d’accès à distance. Le contenu au repos est doublement chiffré en utilisant le chiffrement AES-256 aux niveaux fichier et disque. Les clients possèdent leurs clés de chiffrement, et la plateforme prend en charge l’intégration avec des modules de sécurité matériels (HSM) pour la gestion des clés, garantissant que seuls les utilisateurs autorisés peuvent déchiffrer les données sensibles. |

| Niveau 2 AC.L2-3.1.14 | Routage de l’accès à distance | Routage de l’accès à distance via des points de contrôle d’accès gérés | Oui, soutient la conformité | La plateforme Kiteworks permet aux administrateurs système de contrôler quels nœuds (serveurs) sont disponibles pour l’accès client (HTTPS ou SFTP). |

| Niveau 2 AC.L2-3.1.15 | Accès à distance privilégié | Autoriser l’exécution à distance de commandes privilégiées et l’accès à distance à des informations pertinentes pour la sécurité | Oui, soutient la conformité | La plateforme Kiteworks fournit une interface administrative distincte qui nécessite une authentification et offre ses propres restrictions d’accès IP. |

| Niveau 2 AC.L2-3.1.16 | Autorisation d’accès sans fil | Autoriser l’accès sans fil avant de permettre de telles connexions | Hors périmètre | N/A |

| Niveau 2 AC.L2-3.1.17 | Protection de l’accès sans fil | Protéger l’accès sans fil en utilisant l’authentification et le chiffrement | Hors périmètre | N/A |

| Niveau 2 AC.L2-3.1.18 | Connexion d’appareils mobiles | Contrôler la connexion des appareils mobiles | Oui, soutient la conformité | La plateforme Kiteworks permet et désactive l’accès depuis l’application mobile Kiteworks. Les administrateurs système peuvent également gérer et terminer les sessions utilisateur. Si un appareil mobile est perdu ou volé, les administrateurs système peuvent effectuer une suppression à distance de tout le CUI dans le conteneur sécurisé Kiteworks sur l’appareil. |

| Niveau 2 AC.L2-3.1.19 | Chiffrer le CUI sur mobile | Chiffrer le CUI sur les appareils mobiles et les plateformes informatiques mobiles | Oui, soutient la conformité | La plateforme Kiteworks chiffre le CUI au repos sur les appareils mobiles et les plateformes informatiques mobiles. De plus, elle stocke le CUI dans un conteneur sécurisé, protégeant le CUI sur un appareil mobile contre l’accès non autorisé, la corruption des données et les logiciels malveillants. |

| Niveau 2 AC.L2-3.1.21 | Utilisation de stockage portable | Limiter l’utilisation de dispositifs de stockage portable sur des systèmes externes | Hors périmètre | N/A |

Sensibilisation et Formation

| CMMC 2.0 | Nom | Description de la Pratique | Kiteworks Soutient la Conformité | Solution Kiteworks |

| Niveau 2 AT.L2-3.2.1 | Sensibilisation aux Risques Basée sur le Rôle | Veiller à ce que les gestionnaires, les administrateurs système et les utilisateurs des systèmes organisationnels soient informés des risques de sécurité associés à leurs activités et des politiques, normes et procédures applicables relatives à la sécurité de ces systèmes | Oui, soutient la conformité | Les responsables des opérations FedRAMP de Kiteworks et le personnel administratif sont formés aux risques de sécurité et aux politiques, normes et procédures applicables à la plateforme. Le système avertit les administrateurs clients des paramètres potentiellement risqués, tels que les contrôles d’accès qui ne respectent pas le principe du moindre privilège. |

| Niveau 2 AT.L2-3.2.2 | Formation Basée sur le Rôle | Veiller à ce que le personnel soit formé pour accomplir ses tâches et responsabilités assignées en matière de sécurité de l’information | Soutient partiellement la conformité | Le personnel des opérations FedRAMP de Kiteworks est formé aux risques de sécurité et aux politiques, normes et procédures applicables à la plateforme. |

| Niveau 2 AT.L2-3.2.3 | Sensibilisation aux Menaces Internes | Fournir une formation de sensibilisation à la sécurité pour reconnaître et signaler les indicateurs potentiels de menace interne | Soutient partiellement la conformité | Le personnel des opérations FedRAMP de Kiteworks doit régulièrement réussir une formation de sensibilisation à la sécurité. |

Audit et Responsabilité

| CMMC 2.0 | Nom | Description de la Pratique | Kiteworks Soutient la Conformité | Solution Kiteworks |

| Niveau 2 AU.L2-3.3.1 | Audit du Système | Créer et conserver les journaux et enregistrements d’audit du système dans la mesure nécessaire pour permettre la surveillance, l’analyse, l’enquête et le reporting des activités illégales ou non autorisées du système | Oui, soutient la conformité | Kiteworks fournit des journaux d’audit détaillés et opportuns qui capturent toutes les activités des utilisateurs et du système sans limitation. Les journaux incluent les tentatives d’authentification des utilisateurs, l’accès aux fichiers, les activités de partage et les actions administratives. Ils peuvent être exportés vers des systèmes SIEM en temps réel via plusieurs flux syslog. |

| Niveau 2 AU.L2-3.3.2 | Responsabilité de l’Utilisateur | Assurer que les actions des utilisateurs individuels du système peuvent être tracées de manière unique à ces utilisateurs, afin qu’ils puissent être tenus responsables de leurs actions | Oui, soutient la conformité | La plateforme attribue des identifiants utilisateur uniques et maintient des journaux d’audit détaillés qui garantissent que toutes les actions peuvent être tracées de manière unique aux utilisateurs individuels. Les activités telles que les tentatives d’authentification, l’accès aux fichiers, les modifications, les suppressions et le partage sont enregistrées. |

| Niveau 2 AU.L2-3.3.3 | Revue des Événements | Revoir et mettre à jour les événements enregistrés | Oui, soutient la conformité | Les journaux peuvent être examinés mais pas mis à jour ou supprimés. |

| Niveau 2 AU.L2-3.3.4 | Alerte en Cas d’Échec d’Audit | Alerter en cas d’échec du processus de journalisation d’audit | Oui, soutient la conformité | La plateforme Kiteworks alerte les administrateurs en cas d’échec du processus de journalisation. |

| Niveau 2 AU.L2-3.3.5 | Corrélation d’Audit | Corréler les processus de revue, d’analyse et de reporting des enregistrements d’audit pour l’enquête et la réponse aux indications d’activités illégales, non autorisées, suspectes ou inhabituelles | Oui, soutient la conformité | Kiteworks facilite la corrélation des enregistrements d’audit grâce à des journaux consolidés et normalisés, simplifiant l’analyse. L’intégration avec des outils SIEM et des mécanismes de détection intégrés soutient l’enquête et la réponse aux indications d’activités illégales, non autorisées, suspectes ou inhabituelles. |

| Niveau 2 AU.L2-3.3.6 | Réduction et Reporting | Fournir une réduction des enregistrements d’audit et une génération de rapports pour soutenir l’analyse et le reporting à la demande | Oui, soutient la conformité | La plateforme Kiteworks fournit des journaux d’audit détaillés qui peuvent être exportés vers un système SIEM et analysés dans des rapports à la demande. Les journaux incluent des champs d’enregistrement d’audit spécifiques au contenu tels que le nom d’utilisateur, les adresses e-mail, l’adresse IP, les noms de fichiers ou de dossiers, et le type d’événement. Kiteworks fournit également un tableau de bord RSSI, mettant en évidence les problèmes ou intérêts des systèmes pour les RSSI et autres parties prenantes en matière de sécurité, et offrant une présentation visuelle facilement lisible de l’activité et des comportements anormaux. |

| Niveau 2 AU.L2-3.3.7 | Source de Temps Autoritaire | Fournir une capacité système qui compare et synchronise les horloges internes du système avec une source autoritaire pour générer des horodatages pour les enregistrements d’audit | Oui, soutient la conformité | La plateforme Kiteworks s’intègre avec des serveurs Network Time Protocol (NTP) pour fournir des horodatages autoritaires pour les enregistrements d’audit. |

| Niveau 2 AU.L2-3.3.8 | Protection de l’Audit | Protéger les informations d’audit et les outils de journalisation d’audit contre l’accès, la modification et la suppression non autorisés | Oui, soutient la conformité | Les journaux générés par la plateforme Kiteworks peuvent être exportés vers des systèmes SIEM et d’autres plateformes d’analyse de sécurité pour la corrélation des événements et la chasse aux menaces. La plateforme détecte également de manière inhérente les comportements anormaux et inclut ces alertes dans son journal d’audit. |

| Niveau 2 AU.L2-3.3.9 | Gestion de l’Audit | Limiter la gestion de la fonctionnalité de journalisation d’audit à un sous-ensemble d’utilisateurs privilégiés | Oui, soutient la conformité | Les journaux dans la plateforme Kiteworks sont protégés contre l’édition et la suppression. |

Gestion de la Configuration

| CMMC 2.0 | Nom | Description de la Pratique | Kiteworks Soutient la Conformité | Solution Kiteworks |

| Niveau 2 CM.L2-3.4.1 | Établissement de Références Systémiques | Établir et maintenir des configurations de référence et des inventaires des systèmes organisationnels (y compris le matériel, les logiciels, le firmware et la documentation) tout au long des cycles de vie de développement des systèmes respectifs | Oui, soutient la conformité | La plateforme Kiteworks fournit des rapports de conformité en un clic qui peuvent être utilisés pour suivre la configuration de référence du système Kiteworks. |

| Niveau 2 CM.L2-3.4.2 | Application de la Configuration de Sécurité | Établir et appliquer des paramètres de configuration de sécurité pour les produits de technologie de l’information utilisés dans les systèmes organisationnels | Oui, soutient la conformité | Les administrateurs système sur la plateforme Kiteworks peuvent configurer les paramètres de sécurité pour la plateforme. Les administrateurs peuvent également configurer les paramètres de sécurité pour les utilisateurs et leurs appareils mobiles lorsque ces utilisateurs accèdent aux CUI sous la gestion de la plateforme. |

| Niveau 2 CM.L2-3.4.3 | Gestion des Changements Systémiques | Suivre, examiner, approuver ou désapprouver, et enregistrer les changements apportés aux systèmes organisationnels | Oui, soutient la conformité | La plateforme Kiteworks permet aux administrateurs système de suivre, examiner et contrôler tous les changements apportés à la plateforme. |

| Niveau 2 CM.L2-3.4.4 | Analyse de l’Impact sur la Sécurité | Analyser l’impact sur la sécurité des changements avant leur mise en œuvre | Oui, soutient la conformité | La plateforme Kiteworks fournit des audits de conformité qui rapportent les changements de configuration qui dégradent la sécurité en dessous des niveaux recommandés. |

| Niveau 2 CM.L2-3.4.5 | Restrictions d’Accès pour les Changements | Définir, documenter, approuver et appliquer des restrictions d’accès physiques et logiques associées aux changements des systèmes organisationnels | Oui, soutient la conformité | La plateforme Kiteworks applique et enregistre toutes les restrictions d’accès logiques appliquées aux CUI sous gestion. |

| Niveau 2 CM.L2-3.4.6 | Fonctionnalité Minimale | Appliquer le principe de fonctionnalité minimale en configurant les systèmes organisationnels pour ne fournir que les capacités essentielles | Oui, soutient la conformité | L’appliance durcie Kiteworks n’expose que quelques ports et services essentiels. Le système ne fournit aucun accès au système d’exploitation pour les utilisateurs ou les administrateurs. |

| Niveau 2 CM.L2-3.4.7 | Fonctionnalité Non Essentielle | Restreindre, désactiver ou empêcher l’utilisation de programmes, fonctions, ports, protocoles et services non essentiels | Oui, soutient la conformité | La plateforme Kiteworks est livrée en tant qu’appliance durcie avec les services non essentiels désactivés. Tous les ports inutilisés sont bloqués. Nous fournissons également la possibilité d’activer/désactiver l’accès SFTP/SSH. |

| Niveau 2 CM.L2-3.4.8 | Politique d’Exécution des Applications | Appliquer une politique de refus par exception (liste noire) pour empêcher l’utilisation de logiciels non autorisés ou une politique de refus par défaut, autorisation par exception (liste blanche) pour permettre l’exécution de logiciels autorisés | Oui, soutient la conformité | La plateforme Kiteworks applique la liste blanche des applications sur les appareils mobiles accédant à la plateforme. |

| Niveau 2 CM.L2-3.4.9 | Logiciels Installés par l’Utilisateur | Contrôler et surveiller les logiciels installés par l’utilisateur | Oui, soutient la conformité | La plateforme Kiteworks vous permet de contrôler quels plugins et applications sont mis à disposition de l’utilisateur final. La plateforme applique également la liste blanche des applications mobiles, empêchant les applications tierces non autorisées d’accéder aux CUI. |

Identification et Authentification

| CMMC 2.0 | Nom | Description de la Pratique | Kiteworks Prend en Charge la Conformité | Solution Kiteworks |

| Niveau 1 IA.L1-3.5.1 | Identification [Données CUI] | Identifier les utilisateurs du système d’information, les processus agissant pour le compte des utilisateurs ou les dispositifs | Oui, prend en charge la conformité | La plateforme Kiteworks attribue des identifiants uniques aux utilisateurs et utilise ces identifiants pour suivre l’activité des utilisateurs sur la plateforme sur tous les appareils. |

| Niveau 1 IA.L1-3.5.2 | Authentification [Données CUI] | Authentifier (ou vérifier) les identités de ces utilisateurs, processus ou dispositifs, comme condition préalable à l’accès aux systèmes d’information de l’organisation | Oui, prend en charge la conformité | Kiteworks attribue des identifiants uniques aux utilisateurs et exige une authentification avant d’accorder l’accès. Il prend en charge diverses méthodes d’authentification, y compris l’authentification par identifiants, par certificat, l’authentification multifactorielle (MFA), SAML 2.0 SSO, Kerberos SSO, OAuth, intégration LDAP/Active Directory, Azure AD, et les authentificateurs OTP basés sur le temps. |

| Niveau 2 IA.L2-3.5.3 | Authentification Multifactorielle | Utiliser l’authentification multifactorielle pour l’accès local et réseau aux comptes privilégiés et pour l’accès réseau aux comptes non privilégiés | Oui, prend en charge la conformité | La plateforme prend en charge et peut imposer l’authentification multifactorielle (MFA) pour les comptes privilégiés et non privilégiés en utilisant des méthodes comme le protocole RADIUS, les cartes PIV/CAC, les OTP par e-mail, les OTP par SMS, les OTP basés sur le temps, et l’authentification par certificat, renforçant ainsi la sécurité pour tous les utilisateurs. |

| Niveau 2 IA.L2-3.5.4 | Authentification Résistante aux Reprises | Utiliser des mécanismes d’authentification résistants aux reprises pour l’accès réseau aux comptes privilégiés et non privilégiés | Oui, prend en charge la conformité | La plateforme Kiteworks peut être configurée pour exiger l’authentification multifactorielle pour toute session administrative. L’authentification multifactorielle est également imposée via des codes à usage unique par e-mail. Alternativement, elle est imposée via l’intégration avec des solutions d’authentification tierces qui prennent en charge les codes par SMS ou le protocole RADIUS. Elle peut également être configurée pour expirer ces sessions après un seuil de temps d’inactivité. Cela empêche la reprise d’anciens identifiants. Kiteworks prend également en charge les cartes PIV/CAC, qui n’utilisent pas d’identifiants et ne sont donc pas susceptibles d’être reprises. |

| Niveau 2 IA.L2-3.5.5 | Réutilisation des Identifiants | Empêcher la réutilisation des identifiants pendant une période définie | Oui, prend en charge la conformité | La plateforme Kiteworks attribue à chaque utilisateur un identifiant unique et suit toute activité sur une base par utilisateur et par fichier. |

| Niveau 2 IA.L2-3.5.6 | Gestion des Identifiants | Désactiver les identifiants après une période d’inactivité définie | Oui, prend en charge la conformité | La plateforme Kiteworks permet aux administrateurs système de définir des politiques de déconnexion de session, déconnectant les utilisateurs après une période d’inactivité définie. La plateforme peut également supprimer l’accès des utilisateurs finaux après une certaine période si nécessaire. |

| Niveau 2 IA.L2-3.5.7 | Complexité des Mots de Passe | Imposer une complexité minimale des mots de passe et un changement de caractères lors de la création de nouveaux mots de passe | Oui, prend en charge la conformité | La plateforme permet aux gestionnaires et aux administrateurs système de définir des exigences de configuration de mot de passe, y compris des exigences de complexité des mots de passe. |

| Niveau 2 IA.L2-3.5.8 | Réutilisation des Mots de Passe | Interdire la réutilisation des mots de passe pour un nombre de générations spécifié | Oui, prend en charge la conformité | La plateforme Kiteworks peut être configurée pour interdire la réutilisation des mots de passe. |

| Niveau 2 IA.L2-3.5.9 | Mots de Passe Temporaires | Autoriser l’utilisation de mots de passe temporaires pour les connexions système avec un changement immédiat vers un mot de passe permanent | Oui, prend en charge la conformité | La plateforme Kiteworks permet aux administrateurs système de réinitialiser les mots de passe des utilisateurs et d’imposer un changement de mot de passe lors de la prochaine connexion. Sinon, les utilisateurs suivent un lien de vérification de compte ou de réinitialisation de mot de passe pour définir ou réinitialiser leurs mots de passe. |

| Niveau 2 IA.L2-3.5.10 | Mots de Passe Protégés Cryptographiquement | Stocker et transmettre uniquement des mots de passe protégés cryptographiquement | Oui, prend en charge la conformité | La plateforme Kiteworks chiffre les mots de passe en transit et au repos. Les mots de passe au repos sont stockés sous forme de hachages salés. Les mots de passe ne sont jamais stockés ou transmis de manière non sécurisée. |

| Niveau 2 IA.L2-3.5.11 | Obscurcissement des Retours | Obscurcir les retours d’informations d’authentification | Oui, prend en charge la conformité | La plateforme Kiteworks transmet toutes les informations d’authentification en utilisant des connexions sécurisées Transport Layer Security (TLS). Par défaut, les mots de passe ne sont pas affichés en texte clair sur les écrans. |

Réponse aux incidents

| CMMC 2.0 | Nom | Description de la pratique | Kiteworks soutient la conformité | Solution Kiteworks |

| Niveau 2 IR.L2-3.6.1 | Gestion des incidents | Établir une capacité opérationnelle de gestion des incidents pour les systèmes organisationnels incluant la préparation, la détection, l’analyse, le confinement, la récupération et les activités de réponse des utilisateurs | Soutient partiellement la conformité | Les journaux générés par la plateforme Kiteworks peuvent être exportés vers des systèmes SIEM et d’autres plateformes d’analyse de sécurité pour la corrélation des événements et la chasse aux menaces. La plateforme détecte également de manière inhérente les comportements anormaux et inclut ces alertes dans son journal d’audit. |

| Niveau 2 IR.L2-3.6.2 | Rapport d’incidents | Suivre, documenter et signaler les incidents aux responsables désignés et/ou aux autorités internes et externes à l’organisation | Oui, soutient la conformité | Les journaux générés par la plateforme Kiteworks peuvent être exportés vers des systèmes SIEM et d’autres plateformes d’analyse de sécurité pour la corrélation des événements et la chasse aux menaces. La plateforme détecte également de manière inhérente les comportements anormaux et inclut ces alertes dans son journal d’audit. |

| Niveau 2 IR.L2-3.6.3 | Test de réponse aux incidents | Tester la capacité de réponse aux incidents de l’organisation | Hors périmètre | N/A |

Maintenance

| CMMC 2.0 | Nom | Description de la pratique | Kiteworks soutient la conformité | Solution Kiteworks |

| Niveau 2 MA.L2-3.7.1 | Effectuer la maintenance | Effectuer la maintenance sur les systèmes organisationnels | Oui, soutient la conformité | Le personnel de Kiteworks effectue la maintenance sur les systèmes Kiteworks FedRAMP selon des processus et procédures documentés et audités. |

| Niveau 2 MA.L2-3.7.2 | Contrôle de la maintenance du système | Fournir des contrôles sur les outils, techniques, mécanismes et personnel utilisés pour effectuer la maintenance du système | Oui, soutient la conformité | Le personnel client ne peut effectuer la maintenance qu’en utilisant l’interface administrateur sécurisée et auditée, et ne peut pas obtenir l’accès au système d’exploitation. Pour les systèmes FedRAMP, l’organisation Kiteworks fournit les contrôles sur les outils, techniques, mécanismes et personnel tels que définis dans les processus audités de Kiteworks FedRAMP. |

| Niveau 2 MA.L2-3.7.3 | Assainissement de l’équipement | S’assurer que l’équipement retiré pour maintenance hors site est assaini de tout CUI | Oui, soutient la conformité | La plateforme Kiteworks peut effectuer un effacement à distance des conteneurs sécurisés sur les appareils mobiles qui ont été perdus, volés ou mis hors service. |

| Niveau 2 MA.L2-3.7.4 | Inspection des médias | Vérifier les médias contenant des programmes de diagnostic et de test pour détecter tout code malveillant avant que les médias ne soient utilisés dans les systèmes organisationnels | Oui, soutient la conformité | La plateforme Kiteworks scanne par défaut les CUI pour détecter les virus et autres logiciels malveillants en utilisant le logiciel F-Secure Anti-Virus. La plateforme s’intègre avec Check Point SandBlast et les API permettent l’intégration avec d’autres technologies de prévention des menaces avancées pour scanner les CUI à la recherche de menaces persistantes avancées et d’attaques zero-day. |

| Niveau 2 MA.L2-3.7.5 | Maintenance non locale | Exiger l’authentification multifactorielle pour établir des sessions de maintenance non locale via des connexions réseau externes et terminer ces connexions lorsque la maintenance non locale est terminée | Oui, soutient la conformité | La plateforme Kiteworks peut être configurée pour exiger l’authentification multifactorielle pour toute session administrative. L’authentification multifactorielle est également appliquée via des codes à usage unique par e-mail. Alternativement, l’authentification multifactorielle est appliquée via l’intégration avec des solutions d’authentification tierces qui prennent en charge les codes basés sur SMS ou le protocole RADIUS. Elle peut également être configurée pour expirer ces sessions après un seuil de temps d’inactivité atteint. |

| Niveau 2 MA.L2-3.7.6 | Personnel de maintenance | Superviser les activités de maintenance du personnel de maintenance sans autorisation d’accès requise | Oui, soutient la conformité | La plateforme Kiteworks journalise les activités de tous les utilisateurs, y compris les activités de maintenance des utilisateurs avec divers degrés de privilège. |

Protection des médias

| CMMC 2.0 | Nom | Description de la pratique | Kiteworks soutient la conformité | Solution Kiteworks |

| Niveau 1 MP.L1-3.8.3 | Élimination des médias [Données CUI] | Assainir ou détruire les médias des systèmes d’information contenant des informations contractuelles fédérales avant élimination ou réutilisation | Oui, soutient la conformité | La plateforme Kiteworks peut effectuer un effacement à distance des CUI dans les conteneurs sécurisés sur les appareils mobiles qui ont été perdus, volés ou mis hors service. |

| Niveau 2 MP.L2-3.8.1 | Protection des médias | Protéger (c’est-à-dire contrôler physiquement et stocker en toute sécurité) les médias des systèmes contenant des CUI, à la fois papier et numérique | Oui, soutient la conformité | Les systèmes Kiteworks FedRAMP chiffrent tous les CUI lorsqu’ils sont stockés sur des médias, et les médias physiques sont contrôlés et audités de manière procédurale dans les centres de données utilisés par Kiteworks. |

| Niveau 2 MP.L2-3.8.2 | Accès aux médias | Limiter l’accès aux CUI sur les médias des systèmes aux utilisateurs autorisés | Oui, soutient la conformité | La plateforme Kiteworks protège les CUI en chiffrant le contenu et en appliquant des contrôles d’accès. |

| Niveau 2 MP.L2-3.8.4 | Marquage des médias | Marquer les médias avec les marquages CUI nécessaires et les limitations de distribution | Oui, soutient la conformité | Les utilisateurs peuvent marquer les CUI dans les noms de fichiers et de dossiers, et dans les lignes d’objet des e-mails. Kiteworks automatise également les politiques basées sur les étiquettes de sensibilité Microsoft MIP, qui peuvent être utilisées pour marquer les CUI. |

| Niveau 2 MP.L2-3.8.5 | Responsabilité des médias | Contrôler l’accès aux médias contenant des CUI et maintenir la responsabilité des médias lors du transport en dehors des zones contrôlées | Oui, soutient la conformité | La plateforme Kiteworks applique des contrôles d’accès sur les appareils mobiles, quel que soit leur emplacement. |

| Niveau 2 MP.L2-3.8.6 | Chiffrement des supports portables | Mettre en œuvre des mécanismes cryptographiques pour protéger la confidentialité des CUI stockés sur des médias numériques pendant le transport, sauf s’ils sont protégés par des mesures de sécurité physiques alternatives | Oui, soutient la conformité | La plateforme Kiteworks chiffre tous les CUI au repos avec un chiffrement AES-256. |

| Niveau 2 MP.L2-3.8.7 | Médias amovibles | Contrôler l’utilisation des médias amovibles sur les composants du système | Hors périmètre | N/A |

| Niveau 2 MP.L2-3.8.8 | Médias partagés | Interdire l’utilisation de dispositifs de stockage portables lorsque ces dispositifs n’ont pas de propriétaire identifiable | Hors périmètre | N/A |

| Niveau 2 MP.L2-3.8.9 | Protéger les sauvegardes | Protéger la confidentialité des CUI de sauvegarde aux emplacements de stockage | Oui, soutient la conformité | Kiteworks protège la confidentialité des sauvegardes des systèmes FedRAMP selon des procédures documentées et auditées. Tous les CUI sont chiffrés avec une clé détenue par le client. |

Sécurité du Personnel

| CMMC 2.0 | Nom | Description de la Pratique | Kiteworks Soutient la Conformité | Solution Kiteworks |

| Niveau 2 PS.L2-3.9.1 | Vérification des Individus | Vérifier les individus avant d’autoriser l’accès aux systèmes organisationnels contenant des CUI | Oui, soutient la conformité | Le personnel FedRAMP de Kiteworks est composé de citoyens américains vérifiés. |

| Niveau 2 PS.L2-3.9.2 | Actions du Personnel | Veiller à ce que les systèmes organisationnels contenant des CUI soient protégés pendant et après les actions du personnel telles que les licenciements et les transferts | Oui, soutient la conformité | La plateforme Kiteworks protège les CUI même lorsque des employés ou des contractuels sont licenciés ou transférés. Les CUI peuvent être effacés à distance des appareils mobiles, et l’accès aux dépôts cloud privés ou publics peut être bloqué. |

Protection Physique

| CMMC 2.0 | Nom | Description de la Pratique | Kiteworks Soutient la Conformité | Solution Kiteworks |

| Niveau 1 PE.L1-3.10.1 | Limiter l’Accès Physique [Données CUI] | Limiter l’accès physique aux systèmes d’information organisationnels, équipements et environnements d’exploitation respectifs aux personnes autorisées | Oui, soutient la conformité | Les systèmes FedRAMP de Kiteworks sont déployés dans des environnements contrôlés avec des procédures strictes et auditées qui limitent l’accès physique. |

| Niveau 1 PE.L1-3.10.3 | Accompagner les Visiteurs [Données CUI] | Accompagner les visiteurs et surveiller leur activité | Oui, soutient la conformité | Les systèmes FedRAMP de Kiteworks sont déployés dans des environnements contrôlés avec des procédures strictes et auditées incluant l’accompagnement et la surveillance des visiteurs. |

| Niveau 1 PE.L1-3.10.4 | Journaux d’Accès [Données CUI] | Maintenir des journaux d’audit de l’accès physique | Oui, soutient la conformité | Kiteworks maintient des journaux d’audit de tous les accès physiques aux systèmes FedRAMP. |

| Niveau 1 PE.L1-3.10.5 | Gérer l’Accès Physique [Données CUI] | Contrôler et gérer les dispositifs d’accès physique | Oui, soutient la conformité | Les systèmes FedRAMP de Kiteworks sont déployés et gérés dans des environnements contrôlés avec des procédures strictes et auditées qui contrôlent les lecteurs de cartes, les cartes d’accès et autres dispositifs d’accès. |

| Niveau 2 PE.L2-3.10.2 | Surveiller les Installations | Protéger et surveiller les installations physiques et l’infrastructure de support pour les systèmes organisationnels | Oui, soutient la conformité | Les systèmes FedRAMP de Kiteworks sont déployés dans des environnements contrôlés avec une protection et une surveillance strictes et auditées. |

| Niveau 2 PE.L2-3.10.6 | Sites de Travail Alternatifs | Appliquer des mesures de protection pour les CUI sur les sites de travail alternatifs | Oui, soutient la conformité | La plateforme Kiteworks protège les CUI à tous les emplacements. L’accès à distance aux CUI est sécurisé avec des contrôles d’authentification ainsi que d’autres meilleures pratiques, y compris l’utilisation de conteneurs sécurisés sur les appareils mobiles et le chiffrement de tous les CUI en transit et au repos. |

Évaluation des Risques

| CMMC 2.0 | Nom | Description de la Pratique | Kiteworks Soutient la Conformité | Solution Kiteworks |

| Niveau 2 RA.L2-3.11.1 | Évaluations des Risques | Évaluer périodiquement le risque pour les opérations organisationnelles (y compris la mission, les fonctions, l’image ou la réputation), les actifs organisationnels et les individus, résultant de l’exploitation des systèmes organisationnels et du traitement, stockage ou transmission associés des CUI | Hors périmètre | N/A |

| Niveau 2 RA.L2-3.11.2 | Analyse de Vulnérabilités | Analyser périodiquement les vulnérabilités dans les systèmes et applications organisationnels et lorsque de nouvelles vulnérabilités affectant ces systèmes et applications sont identifiées | Oui, soutient la conformité | Les ingénieurs en sécurité de Kiteworks analysent régulièrement la base de code pour découvrir de nouvelles vulnérabilités. |

| Niveau 2 RA.L2-3.11.3 | Remédiation des Vulnérabilités | Remédier aux vulnérabilités conformément aux évaluations des risques | Oui, soutient la conformité | Les ingénieurs en sécurité de Kiteworks priorisent et publient des correctifs selon un cycle de développement logiciel sécurisé documenté. Les produits Kiteworks, qu’ils soient hébergés ou déployés sur les locaux du client, peuvent détecter la disponibilité de nouvelles mises à jour et les appliquer d’un clic. L’organisation Kiteworks propose des mises à jour en tant que service dans le cadre du package de support Premium. |

Évaluation de la Sécurité

| CMMC 2.0 | Nom | Description de la Pratique | Kiteworks Soutient la Conformité | Solution Kiteworks |

| Niveau 2 CA.L2-3.12.1 | Évaluation des Contrôles de Sécurité | Évaluer périodiquement les contrôles de sécurité dans les systèmes organisationnels pour déterminer si les contrôles sont efficaces dans leur application | Oui, soutient la conformité | Kiteworks est certifié SOC 2, autorisé FedRAMP et conforme à FIPS 140-2, suivant toutes les directives et examens associés. |

| Niveau 2 CA.L2-3.12.2 | Plan d’Action Opérationnel | Développer et mettre en œuvre des plans d’action conçus pour corriger les déficiences et réduire ou éliminer les vulnérabilités dans les systèmes organisationnels | Oui, soutient la conformité | Kiteworks est certifié SOC 2, autorisé FedRAMP et conforme à FIPS 140-2, suivant toutes les directives et examens associés. |

| Niveau 2 CA.L2-3.12.3 | Surveillance des Contrôles de Sécurité | Surveiller les contrôles de sécurité de manière continue pour garantir l’efficacité continue des contrôles | Oui, soutient la conformité | Les contrôles de sécurité et incidents FedRAMP de Kiteworks sont audités annuellement par l’Organisation d’Évaluation Tiers (3PAO). |

| Niveau 2 CA.L2-3.12.4 | Plan de Sécurité du Système | Développer, documenter et mettre à jour périodiquement les plans de sécurité du système qui décrivent les limites du système, les environnements d’exploitation du système, comment les exigences de sécurité sont mises en œuvre, et les relations avec ou les connexions à d’autres systèmes | Oui, soutient la conformité | Kiteworks est certifié SOC 2, autorisé FedRAMP et conforme à FIPS 140-2, suivant toutes les directives et examens associés. |

Protection des systèmes et des communications

| CMMC 2.0 | Nom | Description de la pratique | Kiteworks soutient la conformité | Solution Kiteworks |

| Niveau 1 SC.L1-3.13.1 | Protection des frontières [Données CUI] | Surveiller, contrôler et protéger les communications organisationnelles (c’est-à-dire les informations transmises ou reçues par les systèmes d’information organisationnels) aux frontières externes et aux frontières internes clés des systèmes d’information | Oui, soutient la conformité | La plateforme surveille, contrôle et protège les communications aux frontières des systèmes en utilisant un pare-feu réseau intégré qui bloque tous les ports inutilisés et minimise la surface d’attaque. Un pare-feu d’application web intégré (WAF) détecte et bloque les attaques web et API. Les mécanismes de blocage des adresses IP empêchent l’accès non autorisé après des tentatives de connexion échouées excessives. La plateforme utilise une architecture zéro confiance et impose le chiffrement en transit en utilisant TLS 1.3 et 1.2, garantissant la sécurité des communications organisationnelles. |

| Niveau 1 SC.L1-3.13.5 | Séparation des systèmes à accès public [Données CUI] | Mettre en œuvre des sous-réseaux pour les composants de système accessibles au public qui sont physiquement ou logiquement séparés des réseaux internes | Oui, soutient la conformité | L’architecture en couches de la plateforme Kiteworks permet de déployer des interfaces web et d’autres fonctions du système en dehors des DMZ réseau pour un accès public, tout en garantissant que la logique applicative et le stockage CUI restent sur les réseaux internes. |

| Niveau 2 SC.L2-3.13.2 | Ingénierie de la sécurité | Utiliser des conceptions architecturales, des techniques de développement logiciel et des principes d’ingénierie des systèmes qui favorisent une sécurité de l’information efficace au sein des systèmes organisationnels | Oui, soutient la conformité | La plateforme Kiteworks a été conçue et développée en tenant compte de la sécurité de l’information. L’architecture en couches de la plateforme sépare les fonctionnalités, améliore l’évolutivité et soutient l’application des politiques de souveraineté des données. Le code source de la plateforme est régulièrement analysé pour sa qualité et sa sécurité. La disponibilité de la plateforme sur un cloud privé ou hybride ou en tant que déploiement privé hébergé dans un environnement isolé sur AWS permet aux clients d’adopter le modèle de déploiement le plus adapté à leurs besoins de sécurité. |

| Niveau 2 SC.L2-3.13.3 | Séparation des rôles | Séparer les fonctionnalités utilisateur des fonctionnalités de gestion du système | Oui, soutient la conformité | La plateforme Kiteworks applique des contrôles de sécurité spécifiques aux rôles des utilisateurs, y compris les administrateurs système, les gestionnaires CUI et les utilisateurs finaux. Les utilisateurs non privilégiés n’ont jamais accès aux fonctionnalités de gestion du système. La plateforme Kiteworks empêche l’accès ou le partage non autorisé de CUI. |

| Niveau 2 SC.L2-3.13.4 | Contrôle des ressources partagées | Empêcher le transfert d’informations non autorisé et involontaire via des ressources système partagées | Oui, soutient la conformité | Seuls les utilisateurs et processus autorisés peuvent accéder et partager des CUI. |

| Niveau 2 SC.L2-3.13.6 | Communication réseau par exception | Refuser par défaut le trafic de communications réseau et autoriser le trafic de communications réseau par exception (c’est-à-dire tout refuser, autoriser par exception) | Oui, soutient la conformité | La plateforme Kiteworks prend en charge la liste blanche et la liste noire des adresses IP et peut être configurée pour refuser par défaut le trafic réseau. |

| Niveau 2 SC.L2-3.13.7 | Tunnel fractionné | Empêcher les appareils distants d’établir simultanément des connexions non distantes avec les systèmes organisationnels et de communiquer via une autre connexion avec des ressources dans des réseaux externes (c’est-à-dire tunnel fractionné) | Hors du périmètre | N/A |

| Niveau 2 SC.L2-3.13.8 | Données en transit | Mettre en œuvre des mécanismes cryptographiques pour empêcher la divulgation non autorisée de CUI pendant la transmission, sauf si elle est protégée par des mesures physiques alternatives | Oui, soutient la conformité | La plateforme Kiteworks chiffre les CUI en transit en utilisant la sécurité de la couche de transport. Les administrateurs système peuvent configurer la plateforme pour ne pas accepter les connexions TLS 1.0 ou 1.1. |

| Niveau 2 SC.L2-3.13.9 | Résiliation des connexions | Terminer les connexions réseau associées aux sessions de communication à la fin des sessions ou après une période d’inactivité définie | Oui, soutient la conformité | La plateforme Kiteworks permet aux administrateurs système de définir des politiques de délai d’expiration de session, déconnectant les utilisateurs après une période d’inactivité définie. |

| Niveau 2 SC.L2-3.13.10 | Gestion des clés | Établir et gérer des clés cryptographiques pour la cryptographie utilisée dans les systèmes organisationnels | Oui, soutient la conformité | La plateforme Kiteworks utilise des clés pour chiffrer le contenu en transit et au repos. Les clients de Kiteworks ont la pleine propriété de leurs clés cryptographiques. Les clés peuvent être gérées directement au sein de la plateforme Kiteworks ou stockées dans un module de sécurité matériel. |

| Niveau 2 SC.L2-3.13.11 | Chiffrement CUI | Utiliser une cryptographie validée par FIPS lorsqu’elle est utilisée pour protéger la confidentialité des CUI | Oui, soutient la conformité | La plateforme Kiteworks est disponible dans une configuration FIPS 140-2. |

| Niveau 2 SC.L2-3.13.12 | Contrôle des dispositifs collaboratifs | Interdire l’activation à distance des dispositifs informatiques collaboratifs et fournir une indication des dispositifs en cours d’utilisation aux utilisateurs présents sur le dispositif | Hors du périmètre | N/A |

| Niveau 2 SC.L2-3.13.13 | Code mobile | Contrôler et surveiller l’utilisation du code mobile | Oui, soutient la conformité | Kiteworks utilise des pratiques de codage sécurisé et respecte les stratégies d’atténuation du Top 10 OWASP. Notre SDLC est rigoureusement examiné et testé, comme en témoignent et vérifient nos certifications/audits SOC 2, FedRAMP, IRAP et FIPS-140. |

| Niveau 2 SC.L2-3.13.14 | Voix sur protocole Internet | Contrôler et surveiller l’utilisation des technologies de Voix sur protocole Internet (VoIP) | Hors du périmètre | N/A |

| Niveau 2 SC.L2-3.13.15 | Authenticité des communications | Protéger l’authenticité des sessions de communication | Oui, soutient la conformité | La plateforme Kiteworks protège l’authenticité des sessions de communication en conformité avec NIST 800-53, SC-23. Plus précisément, la plateforme invalide les identifiants de session lors de la déconnexion de l’utilisateur ou d’une autre résiliation de session, génère un identifiant de session unique pour chaque session avec des exigences de hasard prédéfinies, ne reconnaît que les identifiants de session générés par le système et utilise uniquement des autorités de certification prédéfinies pour la vérification de l’établissement de sessions protégées. |

| Niveau 2 SC.L2-3.13.16 | Données au repos | Protéger la confidentialité des CUI au repos | Oui, soutient la conformité | La plateforme Kiteworks protège la confidentialité des CUI au repos grâce à l’application de contrôles d’accès stricts et à l’utilisation du chiffrement AES-256. De plus, les CUI au repos sur les appareils mobiles sont stockées dans un conteneur sécurisé qui protège les CUI de l’accès par d’autres applications et processus. |

Intégrité des Systèmes et des Informations

| CMMC 2.0 | Nom | Description de la Pratique | Kiteworks Soutient la Conformité | Solution Kiteworks |

| Niveau 1 SI.L1-3.14.1 | Remédiation des Failles [Données CUI] | Identifier, signaler et corriger les failles des informations et des systèmes d’information en temps opportun | Oui, soutient la conformité | Kiteworks surveille et examine les vulnérabilités de la plateforme Kiteworks et les priorise et résout en fonction de leur impact et de leur gravité. |

| Niveau 1 SI.L1-3.14.2 | Protection Contre le Code Malveillant [Données CUI] | Fournir une protection contre le code malveillant à des emplacements appropriés au sein des systèmes d’information de l’organisation | Oui, soutient la conformité | La plateforme Kiteworks protège contre le code malveillant en scannant les CUI entrant ou sortant de la plateforme pour détecter les virus, les menaces persistantes avancées et les attaques zero-day. Sur les appareils mobiles, Kiteworks stocke les CUI dans des conteneurs sécurisés (zones de stockage et de mémoire protégées) qui protègent les CUI des infections par des logiciels malveillants. |

| Niveau 1 SI.L1-3.14.4 | Mettre à Jour la Protection Contre le Code Malveillant | Mettre à jour les mécanismes de protection contre le code malveillant lorsque de nouvelles versions sont disponibles | Oui, soutient la conformité | La plateforme Kiteworks applique automatiquement les mises à jour aux solutions anti-malware intégrées et embarquées de F-Secure et Check Point. |

| Niveau 1 SI.L1-3.14.5 | Analyse Système & Fichiers [Données CUI] | Effectuer des analyses périodiques du système d’information et des analyses en temps réel des fichiers provenant de sources externes lors de leur téléchargement, ouverture ou exécution | Oui, soutient la conformité | La plateforme Kiteworks scanne tous les fichiers téléchargés pour détecter les infections par des logiciels malveillants et les indications de menaces zero-day. Lorsqu’elle est intégrée à un service de prévention des pertes de données (DLP), la plateforme peut également scanner le contenu et bloquer ou mettre en quarantaine toute transmission de CUI susceptible de violer les politiques DLP. |

| Niveau 2 SI.L2-3.14.3 | Alertes et Avis de Sécurité | Surveiller les alertes et avis de sécurité du système et agir en conséquence | Oui, soutient la conformité | La plateforme Kiteworks peut être configurée pour exporter des journaux vers des systèmes SIEM utilisés pour la surveillance de la sécurité et les alertes. |

| Niveau 2 SI.L2-3.14.6 | Surveiller les Communications pour Détecter les Attaques | Surveiller les systèmes organisationnels, y compris le trafic de communications entrant et sortant, pour détecter les attaques et les indicateurs d’attaques potentielles | Oui, soutient la conformité | La plateforme Kiteworks surveille toutes les communications sous gestion pour détecter les signes de logiciels malveillants et d’autres anomalies de sécurité pouvant signaler la présence d’une attaque. |

| Niveau 2 SI.L2-3.14.7 | Identifier l’Utilisation Non Autorisée | Identifier l’utilisation non autorisée des systèmes organisationnels | Oui, soutient la conformité | Kiteworks utilise des systèmes de détection d’intrusion et des mécanismes de détection d’anomalies pour identifier l’utilisation non autorisée des systèmes organisationnels. Une journalisation complète capture les tentatives de connexion échouées et d’autres événements liés à la sécurité, tandis que des notifications en temps réel alertent les administrateurs des activités suspectes, permettant une réponse rapide. |

Annexe : Alignement de Kiteworks avec les pratiques du niveau 2 de CMMC 2.0

| Domaine de Pratique | Conforme avec Kiteworks | Responsabilité Partagée | Hors Périmètre | Total |

| Contrôle d’Accès | 18 | 1 | 3 | 22 |

| Sensibilisation et Formation | 1 | 2 | 3 | |

| Audit et Responsabilité | 9 | 9 | ||

| Gestion de la Configuration | 9 | 9 | ||

| Identification et Authentification | 11 | 11 | ||

| Réponse aux Incidents | 1 | 1 | 1 | 3 |

| Maintenance | 6 | 6 | ||

| Protection des Médias | 7 | 2 | 9 | |

| Sécurité du Personnel | 2 | 2 | ||

| Protection Physique | 6 | 6 | ||

| Évaluation des Risques | 2 | 1 | 3 | |

| Évaluation de la Sécurité | 4 | 4 | ||

| Protection des Systèmes et des Communications | 13 | 3 | 16 | |

| Intégrité des Systèmes et des Informations | 7 | 7 | ||

| Total | 96 | 4 | 10 | 110 |

Les informations fournies dans ce Guide ne constituent pas et ne sont pas destinées à constituer un conseil juridique ; au contraire, toutes les informations, contenus et matériaux disponibles dans ce Guide sont uniquement à des fins d’information générale. Les informations contenues dans ce Guide peuvent ne pas constituer les informations juridiques ou autres les plus récentes. Des options supplémentaires sont incluses dans ce Guide et sont nécessaires pour soutenir la conformité.