Meilleures pratiques en matière de confidentialité, de protection et de sécurité des données

La confidentialité des données n’est pas seulement un problème d’entreprise ; elle concerne chaque utilisateur, employé ou client qui vous fait confiance pour gérer ou stocker leurs informations privées.

Qu’est-ce que la confidentialité des données ? La confidentialité des données fait partie de la protection des données qui exige que les données sensibles, comme les informations personnelles identifiables et les informations médicales protégées, soient protégées et traitées de manière appropriée. La confidentialité des données est importante car elle démontre que votre organisation peut être digne de confiance pour gérer des informations sensibles.

Comment fonctionne la confidentialité des données ?

La confidentialité des données se réfère à la manière dont les informations sont protégées contre la divulgation non autorisée en fonction de leur importance perçue. Différentes formes d’informations appellent souvent à des niveaux de sécurité et de protection variés et utilisent différents contextes pour déterminer les niveaux de protections techniques, physiques et administratives nécessaires pour maintenir ces informations privées et confidentielles.

Les trois éléments principaux de la confidentialité des données sont les suivants :

- Les individus ont le droit d’être laissés en paix et de maintenir le contrôle sur leurs informations.

- Les organisations ont la responsabilité de développer des procédures pour traiter, gérer, collecter et partager correctement les informations personnelles.

- Les organisations doivent également se conformer aux lois de protection pertinentes.

L’une des formes les plus courantes d’informations protégées est appelée informations personnelles identifiables. Les PII sont des informations qui peuvent conduire à l’identification d’un individu, directement ou indirectement. Ces informations peuvent inclure les éléments suivants :

- Prénoms et noms de famille

- Adresses

- Numéros de sécurité sociale

- Numéros de téléphone

- Adresses e-mail

- Numéros de permis de conduire

- Numéros de compte bancaire

- Numéros de carte de crédit ou de débit

- Informations sur le passeport

La confidentialité est devenue un point d’attention vital de l’infrastructure informatique et commerciale ainsi qu’une préoccupation éthique à l’ère numérique des systèmes en réseau et toujours actifs. Le vol ou la divulgation publique de PII pourrait être catastrophique—financièrement, physiquement ou en termes de réputation—tant pour l’individu que pour l’entreprise. La plupart des cadres de conformité incluent une forme de protection explicite des données.

La confidentialité des données intègre plusieurs couches de protection et de meilleures pratiques :

- Chiffrement et Cryptographie : Les données protégées doivent être rendues illisibles par des tiers, et le chiffrement des données au repos dans les serveurs ou pendant la transmission est une partie importante de la confidentialité.

- Garanties physiques : Même dans un monde numérique, les données sont stockées et maintenues dans des emplacements physiques. Il incombe aux organisations gérant ces informations de mettre en place des garanties physiques protégeant les centres de données, les postes de travail et les appareils mobiles.

- Mesures administratives : Les lois complexes sur la confidentialité et la protection exigent une administration et une mise en œuvre des politiques. Les organisations doivent former les employés à ne pas exposer les données, développer des politiques de gouvernance de l’information pour protéger les informations et créer des pratiques qui aident à lutter contre les défis tels que les menaces internes.

- Sécurité basée sur les risques : La sécurité ad hoc ne suffit pas à sécuriser réellement les systèmes complexes, mais les évaluations basées sur les risques et la conformité peuvent aider les organisations à développer des politiques de gouvernance et de confidentialité complètes qui protègent les informations des utilisateurs conformément aux réglementations et aux meilleurs intérêts des clients.

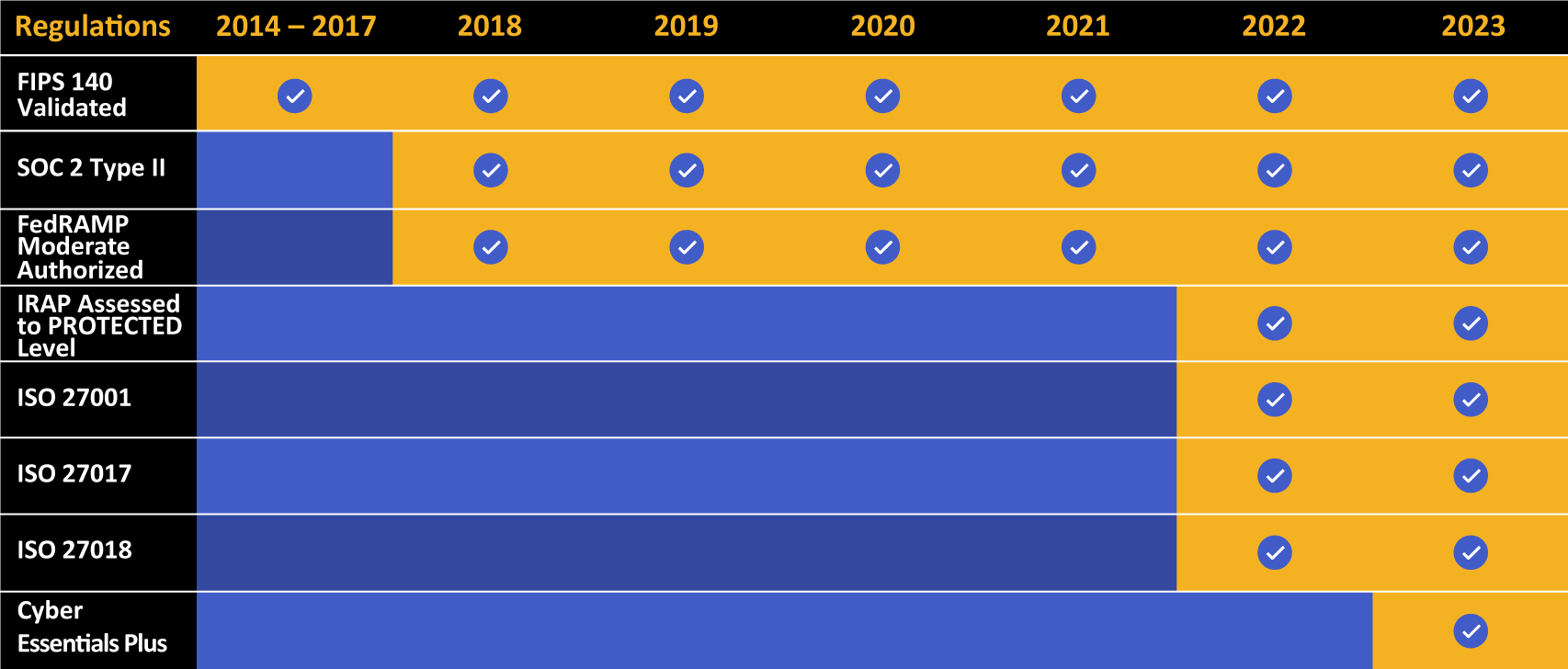

Kiteworks affiche une longue liste de réalisations en matière de conformité et de certification.

Quelles lois régissent la confidentialité des données ?

Bien qu’il existe des principes fondamentaux de confidentialité, la plupart des industries ont leur propre ensemble de réglementations et de pratiques pour répondre à leurs défis spécifiques. Différents types de données nécessitent différents types de protections, et diverses lois de conformité s’appliquent à différentes industries.

Voici quelques-unes des principales lois qui régissent la protection de la vie privée dans le monde :

HIPAA

Le Health Insurance Portability and Accountability Act (HIPAA) régit l’industrie de la santé et les informations des patients. Les informations sur la santé sont souvent considérées comme l’une des formes de données les plus importantes — elles exigent des contrôles de confidentialité et de sécurité rigoureux.

Selon l’HIPAA, les informations des patients sont définies comme des “informations médicales protégées” et couvrent toutes les informations se référant aux soins de santé d’un patient ou à leur paiement. Cela inclut les rapports des médecins, les réponses des patients aux documents internes et les informations de paiement fournies dans le cadre des services de soins de santé, entre autres.

Toutes les mesures de sécurité (y compris le chiffrement, les contrôles informatiques, la gestion des risques, la protection physique et les politiques administratives) sont centrées autour de l’assurance que les informations médicales protégées ne sont pas exposées au-delà de la permission du patient.

L’HIPAA s’applique à ce que l’on appelle les “Entités Couvertes”, qui incluent les hôpitaux, les médecins et les fournisseurs d’assurance maladie. L’HIPAA s’applique également de manière égale aux “Associés Commerciaux”, ou aux fournisseurs de services pour les Entités Couvertes. Selon l’HIPAA, les Associés Commerciaux qui gèrent les informations médicales protégées sont tout aussi responsables de la confidentialité des patients que leurs partenaires des Entités Couvertes.

Les sanctions pour divulgation non autorisée selon l’HIPAA sont strictes, avec la possibilité de millions de dollars d’amendes par an pour des infractions à la conformité et un temps d’emprisonnement possible pour les individus en fonction du type d’exposition. En cas de violation, les organisations doivent fournir des divulgations détaillées, souvent très publiques, sur les violations via des sites Web, des rapports d’actualités locaux et des notifications au Département de la Santé et des Services Humains.

FISMA

Le Federal Information Security Modernization Act exige que les agences fédérales mettent en œuvre des contrôles pour protéger les informations personnelles identifiables utilisées dans le cadre des opérations gouvernementales. Basé sur les directives du National Institute of Standards and Technology, le FISMA demande à ces agences de mettre en place des principes de sécurité de base basés sur des spécifications clés, y compris la publication spéciale 800-53 du National Institute of Standards & Technology (NIST), SP 800-171, les normes de traitement de l’information fédérale (FIPS) 199 et FIPS 200.

Série ISO 27000

L’Organisation Internationale de Normalisation fournit des spécifications et des meilleures pratiques standardisées sur un certain nombre de sujets techniques et professionnels afin d’aider les organisations publiques et privées à mieux utiliser la technologie. L’une de ces séries de normes est connue sous le nom de série ISO 27000, un ensemble de documents décrivant les meilleures pratiques pour protéger les informations par des contrôles techniques et administratifs.

Peut-être la plus connue de cette série est l’ISO 27001, une norme internationale qui détaille comment les organisations peuvent mettre en œuvre des systèmes de gestion de la sécurité de l’information. Ces systèmes rassemblent des contrôles de sécurité, des politiques commerciales et des processus logistiques pour mettre en avant la confidentialité et la sécurité dans des infrastructures informatiques complexes.

L’ISO 27001 n’est généralement pas exigée d’une organisation, car l’ISO est une organisation privée. De nombreuses entreprises privées et agences publiques choisissent de se soumettre à des audits ISO 27001 simplement pour mieux sécuriser leurs données clients ou commerciales.

RGPD

Le Règlement Général sur la Protection des Données est un ensemble de réglementations qui a compétence sur les États membres de l’Union Européenne. Peut-être l’ensemble de lois le plus vaste et détaillé lié à la confidentialité, le RGPD garantit que les consommateurs (appelés “sujets des données”) ont autant de propriété sur leurs données que possible, que les lois protègent ces informations contre toute divulgation non autorisée partout où elles pourraient être mises en péril, et que les entreprises ne peuvent pas utiliser ces données sans le consentement du sujet.

La loi RGPD donne aux sujets le droit d’exiger une connaissance complète de leurs données et de la manière dont les entreprises les utilisent. À tout moment, un sujet peut exiger un dossier complet de ses informations personnelles identifiables enregistrées par une entreprise et de leur utilisation. De plus, un sujet doit donner son consentement explicite pour que les données soient utilisées de quelque manière que ce soit (que ce soit pour le traitement commercial, le marketing ou d’autres services). L’entreprise doit supprimer toutes ces données à la demande du consommateur.

Des entreprises américaines comme Google, Apple et Microsoft ont subi des pertes juridiques importantes dans l’UE pour non-conformité. Selon le RGPD, les amendes peuvent aller de millions d’euros à jusqu’à 4 % du chiffre d’affaires annuel mondial d’une entreprise, selon le montant le plus élevé.

SOX

La loi Sarbanes-Oxley est une loi unique. Après une série de cas de fraude massifs dans de grandes entreprises aux États-Unis (y compris les célèbres affaires de WorldCom et Enron), le Congrès a adopté SOX pour exiger que les entreprises cotées en bourse rapportent leurs systèmes techniques et informations financières. Notamment, la loi exige que les dirigeants d’entreprise signent les états financiers et les rapports techniques fournis au gouvernement annuellement, avec des conséquences juridiques pour les déclarations frauduleuses.

Une partie du reporting SOX exige la notification et la documentation des politiques de sécurité des données, y compris les contrôles de confidentialité concernant les informations financières de tout client d’entreprise ou consommateur.

CCPA

La California Consumer Privacy Act est similaire au RGPD en ce sens qu’elle place davantage la responsabilité du signalement, de la protection et du consentement sur les entreprises. De plus, elle énonce plus concrètement les droits des consommateurs concernant leurs données, y compris le droit de connaître les données stockées et les utilisations des données, le droit de faire supprimer les données et le droit de refuser toute utilisation commerciale ou marketing de leurs informations. Cette loi s’applique uniquement aux entreprises opérant en Californie et aux résidents de Californie.

Assurer la confidentialité des données avec des outils sécurisés et conformes

L’une des meilleures approches pour garantir la confidentialité est d’utiliser des technologies qui soutiennent la vie privée. Le chiffrement, la gestion et la visibilité des données, les contrôles automatisés et les mises en œuvre techniques des politiques de gouvernance, de risque et de conformité peuvent grandement contribuer à soutenir ces efforts. Les entreprises doivent comprendre à la fois leurs obligations légales et leur posture éthique en matière de protection de la confidentialité des données des utilisateurs.

Pour découvrir comment la plateforme Kiteworks assure la confidentialité des données pour les communications de contenu sensible, planifiez une démonstration dès aujourd’hui.