Conformité et certification FedRAMP - Pourquoi c'est important ?

La conformité FedRAMP est extrêmement importante si vous souhaitez fournir des services cloud à un bureau du gouvernement fédéral, mais comment devriez-vous commencer ce processus ?

Que signifie FedRAMP ? FedRAMP est l’acronyme de Federal Risk and Authorization Management Program, qui est géré par l’Office of Management and Budget (OMB) et le Joint Authorization Board (JAB), et il autorise les services cloud que le gouvernement fédéral peut utiliser.

Qu’est-ce que FedRAMP et qui doit le respecter ?

Le Federal Risk and Authorization Management Program (FedRAMP) est un cadre de conformité unique ciblant les fournisseurs de services gérés et de cloud travaillant avec les agences fédérales.

Contrairement à d’autres cadres, comme la Cybersecurity Maturity Model Certification (à savoir, ciblée vers les entrepreneurs de la défense travaillant avec des agences sous le Département de la Défense des États-Unis), FedRAMP s’applique spécifiquement à toute personne fournissant des produits basés sur le cloud à des agences gouvernementales.

Qu’est-ce que FedRAMP ?

FedRAMP a été établi par l’Office of Management and Budget en 2011 pour orienter la sécurité du cloud autour d’approches “rentables et basées sur le risque” en matière de cybersécurité. Selon l’OMB, tout système cloud transmettant ou détenant des données fédérales relève de leur juridiction.

Pour administrer la norme de conformité et fournir aux organisations leur Autorisation d’Opérer (ATO), plusieurs entités de la branche exécutive gèrent la conformité. Ces entités comprennent les suivantes :

- L’Office of Management and Budget : L’organe directeur du programme FedRAMP.

- Le Joint Authorization Board : L’organe chargé de la gouvernance et de la prise de décision, composé des Chief Information Officers de plusieurs autres entités :

- Department of Homeland Security

- General Services Administration

- Le Department of Defense

- Le FedRAMP Program Management Office (PMO) : Un bureau situé au sein de la General Services Administration chargé de gérer les opérations quotidiennes du cadre de conformité.

- Le National Institute of Standards and Technology (NIST) : Responsable du développement des normes utilisées pour la conformité.

- Le Department of Homeland Security : En dehors de la consultation et de la gouvernance, le DHS assure la gestion des stratégies de surveillance continue.

Sous ces organes directeurs, les réglementations sont approuvées, affinées, révisées et mises en œuvre. FedRAMP tire ses exigences techniques et physiques réelles de quelques documents principaux :

- La publication spéciale 800-53 du NIST : Le NIST SP 800-53 définit les contrôles de sécurité que les organisations peuvent mettre en place pour mieux sécuriser leurs systèmes, en particulier en alignement avec le Federal Information Security Management Act (FISMA). Plus pertinent pour les organisations cherchant la conformité, le NIST 800-53 définit des niveaux de sécurité croissants basés sur la sensibilité de ces informations. FedRAMP utilise le NIST 800-53 pour définir les contrôles et les meilleures pratiques que les organisations doivent respecter pour la conformité.

- La publication spéciale 800-37 du NIST : Ce document a établi le Risk Management Framework (RMF), un ensemble unique de réglementations qui s’appliquent directement à la manière dont les organisations mettent en œuvre l’évaluation des risques et les contrôles de gestion. Selon le niveau d’impact, FedRAMP exigera certains types de gestion des risques et l’adhésion à des aspects du RMF.

- Les normes de traitement de l’information fédérale (FIPS) 140-2 : Les FIPS 140-2 définissent les exigences pour les agences fédérales et les entrepreneurs lors de la mise en œuvre de modules cryptographiques et du chiffrement des données.

- Les FIPS 199 : Ce document définit les niveaux d’impact de la sécurité utilisés par FedRAMP pour déterminer la sécurité, la confidentialité et les exigences de gestion des risques.

Pour obtenir la désignation ATO, les fournisseurs de cloud doivent subir un processus d’audit rigoureux. L’un des aspects les plus importants des audits est la participation des Organisations Évaluatrices Tiers Partie (3PAO).

Selon la réglementation fédérale, tous les fournisseurs de cloud soumis à un audit doivent le faire par l’intermédiaire d’un évaluateur tiers impartial et autorisé. Un cabinet de sécurité certifié pour les audits, un 3PAO, remplit ce rôle sous la direction et la supervision du PMO et du JAB. Une organisation cherchant à obtenir un ATO à tout niveau ne peut atteindre cet ATO qu’après avoir subi un audit complet d’un 3PAO, qui atteste de sa conformité avec les réglementations.

Pourquoi la conformité FedRAMP est-elle importante ?

La conformité FedRAMP est importante car elle fournit une approche standardisée de l’évaluation de la sécurité, de l’autorisation et de la surveillance continue pour les produits et services cloud utilisés par le gouvernement fédéral. Elle aide à garantir que toute solution cloud mise en œuvre par une agence gouvernementale répond aux exigences de sécurité strictes du gouvernement, offrant ainsi une plus grande sécurité et une intégration plus efficace des solutions cloud. De plus, la certification FedRAMP garantit que les agences peuvent facilement identifier et comparer plusieurs solutions cloud pour trouver la meilleure option pour leurs besoins.

Bien sûr, les organisations bénéficient de nombreux avantages en devenant conformes à FedRAMP.

- Sécurité améliorée : La conformité FedRAMP exige des organisations qu’elles mettent en œuvre un programme de sécurité standardisé pour tous les services basés sur le cloud, permettant ainsi aux organisations de prévenir et de mieux répondre aux menaces.

- Gestion des risques : Les processus et procédures conformes à FedRAMP offrent aux organisations la capacité d’identifier, d’évaluer et de gérer de manière proactive les risques associés à l’utilisation de services basés sur le cloud.

- Structure d’économie de coûts : Devenir conforme à FedRAMP élimine le besoin de multiples niveaux d’examen de sécurité pour chaque fournisseur de services cloud, réduisant ainsi les coûts administratifs associés aux services basés sur le cloud.

- Efficacité : La conformité FedRAMP réduit le temps et l’effort nécessaires pour mettre en place et maintenir des services basés sur le cloud, facilitant ainsi la prise de position en avance sur la concurrence.

- Mandat fédéral : Pour les organisations qui fournissent des services cloud au gouvernement fédéral des États-Unis, la conformité FedRAMP est obligatoire, ce qui conduit à un niveau de confiance et d’acceptation plus élevé.

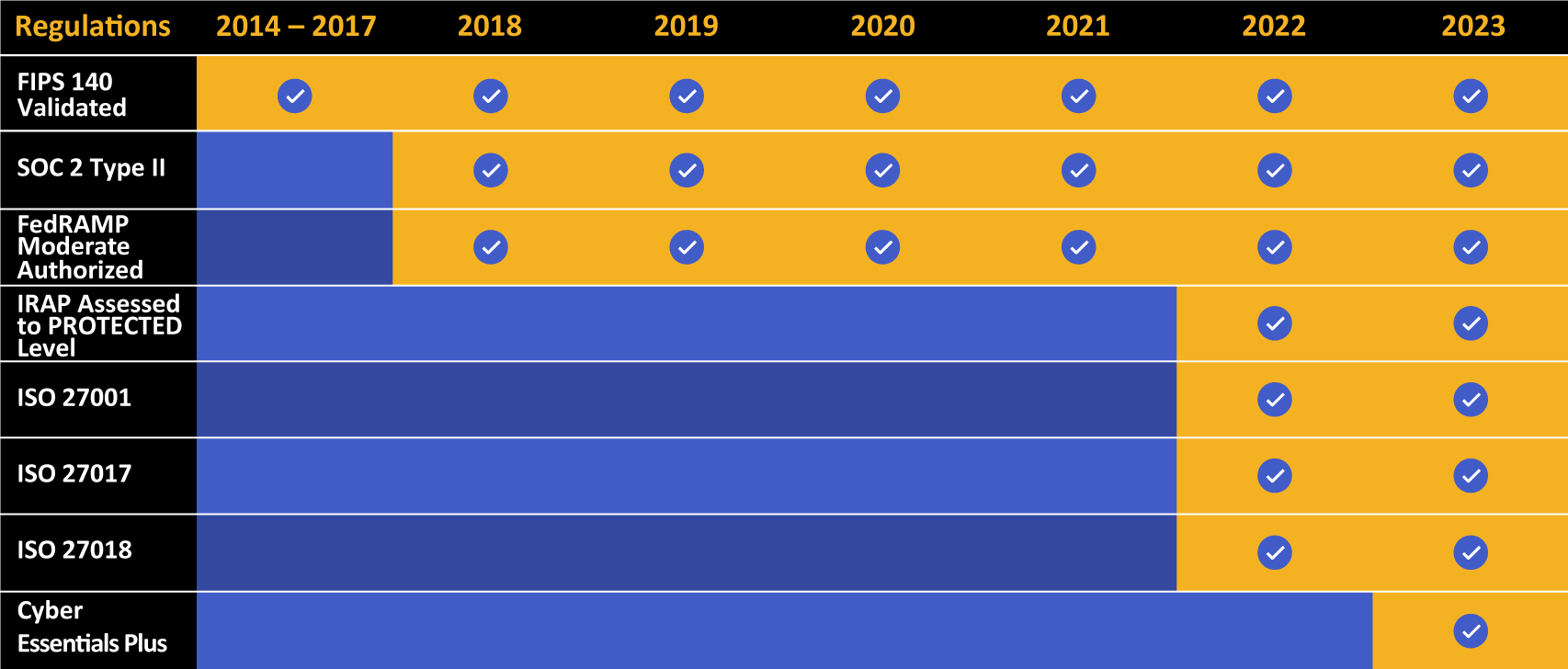

Kiteworks présente une longue liste de réalisations en matière de conformité et de certification.

Quels types d’entreprises doivent être conformes à FedRAMP ?

Les entreprises qui stockent, traitent ou transmettent des données ou des systèmes gouvernementaux fédéraux ou critiques pour la mission doivent être conformes à FedRAMP. Cela inclut les fournisseurs de services cloud, les fournisseurs de logiciels en tant que service (SaaS), les fournisseurs d’infrastructure en tant que service (IaaS) et les fournisseurs de plateforme en tant que service (PaaS). Les entreprises qui fournissent des services tels que l’hébergement, le développement de logiciels, le partage de fichiers et de courriels, la gestion des applications mobiles, la sécurité et la conformité, les réseaux privés virtuels (VPN) ou tout autre service informatique pouvant interagir avec les données du gouvernement fédéral doivent également se conformer. De plus, toute entreprise qui travaille avec des fournisseurs ou des sous-traitants qui stockent ou manipulent des informations non classifiées contrôlées (CUI) ou d’autres données gouvernementales fédérales doit également se conformer aux exigences de FedRAMP.

Cependant, FedRAMP n’est pas seulement destiné aux entrepreneurs gouvernementaux. En obtenant l’autorisation FedRAMP, toute entreprise du secteur privé peut démontrer à ses clients, partenaires et autres parties prenantes que ses solutions de cloud computing sont sécurisées et conformes aux réglementations fédérales. Cela peut aider les entreprises du secteur privé à accroître la confiance et la confiance des clients, à réduire les risques juridiques et à améliorer leur position concurrentielle. Bien sûr, une solution autorisée par FedRAMP est également un excellent moyen pour les entreprises du secteur privé d’accéder à des contrats plus lucratifs parmi les agences gouvernementales fédérales, étatiques et locales.

Quelles sont les catégories de conformité FedRAMP ?

Le processus de conformité FedRAMP comprend trois catégories de conformité : sécurité, opérations et documentation.

- Conformité en matière de sécurité : couvre l’authentification et l’autorisation, le contrôle d’accès, le chiffrement et la réponse aux incidents.

- Conformité opérationnelle : couvre la disponibilité et la performance du système, les mises à jour logicielles, la surveillance et les sauvegardes.

- Conformité documentaire : couvre la documentation du système et des services, les diagrammes de flux de données et les dossiers d’autorisation.

ATO FedRAMP, niveaux d’impact et audits

L’autorisation FedRAMP est divisée en trois niveaux d’impact, et les 3PAO évaluent les fournisseurs de cloud en fonction des exigences de ces niveaux.

Les niveaux d’impact de FedRAMP sont décrits dans FIPS 199 et comprennent les suivants :

- Faible impact : À ce niveau, les systèmes informatiques d’un fournisseur de cloud gèrent des informations qui, bien que publiquement disponibles par le biais de la Freedom of Information Act (FIA), sont toujours considérées comme sensibles et importantes pour le fonctionnement d’une agence donnée. La perte, le vol ou l’endommagement de ces informations pourrait avoir un impact négatif sur le fonctionnement de l’agence et sur les constituants.

- Impact modéré : Les systèmes d’un fournisseur de cloud gèrent des données qui auront un impact sérieux sur l’agence ou ses constituants. Cela peut inclure un préjudice opérationnel pour les actifs de l’agence, des pertes financières pour l’agence ou un préjudice pour les individus (y compris des dommages financiers, à la vie privée ou à la sécurité).

- Forte impact : À ce niveau, si les données gérées par le fournisseur sont volées, perdues ou endommagées, le résultat peut être un impact catastrophique sur les agences et leurs constituants. Les effets néfastes peuvent inclure la ruine financière de l’agence et de ses constituants, la perte totale de la vie privée de données extrêmement sensibles (comme les dossiers médicaux ou les informations personnelles identifiables) ou même le potentiel de dommages physiques.

Enfin, il existe certains documents standard que la plupart des organisations poursuivant un ATO doivent fournir tout au long de leur processus d’audit. Ceux-ci comprennent les suivants :

- Le Plan de Sécurité du Système (SSP) : Bien que l’agence gouvernementale établisse les exigences et les contrôles, le fournisseur de services cloud doit lancer le processus en fournissant son SSP. Ce rapport décrit l’infrastructure existante du fournisseur et les contrôles et mesures qu’il doit mettre en œuvre pour atteindre l’ATO souhaité.

- Le Résumé de Mise en Œuvre des Contrôles (CIS) : Le fournisseur documente et décrit les responsabilités de sécurité qu’il assumerait pour l’agence, l’agence examinant le résumé pour en vérifier l’exactitude.

- Le Plan d’Évaluation de la Sécurité (SAP) : Le SAP est basé sur le SSP. Le fournisseur de services cloud et le 3PAO préparent le SAP, qui décrit toutes les procédures, méthodologies et tests utilisés dans le cadre de l’audit.

- Le Rapport d’Évaluation de la Sécurité (SAR) : Le SAR rend compte des résultats des audits. Préparé exclusivement par le 3PAO, le SAR détaille ce qui a été testé, ce qui ne l’a pas été, quels contrôles ont répondu aux exigences de conformité et lesquels ne l’ont pas fait. Le SAR suggère également toutes les étapes de remédiation.

- Le Plan d’Action et Jalons (POA&M) : Ce rapport, préparé par le fournisseur de services cloud, décrit toutes les étapes de remédiation et les délais nécessaires pour corriger les systèmes non conformes. Selon les règles de conformité, si le 3PAO détermine qu’une organisation est prête pour son ATO avec des étapes de remédiation relativement simples, le POA&M peut faire office d’accord contraignant selon lequel le fournisseur mettra en œuvre ces étapes dans un délai raisonnable.

Quels sont les chemins vers l’autorisation FedRAMP ?

Cet article s’est concentré sur les approches générales de l’autorisation, mais il est important de noter que ces approches s’inscrivent dans l’un des deux chemins principaux vers l’ATO. Le chemin qu’une organisation décide de suivre peut affecter de manière significative la manière dont elle procède à ses audits de conformité.

Les deux chemins qu’une organisation peut emprunter pour obtenir l’autorisation sont les suivants :

- Autorisation d’Agence : Dans la plupart des cas, un fournisseur de cloud répondra à une demande de proposition d’une agence gouvernementale ou s’associera autrement avec elle. En retour, l’agence parrainera et soutiendra ce fournisseur tout au long du processus d’autorisation. Dans le cadre de cette voie, l’agence définit les exigences de leur autorisation.

Étant donné que c’est une agence qui détermine les détails de la conformité et de la sécurité, l’agence aura plus de latitude pour déterminer si une infrastructure non conventionnelle répond à leurs exigences sous FedRAMP. De plus, les agences auront souvent des exigences supplémentaires pour les fournisseurs de cloud au-delà des niveaux d’impact de base.

Enfin, le fournisseur n’est pas autorisé à travailler avec d’autres agences. Fournir un produit cloud à une autre agence nécessiterait un autre audit et un processus d’autorisation avec cette organisation.

- Autorisation JAB : À l’inverse, une organisation peut subir un ATO provisoire (P-ATO) sous la juridiction du JAB. Le JAB et le PMO approuvent directement les audits et les autorisations.

L’avantage d’un P-ATO est qu’il est plus généralisé. Bien que le JAB n’accepte pas la responsabilité des besoins de sécurité spécifiques à l’agence, les agences peuvent utiliser un package P-ATO pour envisager un fournisseur pour une autorisation spécifique. Le fournisseur de cloud avec un P-ATO est généralement prêt à travailler avec plus d’agences.

Cependant, le processus est un peu plus long. Tout d’abord, le fournisseur cherchant un P-ATO doit postuler pour considération à travers le programme FedRAMP Connect. Une fois approuvé, le fournisseur doit également fournir un Rapport d’Évaluation de Préparation complété par un 3PAO qui atteste de la capacité du fournisseur à réaliser l’audit.

Dans les deux cas, les meilleures pratiques tournent généralement autour de l’exhaustivité et de la complétude :

- Travailler avec un 3PAO expert : Ces organisations sont répertoriées dans le Marché FedRAMP, et un 3PAO compétent et bien informé peut grandement contribuer à une préparation et un reporting d’audit efficaces.

- Préparer la surveillance continue : La dernière étape de l’audit de conformité est la surveillance continue et les audits annuels. Une fois la conformité mise en œuvre, il appartient au fournisseur de maintenir ces normes même si les menaces et les meilleures pratiques changent.

- Comprendre les modèles et la documentation : Le PMO fournit un ensemble de modèles que les fournisseurs et les 3PAOs utilisent pour fournir des rapports standardisés. Téléchargez ces rapports et comprenez comment ils seront utilisés dans le cadre du processus d’audit.

Combien de temps faut-il pour obtenir l’autorisation FedRAMP ?

Le temps nécessaire pour obtenir l’autorisation FedRAMP dépend de divers facteurs, tels que la complexité des contrôles de sécurité du cloud mis en œuvre par l’organisation, l’étendue de la charge de travail de l’organisation et l’engagement de l’organisation avec le Bureau de Gestion du Programme FedRAMP (PMO) pendant le processus d’autorisation. Les organisations qui ont déjà mis en place des contrôles de sécurité cloud robustes peuvent s’attendre à ce que le processus d’autorisation prenne de 6 à 12 mois. Cependant, les organisations qui sont nouvelles dans la sécurité du cloud ou dont les contrôles de sécurité du cloud sont plus complexes peuvent nécessiter plus de temps, en fonction des étapes qu’elles doivent franchir pour répondre aux exigences de sécurité de FedRAMP. Il est fortement encouragé de s’engager avec le PMO de FedRAMP pendant ce processus, car leur expertise et leur expérience peuvent aider à accélérer le processus d’autorisation.

Quels outils peuvent faciliter la gestion de vos efforts de conformité FedRAMP ?

Avec la complexité croissante des exigences FedRAMP, il existe un certain nombre d’outils disponibles pour aider à faciliter la gestion des efforts de conformité FedRAMP. Cela inclut :

- Logiciels FedRAMP : Il existe aujourd’hui un certain nombre d’outils spécifiques à FedRAMP qui peuvent aider à automatiser et rationaliser le processus de conformité. Ces outils incluent souvent un support d’automatisation pour l’évaluation des risques, la création de documentation, la gestion des politiques, la formation et la gestion des connaissances, ainsi que la surveillance et le reporting continus.

- Tableau de bord de conformité FedRAMP : De nombreux fournisseurs de services cloud offrent un tableau de bord centralisé pour surveiller et gérer les efforts de conformité à travers plusieurs projets. Ces tableaux de bord offrent généralement un accès en un clic aux informations et activités liées à la conformité, ce qui facilite l’organisation, le suivi et la gestion des efforts de conformité au fil du temps.

- Listes de contrôle FedRAMP : Un certain nombre de listes de contrôle sont disponibles pour les fournisseurs de services cloud afin de s’assurer que toutes les étapes nécessaires sont franchies vers la conformité FedRAMP. Ces listes de contrôle offrent une vue claire et concise du processus, aidant à suivre les progrès et à s’assurer que toutes les étapes ont été franchies vers la conformité.

- Évaluateurs tiers : Les évaluateurs tiers sont souvent utilisés pour examiner les activités de conformité et déterminer si le fournisseur de cloud répond à tous les contrôles de sécurité. Ces évaluateurs peuvent être inestimables pour aider à identifier les lacunes, suggérer des actions correctives et fournir des conseils sur les meilleures pratiques.

- Formation et éducation : Dans le cadre de tout effort de conformité, il est important de fournir une formation et une éducation continues à tout le personnel. Cela permet aux équipes de rester à jour sur les dernières exigences et fournit une ligne directrice pour rester conforme à mesure que des changements et des mises à jour sont effectués.

Qu’est-ce que le marché FedRAMP ?

Les agences doivent pouvoir vérifier que les fournisseurs sont autorisés, et il est crucial que les fournisseurs subissant des audits puissent trouver des 3PAOs certifiés selon les réglementations. Le marché FedRAMP résout ce problème en fournissant une base de données consultable de fournisseurs qui ont obtenu leur ATO, de 3PAOs certifiés pour fournir des audits, et de plateformes et produits spécifiques qui peuvent répondre ou soutenir la conformité.

Ceux qui s’intéressent à ces sujets peuvent utiliser le site Web consultable Marché FedRAMP pour découvrir des produits conformes, des fournisseurs de cloud et des évaluateurs tiers.

Exploitez des plateformes cloud conformes à FedRAMP pour étendre votre base de clients

Bien que les réglementations fédérales soient strictes, elles le sont pour une raison – pour protéger des informations critiques contre les attaques. Pour les organisations disposées à subir les rigueurs d’un audit ATO ou P-ATO, elles se retrouveront presque toujours plus sécurisées et mieux à même de proposer des produits et services à d’importantes agences gouvernementales.

Les lecteurs peuvent en savoir plus sur le cloud privé FedRAMP et pourquoi les organisations devraient utiliser des fournisseurs de services cloud autorisés par FedRAMP afin de protéger le contenu sensible se déplaçant vers, à l’intérieur et à l’extérieur de leurs organisations.