8 enseignements clés sur la sécurité des données tires de la conference RSA 2024

La RSA Conference 2024 a été un événement marquant pour les professionnels de la cybersécurité, réunissant les esprits les plus brillants de l’industrie pour discuter des dernières tendances et innovations en matière de sécurité des données. La conférence de cette année a souligné l’importance cruciale de rester informé sur les menaces émergentes et les meilleures pratiques, en particulier dans le domaine des communications de contenu sensible.

Dans cet article, nous explorons huit points clés à retenir de la RSA Conference 2024 qui sont essentiels pour améliorer la posture de sécurité des données de votre organisation. Ces aperçus, tirés de panels d’experts, de discours d’ouverture et des dernières recherches, fournissent des conseils pratiques sur la manière de relever les défis urgents tels que la gestion des vulnérabilités et des correctifs, la menace croissante des violations de la chaîne d’approvisionnement, et la protection des données personnelles. De plus, nous nous penchons sur l’élément humain dans les violations de données, les risques associés à sécuriser l’IA générative, et les meilleures pratiques pour la sécurité des communications de contenu sensible.

En intégrant ces points clés dans votre stratégie de cybersécurité, vous pouvez mieux protéger les informations sensibles de votre organisation et assurer la conformité avec les exigences réglementairesévolutives. Rejoignez-nous alors que nous déballons ces aperçus cruciaux et vous fournissons les connaissances dont vous avez besoin pour rester en avance dans le paysage de la cybersécurité en constante évolution.

| À retenir de la Conférence RSA 2024 | Points de données corroborants | Comment Kiteworks y répond |

|---|---|---|

| 1. Besoin urgent de gestion des vulnérabilités et des mises à jour | • Augmentation de 180 % de l’exploitation des vulnérabilités • Les organisations peinent à identifier les outils de sécurité nécessaires |

• Fournit des outils de sécurité complets pour une visibilité et un contrôle complets du réseau • Soutient les évaluations régulières de vulnérabilité et les processus de gestion des mises à jour |

| 2. Menace croissante des violations de la chaîne d’approvisionnement | • 15 % des violations de données liées à la chaîne d’approvisionnement, une augmentation de 68 % • 90 % des organisations partagent du contenu sensible avec plus de 1 000 tiers |

• Permet une collaboration sécurisée avec les partenaires et fournisseurs externes • Offre un contrôle d’accès basé sur les attributs et des pistes de vérification complètes pour les communications avec les tiers |

| 3. Protection des données personnelles : une priorité absolue | • Les données personnelles ciblées dans plus de 50 % des violations de données • 93 % des organisations classifient le contenu sensible pour protéger les informations personnelles identifiables et se conformer aux réglementations sur la vie privée |

• Fournit des capacités de classification des données et de gestion des droits numériques pour identifier et protéger les données personnelles • Soutient la conformité avec les réglementations sur la vie privée comme le RGPD et le CCPA |

| 4. Aborder l’élément humain dans les violations de données | • Les utilisateurs finaux représentent 87 % des erreurs menant à des violations • Seulement 22 % des organisations ont des politiques administratives pour suivre et contrôler le contenu sensible |

• Offre un contrôle d’accès basé sur les attributs pour limiter l’accès aux données sensibles • Soutient le développement et l’application de politiques administratives claires |

| 5. Risques et défis de la sécurisation de l’IA générative | • Seulement 24 % des projets d’IA générative sont actuellement sécurisés |

• Fournit des solutions de sécurité spécifiques à l’IA, incluant la détection d’anomalies et la validation de modèles d’IA • Permet la collaboration avec des experts en sécurité de l’IA pour identifier les vulnérabilités et les meilleures pratiques |

| 6. Meilleures pratiques pour la sécurité des communications de contenu sensible |

• Importance de contrôles de sécurité complets et de mesures de conformité • Mise en œuvre de politiques administratives pour le suivi et le contrôle du contenu sensible • Exploitation des solutions technologiques pour une collaboration et un partage de contenu sécurisés |

• Offre des contrôles de sécurité robustes, incluant le chiffrement, les contrôles d’accès et la surveillance en temps réel • Soutient l’établissement et l’application de politiques administratives • Fournit des outils de partage de fichiers sécurisés et de prévention des pertes de données (DLP) |

| 7. Futur de la sécurité des données : principales tendances et prédictions |

• Impact des technologies émergentes comme l’informatique quantique, la blockchain et l’IA • Paysage réglementaire en évolution et exigences de conformité • Prédictions pour l’avenir de la sécurité des communications de contenu sensible |

• Se tient informé des technologies émergentes et de leur impact sur la sécurité des données • Aide les organisations à s’adapter aux exigences réglementaires en évolution • Fournit des plateformes de communication sécurisées avec chiffrement de bout en bout et fonctionnalités de protection de la vie privée |

| 8. Renforcer la résilience cybernétique grâce à la planification de la réponse aux incidents | • Importance d’un plan de réponse aux incidents bien défini • Étapes actionnables pour une réponse efficace aux incidents |

• Soutient le développement et le test des procédures de réponse aux incidents • Fournit des outils de surveillance et de détection en temps réel pour une identification précoce des menaces • Facilite les revues post-incident et l’amélioration continue des plans de réponse aux incidents |

8 points clés sur la sécurité des données de la RSA Conference 2024

1. Besoin urgent de gestion des vulnérabilités et des mises à jour

L’urgence de traiter les vulnérabilités et d’assurer une gestion efficace des correctifs a été un thème prédominant à la RSA Conference 2024. Le rapport Verizon DBIR 2024 a souligné une augmentation préoccupante de 180 % de l’exploitation des vulnérabilités comme point d’entrée initial pour les violations de données. Cette hausse dramatique souligne l’importance cruciale des pratiques proactives de gestion des vulnérabilités et des mises à jour.

Les organisations ont souvent du mal à identifier les outils de sécurité nécessaires pour gérer efficacement les vulnérabilités. Selon le rapport de Kiteworks Rapport 2023 sur la confidentialité et la conformité des communications de contenu sensible, de nombreuses organisations font face à des défis significatifs pour repérer et déployer les bonnes solutions. Cette complexité peut conduire à un retard dans les mises à jour et augmenter l’exposition aux menaces.

Pour atténuer ces risques, les organisations devraient prendre les mesures concrètes suivantes :

- Réaliser des évaluations régulières des vulnérabilités : Scannez régulièrement et évaluez votre environnement informatique pour identifier et prioriser les vulnérabilités.

- Mettre en place un processus robuste de gestion des correctifs : Établissez une approche systématique pour appliquer les correctifs et les mises à jour rapidement.

- Investir dans des outils de sécurité complets : Utilisez des outils de sécurité avancés offrant une visibilité et un contrôle complets sur votre réseau.

- Favoriser une culture de sensibilisation à la sécurité : Sensibiliser les employés sur l’importance de l’application rapide des correctifs et le rôle qu’ils jouent dans le maintien de la sécurité.

En donnant la priorité à ces étapes, les organisations peuvent réduire de manière significative le risque de violations et améliorer leur posture de sécurité globale.

POINTS CLÉS

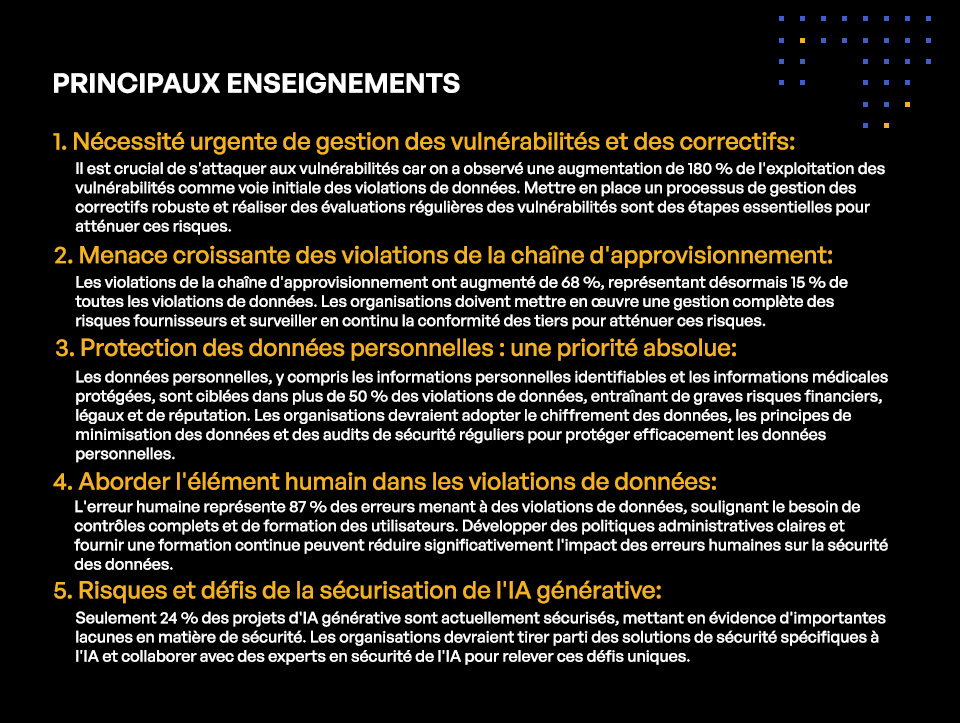

- Besoin urgent de gestion des vulnérabilités et des correctifs :

Aborder les vulnérabilités est crucial car il y a eu une augmentation de 180% de l’exploitation des vulnérabilités comme voie initiale vers les violations de données. Mettre en place un processus robuste de gestion des correctifs et effectuer régulièrement des évaluations de vulnérabilité sont des étapes essentielles pour atténuer ces risques. - Menace croissante des violations de la chaîne d’approvisionnement :

Les violations de la chaîne d’approvisionnement ont augmenté de 68%, représentant désormais 15% de toutes les violations de données. Les organisations doivent mettre en œuvre une gestion complète des risques fournisseurs et surveiller en continu la conformité des tiers pour atténuer ces risques. - Protéger les données personnelles : une priorité absolue :

Les données personnelles, incluant les informations personnelles identifiables et les informations médicales protégées, sont visées dans plus de 50% des violations de données, entraînant de graves risques financiers, légaux et de réputation. Les organisations devraient adopter le chiffrement des données, les principes de minimisation des données et des audits de sécurité réguliers pour protéger efficacement les données personnelles. - Aborder l’élément humain dans les violations de données :

L’erreur humaine représente 87% des erreurs menant à des violations de données, soulignant le besoin de contrôles complets et de formation des utilisateurs. Développer des politiques administratives claires et fournir une formation continue peuvent réduire significativement l’impact des erreurs humaines sur la sécurité des données. - Risques et défis de la sécurisation de l’IA générative :

Seuls 24% des projets d’IA générative sont actuellement sécurisés, mettant en évidence d’importantes lacunes de sécurité. Les organisations devraient tirer parti des solutions de sécurité spécifiques à l’IA et collaborer avec des experts en sécurité de l’IA pour répondre à ces défis uniques.

2. Menace croissante des violations de la chaîne d’approvisionnement

Le rapport Verizon DBIR 2024 souligne une hausse significative des violations liées à la chaîne d’approvisionnement, avec 15 % des violations de données désormais liées à la chaîne d’approvisionnement, représentant une augmentation de 68 % par rapport à l’année précédente. Cette tendance alarmante met en évidence le besoin critique pour les organisations de se concentrer sur la sécurisation de leurs chaînes d’approvisionnement comme partie intégrante de leur stratégie globale de cybersécurité.

Selon le rapport de Kiteworks de l’année dernière, 90 % des organisations partagent du contenu sensible avec plus de 1 000 tiers. Ce partage étendu d’informations sensibles amplifie le risque de violations de données, car chaque relation avec un tiers représente une vulnérabilité potentielle. Des pratiques de sécurité inadéquates parmi les fournisseurs et partenaires peuvent conduire à des violations importantes, exposant des données critiques et nuisant à la réputation d’une organisation.

Pour relever ces défis, il est impératif pour les organisations de mettre en place une gestion robuste des risques liés aux fournisseurs et des contrôles de sécurité tout au long de leur supply chain. Voici les stratégies clés à considérer :

- Réaliser des évaluations complètes des fournisseurs : Évaluez régulièrement les pratiques de sécurité de tous les fournisseurs tiers pour vous assurer qu’ils répondent aux normes de sécurité de votre organisation. Cela inclut la révision de leurs politiques de sécurité, plans de réponse aux incidents, et la conformité avec les réglementations pertinentes.

- Établir des exigences de sécurité claires : Définissez des exigences de sécurité claires et applicables pour tous les fournisseurs. Assurez-vous que ces exigences sont incluses dans les contrats et les accords de niveau de service (SLA).

- Surveiller en continu la conformité des fournisseurs :Mettez en place une surveillance continue pour vérifier que les fournisseurs respectent vos exigences de sécurité. Cela peut inclure des audits réguliers, des évaluations de sécurité et une surveillance en temps réel des activités des fournisseurs.

- Favoriser une communication et collaboration solides :Maintenez des lignes de communication ouvertes avec les fournisseurs pour traiter rapidement les problèmes de sécurité. Encouragez la collaboration sur les initiatives de sécurité et partagez les meilleures pratiques.

En priorisant ces stratégies, les organisations peuvent atténuer de manière significative les risques associés aux violations de la chaîne d’approvisionnement, assurant ainsi que leur contenu sensible reste sécurisé à travers l’entreprise étendue.

3. Protection des données personnelles : Une priorité absolue

La protection des données personnelles demeure une préoccupation majeure, comme le souligne le rapport Verizon DBIR 2024, qui indique que les données personnelles, incluant les informations personnelles identifiables (PII) et les informations médicales protégées (PHI), sont ciblées dans plus de 50% des violations de données. Cette forte incidence souligne le besoin critique pour les organisations de prioriser la protection des données personnelles.

L’exposition des données personnelles peut conduire à de sévères risques financiers, légaux et réputationnels. Financièrement, les organisations peuvent faire face à des amendes substantielles et des coûts de remédiation. Légalement, les violations peuvent résulter en des poursuites judiciaires et des pénalités réglementaires. Au niveau de la réputation, la perte de confiance des clients peut avoir des impacts négatifs de longue durée sur le succès de l’entreprise.

L’enquête Kiteworks révèle que 93% des organisations classifient le contenu sensible pour protéger les PII et être conforme aux réglementations de confidentialité. La classification est une étape cruciale dans l’identification et la sécurisation des données personnelles, assurant qu’elles reçoivent le niveau de protection approprié.

Pour protéger efficacement les données personnelles, les organisations devraient adopter les meilleures pratiques suivantes :

- Mettre en œuvre le chiffrement des données :Utilisez des méthodes de méthodes de chiffrement pour protéger les données personnelles, tant en transit qu’au repos, en garantissant que les parties non autorisées ne peuvent pas accéder aux informations sensibles.

- Adoptez les principes de minimisation des données :Collectez uniquement les données personnelles nécessaires à des fins spécifiques et conservez-les uniquement le temps nécessaire. Cela réduit le risque d’exposition et limite l’impact des violations potentielles.

- Effectuez des audits de sécurité réguliers :Réalisez régulièrement des audits pour évaluer l’efficacité des mesures de sécurité et identifier les vulnérabilités potentielles. Adressez rapidement toute faiblesse pour renforcer la protection des données.

- Formation et sensibilisation des employés :Éduquez les employés sur l’importance de la protection des données personnelles et le rôle qu’ils jouent dans le maintien de la sécurité des données. Des sessions de formation régulières peuvent aider à renforcer les meilleures pratiques et la conformité avec les réglementations sur la vie privée.

En mettant en œuvre ces meilleures pratiques, les organisations peuvent améliorer de manière significative leur capacité à protéger les données personnelles, à atténuer les risques et à maintenir la conformité avec les réglementations sur la vie privée.

4. Aborder l’élément humain dans les violations de données

L’erreur humaine continue d’être un facteur significatif dans les violations de données, avec le rapport Verizon DBIR 2024 indiquant que les utilisateurs finaux représentent 87% des erreurs menant à des violations. Cette statistique souligne le besoin critique pour les organisations de se concentrer sur l’atténuation des risques associés aux erreurs humaines.

Malgré le risque élevé, l’enquête de Kiteworks révèle que seulement 22% des organisations ont des politiques administratives en place pour le suivi et le contrôle du contenu sensible. Ce manque de politiques et de procédures complètes augmente significativement la probabilité que des erreurs humaines résultent en des violations de données.

Pour aborder l’élément humain dans les violations de données, les organisations devraient mettre en œuvre les contrôles complets et les initiatives de formation des utilisateurs suivants :

- Développez et appliquez des politiques claires :Établissez des politiques administratives claires pour le suivi et le contrôle du contenu sensible. Assurez-vous que ces politiques sont bien documentées et communiquées à tous les employés.

- Mettre en œuvre le contrôle d’accès basé sur les attributs : Utilisez contrôles d’accès basés sur les attributs (ABAC) pour limiter l’accès aux données sensibles uniquement aux employés qui en ont besoin pour leurs fonctions. Cela réduit le risque d’exposition accidentelle.

- Conduire des formations régulières : Fournissez des programmes de formation continue pour éduquer les employés sur l’importance de la sécurité des données et les meilleures pratiques pour manipuler les informations sensibles. Soulignez les conséquences potentielles des erreurs et les étapes pour les éviter.

- Utiliser des outils de surveillance et de rapport : Déployez des outils de surveillance pour suivre l’accès et l’utilisation du contenu sensible. Mettez en place des mécanismes de rapport pour identifier rapidement et traiter toute activité suspecte ou non autorisée.

En se concentrant sur ces stratégies, les organisations peuvent réduire de manière significative l’impact des erreurs humaines sur leur sécurité des données, améliorant ainsi la protection globale et minimisant le risque de violations.

5. Risques et défis de la sécurisation de l’IA générative

L’adoption des technologies d’IA générative augmente rapidement, mais sécuriser ces systèmes pose des défis significatifs. Seulement 24% des projets d’IA générative sont actuellement sécurisés, selon un rapport IBM publié lors de la RSA Conference 2024. Cette statistique souligne le besoin urgent pour les organisations de combler les lacunes de sécurité dans leurs implémentations d’IA.

Les systèmes d’IA générative introduisent de nouvelles menaces complexes. Ces systèmes peuvent être exploités pour générer du contenu malveillant, manipuler des données ou effectuer des actions non autorisées. La nature dynamique et souvent imprévisible des modèles d’IA complique davantage leur sécurité, rendant difficile l’application efficace des mesures de sécurité traditionnelles.

Pour atténuer ces menaces émergentes, les organisations devraient envisager de tirer parti de produits tiers ou de partenaires avec une expertise spécialisée dans la sécurité de l’IA. Ces ressources externes peuvent fournir des outils avancés et des capacités conçus spécifiquement pour protéger les systèmes d’IA générative.

Stratégies clés pour sécuriser l’IA générative comprennent :

- Solutions de sécurité spécifiques à l’IA : Mettez en œuvre des solutions de sécurité adaptées aux défis uniques de l’IA. Ces solutions doivent inclure des fonctionnalités telles que la détection d’anomalies, la validation des modèles d’IA et une surveillance continue pour garantir l’intégrité et la fiabilité des résultats de l’IA.

- Collaboration avec des experts en sécurité de l’IA : Collaborez avec des experts et partenaires tiers qui possèdent une connaissance approfondie et une expérience dans sécuriser les systèmes d’IA. Leurs connaissances peuvent aider à identifier les vulnérabilités et recommander les meilleures pratiques pour protéger les projets d’IA.

- Audits de sécurité réguliers :Effectuez des audits de sécurité réguliers des systèmes d’IA pour identifier les vulnérabilités potentielles et garantir la conformité aux normes de sécurité. Ces audits doivent évaluer à la fois les modèles d’IA et l’infrastructure sous-jacente.

En abordant de manière proactive les défis de sécurité de l’IA générative, les organisations peuvent tirer parti des avantages de cette technologie transformatrice tout en minimisant les risques associés.

6. Meilleures pratiques pour la sécurité des communications de contenu sensible

Assurer la sécurité des communications de contenu sensible est primordial dans le paysage numérique actuel. Des contrôles de sécurité complets et des mesures de conformité sont essentiels pour protéger les informations sensibles contre les accès non autorisés et les violations. Voici les meilleures pratiques clés pour sécuriser les communications de contenu sensible :

Importance des contrôles de sécurité complets et des mesures de conformité

Les organisations doivent mettre en œuvre des contrôles de sécurité robustes pour protéger le contenu sensible. Ces contrôles devraient inclure le chiffrement, les contrôles d’accès et des audits de sécurité réguliers pour garantir le respect continu des exigences réglementaires. Les mesures de conformité aident les organisations à adhérer aux normes de l’industrie et à protéger les données sensibles contre les expositions.

Mise en œuvre de politiques administratives pour le suivi et le contrôle du contenu sensible

Établir des politiques administratives claires est crucial pour le suivi et le contrôle du contenu sensible. Ces gestion des droits numériquesLes politiques doivent définir comment les informations sensibles sont gérées, accédées et partagées au sein de l’organisation. Des programmes réguliers de formation et de sensibilisation peuvent aider les employés à comprendre et à respecter ces politiques, réduisant ainsi le risque d’erreur humaine et de violation de données.

Exploitation des solutions technologiques pour une collaboration et un partage de contenu sécurisés

L’utilisation de solutions technologiques avancées peut améliorer la sécurité de la collaboration et du partage de contenu.Les plateformes de partage sécurisé de fichiers, la prévention des pertes de données (DLP), et les systèmes de surveillance en temps réel peuvent aider à protéger les informations sensibles pendant le transit et le stockage. Ces solutions offrent une visibilité et un contrôle sur l’accès et le partage des données, garantissant que le contenu sensible reste sécurisé.

En adoptant ces meilleures pratiques, les organisations peuvent améliorer considérablement la sécurité de leurs communications de contenu sensible, atténuant les risques et assurant la conformité avec les normes réglementaires.

7. Futur de la sécurité des données : Principales tendances et prédictions

En regardant vers l’avenir, plusieurs tendances clés et prédictions sont prêtes à façonner l’avenir de la sécurité des données. Comprendre ces tendances est crucial pour les organisations cherchant à protéger les informations sensibles et à maintenir la conformité dans un paysage numérique de plus en plus complexe. De l’impact des technologies émergentes à l’évolution de l’environnement réglementaire, ces aperçus aideront à se préparer aux défis et opportunités à venir.

Technologies émergentes et leur impact sur la sécurité des données

À mesure que la technologie évolue, de nouveaux outils et innovations continuent de remodeler le paysage de la sécurité des données. Des technologies émergentes telles que l’informatique quantique, la blockchain et l’IA avancée devraient avoir des impacts significatifs. L’informatique quantique, par exemple, promet une puissance de traitement sans précédent, qui pourrait à la fois renforcer les capacités de chiffrement et potentiellement rendre les méthodes de chiffrement existantes obsolètes. La technologie blockchain offre une transparence et une sécurité accrues pour les transactions de données, ce qui en fait un atout pour sécuriser les communications sensibles. L’IA et l’apprentissage automatique continueront de progresser, offrant des mécanismes de détection et de réponse aux menaces plus sophistiqués, mais ils introduisent également de nouvelles vulnérabilités qui doivent être adressées.

Évolution du paysage réglementaire et des exigences de conformité

Le paysage réglementaire pour la sécurité des données évolue constamment, avec de nouvelles lois et réglementations promulguées pour protéger les informations personnelles et sensibles. Les organisations doivent rester informées de ces changements pour assurer la conformité et éviter les pénalités. Des réglementations telles que le Règlement Général sur la Protection des Données (RGPD) en Europe et le California Consumer Privacy Act (CCPA) aux États-Unis établissent des normes élevées pour la protection des données et la vie privée. Alors que les violations de données deviennent plus fréquentes et graves, il est prévu que des réglementations plus strictes émergeront à l’échelle mondiale, exigeant des organisations qu’elles adoptent des mesures de sécurité des données plus robustes et des programmes de conformité complets.

Prédictions pour l’avenir de la sécurité des communications de contenu sensible

À l’avenir, plusieurs grandes tendances devraient façonner le futur de la sécurité des communications de contenu sensible. Premièrement, il y aura un accent accru sur les architectures zero-trust, où chaque demande d’accès est authentifiée, autorisée et chiffrée, quelle que soit son origine. Deuxièmement, les organisations investiront probablement davantage dans l’automatisation et les solutions de sécurité pilotées par l’IA pour améliorer leur capacité à détecter et à répondre aux menaces en temps réel. Enfin, à mesure que le télétravail et la collaboration numérique deviennent plus répandus, les plateformes de communication sécurisées qui privilégient le chiffrement de bout en bout et la confidentialité des données deviendront des outils essentiels pour les entreprises.

En se tenant informées de ces tendances et en s’adaptant à l’environnement réglementaire en évolution, les organisations peuvent mieux se préparer pour l’avenir de la sécurité des données et assurer la protection de leur contenu sensible.

8. Renforcer la résilience cybernétique grâce à la planification de la réponse aux incidents

Dans le paysage en constante évolution des menaces de cybersécurité, avoir un plan d’intervention robuste en cas d’incident est crucial pour que les organisations maintiennent leur résilience. La RSA Conference 2024 a souligné l’importance de ne pas seulement prévenir les violations, mais aussi d’être préparé à répondre efficacement lorsqu’elles se produisent.

Importance d’un plan de réponse aux incidents bien défini

Un plan d’intervention en cas d’incident offre une approche structurée pour gérer et atténuer l’impact des incidents cybernétiques. Il aide les organisations à identifier, contenir et éradiquer rapidement les menaces, minimisant les dommages et le temps de récupération. Avoir un plan bien défini assure que tous les membres de l’équipe comprennent leurs rôles et responsabilités pendant un incident, conduisant à une réponse plus coordonnée et efficace.

Étapes concrètes pour une réponse efficace aux incidents

- Développer et tester des procédures d’intervention en cas d’incident :Créez des procédures détaillées pour gérer différents types d’incidents cybernétiques. Testez régulièrement ces procédures par des simulations et des exercices pour garantir leur efficacité et identifier les domaines à améliorer.

- Établir une stratégie de communication :Définissez des protocoles de communication clairs pour les parties prenantes internes et externes. Cela inclut la notification aux parties affectées, aux organismes réglementaires et au public si nécessaire.

- Investir dans des outils de détection et de surveillance des incidents :Utilisez des outils et technologies avancés pour une surveillance et une détection en temps réel des incidents de sécurité. Ces outils peuvent aider à identifier les menaces de manière précoce et fournir des données cruciales pour l’analyse des incidents.

- Amélioration continue :Après chaque incident, menez une revue post-incident approfondie pour évaluer la réponse et identifier les leçons apprises. Utilisez ces informations pour mettre à jour et améliorer le plan de réponse aux incidents.

En se concentrant sur ces stratégies, les organisations peuvent renforcer leur cyber résilience et être mieux préparées à gérer efficacement les incidents de sécurité.

Réflexions finales sur les points clés de la sécurité des données tirés de la conférence RSA 2024

La conférence RSA 2024 a fourni des aperçus inestimables sur l’évolution du paysage de la sécurité des données. Nous avons exploré huit points clés : le besoin urgent de gestion des vulnérabilités et des correctifs, la menace croissante des violations de la chaîne d’approvisionnement, l’importance cruciale de protéger les données personnelles, l’adresse de l’élément humain dans les violations de données, les risques et les défis de sécuriser l’IA générative, les meilleures pratiques pour la sécurité des communications de contenu sensible, les tendances futures et prédictions, et le renforcement de la cyber résilience par la planification de la réponse aux incidents.

Rester proactif dans l’adresse de ces défis de sécurité des données est crucial pour protéger les informations sensibles et maintenir la conformité avec les exigences réglementaires. Les organisations doivent continuellement adapter leurs stratégies de sécurité pour suivre le rythme des menaces émergentes et des avancées technologiques.

Comme appel à l’action, priorisez la sécurité des communications de contenu sensible et mettez en œuvre des contrôles complets et des mesures de conformité. En faisant cela, vous pouvez mieux protéger les données de votre organisation, atténuer les risques, et construire une posture de sécurité robuste pour l’avenir. Pour plus d’informations sur le Réseau de contenu privé Kiteworks, cliquez ici.

FAQ

L’exploitation des vulnérabilités, les violations de la chaîne d’approvisionnement, et l’erreur humaine sont des facteurs majeurs menant à l’augmentation des risques de violation de données. Le rapport Verizon DBIR 2024 a souligné une hausse de 180% dans l’exploitation des vulnérabilités et une augmentation de 68% dans les violations liées à la chaîne d’approvisionnement. De plus, les utilisateurs finaux représentent 87% des erreurs résultant en des violations.

Pour protéger les données personnelles, les organisations devraient mettre en œuvre le chiffrement des données, adopter les principes de minimisation des données, conduire des audits de sécurité réguliers et fournir une formation et une sensibilisation des employés. Ces pratiques aident à assurer la conformité avec les réglementations en matière de protection des données personnelles et à atténuer les risques associés à l’exposition des données personnelles.

Sécuriser l’IA générative présente des défis significatifs en raison de la nature dynamique et imprévisible des modèles d’IA, rendant les mesures de sécurité traditionnelles moins efficaces. Les organisations manquent souvent d’expertise spécialisée requise pour adresser les menaces de sécurité spécifiques à l’IA. La collaboration avec des experts en sécurité d’IA tiers et l’utilisation de solutions de sécurité sur mesure sont cruciales pour protéger les systèmes d’IA générative.

Les meilleures pratiques pour sécuriser les communications de contenu sensible incluent la mise en œuvre d’une gestion des droits numériques complètegestion des droits numériques, l’établissement de politiques administratives claires pour le suivi et le contrôle du contenu sensible, et l’exploitation de solutions technologiques pour la collaboration et le partage de contenu sécurisé. Ces pratiques aident à protéger les informations sensibles contre l’accès non autorisé et assurent la conformité avec les normes réglementaires.

Développer un plan de réponse aux incidents bien défini est crucial pour maintenir la cyber-résilience. Les organisations devraient créer et tester des procédures de réponse aux incidents, établir une stratégie de communication, investir dans des outils de détection et de surveillance des incidents, et améliorer continuellement leurs plans en se basant sur les leçons apprises des incidents passés. Ces étapes permettent aux organisations de gérer et d’atténuer efficacement l’impact des incidents cybernétiques.

Ressources Supplémentaires

- Brève Maturité Zero Trust de la NSA sur la couche de données

- Brève Comment exploiter l’évolution de l’IA et combattre les fuites de données

- Brève Comment Kiteworks SafeEDIT fournit une GDN de nouvelle génération

- Brève Comment naviguer dans le cadre de protection des données UE-États-Unis

- Brève Comment Kiteworks permet de se conformer à l’Acte IA de l’UE