Top 5 des exigences pour une solution DRM efficace

Le partage de données est une partie intégrante des opérations commerciales. Cependant, lorsque ce partage implique l’envoi de contenu sensible en dehors du périmètre, à des clients, fournisseurs, partenaires et autres tiers de confiance, le risque d’une violation de données augmente. Une solution robuste de gestion des droits numériques (DRM) joue un rôle crucial dans la réduction du risque d’accès non autorisé.

Malheureusement, toutes les solutions DRM ne sont pas créées de manière égale. Dans ce billet de blog, nous définirons une solution DRM de premier ordre et partagerons les cinq principales exigences pour une solution DRM efficace, ainsi que les obstacles qui entravent son déploiement.

Conformité CMMC 2.0 Feuille de route pour les contractants du DoD

L’importance du DRM pour la protection du contenu sensible

Le DRM émerge comme un ajout crucial aux efforts des organisations pour protéger leur contenu sensible. Cependant, le DRM n’est pas entièrement nouveau ; ses racines remontent à plusieurs décennies. Mais comme la technologie DRM a évolué en parallèle avec le partage et la distribution croissants d’informations sensibles par les organisations, la nécessité de protéger ce contenu contre l’accès non autorisé est devenue primordiale. Le DRM répond à ces préoccupations en fournissant aux organisations un cadre robuste pour protéger les informations sensibles, en particulier la propriété intellectuelle.

Gestion des droits numériques : un rappel

Au cœur de son fonctionnement, le DRM fait référence à un ensemble de technologies, stratégies et politiques visant à contrôler l’accès au contenu numérique et à gérer ses droits d’utilisation. Il fournit aux organisations les moyens de faire respecter les restrictions sur la manière dont le contenu sensible peut être utilisé, en garantissant que seuls les individus ou entités autorisés peuvent accéder, copier, modifier ou distribuer le contenu sensible.

L’adoption du DRM par diverses entités est un pas en avant pour atténuer les risques associés aux violations de données non autorisées, au vol de propriété intellectuelle et à la distribution illégale d’informations sensibles. Le contenu sensible peut inclure des données commerciales confidentielles, des logiciels propriétaires, des documents gouvernementaux classifiés, des médias protégés par des droits d’auteur et d’autres propriétés intellectuelles de valeur.

Le DRM peut englober divers mécanismes de protection, tels que le chiffrement, le marquage à l’eau, les contrôles d’accès et les modèles de licence. En mettant en œuvre ces mesures, les propriétaires de contenu peuvent réguler l’utilisation de leur contenu, limitant son accessibilité à des appareils spécifiques, à des utilisateurs autorisés ou à des scénarios d’utilisation prédéterminés.

L’un des principaux avantages du DRM est qu’il permet aux organisations de trouver un équilibre entre le partage d’informations avec des tiers tout en conservant le contrôle de son utilisation. Cela devient particulièrement pertinent lors de la collaboration avec des partenaires externes, des fournisseurs ou des clients qui peuvent nécessiter l’accès à du contenu sensible mais ne devraient pas avoir une liberté totale pour l’exploiter.

De plus, le DRM permet aux propriétaires de contenu de suivre et de surveiller comment leur contenu est utilisé, fournissant des informations sur d’éventuelles violations de sécurité ou des activités non autorisées. Il sert également de dissuasion pour les pirates potentiels, rendant plus difficile pour les utilisateurs non autorisés de profiter de la distribution illégale.

POINTS CLÉS

POINTS CLÉS

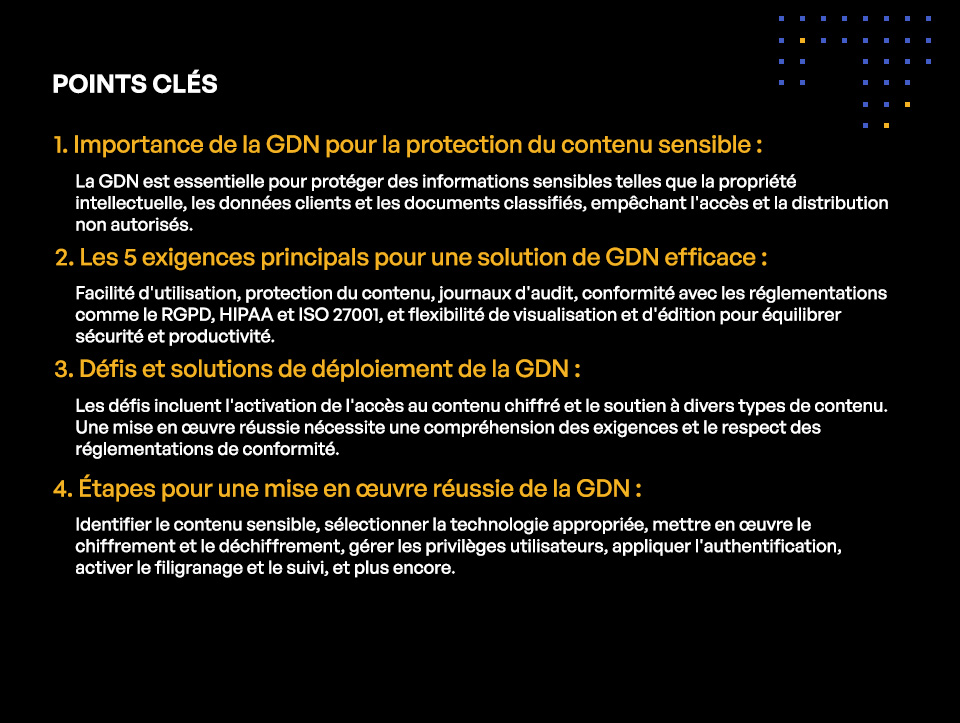

- Importance de la GDN pour la protection du contenu sensible :

La GDN est essentielle pour protéger des informations sensibles telles que la propriété intellectuelle, les données clients et les documents classifiés, empêchant l’accès et la distribution non autorisés. - Les 5 exigences principals pour une solution de GDN efficace :

Facilité d’utilisation, protection du contenu, journaux d’audit, conformité avec les réglementations comme le RGPD, HIPAA et ISO 27001, et flexibilité de visualisation et d’édition pour équilibrer sécurité et productivité. - Défis et solutions de déploiement de la GDN :

Les défis incluent l’activation de l’accès au contenu chiffré et le soutien à divers types de contenu. Une mise en œuvre réussie nécessite une compréhension des exigences et le respect des réglementations de conformité. - Étapes pour une mise en œuvre réussie de la GDN :

Identifier le contenu sensible, sélectionner la technologie appropriée, mettre en œuvre le chiffrement et le déchiffrement, gérer les privilèges utilisateurs, appliquer l’authentification, activer le filigranage et le suivi, et plus encore.

Top 5 des exigences pour une solution DRM efficace

Une solution DRM efficace sert de forteresse fortifiée, protégeant les actifs numériques précieux contre l’accès, la distribution et la manipulation non autorisés. Cependant, toutes les solutions DRM ne sont pas créées de la même manière, et le choix de la bonne peut avoir un impact significatif sur la stratégie de protection des données d’une organisation.

Lorsque vous envisagez une solution de DRM, plusieurs facteurs clés doivent être évalués pour vous assurer de choisir celle qui répond à vos besoins spécifiques et à vos exigences de sécurité. Voici cinq exigences essentielles d’une solution de DRM efficace qui doivent être considérées comme non négociables lors de l’évaluation des différentes offres de produits DRM.

Exigence DRM n#1 : Assure l’adoption par les utilisateurs grâce à la facilité d’utilisation

La première et la plus cruciale des exigences pour toute solution de DRM efficace est la facilité d’utilisation. Les systèmes de DRM compliqués et alambiqués peuvent frustrer les utilisateurs, conduisant à l’adoption de contournements ou à la négligence totale des protocoles de sécurité. Par conséquent, il est essentiel qu’une solution de DRM dispose d’une interface conviviale qui s’intègre sans problème aux flux de travail existants. Lorsque les utilisateurs trouvent le système de DRM facile à naviguer et à comprendre, ils sont plus susceptibles de se conformer aux mesures de sécurité et de protéger efficacement le contenu sensible.

Exigence DRM n#2 : Protège le contenu sensible

Au cœur de ses objectifs, le principal objectif du DRM est de protéger le contenu sensible. Par conséquent, une solution de DRM efficace doit utiliser des méthodes de chiffrement robustes pour garantir que les données restent protégées à la fois au repos et pendant le transit. Ce niveau de chiffrement assure que même si des individus non autorisés accèdent au contenu, celui-ci reste illisible et inutilisable pour eux. En sécurisant le contenu, les organisations peuvent prévenir les violations de données et protéger leur précieuse propriété intellectuelle et leurs informations privées.

Exigence DRM n#3 : Enregistre tous les partages d’informations avec des journaux d’audit

Un aspect crucial de tout système de DRM est de maintenir un suivi completjournal d’audit qui suit toutes les activités des utilisateurs liées au contenu protégé. Ce journal détaillé fournit des informations précieuses sur tout contenu ou fichier qui aurait pu être consulté sans autorisation. Les activités consignées comprennent les actions des utilisateurs telles que les tentatives d’accès aux fichiers, les téléchargements de fichiers, les modifications de contenu et toutes les tentatives de partage de contenu sensible ou de fichiers contenant des informations sensibles. En analysant les journaux d’audit, les organisations peuvent identifier les comportements suspects, détecter les vulnérabilités de sécurité et prendre des mesures en temps opportun pour atténuer une violation de données et améliorer leur posture de sécurité globale.

Exigence DRM n#4 : Conformité avec les normes de conformité

Pour qu’une solution DRM soit vraiment efficace, elle doit être en accord avec les normes de conformité et régulations pertinentes, comme le RGPD, HIPAA, PCI DSS, ISO 27001, et bien d’autres. Cela implique de lier les permissions d’accès à des utilisateurs spécifiques, des rôles et des classes de contenu conformément aux directives établies. Un système DRM bien aligné assure que le contenu est consulté et utilisé uniquement par le personnel autorisé, ce qui aide les organisations à éviter les complications juridiques et à démontrer leur engagement envers la protection des données.

Exigence DRM n#5 : Permet une flexibilité de visualisation et d’édition

Une solution DRM réussie devrait offrir une flexibilité dans la visualisation et la modification du contenu protégé. Les utilisateurs autorisés devraient pouvoir accéder et modifier le contenu de manière transparente sans restrictions inutiles. En offrant cette polyvalence, les organisations peuvent trouver un équilibre entre la protection des informations sensibles et le maintien (voire l’amélioration) de la productivité. Restreindre trop l’ergonomie peut conduire à une résistance de l’utilisateur, entravant l’efficacité du flux de travail, tandis que des contrôles trop laxistes pourraient compromettre la sécurité du contenu.

Le besoin de solutions DRM améliorées

Les organisations reconnaissent de plus en plus l’importance de dépasser la simple classification et contrôle des données, poussées par les exigences établies par des cadres comme le Cadre de Cybersécurité de l’Institut National des Normes et de la Technologie (NIST CSF), et la nécessité de mieux protéger le contenu sensible. En conséquence, beaucoup d’entre elles se tournent vers les solutions DRM pour renforcer leurs efforts de protection du contenu. Bien que les outils DRM existent depuis des décennies, leur mise en œuvre a souvent été en deçà des attentes, laissant les actifs numériques vulnérables aux menaces internes et externes en raison d’un manque de gouvernance et de mesures de sécurité adéquates.

Pour obtenir des informations sur les préférences et les défis rencontrés par les organisations avec les solutions DRM, nous avons inclus quelques questions de notre enquête et rapport Kiteworks 2023. Les répondants ont été invités à classer leurs principales exigences pour une solution DRM efficace parmi six options. Les réponses étaient diverses, mais une fois pondérées, la « facilité d’utilisation » est apparue comme le grand gagnant, suivie de près par la protection des actifs les plus précieux de l’organisation, communément appelés les « joyaux de la couronne », et un suivi complet des journaux d’audit.

Défis de déploiement du DRM

Le déploiement, la mise en œuvre et l’adoption d’une solution DRM peuvent être compliqués, en fonction des besoins de l’entreprise, des exigences de conformité et d’autres facteurs. Parmi les défis rencontrés lors du déploiement d’une solution DRM, le problème le plus souvent cité dans notre enquête, par 55% des répondants, était de trouver un outil DRM qui gère efficacement l’accès à l’information en fonction des rôles des utilisateurs et des catégories de contenu, en accord avec les normes de conformité. Deux autres défis étaient le besoin d’agents clients tiers pour accéder au contenu chiffré (53% des répondants) et la capacité à visualiser et à modifier divers types de contenu (50%).

Certaines industries ont rencontré des obstacles plus prononcés en ce qui concerne les fonctionnalités de conformité du DRM. Par exemple, les organisations du secteur de l’énergie et des services publics, juridique, gouvernemental, technologique et de services professionnels ont rencontré un défi plus important, avec respectivement 72%, 62%, 61%, 61% et 60% des répondants, le citant comme un problème majeur. D’autre part, le besoin d’agents s’est avéré particulièrement lourd pour les services professionnels (70%), le gouvernement local (69%) et les répondants technologiques (61%).

Alors que les organisations s’efforcent de protéger le contenu sensible et de respecter les normes de conformité, le DRM offre aux organisations l’opportunité de « faire d’une pierre deux coups ». Cependant, le succès du DRM dépend de sa capacité à offrir une facilité d’utilisation, une protection des actifs critiques et le respect de diverses exigences spécifiques à chaque industrie. Si le DRM peut efficacement relever ces défis, les organisations peuvent considérablement renforcer leur contenu numérique contre les menaces potentielles.

À quoi ressemble une mise en œuvre réussie du DRM

Une mise en œuvre réussie de DRM nécessite une planification minutieuse, la prise en compte de divers facteurs et le respect des meilleures pratiques. Le tableau suivant résume les attributs d’une mise en œuvre réussie de DRM :

| Étape | Description | Action |

|---|---|---|

| 1 | Identifier le contenu sensible | Identifier clairement le contenu sensible qui nécessite une protection. |

| 2 | Comprendre vos exigences | Déterminer les exigences spécifiques de la solution DRM, y compris les contrôles d’accès et le support de la plateforme. |

| 3 | Sélectionner une technologie DRM appropriée | Rechercher et choisir une technologie DRM convenable qui correspond à vos exigences. |

| 4 | Mettre en œuvre le chiffrement et le déchiffrement | Assurer le chiffrement du contenu sensible au repos et pendant la transmission. Mettre en place des processus de déchiffrement pour les utilisateurs autorisés. |

| 5 | Gérer les privilèges des utilisateurs avec la gestion des droits | Développer et mettre en œuvre des mécanismes pour contrôler l’accès des utilisateurs, la visualisation, la modification et le partage de contenu en fonction des privilèges des utilisateurs. |

| 6 | Appliquer l’authentification des utilisateurs | Établir des méthodes d’authentification des utilisateurs robustes, telles que les mots de passe ou l’authentification multifactorielle (MFA). |

| 7 | Protéger les clés de chiffrement | Protéger les clés de chiffrement et assurer leur distribution sécurisée aux utilisateurs autorisés. |

| 8 | Activer le marquage à l’eau et le suivi | Intégrer les technologies de marquage à l’eau et de suivi pour tracer la distribution non autorisée. |

| 9 | Planifier des mises à jour et des maintenances régulières | Restez à jour avec les avancées DRM et les correctifs de sécurité. Revoir et mettre à jour régulièrement la solution DRM. |

| 10 | Respecter les régulations de conformité | Assurez-vous que la mise en œuvre respecte les réglementations pertinentes et les exigences légales. |

| 11 | Éduquer les utilisateurs | Formez les utilisateurs à l’utilisation appropriée du contenu et à l’importance de garder leurs identifiants sécurisés. Sensibilisez-les aux conséquences de la distribution non autorisée. |

| 12 | Tester et auditer | Testez minutieusement la mise en œuvre du DRM et réalisez des audits de sécurité réguliers. |

| 13 | Mettre en place une sauvegarde et une récupération après sinistre | Mettez en place une stratégie complète de sauvegarde et de récupération après sinistre. |

| 14 | Configurer la surveillance et la réponse aux incidents | Mettez en place des mécanismes de surveillance pour détecter les activités suspectes. Ayez un plan de réponse aux incidents bien défini. |

| 15 | Viser une amélioration continue | Renseignez-vous sur les derniers développements et améliorez continuellement la solution DRM. |

Kiteworks aide les organisations à protéger leur contenu sensible avec des capacités DRM avancées

Le réseau de contenu privé Kiteworks (PCN) est une solution complète conçue pour sécuriser les communications de contenu de tiers. Il offre une suite de fonctionnalités avancées qui garantissent la protection des données sensibles pendant la transmission et le stockage.

L’une des principales caractéristiques du PCN Kiteworks est ses robustes capacités DRM. Kiteworks permet aux organisations de contrôler qui peut accéder aux informations sensibles, avec qui elles peuvent les partager, et comment les tiers peuvent interagir avec (et pendant combien de temps) le contenu sensible qu’ils reçoivent. Ensemble, ces capacités DRM avancées atténuent le risque d’accès non autorisé et de violations de données.

En plus du DRM, le réseau de contenu privé Kiteworks offre également des capacités robustes de chiffrement des e-mails pour les données au repos et les données en transit. Le réseau de contenu privé Kiteworks propose également des mécanismes robustes de contrôle d’accès. Ces mécanismes garantissent que seules les personnes autorisées ont accès aux données sensibles.

Enfin, Kiteworks fournit des capacités complètes de journalisation des audits pour suivre toutes les activités liées aux données sensibles. Cela inclut qui a accédé aux données, quand elles ont été consultées et quelles actions ont été prises. Ce niveau de visibilité est crucial pour détecter et répondre aux éventuels incidents de sécurité et démontrer la conformité réglementaire avec le RGPD, CMMC, HIPAA et d’autres réglementations.

Pour en savoir plus sur le réseau de contenu privé Kiteworks et ses capacités avancées de DRM, planifiez une démonstration sur mesure dès aujourd’hui.

Ressources supplémentaires

- Article La gestion des droits numériques (DRM) : Protéger la propriété intellectuelle à l’ère numérique

- Article de blog Cadre de confidentialité NIST pour la protection des données sensibles

- Rapport Évaluez votre confidentialité et conformité des communications de contenu sensible

- Webinaire Maîtriser la gestion des droits numériques: une table ronde de webinaire sur le rapport 2023 de Kiteworks sur les communications de contenu sensible

- Étude de cas MiTek Industries remplace FTP pour une performance plus rapide, une sécurité améliorée et une confidentialité totale des données