Au-delà de l’anti-piratage : Comment le DRM protège votre entreprise

La Gestion des Droits Numériques (DRM) est une technologie conçue pour protéger le contenu numérique contre l’accès, l’utilisation ou la duplication non autorisés. Historiquement associée à la prévention du piratage de la musique, des films et des logiciels, la DRM a évolué vers un mécanisme de protection de contenu complet qui englobe un spectre plus large d’actifs numériques. Grâce aux restrictions et au chiffrement, la DRM garantit que le contenu numérique est accédé et distribué conformément aux intentions du détenteur des droits.

Dans cet article, nous examinerons de plus près comment la DRM a évolué au-delà d’une solution anti-piratage pour offrir aux entreprises un moyen de protéger tout contenu sensible, y compris les données des clients et des patients, les contrats, les informations financières, et bien plus encore.

Vous vous demandez si la gestion des droits numériques peut protéger votre propriété intellectuelle inestimable ? La réponse simple est oui mais vous voudrez être sûr d’éviter ces quatre obstacles de la DRM.

Évitez ces 4 obstacles de la GDN pour protéger votre propriété intellectuelle

Pourquoi les entreprises ont-elles plus que jamais besoin de la GDN

Les entreprises dépendent de plus en plus de l’information comme moyen de générer de la valeur et d’obtenir un avantage concurrentiel sur le marché. Cette dépendance croissante souligne l’importance cruciale de défendre les informations sensibles contre l’accès non autorisé, le vol et l’abus.

Dans un environnement où les plateformes utilisées pour traiter, stocker ou partager les actifs d’information s’étendent rapidement, parallèlement à l’échelle et à la sophistication des menaces informatiques, la gestion des droits numériques (DRM) est apparue comme une mesure de protection vitale pour les entreprises.

La GDN joue un rôle clé non seulement en agissant comme une barrière formidable contre l’utilisation et la distribution non autorisées de matériel protégé par le droit d’auteur, mais elle est également essentielle pour protéger les informations sensibles qui ne sont protégées ni par le droit d’auteur, ni par une marque, ni par un brevet. En mettant en œuvre la GDN, les entreprises peuvent gérer et contrôler efficacement la distribution de leur contenu, le protégeant ainsi et maintenant la conformité avec les normes réglementaires. Cette approche proactive de protection des informations sensibles est de plus en plus reconnue comme une pierre angulaire de la stratégie commerciale moderne, garantissant que les informations précieuses restent protégées contre les cyberattaques, le vol, le sabotage et d’autres formes d’accès non autorisé.

L’évolution de la GDN

La genèse de la technologie GDN était principalement axée sur la limitation du piratage et de la distribution non autorisée de matériel protégé par le droit d’auteur. Cependant, à mesure que la quantité de contenu sensible que les entreprises traitent, stockent et partagent a augmenté de manière exponentielle, le rôle de la GDN s’est considérablement élargi.

Les solutions de GDN modernes ne se limitent plus à empêcher la copie illégale ; elles visent à fournir une protection complète du contenu numérique. Cette évolution reflète un changement vers la protection d’un éventail plus large d’actifs numériques au-delà des médias de divertissement pour inclure désormais le code logiciel, les contrats juridiques, les plans, les radiographies et d’autres informations sensibles.

POINTS CLÉS

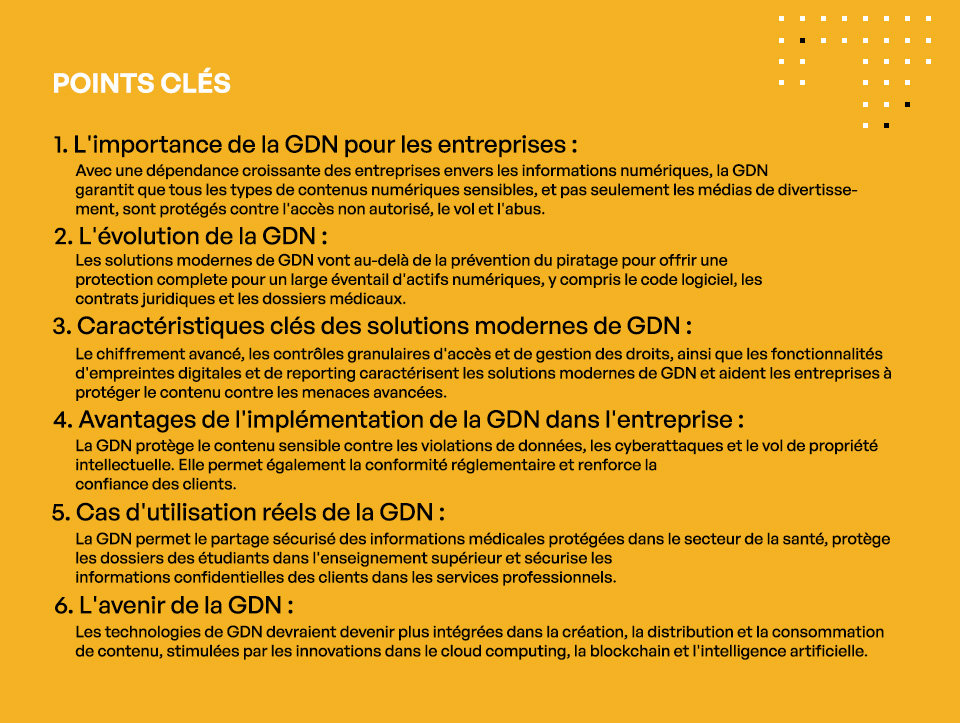

- L’importance de la GDN pour les entreprises :

Avec une dépendance croissante des entreprises envers les informations numériques, la GDN garantit que tous les types de contenus numériques sensibles, et pas seulement les médias de divertissement, sont protégés contre l’accès non autorisé, le vol et l’abus. - L’évolution de la GDN :

Les solutions modernes de GDN vont au-delà de la prévention du piratage pour offrir une protection complete pour un large éventail d’actifs numériques, y compris le code logiciel, les contrats juridiques et les dossiers médicaux. - Caractéristiques clés des solutions modernes de GDN :

Le chiffrement avancé, les contrôles granulaires d’accès et de gestion des droits, ainsi que les fonctionnalités d’empreintes digitales et de reporting caractérisent les solutions modernes de GDN et aident les entreprises à protéger le contenu contre les menaces avancées. - Avantages de l’implémentation de la GDN dans l’entreprise :

La GDN protège le contenu sensible contre les violations de données, les cyberattaques et le vol de propriété intellectuelle. Elle permet également la conformité réglementaire et renforce la confiance des clients. - Cas d’utilisation réels de la GDN :

La GDN permet le partage sécurisé des informations médicales protégées dans le secteur de la santé, protège les dossiers des étudiants dans l’enseignement supérieur et sécurise les informations confidentielles des clients dans les services professionnels. - L’avenir de la GDN :

Les technologies de GDN devraient devenir plus intégrées dans la création, la distribution et la consommation de contenu, stimulées par les innovations dans le cloud computing, la blockchain et l’intelligence artificielle.

Caractéristiques clés des solutions modernes de GDN

Les technologies de GDN d’aujourd’hui sont équipées de fonctionnalités sophistiquées qui répondent aux besoins nuancés des entreprises. Ces capacités avancées, telles que le chiffrement, les contrôles d’accès et le reporting, permettent aux organisations de protéger, de gérer et de surveiller leurs actifs numériques avec une précision sans précédent.

Normes avancées de chiffrement

L’un des éléments fondamentaux intégraux aux systèmes modernes de Gestion des Droits Numériques (DRM) est la mise en œuvre de technologies de chiffrement de pointe. Ce chiffrement agit comme une barrière initiale redoutable, garantissant que le contenu numérique, qu’il soit stationnaire ou en cours de transfert, reste protégé de manière sécurisée contre tout accès non autorisé ou tentative d’interception potentielle.

En employant des algorithmes de chiffrement hautement sécurisés, les cadres DRM codent méticuleusement les actifs numériques. Ce processus complexe transforme le contenu original en un format entièrement inaccessible et indéchiffrable pour quiconque ne possède pas les clés de déchiffrement appropriées.

Un tel degré élevé de sécurité est absolument critique, non seulement pour protéger les données sensibles contre un large éventail de menaces informatiques mais aussi pour garantir que les canaux de distribution par lesquels ce contenu est partagé sont entièrement sécurisés.

Ce chiffrement sophistiqué sert également à maintenir la confidentialité, l’intégrité et la disponibilité, également connues sous le nom de cia-triad, du contenu numérique dans un environnement commercial de plus en plus interconnecté et vulnérable.

Contrôle d’accès

Le contrôle d’accès est un composant pivot des solutions modernes de gestion des droits numériques, permettant aux entreprises de dicter et d’appliquer méticuleusement les règles pour qui est autorisé à accéder aux actifs numériques et les conditions spécifiques sous lesquelles cet accès est accordé.

Contrôles d’accèsvarient considérablement en complexité et sophistication. Il existe des méthodes de base telles que la protection par mot de passe, qui constitue une barrière d’entrée simple. Puis, il y a des contrôles d’accès conditionnels plus avancés conçus pour évaluer et valider une gamme de critères avant d’accorder l’accès, y compris le rôle de l’utilisateur au sein d’une organisation, leur emplacement géographique et les dispositifs spécifiques qu’ils utilisent pour tenter d’accéder. En intégrant ces mesures de contrôle d’accès nuancées et granulaires, les entreprises sont nettement mieux équipées pour réguler étroitement le flux de contenu numérique sensible.

Gestion des droits granulaire

Les solutions modernes de GDN offrent un contrôle granulaire sans précédent sur la gestion des droits associés aux actifs numériques. Ces outils sophistiqués donnent aux entreprises et à leurs administrateurs IT et même à certains utilisateurs autorisés désignés la capacité de dicter les conditions d’utilisation du contenu numérique. Cela inclut l’octroi ou la restriction des autorisations pour une variété d’actions telles que la visualisation, l’édition, l’impression et le partage.

Avec la gestion des droits granulaire, les entreprises peuvent affiner les droits d’accès pour s’aligner parfaitement avec les demandes uniques et les contextes opérationnels de leur entreprise. Cette capacité renforce non seulement la sécurité du contenu sensible, protégeant ainsi la propriété intellectuelle et empêchant l’utilisation non autorisée, mais favorise également une utilisation plus flexible et efficace des actifs numériques. En conséquence, les organisations peuvent garantir que leur contenu est accédé et utilisé de manière à soutenir leurs objectifs, sans compromettre la sécurité ou l’efficacité opérationnelle.

Empreintes digitales et rapports

L’empreinte digitale est une technique sophistiquée qui consiste à insérer des identifiants uniques directement dans le contenu numérique. Ce processus permet aux entreprises de tracer et de surveiller minutieusement comment leurs actifs numériques sont distribués et utilisés à travers différents canaux. Lorsque ces identifiants détectent une utilisation ou une distribution non autorisée, ils peuvent alerter les propriétaires du contenu, fournissant un mécanisme efficace pour suivre l’emplacement de leurs actifs numériques en temps réel. De même, les solutions modernes de GDN offrent des capacités de reporting complètes. Ces fonctionnalités agrègent des données détaillées sur la manière dont le contenu numérique est accédé et utilisé, offrant des aperçus approfondis sur les modèles d’utilisation du contenu. En analysant ces modèles, les organisations peuvent identifier les vulnérabilités dans leurs stratégies de distribution de contenu et prendre des mesures préventives pour les adresser.

Associées ensemble, l’empreinte digitale et le reporting détaillé facilitent non seulement la protection du contenu numérique mais aussi donnent aux entreprises une intelligence exploitable. Cette intelligence permet aux organisations de prendre des décisions éclairées concernant la gestion du contenu et les politiques de sécurité, et d’implémenter des actions correctives promptes en cas de toute infraction ou violation.

Avantages de l’implémentation de la GDN dans l’entreprise

En fin de compte, le GDN offre aux entreprises une protection robuste contre l’accès non autorisé au contenu numérique. En mettant en œuvre des mesures avancées de chiffrement et de contrôle d’accès, les entreprises peuvent atténuer de manière significative les risques associés à l’accès non autorisé, y compris les violations de données, les cyberattaques et le vol de propriété intellectuelle. Ce niveau de protection est crucial pour maintenir la confidentialité, l’intégrité et la disponibilité des actifs numériques, protégeant ainsi les intérêts commerciaux et la réputation.

Sécurisation des données commerciales sensibles

La gestion des droits numériques ne se contente pas de protéger contre l’accès illégal au contenu numérique ; elle protège les informations sensibles des entreprises. Les solutions de DRM actuelles garantissent que l’accès aux informations confidentielles est méticuleusement géré et partagé dans un cadre non seulement sécurisé mais aussi conforme aux protocoles prédéfinis.

En contrôlant qui peut voir, partager ou modifier des informations confidentielles, le DRM réduit considérablement le risque d’exposition de données sensibles, que ce soit par intention malveillante ou partage accidentel.

L’importance du DRM n’est que renforcée lorsque l’on considère l’ubiquité de la conformité réglementaire. Un nombre croissant d’industries, de régions, de pays et d’États adoptent des législations régies par des réglementations strictes sur la protection des données qui imposent une gestion et une protection rigoureuses des informations personnelles et sensibles. Le DRM aide les entreprises à se conformer à ces réglementations en fournissant des mécanismes pour contrôler et surveiller la diffusion des données et ainsi éviter les amendes substantielles et les conséquences juridiques liées à la non-conformité.

Enfin, le DRM joue un rôle essentiel dans la construction et le maintien de la confiance des clients. En démontrant un engagement envers une gestion et une protection sécurisées des données, les entreprises peuvent rassurer leurs clients et parties prenantes que leurs informations sont traitées avec le plus grand soin et respect, favorisant ainsi une relation basée sur la confiance plus forte avec eux.

GDN et conformité réglementaire

Comme nous l’avons brièvement mentionné, la gestion des droits numériques joue un rôle crucial en aidant les entreprises à répondre aux réglementations et normes strictes en matière de confidentialité des données en fournissant un cadre pour la manipulation et la protection sécurisées des données. En garantissant que le contenu numérique est accédé et partagé en conformité avec les lois sur la confidentialité des données comme RGPD, HIPAA, CMMC, PIPEDA, et CCPA, les systèmes de GDN aident les entreprises à éviter les lourdes sanctions et les dommages à la réputation qui peuvent découler de violations de données et de non-conformité.

Avec une attention croissante portée à la confidentialité et à la protection des données, l’importance du GDN dans les stratégies de conformité est vouée à croître. Les entreprises opérant à l’international doivent naviguer dans un enchevêtrement complexe de réglementations régionales, nationales et spécifiques à chaque secteur. Avec leur capacité à imposer des contrôles d’accès et des pistes d’audit, les solutions de GDN deviennent des outils indispensables pour les entreprises afin de garantir leur conformité.

Cas d’utilisation réels de la GDN

Alors que les entreprises gèrent, traitent, stockent et partagent de plus en plus de données confidentielles, l’adoption de technologies de GDN avancées devient cruciale. Dans des secteurs tels que la santé, où la confidentialité des patients est requise par l’HIPAA, l’enseignement supérieur, où les dossiers des étudiants et la recherche propriétaire sont très convoités par les cybercriminels, et les services professionnels, où la confidentialité des clients est une priorité absolue, le GDN s’avère inestimable.

En intégrant la technologie de GDN, ces secteurs peuvent atténuer les risques et protéger leurs actifs précieux, soulignant les cas d’utilisation divers et critiques du GDN dans le monde réel.

GDN et l’enseignement supérieur

La GDN joue un rôle crucial dans la protection de la propriété intellectuelle et des dossiers sensibles des collèges et universités. Cela inclut une gamme de données, allant des articles de recherche académique aux dossiers étudiants contenant des informations personnelles identifiables (PII) et des détails financiers. La GDN dans un contexte d’enseignement supérieur ne concerne pas seulement la protection du contenu ; il s’agit d’assurer la conformité avec des réglementations strictes telles que la Family Educational Rights and Privacy Act (FERPA), qui régit l’accès et la divulgation des dossiers éducatifs.

L’une des caractéristiques clés de la GDN qui bénéficie aux établissements d’enseignement supérieur est la capacité de contrôler qui peut voir, éditer, copier ou imprimer des documents. Ce niveau de contrôle d’accès granulaire est crucial pour maintenir l’intégrité et la confidentialité des dossiers étudiants. De plus, les solutions de GDN peuvent suivre l’utilisation des documents, fournissant un historique d’audit de qui a accédé à quelles informations et quand, ce qui est essentiel pour démontrer la conformité avec les exigences réglementaires.

Un cas d’utilisation notable de la GDN dans l’enseignement supérieur implique la gestion de l’accès aux relevés de notes numériques et aux dossiers financiers des étudiants. Avec la GDN, l’université peut attribuer des droits d’accès spécifiques à chaque document en fonction du rôle de l’utilisateur. Par exemple, seul le personnel du bureau d’aide financière peut consulter les dossiers financiers des étudiants, tandis que les conseillers académiques ont accès aux relevés de notes des étudiants. De plus, si un étudiant demande une copie de son relevé de notes, le document peut être chiffré et marqué avec les informations de l’étudiant, garantissant qu’il ne peut être modifié ou partagé sans autorisation. Cette mise en œuvre de la GDN protège non seulement les informations sensibles des étudiants, mais rationalise également les processus de gestion des documents de l’institution, garantissant l’efficacité et la conformité avec la FERPA.

GDN et le secteur de la santé

La technologie DRM est bénéfique pour les prestataires de soins de santé car elle permet un partage sécurisé et efficace des imageries médicales entre les départements ou avec des spécialistes externes pour des deuxièmes avis, sans risque de violation de données ou de perte d’intégrité des données. Cette capacité est particulièrement critique dans la télémédecine et les consultations à distance, où un accès sécurisé aux données des patients et aux imageries médicales à travers différents lieux et appareils est nécessaire.

Considérez un grand prestataire de soins de santé qui met en œuvre la technologie DRM pour gérer l’accès aux dossiers patients numériques et aux fichiers d’imagerie médicale. Ces fichiers contiennent des informations médicales protégées (PHI) hautement sensibles qui doivent être protégées en vertu de lois telles que HIPAA et HITECHaux États-Unis. Le système DRM intégré à l’infrastructure de gestion des données du prestataire de soins de santé garantit que seul le personnel autorisé comme les médecins, les infirmières et le personnel administratif peut accéder aux dossiers des patients, et strictement conformément à leurs rôles et au niveau d’autorisation d’accès accordé.

Lorsque, par exemple, le dossier de santé électronique (EHR) d’un patient spécifique est signalé pour examen par un spécialiste consultant, la technologie DRM facilite l’accès sécurisé au dossier en authentifiant les identifiants du spécialiste puis en lui permettant de consulter le fichier. La technologie DRM peut également restreindre les actions que le spécialiste peut effectuer avec le dossier, telles que l’impression, la copie ou le partage des dossiers du patient en dehors de la plateforme sécurisée. Cela garantit que les informations médicales protégées du patient restent confidentielles et empêche l’accès ou la distribution non autorisés.

La technologie DRM fournit également des pistes d’audit complètes, enregistrant chaque accès et action effectuée sur un document ou un fichier. Cette fonctionnalité est inestimable pour la conformité et la gouvernance, permettant aux prestataires de soins de santé de démontrer l’adhérence aux réglementations de protection des données lors d’audits ou d’examens juridiques.

GDN et les services professionnels

Les cabinets de services professionnels tels que les cabinets d’avocats, les cabinets comptables et les consultants d’affaires traitent quotidiennement d’énormes quantités de données confidentielles, d’informations propriétaires et de propriété intellectuelle. Les fonctionnalités DRM telles que le chiffrement, le contrôle d’accès et l’empreinte digitale numérique permettent à ces professionnels de partager leurs ressources précieuses en toute confiance.

L’un des principaux avantages du DRM pour les services professionnels est sa capacité à adapter les droits d’accès aux besoins spécifiques d’un projet ou d’une collaboration. Par exemple, un avocat travaillant sur une affaire sensible pourrait avoir besoin de partager des documents avec des clients et des collègues, mais il est crucial que ces documents ne soient pas partagés en dehors de ce cercle. Le DRM permet de définir des autorisations à un niveau granulaire, telles que restreindre la capacité d’imprimer, de transférer ou de modifier les documents. Cela garantit que les informations restent sécurisées, qu’elles soient accédées depuis le bureau ou à distance.

Pour un autre exemple, considérez un cabinet comptable chargé d’auditer une grande entreprise. Le cabinet doit distribuer divers rapports financiers confidentiels parmi son équipe tout en s’assurant que ces données sensibles ne soient ni divulguées ni mal gérées. En mettant en œuvre une solution de GDN, le cabinet peut chiffrer ces documents et définir des paramètres d’accès spécifiques. De cette manière, seuls les membres de l’équipe impliqués dans l’audit peuvent consulter les rapports, et ils pourraient être davantage restreints d’imprimer ou de partager ces documents en dehors de la plateforme GDN. De plus, l’accès à ces documents peut être suivi et révoqué en temps réel si une menace est détectée, offrant un niveau de protection de contenu sans précédent.

Ce que l’avenir réserve à la GDN

À l’avenir, les technologies de GDN sont destinées à devenir plus intégrées dans la création, la distribution et la consommation de contenu. Les innovations dans le cloud computing, la blockchain et l’intelligence artificielle devraient stimuler le développement de solutions de GDN plus sophistiquées et conviviales. Par exemple, la technologie blockchain pourrait permettre des systèmes de GDN décentralisés, offrant de nouveaux niveaux de transparence et de sécurité dans la gestion et la distribution de contenu.

L’intelligence artificielle (IA) est un autre domaine prêt à transformer le GDN, particulièrement dans la surveillance et l’application du contenu. Les systèmes pilotés par l’IA pourraient offrir une détection et une réponse en temps réel à l’utilisation non autorisée de contenu, améliorant considérablement l’efficacité et l’efficacité des mesures de GDN.

Préoccupé par l’IA et les grands modèles de langage accédant à votre contenu sensible ? Découvrez comment construire la confiance dans l’IA générative avec une approche Zero-trust.

Kiteworks SafeEDIT GDN aide les organisations à protéger leur contenu sensible

À mesure que le volume et la variété des contenus numériques continuent de croître, les entreprises seront confrontées à des menaces croissantes non seulement de la part du piratage, mais aussi des deepfakes, du contenu généré par IA non autorisé et des cyberattaques sophistiquées. La GDN sera au premier plan pour relever ces défis, évoluant pour protéger contre l’utilisation non autorisée tout en garantissant que les utilisateurs authentiques aient un accès transparent au contenu. Pour les entreprises cherchant à croître et à rester compétitives, investir dans la technologie de GDN n’est pas seulement un impératif stratégique mais une nécessité.

Le KiteworksRéseau de contenu privé, uneplateforme de partage et de transfert de fichiers sécurisée validée FIPS 140-2 Niveauconsolidemessagerie électronique,partage de fichiers,formulaires Web,SFTPettransfert de fichiers géré, permettant ainsi aux organisations de contrôler,protégeretsuivrechaque fichier à son entrée et sortie de l’organisation.

Kiteworks SafeEDIT est unesolution de gestion des droits numériques de nouvelle générationqui permet aux organisations de collaborer avec des partenaires de confiance sur des fichiers confidentiels sans renoncer au contrôle de la source.

Plutôt que de transférer un document, Kiteworks SafeEDIT diffuse une version éditable du fichier, permettant la co-rédaction, la co-édition à distance et des flux de travail à distance fluides. Ces fichiers diffusés fonctionnent tout comme les documents traditionnels, offrant une expérience d’application native pour la lecture et l’écriture de fichiers qui facilite la collaboration, tandis que le fichier original reste sur la plateforme Kiteworks, derrière le pare-feu du propriétaire du contenu.

Comme pour tout autre fichier qui entre ou sort de l’organisation via le Réseau de contenu privé Kiteworks, ces versions de fichiers sont contrôlées, sécurisées et suivies de manière centralisée pour protéger le contenu sensible et démontrer la conformité réglementaire avec les réglementations et normes en matière de confidentialité des données.

Pour en savoir plus sur le Réseau de contenu privé Kiteworks et comment vous pouvez utiliser SafeEDIT pour équilibrer le besoin de sécurité rigoureuse et de flux de travail modernes,programmez une démo personnaliséedès aujourd’hui.

Ressources supplémentaires

- Vidéo Kiteworks SafeEDIT : Gestion des Droits Numériques Nouvelle génération (DRM)

- Article de Blog

Les 5 principaux critères pour une solution DRM efficace - Brève

SafeEDIT DRM de nouvelle génération Maximise la Productivité et la Sécurité - Article de Blog

Les 4 principaux obstacles de la Gestion des Droits Numériques - Article de Blog

La promesse du DRM et pourquoi elle est souvent insuffisante