Protéger les entreprises avec le NIST Cybersecurity Framework (CSF)

Aujourd’hui, l’échange de contenu est crucial pour la rentabilité de toute entreprise. La collaboration avec les clients, les partenaires, les consultants et autres parties prenantes est devenue essentielle au succès des entreprises. Cependant, chaque fois que le contenu est partagé à l’extérieur, le risque d’exposition augmente. Gérer ce risque devient encore plus difficile si le contenu est sensible (et c’est souvent le cas). Outre le risque d’exposition, démontrer la conformité réglementaire lorsque du contenu sensible est partagé, et donc hors de votre contrôle, peut être difficile à prouver.

Chez Kiteworks, nous comprenons qu’il existe un problème commercial inhérent lorsqu’il s’agit de contenu sensible. Je suis donc ravi de partager comment nous abordons ce point douloureux des entreprises au sein de notre réseau de contenu privé.

Le Cadre de Cybersécurité du NIST et Kiteworks

Au cours de la dernière décennie, le National Institute of Standards and Technology (NIST) a joué un rôle crucial dans l’identification et le développement d’un cadre de cybersécurité pour une utilisation volontaire afin de soutenir la gestion globale des risques de cybersécurité pour toute entreprise aux États-Unis. Le but de ce cadre est de fournir une structure de soutien essentielle pour que les entreprises puissent étendre leur structure actuelle en quelque chose de plus utile pour se protéger contre une cyberattaque.

Pour les clients de Kiteworks, nous appliquons ce cadre en ce qui concerne la protection du contenu sensible afin que le groupe d’affaires approprié en charge de la gestion des risques de cybersécurité ait un contrôle total. L’application du Cadre de Cybersécurité NIST (NIST CSF) au sein du réseau de contenu privé Kiteworks complétera les capacités existantes et sera mise à disposition de tous les clients du Forfait Entreprise.

Les principes fondamentaux du NIST CSF comprennent : Identifier, Protéger, Détecter, Répondre et Récupérer. Pour gérer correctement les risques de cybersécurité, il est important que les actifs qui doivent être gérés soient IDENTIFIÉS afin que des mesures appropriées puissent être mises en place pour PROTÉGER ces actifs. Une fois les actifs identifiés et protégés, les entreprises peuvent alors DÉTECTER toute activité autour de ces actifs. Cela permet, à son tour, une RÉPONSE et une RÉCUPÉRATION en temps opportun en cas de cyberattaque.

En fin de compte, la gestion des risques est un processus continu d’identification, d’évaluation et de réponse aux risques par rapport à la probabilité qu’un événement se produise. Kiteworks soutient nos clients dans l’identification et la protection de leur contenu le plus sensible par le biais de la gestion des actifs, offrant ainsi à nos clients un outil unique.

Principes Fondamentaux du Cadre de Cybersécurité NIST Alignés à Kiteworks

Voici un aperçu des principes fondamentaux du NIST CSF et de la manière dont les capacités de Kiteworks s’alignent.

Identification de contenu sensible pour la protection contre les cybermenaces

Kiteworks adopte une approche flexible qui aide à identifier le contenu devant être reconnu comme un actif. Les clients de Kiteworks ayant déjà investi dans la classification des données (MIP, Titus, etc.) conserveront cette méthode de classification, permettant au classificateur d’être utilisé comme moyen d’identifier ce contenu comme un actif nécessitant une protection.

Même en l’absence de classification des données, Kiteworks peut identifier le contenu comme un actif en se basant sur d’autres attributs, tels que le chemin du dossier, le propriétaire du contenu et le type de fichier, entre autres. De plus, si le contenu est spécifiquement inconnu, vous pouvez identifier les personnes qui travaillent avec du contenu sensible afin que tout contenu qu’elles manipulent soit considéré comme un actif.

Kiteworks comprend que les clients en sont à des étapes différentes en matière de classification des actifs. Notre approche de la classification des actifs vise à répondre aux exigences des clients, indépendamment de leur utilisation actuelle de la classification des données.

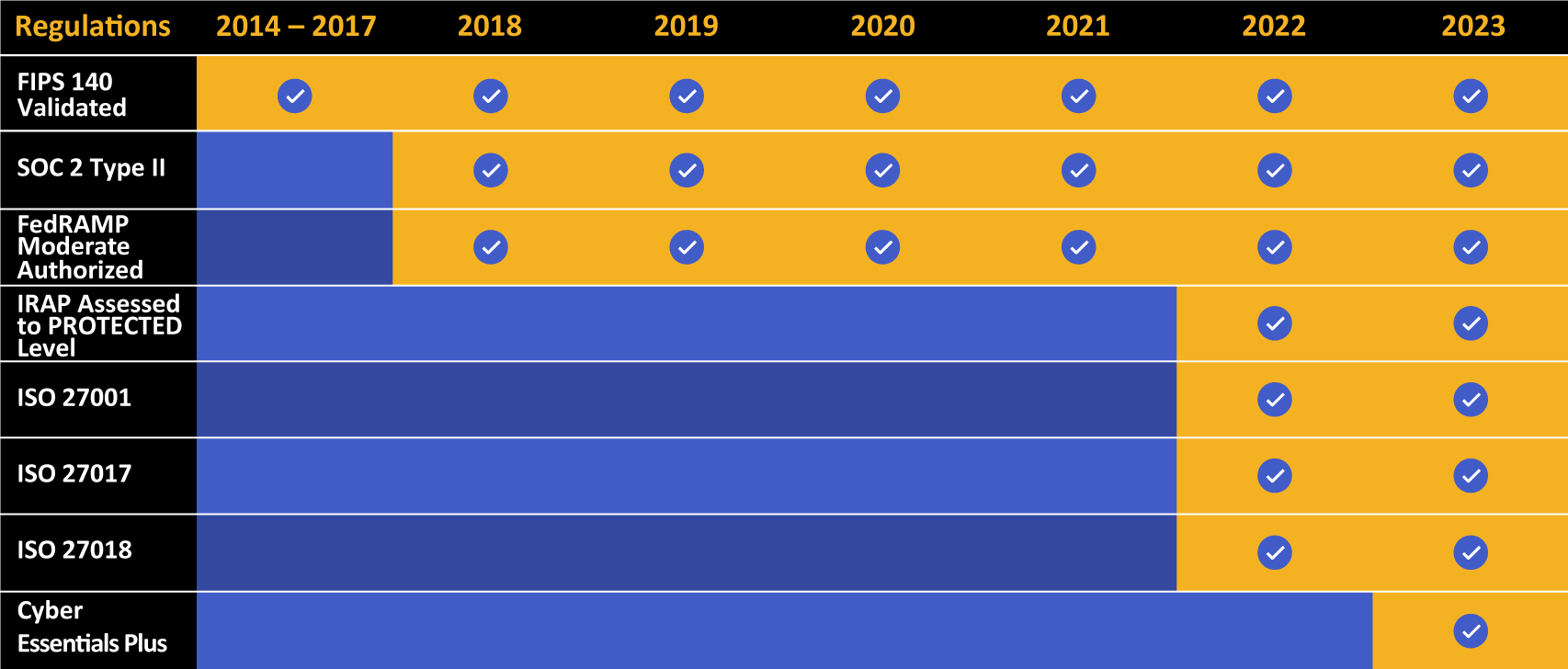

Kiteworks présente une longue liste de réalisations en matière de conformité et de certification.

Protection du contenu sensible avec des politiques de risque basées sur le contenu

Une fois que les actifs transitant par Kiteworks sont identifiés, l’étape suivante consiste à spécifier et appliquer des politiques de risque basées sur le contenu pour protéger ces actifs de manière appropriée. En parlant avec nos clients, nous comprenons que chaque classe d’actifs hérite de niveaux de risque variables en fonction des personnes accédant au contenu ; ainsi, différents niveaux de contrôle du contenu seront nécessaires.

En 2023, nous prenons en charge trois politiques clés basées sur le contenu qui peuvent être entièrement personnalisées pour répondre aux besoins des clients. Pour chaque politique, l’utilisateur, l’action et l’actif peuvent être définis plus précisément :

- Collecter une justification pour l’accès

[POLITIQUE] Permettre à quelqu’un d’agir sur l’actif à condition que sa raison d’accès soit collectée et enregistrée dans le journal d’audit de l’actif.

Les clients actuels de Kiteworks utilisent cette politique pour recueillir la raison de la justification pour retirer un actif de Kiteworks, qui est enregistrée aux côtés de l’événement de téléchargement dans le journal d’audit. Pour la conformité, ce journal d’audit amélioré a un impact considérable lorsqu’il s’agit de collecter et de montrer la preuve d’un accès justifié au contenu sensible.

- Modifier le niveau d’accès

[POLITIQUE] Permettre à quelqu’un d’agir sur l’actif à condition que son niveau d’accès réponde à l’exigence de conformité, indépendamment du niveau de permission d’accès précédent.

Kiteworks développe des capacités de gestion des droits numériques (DRM) SafeView et SafeEdit qui établissent le niveau d’accès pour être défini en mode visualisation uniquement ou permettre la collaboration. Cela interdit les copies locales du contenu. Une politique supplémentaire peut être définie pour faire expirer l’accès après une certaine période ou après un nombre spécifié de consultations.

- Bloquer l’accès et permettre que l’accès soit demandé

[POLITIQUE] Permettre à quelqu’un d’agir sur l’actif à condition qu’il ait reçu l’approbation de conformité pour son accès demandé.

Pour les clients de Kiteworks qui cherchent à avoir un contrôle plus géré sur la décision d’accorder ou non l’accès à un actif selon les besoins, cette politique facilite un canal pour que l’accès soit demandé et ensuite approuvé ou refusé par un responsable de la conformité. Des paramètres de politique supplémentaires aideront à faciliter l’expiration de l’accès approuvé après une certaine période ou le passage d’un nombre spécifié de consultations.

Détection des mouvements de contenu sensible grâce aux insights des rapports

Alors que nous développons les capacités d’identification et de protection du cadre NIST CSF dans le réseau de contenu privé Kiteworks, la manière dont la conformité de gestion des actifs est retranscrite dans un journal d’audit est au premier plan de notre processus de développement. Ce journal d’audit inclut une transparence totale concernant l’attribution d’une classe d’actifs, permettant ainsi un suivi et un rapportage complets sur les événements liés à une classe d’actifs. De plus, toute information unique recueillie dans le cadre de la politique de contenu sera collectée et affichée dans la piste d’audit.

Cela offre un niveau de transparence sur le mouvement de contenu sensible qui est autrement extrêmement difficile à produire pour la plupart des entreprises.

Comment les organisations peuvent devenir partenaires de développement

Si cet article de blog fait écho aux problèmes commerciaux auxquels votre organisation est confrontée, vous pouvez fournir votre avis à notre équipe produit en devenant un partenaire de développement. Les avantages incluent un accès anticipé au développement de fonctionnalités et un contact direct avec notre équipe produit et design. Contactez-moi à victoria.foster@kiteworks.com.

Ressources supplémentaires

- Rapport Comment gérer le risque d’exposition de votre contenu sensible en 2023

- Article de Blog 8 types de données que vous devez absolument chiffrer

- Étude de Cas Découvrez comment Mandiant protège le contenu sensible qui aide à protéger les entreprises dans le monde entier

- Article Qu’est-ce que le cadre de cybersécurité NIST ?

- Étude de Cas Cadre de confidentialité NIST pour la protection des données sensibles