Qui a besoin de la conformité SOC 2 ? Liste de contrôle pour les CISOs

En tant que DSI, responsable exécutif des systèmes informatiques, DSI, ou responsable de la conformité et de la gestion des risques en matière de cybersécurité d’une grande entreprise, vous comprenez l’importance de la conformité SOC 2. Mais qui a exactement besoin de la conformité SOC 2 ? Dans le paysage numérique d’aujourd’hui, où les violations de données et les menaces cybernétiques sont monnaie courante, la conformité SOC 2 est cruciale pour toute organisation qui gère des données clients sensibles, des informations financières ou de la propriété intellectuelle.

En matière de cybersécurité, il existe plusieurs termes avec lesquels vous devriez être familiarisé. L’échange de données électroniques (EDI), le FTP sécurisé (SFTP), le transfert sécurisé de fichiers (MFT), la norme de chiffrement avancé (AES), le système de fichiers chiffré (EFS), la protection de fichiers d’entreprise (EFP), le protocole sécurisé de transfert hypertexte (HTTPS), le protocole de transfert de fichiers (FTP) et le protocole de transfert de fichiers via une couche de sockets sécurisée (FTPS) sont tous des éléments importants d’un processus de transfert de données sécurisé.

La conformité en matière de gestion des risques est un autre aspect critique pour maintenir un environnement sécurisé. Comprendre des termes tels que HTTP, RGPD, FISMA, CMMC, la loi sur la portabilité et la responsabilité en matière d’assurance maladie (HIPA) et le programme fédéral de gestion des risques et d’autorisation vous aidera à naviguer dans le paysage complexe des exigences de conformité.

| Sujets | Discussions |

|---|---|

| Comprendre la conformité SOC 2 : Guide essentiel pour les entreprises | Découvrez le guide essentiel pour les entreprises pour comprendre la conformité SOC 2 et son importance dans le paysage actuel de la cybersécurité. |

| Libérer le potentiel de la SOC 2 et de l’ISO 27001 pour les industries de grande échelle | Découvrez comment la SOC 2 et l’ISO 27001 peuvent bénéficier aux industries de grande échelle et améliorer leur posture en matière de cybersécurité. |

| Fonctionnalités essentielles et spécifications techniques pour votre liste de contrôle de conformité SOC 2 | Obtenez des insights sur les fonctionnalités essentielles et les spécifications techniques qui devraient être incluses dans votre liste de contrôle de conformité SOC 2. |

| Comprendre les risques : Protocoles non conformes dans la conformité SOC 2 | Explorez les risques associés aux protocoles non conformes dans la conformité SOC 2 et comment les atténuer. |

| Dévoiler les avantages clés de la conformité : SOC 2 versus ISO 27001 expliqués | Apprenez-en davantage sur les avantages clés de la conformité de la SOC 2 par rapport à l’ISO 27001 et quel cadre est le mieux adapté à votre organisation. |

| Révéler des statistiques sur la cybersécurité des entreprises qui vous ouvriront les yeux | Découvrez des statistiques sur la cybersécurité des entreprises qui soulignent l’importance de la conformité SOC 2 et des mesures robustes de cybersécurité. |

| Maîtrise de la conformité SOC 2 : Normes industrielles essentielles pour des workflows rationalisés | Maîtrisez les normes industrielles essentielles pour la conformité SOC 2 et rationalisez vos workflows de cybersécurité. |

| Réseau de contenu privé Kiteworks pour SOC 2 Vs ISO 27001 | Découvrez comment le réseau de contenu privé Kiteworks peut vous aider à atteindre la conformité SOC 2 et comparez-le à l’ISO 27001. |

| FAQs sur la liste de contrôle de conformité SOC 2 | Trouvez des réponses aux questions fréquemment posées sur la liste de contrôle de conformité SOC 2 et assurez-vous d’avoir une compréhension complète des exigences. |

| Ressources supplémentaires | Accédez à des ressources supplémentaires pour enrichir davantage votre connaissance de la conformité SOC 2 et des meilleures pratiques de cybersécurité. |

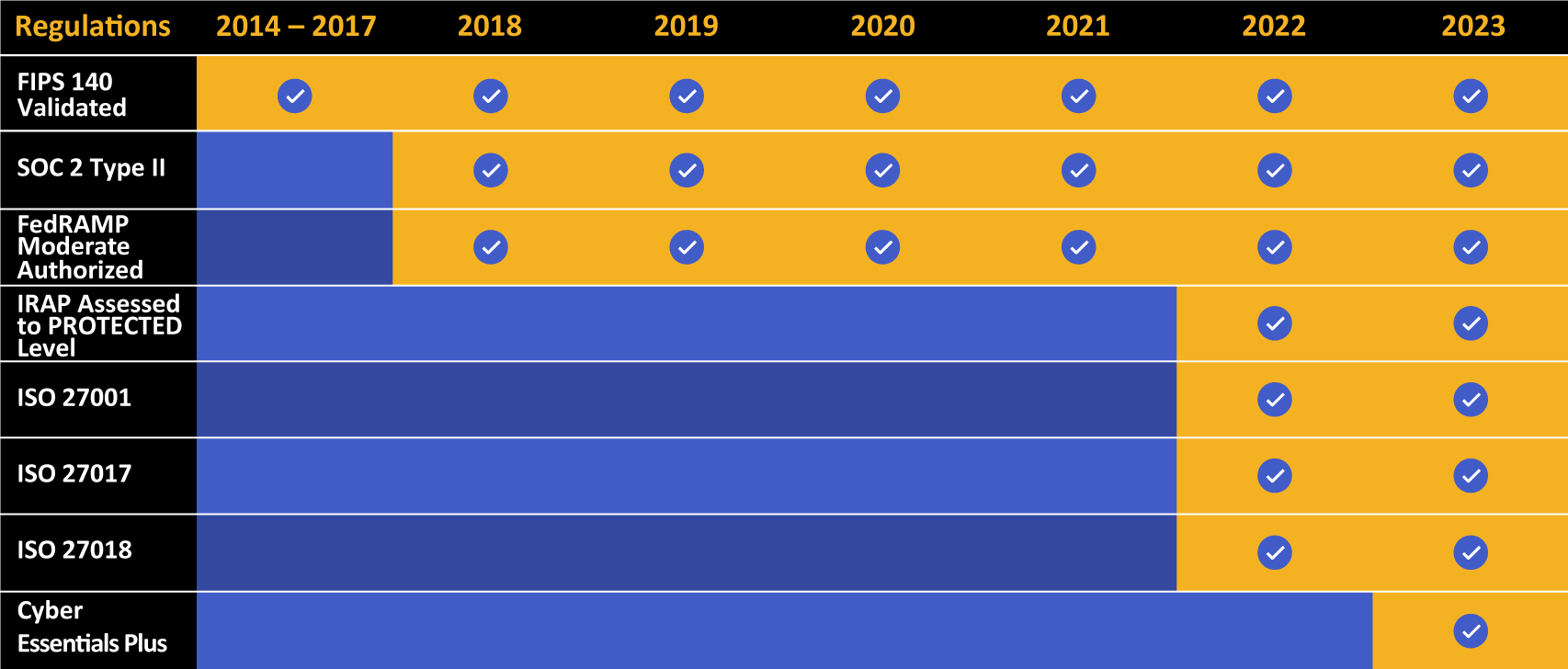

Kiteworks se vante d’une longue liste d’accomplissements en matière de conformité et de certification.

Comprendre la conformité SOC 2 : Guide essentiel pour les entreprises

La conformité SOC 2 est un aspect crucial de la cybersécurité pour les entreprises qui gèrent des données clients sensibles. Elle fournit l’assurance aux clients et aux parties prenantes qu’une organisation a mis en place des contrôles efficaces pour protéger leurs données. Selon le guide essentiel sur la conformité SOC 2 par Intruder, ce cadre repose sur cinq critères de service de confiance : la sécurité, la disponibilité, l’intégrité du traitement, la confidentialité et la vie privée.

La sécurité est la pierre angulaire de la conformité SOC 2, servant de socle pour la protection des informations et des systèmes contre les accès non autorisés, à la fois physiques et logiques. Des contrôles d’accès robustes, des mesures de sécurité réseau renforcées et des systèmes de surveillance vigilants sont indispensables pour contrer les menaces potentielles. La disponibilité est tout aussi cruciale, garantissant une accessibilité sans faille et un fonctionnement ininterrompu des systèmes et services, minimisant ainsi les temps d’arrêt et les perturbations. L’intégrité du traitement joue un rôle essentiel en garantissant un traitement des données précis, complet et en temps opportun, renforcé par des contrôles rigoureux pour prévenir les erreurs ou les modifications non autorisées.

La protection des informations sensibles est d’une importance capitale dans le paysage numérique d’aujourd’hui. Il est essentiel de garantir la confidentialité et la vie privée pour protéger les données des accès non autorisés. La confidentialité garantit que seules les personnes ou entités autorisées peuvent accéder aux données, tandis que la vie privée se concentre sur la collecte, l’utilisation et la divulgation appropriées des informations personnelles conformément aux lois et règlements pertinents.

Les organisations qui s’efforcent d’être conformes à la SOC 2 doivent établir et maintenir des politiques, des procédures et des contrôles complets sur cinq critères de service de confiance essentiels. Ces critères constituent la base pour maintenir les normes les plus élevées de sécurité, de disponibilité, d’intégrité de traitement, de confidentialité et de vie privée.

Considérations clés pour la conformité SOC 2

- Identifier et classer les données sensibles : Comprenez les types de données que votre organisation gère et catégorisez-les en fonction de leur sensibilité.

- Mettre en place des contrôles d’accès : Établissez des mécanismes d’authentification forts, des contrôles d’accès basés sur les rôles, et conduisez des revues d’accès régulières pour assurer que seules les personnes autorisées peuvent accéder aux données sensibles.

- Surveiller et détecter les incidents de sécurité : Mettez en œuvre des systèmes de surveillance robustes pour détecter et répondre aux incidents de sécurité rapidement. Cela comprend les systèmes de détection d’intrusion, le suivi des journaux, et les solutions d’informations de sécurité et de gestion des événements (SIEM).

- Évaluer et tester régulièrement les contrôles : Réalisez des audits internes et externes réguliers, des évaluations de vulnérabilité, et des tests de pénétration pour identifier les faiblesses de vos contrôles de sécurité et les adresser rapidement.

- Établir des procédures de réponse aux incidents et de notification de violation de données : Élaborez un plan de réponse aux incidents complet qui décrit les étapes à suivre en cas d’incident de sécurité ou de violation de données. Assurez-vous d’avoir mis en place des mécanismes pour notifier les individus ou entités affectés selon les lois et réglementations applicables.

Dévoiler la puissance de SOC 2 et de l’ISO 27001 pour les industries de grande échelle

Avoir des connaissances techniques utiles sur la conformité SOC 2, la liste de contrôle de conformité SOC 2, et SOC 2 vs ISO 27001 peut apporter des avantages significatifs et bénéfiques à ceux qui ont besoin de garantir la posture de cybersécurité de leur organisation. Comprendre les subtilités de la conformité SOC 2 permet aux entreprises d’établir et de maintenir des contrôles de sécurité robustes, de protéger les données sensibles et d’établir une relation de confiance avec leurs clients et partenaires. En suivant une liste de contrôle de conformité SOC 2 complète, les organisations peuvent évaluer systématiquement leurs pratiques de sécurité, identifier les vulnérabilités, et mettre en œuvre les améliorations nécessaires. De plus, comparer SOC 2 à ISO 27001 aide les organisations à déterminer le cadre le plus approprié pour leurs exigences de sécurité spécifiques. Cette connaissance permet aux entreprises de prendre des décisions éclairées, d’améliorer leur posture de sécurité, et de gérer efficacement les cyber-risques.

Comprendre l’importance de la conformité SOC 2 dans les opérations gouvernementales

La conformité SOC 2 joue un rôle crucial dans les opérations des entités gouvernementales, garantissant qu’elles répondent aux exigences de sécurité et de confidentialité requises. Comme le souligne Vanta, la conformité SOC 2 est essentielle pour établir la confiance et l’assurance dans les opérations gouvernementales, démontrant leur engagement sans faille à protéger les données sensibles. C’est particulièrement crucial pour les agences gouvernementales chargées de gérer les informations personnelles des citoyens, les données financières, et autres données extrêmement sensibles.

Le respect deLes normes de conformité SOC 2 sont essentielles pour que les organisations gouvernementales gèrent efficacement les risques et garantissent la confidentialité, l’intégrité et la disponibilité des données. La ressource Vanta souligne l’importance de la conformité SOC 2 car elle fournit un cadre robuste pour la mise en œuvre de contrôles de sécurité rigoureux, la conduite d’audits réguliers, et la surveillance et l’amélioration continues des pratiques de sécurité. En alignant les opérations gouvernementales avec les meilleures pratiques de l’industrie et les exigences réglementaires, la conformité SOC 2 réduit considérablement le risque de violations de données et d’accès non autorisé.

Débloquer le pouvoir de SOC 2 et ISO 27001 pour les fournisseurs industriels et les fabricants

Débloquer le potentiel de SOC 2 et ISO 27001 peut révolutionner le paysage de la cybersécurité pour les fournisseurs industriels et les fabricants. Ces deux cadres robustes de cybersécurité établissent une base solide pour l’amélioration des pratiques de sécurité et la promotion de la confiance parmi les clients. Une récente étude menée par Vanta révèle qu’un écrasante majorité de 78% des clients considèrent la conformité SOC 2 comme une exigence essentielle lors de l’évaluation des fournisseurs potentiels. Cette statistique souligne l’importance de la certification SOC 2 pour fournir aux fournisseurs industriels un avantage concurrentiel distinct.

L’ISO 27001, de son côté, se pose comme une norme reconnue mondialement pour

Systèmes de gestion de la sécurité de l’information. Leur mise en œuvre démontre l’engagement indéfectible des fournisseurs industriels et des fabricants à protéger les données sensibles et à garantir la confidentialité, l’intégrité, et la disponibilité de l’information. Cet engagement non seulement renforce la confiance chez les clients et les partenaires, mais renforce également la position générale en matière de cybersécurité des organisations.

Débloquer le pouvoir de la conformité SOC 2 pour des performances élevées en banque et finance

L’industrie de la banque et de la finance opère dans un environnement hautement régulé, nécessitant une stricte adhésion aux normes de conformité pour protéger la sécurité et la confidentialité des données des clients. Une telle exigence est la conformité SOC 2, qui met l’accent sur la sécurité, la disponibilité, l’intégrité du traitement, la confidentialité et la vie privée des données des clients. Se conformer à la SOC 2 peut débloquer une myriade d’avantages pour les organisations bancaires et financières.

La conformité SOC 2 est une démonstration critique de l’engagement indéfectible d’une organisation à protéger la sécurité et la confidentialité des données. En mettant en œuvre des contrôles robustes et des garanties, elle assure aux clients et aux parties prenantes que les informations sensibles sont protégées avec le plus grand soin. Cet engagement indéfectible à la sécurité des données non seulement renforce la réputation de l’organisation mais renforce également la confiance parmi les clients, conduisant à une fidélité et une rétention des clients accrues.

De plus, la mise en œuvre de la conformité SOC 2 peut offrir un avantage significatif aux organisations bancaires et financières. Dans une industrie tourmentée par des violations de données rampantes et des menaces cybernétiques incessantes, l’obtention de la conformité SOC 2 distingue une organisation de ses concurrents. Elle sert d’outil de marketing puissant, démontrant l’engagement inébranlable de l’organisation à protéger les données et à inspirer confiance aux clients potentiels, les amenant finalement à choisir leurs services plutôt que ceux des autres.

Personnalisez facilement la SOC 2 et l’ISO 27001 pour vos besoins commerciaux et de commerce électronique

Les cadres SOC 2 et ISO 27001 se présentent comme des piliers de confiance et de reconnaissance en matière de protection de la sécurité et de la confidentialité des données au sein des organisations. En adaptant ces cadres à vos opérations commerciales et de commerce électronique, vous pouvez renforcer votre posture de sécurité et obtenir un avantage concurrentiel sur le marché en constante évolution.

La mise en œuvre de SOC 2 vous permet de personnaliser les contrôles et les exigences pour les aligner sur vos processus commerciaux uniques et les réglementations spécifiques à votre industrie. Cela montre à vos clients et partenaires que vous avez mis en place des mesures de sécurité robustes pour protéger leurs données sensibles. De même, l’ISO 27001 offre un cadre flexible qui peut être adapté pour répondre aux risques spécifiques et aux exigences de conformité de vos opérations de commerce électronique. En adoptant l’ISO 27001, vous établissez une approche systématique de la gestion de la sécurité de l’information, favorisant la confiance de vos clients.

Simplification de la mise en œuvre de la SOC 2 par rapport à l’ISO 27001 pour une meilleure cybersécurité dans le domaine de la santé

L’industrie de la santé doit donner la priorité à la mise en œuvre de mesures de cybersécurité robustes pour protéger les données sensibles des patients et maintenir l’intégrité des systèmes de santé. Lorsqu’il s’agit de choisir le cadre le plus adapté pour renforcer la cybersécurité dans le domaine de la santé, les organisations se retrouvent souvent à un carrefour entre SOC 2 et ISO 27001. Bien que les deux cadres offrent des contrôles de sécurité précieux, opter pour une mise en œuvre simplifiée de SOC 2 peut apporter des avantages distincts dans le secteur de la santé.

SOC 2, un cadre robuste conçu pour les organisations de services, s’avère être la solution idéale pour les prestataires de santé qui dépendent fortement de plusieurs fournisseurs tiers et prestataires de services. En mettant en œuvre des contrôles SOC 2, les organisations de santé peuvent efficacement garantir que leurs fournisseurs répondent aux exigences de sécurité essentielles, atténuant ainsi le risque de potentielles violations de données et d’autres incidents de cybersécurité préjudiciables.

De plus, SOC 2 met fortement l’accent sur la sauvegarde de la sécurité, de la disponibilité, de l’intégrité du traitement, de la confidentialité et de la confidentialité des données sensibles, s’alignant parfaitement avec les exigences uniques du secteur de la santé. Ce cadre robuste offre une approche holistique de la cybersécurité, englobant des aspects critiques tels que des contrôles d’accès rigoureux, un chiffrement robuste des données, une réponse rapide aux incidents et une surveillance continue.

En matière de cybersécurité dans l’industrie de la santé, les organisations ont deux cadres populaires parmi lesquels choisir : SOC 2 et ISO 27001. Bien que les deux cadres offrent des conseils précieux, les organisations de santé peuvent bénéficier d’une approche plus ciblée et spécifique à l’industrie en simplifiant la mise en œuvre de SOC 2.

SOC 2 met fortement l’accent sur les organisations de services, ce qui le rend particulièrement pertinent pour les prestataires de santé. Son alignement avec les exigences de la santé garantit que les organisations peuvent améliorer leurs mesures de cybersécurité et protéger efficacement les données des patients.

Choisir entre SOC 2 et ISO 27001 pour améliorer la loi corporative et la durabilité parajuridique

Lorsqu’il s’agit de renforcer la loi d’entreprise et la durabilité parajuridique, le choix entre SOC 2 et ISO 27001 a une importance significative. Les deux cadres offrent des contrôles de sécurité inestimables et des certifications qui permettent aux organisations de protéger les données sensibles et de démontrer leur dévouement inébranlable à la confidentialité et à la sécurité des données. Il est impératif de comprendre les distinctions fondamentales entre le SOC 2 et l’ISO 27001 pour prendre une décision judicieuse.

SOC 2, développé par l’Institut Américain des Comptables Publics Certifiés (AICPA), est un cadre complet qui se concentre sur la protection de la sécurité, de la disponibilité, de l’intégrité du traitement, de la confidentialité et de la vie privée des données des clients. Il est spécifiquement conçu pour les organisations de service qui stockent et traitent les données des clients dans le cloud. La conformité à SOC 2 atteste de l’engagement d’une organisation à mettre en œuvre des contrôles robustes qui protègent efficacement les données des clients et adhèrent à des critères de confiance spécifiques.

ISO 27001, une norme reconnue internationalement, propose une approche systématique pour gérer efficacement les informations sensibles de l’entreprise. Son objectif principal est d’établir, de mettre en œuvre, de maintenir et d’améliorer continuellement un système de gestion de la sécurité de l’information (ISMS). En obtenant la certification ISO 27001, les organisations démontrent leur engagement à mettre en œuvre un ensemble complet de contrôles qui gèrent efficacement les risques de sécurité de l’information et protègent les données sensibles.

En ce qui concerne le choix entre SOC 2 et ISO 27001, plusieurs facteurs sont à considérer. Ces cadres offrent des conseils précieux aux organisations, mais la décision dépend finalement des exigences de l’industrie, des attentes des clients, et des besoins de conformité réglementaire.

Les organisations qui fournissent des services basés sur le cloud préfèrent souvent SOC 2. Ce cadre leur permet de démontrer la sécurité et la confidentialité des données de leurs clients, offrant ainsi une assurance à ces derniers. D’autre part, l’ISO 27001 est reconnue à l’échelle mondiale et peut être requise par des industries ou des juridictions spécifiques.

Fonctions essentielles et spécifications techniques pour votre liste de contrôle de conformité SOC 2

Assurer la conformité SOC 2 est une nécessité absolue pour les organisations qui se voient confier des données sensibles de leurs clients. Pour garantir une liste de contrôle de conformité exhaustive, il est impératif d’intégrer des fonctionnalités essentielles et des spécifications techniques. Ces éléments cruciaux établissent un cadre de sécurité robuste et démontrent sans équivoque votre engagement inébranlable à protéger les informations des clients.

Les contrôles d’accès sont une composante essentielle de la conformité SOC 2. Pour éviter les accès non autorisés, il est impératif de mettre en place des mécanismes d’authentification robustes, tels que l’authentification multifactorielle. Cela ajoute une couche supplémentaire de sécurité en nécessitant que les utilisateurs fournissent plusieurs formes d’identification. De plus, il convient d’établir des contrôles d’accès basés sur les rôles (RBAC) pour limiter les privilèges des utilisateurs et protéger les données sensibles contre les individus non autorisés.

Le chiffrement des données est un élément essentiel de la conformité SOC 2. Protéger les informations sensibles contre l’accès non autorisé nécessite la mise en œuvre de mesures de chiffrement robustes. Il est impératif d’utiliser des algorithmes de chiffrement puissants et de garantir la bonne gestion et la protection des clés de chiffrement.

Assurer la conformité SOC 2 nécessite la mise en place de pratiques solides de surveillance et d’enregistrement. En établissant un système d’enregistrement complet, vous obtenez la capacité de suivre et d’analyser les activités du système, de détecter les anomalies et d’enquêter en profondeur sur les incidents de sécurité potentiels. Il est de la plus haute importance d’établir et de faire respecter les politiques de conservation des registres tout en examinant régulièrement les registres pour identifier toute activité suspecte.

- La mise en place de systèmes de détection et de prévention des intrusions (IDPS) aide à détecter et à atténuer les éventuelles atteintes à la sécurité. Ces systèmes surveillent le trafic réseau, identifient les activités malveillantes et prennent des mesures proactives pour prévenir l’accès non autorisé.

- Des évaluations de vulnérabilité régulières et des tests de pénétration sont essentiels pour la conformité SOC 2. Ces tests aident à identifier et à traiter les vulnérabilités potentielles de vos systèmes et applications. Il est important d’effectuer ces évaluations régulièrement et de remédier rapidement à toute vulnérabilité identifiée.

- La mise en place de processus de réponse et de gestion des incidents est cruciale pour la conformité SOC 2. Disposer d’un plan de réponse aux incidents bien défini aide à garantir que les incidents de sécurité sont détectés, contenus et résolus rapidement. Il est important de tester et de mettre à jour régulièrement votre plan de réponse aux incidents pour faire face aux menaces émergentes.

- Une surveillance et un audit continus de vos systèmes et contrôles sont essentiels pour la conformité SOC 2. Examiner et évaluer régulièrement vos contrôles de sécurité aide à garantir qu’ils sont efficaces et alignés sur les meilleures pratiques de l’industrie. Il est important de documenter et de suivre toutes les modifications apportées à vos systèmes et contrôles.

Comprendre les risques : Protocoles non conformes dans la conformité SOC 2

La conformité SOC 2 est un élément absolument essentiel pour protéger la sécurité et la confidentialité des données sensibles au sein des organisations. Il est impératif de comprendre pleinement et d’aborder les risques associés aux protocoles non conformes. Un risque spécifique qui exige une attention particulière est l’utilisation de protocoles obsolètes ou non pris en charge.

Les protocoles obsolètes représentent un grave risque pour la conformité SOC 2. Ces protocoles manquent souvent des fonctionnalités de sécurité et des mises à jour nécessaires pour se prémunir contre les menaces émergentes. En exploitant les vulnérabilités connues de ces protocoles, les attaquants peuvent obtenir un accès non autorisé, compromettre les données et mettre en péril la conformité.

L’un des risques critiques associés à la conformité SOC 2 réside dans l’utilisation de protocoles non chiffrés. L’importance du chiffrement ne peut être surestimée lorsqu’il s’agit de protéger les données pendant la transmission. Il garantit la confidentialité et l’intégrité des informations, les protégeant de toute interception et de tout espionnage non autorisé. Cependant, l’utilisation de protocoles non chiffrés peut exposer les données sensibles, compromettant leur confidentialité et leur intégrité.

De plus, l’utilisation de protocoles non conformes peut entraîner des problèmes de compatibilité et entraver l’intégration transparente avec d’autres systèmes et services. Cela peut, à son tour, entraîner des inefficacités opérationnelles, une complexité accrue et des vulnérabilités de sécurité potentielles. Il est impératif pour les organisations de s’assurer que les protocoles qu’elles utilisent sont en adéquation avec les exigences strictes de la conformité SOC 2 afin de réduire efficacement ces risques.

Débloquer les principaux avantages de la conformité: SOC 2 versus ISO 27001 expliqué

Lorsque les RSSI, les professionnels de la gestion informatique, les DSI, les ingénieurs en gestion des risques de cybersécurité, et les responsables de la conformité à la protection de la vie privée des utilisateurs d’organisations de niveau entreprise dans divers secteurs de l’industrie possèdent une compréhension plus approfondie des avantages de la conformité aux normes de sécurité des données et aux réglementations sur la protection de la vie privée des utilisateurs, ils obtiennent un avantage significatif pour protéger les informations sensibles de leurs organisations. Avec une connaissance technique élargie, ces professionnels peuvent mettre en place efficacement de robustes mesures de cybersécurité, identifier les vulnérabilités potentielles et atténuer les risques. En se tenant informés des dernières tendances de l’industrie et des meilleures pratiques, ils peuvent aborder proactivement les menaces émergentes et garantir la conformité avec les réglementations en évolution. Cette expertise technique leur permet de prendre des décisions éclairées, de mettre en place des contrôles de sécurité appropriés et de protéger leurs organisations contre les éventuelles violations de données et les sanctions réglementaires. De plus, en comprenant les avantages de la conformité, ils peuvent efficacement communiquer l’importance de la sécurité des données et de la confidentialité aux parties prenantes, favorisant une culture de sensibilisation à la sécurité et de responsabilité à travers l’organisation.

Essentiels abordables de la conformité SOC 2 pour les entreprises prospères et les plateformes de commerce électronique

La conformité SOC 2 est une exigence de plus en plus vitale pour les entreprises et les plateformes de commerce électronique qui traitent des données sensibles des clients. Alors que la certification ISO 27001 se concentre sur la gestion de la sécurité de l’information, la certification SOC 2 adresse spécifiquement la sécurité, la disponibilité, l’intégrité du traitement, la confidentialité et la protection de la vie privée des données des clients. Les deux certifications ont une valeur significative, mais la conformité SOC 2 est particulièrement pertinente pour les organisations qui stockent et traitent les données des clients dans le cloud.

La conformité SOC 2 offre une multitude d’avantages, en faisant un cadre essentiel pour évaluer et améliorer les contrôles internes d’une organisation en ce qui concerne les données des clients. En mettant en œuvre les contrôles SOC 2, les entreprises peuvent démontrer leur dévouement inébranlable à protéger les informations des clients et à respecter les meilleures pratiques de l’industrie. Cela non seulement favorise la confiance parmi les clients et les partenaires, mais distingue également l’organisation de ses concurrents, établissant un avantage concurrentiel fort.

En ce qui concerne l’obtention de la conformité SOC 2, les entreprises et les plateformes de commerce électronique doivent donner la priorité à un certain nombre de considérations essentielles. L’une des premières étapes est de réaliser une évaluation des risques complète, qui joue un rôle critique dans l’identification des vulnérabilités potentielles et le développement d’une stratégie de gestion des risques efficace. Cette évaluation englobe l’évaluation de la sécurité des contrôles d’accès physiques et logiques, ainsi que l’évaluation de l’efficacité des politiques et des procédures de sécurité existantes.

Mettre en place des contrôles d’accès robustes et utiliser des mesures de chiffrement strictes sont impératifs pour protéger les données des clients. Il est crucial d’établir l’authentification multifactorielle, les contrôles d’accès basés sur les rôles, et les protocoles de chiffrement pour les données en transit et au repos. En outre, une surveillance continue et une journalisation complète des tentatives d’accès et des activités du système jouent un rôle essentiel dans l’identification et l’atténuation rapides des incidents de sécurité potentiels.

Souligner l’importance de la conformité SOC 2 pour la stabilité dans les bureaux du gouvernement américain et les contractants

La stabilité et la sécurité des bureaux du gouvernement des États-Unis et des entrepreneurs sont primordiales, notamment pour la protection des données sensibles et le respect des réglementations industrielles. Un élément essentiel pour atteindre cette stabilité est la conformité SOC 2. SOC 2, ou Service Organization Control 2, est une certification qui privilégie la sécurité, la disponibilité, l’intégrité du traitement, la confidentialité et la protection des données au sein des organisations de services.

Obtenir la conformité SOC 2 est crucial pour les bureaux du gouvernement et les entrepreneurs afin de démontrer leur dévouement inébranlable à protéger les informations sensibles. Cette certification sert de témoignage aux parties prenantes que l’organisation a mis en place des contrôles et des processus robustes pour protéger les données contre tout accès, divulgation et modification non autorisés. La conformité SOC 2 aide également les organisations à répondre aux exigences des cadres réglementaires tels que la loi sur la portabilité et la responsabilité des assurances maladie et le Gramm-Leach-Bliley Act (GLBA).

En ce qui concerne la certification, SOC 2 et ISO 27001 ont une différence clé dans leur portée d’évaluation. Alors que l’ISO 27001 se concentre sur le système de gestion de la sécurité des informations dans son ensemble de l’organisation, SOC 2 évalue spécifiquement les contrôles et les processus liés à la sécurité et à la confidentialité des données. Des auditeurs indépendants mènent les évaluations SOC 2, évaluant méticuleusement l’adhérence aux Critères de Services de Confiance (TSC). Ces critères englobent la sécurité, la disponibilité, l’intégrité du traitement, la confidentialité et la protection des données.

Les bureaux gouvernementaux et les contractants peuvent grandement bénéficier de l’obtention de la conformité SOC 2. Cette certification cruciale non seulement améliore la réputation de l’organisation et inspire confiance aux parties prenantes, mais elle joue également un rôle vital dans l’atténuation du risque de violations de données et de non-conformité aux réglementations industrielles. En comprenant pleinement et en embrassant l’importance de la conformité SOC 2, les bureaux gouvernementaux et les contractants peuvent garantir la stabilité et la sécurité de leurs opérations, contribuant ainsi à la stabilité globale de l’écosystème gouvernemental des États-Unis.

Améliorez votre conformité SOC 2 avec notre workflow personnalisable pour les fabricants et les distributeurs mondiaux

Améliorer votre conformité SOC 2 est absolument essentiel pour les fabricants et les distributeurs mondiaux qui priorisent la sécurité et la confidentialité des données sensibles. L’obtention de la certification SOC 2 démontre votre dévouement indéfectible à la mise en place de contrôles solides et de mesures de protection pour sauvegarder les informations des clients. En tirant parti de notre workflow hautement adaptable, vous pouvez rationaliser vos efforts de conformité et obtenir efficacement la certification SOC 2.

Notre workflow hautement adaptable est spécifiquement adapté pour répondre aux demandes uniques et aux complexités rencontrées par les fabricants et les distributeurs mondiaux. Nous comprenons les défis et exigences de votre industrie, et notre solution fournit un cadre global qui englobe toutes les étapes essentielles pour l’obtention de la conformité SOC 2. Cela comprend la conduite d’évaluations de risque approfondies, le développement de politiques robustes, la mise en place de contrôles efficaces, et le maintien d’une surveillance continue.

Notre flux de travail personnalisable vous permet d’aligner le processus de conformité avec les besoins et les objectifs uniques de votre organisation. Cette flexibilité inégalée vous permet de prioriser les domaines qui sont les plus critiques pour votre entreprise, assurant une adhésion sans faille aux exigences du SOC 2 tout en minimisant les efforts et les coûts inutiles. En intégrant de manière transparente notre flux de travail, vous pouvez renforcer votre posture de sécurité, établir la confiance avec vos clients de valeur et obtenir un avantage concurrentiel distinct sur le marché dynamique.

Accélérer votre liste de contrôle de conformité Soc 2 pour une meilleure capacité d’adaptation dans les établissements de santé

En ce qui concerne la protection de la sécurité et de la confidentialité des données sensibles au sein des établissements de santé, l’adhésion aux normes de l’industrie devient primordiale. Dans ce contexte, deux certifications qui bénéficient d’une reconnaissance significative sont l’ISO 27001 et le SOC 2. Bien que ces deux certifications se concentrent principalement sur la sécurité de l’information, elles présentent des distinctions notables.

L’ISO 27001, la norme reconnue internationalement, sert de cadre robuste pour l’établissement, la mise en œuvre, le maintien et l’amélioration continue d’un système de gestion de la sécurité de l’information (ISMS). Il englobe un large éventail de contrôles de sécurité, obligeant les organisations à effectuer des évaluations de risque complètes et à déployer les mesures appropriées pour atténuer les risques identifiés.

Le SOC 2, en revanche, se distingue en tant que certification établie par le respecté American Institute of Certified Public Accountants (AICPA). Son objectif principal réside dans la protection de la sécurité, la disponibilité, l’intégrité du traitement, la confidentialité et la vie privée des données précieuses des clients. Les auditeurs indépendants réalisent les audits SOC 2, en évaluant méticuleusement les contrôles et les processus d’une organisation par rapport à des critères prédéfinis.

Lorsqu’il s’agit d’accélérer la conformité SOC 2 pour les établissements de santé, il existe un certain nombre de mesures stratégiques à prendre. Pour commencer, une évaluation exhaustive des contrôles de sécurité existants doit être effectuée, en se focalisant sur l’identification d’éventuelles lacunes ou zones nécessitant une amélioration. Cette évaluation peut être réalisée au moyen d’audits internes ou en faisant appel à l’expertise d’une entreprise réputée en cybersécurité.

Avant tout, il est impératif pour les établissements de santé de prioriser le développement et la mise en œuvre de politiques et de procédures qui s’alignent parfaitement avec les critères SOC 2. Cela implique d’établir des directives très claires englobant l’accès aux données, le chiffrement, la réponse aux incidents et la formation complète des employés. Pour garantir une conformité continue, il est essentiel d’appliquer rigoureusement ces exigences et de mener une surveillance régulière et des tests des contrôles en place.

Simplifier la checklist de conformité SOC 2 pour les cabinets d’avocats et les prestataires de services parajuridiques

Garantir la sécurité et la confidentialité des données sensibles des clients est de la plus haute importance pour les cabinets d’avocats et les prestataires de services parajuridiques. Une exigence critique à cet égard est la conformité Soc 2. En simplifiant la checklist de conformité Soc 2, ces organisations peuvent rationaliser leurs efforts et obtenir la certification de manière plus efficace, protégeant ainsi les informations de leurs clients.

En ce qui concerne le respect des normes Soc 2, un domaine qui requiert la plus grande attention est l’établissement de politiques et de procédures robustes régissant la protection des précieuses données des clients. Cela implique la mise en œuvre de contrôles d’accès rigoureux, de mesures de chiffrement robustes et de plans de réponse aux incidents bien définis pour atténuer efficacement les menaces toujours présentes de violations de données et d’accès non autorisés.

Un élément crucial à prendre en compte dans la liste de contrôle est l’évaluation des contrôles physiques et environnementaux mis en œuvre pour protéger les données des clients. Il est impératif de s’assurer que les centres de données et les salles de serveurs sont équipés de mesures de sécurité robustes, y compris des contrôles d’accès, des systèmes de surveillance et des systèmes de suppression d’incendie.

De plus, il est impératif de souligner l’importance d’une surveillance continue et d’un test rigoureux des contrôles de sécurité afin d’identifier rapidement les vulnérabilités et de prendre des mesures immédiates. Cela implique de réaliser régulièrement des tests de pénétration, des évaluations de vulnérabilité et une formation complète à la sensibilisation à la sécurité pour tout le personnel.

Enfin, il est crucial de souligner l’importance d’une documentation exhaustive et d’une tenue méticuleuse des registres pour toutes les activités et incidents liés à la sécurité. Cela comprend le suivi rigoureux des politiques, des procédures et des plans d’intervention en cas d’incident de sécurité, ainsi que la maintenance méticuleuse des journaux qui capturent les événements et les incidents de sécurité, servant de ressources inestimables pour les fins d’audit.

Guide facile pour la conformité SOC 2 pour les banques et les institutions financières

Les institutions financières, comme les banques, sont de plus en plus sous pression pour démontrer leur engagement inébranlable envers la sécurisation des données et la protection de la vie privée. Une approche efficace pour y parvenir est d’obtenir la conformité SOC 2 – une certification largement reconnue qui met l’accent sur la sécurité, la disponibilité, l’intégrité du traitement, la confidentialité et la vie privée des données client. La conformité SOC 2 offre aux clients et aux parties prenantes l’assurance que l’organisation a mis en place des contrôles robustes pour protéger leurs informations sensibles.

Obtenir la conformité SOC 2 peut être un processus extrêmement complexe et exigeant, en particulier pour les banques et les institutions financières. Ces entités gèrent d’immenses volumes de données financières sensibles, soulignant ainsi la nécessité de mettre en œuvre des mesures de sécurité robustes. Pour faciliter la navigation dans le parcours de conformité SOC 2, nous présentons ci-dessous un guide exclusif méticuleusement adapté aux banques et aux institutions financières :

1. Comprendre clairement le champ d’application : Commencez par définir minutieusement le champ d’application de vos initiatives de conformité SOC 2. Il est essentiel d’identifier les systèmes, les processus et les données qui entrent dans le cadre et nécessitent une évaluation par rapport aux critères SOC 2. Cette étape vous permettra de concentrer vos efforts et d’allouer vos ressources de manière efficace.

2. Effectuer une analyse des écarts complète : Évaluez vos contrôles et pratiques de sécurité existants par rapport aux exigences SOC 2 en accordant une attention méticuleuse aux détails. Identifiez les lacunes ou les domaines qui nécessitent une amélioration. Cette analyse approfondie servira de feuille de route stratégique pour la mise en œuvre des contrôles et des processus nécessaires pour atteindre la conformité totale.

3. Renforcer votre sécurité : Prenez des mesures immédiates pour renforcer les défenses de votre organisation sur la base des résultats de l’analyse des écarts complète. Répondez aux vulnérabilités identifiées en mettant en œuvre des contrôles de sécurité robustes. Ces contrôles englobent toute une gamme de mesures, telles que les contrôles d’accès, les protocoles de chiffrement, les procédures de réponse aux incidents, les stratégies de sauvegarde et de récupération des données, et les initiatives de formation des employés. Il est impératif de documenter et de maintenir méticuleusement des preuves de ces contrôles pour garantir la conformité lors des audits.

4. Surveillez et évaluez continuellement : La conformité SOC 2 est un processus continu. Il est essentiel de surveiller et d’évaluer constamment vos contrôles de sécurité pour assurer leur efficacité et leur alignement avec les exigences du SOC 2. Réalisez des audits et des évaluations internes réguliers pour identifier les risques émergents ou les domaines nécessitant des améliorations.

5. Faites appel à un auditeur tiers : Il est crucial de faire appel à un auditeur tiers qualifié pour atteindre la conformité SOC 2. Cet auditeur évaluera en profondeur les contrôles et les pratiques de votre organisation par rapport aux critères du SOC 2, fournissant une évaluation indépendante de votre conformité. Pour assurer une compréhension exhaustive des défis et des exigences uniques de l’industrie, il est recommandé de choisir un auditeur ayant une expérience prouvée dans l’audit des banques et des institutions financières.

Découverte des statistiques choquantes de la cybersécurité d’entreprise que vous devez connaître

Comprendre les implications de la conformité en matière de cybersécurité et de la stratégie de gestion des risques est vital pour les organisations de niveau entreprise dans divers secteurs industriels. La surveillance et l’analyse de statistiques pertinentes jouent un rôle crucial dans l’acquisition de précieuses informations sur la sécurité des données, la gestion des risques et la conformité des communications de contenu sensible.

- Le rapport sur la confidentialité et la conformité des communications de contenu sensible de Kiteworks pour 2023 révèle que 90% des entreprises utilisent 4+ canaux pour partager du contenu sensible, avec 46% utilisant six outils, systèmes, plateformes et canaux ou plus. Cette enquête mondiale exhaustive auprès des professionnels de l’informatique, de la cybersécurité et de la conformité dans les organisations de niveau entreprise souligne l’utilisation généralisée de multiples canaux pour partager du contenu sensible.

- Le rapport indique également que plus de 90% des sociétés partagent du contenu sensible avec 1 000 à 2 500 organisations externes et tiers. Cette constatation souligne la nécessité de mesures de sécurité robustes pour protéger les données sensibles lorsqu’elles sont partagées avec un grand nombre d’entités externes.

- De plus, l’enquête révèle que les professionnels de divers secteurs, géographies et grades professionnels sont préoccupés par un large éventail de méthodes d’attaque ciblant les données sensibles, y compris les informations personnelles identifiables et la propriété intellectuelle. Cela souligne l’importance de la mise en œuvre de mesures de sécurité complètes pour protéger le contenu sensible.

- En outre, la conformité reste un défi pour les organisations, en particulier en Europe où le Règlement Général sur la Protection des Données (RGPD) de l’UE impose des amendes importantes pour non-conformité. Le rapport souligne que la plupart des répondants sont soumis à des réglementations sur la confidentialité des données dans au moins une juridiction et sont audités selon des normes industrielles. De plus, 99% des répondants font affaire avec des entités gouvernementales, nécessitant la conformité avec des exigences spéciales pour partager des données privées et du contenu sensible.

Pour une compréhension complète des dernières informations et découvertes, nous recommandons vivement de consulter le rapport sur la confidentialité et la conformité des communications de contenu sensible de Kiteworks.

Maîtriser la conformité SOC 2 : Normes industrielles essentielles pour des flux de travail optimisés

La mise en œuvre de la conformité SOC 2 est un élément crucial pour maintenir des flux de travail sécurisés et efficaces dans diverses industries. Les normes peuvent être accablantes, en particulier lorsqu’on considère les cinq critères de confiance des services : la sécurité, la disponibilité, l’intégrité du traitement, la confidentialité et la vie privée. Cependant, maîtriser ces normes n’est pas une tâche insurmontable. En acquérant les connaissances appropriées et en adoptant une approche stratégique, les organisations peuvent efficacement naviguer à travers les complexités de la conformité SOC 2, garantissant des flux de travail optimisés et une sécurité robuste.

Un des défis les plus critiques rencontrés dans l’obtention de la conformité SOC 2 est le manque généralisé de compréhension des enjeux et des exigences de ces normes. Les idées fausses peuvent conduire à une préparation inadéquate, entraînant des audits non réussis et des brèches de sécurité potentielles. Par conséquent, il est impératif de développer une compréhension complète des normes SOC 2, englobant les exigences spécifiques de chacun des cinq critères de confiance des services. Cette connaissance établira une base solide pour la mise en œuvre de stratégies de conformité efficaces.

Un des principaux obstacles à l’obtention de la conformité SOC 2 est la rareté des ressources et de l’expertise. De nombreuses organisations sont aux prises avec des ressources limitées, qu’il s’agisse de contraintes de personnel ou de budget. Cette pénurie peut poser des défis dans la dédication du temps et des efforts nécessaires aux entreprises de conformité. Néanmoins, en employant une planification stratégique et une priorisation, les organisations peuvent efficacement allouer leurs ressources, garantissant que les efforts de conformité restent inébranlables.

Sans aucun doute, la nature perpétuelle de la conformité SOC 2 peut sembler écrasante pour de nombreuses organisations. La conformité n’est pas un événement unique, mais une procédure continue qui nécessite une surveillance constante et des mises à jour. Cela peut s’avérer particulièrement ardu face à l’évolution constante de la technologie et à l’apparition persistante de menaces de sécurité. Néanmoins, en adoptant une approche proactive et en démontrant un engagement inébranlable à l’amélioration continue, les organisations peuvent efficacement devancer la courbe, assurant une conformité perpétuelle et une sécurité renforcée.

Réseau de contenu privé Kiteworks pour SOC 2 Vs ISO 27001

Découvrez l’immense pouvoir d’un réseau de contenu privé unifié qui intègre de manière transparente l’e-mail sécurisé, le partage sécurisé de fichiers, les formulaires Web sécurisés et le transfert sécurisé de fichiers sur une seule et robuste plateforme. Cette solution exceptionnelle permet aux organisations de niveau entreprise d’exercer un contrôle complet, de garantir une protection optimale et de maintenir une visibilité complète sur chaque fichier qui entre et sort de leur réseau. Rationalisez votre stratégie de cybersécurité et améliorez votre conformité en matière de sécurité des données avec nos capacités inégalées de transfert sécurisé de fichiers.

Découvrez l’immense pouvoir d’une solution robuste qui vous permet de gérer efficacement l’accès aux données sensibles, garantissant leur protection maximale lorsqu’elles sont partagées à l’extérieur. Ce niveau de sécurité inégalé est obtenu grâce à l’intégration fluide du chiffrement automatique de bout en bout, de l’authentification multifactorielle et d’une intégration complète de l’infrastructure de sécurité. Obtenez une visibilité inégalée sur toutes les activités de fichier, vous fournissant des informations détaillées sur qui, quoi, quand et comment les données sont partagées.

De plus, tirez parti des capacités exceptionnelles de notre passerelle de protection des emails de pointe qui automatise de manière transparente le chiffrement et le déchiffrement des emails, ajoutant ainsi une couche supplémentaire de sécurité à vos processus de partage de données.

Il est d’une importance capitale pour les DSI, les dirigeants de la gestion informatique, les DSI et les leaders dans la gestion des risques de cybersécurité et la conformité à la sécurité des données au sein des organisations de niveau entreprise de garantir une adhésion inébranlable aux réglementations et normes critiques. Il s’agit notamment du RGPD, du HIPAA, du CMMC, du Cyber Essentials Plus, de l’IRAP, et d’autres.

Découvrez les capacités révolutionnaires d’un réseau de contenu privé de pointe, propulsé par Kiteworks. Transformez le potentiel de votre organisation – réservez dès maintenant une démonstration personnalisée.

FAQ sur la liste de contrôle de conformité SOC 2

Comprendre les implications de la non-conformité aux normes SOC 2 peut aider les organisations à atténuer les risques et à éviter d’éventuelles répercussions juridiques et financières. Bien que non imposé par la réglementation, le SOC 2 est fréquemment recherché par les clients et les associés commerciaux pour garantir la sécurité et la confidentialité de leurs données. Les entités qui gèrent des données sensibles de clients – telles que les fournisseurs de services, les centres de données et les fournisseurs de services cloud – doivent se conformer au SOC 2. Cette norme est applicable à toute organisation qui stocke, traite ou transmet les données des clients. La possession d’un rapport SOC témoigne de la dévotion d’une organisation à la sécurité et à la conformité, renforçant ainsi la confiance et la crédibilité auprès des clients et des parties prenantes.

Quelles sont les conséquences de la non-conformité aux exigences du SOC 2 ?

Le non-respect des exigences du SOC 2 peut avoir de sérieuses répercussions pour les organisations. Pour commencer, il peut entraîner des dommages significatifs à leur réputation, érodant la confiance des clients et des partenaires dans la capacité de l’entreprise à protéger leurs données sensibles. De plus, la non-conformité peut exposer les organisations à des enchevêtrements juridiques et réglementaires, y compris l’imposition d’amendes et de pénalités. De plus, des contrôles de sécurité insuffisants découlant de la non-conformité peuvent augmenter le risque de menaces cybernétiques et d’éventuelles violations de données. Enfin, sans conformité SOC 2, les entreprises peuvent manquer de précieuses opportunités commerciales, car de nombreux clients exigent le respect de ces normes avant d’établir des partenariats. La priorisation de la conformité SOC 2 est impérative pour les organisations afin d’atténuer ces risques et d’assurer la sécurité et la fiabilité de leurs systèmes et de leurs données.

Le SOC 2 est-il une exigence réglementaire ?

SOC 2, bien que non imposé par la réglementation, sert de cadre largement reconnu pour évaluer et divulguer la sécurité du système et des données d’une organisation, sa disponibilité, son intégrité de traitement, sa confidentialité, et sa vie privée. Son but est de fournir aux clients et aux parties prenantes l’assurance que l’organisation a mis en œuvre des contrôles robustes pour protéger leurs données. Selon Imperva, la conformité à SOC 2 démontre l’engagement inébranlable d’une organisation envers la sécurité des données et peut servir d’avantage concurrentiel sur le marché.

Qui doit être conforme à SOC 2 ?

La conformité à SOC 2 est une exigence critique pour les organisations à qui l’on confie des données sensibles des clients ou qui fournissent des services à des clients exigeant des mesures robustes de sécurité des données. Comme le souligne Réciprocité, plusieurs industries, dont la technologie, la santé, la finance, et les services professionnels, doivent se conformer aux normes de conformité SOC 2. En atteignant la conformité SOC 2, ces organisations démontrent leur engagement à protéger les données des clients contre l’accès, la divulgation, et l’utilisation non autorisés. Ceci non seulement favorise la confiance avec les clients, mais souligne également leur dévouement à maintenir la sécurité et la confidentialité des données. Le maintien de la conformité SOC 2 nécessite des audits et des évaluations régulières pour évaluer l’efficacité des contrôles et des processus de sécurité.

À qui s’applique SOC 2 ?

La conformité SOC 2 est une exigence cruciale pour les organisations qui gèrent les données des clients, qu’elles soient stockées dans le cloud ou sur site. Ce cadre de conformité est particulièrement pertinent pour les prestataires de services, y compris les entreprises SaaS, les centres de données et les prestataires de services gérés. Il s’applique également aux organisations dans des secteurs sensibles tels que les institutions financières, les prestataires de soins de santé et les plateformes de commerce électronique. L’objectif principal de la conformité SOC 2 est de s’assurer que ces organisations ont mis en place et maintenu des contrôles de sécurité robustes pour protéger les données des clients contre l’accès non autorisé, la divulgation et l’abus.

Qui doit avoir un rapport SOC ?

Les organisations qui gèrent des données sensibles et souhaitent démontrer leur engagement inébranlable en matière de sécurité doivent posséder un rapport SOC. Un rapport SOC, également connu sous le nom de rapport sur les systèmes et contrôles organisationnels, offre une évaluation indépendante des contrôles d’une organisation en matière de sécurité, de disponibilité, d’intégrité du traitement, de confidentialité et de respect de la vie privée. Ce rapport revêt une immense importance pour les organisations qui fournissent des services à d’autres entreprises, y compris les centres de données, les prestataires de services cloud et les prestataires de services gérés. En obtenant un rapport SOC, ces organisations peuvent fournir à leurs clients l’assurance qu’elles ont mis en place des contrôles robustes pour protéger leurs données et systèmes. Les rapports SOC servent également d’atout précieux pour les organisations cherchant à se conformer aux réglementations et normes de l’industrie, telles que la Health Insurance Portability and Accountability Act ou la norme de sécurité des données de l’industrie des cartes de paiement (PCI DSS).

Ressources supplémentaires

- Étude de cas: Mandiant utilise Kiteworks pour protéger le contenu sensible qui aide à protéger les entreprises du monde entier

- Note d’information: Appareil Virtuel Durci Kiteworks

- Note d’information: Atteindre la sécurité Zero Trust avec Kiteworks: une approche complète de la protection des données

- Top 5: Les 5 principales façons dont Kiteworks sécurise les communications tierces de Microsoft 365

- Webinaire: Comment le chiffrement automatique des e-mails offre une meilleure protection de la confidentialité et une conformité accrue