Le guide essentiel de Kiteworks pour la conformité CMMC 2.0

CMMC 2.0est la dernière version du cadre de cybersécurité établi par le Département de la Défense des États-Unis (DoD) pour garantir que les contractants au sein de la Base Industrielle de Défense (DIB) protègent les informations sensibles critiques.

L’objectif : protéger la sécurité nationale et garantir l’intégrité des informations de défense sensibles.

En s’appuyant sur le cadre CMMC original, le CMMC 2.0 a rationalisé et simplifié diverses parties du cadre, le rendant plus adaptable et accessible pour les organisations de différentes tailles.

Ci-dessous, nous explorons pourquoi le CMMC 2.0 est crucial, ce qui a changé par rapport à la version précédente, et comment votre organisation peut atteindre et maintenir la conformité au niveau requis.

Conformité CMMC 2.0 Feuille de route pour les contractants du DoD

Pourquoi le CMMC 2.0 est-il important ?

Le CMMC 2.0 est essentiel pour protégerles Informations Non Classifiées Contrôlées (CUI)etles Informations sur les Contrats Fédéraux (FCI)au sein de la chaîne d’approvisionnement de la défense. En adhérant aux normes établies,les organisations DIBpeuvent démontrer leur engagement envers une cybersécurité robuste : essentielle pour sécuriser des contrats, maintenir la confiance et atténuer les cybermenaces.

CMMC 2.0 vs 1.0, quels changements ?

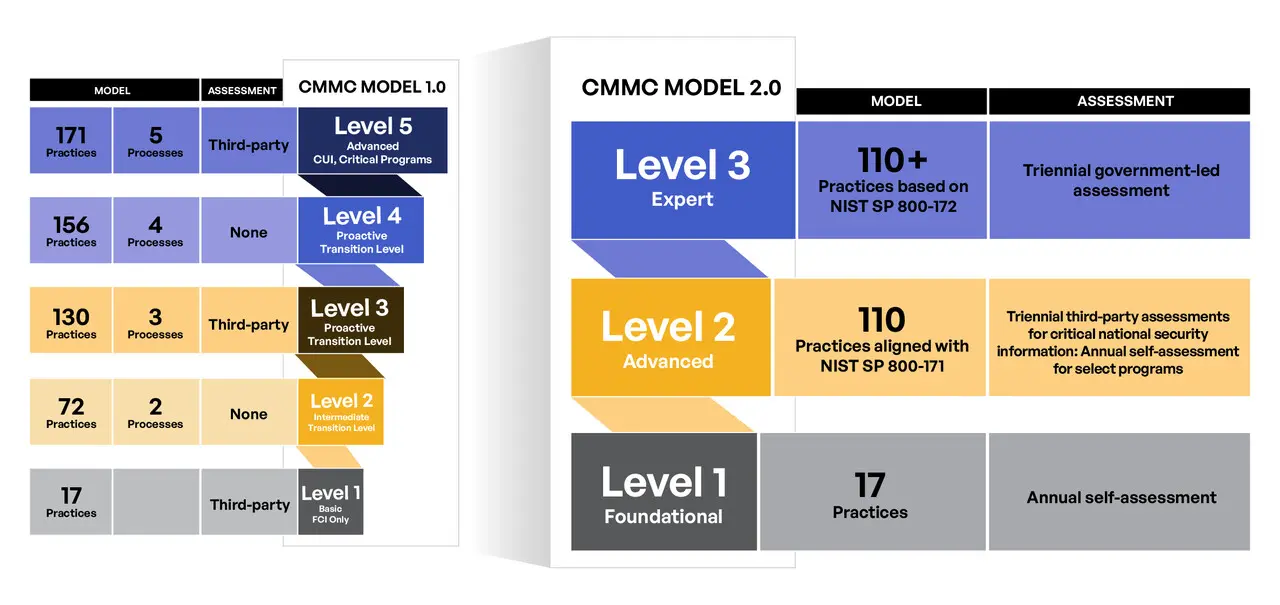

Le CMMC a connu des changements significatifs dans le passage de la version 1.0 à 2.0.

L’une des principales différences ici est la réduction du nombre de niveaux de maturité. Auparavant,le CMMC 1.0comportait cinq niveaux, allant de l’hygiène cybernétique de base aux pratiques avancées.

Maintenant, le CMMC 2.0 a consolidé ces cinq en trois.

L’objectif ? Un cadre simplifié et des coûts de conformité réduits, en particulier pour les petites entreprises.

Les exigences d’évaluation ont également été révisées dans le cadre de CMMC 2.0. Alors que la version 1.0 imposait des évaluations par des tiers pour tous les niveaux, CMMC 2.0 a introduit une approche plus flexible.

Désormais, les entrepreneurs de niveau 1 sont autorisés à effectuer des auto-évaluations annuelles, les évaluations par des tiers étant uniquement obligatoires pour les entrepreneurs impliqués dans des projets nécessitant une certification de niveau 2. Les évaluations de niveau 3 restent dirigées par les départements gouvernementaux.

Qui doit être conforme au CMMC ?

Se conformer à CMMC 2.0 sera obligatoire pour tout entrepreneur et sous-traitant dans la Base industrielle de la défense (DIB) qui manipule des informations de contrat fédéral (FCI) ou des informations non classifiées contrôlées (CUI), garantissant que tout intervenant impliqué met en œuvre des mesures de cybersécurité appropriées pour protéger les informations sensibles contre les cybermenaces.

Découvrez plus sur ce qui a changé, et quel niveau vous est nécessaire, dans notre rapport complet.

Comprendre les trois niveaux de maturité

CMMC 2.0 présente trois niveaux de maturité distincts, chacun avec des exigences et des responsabilités croissantes :

- Niveau 1 – Fondamental

- Niveau 2 – Avancé

- Niveau 3 – Expert

Niveau 1 – Fondamental

Ce niveau inclut des pratiques de cybersécurité de base telles que la mise en œuvre de contrôles d’accès et la conduite de formations régulières. Pour certifier la conformité au niveau 1, les organisations pertinentes doivent effectuer des auto-évaluations annuelles contre ces normes de base.

Niveau 2 – Avancé

S’appuyant sur le niveau 1 et le niveau 2, les organisations doivent mettre en œuvre les 110 contrôles de sécurité de NIST SP 800-171. To certify compliance at this level, organisations handling critical national security information must undergo triennial assessments by a dedicated invigilator, referred to as a ‘CMMC Third Party Assessor Organization’ (C3PAO.

Certaines de ces mesures incluent :

- Utilisation de la cryptographie pour protéger la confidentialité des sessions à distance

- Termination automatique des sessions utilisateurs répondant à des conditions définies

- Surveillance et contrôle de tous les accès via des appareils mobiles

- Séparation des fonctions des individus pour réduire le risque d’actions malveillantes

- Prévention de l’exécution de fonctions privilégiées depuis des comptes non privilégiés

En savoir plus sur le niveau 2 CMMC dans notre analyse approfondie aujourd’hui.

Niveau 3 – Expert

Exigeant les mesures de sécurité les plus robustes, le niveau 3 du CMMC 2.0 est axé sur la protection contre les menaces persistantes avancées (APTs). Il comprend de nombreux contrôles supplémentaires de NIST SP 800-171 et NIST SP 800-172, nécessitant des évaluations triennales dirigées par le gouvernement.

Quelles sont les 8 étapes pour atteindre la conformité CMMC 2.0 ?

Bien que la conformité au CMMC 2.0 puisse sembler redoutable, nous souhaitons vous aider à être aussi confiant que possible alors que vous prenez des mesures pour renforcer vos processus de sécurité.

Ci-dessous, nous avons détaillé les huit étapes essentielles pour atteindre le CMMC 2.0 pour votre entreprise.

En un coup d’œil, ces étapes sont :

- Se familiariser avec les exigences CMMC 2.0

- Réaliser une analyse des écarts

- Élaborer un plan de sécurité système

- Mettre en œuvre des contrôles de sécurité

- Créer un POA&M

- Réaliser une évaluation interne

- Collaborer avec des évaluateurs tiers

- Veiller à maintenir la conformité

1. Familiarisez-vous avec les exigences du CMMC 2.0

Commencez par vous familiariser avec les trois niveaux CMMC 2.0 : fondamental, avancé et expert. Le Département de la Défense (DoD) informera votre organisation de son niveau désigné. Une fois clarifié, comprenez bien les contrôles spécifiques et les exigences associés.

2. Réalisez une analyse des écarts

L’étape suivante implique de mener une analyse des écarts approfondie. Comparez vos pratiques actuelles de cybersécurité aux exigences spécifiées pour votre niveau CMMC désigné pour comprendre vos forces et vos vulnérabilités plus en détail.

Cette analyse doit impliquer un examen détaillé de vos contrôles de sécurité existants, de vos politiques et procédures afin d’identifier les déficiences et les domaines nécessitant une amélioration pour répondre aux normes de conformité requises.

3. Élaborez un plan de sécurité système

Une fois l’analyse des écarts réalisée, formulez un Plan de Sécurité Système (SSP) complet qui délimite les contrôles de sécurité et les mesures de votre organisation. Ce document doit décrire comment votre organisation compte protéger les informations sensibles et se conformer aux exigences CMMC.

Un SSP efficace comprendra des détails sur les limites du système, les environnements d’exploitation et la manière de mettre en œuvre les contrôles de sécurité.

4. Mettez en œuvre des contrôles de sécurité

Avec votre plan de sécurité système créé, il est temps de mettre en œuvre les contrôles de sécurité nécessaires selon votre niveau CMMC déterminé.

Ces contrôles doivent englober des zones critiques telles que les contrôles d’accès, la réponse aux incidents, la gestion de la configuration et la protection des systèmes et des communications. Déployez efficacement ces contrôles, et vous renforcerez la posture de cybersécurité de votre organisation et protégerez les CUI contre les menaces potentielles.

5. Créez un POA&M

Développez un plan d’action et des jalons (POA&M) pour aborder les écarts identifiés lors de votre analyse. Ce plan doit détailler les étapes nécessaires pour atteindre la conformité, incluant des tâches spécifiques, des responsables, des calendriers et des jalons. Un POA&M bien structuré aide à améliorer systématiquement vos mesures de sécurité et à garantir une conformité en temps voulu.

6. Réalisez une évaluation interne

Il est également important de s’assurer que vous effectuez régulièrement des évaluations internes pour évaluer votre statut de conformité. Ces évaluations aident également à garantir que toute nouvelle mesure de sécurité a été correctement mise en œuvre et fonctionne comme prévu.

Mais ces évaluations ne doivent pas être uniquement réactives. Elles doivent également servir d’approche proactive pour identifier et rectifier les problèmes potentiels avant les évaluations formelles par des évaluateurs tiers.

Découvrez nos conseils pour mener des auto-évaluations dès aujourd’hui.

7. Collaborez avec des évaluateurs tiers

Le niveau 2 du CMMC rend nécessaire l’engagement avec une Organisation Évaluatrice Tiers CMMC (C3PAO) pour une évaluation officielle sur une base triennale. Ces évaluateurs valideront vos efforts de conformité et certifieront votre organisation en conséquence. Tout au long du processus d’évaluation, il est crucial de maintenir une communication ouverte et de coopérer de manière transparente avec le C3PAO pour garantir un processus d’évaluation fluide et efficace.

Apprenez-en plus sur la conformité grâce à un expert du CMMC aujourd’hui.

8. Assurez-vous de maintenir la conformité

Il est important de comprendre que la conformité est un processus continu.

Mettez régulièrement à jour vos mesures de sécurité, réalisez des évaluations régulières et restez informé des changements dans les exigences du CMMC. Maintenir la conformité implique un cycle itératif de surveillance, d’évaluation et d’ajustement des pratiques pour assurer une adhérence soutenue aux normes du CMMC.

Nous avons détaillé les 8 étapes critiques pour assurer la conformité au CMMC 2.0 dans notre blog complet. Apprenez-en plus aujourd’hui.

Comprendre les défis courants du CMMC 2.0

Atteindre la conformité avec le CMMC 2.0 présente plusieurs défis pour les organisations, notamment celles de la Base Industrielle de la Défense (DIB). Trois défis principaux incluent:

- Coût et complexité de la conformité

- Adopter une vision à long terme pour la cohérence

- Réalisation d’auto-évaluations difficiles et longues

Coût et complexité de la conformité

Un défi majeur dans le parcours CMMC est le coût et la complexité considérables liés à l’obtention et au maintien de la conformité. Cela implique non seulement les dépenses pour les évaluations par des tiers requises à certains niveaux, mais aussi les coûts et la complexité importants associés à la préparation de ces évaluations.

La mise à jour des systèmes hérités, l’amélioration des processus traditionnels et la formation du personnel entraînent tous des coûts potentiellement prohibitifs, surtout pour les petites et moyennes entreprises. Cela peut rendre la conformité à un fardeau financier substantiel.

La formation des employés a également un effet à long terme sur vos ressources globales, tout comme l’audit régulier et la documentation des nouvelles politiques et procédures.

Adopter une vision à long terme pour la cohérence

Maintenir la conformité à long terme avec CMMC 2.0 implique de rester constamment à jour avec les nouvelles régulations, de s’assurer que toutes les parties de l’organisation sont sur la même page et d’intégrer les nouveaux standards aux systèmes existants.

Cela nécessite un investissement continu dans les ressources, ainsi que des processus de surveillance et de rapport robustes.

Réaliser des auto-évaluations difficiles et longues

Réaliser une auto-évaluation peut sembler intimidant, complexe et long, avec une multitude de défis. Le principal défi ici est l’interprétation du langage entourant les normes de conformité, qui conduit souvent à des erreurs d’interprétation et des erreurs pouvant compromettre votre sécurité.

De plus, les organisations sous-estiment souvent la profondeur des contrôles « mis en œuvre », ce qui conduit à un faux sentiment de sécurité et à de mauvaises évaluations du DoD. Il est crucial pour les entreprises de bien comprendre et d’évaluer précisément les exigences CMMC pour combler cette lacune.

Nous abordons plus en détail les défis CMMC courants pour les petites entreprisesdans notre blog.

Accélérez votre parcours de conformité CMMC 2.0 avec Kiteworks SafeEDIT

Avec l’outil adéquat, atteindre la conformité CMMC 2.0 peut être un jeu d’enfant.

Chez Kiteworks, nos outils dédiés permettent aux organisations de toutes tailles de sécuriser les données sensibles, d’atteindre la conformité avec une large gamme de réglementations – de DORA à RGPD – et de permettre la collaboration externe sur des fichiers sensibles sans transférer le contrôle.

Prêt à améliorer la sécurité et la conformité de votre organisation ?Réservez une démo avec Kiteworks SafeEDIT aujourd’hui.

FAQ

CMMC 2.0 a simplifié le cadre original, réduisant le nombre de niveaux de maturité de cinq à trois et permettant des auto-évaluations au Niveau 1.

Tous les contractants et sous-traitants dans la chaîne d’approvisionnement du DoD doivent atteindre la conformité CMMC 2.0 au niveau approprié en fonction de la sensibilité des données qu’ils manipulent.

Le Niveau 1 nécessite des auto-évaluations annuelles, tandis que les Niveaux 2 et 3 nécessitent des évaluations triennales par un C3PAO.

Une Organisation d’Évaluation Tierce Partie CMMC (C3PAO) autorisée et certifiée par le Corps d’Accréditation CMMC (CMMC-AB) pour mener des évaluations des contractants et sous-traitants cherchant à démontrer leur conformité avec la norme CMMC. Les C3PAOs sont chargés d’évaluer et de certifier que les entreprises de la base industrielle de la défense (DIB) ont satisfait aux exigences de cybersécurité de la norme CMMC.

Les auto-évaluations pour le Niveau 2 sont autorisées uniquement dans des circonstances spécifiques approuvées par le DoD. Si vous ne remplissez pas ces conditions, une évaluation C3PAO est obligatoire.

La plateforme autorisée FedRAMP Moderate de Kiteworks pour la gouvernance de la confidentialité et de la conformité permet aux organisations d’envoyer, partager, recevoir et stocker du contenu sensible. Intégrant des canaux de communication tels que la messagerie électronique sécurisée, le partage de fichiers, le transfert de fichiers, le transfert sécurisé de fichiers, les formulaires Web et les interfaces de programmation d’applications (API), la plateforme Kiteworks crée des réseaux de contenu privé qui suivent, contrôlent et sécurisent les communications numériques confidentielles tout en unifiant la visibilité et les métadonnées. Kiteworks prend en charge près de 90% des exigences de niveau 2 directement.

Ressources supplémentaires

- Article de blog CMMC 2.0 – Ce que les sous-traitants du DOD basés au Royaume-Uni doivent savoir

- Article de blog Répondre aux questions de conformité CMMC les plus courantes

- Article de blog Certification CMMC vs. Conformité CMMC : Quelle est la différence et laquelle vous faut-il ?

- Article de Blog Prêt pour CMMC ? Évaluez votre préparation CMMC avec ce guide d’évaluation CMMC

- Article de Blog CMMC C3PAO : Découvrez les avantages de travailler avec un évaluateur tiers pour la conformité CMMC 2.0