Aperçus sur la sécurité des données et la conformité issus du rapport d’IBM sur le coût d’une violation de données en 2024

Coût des violations de données en hausse de 10 % en un an

Le rapport 2024 d’IBM sur le coût d’une violation de données met en lumière les impacts financiers et réputationnels croissants des violations de données, offrant des perspectives cruciales pour les entreprises du monde entier. Alors que les cybermenaces continuent d’évoluer, le rapport révèle une augmentation inquiétante du coût des violations, qui a grimpé de 10 % d’une année sur l’autre, entraînée par des facteurs tels que les données d’ombre, l’intégration croissante de l’IA générative (GenAI) dans les processus d’affaires, et la complexité grandissante de la gestion du contenu sensible sur plusieurs plateformes. Ces résultats soulignent le besoin urgent pour les organisations d’adopter des mesures de sécurité des données robustes pour protéger leurs actifs et assurer la conformité réglementaire.

Vous pensez que votre organisation est sécurisée. Mais pouvez-vous le vérifier?

Le rapport souligne que la prolifération des données d’ombre—des données non gérées et non structurées stockées dans divers emplacements—pose un défi significatif, contribuant à des cycles de vie de violation plus longs et à des coûts plus élevés. Dans le même temps, l’intégration de la GenAI introduit de nouvelles vulnérabilités, car les modèles d’IA compromis peuvent conduire à une exposition involontaire d’informations sensibles. Avec les violations de données personnelles représentant près de la moitié (46 %) de tous les incidents, les entreprises doivent prioriser la protection des données clients pour éviter de sévères pénalités financières et la perte de confiance des consommateurs.

Kiteworks propose des solutions complètes pour aborder ces problèmes pressants, fournissant aux organisations les outils nécessaires pour sécuriser les données sensibles, gérer les exigences de conformité et atténuer les risques associés aux cybermenaces modernes. En tirant parti des fonctionnalités de sécurité avancées de Kiteworks et de l’appliance virtuelle durcie, les entreprises peuvent réduire la probabilité de violations de données, protéger leur réputation de marque et atteindre une résilience opérationnelle à long terme.

Prolifération des données d’ombre et son impact sur les coûts de violation

Le concept de données d’ombre a émergé comme une préoccupation critique dans le paysage numérique actuel, notamment en raison de son rôle significatif dans les violations de données.

Qu’est-ce que les données d’ombre ?

Les données d’ombre se réfèrent aux données non gérées et souvent non suivies qui sont stockées dans divers emplacements à travers le réseau d’une organisation. Ces données existent généralement en dehors des politiques formelles de gestion des données et de la supervision, les rendant particulièrement vulnérables aux violations. De manière alarmante, IBM a trouvé qu’une violation de données sur trois (35 %) implique maintenant des données d’ombre, soulignant la nature répandue de ce problème. De plus, le vol de données d’ombre est corrélé à un coût de violation 16 % plus élevé. Le rapport 2024 de Kiteworks sur la confidentialité et la conformité des communications de contenu sensible souligne la gravité de ce défi, révélant que 57 % des organisations sont incapables de suivre, de contrôler ou de rapporter sur les envois et partages de contenu externe. Ce manque de supervision présente des risques de gouvernance substantiels, car il augmente le potentiel de compromission des données sans la connaissance de l’organisation.

Défis de la gestion des données d’ombre

Gérer les données d’ombre est semé de défis, principalement en raison de leur nature non structurée et des multiples environnements dans lesquels elles résident, tels que les systèmes cloud et sur site. La nature dispersée des données d’ombre les rend difficiles à sécuriser, à suivre et à contrôler, conduisant à des cycles de vie de violation prolongés. Selon le rapport d’IMB, les violations de données impliquant des données d’ombre prennent 26,2 % plus de temps à identifier et à contenir, exacerbant leur impact sur les organisations. Ce calendrier prolongé augmente non seulement le coût financier d’une violation, mais amplifie également le potentiel de pénalités réglementaires et de dommages à la réputation d’une organisation.

Risques de sécurité et de conformité des données GenAI compromises

Alors que l’IA générative (GenAI) continue de révolutionner les industries, son intégration dans les processus d’affaires a apporté à la fois des opportunités et des défis. Les organisations de tous les secteurs tirent parti de la GenAI pour diverses applications, de l’automatisation du service client à l’analyse avancée des données. Cependant, avec cette adoption rapide viennent des risques de sécurité et de conformité significatifs, en particulier lorsque des données sensibles sont impliquées.

Utilisation croissante de la GenAI dans les affaires

La GenAI est adoptée à un rythme sans précédent, les entreprises comptant de plus en plus sur elle pour améliorer l’efficacité, stimuler l’innovation et obtenir un avantage concurrentiel. Que ce soit à travers des chatbots, des analyses prédictives ou la génération de contenu, les outils GenAI deviennent intégraux aux opérations quotidiennes. Cependant, le déploiement de ces modèles d’IA implique souvent le traitement de grandes quantités de données sensibles, y compris des informations personnellement identifiables (PII), des informations commerciales propriétaires, et même des dossiers financiers.

Les implications en matière de sécurité de cette tendance ne peuvent être sous-estimées. Selon le rapport 2024 de Kiteworks sur la confidentialité et la conformité des communications de contenu sensible, 39 % des répondants ont identifié la fuite potentielle de données sensibles comme un risque majeur associé à l’utilisation d’outils publics de GenAI. Cette préoccupation est bien fondée, étant donné que les modèles de GenAI peuvent être vulnérables à divers types d’attaques et d’expositions de données. À mesure que les organisations intègrent plus profondément l’IA dans leurs opérations, elles doivent également faire face à la complexité croissante de garantir que ces systèmes sont sécurisés et conformes aux réglementations de protection des données.

Risques associés aux données GenAI compromises

Les risques posés par les données GenAI compromises sont multifacettes. L’une des principales préoccupations est la possibilité d’empoisonnement des données, où des acteurs malveillants introduisent intentionnellement des données fausses ou trompeuses dans le processus de formation de l’IA. Cela peut conduire à des résultats biaisés, à une prise de décision incorrecte et potentiellement à des résultats catastrophiques pour les entreprises. De plus, les modèles de GenAI sont susceptibles d’attaques d’extraction de modèle, où les adversaires peuvent inverser la conception du modèle pour accéder aux données sous-jacentes et à la propriété intellectuelle.

Un autre risque significatif est l’exposition involontaire de données sensibles par des applications pilotées par l’IA. Par exemple, si un modèle de GenAI est formé sur des données non classifiées ou mal sécurisées, il existe un risque accru que des informations sensibles puissent être divulguées ou mal gérées. Cela est particulièrement préoccupant dans des industries comme la santé et la finance, où les violations de données peuvent entraîner de sévères pénalités réglementaires et la perte de confiance des consommateurs.

De plus, à mesure que les modèles d’IA sont de plus en plus déployés dans des environnements cloud, ils deviennent des cibles pour des cyberattaques sophistiquées. Les attaquants peuvent exploiter des vulnérabilités dans l’infrastructure cloud ou intercepter des données lors de la transmission, conduisant à un accès non autorisé et à des violations de données. Étant donné ces risques, il est impératif pour les organisations de mettre en œuvre des mesures de sécurité robustes spécifiquement adaptées aux défis uniques posés par la GenAI.

POINTS CLÉS

POINTS CLÉS

- Évolution des tendances en matière de violation de données :

La fréquence des types de données compromises change, avec une augmentation des violations de la propriété intellectuelle passant de 34 % en 2023 à 43 % en 2024. Cela souligne la valeur croissante et le ciblage de l’information propriétaire par les cybercriminels. - Déclin dans le compromis des PII des clients :

Bien que les PII des clients restent une cible majeure, leur taux de compromission a légèrement diminué, passant de 52 % en 2023 à 48 % en 2024. Cela peut indiquer des améliorations dans les mesures de protection des données, mais la menace reste significative. - Augmentation des coûts des violations de données :

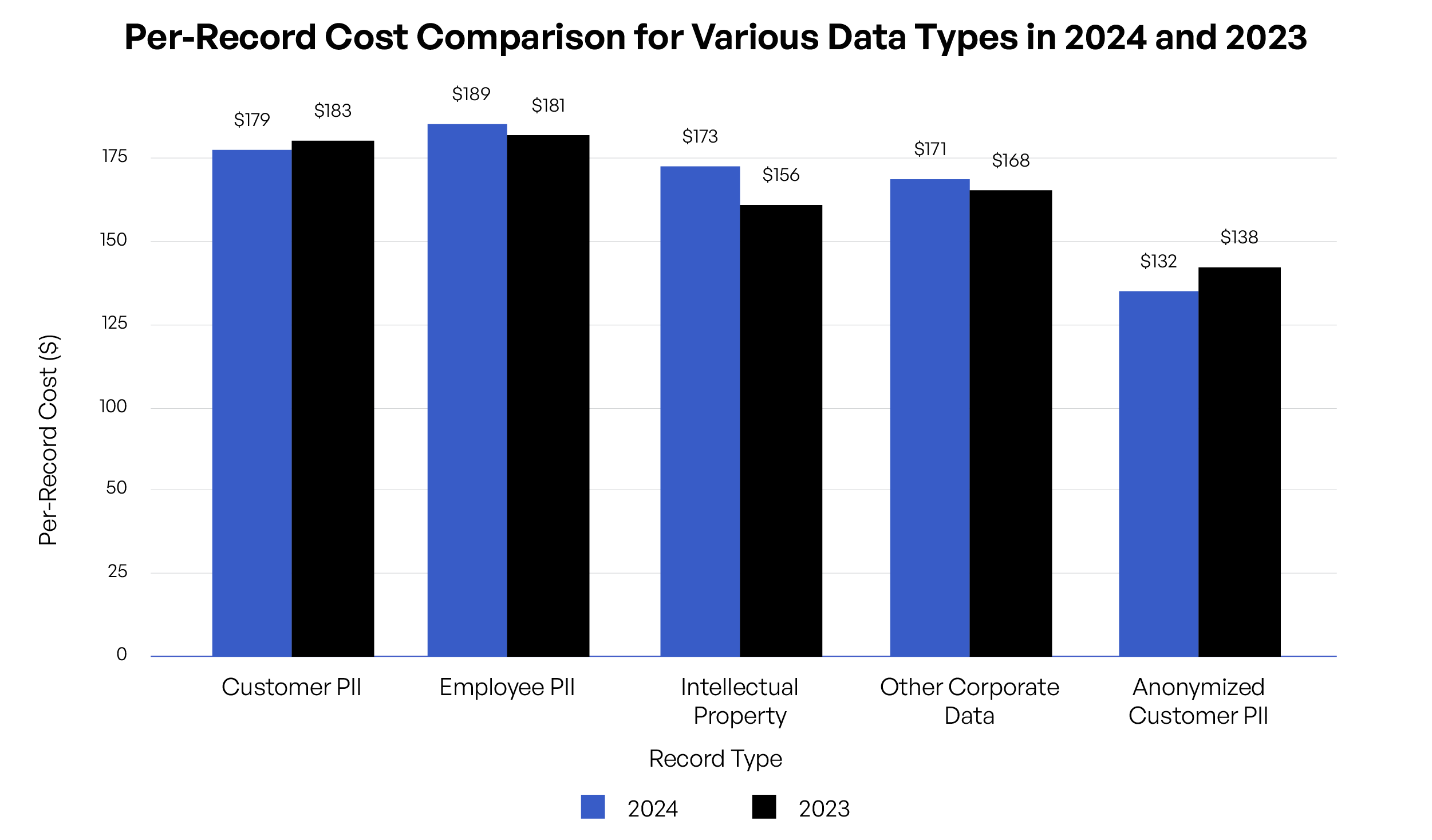

Le coût par enregistrement de la propriété intellectuelle a grimpé de 156 $ en 2023 à 173 $ en 2024. Les organisations doivent reconnaître l’impact financier croissant des violations, en particulier sur les données d’entreprise sensibles. - Données opérationnelles à risque :

Le coût associé aux violations d’Autres Données d’Entreprise a augmenté, reflétant un changement dans le focus des cybercriminels vers des cibles d’entreprise plus larges. Cette tendance souligne le besoin de stratégies de protection des données complètes. - Le défi des données anonymisées :

Le coût par enregistrement pour les PII des clients anonymisées reste substantiel, bien qu’un peu plus bas qu’en 2023. Cela suggère que même les données anonymisées ne sont pas à l’abri des violations, nécessitant une vigilance continue dans les pratiques de manipulation des données.

Ce qui est nécessaire pour sécuriser les données GenAI

Pour sécuriser efficacement les données GenAI, les organisations doivent adopter un cadre de sécurité des données qui aborde les vulnérabilités spécifiques associées aux technologies de l’IA. Kiteworks permet aux organisations de protéger les données sensibles utilisées dans les applications GenAI. Un composant clé de ce cadre est la gouvernance de l’IA, qui implique la mise en œuvre de politiques et de contrôles pour gérer le développement, le déploiement et l’utilisation des modèles d’IA. Cela inclut l’assurance que les données utilisées dans la formation des modèles d’IA sont correctement classifiées, chiffrées et surveillées tout au long de leur cycle de vie. Kiteworks fournit des outils qui permettent aux organisations de maintenir une surveillance stricte des pipelines de données d’IA, réduisant le risque de fuite de données et d’accès non autorisé.

En plus de la gouvernance, l’assurance de conformité est cruciale pour sécuriser les données GenAI. Alors que les organismes réglementaires scrutent de plus en plus les technologies d’IA, les organisations doivent s’assurer que leurs déploiements d’IA adhèrent aux normes et réglementations de protection des données pertinentes. Les fonctionnalités de gestion de la conformité de Kiteworks aident les organisations à naviguer dans le paysage complexe de la réglementation de l’IA, fournissant les outils nécessaires pour documenter et démontrer la conformité avec des lois telles que RGPD, CCPA, et HIPAA.

Enfin, la surveillance en temps réel et la détection des menaces sont essentielles pour atténuer les risques associés à GenAI. Kiteworks offre des capacités de surveillance avancées qui permettent aux organisations de détecter et de répondre aux incidents de sécurité potentiels impliquant des données d’IA. En analysant continuellement les sorties des modèles d’IA et les flux de données, les entreprises peuvent identifier les anomalies et aborder les vulnérabilités avant qu’elles ne conduisent à des violations de données.

Aborder la forte incidence des violations de données personnelles

Les violations de données personnelles sont devenues une préoccupation majeure pour les organisations de tous les secteurs et représentent 46 % de toutes les violations de données. Ces violations, qui impliquent souvent l’exposition d’informations personnelles identifiables des clients (PII), posent de sérieux risques financiers, légaux et de réputation. Alors que les entreprises interagissent de plus en plus avec des tiers et étendent leurs écosystèmes numériques, l’incidence des violations de données personnelles continue d’augmenter, rendant impératif pour les organisations de mettre en œuvre des mesures de sécurité robustes pour protéger les informations sensibles.

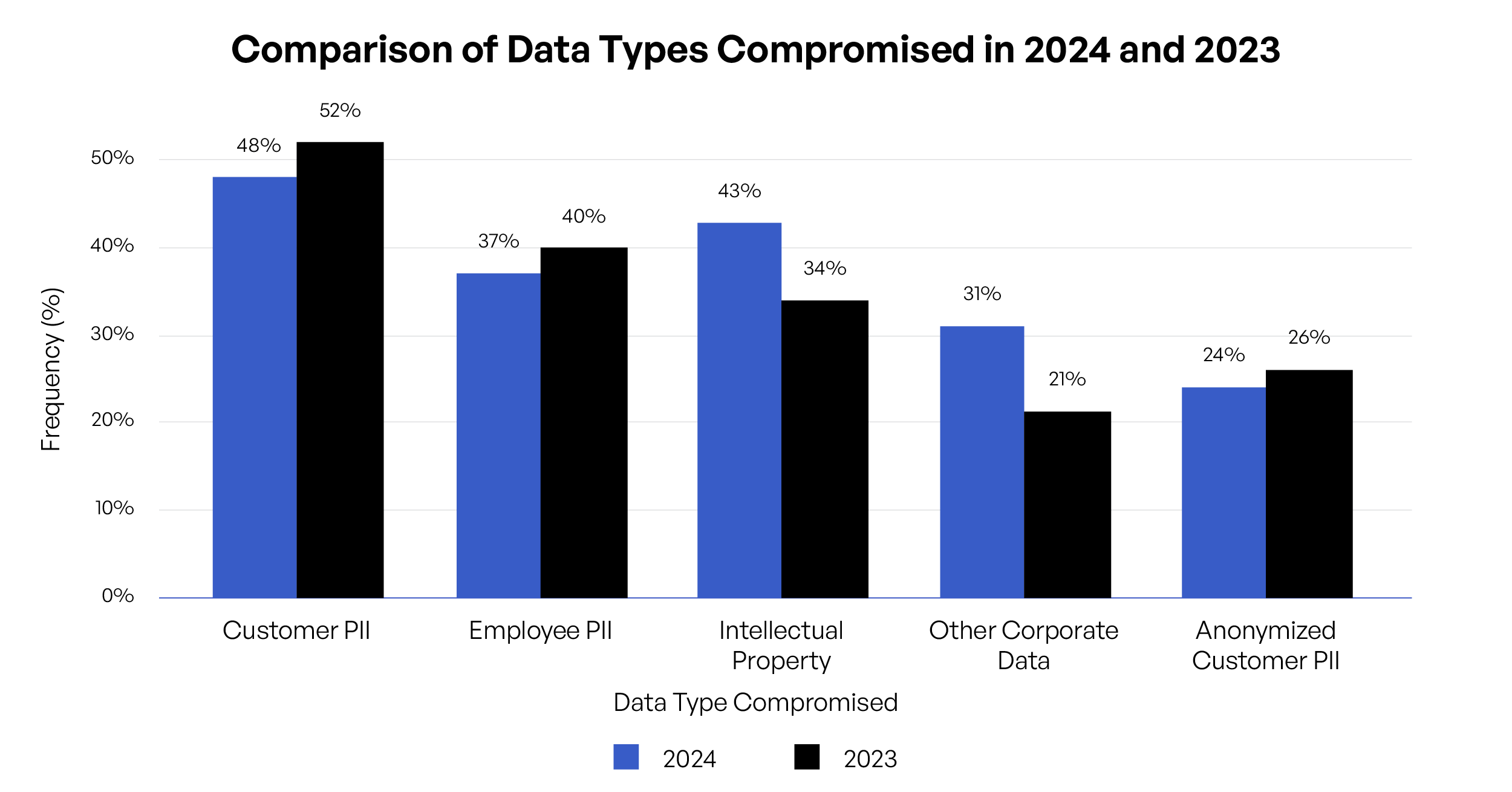

Types de données compromises : 2024 vs. 2023

Prévalence des violations de données personnelles

L’impact financier et réputationnel des violations de données personnelles peut être dévastateur pour les entreprises. Lorsque les informations personnelles identifiables sont compromises, les organisations peuvent faire face à d’importantes pénalités financières, des actions collectives en justice et une perte de confiance des consommateurs. Le rapport 2024 de Kiteworks sur la confidentialité et la conformité des communications de contenu sensible souligne que 66 % des organisations échangent du contenu sensible avec plus de 1 000 tiers, augmentant ainsi le risque de violation des données personnelles. Chaque fois que des données sont partagées avec une partie externe, le potentiel de violation se multiplie, soulignant la nécessité de protocoles stricts de protection des données.

Pourquoi les violations de données personnelles sont si coûteuses

Les violations de données personnelles figurent parmi les types de violations de données les plus coûteux pour une organisation. Le coût élevé par enregistrement de données personnelles compromises est dû à plusieurs facteurs. Premièrement, l’environnement réglementaire entourant les informations personnelles identifiables est strict, avec des lois telles que le RGPD, le HIPAA et les lois américaines sur la confidentialité des données des États comme le CCPA imposant de lourdes amendes pour non-conformité. Ces réglementations exigent non seulement des mesures strictes de protection des données, mais obligent également les organisations à notifier les individus et les autorités affectés en cas de violation, ce qui peut être un processus coûteux.

En plus des amendes réglementaires, les organisations qui subissent des violations de données personnelles engagent souvent des coûts de litige significatifs. Selon le rapport de Kiteworks, la moitié des répondants qui ont échangé du contenu sensible avec 5 000 tiers ou plus ont dépensé plus de 5 millions de dollars en coûts de litige annuels l’année dernière. Ces coûts comprennent les honoraires d’avocats, les règlements et les dépenses associées à la défense contre les poursuites. De plus, les dommages à la réputation causés par une violation de données personnelles peuvent entraîner une perte d’affaires, les clients pouvant perdre confiance dans la capacité de l’organisation à protéger leurs informations.

Protéger les données personnelles avec une sécurité et une conformité avancées

Pour atténuer les risques associés aux violations de données personnelles, les organisations doivent adopter des mesures de sécurité avancées et garantir la conformité avec les réglementations de protection des données.

Chiffrement et contrôle d’accès : Des mécanismes robustes de chiffrement et de contrôle d’accès pour garantir que les données personnelles sont protégées à la fois au repos et en transit. En chiffrant les données, les organisations peuvent empêcher l’accès non autorisé, même si les données sont interceptées ou volées. Les fonctionnalités de contrôle d’accès garantissent que seules les personnes autorisées peuvent voir ou modifier les informations sensibles, réduisant le risque de menaces internes.

Gestion de la conformité : Avec Kiteworks, les organisations peuvent efficacement suivre l’utilisation des données et garantir la conformité avec diverses réglementations de protection des données, y compris le RGPD, le HIPAA et les réglementations individuelles sur la confidentialité des données des États comme le CCPA. Les outils de gestion de la conformité de la plateforme aident les organisations à maintenir des registres détaillés des activités de traitement des données, facilitant la démonstration de la conformité lors des audits ou en cas de violation de données.

Réponse aux incidents activée par l’IA : Dans le malheureux événement d’une violation de données, une réponse aux incidents activée par l’IA devient cruciale pour une identification et une contenance plus rapides, minimisant significativement l’impact global sur l’organisation. En exploitant l’IA, les fonctionnalités de réponse aux incidents de la plateforme permettent aux organisations de détecter rapidement les violations, d’évaluer avec précision l’étendue du compromis et d’exécuter les actions les plus efficaces pour atténuer les dommages.

Types de données à risque : Comprendre le paysage des violations

Le rapport d’IBM fournit des informations précieuses sur les types de données les plus fréquemment ciblés dans les violations. Comprendre ces catégories est crucial pour que les organisations puissent prioriser efficacement leurs efforts de protection des données.

Informations personnelles identifiables des clients

Les informations personnelles identifiables des clients restent le type d’enregistrement le plus violé, impliqué dans 48 % de toutes les violations (contre 52 % en 2023). Cette catégorie comprend les noms, adresses e-mail, numéros de téléphone et autres détails personnels. Protéger les informations personnelles identifiables des clients est primordial car leur compromission peut conduire à l’usurpation d’identité, à la fraude financière et à des dommages réputationnels graves pour l’organisation. De plus, la perte d’informations personnelles identifiables des clients entraîne souvent le coût par enregistrement le plus élevé, en faisant un point critique pour les efforts de sécurité des données.

Informations personnelles identifiables des employés

Les informations personnelles identifiables des employés étaient le deuxième type d’enregistrement le plus communément violé, impliqué dans 37 % des incidents (contre 40 % l’année dernière). Ces données incluent des informations personnelles sur la main-d’œuvre d’une organisation. Protéger les informations personnelles identifiables des employés n’est pas seulement une obligation légale et éthique, mais également crucial pour maintenir la confiance au sein de l’organisation et prévenir la fraude interne ou les attaques d’ingénierie sociale ciblant les employés.

Propriété intellectuelle

La propriété intellectuelle, qui comprend les secrets commerciaux, les algorithmes propriétaires et les conceptions innovantes, était impliquée dans 43 % des violations (contre 34 % l’année dernière), représentant une menace significative pour l’avantage concurrentiel d’une organisation et ses flux de revenus futurs. Les autres violations de données d’entreprise étaient également en augmentation, passant de 21 % à 31 %. Ces augmentations sont préoccupantes avec les attaques malveillantes d’États-nations sur la propriété intellectuelle d’entreprise et d’autres types d’informations secrètes en hausse. De plus, la perte de propriété intellectuelle peut avoir des impacts durables sur la position de marché et la santé financière d’une entreprise, rendant sa protection impérative.

Données clients anonymisées

Les autres violations de données d’entreprise étaient également en hausse—de 21 % à 31 % par rapport à l’année précédente. Ces données. Bien que ces données soient destinées à protéger la vie privée individuelle, leur compromission peut toujours poser des risques si des techniques de désanonymisation sont appliquées. Les organisations doivent garantir des processus d’anonymisation robustes et traiter ces données avec le même niveau de sécurité que les informations identifiables pour maintenir la confiance des clients et se conformer aux réglementations de protection des données.

En comprenant ces différents types de données à risque, les organisations peuvent adapter leurs stratégies de sécurité pour offrir une protection complète à travers toutes les catégories de données. Mettre en place un chiffrement fort, des contrôles d’accès et des systèmes de surveillance pour chaque type de données est essentiel pour construire une défense résiliente face au paysage des menaces en constante évolution.

Coût par enregistrement de données violé

Importance d’une stratégie de sécurité des données complète

À une époque où les cybermenaces deviennent de plus en plus sophistiquées, une stratégie de sécurité des données complète n’est plus optionnelle, elle est essentielle pour protéger les informations sensibles et assurer la résilience organisationnelle. Pour contrer efficacement ces risques évolutifs, les entreprises doivent adopter une approche multicouche qui adresse chaque aspect de leur cadre de sécurité des données. Cette stratégie protège non seulement contre les menaces immédiates mais positionne également les organisations pour répondre rapidement et efficacement en cas de violation.

Leçons du rapport sur le coût d’une violation de données

Le rapport IBM 2024 sur le coût d’une violation de données offre plusieurs conclusions clés qui soulignent le besoin de mesures de sécurité des données proactives. L’une des révélations les plus frappantes est le coût croissant des violations de données, avec un coût moyen dépassant les années précédentes. Le rapport souligne également le rôle crucial de l’IA et de l’automatisation dans la réduction de ces coûts. Les organisations qui utilisent des outils de sécurité pilotés par l’IA tendent à identifier et contenir les violations plus rapidement, réduisant considérablement les impacts financiers et opérationnels.

L’IA et l’automatisation accélèrent non seulement la détection des violations mais améliorent également les temps de réponse, permettant aux organisations de limiter les dommages plus efficacement. Le rapport rend clair que les entreprises sans ces technologies avancées sont à un désavantage considérable, faisant face à des cycles de violation plus longs et à des coûts associés plus élevés. Ces conclusions mettent en évidence l’urgence pour les entreprises d’intégrer l’IA et l’automatisation dans leurs stratégies de sécurité des données pour protéger leurs actifs et réduire les vulnérabilités.

Mise en œuvre des meilleures pratiques avec Kiteworks

Pour relever ces défis, Kiteworks fournit une suite complète d’outils conçus pour renforcer la sécurité des données dans tous les aspects des opérations d’une organisation.

Sécurité renforcée et intégrée : Kiteworks offre une plateforme robuste qui intègre diverses solutions de sécurité avancées dans une appliance virtuelle durcie. Cette intégration permet aux organisations de gérer tous les aspects de leur sécurité des données depuis un emplacement central, améliorant la visibilité et le contrôle. En fournissant des outils pour le chiffrement, le contrôle d’accès et la détection des menaces, Kiteworks assure que les données sensibles sont protégées à chaque étape de leur cycle de vie.

Démontrer la conformité : Kiteworks permet aux organisations de démontrer la conformité en fournissant une plateforme sécurisée pour gérer les communications de contenu sensible avec des fonctionnalités avancées de gouvernance et de contrôle. La plateforme garantit que tous les transferts de données, qu’ils soient internes ou externes, sont entièrement chiffrés et suivis, offrant des journaux d’audit et des capacités de reporting détaillées pour répondre aux exigences réglementaires. De plus, en centralisant la gestion des informations sensibles, Kiteworks aide les organisations à atténuer les risques et à démontrer avec confiance la conformité lors des audits et évaluations.

Amélioration continue : Face à des menaces constamment évolutives, maintenir une posture de sécurité statique n’est pas suffisant. Kiteworks aide les organisations à rester en avance sur ces menaces en mettant à jour continuellement ses protocoles et outils de sécurité. Cet engagement envers l’amélioration continue assure que les entreprises sont toujours équipées des dernières défenses contre les cybermenaces émergentes. En améliorant régulièrement les capacités de sa plateforme, Kiteworks permet aux organisations de protéger leurs données sensibles plus efficacement et de répondre aux nouveaux défis à mesure qu’ils se présentent.

Conclusion : Pourquoi une sécurité des données robuste est essentielle

Le paysage des cybermenaces devient de plus en plus complexe et dangereux, rendant les solutions de sécurité des données robustes une nécessité absolue pour les entreprises de toutes tailles. Les coûts croissants associés aux violations de données, couplés à la fréquence croissante des incidents impliquant des données d’ombre, GenAI et des informations personnelles, soulignent l’urgence pour les organisations de renforcer leurs mesures de sécurité.

Compte tenu de ces menaces croissantes, il est impératif que les entreprises prennent des mesures proactives pour protéger leurs données sensibles. Investir dans des plateformes de sécurité complètes comme Kiteworks n’est pas seulement un choix stratégique mais une action critique qui peut réduire de manière significative le risque de violations de données. Kiteworks fournit une suite d’outils avancés conçus pour relever les défis multifacettes de la cybersécurité moderne, de la sécurisation des données non structurées et de la gestion de la conformité à l’utilisation de l’IA pour une réponse aux incidents améliorée.

En adoptant une approche proactive de la sécurité des données, les organisations peuvent protéger leurs actifs, maintenir la conformité réglementaire et préserver leur réputation dans un monde de plus en plus numérique. Le moment d’agir est maintenant, avant la prochaine violation. Avec les bonnes solutions en place, les entreprises peuvent naviguer dans les complexités du paysage actuel de la cybersécurité avec confiance, assurant leur succès et leur résilience à long terme.

FAQ

Selon le rapport d’IBM, le coût des violations de données a augmenté de 10 % d’une année sur l’autre. Cette augmentation significative souligne l’impact financier croissant des cybermenaces sur les entreprises du monde entier.

Le rapport révèle qu’une violation de données sur trois (35 %) implique désormais des données d’ombre. De plus, le vol de données d’ombre correspond à un coût de violation 16 % plus élevé, mettant en lumière l’impact financier de ce problème.

Les violations de données impliquant des données d’ombre prennent 26,2 % plus de temps à identifier et à contenir, selon le rapport d’IBM. Ce délai prolongé augmente non seulement le coût financier d’une violation, mais amplifie également le potentiel de pénalités réglementaires et de dommages à la réputation.

Le rapport indique que les violations de données personnelles représentent près de la moitié (46 %) de tous les incidents. Cette proportion élevée souligne le besoin crucial pour les entreprises de prioriser la protection des informations personnelles identifiables (PII) des clients.

Le rapport d’IBM souligne que les organisations utilisant des outils de sécurité pilotés par l’IA tendent à identifier et contenir les violations plus rapidement, réduisant considérablement les impacts financiers et opérationnels. Les entreprises sans ces technologies avancées font face à des cycles de vie de violation plus longs et à des coûts associés plus élevés.

Ressources Supplémentaires

- Brief Pourquoi une appliance virtuelle durcie est cruciale

- Brief Kiteworks répond au modèle de maturité Zero Trust de la NSA à travers les couches de données

- Brief Kiteworks MFT : La seule solution de transfert sécurisé de fichiers géré

- Brief Qu’est-ce que le SFTP d’entreprise révolutionnaire

- Brief Zero Trust conforme à la CISA