Tout ce que vous devez savoir sur l'abus de privilèges

La protection des actifs numériques contre les menaces est une préoccupation cruciale pour les entreprises de toutes tailles. Parmi les différents types de risques de cybersécurité, l’abus de privilèges est particulièrement problématique. L’abus de privilèges est un risque de sécurité qui survient lorsque des individus exploitent des droits d’accès autorisés à des fins non autorisées.

Ce guide explore le concept d’abus de privilèges, ses causes, ses types et les impacts profonds qu’il peut avoir sur les entreprises. En comprenant ce que l’abus de privilèges implique et en mettant en œuvre des mesures pour l’empêcher, les organisations peuvent se protéger contre toute une gamme de risques réglementaires, financiers, légaux et de réputation.

Qu’est-ce que l’abus de privilèges ?

L’abus de privilèges survient lorsque des individus ayant accès à des systèmes critiques ou à des informations sensibles abusent de leurs autorisations à des fins non autorisées. Cela peut être intentionnel, comme un employé volant des informations confidentielles, ou involontaire, résultant de l’ignorance ou de la négligence. Quelle que soit l’intention, les conséquences peuvent être tout aussi dévastatrices, soulignant la nécessité pour les entreprises de maintenir des pratiques de sécurité vigilantes et robustes.

L’importance de traiter l’abus de privilèges va au-delà de la protection de l’intégrité des données; il s’agit de préserver la confiance entre une entreprise et ses clients, partenaires et parties prenantes. Dans le paysage concurrentiel actuel, cette confiance est inestimable et une fois brisée, peut être difficile (et coûteuse) à restaurer.

Vous pensez que votre organisation est sécurisée. Mais pouvez-vous le vérifier?

Types d’abus de privilèges

L’abus de privilèges se présente sous deux formes principales – interne et externe – et chacune pose des défis significatifs pour les entreprises. Examinons les deux types pour comprendre comment ils diffèrent mais peuvent toujours nuire à une organisation.

Le formulaire concerne l’abus de droits d’accès privilégiés par les employés, ou les initiés, au sein d’une organisation. Ce sont des individus qui, en raison de leur position ou de leur rôle au sein de l’organisation, ont obtenu des niveaux d’accès plus élevés aux systèmes, données ou locaux physiques de l’organisation que l’utilisateur ou l’employé moyen. Ce statut privilégié est nécessaire pour leur permettre d’exécuter leurs rôles plus efficacement, leur donnant la capacité d’accéder, de modifier ou de contrôler des informations sensibles et des infrastructures critiques nécessaires à leurs tâches. Cependant, lorsque ces droits d’accès élevés sont mal utilisés, cela peut conduire à des incidents de sécurité significatifs. Les initiés, par exemple, peuvent exploiter leurs privilèges à des fins non autorisées, comme accéder à des zones restreintes des locaux physiques de l’organisation sans nécessité légitime. Cet accès non autorisé peut compromettre la sécurité des zones sensibles ou confidentielles, pouvant entraîner le vol, le vandalisme ou la consultation ou la copie non autorisée de documents ou de données sensibles.

Les initiés ayant des intentions malveillantes peuvent également utiliser leur accès pour saboter les systèmes ou l’infrastructure de l’organisation. Cela pourrait impliquer l’introduction de logiciels malveillants, la suppression de données critiques, la perturbation des opérations de service, ou autrement nuire à la capacité de l’organisation à fonctionner efficacement. Un tel sabotage peut avoir des impacts dévastateurs, allant de pertes financières et d’arrêts opérationnels à des dommages à long terme pour la réputation et la crédibilité de l’organisation.

Une autre variante de l’abus de privilèges implique l’intervention de tiers, en particulier des pirates. Ces individus ou groupes ciblent les vulnérabilités dans l’infrastructure numérique d’une organisation pour obtenir un accès non autorisé. L’une des méthodes les plus courantes qu’ils utilisent est l’exploitation de identifiants faibles ou compromis. Cela peut inclure l’utilisation de mots de passe facilement devinables en raison de leur simplicité ou l’exploitation d’informations obtenues lors de précédentes violations de données.

Les pirates utilisent des techniques sophistiquées telles que le phishing, où ils trompent les individus pour qu’ils révèlent leurs informations de connexion, ou les attaques par force brute, qui impliquent de tenter un grand nombre de combinaisons de mots de passe jusqu’à ce que la bonne soit trouvée. Une fois qu’ils ont obtenu ces identifiants, ces acteurs externes peuvent infiltrer les réseaux de l’organisation, conduisant à une gamme étendue d’activités malveillantes, allant du vol de données et des attaques de rançongiciels à l’espionnage et au sabotage, tout cela pouvant avoir des effets dévastateurs sur l’organisation ciblée. Atténuer le risque d’abus de privilège externe repose souvent sur le niveau de sensibilisation à la cybersécurité de l’organisation et la robustesse de ses méthodes d’authentification, soulignant l’importance de mots de passe forts, régulièrement mis à jour et de la mise en œuvre de l’authentification multifactorielle (MFA) comme défenses critiques contre de telles menaces externes.

POINTS CLÉS

POINTS CLÉS

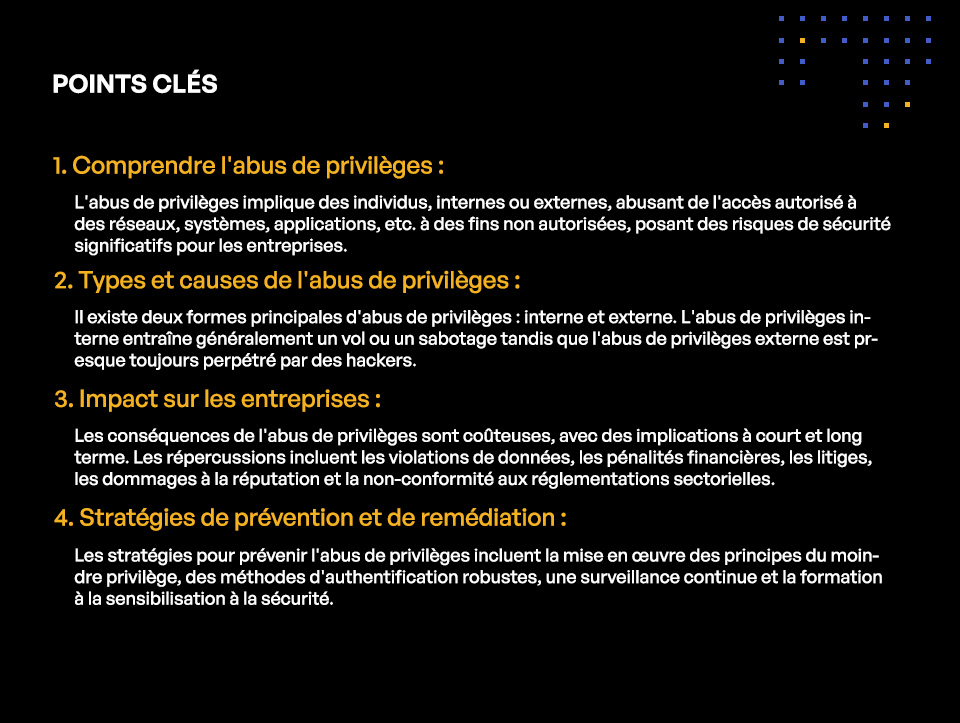

- Comprendre l’abus de privilèges :

L’abus de privilèges implique des individus, internes ou externes, abusant de l’accès autorisé à des réseaux, systèmes, applications, etc. à des fins non autorisées, posant des risques de sécurité significatifs pour les entreprises. - Types et causes de l’abus de privilèges:

Il existe deux formes principales d’abus de privilèges: interne et externe. L’abus de privilèges in- terne entraîne généralement un vol ou un sabotage tandis que l’abus de privilèges externe est pr- esque toujours perpétré par des hackers. - Impact sur les entreprises:

Les conséquences de l’abus de privilèges sont coûteuses, avec des implications à court et long terme. Les répercussions incluent les violations de données, les pénalités financières, les litiges, les dommages à la réputation et la non-conformité aux réglementations sectorielles. - Stratégies de prévention et de remédiation:

Les stratégies pour prévenir l’abus de privilèges incluent la mise en œuvre des principes du moin- dre privilège, des méthodes d’authentification robustes, une surveillance continue et la formation à la sensibilisation à la sécurité.

Causes de l’abus de privilèges

Les causes profondes de l’abus de privilèges sont variées, englobant des lacunes techniques, des manques dans les politiques et des facteurs humains. Du côté technique, des contrôles d’accèspeut involontairement accorder aux utilisateurs plus de privilèges que nécessaire, augmentant ainsi le risque de mauvaise utilisation. En termes de politique, l’absence de directives claires ou leur non-application peut conduire à des comportements risqués, tels que le partage des identifiants ou le contournement des mesures de sécurité.

Les facteurs humains jouent également un rôle crucial. Les employés peuvent mal utiliser leurs privilèges par curiosité, malveillance ou dans le but de contourner des procédures lourdes. Sans programmes adéquats de formation et de sensibilisation, même les individus bien intentionnés peuvent involontairement adopter des comportements risqués qui compromettent la sécurité.

Impact de l’abus de privilèges sur les entreprises

L’abus de privilèges peut créer plusieurs problèmes pour les entreprises. Par exemple, l’accès non autorisé ou la diffusion de données sensibles peuvent entraîner une violation de données qui compromet la vie privée des utilisateurs et les secrets d’entreprise. Une violation de données peut perturber les opérations, entraîner des pénalités financières substantielles et nuire à la réputation de l’entreprise dans le processus. Pour aggraver les choses, les entreprises peuvent faire face à des litiges coûteux ou à des non-conformités avec les réglementations industrielles, conduisant à d’autres dommages financiers et réputationnels.

Ces répercussions et d’autres conséquences de l’abus de privilèges soulignent l’importance de mettre en œuvre des contrôles d’accès stricts et de surveiller continuellement les activités des utilisateurs. En faisant ainsi, les entreprises peuvent détecter et répondre aux comportements inhabituels avant qu’ils ne dégénèrent en incidents de sécurité majeurs.

Comment prévenir l’abus de privilèges

Prévenir l’abus de privilèges nécessite une stratégie globale qui inclut des solutions technologiques et des approches centrées sur l’humain. La première étape consiste à mettre en œuvre le principe du moindre privilège, ou sécurité à confiance zéro, garantissant que les individus n’ont accès qu’aux ressources nécessaires à leurs fonctions. Cela minimise les risques d’abus en réduisant le nombre d’opportunités d’accéder à des informations sensibles ou à des systèmes critiques.

Une autre mesure essentielle est l’utilisation de méthodes d’authentification robustes, telles que l’authentification à deux facteurs (2FA) ou l’authentification multifactorielle (MFA), qui ajoutent une couche de sécurité supplémentaire au-delà des simples mots de passe. Cela peut considérablement entraver les tentatives d’acteurs externes de gagner un accès non autorisé via des identifiants compromis. De plus, la surveillance continue des activités des utilisateurs et des audits réguliers peuvent aider à identifier des comportements suspects indicatifs d’un abus, permettant une intervention en temps opportun.

L’éducation, à savoir la formation à la sensibilisation à la sécurité, joue un rôle crucial dans la prévention des abus de privilèges. Les employés, par exemple, doivent être informés des risques associés à l’abus de privilèges et de l’importance de respecter les politiques et procédures de sécurité. Des sessions de formation régulières peuvent aider à renforcer ces concepts et garantir que tout le monde est conscient des dernières menaces et comment les éviter.

Enfin, la mise en place d’un processus complet de révision et de recertification des accès garantit que les droits d’accès sont régulièrement évalués et ajustés en fonction des changements de rôles et de responsabilités. Cela aide à prévenir la propagation des privilèges, une situation où les individus accumulent des droits d’accès inutiles au fil du temps, réduisant ainsi le risque d’abus.

Étapes de remédiation pour l’abus de privilèges

Dans le cas où un abus de privilèges est détecté, il est crucial de disposer d’un plan de réponse aux incidents clair et efficace.

La première étape de la remédiation consiste à révoquer immédiatement l’accès de tout utilisateur soupçonné de mauvaise utilisation pour contenir l’incident. Cela devrait être suivi d’une enquête approfondie pour déterminer l’étendue et l’impact de la faute.

Une fois l’enquête terminée, les organisations devraient prendre des mesures pour aborder toute vulnérabilité qui a été exploitée ou identifier toute politique qui a été contournée. Cela pourrait impliquer la mise à jour des contrôles d’accès, le renforcement des mécanismes d’authentification, et la révision des politiques et procédures de sécurité. Il est également essentiel de revoir et mettre à jour l’évaluation des risques pour refléter toute nouvelle vulnérabilité ou menace identifiée pendant l’enquête.

La communication est essentielle pendant et après un incident d’abus de privilèges. Les parties prenantes, y compris les clients et partenaires, doivent être informées de la situation conformément aux exigences réglementaires et à la politique de communication de l’organisation. La transparence sur les mesures prises pour atténuer l’incident et prévenir de futurs événements peut aider à reconstruire la confiance.

Enfin, les leçons tirées de l’incident doivent être intégrées dans la formation à la sensibilisation à la sécurité pour les employés. Cela garantit que toute l’organisation tire des enseignements de l’événement et est mieux préparée à prévenir des incidents similaires à l’avenir.

Kiteworks aide les organisations à atténuer les risques d’abus de privilèges en étendant la confiance zéro à la couche de contenu

L’abus de privilèges représente une menace sécuritaire significative pouvant avoir des conséquences étendues pour les entreprises, incluant des risques réglementaires, financiers, légaux et de réputation. Comprendre ce qu’est l’abus de privilèges, ses causes et ses types, est essentiel pour développer des stratégies de prévention efficaces. Les organisations doivent prioriser la mise en place de contrôles d’accès rigoureux, une surveillance continue et des mécanismes d’authentification robustes pour atténuer cette menace. Il est également crucial de promouvoir une culture de sensibilisation à la sécurité et de s’assurer que les employés comprennent l’importance de respecter les politiques de sécurité, éléments clés d’une stratégie de prévention réussie.

Dans les cas où un abus est détecté, il est essentiel de prendre des mesures de remédiation rapides et décisives, incluant la révocation de l’accès, l’investigation de l’incident et une communication transparente avec les parties prenantes, pour limiter l’impact et prévenir de futures occurrences. En adoptant ces meilleures pratiques pour prévenir et répondre à l’abus de privilèges, les entreprises peuvent protéger leurs actifs numériques et maintenir la confiance de leurs clients, partenaires et parties prenantes. En définitive, la vigilance, l’amélioration continue des pratiques de sécurité et un fort accent sur l’éducation et la formation sont primordiaux pour les organisations qui visent à se protéger contre les risques associés à l’abus de privilèges.

Le Kiteworks réseau de contenu privé, une plateforme de partage et de transfert de fichiers sécurisée, validée FIPS 140-2 Niveau 2, consolide l’email, le partage de fichiers, les formulaires Web, SFTP et transfert sécurisé de fichiers, permettant aux organisations de contrôler, protéger, et suivre chaque fichier à son entrée et sortie de l’organisation.

Kiteworks offre une plateforme qui étend la confiance zéro à la couche de contenu, permettant aux organisations d’implémenter des modèles de confiance zéro à travers leurs canaux de communication de contenu, incluant la messagerie électronique, le partage de fichiers, le transfert de fichiers, le transfert sécurisé de fichiers, et les formulaires Web. En tirant parti du réseau de contenu privé de Kiteworks, les organisations peuvent également suivre, contrôler, unifier et sécuriser les communications de contenu sensible en temps réel virtuel.

Kiteworks offre également un journal d’audit intégré, qui peut être utilisé pour surveiller et contrôler l’accès aux données et leur utilisation. Cela peut aider les organisations à identifier et éliminer les accès et utilisations de données inutiles.

Avec Kiteworks, les entreprises partagent des informations personnelles identifiables et des informations médicales protégées (PII/PHI), des dossiers clients, des informations financières, et d’autres contenus sensibles avec des collègues, clients ou partenaires externes. Grâce à Kiteworks, elles savent que leurs données sensibles et leur propriété intellectuelle de grande valeur restent confidentielles et sont partagées conformément aux réglementations pertinentes comme le RGPD, HIPAA, les lois étatiques américaines sur la confidentialité et bien d’autres.

Kiteworks options de déploiement incluent sur site, hébergé, privé, hybride et FedRAMP nuage privé virtuel. Avec Kiteworks : contrôlez l’accès au contenu sensible; protégez-le lorsqu’il est partagé à l’extérieur en utilisant un chiffrement automatique de bout en bout, l’authentification multifactorielle, et des intégrations d’infrastructure de sécurité; surveillez, suivez et générez des reportings sur toute l’activité des fichiers, à savoir qui envoie quoi à qui, quand et comment. Démontrez enfin la conformité avec les réglementations et normes telles que RGPD, HIPAA, CMMC, Cyber Essentials Plus, NIS2, et bien d’autres encore.

Pour en savoir plus sur Kiteworks, planifiez une démo personnalisée dès aujourd’hui.