Préparation à la mise en conformité avec le cadre du NIST CSF 2.0

Le NIST CSF 2.0 est obligatoire pour les agences fédérales américaines et s’applique à de nombreux secteurs, dont la santé, la finance, l’énergie et les télécommunications. Dans ces domaines, les entreprises sont amenées à manipuler des données sensibles et sont donc soumises à des réglementations très strictes. D’où l’intérêt de satisfaire aux exigences de ce cadre. Voici les principales difficultés rencontrées par les organisations pour se conformer au NIST CSF 2.0.

Gouverner

Les organisations sont confrontées à diverses difficultés lorsqu’il s’agit d’établir, de communiquer et de contrôler leur stratégie, leurs attentes et leur politique en matière de gestion des risques liés à la cybersécurité. Pour se conformer à la fonction de gouvernance, il faut comprendre le contexte de l’organisation, définir la tolérance au risque, établir clairement les rôles et les responsabilités, et appliquer les politiques de manière cohérente. Les difficultés proviennent souvent de l’alignement des objectifs de cybersécurité sur ceux de l’entreprise, ou encore de la gestion des risques liés à la supply chain. De plus, il est souvent compliqué d’assurer la surveillance de l’ensemble de l’organisation. Il convient alors de mettre en place des contrôles efficaces pour responsabiliser les acteurs, évaluer les performances et favoriser l’amélioration continue.

Identifier

Pour se conformer à la fonction d’identification, il faut tenir des inventaires précis du matériel, des logiciels, des services et des flux de données, classer les actifs par ordre de priorité en fonction de leur importance et les gérer tout au long de leur cycle de vie. La collecte de renseignements sur les menaces, l’évaluation des risques et la gestion des changements et des exceptions posent souvent problème. Il est donc nécessaire de définir des contrôles afin de cerner les risques actuels de l’organisation et de favoriser l’amélioration continue dans toutes les fonctions du cadre stratégique de l’entreprise.

Protéger

La fonction de protection exige de gérer l’accès aux actifs, de sensibiliser et de former à la cybersécurité, de garantir la sécurité des données, de maintenir la sécurité des plateformes et d’assurer la résilience de l’infrastructure informatique. Les organisations sont amenées à gérer les identités, les identifiants et les access permissionset à protéger les données au repos, en transit et en cours d’utilisation. Il leur appartient également de respecter des pratiques sécurisées en matière de développement de logiciels et d’avoir les ressources suffisantes pour garantir la disponibilité des données. La fonction de protection implique aussi la confidentialité, l’intégrité et la disponibilité des actifs et des informations.

Détecter

La surveillance continue des actifs permet de détecter les anomalies et les indicateurs de compromission. L’analyse des événements potentiellement défavorables permet de les catégoriser et de détecter les incidents de cybersécurité. Pour se conformer à la fonction « détecter », des contrôles doivent être mis en œuvre pour analyser rapidement les incidents de cybersécurité potentiels. La surveillance des réseaux, des environnements physiques, de l’activité des utilisateurs et de l’usage de différents outils complexifie la tâche. En outre, il faut corréler des informations provenant de sources multiples, comprendre l’impact et la portée des événements indésirables et intégrer les renseignements sur les cybermenaces dans l’analyse.

Répondre

Être conforme à la fonction « Répondre » exige de pouvoir réagir en cas d’incident, et donc de mener des enquêtes, de coordonner la réponse avec les acteurs concernés et d’atténuer les risques. Il s’agit aussi d’être capable d’exécuter un plan de réponse aux incidents en coordination avec des tiers et de trier et valider des rapports d’incidents. Mais aussi de catégoriser et hiérarchiser les incidents, et d’analyser les causes racines. En outre, les organisations doivent être en mesure de préserver l’intégrité des données, d’estimer l’ampleur des dégâts et d’avertir les parties prenantes. Et enfin, d’endiguer et d’éliminer les incidents. Autant de tâches complexes qui nécessitent de précieuses ressources. Aussi, des contrôles efficaces sont nécessaires pour garantir une réponse rapide et coordonnée en cas d’incident.

Récupérer

Les organisations ont souvent du mal à restaurer efficacement les actifs et les opérations après un incident. La fonction « Récupérer » nécessite la bonne réalisation de plans de reprise après incident. Cela implique de vérifier l’intégrité des sauvegardes et des actifs restaurés. Par ailleurs, tenir compte des fonctions critiques et de la gestion des risques permet d’établir des normes opérationnelles post-incident. Un enjeu majeur de la récupération est la bonne coordination des activités de récupération entre les différentes parties internes et externes à l’organisation. Enfin, l’étape de récupération implique de vérifier l’intégrité des sauvegardes, de restaurer les systèmes et les services, de confirmer l’état de fonctionnement normal, de déclarer la fin de la reprise après incident. Puis de réaliser un reporting complet de l’incident et de communiquer les progrès de la récupération et des mises à jour publiques à l’aide de méthodes et de messages approuvés.

Kiteworks, la plateforme de gouvernance et de partage de fichiers conforme à la norme NIST CSF 2.0 pour la protection des données et la gestion des risques.

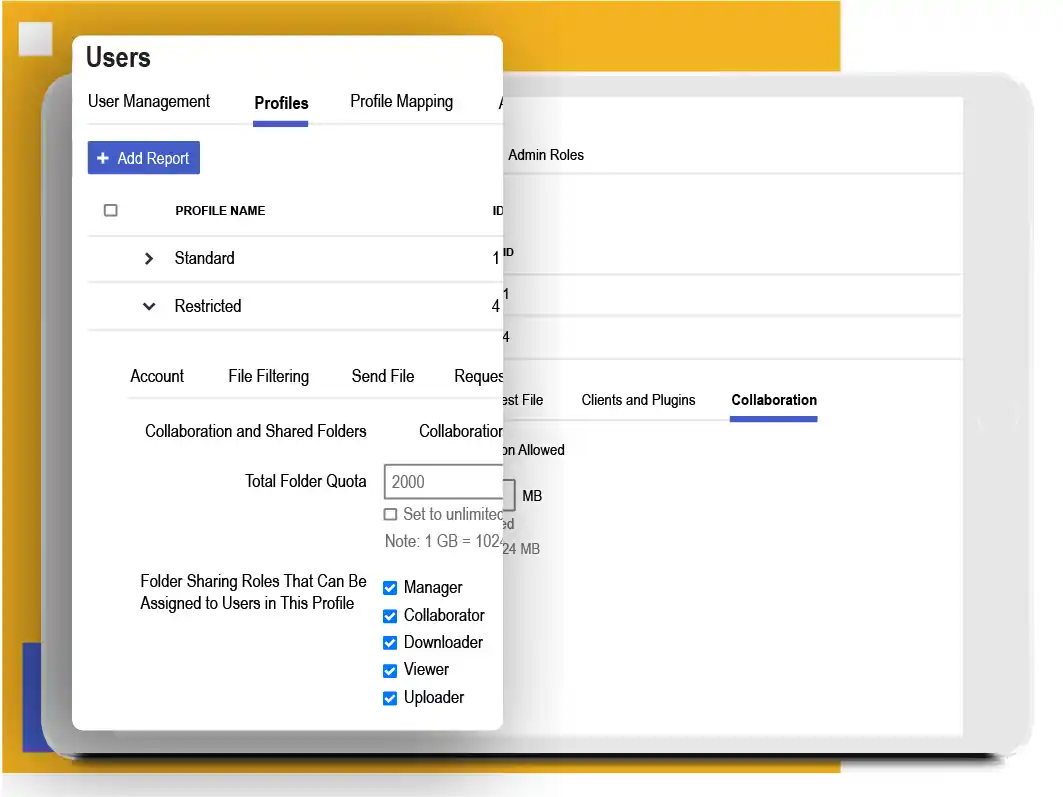

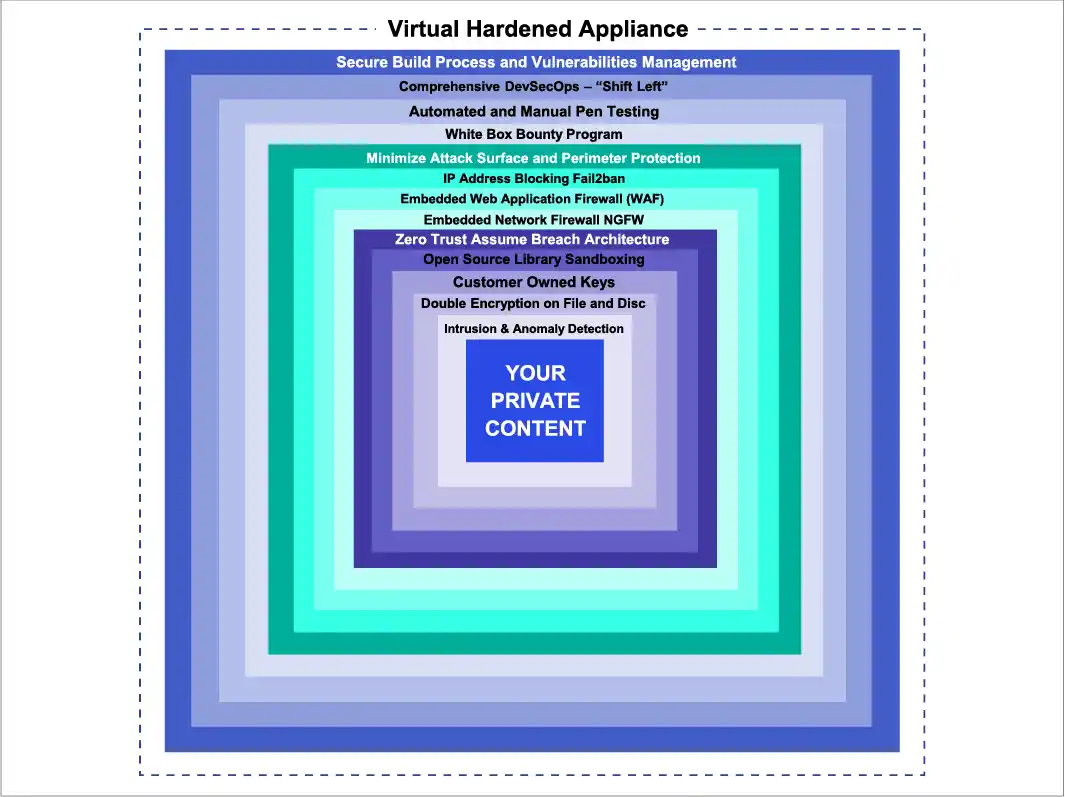

Renforcement de la fonction de gouvernance via 5 fonctions clés

Kiteworks offre des fonctionnalités qui aident les organisations à se conformer à la fonction de gouvernance du NIST CSF 2.0. La plateforme offre en effet des paramètres de profil utilisateur granulaires, une intégration avec des référentiels externes et des rôles de collaboration qui respectent les contrôles d’accès. Tout pour satisfaire les besoins des différents acteurs en matière de partage de fichiers sécurisé et de contrôle d’accès. Kiteworks offre des fonctionnalités qui permettent de se conformer au cadre du NIST CSF 2.0 : gestion des actifs, authentification, contrôles d’accèss, prévention des pertes de données, chiffrement, journalisation, intégration SIEM, notifications automatiques, données forensiques, haute disponibilité et configurations de reprise après sinistre. Elles aident les entreprises à établir, communiquer et appliquer efficacement leur stratégie de gestion des risques en matière de cybersécurité.

Identifier les données non structurées et les vulnérabilités potentielles

Kiteworks offre des outils de gestion des actifs, d’évaluation des risques et d’amélioration. La plateforme conserve des inventaires précis du matériel, des logiciels, des services et des flux de données par le biais d’intégrations avec les HSM. La solution classe les actifs de contenu en fonction de conditions prédéfinies pour permettre aux entreprises de les classer par ordre de priorité. En outre, Kiteworks identifie et valide les vulnérabilités grâce à des tests d’intrusion automatisés et manuels, au partage de renseignements sur les menaces et à la détection d’activités suspectes basée sur des modèles. Un historique des activités est consolidé et consultable, et l’intégration SIEM (totalement transparente) facilite l’évaluation des risques, la planification des réponses et l’amélioration continue.

Protéger l’accès grâce à une gestion rigoureuse de l’identité

Kiteworks intègre un système de gestion des identités strict, des contrôles d’accès, et la sécurité des données et de l’interface. Dotée de fonctions de résilience de l’infrastructure technologique, la plateforme offre des contrôles d’accès granulaires basés sur les rôles, une authentification multifactorielle et une intégration avec les fournisseurs d’identité existants. Elle utilise un protocole de chiffrement multicouche pour les données au repos et en transit. De plus, Kiteworks permet de collaborer en toute sécurité grâce à SafeEDIT. Avec un processus SDLC sécurisé, le système génère par ailleurs des historiques complets et empêche l’exécution non autorisée de logiciels. Enfin, Kiteworks prévoit un mécanisme de regroupement, des mises à jour accessibles en un clic et une architecture sécurisée de l’appliance virtuelle pour garantir une haute disponibilité et résilience en toute situation.

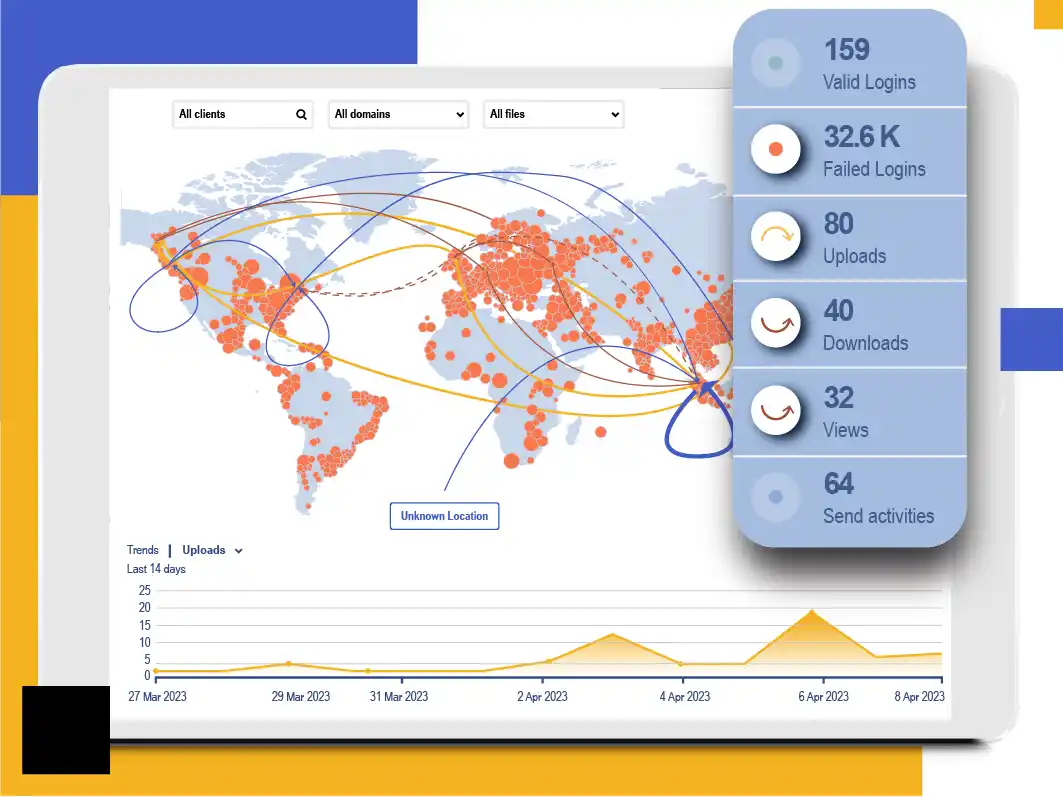

Détecter toutes les activités grâce à des journaux d’audit immuables

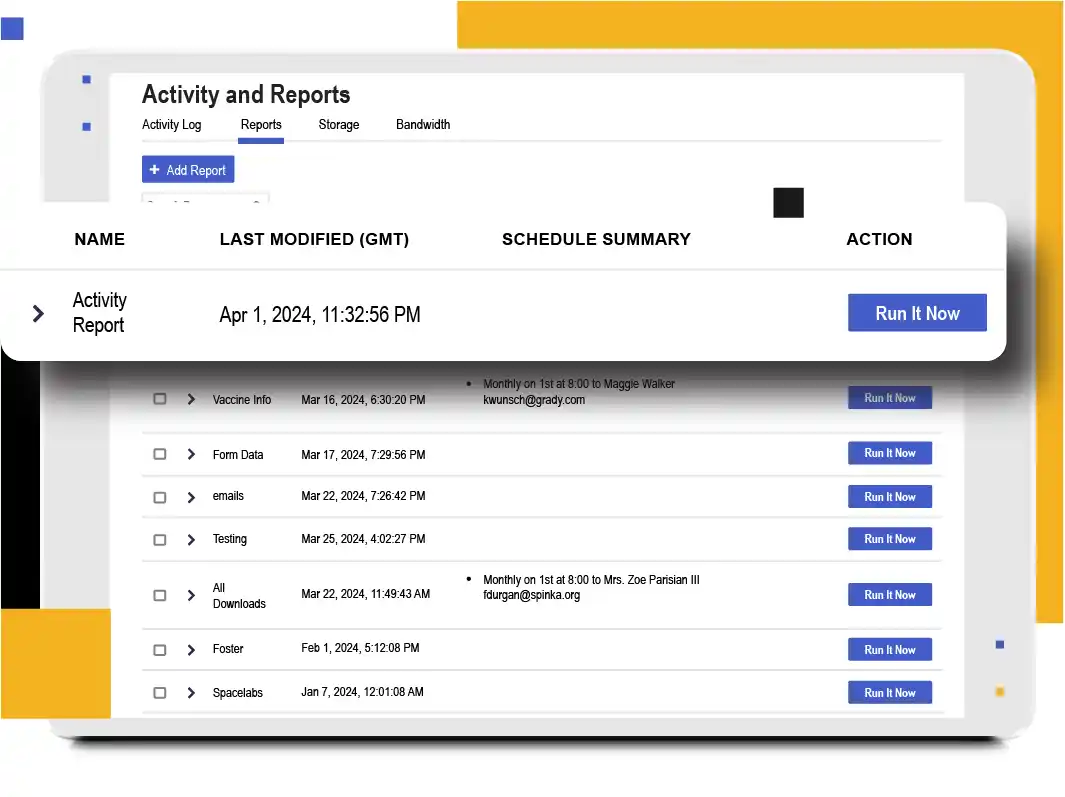

La plateforme effectue des tests d’intrusion en continu, utilise des modèles exclusifs pour détecter les activités suspectes et conserve des archives détaillées de toutes les activités. Kiteworks nettoie, normalise et regroupe automatiquement les données des journaux en un flux unique et standardisé, qui peut être intégré en toute transparence aux outils SIEM pour une analyse en temps réel. Le tableau de bord RSSI de la plateforme permet aux personnes autorisées d’accéder aux journaux d’audit et aux représentations visuelles des activités, pour identifier et déclarer des incidents lorsque des événements indésirables répondent à des critères définis.

Répondre aux menaces avec des outils de gestion des incidents

Tous les messages logs sont enregistrés sans restriction, ce qui garantit la disponibilité des données critiques relatives aux incidents. Le journal d’activité consolidé offre une vue unifiée de toutes les activités, idéal pour le tri, la validation et l’analyse des causes profondes des incidents. Kiteworks s’intègre à des outils de surveillance externes pour la détection des incidents en temps réel et la notification aux parties prenantes. Des contrôles d’accès granulaires et des rapports personnalisables permettent de partager des informations avec les parties désignées. En outre, l’approche « sandboxing » de la plateforme permet de contenir les incidents, tandis que les tests de sécurité continus et les correctifs apportés en temps voulu contribuent à les éradiquer efficacement.

Récupérer rapidement et assurer la continuité de l’activité

Kiteworks offre des fonctions de capture et de réplication, de journalisation et d’intégration avec les systèmes SIEM. La plateforme permet aux utilisateurs de créer des captures d’écran des machines virtuelles des nœuds de stockage, pour conserver l’intégralité de l’état de la machine virtuelle et récupérer en cas de sinistre ou de panne. La réplication automatique entre les nœuds de stockage garantit l’intégrité des données et facilite le basculement et la récupération du système. Enfin, Kiteworks consolide la journalisation en temps réel et assure l’intégration SIEM pour le bon déroulement du processus de gestion des incidents. Il est alors aisé de communiquer les progrès de la récupération aux différents acteurs et de partager les mises à jour publiques par le biais de canaux approuvés.

FAQs

NIST CSF signifie National Institute of Standards and Technology Cybersecurity Framework (cadre de cybersécurité du NIST, un guide complet permettant aux organisations de gérer et de réduire efficacement les risques liés à la cybersécurité.

Le NIST CSF 2.0 a été publié le 26 février 2024, et donne des directives et des recommandations actualisées pour la gestion des risques selon les dernières évolutions des menaces et les bonnes pratiques du marché.

Le NIST CSF 2.0 comporte six fonctions principales : Gouverner, Identifier, Protéger, Détecter, Répondre et Récupérer. Ces fonctions réunies aident les organisations à gérer les risques liés à la cybersécurité et à assurer leur résilience.

Le NIST CSF 2.0 vise à fournir aux organisations une approche complète, flexible et basée sur les risques actuels pour gérer et réduire les risques de cybersécurité. Donc améliorer leur posture de sécuritéglobale sans perdre de vue leurs objectifs économiques.

Le NIST CSF 2.0 n’est pas obligatoire pour les organisations non fédérales, mais est largement reconnu et utilisé comme référence dans la gestion des risques informatiques. C’est pourquoi il sert de support aux organisations pour se conformer à diverses réglementations et normes sectorielles.

Ressources En Vedette

Cartographie de la conformité CMMC 2.0 pour les communications de contenu sensible

Maîtriser les réglementations NIS-2, DORA et autres – Mettre en place une stratégie gagnante de mise en conformité

Analyse de la multiplication des outils de communication de contenu

Analyse de la classification des types de données et de la gestion des risques

Analyse de la conformité des communications de contenu sensible

IT, SECURITY, PRIVACY, AND COMPLIANCE LEADERS AT THOUSANDS OF THE WORLD’S LEADING ENTERPRISES AND GOVERNMENT AGENCIES TRUST KITEWORKS