Vue d'ensemble des exigences de conformité FIPS

Quelles sont les exigences pour la conformité FIPS, et comment les FIPS, le NIST et le FISMA sont-ils liés ? Nous avons couvert tous les points importants pour une vue d’ensemble complète des FIPS.

Que signifie FIPS ? FIPS signifie Federal Information Processing Standards, et c’est un programme supervisé par le NIST et le Département du Commerce qui exige des normes de sécurité spécifiques pour les données et le chiffrement.

Qu’est-ce que les FIPS et pourquoi sont-ils importants pour la cybersécurité ?

Les Federal Information Processing Standards (FIPS) sont des normes de sécurité pour la conformité en cybersécurité fédérale et de défense, se concentrant spécifiquement sur le chiffrement des données.

Le chiffrement est une partie nécessaire de presque tous les cadres de conformité en cybersécurité, y compris le Cadre de Cybersécurité du National Institute of Standards and Technology (NIST CSF), et ce n’est pas différent pour les agences gouvernementales et leurs contractants. Le chiffrement, y compris le chiffrement des e-mails, protège les données contre la visualisation non autorisée, que ce soit au repos ou en transit, et sert de l’un des principaux remparts contre le vol de données.

Les organisations mettant en œuvre le chiffrement ne doivent pas utiliser d’algorithmes obsolètes ou compromis qui échouent à protéger les données de manière significative. Pour soutenir un chiffrement moderne et efficace pour les données protégées utilisées par les agences gouvernementales, et même les organisations privées, le gouvernement américain a distribué ces normes pour une utilisation publique. Ces normes se concentrent sur plusieurs domaines thématiques différents, principalement le chiffrement et la cryptographie, et sont supervisées par le National Institute of Standards and Technology (NIST). Ces réglementations servent un but essentiel de combler les lacunes pour les normes de chiffrement lorsque aucune norme industrielle acceptable n’existe pour une application particulière.

Ces réglementations sont-elles toujours requises pour les agences gouvernementales ? Pas nécessairement. Certaines normes de conformité fédérales n’incluront aucune norme de traitement, tandis que d’autres peuvent en inclure plusieurs. De plus, ces normes sont disponibles pour une utilisation par quiconque, et souvent les organisations privées adoptent ces normes au-delà de leurs propres exigences de conformité sectorielle.

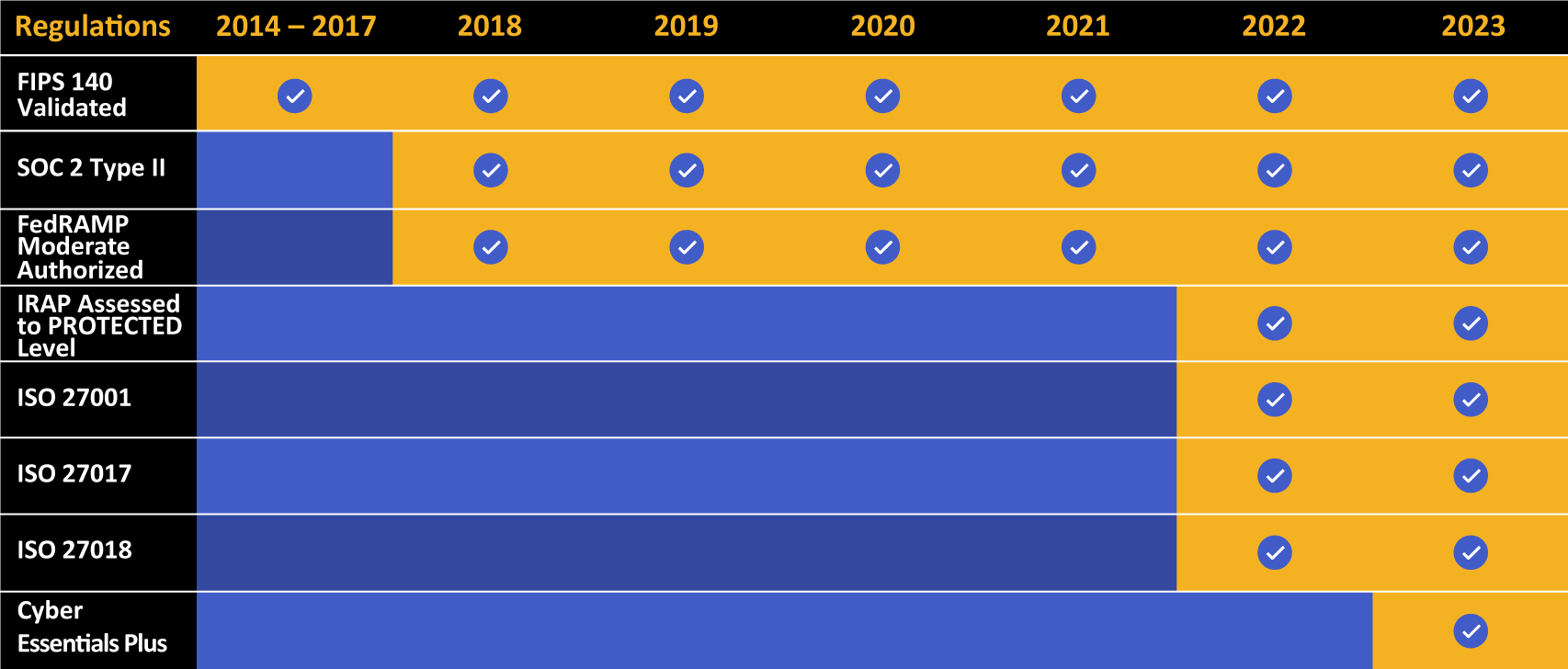

Kiteworks affiche une longue liste de réalisations en matière de conformité et de certification.

Qui doit être conforme aux FIPS ?

Les organisations ou entreprises qui doivent suivre les Federal Information Processing Standards (FIPS) sont généralement celles qui gèrent des données confidentielles ou sensibles. Cela inclut les agences fédérales, les institutions qui reçoivent des fonds fédéraux et les organisations du secteur privé qui doivent se conformer à des réglementations spécifiques, telles que la Health Insurance Portability and Accountability Act (HIPAA). D’autres organisations peuvent bénéficier de la conformité FIPS, telles que celles qui gèrent des informations personnelles, les banques, les organisations de santé et les institutions financières.

Que signifie être conforme aux FIPS ?

Être conforme aux FIPS signifie qu’un produit répond à toutes les exigences de sécurité nécessaires établies par le gouvernement américain pour protéger les informations sensibles. Pour être conforme aux FIPS, un produit doit adhérer à des normes rigides, passer des tests rigoureux et être certifié par le NIST.

Quelles sont les normes FIPS actuelles ?

Il existe plusieurs FIPS mis à jour en pratique aujourd’hui. Ces FIPS couvrent différentes normes de chiffrement et peuvent être utilisés ensemble ou individuellement pour renforcer les normes de chiffrement ou dans le cadre de cadres de conformité plus larges.

Certaines des FIPS actuellement en pratique incluent les suivantes :

FIPS 140-2

Initialement publié en 2001, FIPS 140-2 est peut-être l’une des mises en œuvre de contrôles cryptographiques les plus répandues. Il définit des niveaux appropriés de cryptographie pour protéger les données fédérales et assure que les modules cryptographiques produits par des organisations privées peuvent atteindre ces niveaux de protection. De plus, FIPS 140-2 décompose la sécurité cryptographique en quatre niveaux distincts, chacun avec une confidentialité, une isolation des données et des contrôles de gestion croissants. Cette norme ne fait pas référence à des algorithmes de chiffrement spécifiques mais, en raison des défis de sécurité en évolution, un algorithme de chiffrement approprié devrait répondre aux critères du document. Actuellement, AES-128, AES-192 et AES-256 répondent tous aux normes.

Souvent, les documents font référence à la conformité FIPS 140-2. Cela ne fait pas référence à une organisation étant conforme, mais plutôt au chiffrement qu’une organisation a mis en œuvre dans le cadre de ses produits ou systèmes.

Comment devenir conforme aux FIPS 140-2 ?

Pour être conforme aux FIPS 140-2, les organisations doivent employer des produits et services de sécurité basés sur la cryptographie qui ont été validés comme conformes aux exigences spécifiques définies par le NIST. Cela inclut les produits et services achetés, ainsi que toute solution développée en interne. Pour devenir conforme, les organisations doivent également maintenir des politiques et procédures de sécurité efficaces, et utiliser uniquement des algorithmes cryptographiques approuvés et des clés cryptographiques approuvées. Enfin, elles doivent également suivre les réglementations et lois gouvernementales applicables qui peuvent être pertinentes pour leurs industries spécifiques.

Récemment, FIPS 140-3 a été approuvé. Cependant, il est encore en cours d’implémentation dans les paramètres gouvernementaux, et en tant que tel, FIPS 140-2 est toujours la norme la plus référencée par les documents de conformité.

FIPS 180-4

FIPS 180-4, initialement publié en 2008 et récemment mis à jour en 2015, spécifie les algorithmes de hachage appropriés pour développer des empreintes de messages. En cryptographie, une « empreinte » est une chaîne alphanumérique créée en hachant une pièce d’information. Cette empreinte est unique au contenu en question et ne changera que si le contenu principal change. Ces empreintes sont une partie critique pour garantir l’intégrité des informations transmises.

FIPS 186-4

Publié en 2013, FIPS 186-4 définit un ensemble d’algorithmes pour développer des signatures numériques. Tout comme le hachage, les signatures numériques peuvent aider à authentifier que les données n’ont pas été modifiées. De plus, les signatures peuvent également être utilisées pour vérifier l’identité de l’expéditeur. Cette publication définit des algorithmes de signature utilisant trois techniques : l’algorithme de signature numérique (DSA), l’algorithme de signature numérique à courbe elliptique (ECDSA) et Rivest–Shamir–Adleman (RSA).

FIPS 197

FIPS 197 définit le Standard de Chiffrement Avancé (AES). L’AES utilise des techniques de chiffrement par bloc symétrique pour le chiffrement avec la capacité de générer des clés cryptographiques de différentes tailles (128, 192 et 256 bits). Des clés cryptographiques plus grandes correspondent à des normes de chiffrement plus complexes. Les normes de chiffrement AES sont considérées comme conformes à FIPS 140-2 et plus que suffisantes pour de nombreuses exigences de conformité du secteur privé.

FIPS 198-1

Publié en 2008, FIPS 198-1 définit une méthode d’authentification de clé de hachage utilisant des clés secrètes partagées appelées codes d’authentification de message aux côtés de fonctions de hachage cryptographique appelées codes d’authentification de message de hachage.

FIPS 199

FIPS 199 est une publication de 2004 qui définit comment les experts en TI et les leaders technologiques devraient organiser les systèmes fédéraux en fonction de leurs niveaux relatifs de confidentialité, d’intégrité et de disponibilité requis. Les niveaux d’impact définissent l’importance des informations contenues dans ces systèmes et à quel point la perte de ces données serait dommageable pour les agences et les constituants. FIPS 199 classe les systèmes d’information en niveaux d’impact faible, modéré et élevé, chacun avec des exigences de sécurité croissantes. D’autres cadres, notamment FedRAMP, s’appuient sur FIPS 199 pour leurs propres désignations de niveau de sécurité et de conformité.

FIPS 200

FIPS 200 est une publication de 2006 qui a remplacé le SP 800-26 et définit les exigences de sécurité minimales pour les agences gouvernementales en vertu de la loi sur la réforme de la gestion de la technologie de l’information de 1996 (FISMA). Il sert de pierre angulaire, avec NIST SP 800-53, pour la cybersécurité nationale, y compris le Cadre de Cybersécurité (CSF) et le Cadre de Gestion des Risques.

FIPS 201-2

Publié en 2013, FIPS 201-2 est un ensemble de normes utilisées pour vérifier les identités des employés fédéraux et des contractants. L’identification et l’authentification sont des pratiques difficiles, et ce document introduit des exigences pour des pratiques telles que l’identification physique, l’authentification biométrique et la preuve d’identité. Il contient également des normes (ou renvoie à des normes extérieures) pour des pratiques telles que la sécurisation des informations d’authentification.

FIPS 202

FIPS 202 définit l’algorithme de hachage sécurisé 3 pour le hachage, les signatures numériques et d’autres applications cryptographiques. Cet algorithme de hachage complète les algorithmes de hachage sécurisés décrits dans FIPS 180-4 pour soutenir une authentification d’information forte et le maintien de l’intégrité.

Ces règles ne sont pas immuables. À mesure que la technologie évolue et que de nouveaux défis de sécurité apparaissent, les normes sont souvent retirées, révisées et remplacées par des normes plus avancées. Par exemple, FIPS 46-3 (Standard de Chiffrement de Données) a été retiré en 2005 car il ne répondait plus aux exigences minimales attendues en matière de sécurité fédérale. Lorsque des publications sont retirées, de nouvelles sont généralement ajoutées pour répondre aux limitations.

Quelle est la différence entre FIPS 140-2 et FIPS 197?

FIPS 140-2 est la norme pour les modules cryptographiques établie par le NIST. Elle établit les exigences de sécurité qui doivent être satisfaites pour qu’un module cryptographique soit certifié pour une utilisation dans certaines applications sécurisées. FIPS 197, en revanche, est la norme spécifique pour le Standard de Chiffrement Avancé (AES), définissant la norme pour le chiffrement et le déchiffrement de données électroniques utilisant l’algorithme AES. C’est un sous-ensemble de FIPS 140-2, utilisé pour spécifier seulement un type de chiffrement et ses paramètres associés.

Quelles sont les exigences de conformité FIPS?

La vérité est que la conformité peut signifier beaucoup de choses différentes, et ces choses peuvent changer avec le temps. Plus souvent qu’autrement, tout cadre de conformité avec des normes de chiffrement spécifiques se référera à une publication. Par exemple, presque toutes les normes de conformité gouvernementales incluent une ou plusieurs exigences (souvent FIPS 140-2 et certaines incluent FIPS 199) pour aider à définir différents niveaux de conformité.

La conformité ne s’applique souvent qu’à certaines parties d’un cadre de conformité. Une organisation peut ne jamais réellement se préoccuper de la conformité pour elle-même, mais elle peut rechercher des fournisseurs de technologie ou des produits qui adhèrent à certaines spécifications. Par exemple, une entreprise dans une industrie qui exige certains types de chiffrement peut acheter et utiliser des produits et services conformes à FIPS 140-2.

Conforme FIPS vs Certifié FIPS

Être conforme FIPS signifie qu’un produit ou système répond aux exigences décrites dans une publication FIPS. Le fabricant du produit ou du système a déclaré que leur produit ou système répond aux normes FIPS. Cependant, aucun test indépendant ou vérification n’est requis pour qu’un produit ou système puisse prétendre à la conformité FIPS.

Certifié FIPS, en revanche, signifie qu’un produit ou système a subi des tests et des vérifications indépendants par un laboratoire de tests accrédité par le NIST. Si le produit ou système répond à toutes les exigences décrites dans une publication FIPS, il peut être certifié par le NIST comme conforme. Par conséquent, la certification FIPS offre un niveau d’assurance plus élevé qu’un produit ou système répond aux normes FIPS.

Prenez en compte la conformité FIPS et la technologie conforme

Le FIPS n’est pas uniquement destiné aux agences gouvernementales. Les techniques et technologies décrites dans ces documents sont également utiles pour les organisations privées. Beaucoup choisissent de suivre ces directives pour offrir à leurs clients une technologie ou une infrastructure IT robuste pour protéger les données des clients.

Découvrez en plus sur Kiteworks et la conformité FIPS. Pour en savoir plus sur la manière dont Kiteworks est conforme au FIPS et assure une gouvernance complète du contenu circulant dans votre organisation, vers celle-ci et en dehors, planifiez une démonstration.

Retour au glossaire Risque & Conformité