Tracez votre route vers la conformité CMMC Niveau 2: Aperçus et conseils d’un expert en CMMC

Le 4 novembre 2021, le département de la Défense des États-Unis (DoD) a dévoilé la version mise à jour de sa Certification de Maturité en Cybersécurité (CMMC) 2.0. Cette nouvelle version intègre un système hiérarchisé de niveaux de certification CMMC conçu pour aider les fournisseurs de la Base Industrielle de la Défense (DIB) à évaluer et améliorer leur posture de cybersécurité. Elle vise à garantir que tous les contractants du DoD utilisent des mesures et protocoles de cybersécurité appropriés pour protéger les informations non classifiées contrôlées (CUI) et les informations des contrats fédéraux (FCI).

Le processus de certification CMMC est ardu, mais notre feuille de route pour la conformité CMMC 2.0 peut aider.

Le niveau 2 de CMMC est une étape cruciale pour les contractants de la défense à atteindre. Il se concentre sur l’hygiène cybernétique intermédiaire, servant de progression logique pour les organisations qui évoluent à partir du niveau 1. En plus de sauvegarder la protection des FCI et CUI, la conformité au niveau 2 aide les organisations à mieux se défendre contre des cybermenaces plus graves que celles couvertes au niveau 1. Tandis que le niveau 1 repose uniquement sur l’auto-attestation, le niveau 2 exige l’auto-attestation et la certification par une organisation tierce évaluatrice certifiée (C3PAOs).

Conformité CMMC 2.0 Feuille de route pour les contractants du DoD

Exigences de conformité au niveau 2 de CMMC 2.0

Le niveau 2 du CMMC est une étape intermédiaire qui exige des entreprises qu’elles mettent en œuvre un ensemble spécifique de contrôles de sécurité pour protéger les CUI. La conformité au niveau 2 du CMMC est évaluée sur la base de 72 pratiques réparties dans 17 domaines couvrant un large spectre de mesures de cybersécurité.

Le premier ensemble d’exigences relève du domaine du Contrôle d’accès. Elles dictent que les organisations doivent établir des exigences d’accès au système, contrôler l’accès interne au système, limiter l’accès aux données aux utilisateurs autorisés et empêcher les utilisateurs non privilégiés d’exécuter des fonctions qui pourraient potentiellement conduire à des compromissions de sécurité.

Vient ensuite le domaine Audit et Responsabilité, exigeant des entreprises de définir les exigences d’audit, de créer et conserver les journaux d’audit du système, et de revoir et mettre à jour régulièrement les journaux d’audit. De plus, il devrait également y avoir des processus pour protéger les informations d’audit et les outils contre l’accès non autorisé, et pour signaler et agir sur toute lacune identifiée.

Le domaine de la Gestion de la Configuration exige qu’une organisation établisse et applique des paramètres de configuration de sécurité pour tous les systèmes d’information en réseau. Cela implique de suivre, contrôler et gérer correctement les modifications du système, d’empêcher l’utilisation de logiciels non autorisés et de limiter l’accès aux outils de modification de configuration uniquement au personnel autorisé.

L’Identification et l’Authentification est un autre domaine crucial. Cela exige des organisations qu’elles identifient les utilisateurs et les processus agissant au nom des utilisateurs et authentifient leurs identités avant d’établir une session – cela pourrait être à travers l’authentification multifactorielle ou l’application d’identifiants de session chiffrés.

Dans le domaine de la réponse aux incidents, les organisations doivent établir une capacité opérationnelle de gestion des incidents, suivre, documenter et signaler les incidents aux organisations appropriées et analyser en profondeur la réponse aux incidents et l’escalade.

La maintenance et la protection des supports numériques sont également des domaines importants dans les exigences du niveau 2 de CMMC. La maintenance régulière du système, la correction opportune des défauts, l’inspection des outils, la protection et l’assainissement des supports numériques, le contrôle de l’accès aux supports et leur marquage sont tous essentiels pour la conformité.

D’autres domaines comme la sécurité du personnel, la protection physique, l’évaluation des risques, l’évaluation de la sécurité, la protection des systèmes et des communications, l’intégrité des systèmes et des informations, la récupération, la sensibilisation situationnelle, la gestion des actifs, la gouvernance de la cybersécurité et la gestion des risques de la chaîne d’approvisionnement ont également leurs exigences spécifiques. Celles-ci peuvent aller de la réalisation de vérifications du personnel, du contrôle et de la surveillance physique des points d’accès, de la conduite d’évaluations régulières des risques, du développement et de la mise en œuvre de plans de récupération et de continuité à la gestion des risques de la chaîne d’approvisionnement.

Les organisations sont également censées établir et maintenir un plan qui démontre la gestion des activités pour la mise en œuvre des pratiques. Le plan détaille la mission, les objectifs, les plans de projet, le ressourcement, la formation et les parties prenantes pour atteindre la conformité au niveau 2.

Au total, les exigences du niveau 2 de CMMC présentent un ensemble complet de pratiques de cybersécurité. Il maintient un équilibre entre des mesures de sécurité étendues et la faisabilité pratique pour les organisations, assurant la protection efficace des CUI sans causer de perturbations opérationnelles significatives. Bien que la conformité à ces normes puisse sembler complexe, elle conduit finalement à une maturité accrue en matière de cybersécurité, réduisant les vulnérabilités et les risques potentiels.

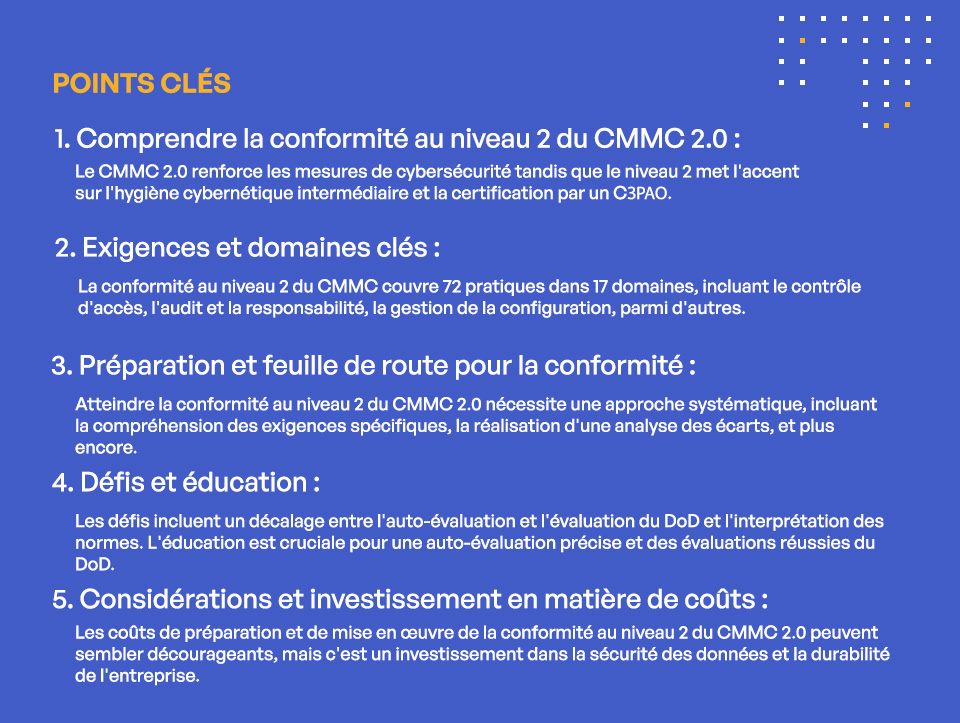

POINTS CLÉS

- Comprendre la conformité au niveau 2 du CMMC 2.0 :

Le CMMC 2.0 renforce les mesures de cybersécurité tandis que le niveau 2 met l’accent sur l’hygiène cybernétique intermédiaire et la certification par un CЗРАО. - Exigences et domaines clés :

La conformité au niveau 2 du CMMC couvre 72 pratiques dans 17 domaines, incluant le contrôle d’accès, l’audit et la responsabilité, la gestion de la configuration, parmi d’autres. - Préparation et feuille de route pour la conformité :

Atteindre la conformité au niveau 2 du CMMC 2.0 nécessite une approche systématique, incluant la compréhension des exigences spécifiques, la réalisation d’une analyse des écarts, et plus encore. - Défis et éducation :

Les défis incluent un décalage entre l’auto-évaluation et l’évaluation du DoD et l’interprétation des normes. L’éducation est cruciale pour une auto-évaluation précise et des évaluations réussies du DoD. - Considérations et investissement en matière de coûts :

Les coûts de préparation et de mise en œuvre de la conformité au niveau 2 du CMMC 2.0 peuvent sembler décourageants, mais c’est un investissement dans la sécurité des données et la durabilité de l’entreprise.

Atteindre la conformité au niveau 2 du CMMC 2.0

Le chemin vers l’obtention de la conformité au niveau 2 du CMMC 2.0 commence par comprendre les exigences spécifiques de ce niveau de certification. Il s’agit ensuite de réaliser une analyse des écarts pour identifier les faiblesses dans vos pratiques actuelles de cybersécurité qui nécessitent une amélioration. Ensuite, des actions de remédiation doivent être prises pour adresser ces faiblesses et renforcer votre posture de cybersécurité. Idéalement, il serait préférable de travailler avec des professionnels expérimentés en cybersécurité qui peuvent guider votre organisation à travers le processus.

Se préparer à la conformité au niveau 2 du CMMC 2.0

La préparation est essentielle lorsqu’on vise la conformité au niveau 2 du CMMC 2.0. Cela implique d’améliorer la formation en cybersécurité pour les employés, de renforcer les politiques de cybersécurité et d’établir un système de détection et de réponse aux menaces cybernétiques proactif. De plus, il est crucial de documenter tous les processus et pratiques comme preuve de conformité.

Dans un récent épisode de Kitecast, Michael Redman, un associé principal chez Schellman et formateur et expert CMMC, trace une feuille de route réussie vers la conformité au Niveau 2 du CMMC que les entrepreneurs et sous-traitants du DoD peuvent exploiter et révèle des aperçus et des conseils qui peuvent accélérer le processus de certification.

La base industrielle de la défense prend-elle au sérieux la conformité au niveau 2 de CMMC ?

La question de la gravité avec laquelle la Base Industrielle de la Défense prend la conformité au Niveau 2 du CMMC est multifacette. La réponse à la question dépend largement du type de participant et de leur niveau d’engagement respectif. Redman révèle que si la plupart des participants de la DIB prennent le CMMC 2.0 très au sérieux, certains sont à la traîne dans la construction d’une feuille de route vers la certification. Cela crée des risques potentiels dans la chaîne d’approvisionnement du DoD.

Redman souligne que les entreprises de grande taille, de taille moyenne et les petites entreprises qui servent de contractants ou de sous-traitants pour le DoD prennent les mesures nécessaires pour se conformer au CMMC. Beaucoup ont même commencé avant que le CMMC ne soit officiellement codifié en loi. Le niveau 1 nécessite uniquement une auto-attestation, tandis que le niveau 2 exige une auto-attestation plus une certification par une tierce partie approuvée.

Pour la certification CMMC de niveau 2, les participants de la chaîne d’approvisionnement du DoD abordent la réglementation avec différents niveaux d’engagement. Certains attendent de voir « où le vent souffle », tandis que d’autres prennent leur exemple sur le bureau du CIO du DoD et le ministère de la Justice, qui font activement la promotion du CMMC.

Malheureusement, certains participants restent dans l’ignorance de l’importance de la conformité au CMMC. Ces participants nécessitent le plus d’éducation, car ils ont été inondés d’opinions et de conseils différents et souvent contradictoires, les laissant confus et démotivés. Pour ceux dans le DIB se sentant submergés, il est important de se rappeler que le CMMC est là pour rester et qu’il sera codifié en loi. En tant que tel, il est essentiel de trouver les bons consultants et C3PAOs qui peuvent aider à les orienter dans la bonne direction.

Le CMMC est un investissement à long terme qui offre de nombreux avantages au DIB. De l’augmentation du ROI à des normes de sécurité plus élevées et de meilleures capacités d’évaluation, les gains potentiels sont immenses. Le défi est d’encourager les participants à comprendre l’importance du programme et à prendre les mesures nécessaires, quelle que soit la taille et le type de leur entreprise, pour garantir la conformité.

Le défi de l’auto-évaluation CMMC

Le DoD exige la mise en œuvre du CMMC pour ses fournisseurs. Les niveaux 1 et 2 de conformité exigent que les fournisseurs du DoD auto-évaluent la maturité de leurs pratiques de cybersécurité en fonction des contrôles spécifiés à chaque niveau. Le niveau 2 exige en outre une certification par une tierce partie.

Le défi de l’auto-évaluation CMMC est double. Premièrement, il existe un décalage entre l’auto-évaluation des entreprises et l’évaluation effectuée par le DoD. Bien que 71 % des organisations croient qu’elles sont conformes aux exigences de pratique du niveau 2, le DoD, dans une étude, a trouvé que seulement 29 % d’entre elles sont conformes. Cela signifie que les organisations ne mesurent pas précisément leur propre conformité et, par conséquent, ne peuvent pas se préparer adéquatement pour leur évaluation CMMC.

Le deuxième défi de l’auto-évaluation CMMC est la langue des normes. Beaucoup de contrôles sont rédigés d’une manière qui peut être interprétée de différentes façons. Avec ce langage flou, le PDG d’une organisation peut penser qu’ils sont conformes sur la base de leur propre définition du mot « mis en œuvre », alors qu’en réalité cela exige bien plus que cela pour la conformité. Cela peut conduire les organisations à se sentir trop confiantes quant à leur niveau de conformité, alors qu’en réalité elles ne le sont pas, menant à des évaluations sous-standard de la part du DoD.

Il est essentiel pour les organisations de prendre le processus d’auto-évaluation au sérieux et de comprendre les attentes du DoD afin de réussir leur évaluation CMMC. Les organisations doivent obtenir une clarté sur les définitions des exigences de conformité, et être prêtes à démontrer une conformité totale afin de réussir l’évaluation du DoD. C’est seulement à travers une compréhension approfondie des exigences, et une auto-évaluation précise, que les entreprises pourront combler le décalage entre l’auto-évaluation et l’évaluation du DoD.

Comprendre la mise en œuvre progressive du CMMC 2.0

Le DOD a récemment annoncé qu’il passerait directement à la règle finale dans la mise en œuvre du nouveau CMMC 2.0, sans passer par l’étape de la règle intérimaire. C’est une grande nouvelle, car cela signifie que lorsque la règle finale sera publiée en juin, le CMMC 2.0 deviendra une réalité.

Bien que la période de montée en puissance soit prévue pour durer au moins huit mois, les organisations qui n’ont pas encore obtenu leur certification CMMC seront toujours soumises à la conformité avec le 2.0. Le DoD peut et effectuera des audits aléatoires pour s’assurer que ces organisations respectent les normes nécessaires. Il est important que les entreprises comprennent que le gouvernement fédéral ne prend pas cela à la légère, et les organisations qui sont trouvées ne pas avoir satisfait aux exigences nécessaires peuvent faire face à la fermeture de leurs contrats.

Le rôle des C3PAOs dans le processus de certification CMMC

Le CMMC a été conçu pour protéger les FCI et CUI contre les cyberattaques. L’introduction du CMMC a également résulté dans la création des Organisations Évaluatrices Tierces du CMMC (C3PAOs) supervisées par le Corps d’Accréditation CMMC (CMMC-AB).

Les C3PAOs sont responsables de s’assurer que les entrepreneurs et sous-traitants du DoD répondent aux exigences du CMMC. Les C3PAOs sont chargés de fournir des inspections, évaluations et recommandations indépendantes, qui permettent au DoD de déterminer si un fournisseur dispose des contrôles de sécurité nécessaires.

Les C3PAOs aident le DoD à garantir que le système d’information de l’entrepreneur est sécurisé et que l’entrepreneur est conforme aux exigences de pratique du CMMC. De plus, les C3PAOs fournissent des conseils au DoD sur la mise en œuvre du CMMC et vérifient que leurs pratiques de cybersécurité sont conformes auxnormes du National Institute of Standards and Technology (NIST) 800-171—qui sont reflétées dans le niveau 2 du CMMC.

Considérer le coût de la conformité au niveau 2 du CMMC 2.0

Le coût de l’obtention de la conformité au niveau 2 du CMMC 2.0 peut souvent sembler décourageant, en particulier pour les petites et moyennes entreprises. Cependant, cet investissement ne doit pas être considéré comme une dépense inutile, mais plutôt comme une étape cruciale pour garantir la sécurité des données de votre organisation. Il est important de se rappeler que le coût variera considérablement en fonction de plusieurs facteurs, y compris la taille de votre organisation, la complexité de vos systèmes d’information, et l’état actuel de votre infrastructure de cybersécurité.

Le premier composant majeur du coût de la conformité au niveau 2 du CMMC 2.0 concerne la préparation. Initialement, les organisations pourraient avoir besoin de dépenser pour des évaluations de cybersécurité afin d’identifier les vulnérabilités actuelles et les lacunes dans leurs systèmes. Ce processus, cependant, aide à fournir une feuille de route claire pour les améliorations nécessaires.

Le deuxième coût substantiel implique la mise en œuvre des contrôles de sécurité et des solutions requis. Cela inclut l’achat, l’installation et la maintenance du matériel et des logiciels nécessaires. Cela peut également exiger l’embauche de personnel de cybersécurité ou l’externalisation de services auprès de firmes de cybersécurité.

Enfin, le troisième coût considérable est le processus de certification lui-même, qui implique l’embauche d’une Organisation d’Évaluation Tierce Partie Certifiée (C3PAO) pour auditer et confirmer votre conformité.

Encore une fois, le coût de la conformité avec le CMMC 2.0 niveau 2 peut différer grandement d’une organisation à une autre en fonction de leurs circonstances spécifiques. Par conséquent, il est conseillé de réaliser une analyse coût-bénéfice approfondie avant d’entreprendre ce voyage de conformité. Néanmoins, le coût est justifié compte tenu des impacts négatifs potentiels de la non-conformité, qui peuvent inclure des pénalités significatives ou la perte d’opportunités commerciales en raison d’une confiance diminuée de la part des clients et des partenaires.

Au total, bien que l’atteinte de la conformité au niveau 2 de CMMC 2.0 présente des défis financiers, c’est un investissement essentiel dans la santé future de la cybersécurité de votre organisation. En protégeant vos systèmes et vos données contre les menaces potentielles, vous protégez, par la même occasion, la réputation de votre entreprise et soutenez sa croissance sur le long terme.

Kiteworks accélère la conformité au niveau 2 du CMMC 2.0

Le Réseau de contenu privé de Kiteworks prend en charge près de 90% des exigences du niveau 2 de CMMC 2.0 dès le départ, plus que tout autre fournisseur de communications de contenu sensible dans l’industrie. L’une des raisons de la position de leader de Kiteworks en matière de CMMC est le fait que le Réseau de contenu privé est autorisé FedRAMP à un niveau d’impact modéré depuis plusieurs années consécutives. Il se vante également de la conformité avec d’autres normes industrielles telles que FIPS 140-2, ISO 27001, 27017, 27018, SOC 2, et d’autres.

Et avec une appliance virtuelle durcie enveloppant le Réseau de contenu privé de Kiteworks, les communications de données de fichiers et d’e-mails pour les organisations du secteur public et privé, tant celles envoyées en interne qu’à des tiers, restent privées et confidentielles.

Pour comprendre comment Kiteworks peut aider votre organisation à accélérer la conformité CMMC, planifiez une démo personnalisée dès aujourd’hui.

Ressources supplémentaires

- Guide Un guide détaillé sur la CMMC 2.0 pour les entrepreneurs et sous-traitants du DoD

- Article Qu’est-ce que la certification de maturité en cybersécurité?

- Billet de blog Qu’est-ce que la conformité de sécurité CMMC?

- Vidéo Ce que Frank Balonis, le CISO de Kiteworks, pense de la CMMC 2.0

- Webinaire Ce que Optiv et Kiteworks recommandent aux entrepreneurs et sous-traitants du DoD pour la CMMC 2.0