Politiques de gestion des risques à l’échelle du contenu

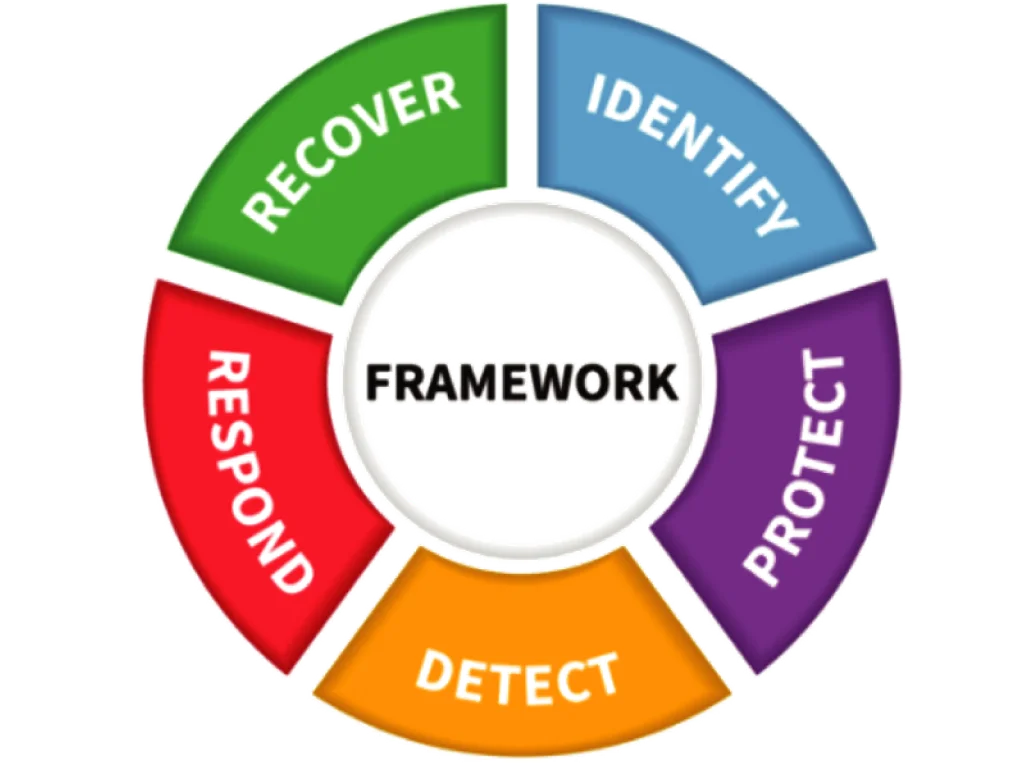

Renforcez les contrôles NIST CSF au niveau de la couche de contenu en définissant des restrictions comme “utiliser SafeEDIT” que Kiteworks appliquera en temps réel. Établissez des règles en fonction des attributs de l’utilisateur, du type de contenu et de l’action demandée. Le module Advanced Governance vous permet de définir un nombre illimité de règles, alors que Kiteworks Enterprise autorise deux restrictions seulement

Rapport de conformité sur les politiques de risques

Contrôlez facilement si vos règles de sécurité sont bien appliquées au niveau du contenu, en vous assurant qu’elles se déclenchent correctement. Vous pourrez filtrer les événements correspondant à chaque politique sur une période donnée afin d’en vérifier la bonne exécution et d’examiner les éléments déclencheurs : l’action demandée, l’utilisateur, les étiquettes et les fichiers concernés. Le système prévoit également les critères habituels ; appareil de l’utilisateur, adresse IP et localisation.

Rapport de conformité CMMC 2.0

Préparez vos audits CMMC à moindre coût en collectant automatiquement les informations demandées lors des audits. Consultez instantanément votre niveau de conformité si le système le permet, corrigez les problèmes en amont et passez l’audit en toute sérénité.

Rapport de conformité sur les menaces internes

Surveillez les actions suspectes de vos collaborateurs et identifiez les comportements à risque. Collectez en temps réel le détail des communications, des fichiers consultés et des téléchargements pour assembler des preuves nécessaires aux RH en cas de poursuites.

Rapport de conformité pour les menaces externes

Si vous suspectez une attaque potentielle émanant d’un utilisateur externe, utilisez le rapport des menaces externes pour surveiller les activités et communications des utilisateurs externes ou des domaines qui ont accès à votre système.

Rapport de conformité HIPAA

Soyez toujours prêt à subir un éventuel audit HIPAA grâce à la fonction reporting de Kiteworks. Disponibles en un seul clic, les rapports de conformité apportent la preuve que vous avez pris les mesures de prévention adéquates. Contrôle des comptes inactifs et rotation des clés de chiffrement pour les mesures de prévention techniques, mesures de prévention physiques conformément aux attestations SOC 2 d’AWS et d’Azure, ou encore mesures de précaution concernant la gestion des accès (intégration de la DLP et plan d’intervention en cas d’incident).

En savoir plus sur la conformité HIPAA RGPD

Anticipez vos audits GDPRavec un reporting complet de tous les échanges d’informations internes et externes accessible en un seul clic. Consignez qui envoie quoi, quand, où et à qui. Depuis quelles sources de contenu connectées sur site et dans le cloud. Ces rapports détaillés facilitent l’analyse des données à l’échelle du fichier et indiquent les documents qui ont passé ou échoué les analyses AV, DLP et ATP.

Tableaux de bord de suivi des messages aux utilisateurs finaux

Les utilisateurs qui envoient des e-mails à une multitude de destinataires peuvent suivre le taux d’ouverture pour chacun d’entre eux, et ce sans limite de nombre. Les salariés peuvent suivre qui n’a pas encore lu ou téléchargé le contenu de leur message. Cette fonctionnalité génère des gains de temps et facilite le traitement des avis juridiques, des factures, des négociations, le versionning et la gestion de projet. Cette fonctionnalité est limitée à deux tableaux de bord par utilisateur avec Kiteworks Enterprise. En revanche, pas de limites avec le module complémentaire Advanced Governance.

Mise en suspens juridique avec l’eDiscovery

Conservez les archives de toutes les communications de contenu avec des tiers. En cas de litige, vous aurez accès à tous les fichiers, versions, e-mails et activités utiles. Protégez vos contenus au sein de l’appliance virtuelle durcie de Kiteworks pour conserver une chaîne de traçabilité vérifiable et transparente pour les utilisateurs finaux. Cette solution simplifie les enquêtes avec des reportings précis, l’accès aux archives de mails et l’eDiscovery.

En savoir plus sur la mise en suspens juridique avec l’eDiscovery

Analyse DLP du contenu et verrouillage

Protégez vos données sortantes des fuites accidentelles ou intentionnelles grâce au meilleur du DLP. Avec, vous pourrez identifier les informations personnelles identifiables (PII), les informations médicales protégées (PHI), la propriété intellectuelle (IP) ou toute autre donnée sensible présente dans les fichiers sortants. La plateforme Kiteworks enregistre les métadonnées relatives au contenu et le résultat de la DLP, et informe les administrateurs concernés de tous les échecs. Vous pouvez aussi la configurer pour empêcher l’envoi de fichiers défaillants et désigner des administrateurs chargés de débloquer les faux positifs. Enfin, le tableau de bord RSSI sera votre meilleur allié pour consulter, analyser et exporter l’activité dans son contexte vers votre SIEM.

Analyse ATP et verrouillage

tableau de bord RSSI, et exportables vers votre syslog et votre SIEM.

Intégration de la fonction nettoyage et CDR (Content Disarm and Reconstruction)

Nettoyez le contenu entrant avec des serveurs CDR tels que Forcepoint Zero Trust CDR via ICAP pour protéger votre organisation en continu contre les logiciels malveillants, sans attendre la mise en quarantaine.

Questions Fréquemment Posées

Les CRP sont de véritables contrôles d’accès dynamiques, qui appliquent la protection adéquate au bon moment, en fonction des attributs du contenu, de l’utilisateur et de l’action qu’il effectue.

Un rapport de conformité est un document qui reprend toutes les informations utiles à une organisation pour prouver qu’elle respecte une réglementation : paramètres, configurations et activités consultables par les auditeurs pour chaque contrôle. Il peut être généré à tout moment pour identifier des problèmes et les résoudre avant l’audit.

Lorsque le service juridique est confronté à un litige, à une citation à comparaître ou à une action en justice, l’organisation doit conserver intactes toutes les données pertinentes pour la procédure. La découverte des informations stockées électroniquement (ESI) peut se faire au moyen d’un processus automatisé appelé eDiscovery.

Les logiciels DLP classent et identifient automatiquement les données réglementées, confidentielles et critiques dans les fichiers, pour éviter tout manquement aux règles de sécurité et de conformité de l’entreprise (HIPAA, PCI DSS, GDPR, etc.).

Les logiciels ATP utilisent les dernières avancées technologiques pour améliorer la protection, la visibilité et la réponse aux attaques des menaces persistantes sur les données sensibles. Les solutions ATP utilisent notamment l’analyse comportementale, le machine learning, l’intelligence artificielle, le sandboxing et la threat intelligence (veille cyber) pour détecter, analyser et éliminer les menaces.