CMMC et Sécurité Cloud : Intégration des Meilleures Pratiques pour une Sécurité et une Efficacité Maximales

Alors que les cyberattaques se multiplient et que les violations de sécurité deviennent monnaie courante, les organisations cherchent continuellement des moyens de mieux protéger leurs données. Une option de plus en plus populaire consiste à utiliser des solutions basées sur le cloud, qui offrent de nombreux avantages par rapport aux systèmes traditionnels sur site.

Les solutions basées sur le cloud ne sont pas seulement rentables et efficaces, mais offrent également une évolutivité inégalée. Puisqu’elles éliminent le fardeau de la maintenance de l’infrastructure physique pour l’organisation, elles peuvent réduire considérablement les coûts de maintenance. Leur capacité à s’adapter à la hausse ou à la baisse en réponse aux besoins commerciaux changeants garantit également une efficacité maximale. Cependant, peut-être que le bénéfice le plus convaincant qu’elles offrent est des fonctionnalités de sécurité robustes. Ces solutions sont renforcées par des mesures de sécurité de pointe pour protéger contre une large gamme de menaces cybernétiques, assurant ainsi que vos données restent sûres et sécurisées.

Conformité CMMC 2.0 Feuille de route pour les contractants du DoD

Le processus de certification CMMC est ardu, mais notre feuille de route pour la conformité CMMC 2.0 peut aider.

Certification du modèle de maturité en cybersécurité (CMMC) : Vue d’ensemble

La Certification du modèle de maturité en cybersécurité (CMMC) est une norme de sécurité unifiée qui a été développée par le Département de la Défense (DoD) pour protéger les informations des contrats fédéraux (FCI) et les informations non classifiées contrôlées (CUI). Elle s’applique à toutes les 300 000+ entreprises du secteur de la base industrielle de la défense (DIB) qui font affaire avec le DoD, allant des multinationales aux petites entreprises.

Le CMMC est conçu pour garantir que ces entreprises disposent des contrôles nécessaires pour protéger les données sensibles, un élément crucial de notre sécurité nationale. Il s’appuie sur la réglementation existante (DFARS 252.204-7012) pour ajouter un composant de vérification à la conformité en matière de cybersécurité. Ainsi, sa mise en œuvre n’est pas seulement importante — elle est critique. Sans cela, les organisations risquent non seulement de graves répercussions, mais aussi l’exposition de données sensibles avec des implications potentiellement graves pour la sécurité nationale.

Le CMMC est une norme unifiée pour la mise en œuvre de la cybersécurité au sein de la Base Industrielle de la Défense (DIB). Le modèle mesure la maturité des pratiques et des processus de cybersécurité d’une entreprise. Le cadre vise non seulement à protéger les Informations sur les Contrats Fédéraux (FCI) et les Informations Non Classifiées Contrôlées (CUI), mais aussi à établir une marque de distinction pour la cybersécurité dans le domaine des contrats fédéraux. La conformité au CMMC joue un rôle crucial dans la sécurisation des contrats de défense et le maintien des partenariats avec le Département de la Défense (DoD).

Être conforme au CMMC garantit qu’une organisation dispose des contrôles et des processus de cybersécurité nécessaires pour protéger les données sensibles, renforçant ainsi la confiance et la fiabilité aux yeux du DoD. Les conséquences d’une fuite de données ou d’un compromis des CUI et FCI sensibles ne se limitent pas aux perturbations opérationnelles. Cela peut conduire à d’importants problèmes juridiques, des pertes financières et des dommages à la réputation. La perte de confiance résultant d’une violation de données peut mettre en péril les futurs contrats et partenariats avec le DoD, impactant gravement les perspectives commerciales d’une organisation.

Avec la croissance des menaces en cybersécurité, l’importance de la conformité CMMC ne peut être sous-estimée. Il ne s’agit pas seulement de sécuriser les données, mais aussi de protéger l’avenir de l’organisation dans le secteur de la défense. Ainsi, intégrer les meilleures pratiques de la CMMC dans le cadre de cybersécurité de l’organisation est essentiel pour atteindre une sécurité maximale et une efficacité opérationnelle.

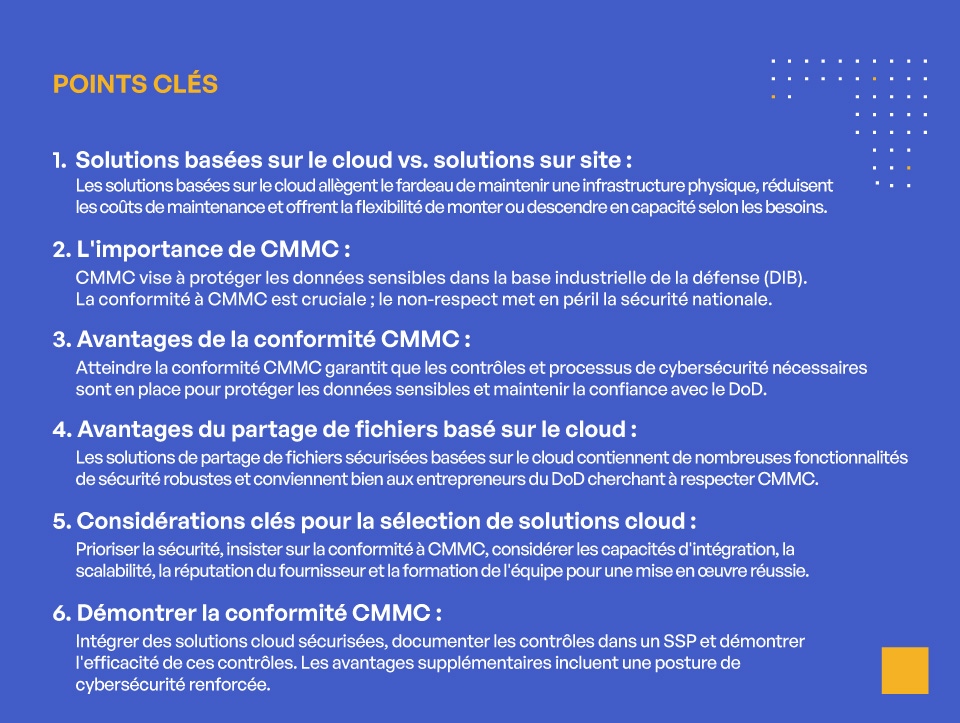

POINTS CLÉS

- Solutions basées sur le cloud vs. solutions sur site :

Les solutions basées sur le cloud allègent le fardeau de maintenir une infrastructure physique, réduisent les coûts de maintenance et offrent la flexibilité de monter ou descendre en capacité selon les besoins. - L’importance de CMMC :

CMMC vise à protéger les données sensibles dans la base industrielle de la défense (DIB). La conformité à CMMC est cruciale ; le non-respect met en péril la sécurité nationale. - Avantages de la conformité CMMC :

Atteindre la conformité CMMC garantit que les contrôles et processus de cybersécurité nécessaires sont en place pour protéger les données sensibles et maintenir la confiance avec le DoD. - Avantages du partage de fichiers basé sur le cloud :

Les solutions de partage de fichiers sécurisées basées sur le cloud contiennent de nombreuses fonctionnalités de sécurité robustes et conviennent bien aux entrepreneurs du DoD cherchant à respecter CMMC. - Considérations clés pour la sélection de solutions cloud :

Prioriser la sécurité, insister sur la conformité à CMMC, considérer les capacités d’intégration, la scalabilité, la réputation du fournisseur et la formation de l’équipe pour une mise en œuvre réussie. - Démontrer la conformité CMMC :

Intégrer des solutions cloud sécurisées, documenter les contrôles dans un SSP et démontrer l’efficacité de ces contrôles. Les avantages supplémentaires incluent une posture de cybersécurité renforcée.

Solutions de partage sécurisé de fichiers basées sur le cloud pour la conformité CMMC : Avantages distincts

Comme la plupart des organisations, les contractants de la défense doivent trouver un équilibre entre efficacité opérationnelle et sécurité robuste des données. Infrastructure, coût, évolutivité et sécurité sont tous des facteurs clés à prendre en compte lors du choix d’un système de gestion des données. Les solutions de partage sécurisé de fichiers basées sur le cloud offrent de nombreux avantages par rapport aux systèmes traditionnels sur site à tous ces égards. Examinons de plus près certains de ces avantages :

Réduction des coûts de maintenance

Certainement, l’un des principaux avantages de l’adoption de solutions basées sur le cloud est la diminution notable des dépenses liées à la maintenance du système. Les systèmes traditionnels sur site exigent un investissement financier initial conséquent, avec des coûts incluant non seulement le matériel et le logiciel, mais aussi le recrutement de personnel informatique professionnel pour gérer la maintenance du système et résoudre les problèmes qui peuvent survenir. Cette dépense est une charge d’investissement, souvent considérable, qui peut peser sur le budget de nombreuses organisations.

En contraste, la maintenance des solutions basées sur le cloud est entièrement prise en charge par le fournisseur de services, ce qui élimine le besoin pour les entreprises de réaliser ce type d’investissements substantiels. Ce passage d’un modèle de dépenses en capital à un modèle de dépenses opérationnelles permet aux organisations d’avoir des budgets plus flexibles et gérables. Elles n’ont à se soucier que de payer les frais du fournisseur de services, qui prend en charge tous les problèmes liés aux mises à jour du système, à la maintenance et aux réparations. En conséquence, les solutions basées sur le cloud entraînent généralement une réduction significative des coûts de maintenance globaux, ce qui en fait un choix plus économique pour de nombreuses entreprises.

Plus grande efficacité

Les solutions basées sur le cloud sont méticuleusement conçues avec un accent sur l’efficacité optimale. Elles fournissent une solution impeccable avec des capacités d’intégration transparente avec un large éventail de plateformes. Cette intégration permet un accès efficace et rationalisé aux données et la possibilité de partager ces informations à travers les plateformes, rendant les processus de travail plus fluides et rationalisés. De plus, l’un des avantages significatifs de tels systèmes est la responsabilité des mises à jour et des améliorations du système.

Contrairement aux systèmes traditionnels où le fardeau de la maintenance et de la mise à jour du système repose sur l’organisation, avec les solutions basées sur le cloud, ces tâches sont gérées par le fournisseur. Ils garantissent que le système reste actuel et à jour avec les dernières fonctionnalités et protocoles de sécurité. Ces mises à jour sont effectuées de manière à minimiser les perturbations des opérations de l’organisation. Elles peuvent être réalisées pendant les périodes de faible activité ou par incréments qui n’affectent pas significativement la disponibilité du système. Cela signifie que les entreprises peuvent continuer leurs activités essentielles sans avoir à se soucier des temps d’arrêt du système ou des perturbations, améliorant ainsi la productivité et l’efficacité opérationnelle.

Scalabilité et flexibilité

Les solutions basées sur le cloud offrent un niveau de scalabilité et de flexibilité inégalé, répondant efficacement aux besoins évolutifs d’une organisation. Ces solutions numériques peuvent s’adapter avec agilité à divers changements organisationnels ; comme une augmentation du volume de données à traiter et à stocker, ou un changement significatif dans les exigences opérationnelles et le processus de travail de l’entreprise. Cette adaptabilité dynamique que proposent les solutions basées sur le cloud les rend exceptionnellement polyvalentes.

À l’inverse, les solutions sur site présentent certaines limitations. Monter ou descendre en gamme avec une solution sur site nécessiterait une quantité substantielle de ressources tant en termes financiers qu’en main-d’œuvre. Il ne s’agit pas seulement d’acheter de nouveaux serveurs ou de se débarrasser des anciens, mais aussi des coûts associés à l’installation, à la maintenance et au temps étendu nécessaire pour que ces changements prennent effet. Essentiellement, les solutions sur site exigent une planification approfondie pour tout dimensionnement, les rendant moins flexibles pour les entreprises en croissance rapide ou en évolution. Par conséquent, les solutions basées sur le cloud avec leur adaptabilité inhérente se présentent comme une option plus efficace.

Sécurité robuste

Enfin, et c’est sans doute le plus important, les systèmes basés sur le cloud sont dotés de fonctionnalités de sécurité de premier ordre, assurant une protection maximale pour vos données. Ces fonctionnalités comprennent un chiffrement avancé, qui protège les données contre les accès non autorisés, l’authentification multifactorielle qui va plus loin que la simple protection par mot de passe en vérifiant l’identité d’un utilisateur à l’aide de plusieurs preuves, et des systèmes de détection d’intrusion hautement sophistiqués qui surveillent les réseaux pour détecter les activités malveillantes ou les violations de politiques.

De plus, ces solutions basées sur le cloud sont régulièrement vérifiées par des audits de sécurité. Ces audits sont des inspections approfondies qui garantissent la robustesse de l’infrastructure de sécurité, identifient les éventuelles faiblesses et prennent des mesures correctives. Ils sont également mis à jour régulièrement pour contrer les dernières cybermenaces et vulnérabilités de sécurité, offrant ainsi une ligne de défense dynamique et actualisée.

Tous ces aspects de sécurité sont particulièrement critiques pour les organisations qui doivent se conformer au CMMC. Grâce à ces fonctionnalités et pratiques de sécurité robustes, les solutions basées sur le cloud assurent que les données sensibles ne sont pas seulement stockées, mais également efficacement protégées contre les violations et les cyberattaques, répondant ainsi à toutes les exigences réglementaires. Ce niveau de protection des données est crucial à l’ère numérique actuelle, où les menaces cybernétiques sont en constante évolution et de plus en plus sophistiquées.

Critères clés pour la sélection, l’intégration et le déploiement d’une solution de partage sécurisé de fichiers basée sur le cloud conforme au CMMC

Une solution de partage sécurisé de fichiers ou de transfert sécurisé de fichiers basée sur le cloud peut offrir de multiples avantages, notamment des coûts de maintenance réduits, une plus grande efficacité, une évolutivité et surtout, une sécurité de premier ordre. De plus, la conformité avec le CMMC est une nécessité pour les organisations travaillant avec le DoD.

En sélectionnant soigneusement une solution conforme au CMMC, en l’intégrant de manière fluide dans les systèmes existants et en s’assurant que le personnel est bien formé, les organisations peuvent à la fois atteindre la conformité et améliorer substantiellement leur posture de sécurité des données. Dans le paysage numérique moderne, de telles mesures ne sont pas seulement bénéfiques, mais essentielles pour protéger les données critiques et maintenir la sécurité nationale.

Voici quelques recommandations pour les professionnels de l’IT cherchant à sélectionner, intégrer et déployer une solution de partage sécurisé de fichiers basée sur le cloud et conforme au CMMC :

1. Évaluez de manière exhaustive vos besoins

Entamer la recherche d’une solution basée sur le cloud pour votre organisation n’est pas une mince affaire. La première étape de ce processus consiste à acquérir une compréhension exhaustive des besoins distincts de votre organisation. Cela implique d’être pleinement conscient de ce dont votre organisation a besoin de la solution, afin qu’elle puisse fonctionner à son niveau optimal.

Un facteur vital à prendre en compte est le niveau de sécurité requis par votre organisation. Cela dépend en grande partie du type d’informations sensibles que votre organisation traite. Les entreprises qui gèrent des données délicates, comme des dossiers financiers ou médicaux, pourraient nécessiter un niveau de sécurité plus élevé, donc une solution cloud qui priorise des mesures de sécurité strictes devrait être envisagée.

Ensuite, il est important de réfléchir à la nature et au volume des données qui seront stockées et partagées par l’organisation. Si la nature de vos données est complexe ou si vous avez un volume exceptionnellement important de données à gérer, une solution cloud robuste et évolutive devient indispensable. Une solution qui permet une migration, un stockage et un partage des données sans heurts peut garantir des opérations commerciales fluides.

De plus, il peut y avoir un besoin de fonctionnalités spécifiques dans votre organisation telles que le contrôle de version et les fonctionnalités de collaboration en temps réel. Ces fonctionnalités sont particulièrement nécessaires dans les organisations où plusieurs membres de l’équipe doivent travailler sur un même projet en même temps ou où les versions d’un document doivent être suivies et contrôlées. Par conséquent, une solution cloud qui permet une collaboration en temps réel, un contrôle de version fluide et d’autres fonctionnalités spécifiques au projet pourrait représenter un avantage significatif.

Une fois que vous avez évalué vos besoins, il est plus facile de naviguer parmi la multitude de solutions cloud sur le marché et de trouver celle qui s’aligne le mieux avec les besoins uniques de votre organisation. En fin de compte, il s’agit de faire correspondre vos exigences exactes avec la bonne technologie, assurant ainsi un bon retour sur investissement et une gestion efficace de vos opérations commerciales.

2. Donner la priorité à la sécurité

Lors de l’examen des nombreux services basés sur le cloud disponibles sur le marché, faites de la sécurité le sommet de votre liste de priorités. Chaque organisation est susceptible à une myriade de cyberattaques, donc votre choix devrait se vanter de mesures de protection robustes et complètes pour garder vos données précieuses en sécurité.

Examinez si les solutions potentielles intègrent des technologies de chiffrement avancées. Le chiffrement est un protecteur essentiel contre les violations de données car il convertit vos informations en texte codé, les rendant illisibles pour les utilisateurs non autorisés. Une méthode de chiffrement forte, comme le Standard de Chiffrement Avancé de 256 bits (AES-256), offre un niveau de sécurité idéal pour la protection des données sensibles dans le cloud.

En plus du chiffrement, une solution potentielle devrait comporter des IDS. Ces systèmes agissent comme des gardiens virtuels, surveillant constamment le trafic réseau à la recherche de toute activité suspecte ou malveillante. En identifiant ces signes avant-coureurs, un système de détection d’intrusion peut activement atténuer les menaces potentielles avant qu’elles ne puissent causer des dommages significatifs.

De plus, recherchez toujours des services cloud qui offrent une suite d’autres fonctionnalités de sécurité. Cela inclut des outils comme la couche de sockets sécurisés (SSL) pour la transmission sécurisée des données, l’authentification multifactorielle pour restreindre l’accès à vos données, et des systèmes de sauvegarde continus pour préserver l’intégrité des données.

De plus, la solution choisie doit être capable de contrer un large éventail de menaces. Cela peut aller de hackers individuels tentant d’obtenir un accès non autorisé, à des attaques par déni de service distribué (DDoS) à grande échelle conçues pour paralyser votre infrastructure cloud.

En fin de compte, lorsqu’il s’agit de choisir un service basé sur le cloud, un cadre de sécurité solide et complet doit toujours être le facteur décisif clé. La solution idéale devrait combiner un chiffrement de pointe, une détection fiable des intrusions et d’autres fonctionnalités de sécurité essentielles pour assurer une protection robuste contre un large éventail de cyberattaques.

3. Exiger la conformité CMMC

Étant donné la nature critique de la cybersécurité dans le paysage numérique actuel, il est impératif que toute solution basée sur le cloud que vous prenez en considération soit entièrement conforme au CMMC. Ce n’est pas seulement une exigence de base, mais une norme qui doit toujours être respectée pour garantir que vos données sont protégées.

La conformité CMMC signifie que la solution basée sur le cloud est alignée avec les normes de sécurité nécessaires établies par le Département de la Défense (DoD). Ces normes protègent les informations non classifiées contrôlées (CUI) situées sur les réseaux des contractants du Département. En répondant à ces normes de sécurité rigoureuses, la solution peut garantir qu’elle est résistante à toute une série de cybermenaces.

De plus, la conformité CMMC n’est pas seulement une question de respect des mesures de sécurité définies par le gouvernement. C’est également un indicateur clair de l’engagement du fournisseur de services cloud en matière de cybersécurité. Lorsqu’un fournisseur est conforme au CMMC, cela communique que le fournisseur ne prend pas la question de la sécurité à la légère. En effet, cela signifie qu’il est prêt à entreprendre des processus rigoureux pour obtenir cette certification et à prioriser la sécurité des données de ses clients. Ainsi, la conformité CMMC illustre l’engagement d’un fournisseur de services cloud à maintenir un environnement cybernétique robuste et sécurisé pour ses utilisateurs.

4. Prenez en compte les capacités d’intégration

Lorsque vous envisagez la mise en œuvre d’une nouvelle solution au sein de votre organisation, il est crucial d’évaluer dans quelle mesure cette solution peut s’intégrer aux systèmes et processus existants de votre entreprise. Cela implique d’évaluer si elle est compatible ou non avec les outils, logiciels et systèmes actuels de votre organisation.

La compatibilité des systèmes est un facteur important car elle peut considérablement faciliter le processus de transition, minimisant les perturbations des opérations quotidiennes de votre entreprise. En fait, la compatibilité des systèmes joue un rôle vital dans la détermination de la rapidité avec laquelle votre équipe peut s’adapter au nouveau logiciel ou à la nouvelle technologie. Si la solution peut s’intégrer de manière transparente à vos systèmes actuels, cela réduira la courbe d’apprentissage pour vos employés, améliorant leur capacité à continuer à effectuer leurs tâches efficacement pendant la période de transition.

De plus, cela pourrait conduire à une augmentation de la productivité avec le temps. Si la solution s’intègre bien, cela signifie que vos employés peuvent exploiter ses fonctionnalités sans avoir à passer d’un programme ou processus à un autre. Cela permettrait des flux de travail plus efficaces et, par conséquent, une meilleure production. Par conséquent, avant d’adopter une nouvelle solution, assurez-vous de réaliser une analyse approfondie de sa compatibilité avec les systèmes et flux de travail existants de votre organisation. De telles démarches proactives établiront les bases d’une transition en douceur et promouvront un environnement de travail productif et efficace.

5. Recherchez la Scalabilité

Lors de la sélection d’une solution pour votre organisation, il est essentiel que ce choix puisse accompagner la croissance et l’évolution de votre organisation. Cela signifie qu’elle doit être adaptable, capable d’expansion et de modification pour répondre aux volumes de données fluctuants et aux changements dans les exigences opérationnelles. Il ne s’agit pas simplement d’être flexible. Elle doit également fournir des performances constantes, malgré les augmentations ou les changements de charge de travail.

De plus, la solution devrait garantir la sécurité à tous les niveaux et en toutes circonstances, assurant que l’intégrité et la confidentialité des données de votre organisation ne soient jamais compromises, quel que soit le volume de données traité ou la complexité des demandes opérationnelles.

Par conséquent, l’accent devrait être mis sur le choix d’une solution qui est à la fois évolutive et suffisamment robuste pour répondre aux environnements commerciaux changeants, tout en maintenant un degré de performance et de sécurité inaltéré. Cela prépare l’avenir des processus de votre organisation et évite la nécessité de transitions fréquentes vers de nouvelles solutions, qui peuvent être coûteuses et perturbatrices.

6. Évaluez la Réputation du Fournisseur

En dernier lieu, prenez en compte la réputation du fournisseur de cloud dans l’industrie. Cela signifie rechercher un fournisseur qui a une solide expérience en termes d’offre de solutions basées sur le cloud sécurisées, fiables et efficaces. La réputation du fournisseur est forgée par sa position professionnelle telle que perçue par les clients, les pairs et l’industrie dans son ensemble. Il est important de chercher un fournisseur qui a gagné le respect et la reconnaissance pour ses services au fil des années. Vérifiez s’ils ont reçu des reconnaissances, des prix ou des certifications, car ceux-ci peuvent servir de preuve crédible de leur expertise et de leur engagement envers un service de qualité.

Lors de l’examen du palmarès du fournisseur, concentrez-vous sur leur capacité à fournir des solutions sécurisées. À cette époque de cybermenaces omniprésentes, la sécurité des données ne peut être compromise. Le fournisseur idéal devrait disposer de centres de données hautement sécurisés, de méthodes de chiffrement des données robustes et de politiques strictes de confidentialité des données. Ils devraient être capables de prévenir, détecter et répondre aux incidents de sécurité de manière rapide et efficace.

En plus de la sécurité, le fournisseur devrait être reconnu pour sa fiabilité. Cela signifie que leurs services devraient être disponibles sans aucune interruption ou temps d’arrêt. Examinez leurs accords de niveau de service (SLA) pour comprendre leur temps de disponibilité promis et comment ils gèrent les interruptions de service.

L’efficacité est un autre facteur critique à considérer. Les solutions cloud du fournisseur devraient être conçues pour améliorer l’efficacité opérationnelle des entreprises. Ils devraient avoir des interfaces faciles à utiliser, des capacités d’intégration transparentes et des temps de réponse rapides.

Le fournisseur doit également offrir un support et une formation pour aider les utilisateurs à maximiser l’utilisation de leurs services. En prenant en compte la réputation du fournisseur, vous serez mieux à même d’évaluer s’ils peuvent répondre à vos besoins et attentes spécifiques en matière de cloud. Souvenez-vous toujours que choisir un fournisseur de renom est la clé pour récolter tous les avantages de la technologie cloud.

7. Former Votre Équipe

Investir dans la compétence de votre équipe à utiliser une nouvelle solution est un facteur déterminant dans le succès ultime de son intégration au sein de vos opérations commerciales.

Lorsque vous vous assurez que chaque membre de votre équipe est non seulement familiarisé avec la nouvelle solution, mais également formé efficacement pour exploiter son plein potentiel, vous préparez le terrain pour une transition en douceur et une opération efficace. Cette approche est loin d’être un investissement ponctuel. Garder la formation à la conscience de la sécurité comme un processus continu est essentiel pour maintenir et améliorer l’utilisation de la nouvelle solution.

Des sessions de formation régulièrement planifiées servent de plateforme pour renforcer les meilleures pratiques et pour rectifier toute erreur dans l’utilisation de la solution. Ce renforcement récurrent aide à approfondir la compréhension de la solution, à prévenir les mauvais usages et la sous-utilisation.

Cela est également bénéfique lorsque de nouvelles fonctionnalités sont ajoutées ou lorsque des mises à jour sont introduites, en s’assurant ainsi que votre équipe est toujours à jour et parfaitement équipée pour tirer parti efficacement de toute la gamme de fonctionnalités de la solution.

Avec une formation régulière, votre équipe sera capable d’utiliser la nouvelle solution de manière efficace, réduisant considérablement la probabilité d’erreurs, améliorant la productivité et garantissant une sortie de haute qualité constante. Par conséquent, pour une mise en œuvre réussie d’une nouvelle solution, il est essentiel de s’engager dans un processus de formation continue pour votre équipe.

Démontrer la conformité lors d’une auto-évaluation CMMC ou d’un audit par un évaluateur tiers

Démontrer la conformité CMMC, que ce soit dans le cadre d’une auto-évaluation ou d’un audit de conformité CMMC réalisé par une organisation évaluatrice tierce (C3PAO), peut être un défi mais est essentiel pour assurer la sécurité des données et la continuité des activités.

La première étape pour démontrer la conformité consiste à intégrer à votre système une solution de partage sécurisé de fichiers basée sur le cloud. Outre sa polyvalence, un tel système offre des fonctionnalités de sécurité renforcées, ce qui en fait un choix idéal pour les organisations traitant des informations sensibles. Cependant, il est crucial de s’assurer que ce système est conforme aux directives CMMC. Les fournisseurs réputés fournissent généralement des informations sur leur conformité avec diverses normes de cybersécurité, ce qui peut être un bon point de départ pour évaluer la compatibilité avec les normes CMMC.

La deuxième étape implique d’établir et de documenter les contrôles relatifs aux opérations de votre organisation. Cela inclut les mesures liées à l’accès aux données, à l’intégrité des données et à la confidentialité des données. Il est également vital de documenter ces contrôles dans un Plan de Sécurité du Système (system security plan). Ce document sert de modèle pour les mesures de cybersécurité de votre organisation et est un élément essentiel pour démontrer la conformité CMMC. Une révision et une mise à jour régulières du SSP garantissent que votre organisation conserve une posture dynamique et proactive en matière de cybersécurité.

La troisième étape implique une démonstration active de l’efficacité des contrôles. Cela peut être réalisé à travers une combinaison de vérifications automatisées et d’audits manuels. Vous devriez être en mesure de fournir des preuves de la mise en œuvre et de l’efficacité des contrôles, telles que des journaux ou des rapports. Dans les auto-évaluations CMMC, ces preuves sont auto-déclarées. Lors d’un audit par un évaluateur tiers, vous devrez présenter ces preuves à l’auditeur qui les vérifiera ensuite.

En définitive, l’objectif devrait être de créer une culture robuste de la cybersécurité qui va au-delà de la simple conformité et protège véritablement les informations sensibles. Démontrer la conformité avec le CMMC ne consiste pas seulement à passer un audit ou une auto-évaluation, mais est un moyen de construire une posture de sécurité plus solide, assurant la longévité et la réputation de votre organisation dans un environnement commercial de plus en plus axé sur les données et conscient de la cybersécurité.

Kiteworks aide les contractants de la défense à répondre aux exigences du CMMC avec un réseau de contenu privé

Alors que le paysage des menaces continue d’évoluer, atteindre le bon équilibre entre efficacité opérationnelle et sécurité des données est devenu critique. Les solutions de partage sécurisé de fichiers basées sur le cloud offrent des avantages significatifs en termes de coût, d’évolutivité, d’efficacité et de sécurité. En suivant les recommandations ci-dessus, les organisations peuvent effectivement mettre en œuvre une solution conforme au CMMC et améliorer leur posture de sécurité des données. Ce faisant, non seulement elles protégeront leurs données sensibles, mais elles apporteront également une contribution significative à la sécurité nationale. Dans le paysage numérique moderne, ces mesures sont essentielles et ne doivent pas être négligées.

Le réseau de contenu privé Kiteworks, une plateforme de conformité FIPS 140-2 Niveau validé pour le partage sécurisé de fichiers et le transfert sécurisé de fichiers, consolide l’email, le partage sécurisé de fichiers, les formulaires web, SFTP et le transfert sécurisé de fichiers, permettant ainsi aux organisations de contrôler, protéger, et suivre chaque fichier à son entrée et sortie de l’organisation.

Kiteworks prend en charge près de 90 % des exigences du niveau 2 de CMMC 2.0 directement. En conséquence, les contractants et sous-traitants du DoD peuvent accélérer leur processus d’accréditation au niveau 2 de CMMC 2.0 en s’assurant qu’ils disposent de la plateforme de communications de contenu sensible adéquate.

Avec Kiteworks, les contractants et sous-traitants du DoD unifient leurs communications de contenu sensible au sein d’un réseau de contenu privé dédié, en tirant parti de contrôles de politique automatisés et de protocoles de cybersécurité qui s’alignent sur les pratiques CMMC 2.0.

Kiteworks permet une conformité rapide à CMMC 2.0 avec des capacités et fonctionnalités clés incluant :

- Certification avec les principales normes et exigences de conformité du gouvernement américain, y compris SSAE-16/SOC 2, NIST SP 800-171 et NIST SP 800-172

- Validation FIPS 140-2 Niveau 1

- Autorisation FedRAMP pour le niveau d’impact modéré CUI

- Chiffrement AES 256 bits pour les données au repos, TLS 1.2 pour les données en transit et propriété exclusive de la clé de chiffrement

Les options de déploiement de Kiteworks incluent des solutions sur site, hébergées, privées, hybrides et dans un cloud privé virtuel FedRAMP. Avec Kiteworks : contrôlez l’accès aux contenus sensibles ; protégez-les lorsqu’ils sont partagés en externe en utilisant le chiffrement automatique de bout en bout, l’authentification multifactorielle et les intégrations d’infrastructure de sécurité ; visualisez, suivez et rapportez toute activité de fichier, à savoir qui envoie quoi à qui, quand et comment. Enfin, démontrez la conformité avec des réglementations et normes telles que le RGPD, HIPAA, CMMC, Cyber Essentials Plus, IRAP, et bien d’autres.

Pour en savoir plus sur Kiteworks, planifiez une démo personnalisée dès aujourd’hui.

Ressources supplémentaires

- Article de blog Choisir le niveau CMMC approprié pour votre entreprise

- Vidéo Rejoignez le serveur Discord Kiteworks et connectez-vous avec des professionnels aux intérêts similaires pour le support de conformité CMMC 2.0

- Article de blog Feuille de route pour la conformité CMMC 2.0 des contractants du DoD

- Guide Cartographie de la conformité CMMC 2.0 pour les communications de contenu sensible

- Article de blog 12 éléments que les fournisseurs de la base industrielle de la défense doivent connaître lors de la préparation à la conformité CMMC 2.0