Conformité CMMC 2.0 pour les sous-traitants de Logiciels de défense

Les entrepreneurs en logiciels de défense jouent un rôle crucial dans l’assurance de la cybersécurité des informations sensibles du gouvernement. Afin d’améliorer les pratiques de cybersécurité et de se protéger contre les menaces, le Département de la Défense (DoD) a introduit le cadre de certification Cybersecurity Maturity Model (CMMC). CMMC 2.0 est une version mise à jour qui décrit les exigences que les entrepreneurs en logiciels de défense doivent respecter pour être conformes. Comprendre les bases du CMMC 2.0 et son importance dans les contrats de défense est essentiel pour ces entrepreneurs qui cherchent à répondre efficacement à ces exigences.

Le processus de certification CMMC est ardu mais notre feuille de route pour la conformité CMMC 2.0 peut vous aider.

Comprendre les bases du CMMC 2.0

Le CMMC 2.0 sert de norme unifiée pour la cybersécurité à travers la chaîne d’approvisionnement de l’industrie de la défense. Il fournit un cadre pour évaluer et améliorer la maturité de la cybersécurité des entrepreneurs en logiciels de défense, en veillant à ce qu’ils puissent protéger efficacement les informations sensibles du gouvernement. Le cadre CMMC comprend cinq niveaux, chacun représentant différents niveaux de pratiques de cybersécurité. Ces entrepreneurs doivent atteindre le niveau approprié de certification CMMC pour soumissionner sur les contrats du DoD.

Conformité CMMC 2.0 Feuille de route pour les contractants DoD

En matière de cybersécurité, l’industrie de la défense est confrontée à des défis uniques. La nature de leur travail implique la manipulation d’informations classifiées et le développement de systèmes logiciels qui sont essentiels à la sécurité nationale. À mesure que la technologie progresse, la sophistication et la fréquence des menaces cybernétiques augmentent également. Il est crucial pour les contractants de la défense de rester à la pointe de ces menaces et d’améliorer continuellement leurs pratiques de cybersécurité.

L’importance de la CMMC 2.0 dans les contrats de défense

La CMMC 2.0 a une importance capitale dans les contrats de défense car elle répond à la nécessité pressante de pratiques de cybersécurité robustes. Avec l’augmentation des menaces cybernétiques, la protection des informations classifiées est devenue essentielle. En imposant la conformité à la CMMC 2.0, le DoD vise à créer une chaîne d’approvisionnement plus sûre, minimisant le risque de cyberattaques et garantissant l’intégrité des systèmes logiciels de défense.

Les contractants de la défense jouent un rôle vital dans la sécurité nationale, et tout compromis dans leur cybersécurité peut avoir des conséquences graves. Une cyberattaque réussie sur un contractant de la défense pourrait entraîner le vol d’informations classifiées, la perturbation de systèmes critiques, ou même compromettre la sécurité du personnel militaire. La CMMC 2.0 fournit une approche standardisée de la cybersécurité, garantissant que tous les contractants de la défense, y compris les contractants logiciels de défense, répondent aux exigences nécessaires pour protéger les informations sensibles.

Changements clés de CMMC 1.0 à 2.0

CMMC 2.0 apporte des changements significatifs par rapport à son prédécesseur, CMMC 1.0. Un changement notable est son alignement avec le cadre du National Institute of Standards and Technology (NIST). En intégrant les meilleures pratiques du NIST, CMMC 2.0 fournit des directives plus claires pour les entrepreneurs en logiciels de défense sur la façon de mettre en œuvre des mesures de cybersécurité efficaces. Cet alignement avec un cadre de cybersécurité largement reconnu renforce la crédibilité et l’efficacité de CMMC 2.0, facilitant ainsi la compréhension et la mise en œuvre des exigences nécessaires par les entrepreneurs en défense.

De plus, CMMC 2.0 souligne l’importance de la surveillance et de l’amélioration continues. Il reconnaît que la cybersécurité n’est pas un effort ponctuel, mais un processus continu. Les entrepreneurs en logiciels de défense doivent démontrer leur capacité à évaluer et à améliorer continuellement leurs pratiques de cybersécurité pour conserver leur certification CMMC. Cette concentration sur l’amélioration continue garantit que les entrepreneurs en défense restent vigilants face aux menaces cybernétiques émergentes et adaptent leurs pratiques en conséquence.

En conclusion, CMMC 2.0 est un développement crucial dans le domaine des contrats de défense, fournissant un cadre standardisé pour évaluer et améliorer les pratiques de cybersécurité. En imposant la conformité CMMC, le DoD vise à créer une chaîne d’approvisionnement plus sécurisée et à protéger les informations sensibles du gouvernement. Grâce à son alignement avec le cadre NIST, CMMC 2.0 offre un chemin plus clair pour les entrepreneurs en logiciels de défense pour atteindre et maintenir la maturité en cybersécurité nécessaire. C’est une étape essentielle pour garantir l’intégrité et la sécurité des systèmes logiciels de défense dans un paysage cybernétique de plus en plus complexe.

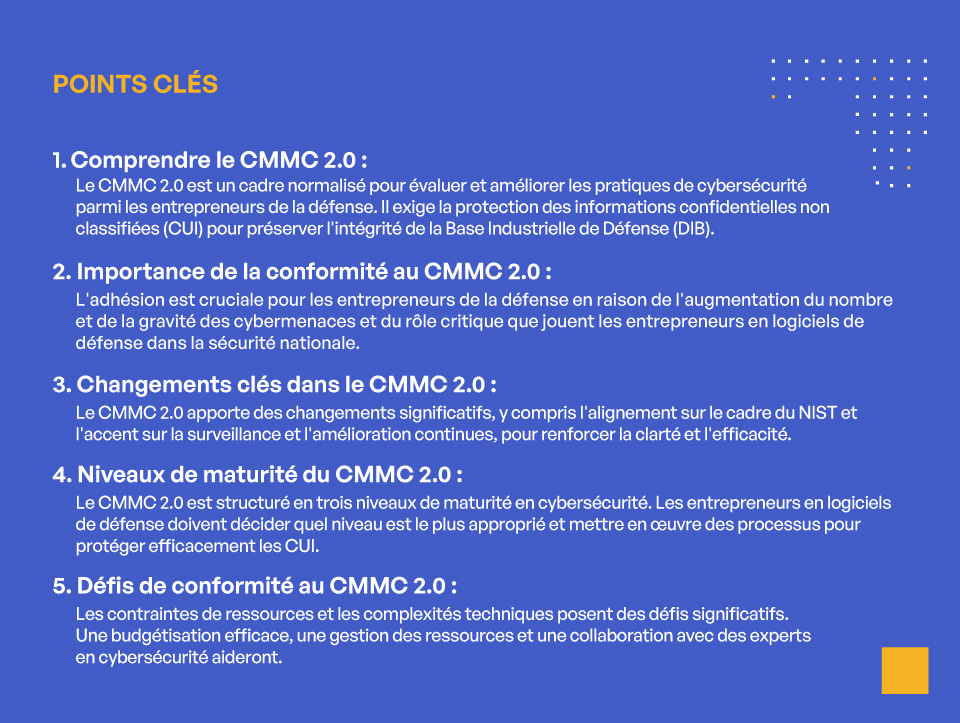

POINTS CLÉS

- Comprendre le CMMC 2.0 :

Le CMMC 2.0 est un cadre normalisé pour évaluer et améliorer les pratiques de cybersécurité parmi les entrepreneurs de la défense. Il exige la protection des informations confidentielles non classifiées (CUI) pour préserver l’intégrité de la Base Industrielle de Défense (DIB). - Importance de la conformité au CMMC 2.0 :

L’adhésion est cruciale pour les entrepreneurs de la défense en raison de l’augmentation du nombre et de la gravité des cybermenaces et du rôle critique que jouent les entrepreneurs en logiciels de défense dans la sécurité nationale. - Changements clés dans le CMMC 2.0 :

Le CMMC 2.0 apporte des changements significatifs, y compris l’alignement sur le cadre du NIST et l’accent sur la surveillance et l’amélioration continues, pour renforcer la clarté et l’efficacité. - Niveaux de maturité du CMMC 2.0 :

Le CMMC 2.0 est structuré en trois niveaux de maturité en cybersécurité. Les entrepreneurs en logiciels de défense doivent décider quel niveau est le plus approprié et mettre en œuvre des processus pour protéger efficacement les CUI. - Défis de conformité au CMMC 2.0 :

Les contraintes de ressources et les complexités techniques posent des défis significatifs. Une budgétisation efficace, une gestion des ressources et une collaboration avec des experts en cybersécurité aideront.

Les trois niveaux de CMMC 2.0

Le cadre de la Certification du modèle de maturité en cybersécurité (CMMC) 2.0 est un système robuste qui vise à améliorer la posture de cybersécurité des sous-traitants de logiciels de défense. Il est structuré en trois niveaux, chacun représentant un niveau croissant de maturité en cybersécurité. Comprendre ces niveaux est crucial pour les sous-traitants de logiciels de défense qui cherchent à atteindre la conformité et à protéger les informations sensibles contre les cybermenaces.

Les trois niveaux de maturité vont de Fondamental (CMMC Niveau 1) à Avancé (CMMC Niveau 2) à Expert (CMMC Niveau 3). Chaque niveau comprend un ensemble de pratiques et de processus que les sous-traitants de systèmes non pilotés doivent mettre en œuvre pour atteindre la conformité. Plus le niveau est élevé, plus les mesures de cybersécurité sont robustes.

Au niveau 1, les organisations sont tenues de mettre en œuvre des pratiques de base en matière de cybersécurité, comme l’utilisation de logiciels antivirus et la réalisation régulière de formations sur la sensibilisation à la sécurité. À mesure que les organisations progressent vers des niveaux supérieurs, elles sont censées mettre en œuvre des pratiques plus avancées, comme la surveillance continue et les capacités de réponse aux incidents.

Le processus pour atteindre la conformité CMMC 2.0

La conformité à la CMMC 2.0 nécessite une démarche structurée que les entrepreneurs en logiciels de défense doivent suivre. Ce processus comprend trois étapes principales : l’auto-évaluation et l’analyse des lacunes, la remédiation et la mise en œuvre, et la certification et la maintenance.

Auto-évaluation et analyse des lacunes

La première étape du processus de conformité est une évaluation sincère des pratiques de cybersécurité actuelles de l’entrepreneur. Cette évaluation aide à identifier les lacunes à combler pour répondre aux exigences du niveau CMMC souhaité. Elle donne aux entrepreneurs en logiciels de défense une idée claire de leur posture actuelle en matière de cybersécurité.

Pendant la phase d’auto-évaluation, les entrepreneurs en logiciels de défense analysent en profondeur leur infrastructure, leurs politiques et leurs procédures de cybersécurité existantes. Ils évaluent leurs pratiques actuelles par rapport à la structure CMMC et identifient les domaines où des améliorations sont nécessaires. Cela implique l’examen de leurs mesures de sécurité réseau, contrôles d’accès, plans de réponse en cas d’incident et protocoles de protection des données.

Les entrepreneurs peuvent également procéder à des évaluations de vulnérabilité et des tests d’intrusion pour identifier les points faibles potentiels de leurs systèmes. Ces tests simulent des scénarios d’attaque réels pour découvrir toute vulnérabilité qui pourrait être exploitée par des acteurs malveillants. En menant ces évaluations, les entrepreneurs en logiciels de défense obtiennent des informations précieuses sur leurs lacunes en matière de sécurité et peuvent élaborer des plans de remédiation efficaces.

Remédiation et mise en œuvre

Une fois les lacunes identifiées, les entrepreneurs doivent élaborer un plan de remédiation pour répondre à ces vulnérabilités. Cela implique la mise en œuvre des contrôles et des pratiques de cybersécurité nécessaires pour combler les lacunes identifiées. Il est essentiel de s’assurer que les contrôles mis en place sont efficaces et alignés avec les exigences du niveau CMMC souhaité.

Pendant la phase de remédiation, les entrepreneurs de logiciels de défense peuvent devoir apporter des modifications significatives à leur infrastructure de cybersécurité. Cela pourrait inclure la mise à niveau des systèmes matériels et logiciels, la mise en œuvre de l’authentification multifactorielle, l’amélioration de la segmentation du réseau, et le chiffrement des données sensibles. Les entrepreneurs peuvent également devoir réviser leurs politiques et procédures pour se conformer au cadre CMMC.

La mise en œuvre de ces changements nécessite une planification et une coordination minutieuses. Les entrepreneurs de logiciels de défense peuvent devoir impliquer diverses parties prenantes, telles que les équipes informatiques, les experts en sécurité, et le personnel de gestion, pour assurer une transition en douceur. Des communications régulières et des sessions de formation peuvent être organisées pour informer les employés sur les nouvelles mesures de cybersécurité et leur importance pour l’atteinte de la conformité CMMC.

Certification et Maintenance

Après la remédiation et la mise en œuvre, les entrepreneurs de logiciels de défense peuvent demander la certification d’une organisation d’évaluation tierce CMMC (C3PAOs). La C3PAO évalue les pratiques de cybersécurité de l’entrepreneur et décerne le niveau de certification CMMC approprié. Il est crucial pour les entrepreneurs de maintenir leur conformité et de réévaluer périodiquement leurs pratiques de cybersécurité pour garantir l’adhésion continue au cadre CMMC.

L’obtention de la certification implique une évaluation complète par la C3PAO. Les évaluateurs examinent la documentation de l’entrepreneur, réalisent des entretiens avec le personnel clé, et effectuent des évaluations techniques des contrôles mis en place. Ils évaluent la capacité de l’entrepreneur à protéger les informations sensibles, à détecter et à répondre aux incidents de sécurité, et à maintenir l’intégrité globale de leurs systèmes.

Une fois certifiés, les sous-traitants de logiciels de défense doivent continuer à maintenir leur conformité avec le cadre du CMMC. Cela nécessite une surveillance continue, des audits réguliers et des réévaluations périodiques. Les sous-traitants doivent rester à jour avec les dernières menaces de cybersécurité et les meilleures pratiques de l’industrie pour garantir que leurs systèmes restent sécurisés et alignés sur les exigences du CMMC en constante évolution.

De plus, les sous-traitants devraient établir une culture d’amélioration continue et de sensibilisation à la cybersécurité au sein de leurs organisations. Cela peut être réalisé grâce à des programmes réguliers de formation à la sensibilisation à la sécurité, des audits internes et des exercices de réponse aux incidents. En évaluant et en améliorant continuellement leurs pratiques de cybersécurité, les sous-traitants de logiciels de défense peuvent efficacement atténuer les risques et maintenir leur conformité au CMMC dans le temps.

Défis de la conformité au CMMC 2.0

Bien que l’obtention de la conformité CMMC 2.0 soit cruciale, les sous-traitants de logiciels de défense rencontrent souvent des défis dans ce processus. Ces défis comprennent des contraintes de ressources et de budget, ainsi que des défis et des solutions techniques.

Contraintes de ressources et de budget

La conformité au CMMC 2.0 nécessite des ressources significatives et des investissements financiers. Les sous-traitants peuvent rencontrer des difficultés à allouer suffisamment de fonds et de ressources pour répondre aux exigences des niveaux CMMC supérieurs. Une budgétisation efficace et une gestion des ressources sont essentielles pour surmonter ces défis et assurer un processus de conformité réussi.

Problèmes techniques et solutions

La mise en œuvre de pratiques avancées de cybersécurité peut poser des défis techniques pour les sous-traitants de logiciels de défense. Ces défis peuvent inclure l’intégration de contrôles de sécurité complexes, l’assurance de l’interopérabilité avec les systèmes existants et la gestion des cyber-menaces émergentes. Cependant, avec une planification appropriée, l’utilisation des meilleures pratiques de l’industrie et la collaboration avec des experts en cybersécurité, ces défis peuvent être efficacement surmontés.

Kiteworks aide les sous-traitants de logiciels de défense à atteindre la conformité CMMC 2.0

En comprenant les bases du CMMC 2.0, les trois niveaux de conformité et le processus impliqué pour atteindre la conformité, les sous-traitants de logiciels de défense peuvent naviguer efficacement dans les exigences. Bien que des défis puissent survenir pendant le parcours de conformité, les avantages de pratiques de cybersécurité améliorées et la possibilité de soumissionner pour des contrats du Département de la Défense en font un effort valable. Avec le CMMC 2.0, les sous-traitants de logiciels de défense peuvent contribuer à une chaîne d’approvisionnement de défense plus sécurisée et protéger les informations sensibles cruciales pour la sécurité nationale.

Le Réseau de contenu privé de Kiteworks, une plateforme de partage et de transfert de fichiers sécurisée, validée au niveau FIPS 140-2, consolide l’email, le partage de fichiers, les formulaires web, le SFTP et le transfert sécurisé de fichiers, de sorte que les organisations contrôlent, protègent et suivent chaque fichier à son entrée et à sa sortie de l’organisation.

Kiteworks prend en chargeprès de 90% des exigences du niveau 2 de CMMC 2.0 directement en sortie de boîte. En conséquence, les entrepreneurs et sous-traitants du DoD peuvent accélérer leur processus d’accréditation au niveau 2 de CMMC 2.0 en veillant à disposer de la bonne plateforme de communication de contenu sensible.

Avec Kiteworks, les logiciels de défense et autres entrepreneurs et sous-traitants du DoD unifient leurs communications de contenu sensible dans un réseau de contenu privé dédié, en exploitant des contrôles de politique automatisés et des protocoles de cybersécurité qui sont en accord avec les pratiques de CMMC 2.0.

Kiteworks permet une conformité rapide à CMMC 2.0 avec des capacités et des fonctionnalités clés, notamment :

- La certification avec les normes et exigences clés de conformité du gouvernement américain, y compris SSAE-16/SOC 2, NIST SP 800-171, et NIST SP 800-172

- La validation du niveau 1 de FIPS 140-2

- Authorisé par FedRAMP pour le niveau d’impact modéré CUI

- Un chiffrement AES 256-bit pour les données au repos, TLS 1.2 pour les données en transit, et une unique clé de chiffrement

Kiteworks Les options de déploiement incluent sur site, hébergé, privé, hybride, et un cloud privé virtuel FedRAMP. Avec Kiteworks : contrôlez l’accès au contenu sensible ; protégez-le lorsqu’il est partagé en externe en utilisant le chiffrement de bout en bout automatisé, l’authentification multifactorielle, et les intégrations d’infrastructure de sécurité ; voyez, suivez, et rapportez toute l’activité de fichier, à savoir qui envoie quoi à qui, quand, et comment. Enfin, démontrez la conformité avec les réglementations et normes telles que le RGPD, HIPAA, CMMC, Cyber Essentials Plus, IRAP, et bien d’autres encore.

Pour en savoir plus sur Kiteworks, programmez une démo personnalisée dès aujourd’hui.

Ressources supplémentaires

- Blog Post Choisir le niveau CMMC qui convient à votre entreprise

- Vidéo Rejoignez le serveur Discord de Kiteworks et connectez-vous avec des professionnels partageant les mêmes idées pour un soutien à la conformité CMMC 2.0

- Blog Post Un guide pour la conformité CMMC 2.0 pour les contractants du DoD

- Guide Cartographie de la conformité CMMC 2.0 pour les communications de contenu sensible

- Blog Post 12 choses que les fournisseurs de la base industrielle de défense doivent savoir lors de la préparation à la conformité CMMC 2.0