¿Qué son los estándares ISO 27001, ISO 27017 e ISO 27018?

Cada año, las brechas de seguridad cuestan a las empresas millones de dólares en pérdidas y ponen en riesgo a sus clientes. Las violaciones de datos continuarán a medida que las organizaciones produzcan más datos sensibles, los compartan con terceros de confianza y los almacenen en la nube. Como resultado, las empresas deben esforzarse más que nunca para asegurar que sus datos y sistemas estén protegidos.

Necesidad de la Gestión de Seguridad de la Información

La organización promedio recopila una gran cantidad de datos. Estos datos incluyen datos sensibles de clientes, propiedad intelectual y otros datos vitales para la ventaja competitiva de una organización y su capacidad para operar.

Estos datos son tan valiosos que están bajo la amenaza constante de ser robados por ciberdelincuentes, estados nacionales deshonestos, empleados descontentos u otro tipo de actores malintencionados. Tener una estrategia y arquitectura de gestión de seguridad efectiva es crítico porque las organizaciones necesitan protegerse a sí mismas y a sus clientes.

Estándares de Seguridad de la Información

Una forma para que las empresas mejoren su seguridad de la información y protejan sus datos sensibles es la certificación ISO. De hecho, existen varios estándares ISO, incluidos, pero no limitados a, ISO 27001, ISO 27017 e ISO 27018. ¿Cuál es la diferencia entre estos estándares? Sigue leyendo para aprender sobre estos tres estándares en detalle.

Certificación ISO/IEC 27001

La certificación ISO/IEC 27001 se conoce simplemente como certificación ISO 27001. Se considera el estándar internacional para la seguridad de la información. ISO 27001 establece la especificación para un sistema de gestión de seguridad de la información (SGSI). Fue publicado por primera vez en 2005 por la Organización Internacional de Normalización (ISO) y la Comisión Electrotécnica Internacional (IEC). La certificación fue revisada en 2013 y la última versión es oficialmente ISO/IEC 27001:2013.

ISO 27001, parte de la serie de estándares de seguridad de la información ISO 27000, es un marco que ayuda a las organizaciones a establecer, implementar, operar, monitorear, revisar, mantener y mejorar continuamente un SGSI.

El enfoque de mejores prácticas de ISO 27001 ayuda a las organizaciones a gestionar su seguridad de la información abordando personas, procesos y tecnología. La certificación al estándar ISO 27001 es reconocida mundialmente e indica que tu SGSI está alineado con las mejores prácticas de seguridad de la información.

Certificación ISO 27017

ISO/IEC 27017:2015 proporciona directrices de seguridad de la información para organizaciones que utilizan servicios en la nube. Este estándar internacional recomienda y ayuda a los proveedores de servicios en la nube con los controles de seguridad de la información aplicables a su servicio en la nube. Este código de práctica también complementa la orientación de los estándares ISO/IEC 27002 e ISO/IEC 27001 al incluir orientación de implementación y controles adicionales específicos para servicios en la nube. ISO/IEC 27017 proporciona un marco que aconseja alinear la gestión de seguridad para el servicio en la nube y redes virtuales y físicas.

Certificación ISO 27018

ISO 27018 es un estándar internacional creado específicamente para la privacidad de datos en la computación en la nube. Es el estándar para proteger la información personal identificable (PII) en el almacenamiento en la nube. El estándar ofrece una orientación adicional de implementación a ISO 27002 para los controles publicados en ISO/IEC 27001 y proporciona orientación extra sobre los requisitos de protección de PII para la nube pública.

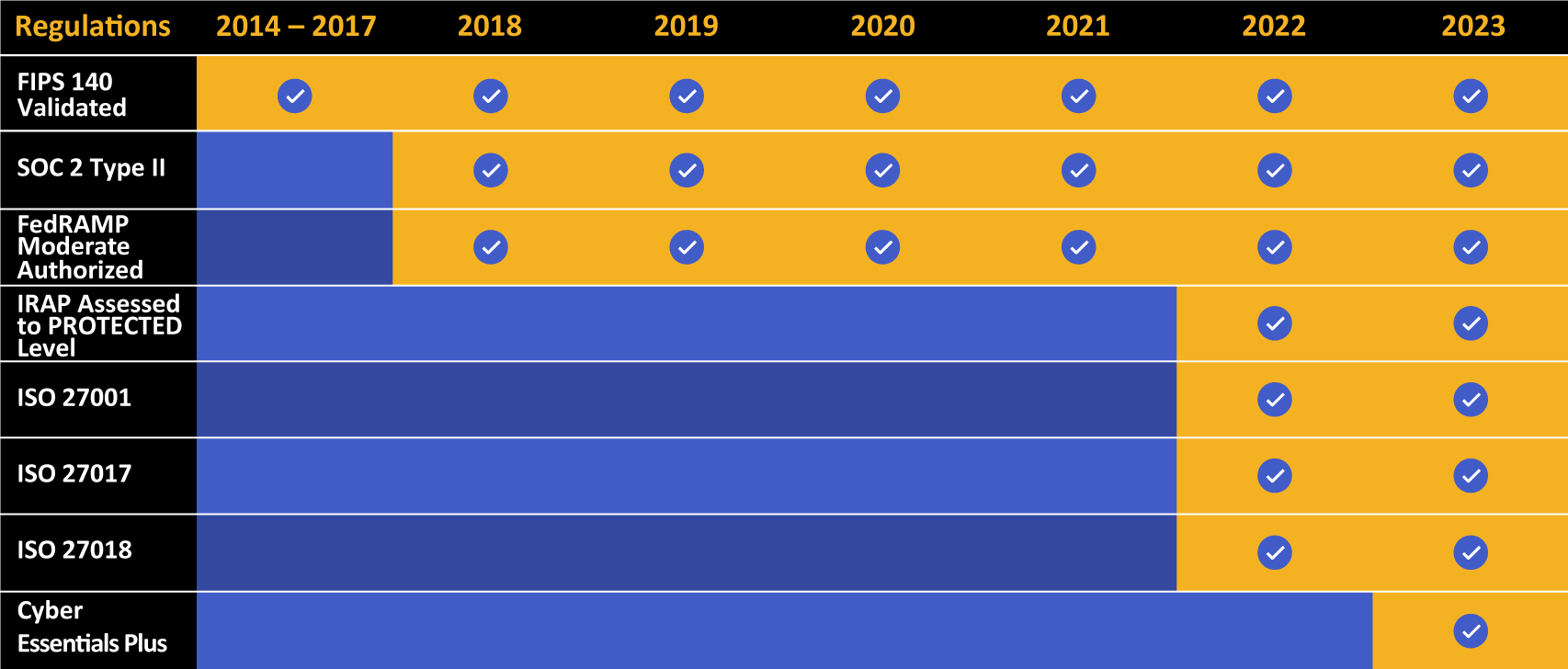

Kiteworks presume de una larga lista de logros en cumplimiento y certificación.

¿Cómo Funciona ISO 27001?

Dado que ISO 27001 se considera el estándar internacional para la seguridad de la información, enfoquémonos en esta certificación.

El estándar ISO 27001 proporciona a las empresas un marco para proteger la confidencialidad, integridad y disponibilidad de la información de la organización. El estándar está diseñado para ayudar a las organizaciones a determinar sus requisitos de evaluación de riesgos y luego definir qué se necesita hacer para gestionar esos riesgos. El estándar requiere que una empresa liste todos los controles implementados en el documento de Declaración de Aplicabilidad.

El estándar ISO 27001 se divide en dos partes. La primera parte consta de 11 cláusulas, y la segunda parte, el Anexo A, proporciona una guía para 114 objetivos de control y controles. Las primeras cuatro cláusulas introducen el estándar ISO 27001. Incluyen:

- Introducción

- Alcance

- Referencias normativas

- Términos y definiciones

Las cláusulas 5 a 11 proporcionan los requisitos de ISO 27001 que son obligatorios para una organización que desea cumplir con el estándar.

¿Cuáles son los Dominios y Controles del Estándar ISO 27001?

Los controles o salvaguardias de ISO 27001 son las prácticas que deben implementar las organizaciones para reducir los riesgos a niveles aceptables. Los controles pueden ser técnicos, organizativos, legales, físicos o humanos. También hay 14 dominios listados en el Anexo A del estándar ISO 27001. Estos dominios están organizados en las secciones A.5 a A.18. Cubren lo siguiente:

Políticas de seguridad de la información

Este primer dominio tiene dos controles que preguntan si tu organización tiene un conjunto claro de políticas sobre cómo mantener seguros sus sistemas de información. Este dominio establece el tono respecto a los procesos de seguridad de la información en vigor y cómo el personal de la organización está informado de dichos procesos. Los controles incluyen:

- Documento de política de seguridad de la información

- Revisión de la política de seguridad de la información

Organización de la seguridad de la información

Los siete controles en esta sección proporcionan el marco básico para implementar y operar la seguridad de la información definiendo su organización interna. Los controles incluyen:

- Compromiso de la dirección con la seguridad de la información

- Coordinación de la seguridad de la información

- Asignación de responsabilidades de seguridad de la información

Seguridad de los recursos humanos

Los nueve controles en esta sección aseguran que los empleados en una organización sean contratados, capacitados y gestionados de manera segura. Estos controles requieren que cada empleado esté claramente consciente de sus responsabilidades de seguridad de la información. Los controles incluyen:

- Roles y responsabilidades

- Términos y condiciones de empleo

- Responsabilidades de gestión

- Verificación

- Conciencia, educación y capacitación en seguridad de la información

- Proceso disciplinario

- Responsabilidades de terminación

- Devolución de activos

- Eliminación de derechos de acceso

Gestión de activos

La certificación ISO 27001 requiere que una organización identifique sus activos de información, asigne propiedad, los clasifique y aplique procesos de gestión basados en esas clasificaciones. Los 10 controles en esta sección aseguran que los activos de seguridad de la información sean identificados, se designen responsabilidades para su seguridad y que los empleados sepan cómo manejar estos activos de acuerdo con los niveles de clasificación predefinidos. Los controles incluyen:

- Inventario de activos

- Propiedad de activos

- Uso aceptable de activos

- Directrices de clasificación

- Etiquetado y manejo de información

Control de acceso

El dominio de control de activos es una de las secciones más grandes con 14 controles. Estos controles limitan el acceso a la información y los activos de información según las necesidades del negocio. Los controles proporcionan acceso tanto físico como lógico. Los controles incluyen:

- Política de control de acceso

- Registro de usuarios

- Gestión de privilegios

- Gestión de contraseñas de usuarios

- Revisión de derechos de acceso de usuarios

- Equipos de usuario desatendidos

- Política de escritorio limpio y pantalla limpia

- Autenticación de usuarios para conexiones externas

- Identificación de equipos en redes

- Segregación en redes

- Procedimientos de inicio de sesión seguro

- Identificación y autenticación de usuarios

- Sistema de gestión de contraseñas

- Limitación del tiempo de conexión

Criptografía

Una organización debe tener una política documentada para gestionar el cifrado. Los dos controles en esta sección proporcionan la base para usar adecuadamente soluciones de cifrado para proteger la confidencialidad, autenticidad e integridad de la información. Los controles incluyen:

- Política sobre el uso de controles criptográficos

- Gestión de claves

Seguridad física y ambiental

Este es el dominio más grande que incluye 15 controles para proteger la información de la organización contra riesgos del mundo real. Los 15 controles proporcionan la prevención del acceso no autorizado a áreas físicas. También proporcionan la protección de equipos e instalaciones de ser comprometidos ya sea por intervención humana o natural. Este dominio también incluye controles para empleados que trabajan de forma remota. Los controles incluyen:

- Controles de entrada física

- Protección contra amenazas externas y ambientales

- Seguridad de oficinas, salas e instalaciones

- Trabajo en áreas seguras

- Acceso público, entrega y áreas de carga

- Ubicación y protección de equipos

- Servicios de apoyo

- Seguridad del cableado

- Mantenimiento de equipos

- Seguridad de equipos fuera de las instalaciones

- Eliminación segura o reutilización de equipos

- Eliminación de propiedad

Seguridad de las operaciones

Este dominio requiere que una empresa asegure las instalaciones y sistemas de procesamiento de información que constituyen su SGSI. Los 14 controles en esta sección aseguran que los sistemas sean seguros y estén protegidos contra la pérdida de datos. Los controles también abordan la necesidad de una organización de registrar eventos, generar evidencia, verificar periódicamente vulnerabilidades y tomar acciones para prevenir que las actividades de auditoría afecten las operaciones. Los controles incluyen:

- Procedimientos operativos documentados

- Gestión de cambios

- Segregación de funciones

- Separación de instalaciones de desarrollo, prueba y operación

- Entrega de servicios

- Monitoreo y revisión de servicios de terceros

- Gestión de cambios en servicios de terceros

Seguridad de las comunicaciones

Este dominio tiene siete controles divididos en dos secciones:

- Los controles que previenen que los atacantes accedan a información sensible explotando vulnerabilidades en la seguridad de la red de la organización

- Los controles para la transferencia de información

Algunos ejemplos de controles técnicos que ayudan a proteger la información dentro de los sistemas y aplicaciones de una organización incluyen firewalls, listas de control de acceso, segregación lógica o virtual y sistemas de detección de intrusiones. Los controles incluyen:

- Políticas y procedimientos de intercambio de información

- Acuerdos de intercambio

- Medios físicos en tránsito

- Mensajería electrónica

- Sistemas de información empresarial

Adquisición, desarrollo y mantenimiento de sistemas

Este dominio cubre cómo una organización gestiona los cambios en los sistemas de información a lo largo del tiempo. Los 13 controles en este dominio aseguran que la seguridad de la información sea considerada (si no priorizada) al adquirir nuevos sistemas o actualizar los existentes. Los controles incluyen:

- Análisis y especificación de requisitos de seguridad de la información

- Seguridad de servicios de aplicaciones en redes públicas

- Protección de transacciones de servicios de aplicaciones

Relaciones con proveedores

Al buscar la certificación ISO 27001, las empresas a menudo se enfocan en las operaciones internas y sistemas operativos y pasan por alto la gestión de riesgos de proveedores. Los cinco controles en esta sección aseguran que las acciones subcontratadas realizadas por proveedores también utilicen controles de seguridad de la información apropiados. Los controles incluyen:

- Política de seguridad de la información para relaciones con proveedores

- Abordar la seguridad dentro de los acuerdos con proveedores

- Cadena de suministro de tecnología de la información y comunicación

Gestión de incidentes de seguridad de la información

En caso de que una organización se vea afectada por una amenaza o incidente de seguridad, debe existir un proceso de gestión de incidentes para facilitar el reporte, evaluación, respuesta y lecciones aprendidas para prevenir una recurrencia. Los controles incluyen:

- Reporte de eventos de seguridad de la información

- Reporte de debilidades de seguridad

- Responsabilidades y procedimientos

- Aprendizaje de incidentes de seguridad de la información

- Recolección de evidencia

Aspectos de seguridad de la información en la gestión de la continuidad del negocio

Este dominio reconoce que la seguridad de la información puede ser fácilmente olvidada cuando el negocio se ve interrumpido. Los cinco controles en este dominio aseguran la continuidad de la gestión de seguridad de la información durante tales interrupciones. Los controles incluyen:

- Incluir la seguridad de la información en el proceso de gestión de la continuidad del negocio

- Continuidad del negocio y evaluación de riesgos

- Desarrollo e implementación de planes de continuidad incluyendo la seguridad de la información

- Marco de planificación de continuidad del negocio

- Pruebas, mantenimiento y reevaluación de planes de continuidad del negocio

Cumplimiento

Este dominio final detalla cómo una organización cumple con las leyes de seguridad de la información. Los ocho controles en esta sección proporcionan un marco para prevenir incumplimientos legales, estatutarios, regulatorios y contractuales. Los controles incluyen:

- Identificación de la legislación aplicable

- Derechos de propiedad intelectual (DPI)

- Protección de registros organizacionales

- Protección de datos y privacidad de la información personal

- Prevención del uso indebido de las instalaciones de procesamiento de información

- Cumplimiento con políticas y estándares de seguridad

- Verificación de cumplimiento técnico

Por Qué Necesitas una Organización de Terceros para Obtener la Certificación ISO 27001

La certificación ISO 27001 a través de un registrador de terceros independiente es un buen enfoque para demostrar el cumplimiento de tu empresa. La organización de terceros puede certificar el sistema de gestión de seguridad de la información de una organización contra los requisitos o la certificación de individuos que deben implementar o auditar una organización contra los requisitos de ISO 27001.

Documentar e implementar requisitos relacionados con la seguridad de la información (como la evaluación de riesgos) son solo parte de las tareas si una organización desea la certificación ISO 27001. El estándar también requiere que las organizaciones realicen revisiones de gestión de auditoría interna y traten las no conformidades y acciones correctivas.

¿Cuánto Tiempo Tarda una Organización en Obtener la Certificación ISO 27001?

El tiempo para el proceso de certificación ISO 27001, desde el inicio de la implementación hasta la finalización de la auditoría de certificación, depende de diferentes variables como los recursos disponibles, la experiencia, el conocimiento de los requisitos del estándar, entre otros. Sin embargo, todo el proceso generalmente toma de tres a 12 meses.

Cómo Kiteworks Puede Ayudar a tu Organización a Lograr la Certificación ISO/IEC 27001

Kiteworks proporciona el marco para ayudar a las organizaciones a obtener la certificación ISO/IEC 27001. Los clientes de Kiteworks pueden demostrar a sus proveedores y clientes su compromiso de mantener las comunicaciones de contenido sensible privadas y en cumplimiento con los estándares globales.

Kiteworks también cumple con varios estándares de cumplimiento global, incluyendo FedRAMP, el Reglamento General de Protección de Datos (GDPR), SOC 2, la Certificación del Modelo de Madurez de Ciberseguridad (CMMC) y los Estándares Federales de Procesamiento de Información (FIPS), entre otros.

Programa una demostración personalizada

de Kiteworks para ver cómo funciona y para aprender más sobre cómo proporciona el marco para que las organizaciones se preparen para la certificación.