Resumen de Requisitos de Cumplimiento FIPS

¿Cuáles son los requisitos para el cumplimiento FIPS y cómo se relacionan FIPS, NIST y FISMA? Hemos cubierto todos los puntos importantes para un resumen completo de FIPS.

¿Qué significa FIPS? FIPS significa Estándares Federales de Procesamiento de Información, y es un programa supervisado por NIST y el Departamento de Comercio que requiere estándares de seguridad específicos para datos y cifrado.

¿Qué son los FIPS y por qué son importantes para la ciberseguridad?

Estándares Federales de Procesamiento de Información (FIPS) son estándares de seguridad para el cumplimiento de ciberseguridad federal y de defensa, enfocándose específicamente en el cifrado de datos.

El cifrado es una parte necesaria de casi todos los marcos de cumplimiento de ciberseguridad, incluido el Marco de Ciberseguridad del Instituto Nacional de Estándares y Tecnología (NIST CSF), y no es diferente para las agencias gubernamentales y sus contratistas. El cifrado, incluido el cifrado de correo electrónico, protege los datos de la visualización no autorizada ya sea en reposo o en tránsito y sirve como uno de los principales baluartes contra el robo de datos.

Las organizaciones que implementan cifrado no deben usar algoritmos obsoletos o comprometidos que no protejan los datos de manera significativa. Para apoyar el cifrado moderno y efectivo para los datos protegidos bajo el uso de agencias gubernamentales, e incluso organizaciones privadas, el gobierno de EE. UU. distribuyó estos estándares para uso público. Estos estándares se centran en varias áreas temáticas diferentes, principalmente cifrado y criptografía, y son supervisados por el Instituto Nacional de Estándares y Tecnología (NIST). Estas regulaciones cumplen un propósito esencial de llenar vacíos para los estándares de cifrado cuando no existen estándares de la industria aceptables para una aplicación particular.

¿Son siempre necesarias estas regulaciones para las agencias gubernamentales? No necesariamente. Algunos estándares de cumplimiento federal no incluirán ningún estándar de procesamiento, mientras que otros pueden incluir varios. Además, estos estándares están disponibles para su uso por cualquier persona, y a menudo las organizaciones privadas adoptan estos estándares más allá de sus propios requisitos de cumplimiento de la industria.

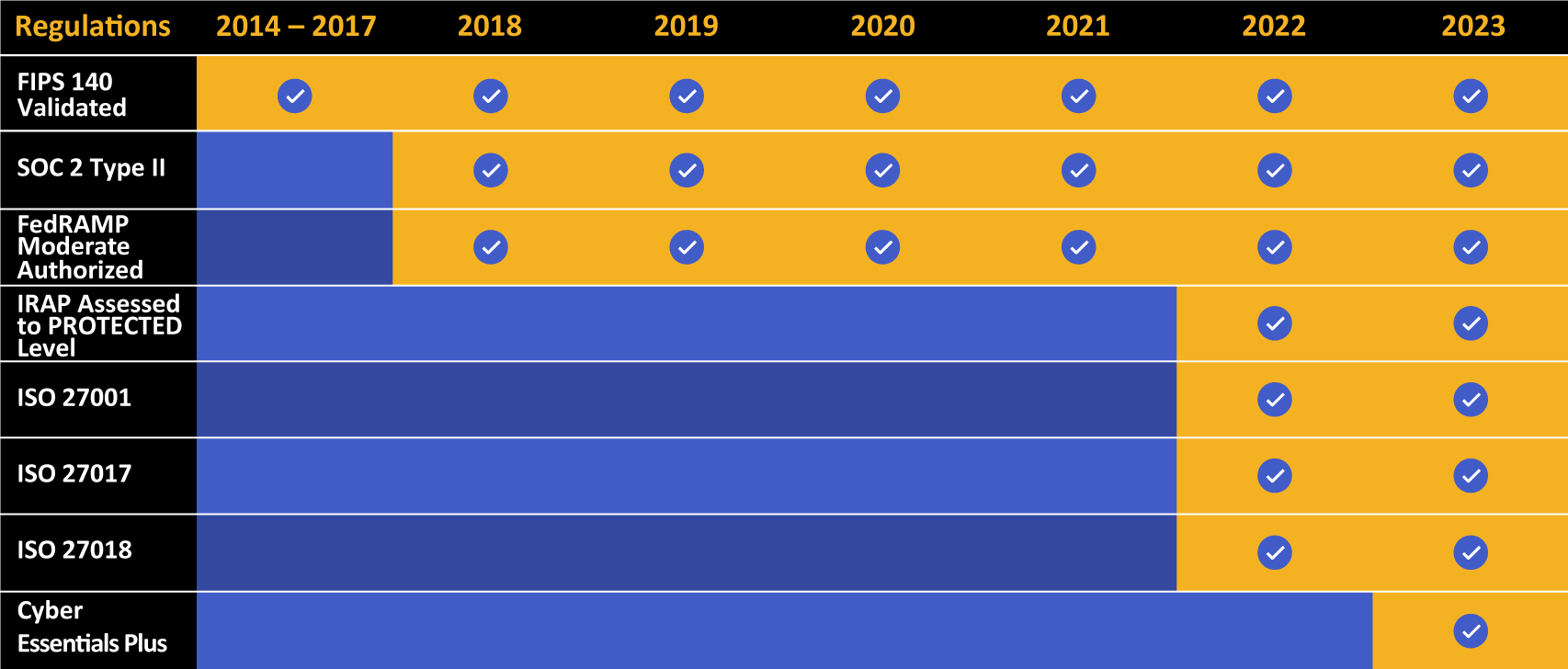

Kiteworks presume de una larga lista de logros en cumplimiento y certificación.

¿Quién necesita cumplir con FIPS?

Las organizaciones o empresas que deben seguir los Estándares Federales de Procesamiento de Información (FIPS) son típicamente aquellas que manejan datos confidenciales o sensibles. Esto incluye agencias federales, instituciones que reciben fondos federales y organizaciones del sector privado que deben cumplir con regulaciones específicas, como la Ley de Portabilidad y Responsabilidad de Seguros de Salud (HIPAA). Otras organizaciones pueden beneficiarse del cumplimiento FIPS, como aquellas que manejan información personal, bancos, organizaciones de salud e instituciones financieras.

¿Qué significa ser compatible con FIPS?

El cumplimiento FIPS significa que un producto cumple con todos los requisitos de seguridad necesarios establecidos por el gobierno de EE. UU. para proteger información sensible. Para ser compatible con FIPS, un producto debe adherirse a estándares rígidos, pasar pruebas rigurosas y ser certificado por NIST.

¿Cuáles son los estándares FIPS actuales?

Hay varios FIPS actualizados en práctica hoy en día. Estos FIPS cubren diferentes estándares de cifrado y pueden usarse juntos o individualmente para reforzar los estándares de cifrado o como parte de marcos de cumplimiento más amplios.

Algunos de los FIPS actuales en práctica ahora incluyen los siguientes:

FIPS 140-2

Publicado inicialmente en 2001, FIPS 140-2 es quizás una de las implementaciones más extendidas de controles criptográficos. Define niveles apropiados de criptografía para proteger datos federales y asegura que los módulos criptográficos producidos por organizaciones privadas puedan cumplir con esos niveles de protección. Además, FIPS 140-2 desglosa la seguridad criptográfica en cuatro niveles distintos, cada uno con mayor privacidad, aislamiento de datos y controles de gestión. Este estándar no se refiere a algoritmos de cifrado específicos, pero, debido a los desafíos de seguridad en evolución, un algoritmo de cifrado apropiado necesitaría cumplir con los criterios en el documento. Actualmente, AES-128, AES-192 y AES-256 cumplen con los estándares.

A menudo, los documentos se refieren al cumplimiento de FIPS 140-2. Esto no se refiere a que una organización sea compatible, sino más bien a la criptografía que una organización ha implementado como parte de sus productos o sistemas.

¿Cómo te vuelves compatible con FIPS 140-2?

Para volverse compatible con FIPS 140-2, las organizaciones deben emplear productos y servicios de seguridad basados en criptografía que hayan sido validados como compatibles con los requisitos específicos establecidos por NIST. Esto incluye productos y servicios comprados, así como cualquier solución desarrollada internamente. Para ser compatible, las organizaciones también deben mantener políticas y procedimientos de seguridad efectivos, y usar solo algoritmos criptográficos aprobados y claves criptográficas aprobadas. Por último, también deben seguir las regulaciones y leyes gubernamentales aplicables que puedan ser aplicables a sus industrias específicas.

Recientemente, FIPS 140-3 fue aprobado. Sin embargo, todavía se está implementando en entornos gubernamentales, y como tal, FIPS 140-2 sigue siendo el estándar más referenciado por documentos de cumplimiento.

FIPS 180-4

FIPS 180-4, publicado originalmente en 2008 y actualizado recientemente en 2015, especifica algoritmos de hash apropiados para desarrollar resúmenes de mensajes. En criptografía, un “resumen” es una cadena alfanumérica creada al hacer hash de una pieza de información. Este resumen es único para el contenido en cuestión y solo cambiará si el contenido principal cambia. Estos resúmenes son una parte crítica para asegurar la integridad de la información transmitida.

FIPS 186-4

Publicado en 2013, FIPS 186-4 define un conjunto de algoritmos para desarrollar firmas digitales. Al igual que el hash, las firmas digitales pueden ayudar a autenticar que los datos no han sido modificados. Además, las firmas también pueden usarse para verificar la identidad del remitente. Esta publicación define algoritmos de firma utilizando tres técnicas: Algoritmo de Seguridad Digital (DSA), Algoritmo de Firma Digital de Curva Elíptica (ECDSA) y Rivest–Shamir–Adleman (RSA).

FIPS 197

FIPS 197 define el Estándar de Cifrado Avanzado (AES). AES utiliza técnicas de cifrado de bloque simétrico con la capacidad de generar claves criptográficas de varios tamaños (128, 192 y 256 bits). Las claves criptográficas más grandes corresponden a estándares de cifrado más complejos. Los estándares de cifrado AES se consideran compatibles con FIPS 140-2 y más que adecuados para muchos requisitos de cumplimiento del sector privado.

FIPS 198-1

Publicado en 2008, FIPS 198-1 define un método de autenticación de clave hash utilizando claves secretas compartidas llamadas códigos de autenticación de mensajes junto con funciones de hash criptográficas llamadas códigos de autenticación de mensajes hash.

FIPS 199

FIPS 199 es una publicación de 2004 que define cómo los expertos en TI y los líderes tecnológicos deben organizar los sistemas federales según sus niveles relativos de confidencialidad, integridad y disponibilidad requeridos. Los niveles de impacto definen cuán crítica es la información contenida en estos sistemas y cuán dañina sería la pérdida de esos datos para las agencias y los constituyentes. FIPS 199 divide los sistemas de información en niveles de impacto bajo, moderado y alto, cada uno con requisitos de seguridad crecientes. Otros marcos, a saber, FedRAMP, dependen de FIPS 199 para sus propias designaciones de cumplimiento y nivel de seguridad.

FIPS 200

FIPS 200 es una publicación de 2006 que reemplazó a SP 800-26 y define los requisitos mínimos de seguridad para las agencias gubernamentales bajo la Ley de Reforma de Gestión de Tecnología de la Información de 1996 (FISMA). Sirve como piedra angular, junto con NIST SP 800-53, para la ciberseguridad nacional, incluido el Marco de Ciberseguridad (CSF) y el Marco de Gestión de Riesgos.

FIPS 201-2

Lanzado en 2013, FIPS 201-2 es un conjunto de estándares utilizados para verificar las identidades de empleados y contratistas federales. La identificación y autenticación son prácticas desafiantes, y este documento introduce requisitos para prácticas como identificación física, autenticación biométrica y verificación de identidad. También contiene estándares (o se refiere a estándares externos) para prácticas como asegurar la información de autenticación.

FIPS 202

FIPS 202 define el Algoritmo de Hash Seguro 3 para hashing, firmas digitales y otras aplicaciones criptográficas. Este algoritmo de hash complementa los Algoritmos de Hash Seguro descritos en FIPS 180-4 para apoyar la autenticación de información fuerte y el mantenimiento de la integridad.

Estas reglas no están escritas en piedra. A medida que la tecnología evoluciona y surgen nuevos desafíos de seguridad, los estándares a menudo se retiran, revisan y reemplazan con estándares más avanzados. Por ejemplo, FIPS 46-3 (Estándar de Cifrado de Datos) fue retirado en 2005 porque ya no cumplía con los requisitos mínimos esperados en la seguridad federal. A medida que se retiran las publicaciones, generalmente se agregan nuevas para abordar las limitaciones.

¿Cuál es la diferencia entre FIPS 140-2 y FIPS 197?

FIPS 140-2 es el estándar para módulos criptográficos establecido por NIST. Establece los requisitos de seguridad que deben cumplirse para que un módulo criptográfico sea certificado para su uso en ciertas aplicaciones seguras. FIPS 197, por el contrario, es el estándar específico para el Estándar de Cifrado Avanzado (AES), estableciendo el estándar para el cifrado y descifrado de datos electrónicos utilizando el algoritmo AES. Es un subconjunto de FIPS 140-2, utilizado para especificar solo un tipo de cifrado y sus parámetros asociados.

¿Cuáles son los requisitos de cumplimiento FIPS?

La verdad es que el cumplimiento puede significar muchas cosas diferentes, y estas cosas pueden cambiar con el tiempo. Más a menudo que no, cualquier marco de cumplimiento con estándares de cifrado específicos se referirá a una publicación. Por ejemplo, casi todos los estándares de cumplimiento gubernamental incluyen uno o más requisitos (a menudo FIPS 140-2 y algunos incluyen FIPS 199) para ayudar a definir diferentes niveles de cumplimiento.

El cumplimiento a menudo solo se aplica a ciertas partes de un marco de cumplimiento. Una organización puede nunca preocuparse realmente por el cumplimiento para sí misma, pero puede buscar proveedores de tecnología o productos que se adhieran a algunas especificaciones. Por ejemplo, una empresa en una industria que requiere ciertos tipos de cifrado puede comprar y usar productos y servicios compatibles con FIPS 140-2.

Compatible con FIPS vs. Certificado por FIPS

Compatible con FIPS significa que un producto o sistema cumple con los requisitos descritos en una publicación FIPS. El fabricante del producto o sistema ha declarado que su producto o sistema cumple con los estándares FIPS. Sin embargo, no se requiere ninguna prueba o verificación independiente para que un producto o sistema reclame compatibilidad con FIPS.

Certificado por FIPS, por el contrario, significa que un producto o sistema ha pasado por pruebas y verificación independientes por un laboratorio de pruebas acreditado por NIST. Si el producto o sistema cumple con todos los requisitos descritos en una publicación FIPS, puede ser certificado por NIST como compatible. Por lo tanto, la certificación FIPS proporciona un nivel más alto de garantía de que un producto o sistema cumple con los estándares FIPS.

Considera el Cumplimiento FIPS y la Tecnología Compatible

FIPS no es solo para agencias gubernamentales. Las técnicas y tecnologías descritas en estos documentos son útiles para organizaciones privadas también. Muchas eligen seguir las pautas para ofrecer a los clientes una tecnología sólida o infraestructura de TI para proteger los datos del cliente.

Descubre más sobre Kiteworks y cumplimiento FIPSe. Para saber más sobre cómo Kiteworks es compatible con FIPS y proporciona una gobernanza integral para el contenido que se mueve hacia, dentro y fuera de tu organización, programa una programa una demostración personalizada.

Volver al Glosario de Riesgo y Cumplimiento