Colabora de Forma Segura sin Importar las Fronteras Geográficas

Colaborar con colegas, socios y clientes a través de fronteras geográficas permite que las empresas expandan su alcance de mercado, reduzcan costos, accedan a habilidades y conocimientos distintos, y se conecten con mercados diversos de manera efectiva. Sin embargo, las organizaciones deben proteger el contenido sobre el cual colaboran. Con Kiteworks, puedes elegir el método de cifrado que mejor se adapte a tus necesidades: S/MIME, OpenPGP, cifrado TLS 1.2 para datos en tránsito, AES-256 para datos en reposo, y cifrados de encriptación validados por FIPS 140-2. Un gateway de cifrado de correo electrónico encripta el contenido en el cliente de correo o gateway, no en plugins, y mantiene el contenido cifrado desde el cliente remitente hasta el cliente receptor para una protección completa e ininterrumpida. Aprovecha los controles de acceso granulares para establecer quíén puede acceder a la información personal identificable y otro contenido sensible basado en el rol, y asegurar que solo accedan las partes autorizadas. También establece fechas de expiración para asegurar que los usuarios autorizados tengan acceso al contenido solo por el tiempo necesario.

Asegura que los Datos de los Clientes Permanezcan Donde Deben Estar

No es suficiente que las organizaciones se comprometan a almacenar la información personal identificable donde reside el propietario de los datos. Las organizaciones deben demostrarlo o enfrentarse a multas y sanciones por incumplimiento. Con Kiteworks, las empresas aplican geofencing estableciendo listas de bloqueo y listas de permitidos para rangos de direcciones IP. Los clientes pueden configurar un sistema distribuido para almacenar los datos de un usuario solo en su país de origen. Asegura la privacidad en países difíciles con la propiedad exclusiva de las claves de cifrado. Finalmente, configura Kiteworks para demostrar la soberanía de datos y el geofencing, ya sea que esté implementado en las instalaciones, en IaaS, alojado por Kiteworks, FedRAMP, o en la nube híbrida. O utiliza una nube privada de Kiteworks para evitar el riesgo de mezcla de datos con otros clientes.

Cumple con las Regulaciones de Privacidad Regionales

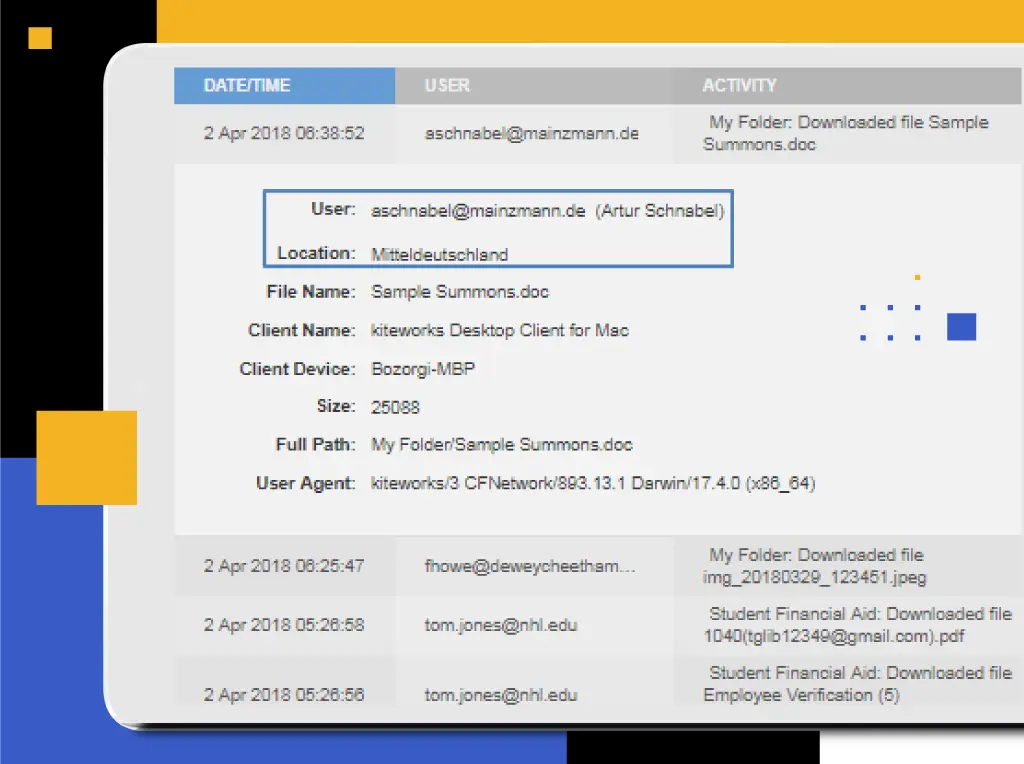

Las amenazas cibernéticas persistentes, el uso indebido desenfrenado de datos personales, el aumento de la conciencia pública sobre los derechos de privacidad de datos y otros factores han presionado a los gobiernos para que hagan cumplir leyes de protección de datos cada vez más estrictas. Kiteworks permite que las organizaciones complan con las leyes de privacidad de datos nacionales, regionales y estatales. Los controles de acceso granulares y los permisos basados en roles aseguran que solo el personal autorizado tenga acceso a la información personal identificable. Ve, rastrea e informa sobre cada carga, descarga, envío o edición de archivos. Un Tablero de CISO te permite ver todos los archivos de todos los sistemas conectados y toda la actividad: quién está enviando qué a quién, cuándo y dónde. Alimenta los syslogs de actividad en tu solución SIEM, y, con un solo clic, genera informes de cumplimiento detallados que proporcionan visibilidad en las configuraciones y seteos de seguridad de sistema y señalan cualquier problema que afecte el cumplimiento.

Conoce Dónde se Almacena la Información Personal Identificable y Quién Tiene Acceso a Ella

Si no puedas ver dónde se almacena la información personal identificable, la información de salud protegida y otra información sensible en toda la empresa, no puedes protegerla. No puedes controlar quién puede acceder a ella o qué hacen con ella. En resumen, no puedes asegurar que permanezca privada. Con Kiteworks, las empresas tienen una imagen completa de toda la información sensible que entra en la empresa, pasa por la empresa y sale de la empresa. Visualiza todos los archivos de todos los sistemas conectados, ya sea en las instalaciones o en la nube. La visibilidad se extiende hasta el nivel de archivo, lo más cercano que puedes llegar al contenido. Establece, aplica, rastrea e informa toda la actividad de archivos, incluidas cargas, descargas, ediciones, uso compartido, recibos, escaneos de DLP y ATP, y más.

Cumple con los Requisitos de Portabilidad de Datos

El GDPR de la UE, el CDR de Australia, el PIPEDA de Canadá, el CCPA de California y otras leyes de privacidad de datos contienen requisitos de portabilidad de datos, que permiten que los individuos obtengan y reutilicen sus datos personales. Las organizaciones que no cumplan o no puedan cumplir con los requisitos de portabilidad de datos enfrentan severas sanciones y daños reputacionales. Kiteworks apoya los requisitos de portabilidad de datos al permitir el acceso seguro, la transferencia y descarga de la información personal de un ciudadano. La información personal identificable se descubre rápidamente desde un único panel de control con visibilidad en todas las fuentes de contenido conectadas en las instalaciones y en la nube. Establece mecanismos de opt-in y procedimientos para la recopilación de datos, formularios de consentimiento detallados y procedimientos de consentimiento para menores. Además, los datos permanecen protegidos durante el proceso de portabilidad a través del uso compartido seguro de archivos, cifrado y características de control de acceso.

Preguntas Frecuentes

La soberanía de los datos es un concepto que indica que los datos están sujetos a las leyes, requisitos regulatorios y acciones gubernamentales en la nación o región en la que se crean, recopilan, almacenan o procesan. Es un concepto que sustenta muchas leyes internacionales de privacidad y seguridad de datos, reconociendo la importancia de mantener la integridad de los datos que se generan y utilizan dentro de una jurisdicción particular. La soberanía de los datos también ayuda a proteger el derecho a la privacidad de un individuo, ya que establece límites claros sobre dónde y cómo se pueden usar sus datos, y asegura que los datos estarán sujetos al mismo nivel de protección independientemente de dónde se procesen, accedan o almacenen.

La soberanía de los datos está estrechamente relacionada con el concepto de protección y privacidad de los datos. Al considerar la soberanía de los datos, las organizaciones deben considerar cómo, y bajo qué leyes, se están recopilando, almacenando, utilizando y procesando los datos. Además, las organizaciones deben considerar si los datos pueden transferirse de una jurisdicción a otra, y cómo pueden hacerlo. Las consideraciones de soberanía de los datos también aplican a la seguridad de los datos y a las organizaciones responsables de protegerlos, incluidos los niveles de cifrado utilizados, los controles de acceso y las políticas de gobernanza.

La soberanía de los datos ayuda a las organizaciones a garantizar que los datos de sus clientes se manejen de acuerdo con las leyes y regulaciones locales de la región o país en el que se crean, recopilan, almacenan o procesan. También ayuda a proporcionar a los individuos un nivel de garantía de que sus datos están protegidos y seguros dondequiera que se almacenen.

La soberanía de los datos se aplica a todos los tipos de datos, incluida la información personal identificable (PII), así como otros datos relacionados con las actividades y operaciones de un negocio. Aplica a los datos que se generan y almacenan dentro de una jurisdicción dada, independientemente de la forma que tomen los datos (por ejemplo, registros electrónicos o en papel). Además, la soberanía de los datos también puede aplicarse a los datos que se transfieren de una jurisdicción a otra, y las organizaciones deben considerar cualquier implicación de soberanía de los datos antes de transferir cualquier dato.

Las organizaciones deben estar al tanto de las leyes, regulaciones y acciones gubernamentales de la jurisdicción en la que se crean, recopilan, almacenan y procesan sus datos. Deben asegurarse de que sus datos estén seguros y cumplan con las leyes pertinentes, y deben garantizar que tienen los procesos, sistemas y políticas necesarios para proteger los datos y asegurar que se manejen de acuerdo con los requisitos de soberanía de los datos. Además, las organizaciones deben considerar cualquier implicación de soberanía de datos antes de transferir cualquier dato.

FEATURED RESOURCES

Kiteworks Apoya el Cumplimiento de la Política Nacional de Clasificación de Datos de Qatar

Cómo Kiteworks Apoya el Cumplimiento de Datos NIAS 2.1 de Qatar

Apoyando el Cumplimiento de la Ley de Protección de Privacidad de Datos Personales de Catar