Introducción

Mientras navegamos por el complejo panorama de la ciberseguridad en 2024, la creciente frecuencia y gravedad de las filtraciones de datos son innegables. Solo en la primera mitad de este año, los ciberdelincuentes han comprometido más de mil millones de registros, afectando a múltiples sectores, incluidos telecomunicaciones, salud, finanzas y gobierno. Estos incidentes no solo han expuesto las vulnerabilidades dentro de nuestras infraestructuras digitales, sino que también han subrayado la urgente necesidad de estrategias de ciberseguridad robustas para proteger datos sensibles.

Introducción

Estimados lectores,

Mientras navegamos por el complejo panorama de la ciberseguridad en 2024, la creciente frecuencia y gravedad de las filtraciones de datos son innegables. Solo en la primera mitad de este año, los ciberdelincuentes han comprometido más de mil millones de registros, afectando a múltiples sectores, incluidos telecomunicaciones, salud, finanzas y gobierno. Estos incidentes no solo han expuesto las vulnerabilidades dentro de nuestras infraestructuras digitales, sino que también han subrayado la urgente necesidad de estrategias de ciberseguridad robustas para proteger datos sensibles.

El informe “Las 11 principales filtraciones de datos en el 1S 2024” aprovecha el Índice de Exposición al Riesgo de Kiteworks para proporcionar un análisis detallado de las filtraciones más significativas que ocurrieron en la primera mitad del año. Nuestros hallazgos revelan varias tendencias alarmantes, desde la creciente prevalencia de ataques de ransomware hasta las vulnerabilidades asociadas con interacciones de terceros y errores internos. Este informe destaca la importancia crítica de gestionar las comunicaciones de contenido sensible en todos los sectores, especialmente a medida que las organizaciones dependen cada vez más de múltiples herramientas de comunicación y servicios de terceros, lo que puede crear numerosos puntos de entrada para amenazas cibernéticas.

En Kiteworks, estamos comprometidos a ayudar a las organizaciones a minimizar estos riesgos proporcionando conocimientos prácticos y recomendaciones. El Índice de Exposición al Riesgo, presentado en este informe, es una herramienta estratégica diseñada para ayudar a las organizaciones a evaluar y priorizar las filtraciones de datos según su gravedad y posible impacto. Al emplear este marco integral, las organizaciones pueden asignar mejor los recursos, fortalecer sus posturas de seguridad y mejorar su resiliencia general contra futuras filtraciones.

Esperamos que este informe proporcione una guía valiosa mientras continúas protegiendo tu información sensible. Juntos, podemos construir un futuro digital más seguro.

Sinceramente,

Patrick Spencer

Patrick Spencer, Ph.D.

VP de Marketing Corporativo e Investigación

Kiteworks

Resumen de Filtraciones de Datos en el Primer Semestre de 2024

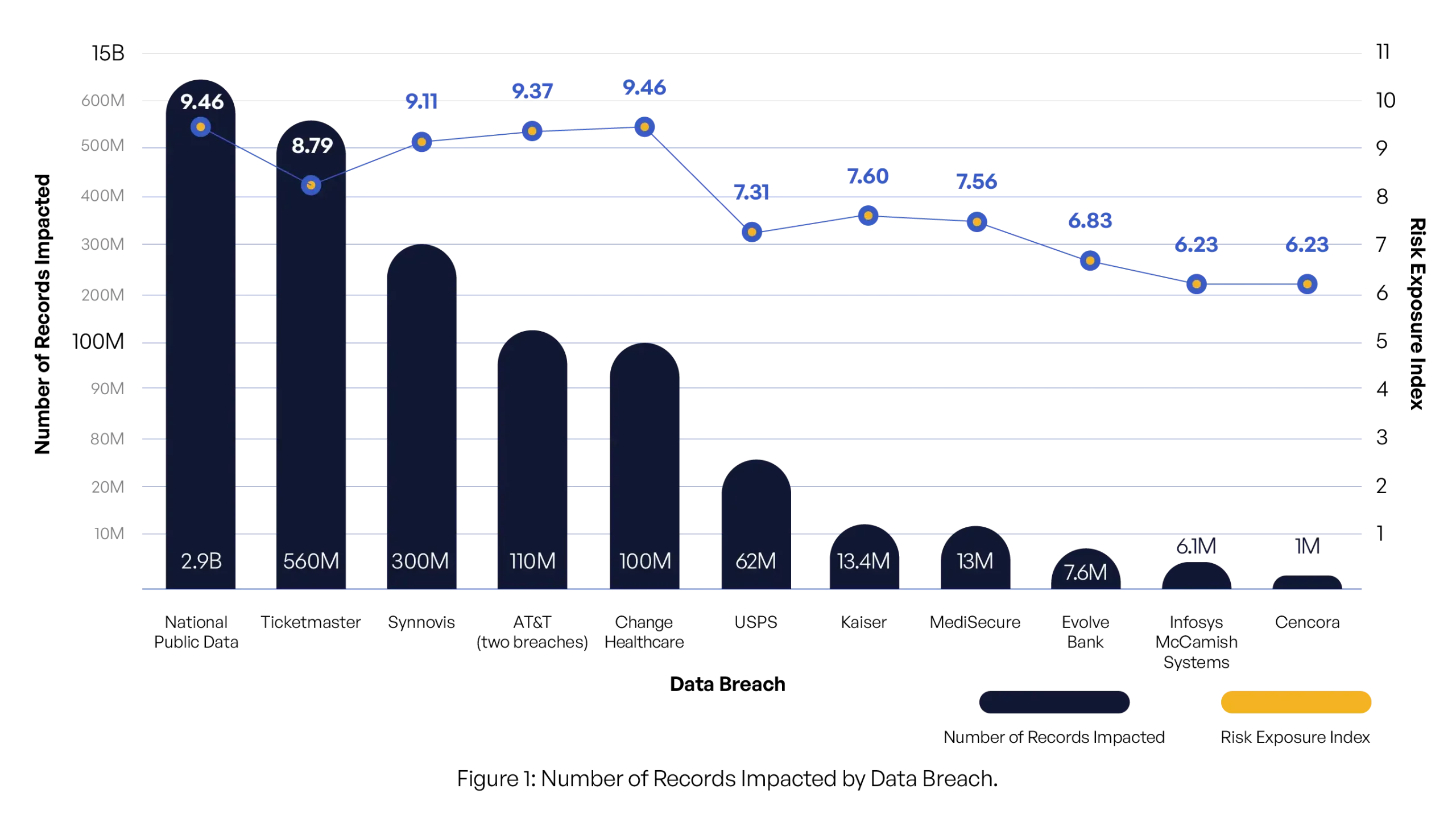

La primera mitad de 2024 experimentó un aumento significativo en el número y la magnitud de las filtraciones de datos, reflejando la creciente sofisticación y determinación de los ciberdelincuentes en todo el mundo. Según datos del Centro de Recursos de Robo de Identidad (ITRC),1 las 10 principales filtraciones de datos durante este período comprometieron más de mil millones de registros en varios sectores, incluidos telecomunicaciones, salud, finanzas, tecnología y agencias gubernamentales. Estos incidents van desde ataques de ransomware y vulnerabilidades en la cadena de suministro hasta filtraciones de datos accidentales, destacando las diversas tácticas empleadas por los ciberdelincuentes y las vulnerabilidades generalizadas en diferentes industrias. Las 10 principales del ITRC no incluyeron la filtración de Datos Públicos Nacionales, que expuso hasta 2.9 mil millones de registros de datos asociados con 1.3 millones de personas. Por lo tanto, añadimos Datos Públicos Nacionales a nuestro informe.

Los hallazgos en el Informe de Privacidad y Cumplimiento de Comunicaciones de Contenidos Sensibles de Kiteworks 2024 enfatizan aún más la naturaleza crítica de gestionar datos sensibles en todos los sectores.2 El informe subraya los desafíos que enfrentan las organizaciones para proteger contenido sensible a medida que dependen cada vez más de múltiples herramientas de comunicación e interacciones con terceros, lo que puede crear numerosas vulnerabilidades. Por ejemplo, el informe encontró que aquellos con 10 o más herramientas de comunicación experimentaron 3.55 veces más filtraciones de datos que el número promedio reportado por todo el grupo de encuestados.

Tendencias Clave en Filtraciones de Datos

Al examinar más a fondo las 11 Principales Filtraciones de Datos en el Primer Semestre de 2024, surgen varios puntos clave:

- Ataques de Ransomware: El ransomware sigue siendo un método de ataque prevalente, dirigido a organizaciones en varios sectores. Filtraciones de alto perfil como las que involucran a Change Healthcare y MediSecure muestran el impacto devastador que el ransomware puede tener, no solo al interrumpir operaciones sino también al comprometer datos sensibles. Estos ataques han resultado en pérdidas financieras significativas y disrupciones operativas, enfatizando la necesidad de estrategias robustas de defensa contra ransomware.

- Escala Masiva de Exposición de Datos: El volumen de datos expuestos en filtraciones ha escalado, con incidentes que involucran millones de registros volviéndose más comunes. Por ejemplo, AT&T sufrió dos grandes filtraciones que juntas comprometieron más de 180 millones de registros de clientes, incluyendo información personal y registros de llamadas. De manera similar, la filtración en Snowflake afectó a múltiples empresas y expuso cientos de millones de registros, ilustrando la amenaza de gran alcance de los ataques a la cadena de suministro en el panorama digital interconectado de hoy (corroborado por los hallazgos en el Informe de Investigaciones de Filtraciones de Datos de Verizon 2024, donde el 15% de todos los ataques en el último año estuvieron conectados a la cadena de suministro).3

- Vulnerabilidades en Múltiples Sectores: Las filtraciones de datos no están confinadas a un solo sector; en cambio, impactan una amplia gama de industrias, cada una enfrentando vulnerabilidades únicas. Sectores como salud, finanzas y tecnología están particularmente en riesgo debido a la naturaleza sensible de los datos que manejan y están bien representados en las 10 principales filtraciones de datos en el informe del ITRC del primer semestre de 2024. La falta de seguimiento y control de gobernanza, así como capacidades avanzadas de seguridad, son razones clave. Por ejemplo, el informe de Kiteworks destaca que el 57% de las organizaciones no pueden rastrear, controlar e informar sobre envíos y comparticiones de contenido externo.

- Amenazas Emergentes de Riesgos de Terceros y Errores Internos: Más allá de los ataques externos, los riesgos de terceros y los errores internos también han surgido como amenazas significativas. Las filtraciones en Kaiser y USPS, donde información sensible fue compartida inadvertidamente con anunciantes, destacan la creciente preocupación sobre la gobernanza de datos interna y los riesgos asociados con interacciones de terceros. Rastrear y controlar el flujo hacia y desde todos los terceros con los que las organizaciones intercambian datos es difícil, con dos tercios de las organizaciones reportando que intercambian contenido sensible con más de 1,000 terceros.4

Detalles de la Brecha de Datos

| Brecha de Datos | Índice de Exposición al Riesgo | Número de Registros Afectados | Impacto Total Estimado en el Negocio (USD) | Tipo de Datos Convertidos | Violaciones de Cumplimiento Normativo | Demanda de Ransomware |

|---|---|---|---|---|---|---|

| Change Healthcare | 9.46 | 100,000,000 | $17,900,000,000 | Información personal, médica, de facturación | HIPAA, Ley HITECH, CMIA de California, Ley de Privacidad de Registros Médicos de Texas, Regla de Seguridad HIPAA, Regla de Privacidad HIPAA | Sí, cantidad desconocida |

| National Public Data | 9.46 | 2,900,000,000 | $501,700,000,000 | Información personal, números de seguridad social | Ley FTC, GDPR, varias leyes estatales de privacidad de datos de EE, como CCPA | No |

| AT&T (dos brechas) | 9.37 | 110,000,000 | $19,690,000,000 | Números de teléfono, registros de llamadas, información personal | Regulaciones de la FCC (CPNI), Ley FTC, CCPA, Ley SHIELD de NY, GDPR, Ley de Telecomunicaciones | Sí, cantidad no revelada |

| Synnovis | 9.11 | 300,000,000 | $53,700,000,000 | Datos de interacción con pacientes | Ley de Protección de Datos del Reino Unido 2018, GDPR, Regulaciones NIS, Herramienta de Seguridad y Protección de Datos del NHS del Reino Unido | Sí, $50 millones demandados |

| Ticketmaster | 8.79 | 560,000,000 | $100,240,000,000 | Nombres completos, direcciones, correos electrónicos, números de teléfono, datos de tarjetas de pago | PCI DSS, Ley FTC, CCPA, Ley de Notificación de Brechas de Datos de Massachusetts, GDPR | No |

| Kaiser | 7.60 | 13,400,000 | $2,398,600,000 | Términos de búsqueda en el sitio web, información de salud | HIPAA, Ley HITECH, CMIA de California, Ley FTC, GDPR (si involucra a residentes de la UE) | No |

| MediSecure | 7.56 | 13,000,000 | $2,327,000,000 | Datos personales y de salud | Ley de Privacidad de Australia, Ley de Identificadores de Salud, regulaciones estatales específicas de datos de salud | Sí, cantidad desconocida |

| USPS | 7.31 | 62,000,000 | $11,098,000,000 | Direcciones postales, datos de seguimiento | CCPA, Ley FTC, varias leyes estatales de notificación de brechas de datos, GDPR (si aplica) | No |

| Evolve Bank | 6.83 | 7,600,000 | $1,360,400,000 | Información personal | CCPA, GLBA (Ley Gramm-Leach-Bliley), Regla de Salvaguardias de la FTC, leyes estatales de protección de datos financieros | Sí, cantidad desconocida |

| Cencora | 6.23 | 1,000,000 | $179,000,000 | Datos de salud | HIPAA, regulaciones de la FDA, leyes estatales específicas de privacidad médica (por ejemplo, CMIA de California, Ley de Privacidad de Registros Médicos de Texas) | No |

| Infosys McCamish Systems | 6.23 | 6,078,263 | $1,074,000,000 | Números de seguridad social, información médica, datos financieros | CCPA, GLBA, Ley FTC, leyes estatales de protección de datos de seguros, HIPAA (si aplica) | Sí, cantidad desconocida |

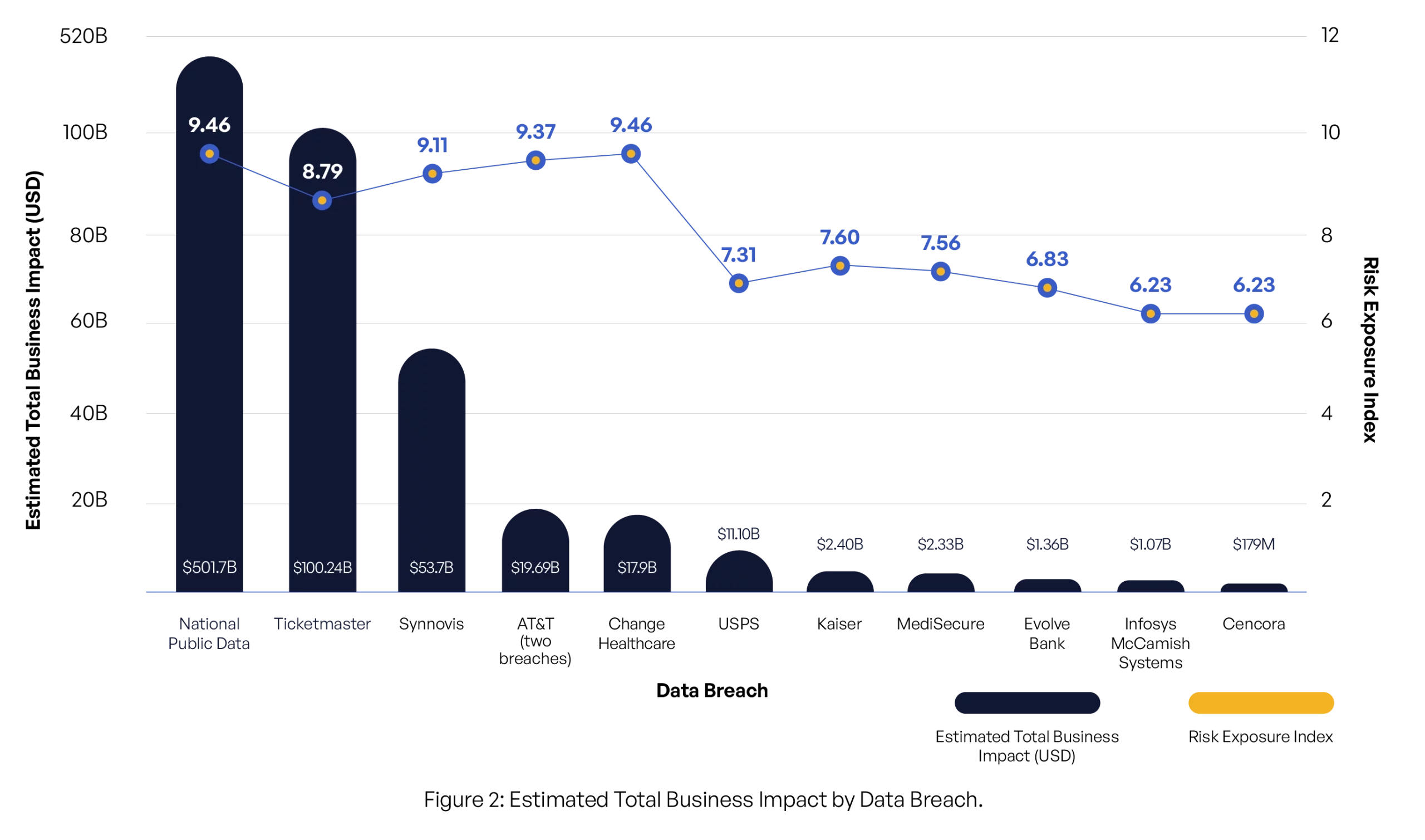

Costo de las Brechas de Datos

La creciente frecuencia y gravedad de las brechas de datos subraya la necesidad urgente de que las organizaciones adopten medidas avanzadas de ciberseguridad. El Informe de IBM sobre el Costo de una Brecha de Datos 2024 revela que el costo promedio global de una brecha de datos aumentó un 10% en el último año, alcanzando los $4.88 millones.

El impacto financiero de las brechas de datos en las empresas va más allá de los costos inmediatos asociados con la detección, escalación y notificación. Existen costos directos significativos, como multas regulatorias, acuerdos legales, investigaciones forenses y gastos de notificación a clientes. Las organizaciones que no cumplen con regulaciones de protección de datos como el Reglamento General de Protección de Datos (GDPR) o la Ley de Portabilidad y Responsabilidad de Seguros de Salud (HIPAA) pueden enfrentar multas sustanciales. Por ejemplo, al 1 de marzo de 2024, la suma total de multas del GDPR registradas era de aproximadamente €4.48 mil millones (USD 4.96 mil millones), un aumento de €1.71 mil millones respecto al año anterior. Al mismo tiempo, el costo promedio de una violación del GDPR aumentó de aproximadamente €500,000 en 2019 a €4.4 millones (USD 4.4 millones) en 2023.

Además de estas regulaciones globales o nacionales, las regulaciones de privacidad de datos a nivel regional o estatal, como la Ley de Protección al Consumidor de California (CCPA), añaden mayor complejidad y desafíos para las empresas con operaciones en esos lugares.

Factores de Riesgo Involucrados en Filtraciones de Datos

Volumen y Tipo de Datos Expuestos

Los factores de riesgo asociados con las filtraciones de datos están significativamente influenciados por el volumen y tipo de datos expuestos. En la primera mitad de 2024, las filtraciones variaron ampliamente en términos de los tipos de registros comprometidos. Los datos personales son ciertamente un objetivo principal, con Verizon informando que casi el 60% de las filtraciones de datos involucraron información personal identificable (PII), incluyendo nombres, direcciones, números de seguridad social e información financiera como detalles de tarjetas de crédito.7 Los registros de salud, incluyendo información sensible de pacientes, también fueron altamente atacados, particularmente en filtraciones que afectaron a organizaciones de salud donde la exposición de información de salud protegida (PHI) añadió otra capa de riesgo debido a requisitos regulatorios como HIPAA.

Número de Víctimas

El alcance del impacto de una filtración de datos a menudo se determina por el número de individuos y entidades afectadas. En la primera mitad de 2024, varias filtraciones afectaron a millones de individuos en diversos sectores. Por ejemplo, las filtraciones en los sectores de telecomunicaciones y salud tuvieron efectos generalizados, impactando a decenas de millones de clientes y pacientes.

Sensibilidad de los Datos Expuestos

El nivel de sensibilidad de los datos expuestos es un factor crítico para determinar la gravedad e impacto de una filtración de datos. Los datos de alta sensibilidad, como números de seguridad social, registros de salud e información financiera, presentan un mayor riesgo que los datos de baja sensibilidad como direcciones de correo electrónico o información general de negocios. Las filtraciones que involucran datos de alta sensibilidad son más propensas a resultar en consecuencias severas, como robo de identidad, fraude financiero y otras actividades maliciosas. En casos donde se involucra información financiera sensible o registros de salud, la acción regulatoria resultante y los costos de remediación son mucho mayores debido a los estrictos requisitos en torno a la protección de estos tipos de datos.

Métodos de Filtración

Los métodos utilizados en las filtraciones de datos han evolucionado, reflejando la creciente sofisticación de las tácticas de los ciberdelincuentes. Los métodos comunes incluyen ataques de ransomware, campañas de phishing, amenazas internas y la explotación de vulnerabilidades en servicios o software de terceros. El ransomware sigue siendo un vector de ataque prevalente, donde los atacantes cifran datos y exigen un rescate para su liberación, causando a menudo interrupciones operativas significativas y pérdidas financieras.

Phishing también continúa siendo una causa principal de filtraciones, aprovechando técnicas de ingeniería social para engañar a los empleados a revelar información sensible o conceder acceso no autorizado. La explotación de vulnerabilidades en servicios de terceros o ataques a la cadena de suministro es una tendencia en crecimiento. Específicamente, las filtraciones que se originan en vulnerabilidades de terceros pueden tener impactos extensos, ya que a menudo involucran a múltiples organizaciones y afectan a redes enteras de socios comerciales y clientes. Esta tendencia subraya la necesidad de prácticas robustas de gestión de riesgos de terceros y evaluaciones regulares de vulnerabilidades.

Descubre el Puntaje de Exposición al Riesgo de una Brecha de Datos

Evalúa una brecha de datos a través de seis elementos de riesgo y genera un Puntaje de Índice de Exposición al Riesgo para determinar el riesgo general de la brecha de datos. Obtén un puntaje en menos de un minuto.

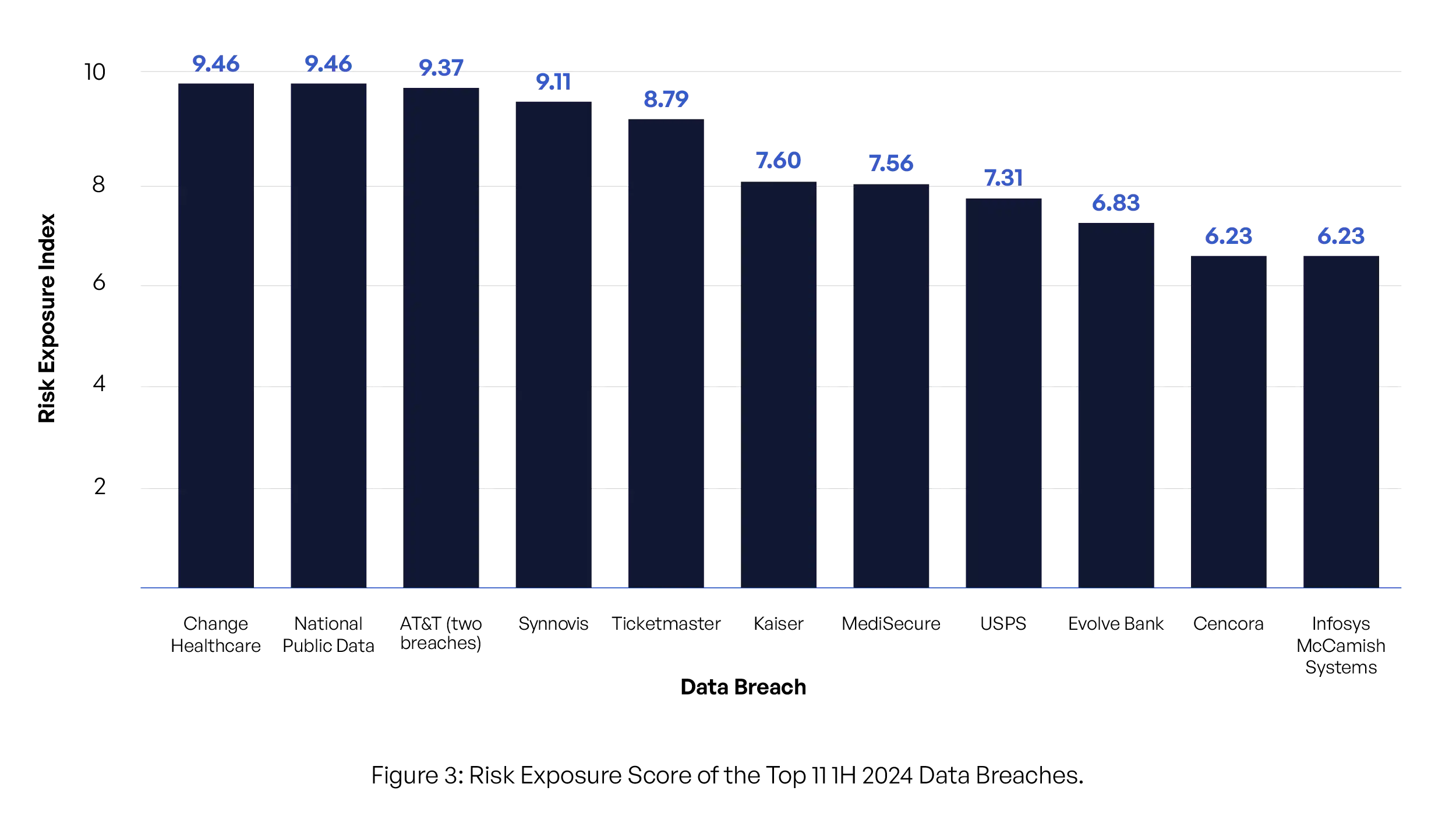

Desarrollo del Índice de Exposición al Riesgo

Introducción al Índice de Exposición al Riesgo

El Índice de Exposición al Riesgo es una herramienta estratégica desarrollada para evaluar y priorizar las filtraciones de datos según su gravedad y posible impacto. En una era donde las filtraciones de datos son cada vez más frecuentes y complejas, las organizaciones enfrentan desafíos significativos al evaluar el riesgo que cada filtración representa para sus operaciones, reputación y cumplimiento normativo. El Índice de Exposición al Riesgo tiene como objetivo proporcionar un marco estandarizado para cuantificar y comparar los riesgos asociados con diferentes filtraciones de datos. Al utilizar este índice, las organizaciones pueden priorizar sus medidas de ciberseguridad, asignar recursos de manera más efectiva y mejorar su postura de seguridad general al enfocarse en las amenazas más críticas.

Cómo Funciona el Índice de Exposición al Riesgo

El Índice de Exposición al Riesgo va más allá de las métricas tradicionales como el número de registros expuestos o el costo financiero incurrido. En su lugar, incorpora una variedad de factores para proporcionar una comprensión más matizada de la gravedad de la filtración. Estos factores pueden incluir el tipo de datos comprometidos, el alcance de la exposición, el potencial de sanciones regulatorias y el impacto a largo plazo en la reputación de la marca. Al agregar estos elementos en una sola puntuación integral, el índice permite a las organizaciones evaluar objetivamente la gravedad de cada filtración y tomar decisiones informadas sobre dónde enfocar sus esfuerzos de minimización.

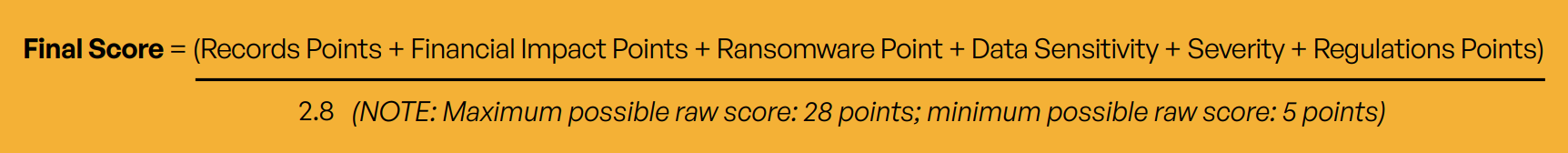

Metodología para el Índice de Exposición al Riesgo

La metodología para calcular el Índice de Exposición al Riesgo involucra varios criterios, cada uno contribuyendo a la puntuación total de riesgo de una filtración. Estos criterios se seleccionan cuidadosamente para proporcionar una visión holística de los riesgos asociados con una filtración e incluyen lo siguiente:

- Número de Registros Expuestos: Este criterio evalúa el volumen de datos comprometidos durante una filtración. Cuanto mayor sea el número de registros expuestos, mayor será la puntuación de riesgo, ya que las filtraciones más grandes suelen tener consecuencias más graves, incluyendo un mayor potencial de robo de identidad, fraude y daño reputacional.

- Impacto Financiero Estimado: Este criterio evalúa las posibles pérdidas financieras resultantes de una filtración, incluyendo costos directos como multas, honorarios legales y gastos de remediación, así como costos indirectos como pérdida de negocio y daño reputacional. Las filtraciones con un mayor impacto financiero estimado reciben una puntuación más alta, reflejando la carga económica significativa que imponen a las organizaciones.

- Involucramiento de Ransomware: Dada la creciente amenaza de ataques de ransomware, este criterio específicamente considera las filtraciones que involucran ransomware. Los ataques de ransomware son particularmente disruptivos, a menudo causando un tiempo de inactividad operativo significativo y requiriendo esfuerzos de recuperación sustanciales. Las filtraciones que involucran ransomware reciben una puntuación más alta debido a la complejidad y gravedad de la respuesta requerida.

- Sensibilidad de los Datos: La sensibilidad de los datos expuestos durante una filtración es un factor crítico para determinar su nivel de riesgo. Las filtraciones que involucran datos altamente sensibles, como información de salud protegida (PHI) o registros financieros, se asignan puntuaciones más altas. Esto refleja el mayor riesgo de sanciones regulatorias, acciones legales y la necesidad de esfuerzos de remediación integrales para proteger a las personas afectadas.

- Gravedad de la Filtración: Este criterio considera el impacto general de la filtración en la organización afectada, incluyendo la interrupción operativa, la confianza del cliente y el daño reputacional a largo plazo. La gravedad se evalúa en función del alcance de la filtración, los datos involucrados y la efectividad de la respuesta de la organización. Las filtraciones más graves se asignan puntuaciones más altas para reflejar sus implicaciones más amplias.

- Número de Regulaciones Afectadas: Este criterio evalúa el panorama regulatorio afectado por la filtración. Las filtraciones que violan múltiples regulaciones, como el GDPR, la HIPAA o la CCPA, reciben puntuaciones más altas. Esto refleja la complejidad de gestionar el cumplimiento en diferentes jurisdicciones y el potencial de múltiples multas y acciones legales.

Proceso de Normalización y Ajuste de Puntuación

Para asegurar que el Índice de Exposición al Riesgo proporcione una medida justa y consistente de la gravedad de la filtración, se aplica un proceso de normalización para ajustar las puntuaciones a una escala estandarizada de 1 a 10. Este proceso involucra varios pasos:

- Recolección de Datos y Puntuación Inicial: Cada filtración se evalúa según los seis criterios mencionados anteriormente, y se asigna una puntuación inicial para cada criterio basada en rangos predefinidos. Por ejemplo, las filtraciones que exponen más de 10 millones de registros pueden recibir una puntuación máxima para el criterio “Número de Registros Expuestos”.

- Asignación de Peso: A cada criterio se le asigna un peso basado en su importancia relativa para determinar el nivel de riesgo general. Por ejemplo, “Sensibilidad de los Datos” e “Impacto Financiero Estimado” pueden tener un peso mayor que “Número de Registros Expuestos” para reflejar su impacto crítico en la postura de seguridad de la organización y los requisitos de cumplimiento.

- Agregación de Puntuaciones: Las puntuaciones ponderadas para cada criterio se agregan para calcular una puntuación total de riesgo para cada filtración. Esta puntuación total representa la gravedad general de la filtración basada en la combinación de todos los factores de riesgo.

- Normalización: Las puntuaciones totales se normalizan para ajustarse a una escala estandarizada de 1 a 10. Esto se logra aplicando una fórmula matemática que ajusta las puntuaciones basadas en las puntuaciones máximas y mínimas observadas en todas las filtraciones. El proceso de normalización asegura que el índice proporcione una medida consistente y comparable de la gravedad de la filtración, independientemente de los datos subyacentes.

- Asignación de Puntuación Final: Las puntuaciones normalizadas se revisan y validan para asegurar precisión y consistencia. A cada filtración se le asigna entonces un Índice de Exposición al Riesgo final en la escala de 1 a 10, con puntuaciones más altas indicando filtraciones más graves que requieren atención y acción inmediata.

Al emplear esta rigurosa metodología, el Índice de Exposición al Riesgo ofrece un marco confiable y accionable para evaluar y gestionar los riesgos de filtraciones de datos, permitiendo a las organizaciones mejorar sus estrategias de ciberseguridad y proteger mejor sus datos confidenciales de amenazas en evolución.

Análisis de las 11 Principales Filtraciones de Datos Basadas en el Índice de Exposición al Riesgo

A continuación se presenta la clasificación corregida de las 10 principales filtraciones de datos en la primera mitad de 2024, basadas en su Índice de Exposición al Riesgo

1. Change Healthcare (Exposición al Riesgo: 9.46)

Descripción del Incidente: Change Healthcare experimentó un ataque de ransomware que llevó al robo de datos de salud sensibles, incluyendo información personal, médica y de facturación, afectando a 100 millones de registros.

Análisis del Impacto: La brecha tuvo un impacto financiero severo, con costos asociados a pagos de rescate, restauración del sistema y honorarios legales. Las interrupciones operativas fueron significativas, afectando la atención al paciente en varias instalaciones de salud. El daño reputacional fue extenso, resultando en una pérdida de confianza entre pacientes y socios.

Desglose de la Exposición al Riesgo:

Registros Expuestos:

100,000,000

Impacto Financiero Estimado:

$17,900,000,000

Sensibilidad de los Datos (1-5): 5

Impacto Financiero (1-5): 4

Cumplimiento Normativo (1-5): 5

2. National Public Data (Exposición al Riesgo: 9.46)

Descripción del Incidente: La brecha ocurrió el 23 de diciembre de 2023. National Public Data, un corredor de datos especializado en verificaciones de antecedentes y servicios de prevención de fraude, indicó que 2.9 mil millones de registros pertenecientes a 1.3 millones de personas fueron comprometidos.

Análisis del Impacto: La información comprometida incluía números de seguro social, nombres, direcciones de correo electrónico, números de teléfono y direcciones postales.

Desglose de la Exposición al Riesgo:

Registros Expuestos:

2,900,000,000

Impacto Financiero Estimado:

$501,700,000,000

Sensibilidad de los Datos (1-5): 5

Impacto Financiero (1-5): 5

Cumplimiento Normativo (1-5): 4

3. AT&T (Exposición al Riesgo: 9.37)

Descripción del Incidente: Esta brecha involucró el robo de 110 millones de registros de clientes, incluyendo números de teléfono, registros de llamadas e información personal, debido a un acceso no autorizado.

Análisis del Impacto: Surgieron costos financieros significativos por multas regulatorias y gastos de notificación a clientes. La brecha causó impactos operativos, incluyendo interrupciones del servicio y un mayor escrutinio de las prácticas de manejo de datos de AT&T. El daño reputacional llevó a una disminución de la confianza de los clientes y un aumento en la rotación.

Para la segunda brecha de datos de AT&T, aunque el número exacto de registros de datos no se especifica explícitamente, es razonable estimar que el número total de registros de datos comprometidos en ambas brechas es significativamente mayor a 110 millones, potencialmente en los miles de millones dado el tipo de registros de llamadas y mensajes de texto durante un período de seis meses para una base de clientes tan grande.

Desglose de la Exposición al Riesgo:

Registros Expuestos:

110,000,000

Impacto Financiero Estimado:

$19,690,000,000

Sensibilidad de los Datos (1-5): 3

Impacto Financiero (1-5): 5

Cumplimiento Normativo (1-5): 5

4. Synnovis (Exposición al Riesgo: 9.11)

Descripción del Incidente: Synnovis, un laboratorio de patología del Reino Unido, fue objetivo de un ataque de ransomware, comprometiendo datos relacionados con 300 millones de interacciones de pacientes y perturbando los servicios médicos.

Análisis del Impacto: El impacto financiero incluyó costos para la restauración del servicio y posibles multas regulatorias. El impacto operativo fue sustancial, con muchos procedimientos médicos pospuestos, causando un incidente crítico en el sector de la salud. El daño reputacional afectó la confianza dentro de la comunidad de salud.

Desglose de la Exposición al Riesgo:

Registros Expuestos:

300,000,000

Impacto Financiero Estimado:

$53,700,000,000

Sensibilidad de los Datos (1-5): 1

Impacto Financiero (1-5): 5

Cumplimiento Normativo (1-5): 4

5. Ticketmaster (Exposición al Riesgo: 8.79)

Descripción del Incidente: La brecha en Snowflake, que afectó a Ticketmaster, expuso 560 millones de registros de clientes, incluyendo nombres completos, direcciones, direcciones de correo electrónico, números de teléfono y datos de tarjetas de pago.

Análisis del Impacto: Los impactos financieros incluyeron costos de remediación y posibles demandas. Los impactos operativos involucraron interrupciones en los servicios al cliente y una mayor vigilancia de seguridad. El daño reputacional afectó a Snowflake y sus clientes, generando preocupaciones sobre la seguridad en la nube.

Desglose de la Exposición al Riesgo:

Registros Expuestos:

560,000,000

Impacto Financiero Estimado:

$100,240,000,000

Sensibilidad de los Datos (1-5): 2

Impacto Financiero (1-5): 5

Cumplimiento Normativo (1-5): 5

6. Kaiser (Exposición al Riesgo: 7.60)

Descripción del Incidente: Kaiser compartió inadvertidamente información de salud privada de 13.4 millones de registros de pacientes con anunciantes debido a códigos de seguimiento utilizados en su sitio web.

Análisis del Impacto: Los impactos financieros incluyeron multas regulatorias y acuerdos legales. Los impactos operativos involucraron la revisión de gobernanza de datos y prácticas de privacidad. La brecha causó un daño reputacional significativo y generó preocupaciones sobre la privacidad de los datos.

Desglose de la Exposición al Riesgo:

Registros Expuestos:

13,400,000

Impacto Financiero Estimado:

$2,398,600,000

Sensibilidad de los Datos (1-5): 5

Impacto Financiero (1-5): 4

Cumplimiento Normativo (1-5): 5

7. MediSecure (Exposición al Riesgo: 7.56)

Descripción del Incidente: MediSecure, un proveedor australiano de recetas, sufrió un ataque de ransomware comprometiendo los datos personales y de salud de casi 13 millones de australianos.

Análisis del Impacto: Los costos financieros incluyeron pagos de rescate y honorarios legales. Los impactos operativos fueron significativos, interrumpiendo los servicios de salud y llevando a la insolvencia. El daño reputacional erosionó la confianza entre clientes y socios.

Desglose de la Exposición al Riesgo:

Registros Expuestos:

13,000,000

Impacto Financiero Estimado:

$2,327,000,000

Sensibilidad de los Datos (1-5): 5

Impacto Financiero (1-5): 4

Cumplimiento Normativo (1-5): 3

8. USPS (Exposición al Riesgo: 7.31)

Descripción del Incidente: USPS compartió direcciones postales de usuarios registrados con anunciantes como Meta, LinkedIn y Snap a través de códigos de seguimiento.

Análisis del Impacto: La brecha resultó en costos financieros por multas y acuerdos. Los impactos operativos incluyeron cambios en las prácticas de gobernanza de datos. El daño reputacional resultó en un mayor escrutinio y preocupaciones sobre las prácticas de privacidad.

Desglose de la Exposición al Riesgo:

Registros Expuestos:

62,000,000

Impacto Financiero Estimado:

$11,098,000,000

Sensibilidad de los Datos (1-5): 1

Impacto Financiero (1-5): 4

Cumplimiento Normativo (1-5): 5

9. Evolve Bank (Exposición al Riesgo: 6.83)

Descripción del Incidente: Evolve Bank, un proveedor de servicios bancarios como servicio, experimentó un ataque de ransomware comprometiendo la información personal de más de 7.6 millones de personas.

Análisis del Impacto: Los impactos financieros incluyeron pagos de rescate y multas regulatorias. Las interrupciones operativas fueron sustanciales, afectando los servicios al cliente y llevando a medidas de seguridad más estrictas. El daño reputacional fue significativo, afectando la confianza de los clientes.

Desglose de la Exposición al Riesgo:

Registros Expuestos:

7,600,000

Impacto Financiero Estimado:

$1,360,400,000

Sensibilidad de los Datos (1-5): 3

Impacto Financiero (1-5): 3

Cumplimiento Normativo (1-5): 3

10. Infosys McCamish Systems (Exposición al Riesgo: 6.23)

Descripción del Incidente: La brecha involucró la exposición de números de seguro social, información médica y datos financieros, impactando 6.1 millones de registros.

Análisis del Impacto: Los impactos financieros incluyeron multas regulatorias y costos asociados con la notificación de la brecha. Los impactos operativos involucraron medidas de seguridad mejoradas y prácticas de protección de datos mejoradas. El daño reputacional afectó la confianza de los clientes y las relaciones con los socios.

Desglose de la Exposición al Riesgo:

Registros Expuestos:

6,078,263

Impacto Financiero Estimado:

$1,074,000,000

Sensibilidad de los Datos (1-5): 5

Impacto Financiero (1-5): 2

Cumplimiento Normativo (1-5): 5

11. Cencora (Exposición al Riesgo: 6.23)

Descripción del Incidente: La brecha de datos involucró la exposición de datos de salud sensibles que incluían registros de salud de pacientes y otros datos médicos confidenciales, impactando aproximadamente 1 millón de registros. Este ataque a la cadena de suministro afectó registros de datos de al menos 27 empresas farmacéuticas y biotecnológicas.

Análisis del Impacto: La brecha llevó a costos financieros significativos, incluyendo multas regulatorias y los gastos asociados con la notificación a los individuos afectados e implementación de medidas de ciberseguridad adicionales para prevenir futuras brechas. Las implicaciones financieras también se extendieron a honorarios legales y posibles acuerdos con las partes afectadas.

Desglose de la Exposición al Riesgo:

Registros Expuestos:

1,000,000

Impacto Financiero Estimado:

$179,000,000

Sensibilidad de los Datos (1-5): 5

Impacto Financiero (1-5): 2

Cumplimiento Normativo (1-5): 5

Usando el Índice de Exposición al Riesgo

Nuestro Índice de Exposición al Riesgo considera más que solo el número de registros expuestos o el número de víctimas afectadas. Este enfoque integral proporciona una comprensión más clara de la verdadera gravedad y el impacto potencial de cada violación. Aunque un mayor número de registros expuestos puede indicar una violación significativa, no necesariamente significa que la exposición al riesgo sea mayor. Varios factores contribuyen a la puntuación de riesgo de una violación, lo que a veces puede resultar en una violación con menos registros teniendo una puntuación de riesgo más alta que una con más registros.

1. Naturaleza y Sensibilidad de los Datos Involucrados

El tipo de datos comprometidos es un factor crítico que influye en el Índice de Exposición al Riesgo. Por ejemplo, la violación en Change Healthcare, que involucró 100 millones de registros, afectó principalmente información personal, médica y de facturación. Este tipo de datos es altamente sensible, lo que lleva a implicaciones severas, como la pérdida irreversible de datos de salud, lo que eleva la exposición al riesgo a pesar de un menor número de registros en comparación con otras violaciones. De manera similar, la violación de Cencora, con solo 1 millón de registros expuestos, también obtuvo una alta puntuación en la escala de riesgo debido a la sensibilidad de los datos de salud involucrados, demostrando que la naturaleza de los datos es a menudo más crucial que el volumen de datos.

2. Implicaciones Regulatorias y de Cumplimiento

Las implicaciones regulatorias pueden impactar significativamente la exposición al riesgo general de una violación. Por ejemplo, la violación de AT&T, que involucró 110 millones de registros, tuvo una exposición al riesgo sustancial no solo por el número de registros, sino también debido a las posibles violaciones de múltiples regulaciones, incluidas las Regulaciones de la FCC, la Ley FTC y la CCPA. Estas violaciones regulatorias pueden llevar a multas y sanciones significativas, aumentando la puntuación de riesgo general de la violación. En contraste, una violación que involucra un mayor número de registros, como Ticketmaster con 560 millones de registros, podría tener una exposición al riesgo menor si los datos comprometidos no provocan consecuencias regulatorias tan severas.

3. Impacto Potencial Más Allá de las Pérdidas Inmediatas

Las consecuencias a largo plazo de una violación de datos, como el robo de identidad, el fraude financiero o el daño reputacional, también se consideran en el Índice de Exposición al Riesgo. La violación de Synnovis, que involucró 300 millones de registros de datos de interacción con pacientes, es un ejemplo donde el impacto duradero en los servicios y la confianza de los pacientes resultó en una alta puntuación de riesgo. Aunque el número de registros fue menor que en la violación de Ticketmaster, el potencial de daño sostenido a los pacientes y los servicios de salud aumentó significativamente la exposición al riesgo. Este ejemplo muestra que el índice tiene en cuenta las implicaciones más amplias de una violación más allá de la pérdida inmediata de datos.

4. Factores de Ransomware y Extorsión

La presencia de demandas de ransomware también puede elevar la puntuación de riesgo de una violación, independientemente del número de registros expuestos. La violación de Synnovis, por ejemplo, enfrentó una demanda de ransomware de $50 millones, lo que contribuyó a su alta puntuación de riesgo. Incluso con menos registros involucrados que en la violación de Ticketmaster, los costos y riesgos adicionales asociados con las demandas de rescate, incluyendo la posible doble extorsión y los gastos de recuperación, aumentan la exposición al riesgo general de la violación.

5. El Impacto de la Sensibilidad de los Datos y el Potencial de Robo de Identidad

El impacto de la sensibilidad de los datos es evidente en violaciones como las experimentadas por empresas como Change Healthcare y Synnovis, donde los tipos de datos involucrados incluían información médica y personal altamente sensible. El potencial de uso indebido, como el robo de identidad y el fraude financiero, contribuye significativamente a la mayor exposición al riesgo de estas violaciones, incluso cuando se comparan con violaciones que involucran un mayor volumen de datos menos sensibles, como la experimentada por Ticketmaster.

Reflexiones Finales

Nuestro análisis de las 11 principales filtraciones de datos en la primera mitad de 2024 revela varios conocimientos críticos sobre el panorama en evolución de las amenazas de ciberseguridad:

- Diversidad de Vectores de Ataque y Aumento de la Sofisticación: Los ciberdelincuentes continúan empleando una variedad de métodos de ataque, desde ransomware y acceso no autorizado hasta el intercambio inadvertido de datos, cada uno con implicaciones únicas para las estrategias de seguridad. Esta diversidad en los vectores de ataque subraya la importancia de que las organizaciones adopten un enfoque de seguridad en múltiples capas que aborde una amplia gama de amenazas potenciales.

- Impacto Significativo del Ransomware: Los ataques de ransomware, especialmente aquellos dirigidos a sectores de alto valor como la salud y las finanzas, han demostrado ser tanto disruptivos como costosos. Filtraciones como las que involucran a Change Healthcare y Synnovis han demostrado los graves daños operativos, financieros y reputacionales que pueden resultar. Las organizaciones deben priorizar defensas robustas contra ransomware, incluyendo detección avanzada de amenazas, capacidades de respuesta rápida y estrategias integrales de respaldo de datos.

- Alta Sensibilidad y Volumen de Datos Expuestos: Las filtraciones de datos que involucran grandes volúmenes de información sensible, especialmente datos personales y financieros, han resultado consistentemente en puntajes de riesgo más altos debido a su potencial para el robo de identidad, fraude financiero y sanciones regulatorias. Esto resalta la necesidad de medidas mejoradas de protección de datos, particularmente para organizaciones, como National Public Data, que manejan datos sensibles a través de múltiples herramientas y plataformas de comunicación.

- Vulnerabilidades de Terceros y de la Cadena de Suministro: Varias filtraciones, como las que afectan a AT&T y Ticketmaster, han destacado las vulnerabilidades asociadas con proveedores externos y socios de la cadena de suministro. Esto enfatiza la necesidad crítica de monitoreo continuo y gestión robusta de las relaciones con terceros para minimizar los riesgos asociados con redes extendidas.

- Cumplimiento Normativo y Repercusiones Legales: El análisis muestra que las filtraciones de datos a menudo resultan en violaciones de múltiples regulaciones, lo que lleva a multas sustanciales y consecuencias legales. Las organizaciones deben fortalecer sus marcos de cumplimiento y practices de gobernanza de datos para evitar infracciones regulatorias y sanciones financieras asociadas.

- Evaluación Integral de Riesgos: Los hallazgos del informe subrayan la importancia de considerar múltiples factores al evaluar la exposición al riesgo de una filtración de datos. No se trata solo del número de registros filtrados o del costo financiero inmediato; el verdadero riesgo a menudo se configura por una combinación de elementos, incluyendo la sensibilidad de los datos comprometidos, el potencial de violaciones regulatorias y las implicaciones más amplias para el daño reputacional a largo plazo.

- Impacto Contextual del Tipo de Filtración y Sensibilidad de los Datos: Los hallazgos destacan que el tipo de filtración y la sensibilidad de los datos involucrados son factores críticos que influyen en la exposición general al riesgo. Por ejemplo, una filtración que involucra un pequeño número de registros altamente sensibles, como números de seguridad social o registros médicos, puede tener consecuencias más severas que una filtración que involucra un gran volumen de datos menos sensibles. Esto demuestra que las organizaciones deben evaluar el contexto y contenido de los datos filtrados, no solo la cantidad, para comprender completamente los impactos potenciales.

Recomendaciones Accionables

- Adopta Posturas de Seguridad Reforzadas: Las organizaciones deben mejorar sus marcos de ciberseguridad con medidas de seguridad reforzadas diseñadas para proteger las comunicaciones de contenido sensible. Esto incluye implementar capacidades de seguridad avanzadas como sistemas de detección y prevención de intrusiones, canales de comunicación seguros y monitoreo continuo de amenazas para prevenir el acceso no autorizado y minimizar posibles filtraciones.

- Implementa Técnicas Avanzadas de Cifrado: Para asegurar la privacidad y seguridad de los datos sensibles, las organizaciones deben utilizar métodos avanzados de cifrado para datos en reposo, en tránsito y en uso. Cifrar las comunicaciones de contenido sensible ayuda a prevenir el acceso no autorizado y las filtraciones de datos, asegurando el cumplimiento de los requisitos normativos y protegiendo la información sensible.

- Implementa Gestión de Derechos Digitales (DRM) de Última Generación: Las organizaciones deben implementar estrategias robustas de gestión de derechos digitales para controlar y monitorear el acceso al contenido sensible. Esto incluye definir derechos de acceso, rastrear el uso de documentos y aplicar controles para prevenir el intercambio no autorizado o el uso indebido de información sensible, reduciendo así el riesgo de filtraciones de datos y asegurando el cumplimiento de las regulaciones de protección de datos.

- Mejora las Prácticas de Gestión de Riesgos de Terceros: Evalúa y monitorea regularmente las prácticas de seguridad de los proveedores y socios externos para minimizar los riesgos asociados con redes extendidas. Esto incluye imponer requisitos de seguridad estrictos para las interacciones con terceros e implementar protocolos de comunicación seguros para proteger los datos sensibles compartidos con entidades externas.

- Enfócate en la Sensibilidad de los Datos y el Cumplimiento: Fortalece las prácticas de protección de datos priorizando la seguridad de la información altamente sensible mediante controles de acceso, cifrado y monitoreo integral. Asegura el cumplimiento de las regulaciones de privacidad de datos auditando regularmente las prácticas de manejo de datos y manteniendo marcos de gobernanza robustos para proteger las comunicaciones de contenido sensible.

Perspectivas Futuras

A medida que las amenazas cibernéticas continúan evolucionando en complejidad y alcance, las organizaciones deben mantenerse vigilantes y proactivas en sus esfuerzos de ciberseguridad. La creciente dependencia de plataformas digitales y servicios de terceros probablemente aumentará la superficie de ataque, haciendo que la gestión integral de riesgos sea más crítica que nunca. Al aprovechar herramientas como el Índice de Exposición al Riesgo y adoptar un enfoque prospectivo hacia la ciberseguridad, las organizaciones pueden protegerse mejor contra futuras brechas y minimizar los impactos potenciales.

Algoritmo del Índice de Exposición al Riesgo

Criterios de Puntuación

- Número de Registros Expuestos:

- Más de 100,000,000: 6 puntos

- 10,000,001-100,000,000: 5 puntos

- 1,000,001-10,000,000: 4 puntos

- 100,001-1,000,000: 3 puntos

- 10,001-100,000: 2 puntos

- 1-10,000: 1 punto

- Impacto Financiero Estimado:

- Más de $10,000,000,000: 6 puntos

- $1,000,000,001-$10,000,000,000: 5 puntos

- $100,000,001-$1,000,000,000: 4 puntos

- $10,000,001-$100,000,000: 3 puntos

- $1,000,001-$10,000,000: 2 puntos

- $1-$1,000,000: 1 punto

- Involucramiento de Ransomware:

- Sí: 1 punto

- No: 0 puntos

- Sensibilidad de los Datos:

- 5 puntos (Datos Extremadamente Sensibles): Brechas que involucran información altamente confidencial como números de seguridad social, registros médicos, datos biométricos o datos corporativos altamente confidenciales que podrían causar daño severo o daño irreparable si se exponen.

- 4 puntos (Datos Muy Sensibles): Brechas que involucran información más sensible como detalles financieros (números de tarjetas de crédito, detalles de cuentas bancarias), información de salud o datos que podrían llevar al robo de identidad o fraude.

- 3 puntos (Datos Sensibles): Brechas que involucran información personal identificable (PII) como direcciones de correo electrónico, números de teléfono u otros detalles personales que podrían potencialmente ser usados para phishing o spam.

- 2 puntos (Sensibilidad Moderada): Datos que incluyen información no pública, menos sensible como nombres, direcciones o información de contacto que puede obtenerse fácilmente pero no representa un riesgo significativo si se expone.

- 1 punto (Baja Sensibilidad): Brechas que involucran datos que no son sensibles o están disponibles públicamente, como conjuntos de datos genéricos o anonimizados que no contienen ninguna PII o datos personales sensibles.

- Gravedad:

- 5 puntos (Impacto Crítico): Impacto catastrófico con severas repercusiones financieras, grandes riesgos para la salud pública, robo de identidad generalizado o un golpe reputacional severo que lleva a una pérdida duradera de confianza.

- 4 puntos (Alto Impacto): Consecuencias significativas, incluyendo robo de identidad extenso, casos de fraude, pérdidas financieras sustanciales o multas regulatorias.

- 3 puntos (Impacto Moderado): Daño moderado, como pérdidas financieras limitadas o daño reputacional, algunos casos de robo de identidad o escrutinio regulatorio moderado.

- 2 puntos (Bajo Impacto): Disrupciones menores, impacto financiero mínimo o exposición limitada sin daño significativo a individuos u operaciones organizacionales.

- 1 punto (Impacto Mínimo): Brechas con poco o ningún impacto en la organización o individuos, quizás debido a una contención oportuna o falta de exposición de datos valiosos.

- Número de Regulaciones Afectadas:

- 5 o más regulaciones: 5 puntos

- 4 regulaciones: 4 puntos

- 3 regulaciones: 3 puntos

- 2 regulaciones: 2 puntos

- 1 regulación: 1 punto

Detalles del Algoritmo

- Suma los puntos de todos los seis criterios.

- Divide la suma por 2.8 para normalizar la puntuación a una escala de 1-10.

- Redondea el resultado a dos decimales.

Descargo de Responsabilidad Legal:

Este informe de investigación incluye hallazgos derivados con la asistencia de análisis algorítmico y tecnologías de inteligencia artificial (IA). Por favor, ten en cuenta lo siguiente:

Naturaleza Experimental: Los métodos de IA y algorítmicos utilizados en esta investigación son experimentales. Aunque hemos hecho esfuerzos para asegurar la precisión, no podemos garantizar la completa fiabilidad o eficacia de estas tecnologías.

No es Asesoramiento Profesional: Los hallazgos presentados en este informe no constituyen asesoramiento profesional, legal, financiero, ni de ningún otro tipo de experto. Los lectores no deben depender únicamente de estos resultados para tomar decisiones importantes.

Potencial de Errores: A pesar de nuestros mejores esfuerzos, la IA y los algoritmos utilizados pueden contener errores, sesgos o inexactitudes. Los resultados deben interpretarse con precaución y verificarse de manera independiente cuando sea crítico.

Limitaciones de la IA: Los sistemas de IA utilizados tienen limitaciones inherentes y pueden no considerar todas las variables o circunstancias específicas relevantes para casos individuales.

Supervisión Humana: Aunque se utilizaron IA y algoritmos, investigadores humanos han revisado e interpretado los resultados. Sin embargo, esto no garantiza la ausencia de errores o sesgos.

No Hay Responsabilidad: Renunciamos a toda responsabilidad por cualquier pérdida, daño o consecuencia que pueda surgir del uso o mal uso de la información presentada en este informe.

Desarrollo Continuo: Las tecnologías de IA y algorítmicas están evolucionando rápidamente. Los métodos utilizados en esta investigación pueden estar sujetos a futuras mejoras o revisiones.

Al acceder y utilizar este informe de investigación, reconoces que has leído, entendido y aceptado estos términos y condiciones.

- “Informe de Violación de Datos 2023,” Centro de Recursos de Robo de Identidad, enero de 2024.

- “Informe del Costo de una Violación de Datos 2024,” IBM, julio de 2024.

- “Informe de Investigaciones de Violación de Datos 2024,” Verizon, abril de 2024.

- “Privacidad en la Práctica 2024,” ISACA, enero de 2024.

- “Informe del Costo de una Violación de Datos 2024,” IBM, julio de 2024.

- “Base de Datos de Seguimiento de Cumplimiento,” CMS, consultado el 2 de septiembre de 2024.

- “Informe de Investigaciones de Violación de Datos 2024,” Verizon, mayo de 2024.