SOC 2 [Todo lo que necesitas saber]

¿Estás a punto de recibir una auditoría SOC 2 o buscas prepararte para una? Repasamos todos los puntos importantes que necesitas considerar antes de una auditoría.

¿Qué es el cumplimiento SOC 2? SOC 2 es un estándar de cumplimiento que verifica los controles de seguridad, disponibilidad, integridad de procesamiento, confidencialidad y privacidad de tu empresa. Estos criterios fueron creados por el Instituto Americano de CPAs (AICPA) y son verificados por un CPA o firma independiente.

![SOC 2 [Todo lo que Necesitas Saber] SOC 2 [Todo lo que Necesitas Saber]](/wp-content/uploads/2022/01/SOC2-Glossary.webp)

¿Qué es el Cumplimiento de Control de Organización de Sistemas 2?

El gobierno no exige todos los marcos de cumplimiento de seguridad. Diferentes industrias y organizaciones proponen marcos específicos que ayudan a abordar los desafíos y riesgos que las empresas y organizaciones participantes podrían encontrar. Uno de estos marcos, el marco SOC 2, apoya la gestión de riesgos y seguridad para empresas que manejan información sensible de usuarios, principalmente en la industria de servicios financieros.

Aunque el AICPA creó el cumplimiento SOC para abordar problemas en la industria financiera, hay varias aplicaciones del estándar útiles para muchos negocios diferentes.

¿Qué es una Auditoría SOC 2?

Someterse a una auditoría a menudo se llama “certificación” o “atestación”, y el informe generado por un auditor atestigua el cumplimiento de una organización. Si una organización elige someterse a auditorías de cumplimiento SOC 2, debe completar uno de dos informes:

- Informes Tipo I describen los sistemas de seguridad e IT de una organización relacionados con su idoneidad para cumplir con los requisitos de cumplimiento.

- Informes Tipo II detallan la efectividad real de los sistemas de una organización bajo los requisitos.

La principal diferencia es que el Tipo I solo informa sobre los controles reales en su lugar, mientras que el Tipo II atestigua el cumplimiento operativo dentro de un período específico.

Las auditorías SOC 2 se basan en las necesidades de la organización, como un logro de cumplimiento general, como parte de requisitos específicos bajo estándares de la industria, o como una solicitud de propuesta (RFP). Las auditorías también se dividen en cinco “Principios de Confianza”, que cubren aspectos específicos de seguridad y privacidad.

Cada auditoría incluye al menos uno, si no más, exámenes de controles y capacidades para descubrir si cumplen con los requisitos de los Principios de Confianza.

Los cinco Principios de Confianza son los siguientes:

- Seguridad: Los principios de seguridad se centran en la ciberseguridad, la protección contra brechas o acceso no autorizado, y el mantenimiento de la integridad del sistema. Los controles esperados bajo este principio a menudo incluyen estándares de cifrado, requisitos de correo electrónico y transferencia de archivos, seguridad de software y hardware, gestión de identidades y accesos, y medidas de seguridad perimetral. Los controles en esta categoría incluyen firewalls, software antivirus y autenticación multifactor (MFA). Las organizaciones siempre deben someterse a una evaluación de seguridad sin importar qué más se incluya en una auditoría.

- Disponibilidad: La disponibilidad incluye todas las tecnologías y prácticas que contribuyen a cómo los usuarios y empleados pueden acceder de manera segura y efectiva a la información cuando la necesitan. Esto incluye la disponibilidad para los clientes de una organización, tanto desde sistemas internos como según lo dictado por acuerdos de nivel de servicio (SLAs) con proveedores.

- Integridad: Es importante que los sistemas digitales funcionen correctamente y en línea con los datos contenidos en ellos. Los sistemas deben incluir controles y tecnologías de procesamiento que aseguren que todos los datos sean completos, válidos, precisos, oportunos y autorizados siempre que se utilicen. Los errores del sistema que pueden corromper datos, causar errores durante la recopilación o transmisión, o crear registros de auditoría para esos datos no cumplen con los requisitos de integridad.

- Confidencialidad: La confidencialidad asegura que la información permanezca libre de divulgación no autorizada en reposo o durante la transmisión. Esto puede incluir medidas de transmisión u otras medidas de seguridad relacionadas específicamente con la ofuscación de información.

- Privacidad: Este principio se refiere específicamente a las políticas y procedimientos utilizados para mantener la privacidad de los usuarios y su información personal identificable (PII).

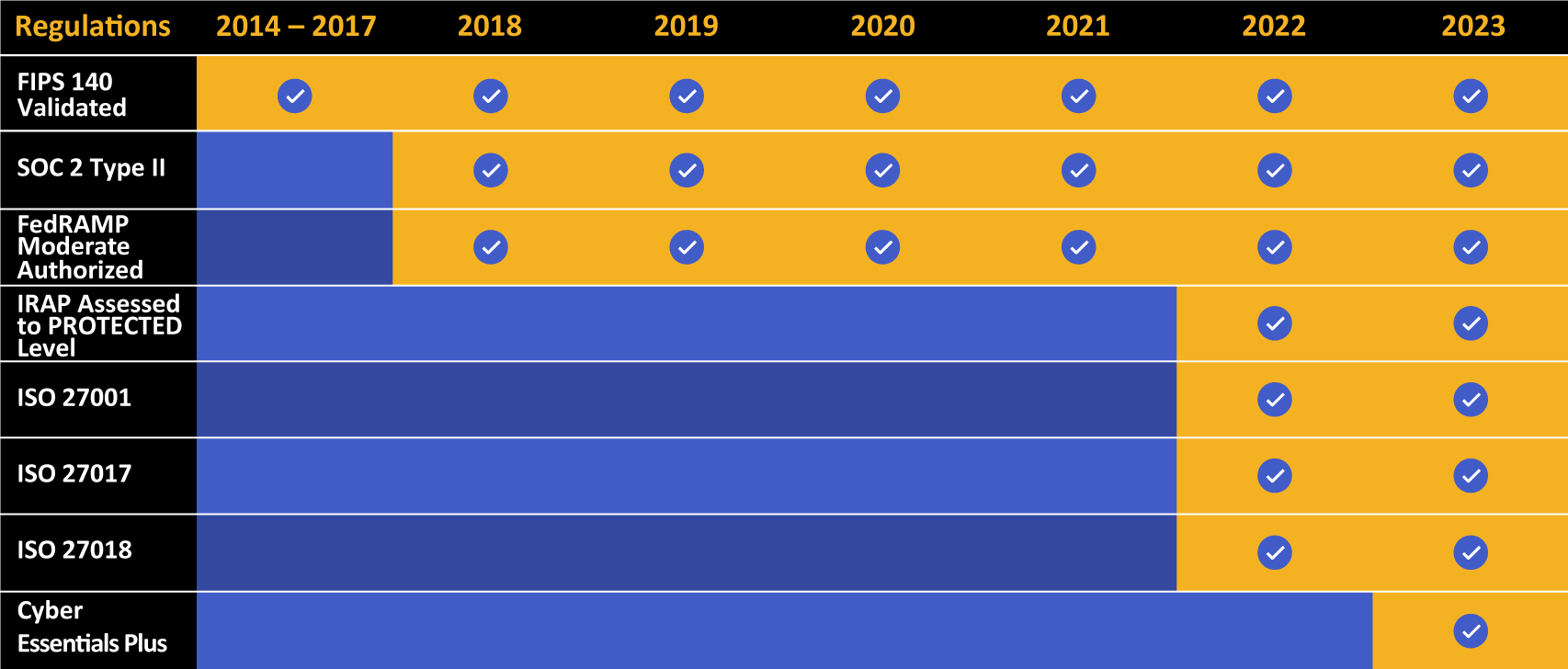

Kiteworks presume una larga lista de logros en cumplimiento y certificación.

¿Qué es el Criterio de Servicios de Confianza SOC 2? (TSC)

El Criterio de Servicios de Confianza SOC 2 (TSC) es un marco para evaluar e informar sobre la efectividad de los controles de una organización relacionados con la seguridad, disponibilidad, integridad de procesamiento, confidencialidad y privacidad. Es un conjunto de estándares desarrollados por el Instituto Americano de Contadores Públicos Certificados (AICPA) y es utilizado por proveedores de servicios para demostrar su compromiso de proporcionar servicios seguros y confiables a sus clientes. El marco TSC está organizado en cinco categorías, cada una de las cuales contiene un conjunto de criterios que deben cumplirse para lograr el cumplimiento:

- Seguridad: se centra en proteger la información y los sistemas del acceso no autorizado, tanto físico como lógico

- Disponibilidad: asegura que los sistemas sean accesibles y estén disponibles para su uso según sea necesario

- Integridad de Procesamiento: asegura que los datos se procesen de manera precisa, completa y oportuna

- Confidencialidad: se centra en proteger la información confidencial

- Privacidad: asegura que la información personal se recopile, use, retenga y divulgue de acuerdo con las leyes y regulaciones aplicables

Entendiendo los Requisitos SOC 2

SOC 2 es un estándar de auditoría utilizado para proporcionar garantía sobre la seguridad y los controles de la infraestructura de tecnología de la información (IT) de una organización o empresa, que es el sistema interno que la empresa utiliza para almacenar, procesar y transmitir sus datos. Este estándar está diseñado para proporcionar garantía sobre ciertos elementos de IT y seguridad a los usuarios, clientes y accionistas de la empresa. Es importante notar que SOC 2 no es una certificación, y una empresa debe obtener una auditoría independiente de su sistema para obtener esta garantía.

Los cinco principios de servicios de confianza (nuevamente: seguridad, disponibilidad, integridad de procesamiento, confidencialidad y privacidad) deben cumplirse para lograr el cumplimiento SOC 2. Cada uno de estos principios requiere que una empresa tenga procesos y controles en su lugar para proteger los datos que manejan. Por ejemplo, el principio de seguridad requiere que las empresas tengan un proceso de autenticación fuerte y prevengan el acceso no autorizado a sus sistemas. El principio de disponibilidad requiere que aseguren que sus sistemas estén siempre operativos, y los principios de integridad de procesamiento, confidencialidad y privacidad requieren que aseguren la integridad, precisión y privacidad de los datos que almacenan y transmiten.

En general, la auditoría SOC 2 es una herramienta importante para que las empresas proporcionen garantía a sus usuarios y clientes de que su sistema IT es seguro y cumple con ciertos estándares. También es importante para ellos entender y cumplir con los cinco principios de servicios de confianza para lograr el cumplimiento SOC 2.

¿Por qué Debería Buscar el Cumplimiento SOC 2?

SOC 2 fue desarrollado principalmente para organizaciones en servicios financieros. Sin embargo, muchas otras empresas eligen buscar SOC 2 por varias razones.

Ten en cuenta que el cumplimiento no es un requisito legal para ningún negocio. Para algunas empresas financieras (como firmas de CPA), sirve como un requisito de la industria.

Algunas razones para buscar el cumplimiento incluyen las siguientes:

- Postura de Seguridad Fuerte y Comprobada: Mientras que muchas empresas cumplen con las regulaciones de seguridad como parte de requisitos legales o de la industria, muchas también buscan marcos como SOC 2 para ayudarles a posicionar mejor su infraestructura frente a amenazas modernas y en evolución. Someterse a una auditoría agrega una capa adicional de atención y evaluación a las políticas y procedimientos de seguridad de una organización.

- Reputación y Confiabilidad: Una de las principales razones por las que las empresas se someten a auditorías es que la auditoría puede atestiguar el compromiso de una empresa con la protección de datos. Una certificación puede demostrar a los clientes, clientes potenciales y socios comerciales que una organización valora la seguridad y la privacidad.

- Implementación de la Gestión de Riesgos: Desde 2017, los requisitos de seguridad SOC 2 han incluido una evaluación de riesgos. Esto no es solo un trámite: la gestión de riesgos es una parte crítica de la seguridad moderna, y las organizaciones que desean tomar medidas proactivas pueden usar el cumplimiento como una guía.

- Reducción de Costos: Según un informe de IBM, una violación de datos promedio en los Estados Unidos costó a las víctimas $4.24 millones. No hace falta decir que el apoyo y la exhaustividad de una auditoría definitivamente ahorrarán dinero a una empresa en daños y remediación. Además, no hay forma de restaurar una mala reputación, y el cumplimiento puede prevenir brechas que pierden clientes y clientes.

- Cumplimiento Complementario: Si una organización se está preparando para cumplir con estándares de cumplimiento en otra industria (como HIPAA o ISO 27001), entonces la certificación puede proporcionar un buen punto de partida.

¿Qué es un Informe SOC 2?

Cuando un evaluador completa una auditoría, compilará un informe que atestigua la idoneidad de los controles técnicos y organizativos de una organización. Solo los CPAs registrados con antecedentes en seguridad pueden realizar auditorías y proporcionar informes.

Un informe SOC 2 típicamente contendrá las siguientes secciones:

- Una Afirmación de la Gestión: Esta sección, completada por cada organización, atestigua los controles, procesos, productos y servicios que están bajo y cumplen con las regulaciones de cumplimiento.

- Informe del Auditor de Servicios Independiente: Contiene el alcance, la evaluación de la auditoría, la calificación de sistemas y controles, y la opinión general del auditor. El auditor asignará ciertas calificaciones a una organización basándose en una evaluación aprobada, fallida o incompleta.

- Descripciones del Sistema: La sección integral donde el auditor detalla sus evaluaciones y descripciones de los sistemas de la organización basándose en los tipos de auditorías que implementaron.

- Criterios y Controles Relacionados con el Servicio de Confianza: Esta extensa sección incluye el desarrollo de evaluaciones relacionadas con las otras categorías de Servicio de Confianza.

- Información No Cubierta por el Informe: Planes futuros, información relevante para clientes y clientes, u otros datos que no están bajo auditoría pero son importantes para el consumo público.

¿Qué son SOC 1 y SOC 3?

La discusión anterior sobre SOC 2 plantea la pregunta, “¿Qué pasa con SOC 1 y SOC 3?” Estos informes también existen, y realizan funciones radicalmente diferentes.

- Un informe SOC 1 describe procesos de negocio, controles de IT, y objetivos de negocio y técnicos relacionados con la presentación de informes financieros. Más importante aún, este informe puede incluir riesgos y vulnerabilidades asociados relacionados con estos procesos y controles. Aunque esto no es una auditoría de seguridad o técnica, es una atestación, con una auditoría, de que una organización está operando con transparencia y divulgación completa. Este informe a menudo es solicitado por clientes o partes interesadas que requieren que las organizaciones atestigüen su perfil de riesgo y operaciones comerciales, típicamente cuando son de naturaleza financiera.

- Un informe SOC 3 es similar a los otros informes en que es una atestación de la seguridad, disponibilidad, integridad, confidencialidad y privacidad de una organización. Sin embargo, las auditorías SOC 3 contienen mucha menos información y generalmente omiten las secciones que contienen listas de controles y evaluaciones. Usualmente contiene la opinión del auditor, algunos hallazgos y el resultado general de su auditoría.

¿Quieres Saber Más Sobre SOC 2?

SOC 2 es un marco de seguridad prominente incluso fuera de la industria financiera porque proporciona a las organizaciones una capa adicional de seguridad e higiene cibernética. Cuando se trata de contenido sensible movido dentro, fuera y dentro de tu organización, el cumplimiento SOC 2 es una consideración importante.

Para saber más sobre cómo Kiteworks unifica, rastrea, controla y asegura contenido sensible en cumplimiento con SOC 2, visita nuestra página web que proporciona una visión general. O simplemente programa una demostración de Kiteworks para ver la plataforma en acción: a través de correo electrónico, uso compartido de archivos, transferencia de archivos y automatización, interfaces de programación de aplicaciones (APIs) y formularios web.