Hoja de Ruta CMMC: Tu Guía Definitiva para el Cumplimiento de CMMC 2.0

CMMC 2.0 proporciona al Departamento de Defensa de EE. UU. (DoD) los medios para proteger datos confidenciales de ataques maliciosos en su cadena de suministro. Mapea los requisitos de NIST 800-171 a cada una de sus prácticas de Nivel 2 y empleará NIST 800-172 para sus prácticas de Nivel 3, una vez que se publiquen.

Los contratistas del DoD deben demostrar cumplimiento con la Certificación del Modelo de Madurez de Ciberseguridad (CMMC) 2.0 a través de autoevaluaciones, así como la utilización de Organizaciones Evaluadoras de Terceros CMMC (C3PAOs). Se espera que una implementación gradual de CMMC 2.0 comience en el primer trimestre de 2025 con CMMC en todos los contratos de contratistas y subcontratistas del DoD para 2028. En preparación para la publicación de la regla final de CMMC y su entrada en vigor en el primer trimestre de 2025, algunos contratistas del DoD están comenzando a requerir que sus subcontratistas demuestren cumplimiento ahora.

Acerca de CMMC

La Certificación del Modelo de Madurez de Ciberseguridad (CMMC) es una regulación implementada para mejorar los procedimientos y estándares de ciberseguridad dentro de la Base Industrial de Defensa (DIB). Fue creada en respuesta a las crecientes preocupaciones sobre la seguridad de la información no clasificada controlada (CUI) dentro de la cadena de suministro.

CMMC impacta a todas las organizaciones que contratan con el Departamento de Defensa (DoD), incluidas pequeñas empresas, contratistas de artículos comerciales y proveedores extranjeros. Según la regulación, estas organizaciones deben estar certificadas en cinco niveles de madurez diferentes, cada uno con prácticas y procesos específicos de ciberseguridad.

La regulación es crucial para proporcionar un estándar unificado para implementar ciberseguridad en la DIB que maneja información sensible. Está diseñada para asegurar la protección completa de datos críticos, estratégicos y operativos de brechas y ciberataques.

Los beneficios de demostrar cumplimiento con CMMC incluyen mejorar la seguridad nacional al asegurar la protección de datos, aumentar la credibilidad y comercialización de la empresa debido a prácticas mejoradas de ciberseguridad, y permitir la elegibilidad continua para contratos del DoD. También ayuda a las organizaciones a identificar sus fortalezas y debilidades en ciberseguridad, resultando en operaciones más eficientes y efectivas.

Evaluando la Amenaza a la Cadena de Suministro del DoD

Aunque el CUI no está clasificado, el gobierno cree que debe protegerse, ya que su violación podría representar una amenaza para la seguridad nacional. En particular, los sistemas informáticos del DoD contienen grandes cantidades de datos sensibles, que incluyen CUI, que se envían, comparten, reciben y almacenan internamente, así como con cientos de miles de contratistas y subcontratistas.

Estos datos, tanto en tránsito como en movimiento, pueden ser vulnerables a ciberataques. La postura de ciberseguridad bien implementada de un contratista del DoD, la diligencia debida astuta en la adquisición y las disposiciones contractuales pueden no necesariamente eliminar todas las vulnerabilidades asociadas con el envío, compartición, recepción y almacenamiento de CUI y el impacto potencial en el DoD y sus contratistas y subcontratistas.

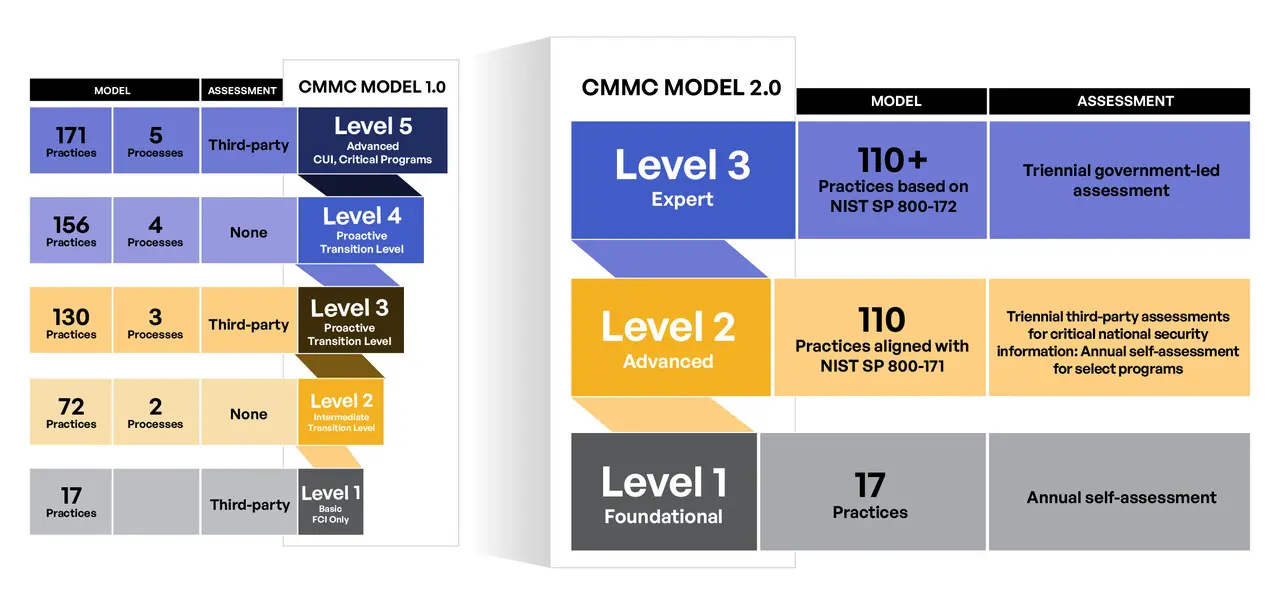

CMMC 2.0 simplifica lo que se lanzó originalmente en CMMC 1.0, pasando de cinco niveles a tres y mapeando cada una de las áreas en el Nivel 2 a NIST 800-171.

Puntos clave

-

Hoja de Ruta de Cumplimiento CMMC 2.0:

Implementación gradual de mayo de 2023 a octubre de 2025 que involucra autoevaluaciones y evaluaciones de terceros, crucial para los contratistas del DoD.

-

Impacto en la Cadena de Suministro del DoD:

CMMC 2.0 asegura estándares robustos de ciberseguridad en toda la cadena de suministro del DoD, protegiendo información sensible de brechas.

-

Simplificación de CMMC 2.0:

La condensación de niveles de cinco a tres mejora la accesibilidad, alineándose con los estándares NIST y adaptando medidas de seguridad a las necesidades organizacionales.

-

Consideraciones para Pequeñas Empresas:

Las pequeñas empresas enfrentan desafíos únicos para cumplir con CMMC 2.0; hay recursos y programas de asistencia disponibles para ayudar a cumplir con los requisitos.

-

Proceso de Certificación CMMC:

El proceso de certificación implica una planificación exhaustiva, autoevaluación, implementación de controles y monitoreo continuo

CMMC 2.0: ¿Quiénes Están Afectados?

Todas las organizaciones civiles que hacen negocios con el gobierno deben cumplir con CMMC 2.0. La lista de entidades incluye:

- Contratistas principales del DoD

- Subcontratistas del DoD

- Proveedores en todos los niveles de la Base Industrial de Defensa (DIB)

- Proveedores de pequeñas empresas del DoD

- Proveedores comerciales que procesan, manejan o almacenan CUI

- Proveedores extranjeros

- Miembros del equipo de contratistas del DoD que manejan CUI, como proveedores de servicios gestionados de TI

El cumplimiento del nivel CMMC se asigna a contratistas y subcontratistas según el tipo de CUI y FCI que manejan e intercambian.

Jurisdicción de CMMC 2.0: ¿Hasta Dónde se Extiende CMMC en la Cadena de Suministro del DoD?

El estándar CMMC se aplica a todas las entidades dentro de la cadena de suministro del DoD, incluidas las organizaciones que manejan información sobre contratos federales (FCI), información no clasificada controlada (CUI) y otra información sensible, independientemente de la organización específica con la que se coloque el contrato. Esto incluye tanto a los contratistas principales como a sus subcontratistas en cualquier nivel, incluidos proveedores, vendedores y consultores.

Niveles de CMMC 2.0: ¿Qué ha Cambiado?

Una vez más, CMMC 2.0 simplifica lo que se lanzó originalmente en CMMC 1.0 y reduce el nivel de madurez de cinco niveles a tres. La decisión de reducir los cinco niveles de madurez a tres se tomó después de una rigurosa evaluación y retroalimentación de la industria. Esto se hizo por una multitud de razones, siendo la principal el objetivo de simplificar el proceso de implementación para los contratistas de defensa, particularmente las pequeñas y medianas empresas. El modelo anterior con cinco niveles se consideró demasiado complejo y oneroso para algunas empresas, a menudo llevando a confusión y obstaculizando el cumplimiento eficiente.

Al condensar el marco a tres niveles distintos: Fundacional, Avanzado y Experto, CMMC 2.0 tiene como objetivo proporcionar una solución más simplificada, manejable y rentable para las organizaciones. Este modelo escalonado permite una progresión más gradual en la implementación de medidas de seguridad, facilitando a las empresas entender y cumplir con sus requisitos de cumplimiento.

Otra ventaja significativa es que la nueva estructura de tres niveles se correlaciona más adecuadamente con la diversa gama de amenazas que diferentes organizaciones podrían enfrentar. Ofrece un enfoque más personalizado a la ciberseguridad, alineando el nivel de controles de seguridad con el nivel de sensibilidad y criticidad de la información que maneja una empresa.

Por último, la reducción a tres niveles en CMMC 2.0 podría llevar a una mejor estandarización en toda la industria de defensa. Un marco más simple es más probable que se adopte de manera consistente, mejorando así la higiene cibernética general y la resiliencia de las empresas dentro de la cadena de suministro.

En esencia, la transición hacia menos niveles de madurez en CMMC 2.0 es un esfuerzo por equilibrar la necesidad de defensas cibernéticas robustas con las realidades prácticas de las operaciones comerciales en la cadena de suministro de defensa. El objetivo es lograr un modelo que fomente el cumplimiento, reduzca la complejidad y acomode las necesidades de un conjunto diverso de organizaciones.

Exploraremos cada nivel con mucho más detalle a continuación.

Niveles de CMMC 2.0 Explicados

CMMC 1.0 tenía cinco niveles de madurez, pero CMMC 2.0 los redujo a tres niveles. CMMC 2.0 elimina todos los procesos de madurez y prácticas de seguridad únicas de CMMC 1.0 y se alinea estrechamente con los estándares NIST 800.

Tabla 1. CMMC 2.0 redujo el número de niveles de cinco a tres y mapeó el Nivel 2 a NIST SP 800-171.

CMMC 2.0 contiene tres niveles de evaluaciones basadas en el nivel de acceso a la información (ver Tabla 1). Incluyen:

CMMC 2.0 Nivel 1: Fundacional

CMMC Nivel 1 requiere una autoevaluación anual que tenga atestación de un ejecutivo corporativo. Este nivel abarca los requisitos básicos de protección para FCI especificados en la Cláusula FAR 52.204-21.

CMMC 2.0 Nivel 2: Avanzado

CMMC Nivel 2 está alineado con NIST SP 800-171. Requiere evaluaciones trienales de terceros para contratistas que envían, comparten, reciben y almacenan información crítica de seguridad nacional. Estas evaluaciones de terceros son realizadas por C3PAOs. Los contratistas seleccionados que caen en el Nivel 2 solo requieren autoevaluaciones anuales con atestación corporativa.

Este nivel abarca los requisitos de seguridad para CUI especificados en NIST SP 800-171 Rev 2 según la Cláusula DFARS 252.204-7012 [3, 4, 5].

CMMC 2.0 Nivel 3: Experto

CMMC Nivel 3 está alineado con NIST SP 800-172 y requerirá evaluaciones trienales dirigidas por el gobierno. La información sobre el Nivel 3 se publicará más adelante y contendrá un subconjunto de los requisitos de seguridad especificados en NIST SP 800-172 [6].

14 Dominios de Seguridad Básicos del Nivel 2 de CMMC 2.0

Los 14 Dominios de Seguridad Básicos de CMMC 2.0 representan las prácticas y procesos de seguridad a los que las organizaciones deben conformarse al manejar CUI. Los 14 dominios se consideran esenciales para proteger CUI y son la base sobre la cual se construyen los diversos niveles de certificación CMMC.

Los 14 dominios son:

1. Control de Acceso (AC) – Restringir el Acceso a CUI

Una práctica de seguridad que restringe el acceso a CUI basado en el principio de necesidad de saber. El Control de Acceso también ayuda a asegurar que solo individuos, procesos y otras entidades autenticadas y autorizadas tengan acceso a CUI utilizando diferentes métodos como identificación, autenticación, autorización y no repudio. El Control de Acceso también monitorea y registra todo el acceso a CUI.

2. Auditoría y Responsabilidad (AA) – Rastrear e Informar Quién Accede a CUI

El proceso de verificar y rastrear actividades de usuarios, procesos y otras entidades que acceden a CUI. Involucra registrar el acceso a CUI, rastrear cambios a CUI y realizar revisiones periódicas de CUI para asegurar la integridad. El objetivo de Auditoría y Responsabilidad es asegurar que la seguridad de CUI se mantenga, y detectar, investigar y prevenir el acceso y uso no autorizado de CUI.

3. Conciencia y Capacitación (AT) – Desarrollar y Reforzar el Manejo Adecuado de CUI

La práctica de proporcionar a empleados y contratistas capacitación en conciencia de seguridad y otra educación y capacitación relacionada con la seguridad. Esta capacitación debe cubrir al menos los conceptos básicos del programa de seguridad de la organización, como identificar amenazas de seguridad, manejar y proteger CUI, eliminación adecuada de datos y responder a incidentes de seguridad.

4. Gestión de Configuración (CM) – Mantener la Integridad del Sistema de Información

Una práctica que establece y mantiene la integridad del hardware, software y documentación de un sistema de información a lo largo de su ciclo de vida. Incluye establecer y mantener una configuración base, mantener un inventario de componentes, monitorear cambios a la base y asegurar la precisión de la configuración. La Gestión de Configuración también incluye asegurar y proteger los componentes del sistema y asegurar que estén disponibles cuando se necesiten.

5. Identificación y Autenticación (IA) – Verificar que Solo el Personal Autorizado Pueda Acceder a CUI

Una práctica de seguridad que involucra verificar la identidad de un individuo, proceso u otra entidad y asegurar que esté autorizado para acceder a CUI. Típicamente incluye el uso de contraseñas, biometría o tokens para autenticar e identificar usuarios, procesos o dispositivos. Es importante asegurar que solo individuos y procesos autorizados obtengan acceso a CUI.

6. Respuesta a Incidentes (IR) – Detectar y Responder a Incidentes de Seguridad

La práctica de identificar, responder y mitigar incidentes de seguridad. La respuesta a incidentes involucra detectar y responder a brechas de seguridad y otras actividades maliciosas, analizar el impacto del incidente, establecer un plan de contención y desarrollar e implementar un plan de recuperación. La Respuesta a Incidentes también incluye restaurar sistemas a su operación normal, investigar la fuente del incidente e implementar medidas para prevenir que incidentes similares ocurran en el futuro.

7. Mantenimiento (MA) – Mantener los Sistemas de Información Funcionando Óptimamente

La práctica de mantener el estado operativo de un sistema de información, incluidos sus componentes y entorno, para asegurar que el sistema permanezca seguro y operativo. Esto incluye mantenimiento preventivo, mantenimiento correctivo y mantenimiento administrativo. El mantenimiento preventivo involucra asegurar que los componentes del sistema y el software estén actualizados y que las políticas, procedimientos y salvaguardias de seguridad se implementen adecuadamente. El mantenimiento correctivo involucra identificar, responder y mitigar incidentes de seguridad y otras actividades maliciosas. El mantenimiento administrativo involucra asegurar que los derechos de acceso al sistema estén actualizados y que los controles de seguridad se implementen adecuadamente.

8. Protección de Medios (MP) – Proteger CUI Almacenado en Medios Removibles

La práctica de proteger CUI almacenado en medios removibles, como unidades flash USB, CD-ROMs y otros tipos de medios de almacenamiento externo. Incluye proteger los medios de acceso y modificación no autorizados, asegurar que los medios no estén expuestos a amenazas potenciales y asegurar que los medios se eliminen adecuadamente. La Protección de Medios también involucra cifrar CUI almacenado en medios y hacer cumplir políticas de control de acceso para medios.

9. Seguridad del Personal (PS) – Evaluar y Proteger a los Empleados que Manejan CUI

La protección de la postura de seguridad del personal, tanto dentro como fuera de la organización, que está asociado con el manejo o procesamiento de CUI. Incluye proteger al personal de amenazas potenciales, como acceso no autorizado, modificación, destrucción o robo de CUI. También involucra la implementación de políticas y procedimientos que aseguren que el personal tenga el conocimiento, habilidades y capacidades para proteger CUI, y tenga las verificaciones de antecedentes necesarias y otras calificaciones relacionadas con la seguridad.

10. Protección Física (PE) – Mantener la Seguridad Física Adecuada de Equipos e Instalaciones

Una práctica de seguridad que involucra la protección de recursos y activos físicos, como computadoras, redes y otros hardware y equipos, contra acceso no autorizado, modificación, destrucción o robo. Incluye la implementación de varios controles de seguridad físicos y lógicos, como cerraduras, guardias, cámaras, barreras, dispositivos de autenticación y cortafuegos. La Protección Física también involucra hacer cumplir políticas de control de acceso y monitorear el acceso físico a CUI.

11. Evaluación de Riesgos (RA) – Identificar y Evaluar Riesgos para los Sistemas de Información

Esta práctica involucra realizar evaluaciones de riesgos regulares para detectar amenazas potenciales, vulnerabilidades y su impacto en una organización. Este dominio asegura que los riesgos se gestionen y mitiguen efectivamente al establecer una base para las actividades de gestión de riesgos. Las prácticas clave incluyen evaluar riesgos de ciberseguridad, implementar estrategias de respuesta a riesgos y actualizar evaluaciones de riesgos periódicamente para abordar amenazas en evolución. Este dominio es crítico para mantener medidas de ciberseguridad robustas y proteger información sensible dentro de la infraestructura de una organización.

12. Evaluación de Seguridad (CA) – Evaluar Requisitos de Seguridad y Hacer un Plan para Cumplir con los Requisitos

El proceso de identificar los requisitos de seguridad y determinar que los controles de seguridad apropiados están en su lugar para cumplir con esos requisitos. Incluye identificar amenazas potenciales, realizar evaluaciones de vulnerabilidad y riesgo, implementar controles de seguridad apropiados y monitorear sistemas y redes para amenazas potenciales. La Evaluación de Seguridad también incluye desarrollar e implementar políticas, procedimientos y directrices de seguridad, y monitorear el cumplimiento de estas políticas. Además, la Evaluación de Seguridad involucra realizar revisiones periódicas de sistemas y redes para asegurar que los controles de seguridad funcionen como se espera.

13. Protección de Sistemas y Comunicaciones (SC) – Implementar Controles para Identificar y Repeler Amenazas Potenciales

La práctica de seguridad de proteger sistemas y comunicaciones de acceso no autorizado, modificación, destrucción o robo. Involucra la implementación de varios controles de seguridad físicos y lógicos, como cortafuegos, cifrado, dispositivos de autenticación, políticas de control de acceso y monitoreo de sistemas y redes para amenazas potenciales. La Protección de Sistemas y Comunicaciones es un aspecto clave de la seguridad, ya que ayuda a asegurar que CUI esté protegido de acceso no autorizado, modificación, destrucción o robo.

14. Integridad de Sistemas e Información (SI) – Proteger Información y Sistemas de Información de Amenazas

Un componente esencial del modelo CMMC 2.0 que involucra asegurar la precisión, integridad y confiabilidad de la información y los sistemas. Esto incluye implementar controles de seguridad efectivos para proteger sistemas de actividades maliciosas, monitorear sistemas para amenazas potenciales y realizar revisiones periódicas para asegurar que la información y los sistemas permanezcan seguros e inalterados. Además, la Integridad de Sistemas e Información involucra prevenir el acceso no autorizado a la información y sistemas, y proteger la confidencialidad, integridad y disponibilidad de la información.

¿Qué Nivel de CMMC 2.0 Deberían Perseguir los Contratistas del DoD?

Hay tres niveles de CMMC 2.0, que van desde la higiene básica de ciberseguridad hasta prácticas avanzadas de ciberseguridad. Estos niveles están diseñados para ser acumulativos, lo que significa que cada clase se basa en los requisitos de la historia anterior. Cuanto más alto sea el grupo, más rigurosos serán los requisitos de ciberseguridad.

Para licitar en contratos del DoD que requieren cumplimiento de ciberseguridad, los contratistas deben estar certificados en el nivel apropiado. Esto significa que los contratistas deben evaluar sus prácticas de ciberseguridad y tomar medidas para asegurar que cumplan con el nivel necesario de cumplimiento. Para los contratistas del DoD, los niveles de CMMC 2.0 significan que deben cumplir con requisitos específicos de ciberseguridad para ser elegibles para licitar en contratos con el DoD.

CMMC 2.0 y Contratistas de Pequeñas Empresas

Las pequeñas empresas son una parte vital de la Base Industrial de Defensa (DIB) y juegan un papel significativo en la economía. Sin embargo, la implementación de CMMC 2.0 presenta un conjunto único de desafíos y consideraciones para estos contratistas. Las pequeñas empresas enfrentan los mismos requisitos que los contratistas más grandes, pero pueden no tener los mismos recursos y capacidades para cumplir con los estándares. El marco CMMC 2.0 requiere que los contratistas tengan medidas adecuadas de ciberseguridad en su lugar para proteger CUI almacenado en sus sistemas. Las pequeñas empresas deben entender el impacto de CMMC 2.0 en sus operaciones y tomar medidas para asegurar el cumplimiento normativo.

Las pequeñas empresas enfrentan desafíos y consideraciones únicos cuando se trata de cumplir con los requisitos de CMMC 2.0. La comunidad de pequeñas empresas necesita entender el impacto de CMMC 2.0 en sus operaciones y tomar medidas proactivas para cumplir con los requisitos. Las pequeñas empresas deben considerar el costo de implementar medidas adecuadas de ciberseguridad y capacitación, la disponibilidad de experiencia en ciberseguridad y la necesidad de evaluaciones regulares.

Impacto de CMMC 2.0 en Pequeñas Empresas

El marco CMMC 2.0 requiere que los contratistas se sometan a evaluaciones de terceros para verificar que han implementado medidas adecuadas de ciberseguridad en sus sistemas. Las pequeñas empresas necesitan entender su nivel de preparación para estas evaluaciones y desarrollar un plan para cumplir con los requisitos. Las pequeñas empresas necesitarán invertir en medidas de ciberseguridad y capacitación para asegurarse de que estén preparadas para las evaluaciones. No cumplir con los requisitos de CMMC 2.0 podría resultar en la pérdida de contratos existentes, la incapacidad de licitar en nuevos contratos o incluso multas y sanciones.

Para obtener más información, lee nuestro artículo del blog sobre cumplimiento de CMMC para pequeñas empresas.

Recursos de Cumplimiento de CMMC para Pequeñas Empresas

El DoD reconoce la importancia de las pequeñas empresas en la DIB y ha desarrollado recursos y programas de asistencia para ayudarlas a cumplir con los requisitos de CMMC 2.0. La Administración de Pequeñas Empresas (SBA) ofrece varios programas, incluidos los programas de Investigación de Innovación para Pequeñas Empresas (SBIR) y Transferencia de Tecnología para Pequeñas Empresas (STTR), que proporcionan financiamiento para que las pequeñas empresas desarrollen nuevas tecnologías y capacidades que puedan usarse para cumplir con los requisitos de CMMC 2.0.

El Viaje de Certificación CMMC: Qué Esperar

La acreditación para CMMC 2.0 Nivel 2 requiere preparación y tiempo para completar, tanto la autoevaluación como la evaluación completada por un C3PAO.

La acreditación requiere el establecimiento de una evaluación periódica de los controles de seguridad para determinar si son efectivos en su aplicación, documentación y actualizaciones al plan de seguridad del sistema (SSP), y documentación de un plan de remediación (POA&M) para abordar áreas de control de prácticas que fallaron en la auditoría inicial y los plazos y requisitos de recursos necesarios para rectificar los problemas identificados.

Debido a estos requisitos, los expertos en CMMC 2.0 recomiendan que las organizaciones inicien una auditoría al menos seis meses antes. Con la implementación gradual comenzando en mayo de 2023, el momento para que los contratistas y subcontratistas del DoD comiencen es ahora.

La metodología actual del DoD para NIST SP 800-171—a la que se mapea CMMC 2.0 Nivel 2—la autoevaluación proporciona tres puntuaciones para cada una de las 110 prácticas de Nivel 2 con un peso de 1, 3 o 5.

Aunque los detalles finales sobre la puntuación de CMMC 2.0 aún no se han publicado, las indicaciones son que la metodología de puntuación y ponderación para NIST SP 800-171 probablemente se reflejará en esas directrices. Lo más importante, de los 110 controles de seguridad en CMMC 2.0 (y NIST SP 800-171), 50 tienen un peso de 1, mientras que los otros 60 valen 3 o 5 puntos.

Basado en la información publicada por un director de CMMC en un evento de ciberseguridad en abril de 2022, solo los controles de práctica con 1 punto se permitirán un POA&M. Por lo tanto, para los controles de práctica con pesos de 3 o 5, no se requerirá un POA&M; la deficiencia debe ser remediada antes de que se pueda realizar negocios con el DoD.

Además de lo anterior, el DoD planea establecer una Puntuación de Riesgo de Desempeño del Proveedor (SPRS) mínima que debe lograrse cuando se utilizan POA&Ms para obtener la acreditación. Al mismo tiempo, las organizaciones tendrán un plazo específico para abordar las deficiencias, ya que los POA&Ms estarán limitados en el tiempo con límites estrictamente aplicados (probablemente 180 días).

Los Beneficios de CMMC 2.0

Aunque pocos de nosotros podemos estar esperando otro largo viaje cuando se trata de seguridad de la información, el paso de CMMC 1.0 a 2.0 es crítico y necesario. Los nuevos requisitos reflejan un enfoque aumentado en proteger FCI y CUI.

Este nivel elevado de protección es esencial en el entorno empresarial actual, donde las brechas de datos se están volviendo más comunes y los ciberataques están creciendo en sofisticación, elementos que pueden representar un riesgo serio para la cadena de suministro del DoD.

La buena noticia es que hay beneficios significativos al implementar CMMC 2.0. Algunos incluyen:

- Reducir el riesgo cibernético en toda la cadena de suministro del DoD al establecer estándares de gestión de riesgos de la cadena de suministro a los que todos los contratistas y subcontratistas deben adherirse.

- Construir sobre regulaciones existentes (por ejemplo, DFARS 252.204-7012, NIST SP 800) utilizadas para construir confianza al agregar un estándar de verificación para la ciberseguridad.

- Un medio rentable para que las pequeñas empresas—de las cuales la mayoría de los contratistas y subcontratistas del DoD son—implementen controles de ciberseguridad que reduzcan el riesgo para ellos mismos, así como para el DoD y otras entidades del sector público y privado con las que realizan negocios. La acreditación puede ofrecer una ventaja competitiva a una pequeña empresa al ayudarlas a destacarse de los competidores que carecen de la certificación CMMC 2.0.

Cumplimiento de CMMC 2.0: Receta para el Éxito

Al igual que con CMMC 1.0, CMMC 2.0 se trata de proteger FCI y CUI es primordial. Con la transición a CMMC 2.0 completa, las organizaciones deben implementar nuevos controles y procesos para salvaguardar esta información.

Aunque esto pueda parecer desalentador, hay muchos recursos disponibles para ayudarte a prepararte para la transición. Tomarse el tiempo para familiarizarse con los nuevos requisitos dará sus frutos a largo plazo y ayudará a asegurar una transición sin problemas para tu organización.

Construir una Estrategia de Cumplimiento de CMMC 2.0

Construir una estrategia de cumplimiento de CMMC 2.0 requiere una planificación cuidadosa y ejecución. Los contratistas deben establecer un plan de cumplimiento, definir roles y responsabilidades e identificar los recursos y herramientas necesarios.

Establecer un Plan de Cumplimiento y Políticas

Desarrollar un plan de cumplimiento es el primer paso hacia el logro del cumplimiento de CMMC 2.0. Es esencial identificar el alcance del programa de cumplimiento, incluidos los activos y sistemas que requieren protección. Además, es esencial identificar el nivel de madurez de CMMC requerido para el cumplimiento. El plan de cumplimiento debe incluir políticas que describan procedimientos de protección de datos, controles de acceso y procedimientos de manejo de datos. Las políticas deben ser consistentes con el nivel de CMMC requerido y las operaciones del contratista. Además, las políticas deben revisarse regularmente para asegurar el cumplimiento con los estándares de CMMC en evolución.

Definir Roles y Responsabilidades

Los roles y responsabilidades deben definirse claramente para asegurar el cumplimiento con los estándares de CMMC 2.0. El equipo de cumplimiento debe estar compuesto por individuos que conozcan los estándares de CMMC y tengan experiencia en la implementación de programas de cumplimiento. Es esencial asignar roles a individuos que tengan la autoridad para hacer cumplir las políticas y procedimientos de cumplimiento. El equipo también debe incluir individuos de diferentes áreas de la organización, incluidos TI, legal, recursos humanos y finanzas, para gestionar eficazmente los problemas de cumplimiento.

Identificar Recursos y Herramientas Necesarios

Para lograr el cumplimiento de CMMC 2.0, los contratistas necesitan identificar e invertir en los recursos y herramientas necesarios. Por ejemplo, los contratistas deben invertir en herramientas de seguridad, como cortafuegos, software antivirus y sistemas de detección de intrusiones. Además, los contratistas deben considerar capacitar a los empleados en conciencia de seguridad, evaluaciones de vulnerabilidad y respuesta a incidentes. Estos recursos y herramientas deben estar alineados con el nivel de CMMC y las operaciones del contratista. Los contratistas también deben considerar trabajar con proveedores externos para proporcionar experiencia y herramientas para lograr el cumplimiento.

Mapeo de Requisitos de CMMC

Al construir una estrategia de cumplimiento de CMMC 2.0, los contratistas y subcontratistas del DoD también deben mapear los requisitos de CMMC, identificar brechas e implementar controles. Los contratistas deben adoptar un enfoque de monitoreo continuo y mejora para mantener el cumplimiento con los estándares de CMMC en evolución.

Identificar Brechas e Implementar Controles

Las brechas identificadas durante el proceso de mapeo deben abordarse implementando controles que deben ser consistentes con el nivel de CMMC requerido y las operaciones del contratista o subcontratista. Los controles deben documentarse, probarse y monitorearse para asegurar que mitiguen efectivamente el riesgo y cumplan con los requisitos de CMMC. Por ejemplo, los contratistas pueden necesitar implementar controles de acceso para restringir el acceso a datos sensibles, implementar procedimientos de respaldo de datos, asegurar el uso de prácticas de desarrollo de software seguro e implementar procedimientos de respuesta a incidentes.

Comprometerse con el Monitoreo Continuo y la Mejora

Lograr el cumplimiento de CMMC 2.0 no es un evento único; requiere monitoreo continuo y mejora de políticas, procedimientos y controles. Los contratistas deben establecer un sistema de monitoreo continuo para detectar y responder a incidentes de seguridad e identificar cualquier brecha que requiera remediación. Los contratistas también deben realizar evaluaciones periódicas para asegurar que los sistemas y políticas estén actualizados con los estándares de CMMC en evolución. Los esfuerzos de mejora continua pueden ayudar a los contratistas a mantener el cumplimiento y evitar incidentes de seguridad costosos.

Cómo Prepararse para CMMC 2.0

Un webinar con el VP de Optiv (y ex CIO del FBI) James Turgal y el CISO y SVP de Operaciones de Kiteworks Frank Balonis examinó lo que los contratistas y subcontratistas del DoD necesitan hacer para prepararse para CMMC 2.0. A continuación se presentan algunas de las cosas que recomiendan que los contratistas y subcontratistas del DoD tengan en cuenta al construir una hoja de ruta hacia CMMC 2.0:

1. Unificar las Comunicaciones de Datos de Archivos y Correos Electrónicos en una Plataforma

La identificación de una plataforma tecnológica y/o herramientas para enviar, compartir, recibir y almacenar FCI y CUI abordará muchos de los requisitos de práctica de Nivel 2. Tener la plataforma adecuada de comunicaciones de contenido sensible en su lugar para correo electrónico, uso compartido de archivos, transferencia automatizada de archivos, formularios web e interfaces de programación de aplicaciones (APIs) simplificará significativamente el proceso de acreditación.

2. Conoce tus Datos Privados: FCI, CUI o Ambos

Revisa tus contratos y determina qué información está clasificada como FCI o CUI, si la hay. CUI es información relevante para los intereses de EE. UU. e incluye información sensible, no clasificada que requiere controles para protegerla o difundirla. Las categorías específicas de CUI se pueden encontrar en el Registro de CUI del DoD.

3. Determina el Nivel Apropiado de CMMC 2.0

FCI es información proporcionada por o generada bajo un contrato gubernamental que no ha sido o no está destinada a ser divulgada públicamente. Cualquier empresa con FCI debe lograr la certificación de Nivel 1 Fundacional de CMMC 2.0. Esto incluye a los contratistas y subcontratistas del DoD que ni siquiera manejan CUI. Para aquellos que manejan CUI, probablemente se requiera la certificación de Nivel 2 de CMMC 2.0.

4. Entiende tu SSP y POA&M

Revisa tus documentos de plan de seguridad del sistema (SSP) y POA&M. Debes plantearte las siguientes preguntas, entre otras. ¿Cubre tu SSP el alcance de dónde tienes FCI y CUI? ¿Qué cambios han ocurrido en tu entorno que necesitan ser revisados? ¿Qué acciones en tu POA&M aún necesitas completar? Planifica cuáles de estas harás cuándo y de dónde vendrá el dinero. (Recordatorio Importante: Los POA&Ms probablemente solo serán elegibles para requisitos de práctica de Nivel 2 con una puntuación ponderada de 1.)

5. Pon en Orden tu Documentación

Pon en orden tu documentación de gestión integrada de riesgos. ¿Tienes políticas y procedimientos de ciberseguridad escritos en su lugar? ¿Se están siguiendo? ¿Cuándo fue la última vez que los revisaste? Si fueras auditado, ¿tus políticas y procedimientos resistirían el escrutinio?

6. Prueba y Valida tus Controles

Prueba y valida los controles que ya indicaste que has implementado. Recuerda que la seguridad es un proceso, no un destino, y debes reevaluar tus controles (preferiblemente al menos anualmente). Revisa tus políticas y procedimientos documentados para asegurarte de que sean efectivos, eficientes y se estén siguiendo.

7. Ve Más Allá de los Controles Básicos de Ciberseguridad

Ve más allá de los pasos básicos de cumplimiento para realizar una ciberseguridad efectiva para tu información empresarial crítica. Por ejemplo, CMMC no requiere que respaldes tus datos, pero ignorar las copias de seguridad en busca de controles de cumplimiento no proporcionará ningún consuelo si tu empresa es víctima de ransomware. Los expertos en CMMC a menudo destacan, muy acertadamente, que los controles requeridos son solo un estándar mínimo y no son necesariamente indicativos de proporcionar seguridad activa de los datos de tu empresa.

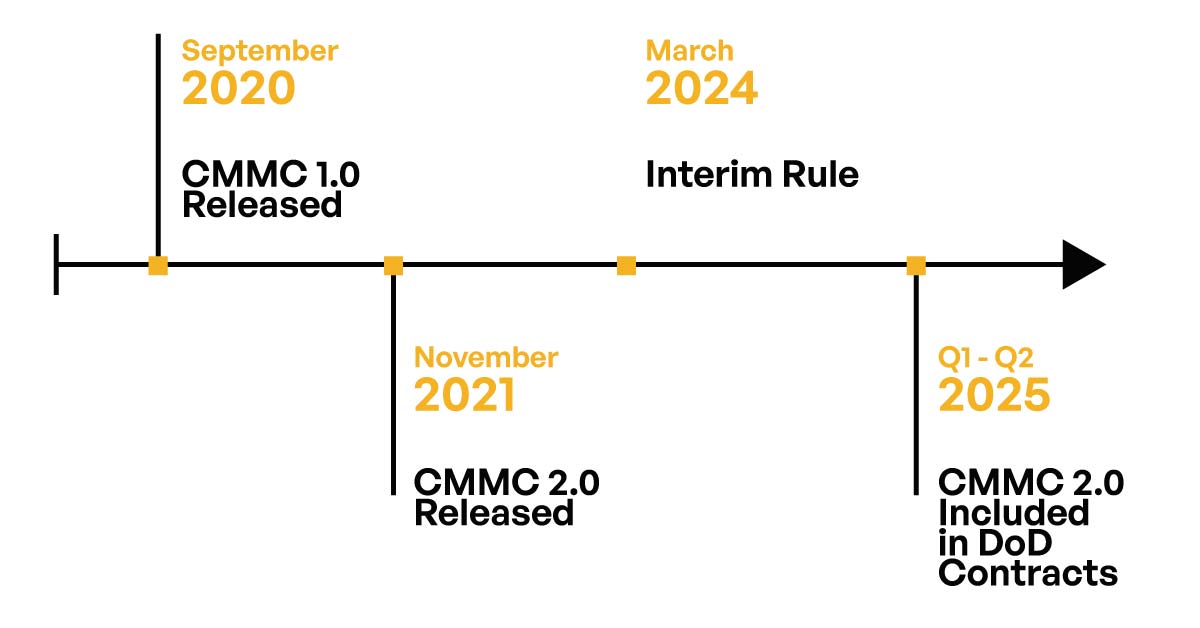

Cronograma de Implementación de CMMC

Basado en lo que se ha dicho y publicado por el cuerpo de CMMC, la implementación gradual para CMMC 2.0 comienza pronto. Los contratistas y subcontratistas del DoD deben comenzar hoy a determinar si el Nivel 1, 2 o 3 se aplica a sus organizaciones. Las autoevaluaciones y evaluaciones de riesgo de terceros por C3PAOs deben comenzar pronto, si no lo han hecho ya.

Cronograma de CMMC 2.0: ¿Cuándo Estará CMMC en los Contratos?

El cronograma para implementar CMMC 2.0 en los contratos del DoD aún está en curso y sujeto a cambios, pero el DoD ha proporcionado algunas orientaciones sobre el despliegue de CMMC.

A partir de 2021, el DoD comenzó a incorporar requisitos de CMMC en solicitudes de información (RFIs) y solicitudes de propuestas (RFPs) para adquisiciones selectas. En otras palabras, el DoD comenzó a incluir requisitos de CMMC como parte de los criterios de evaluación para algunos contratos.

Durante los próximos años, el DoD planea continuar incorporando requisitos de CMMC en más contratos. El cronograma específico para el despliegue de requisitos de CMMC variará según el tipo y alcance del contrato. El DoD ha declarado que comenzará a incluir requisitos de CMMC en nuevos acuerdos tan pronto como en el primer trimestre de 2025.

Aunque la implementación completa de CMMC 2.0 no se completará probablemente hasta 2025, esto no significa que los contratistas y subcontratistas del DoD puedan esperar uno o dos años más antes de preocuparse por el pedido.

Además, es muy probable que las propuestas de contratistas y subcontratistas sean evaluadas en función de su nivel de cumplimiento con las prácticas de Nivel 2 de CMMC 2.0, ciertamente cuando la implementación gradual comience pronto. De hecho, Kiteworks ya está encontrando que algunos contratistas del DoD están evaluando propuestas de subcontratistas basadas en el cumplimiento de CMMC 2.0. (Ver Tabla 2 para un cronograma rápido de CMMC.)

Tabla 2. Hitos clave en el cronograma de CMMC.

Proceso de Certificación CMMC y Cronograma

El proceso de certificación CMMC es típicamente arduo para la mayoría de las organizaciones, requiriendo tiempo, dinero y mano de obra. Sin embargo, el proceso favorece a las organizaciones que están organizadas, enfocadas y ágiles. La siguiente lista proporciona una visión general del proceso de certificación CMMC:

Prepararse para la Certificación CMMC

Antes de que una empresa pueda buscar su certificación CMMC, deben entender los fundamentos y los requisitos del marco CMMC. Además, deben evaluar su postura de seguridad actual frente a los requisitos del estándar CMMC e identificar cualquier brecha.

Asignar un Campeón para la Certificación CMMC

Las organizaciones deben designar un campeón para liderar el proceso de asegurar la certificación CMMC. Este campeón debe tener la autoridad y responsabilidad para gestionar todo el proceso y llevarlo desde el inicio hasta la finalización.

1. Desarrollar un Plan para la Certificación CMMC

Debe haber un plan exhaustivo en su lugar que describa el cronograma para lograr la certificación. Este plan debe cubrir todas las actividades, desde mapear su entorno de sistema a los requisitos de CMMC hasta capacitar a su personal.

2. Realizar una Autoevaluación para la Certificación CMMC

Las organizaciones deben realizar una autoevaluación para identificar cualquier brecha entre el entorno del sistema actual y los requisitos de CMMC. Esto ayudará a guiar el desarrollo de su programa de seguridad.

3. Implementar los Controles Requeridos para la Certificación CMMC

Después de realizar su autoevaluación, la organización debe implementar cualquier control requerido para abordar las brechas identificadas. Este paso puede incluir la compra de hardware o software de seguridad adicional, así como el establecimiento de políticas y procedimientos apropiados.

4. Realizar una Evaluación de Preparación para CMMC

Las organizaciones pueden necesitar contratar a un evaluador externo independiente para realizar una evaluación de preparación para asegurar que estén preparadas para el proceso formal de certificación.

5. Obtener la Certificación CMMC

Después de que la organización haya satisfecho todos los requisitos de CMMC, deben completar el proceso de certificación y recibir su certificación CMMC.

6. Mantener la Certificación CMMC

Las organizaciones deben asegurarse de que están monitoreando continuamente y regularmente sus sistemas para asegurar que permanezcan en cumplimiento con los requisitos de CMMC.

Generalmente, las organizaciones pueden esperar que el proceso tome aproximadamente de 6 a 9 meses, dependiendo de los recursos de la organización y la complejidad del entorno del sistema. Después de la preparación inicial, la organización debe pasar de 3 a 4 meses mapeando su entorno del sistema, implementando controles y realizando una evaluación de preparación. El proceso de certificación debe tomar otros 3 a 4 meses, incluyendo la evaluación, certificación y cualquier remediación necesaria. Finalmente, la organización debe planificar el monitoreo continuo de su entorno del sistema para asegurar que permanezcan en cumplimiento.

Los costos asociados con obtener la certificación CMMC varían dependiendo del tamaño y complejidad de la organización. Las organizaciones más pequeñas pueden ser capaces de mantener los costos relativamente bajos al depender principalmente de recursos internos. Para organizaciones más grandes, los costos pueden variar desde decenas de miles hasta varios cientos de miles de dólares. Esto incluye gastos para contratar a un evaluador externo, comprar nuevo hardware o software de seguridad y proporcionar capacitación para el personal.

A pesar del costo, proceso y cronograma involucrados en lograr la certificación CMMC, vale la pena el esfuerzo, ya que puede ayudar a las organizaciones a proteger su red e información. La certificación CMMC también aumenta la credibilidad y confianza de una organización con sus clientes, ya que las organizaciones certificadas pueden demostrar que están tomando en serio la seguridad de la información y están comprometidas a proteger sus datos. Además, obtener la certificación CMMC puede dar a una organización una ventaja competitiva en el mercado, ya que la certificación se está volviendo cada vez más importante para las organizaciones que buscan hacer negocios con contratistas del DoD.

Acelera tu Proceso de Cumplimiento de CMMC 2.0 Nivel 2 con Kiteworks

El marco CMMC 2.0 incluye controles de práctica de gran alcance. Los contratistas y subcontratistas del DoD—ciertamente aquellos que requieren acreditación de Nivel 2—deben buscar expertos en CMMC que puedan ayudarles en su viaje.

Las prácticas de consultoría como Optiv tienen la experiencia para mapear los requisitos de práctica de Nivel 2 a tus controles y tecnología existentes y guiarte a través del proceso de remediación de POA&Ms y participación con un C3PAO para evaluación y acreditación.

Al mismo tiempo y como se señaló anteriormente, los contratistas y subcontratistas del DoD pueden acelerar su proceso de acreditación de Nivel 2 de CMMC 2.0 asegurándose de tener la plataforma adecuada de comunicaciones de contenido sensible en su lugar.

Muchas organizaciones admiten usar numerosas herramientas cuando se trata de enviar, compartir, recibir y almacenar contenido privado como CUI y FCI. Por ejemplo, Kiteworks encontró en nuestro Informe de Privacidad y Cumplimiento de Comunicaciones de Contenido Sensible que más de dos tercios de las organizaciones dependen de cuatro o más sistemas de registro. Esto aumenta la complejidad y las ineficiencias, así como el riesgo.

En lugar de usar un conjunto desagregado de herramientas para el intercambio digital de contenido privado como CUI y FCI, un número creciente de organizaciones—hoy en día 3,800 y contando—utilizan la plataforma Kiteworks. Debido a que Kiteworks está Autorizado por FedRAMP, a diferencia de muchas otras opciones de solución en el mercado, cumple o cumple parcialmente con un mayor número de áreas de práctica de Nivel 2 de CMMC 2.0 que esas opciones competitivas. En lugar de demostrar cumplimiento con alrededor del 50% de los requisitos de práctica de CMMC, los contratistas y subcontratistas del DoD que utilizan Redes de Contenido Privado habilitadas por Kiteworks se benefician del soporte para casi el 90% de los requisitos de Nivel 2 desde el primer momento.

Los contratistas y subcontratistas del DoD que buscan salir disparados y lograr la acreditación de Nivel 2 de CMMC 2.0 antes que sus competidores necesitan echar un vistazo serio a Kiteworks. Programa una demostración personalizada adaptada a tus necesidades hoy.