Directiva NIS 2: Qué Significa para tu Negocio

La Directiva sobre la Seguridad de las Redes y de la Información (Directiva NIS) es una legislación adoptada por la Unión Europea (UE) en 2016 para aumentar la ciberseguridad y proteger los servicios e infraestructuras esenciales de amenazas cibernéticas. La Directiva NIS requiere que los estados miembros de la UE establezcan un marco nacional para la seguridad de las redes y de la información y designen a ciertos operadores de servicios esenciales (OES) y proveedores de servicios digitales (DSP) como “infraestructura crítica” que debe cumplir con los estándares de ciberseguridad. La directiva también impone requisitos de notificación de incidentes y requiere que los estados miembros cooperen en cuestiones de ciberseguridad.

Evolución de la Directiva NIS

La Directiva NIS tenía como objetivo aumentar la cooperación entre los estados miembros, proporcionar una cultura de seguridad en industrias vitales para la economía o la sociedad, y asegurar que los proveedores de servicios digitales y los operadores de servicios esenciales cumplieran con los requisitos necesarios de ciberseguridad.

Sin embargo, con la rápida transformación digital y el aumento de las amenazas cibernéticas, se necesitaba una legislación más completa. Esto llevó a la Comisión Europea a proponer la Directiva NIS 2 en diciembre de 2020.

La Directiva NIS 2, una versión mejorada de la Directiva NIS, busca abordar las brechas e inconsistencias identificadas, como las relacionadas con los requisitos de seguridad y la supervisión de los principales proveedores de servicios digitales. También amplía el alcance para cubrir más sectores como los servicios postales y de mensajería, la gestión de aguas residuales, etc., e introduce medidas de supervisión más estrictas.

La Directiva NIS 2 también busca armonizar aún más las obligaciones de seguridad de las empresas, simplificando el entorno regulatorio y previniendo la búsqueda de jurisdicciones más favorables.

En noviembre de 2022, la Unión Europea anunció su intención de ampliar el alcance de la Directiva sobre Sistemas de Redes y de Información (NIS) como una solución contra las vulnerabilidades y amenazas cibernéticas. Estas reformas, ahora conocidas como NIS 2, tienen como objetivo establecer una ciberresiliencia más fuerte al agregar proveedores de TI subcontratados y proveedores de servicios administrados (MSP) a la cobertura actual de la directiva. Como se esperaba, las nuevas reglas afectarán a los proveedores de servicios esenciales, como energía, salud, transporte o agua, lo que los obligará a adherirse a las regulaciones y enfrentar el riesgo de multas de hasta £17 millones en el Reino Unido y €10 millones o el 2% del volumen de negocios mundial en la UE por cualquier incumplimiento.

La aprobación formal de NIS 2 tuvo lugar el 10 de noviembre de 2022, con la publicación formal entrando en vigor el 16 de enero de 2023. Esto significa que los estados miembros de la UE deben comenzar la implementación dentro de los 21 meses a partir de la fecha de publicación. Por lo tanto, la implementación debe completarse antes del 17 de octubre de 2024.

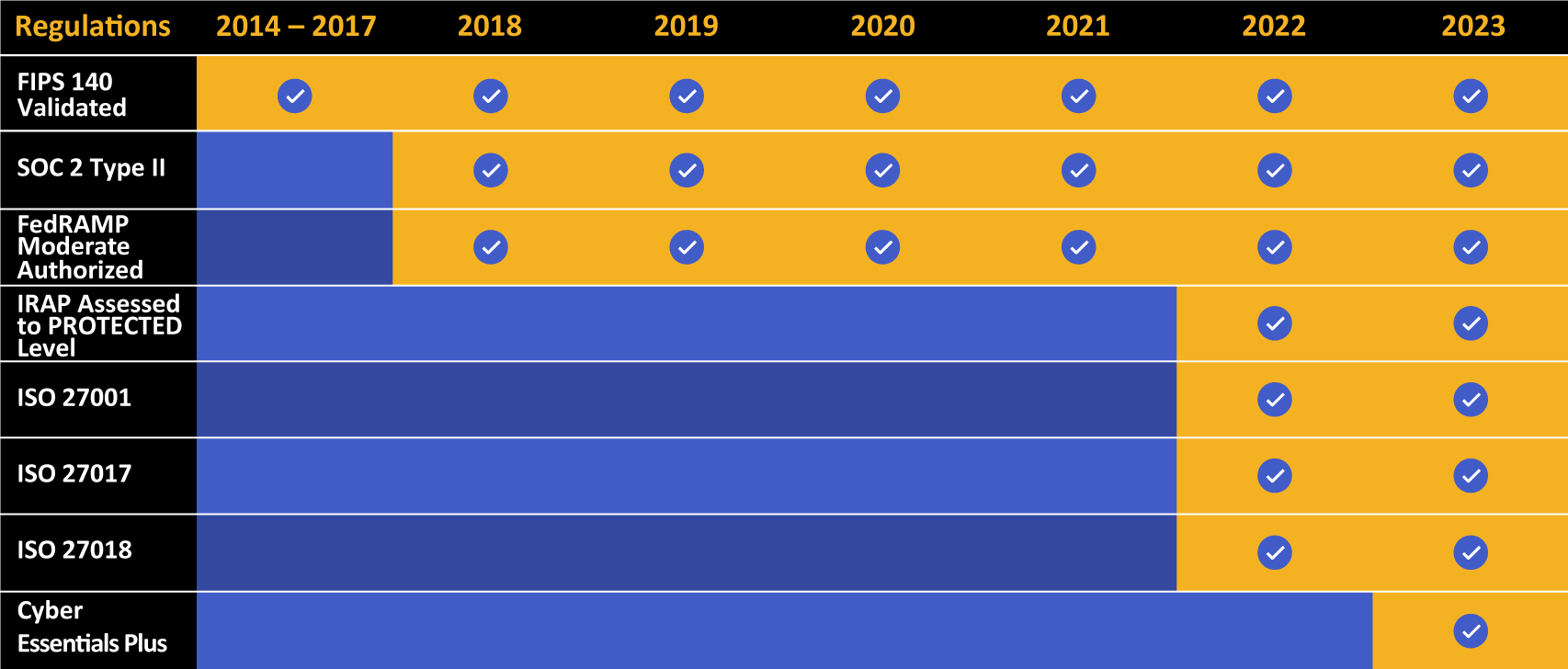

Kiteworks presume de una larga lista de logros en cumplimiento y certificación.

Directiva NIS 2: Cambios Clave

La Directiva NIS 2 rescinde la Directiva NIS original y crea un conjunto de reglas más extenso y estandarizado sobre ciberseguridad para las organizaciones que realizan sus actividades dentro de la UE. NIS 2 abarca algunos cambios importantes, incluyendo:

Ampliación del Alcance de Cobertura de la Directiva NIS 2

El número de organizaciones sujetas a la Directiva NIS 2 ha aumentado significativamente respecto a la Directiva NIS original. La nueva Directiva NIS 2 define específicamente las organizaciones a las que se aplican las obligaciones. La inclusión de servicios postales, gestión de residuos, producción química y distribución y sectores de alimentos agrícolas verá aumentar el número de sectores cubiertos por la Directiva NIS 2 de 19 a 35.

Además, NIS 2 proporciona más detalles sobre qué entidades dentro de estos sectores están sujetas a los requisitos. Cualquier entidad con más de 250 empleados y un volumen de negocios anual de más de €50 millones y/o un balance anual superior a €43 millones está cubierta. Y en ciertas circunstancias, las entidades deben cumplir independientemente del tamaño de la empresa, como los proveedores de redes de comunicaciones electrónicas públicas.

Requisitos de Seguridad Reforzados en la Directiva NIS 2

La Directiva NIS 2 refuerza los requisitos de seguridad para las empresas al imponer un enfoque de gestión de riesgos y proporcionar una lista mínima de elementos básicos de seguridad que deben aplicarse. Además, introduce disposiciones más específicas sobre el proceso de notificación de incidentes, el contenido de los informes y el tiempo (es decir, dentro de las 24 horas del descubrimiento del incidente).

Mayor Colaboración con la Directiva NIS 2

NIS 2 busca mejorar la colaboración aumentando la confianza y facilitando el intercambio de información entre los estados miembros de la UE y su gestión coordinada de crisis cibernéticas a gran escala a nivel de la UE. Esto llevó a la creación de la Red de Organización de Enlace de Crisis Cibernéticas Europeas (EU CyCLONe), que está específicamente dedicada a estas iniciativas a nivel de la UE.

Notificación de Incidentes Más Rápida con la Directiva NIS 2

NIS 2 exige que las entidades clave y críticas notifiquen a sus respectivos equipos nacionales de respuesta a incidentes de seguridad informática (CSIRTs) o, si corresponde, a las autoridades competentes relevantes de cualquier incidente que tenga un efecto importante en sus servicios. Los pasos a seguir incluyen: enviar una advertencia temprana dentro de las 24 horas de tener conocimiento del incidente, que debe mencionar si el incidente podría ser el resultado de actos maliciosos o tener un efecto transfronterizo; enviar una notificación de incidente dentro de las 72 horas, proporcionando una revisión inicial del incidente y su magnitud y resultados; enviar un informe intermedio si lo solicita el CSIRT o la autoridad competente; y enviar un informe final no más tarde de un mes desde la notificación del incidente, que debe detallar la causa probable del incidente, cualquier medida de mitigación empleada y cualquier repercusión transfronteriza del incidente.

Aplicación del Cumplimiento de la Directiva NIS 2

Los estados miembros de la UE podrán utilizar un sistema de aplicación riguroso, que incluye el derecho a realizar inspecciones, evaluaciones de seguridad y exigir datos y documentos. Las infracciones de la Directiva NIS 2 podrían resultar en severas sanciones financieras:

- Hasta €10 millones o el 2% del volumen de negocios anual mundial total para OES (Operador de Servicios Esenciales)

- Hasta €10 millones o el 2% del volumen de negocios anual mundial total para DSPs (Proveedores de Servicios Digitales)

La Directiva NIS 2 Mitiga el Riesgo de Terceros en la Cadena de Suministro

La cadena de suministro es un foco de ciberataques. La gestión de riesgos de la cadena de suministro (SCRM) busca entender y equilibrar las diferencias entre los controles de seguridad existentes, las vulnerabilidades potenciales, los requisitos de regulación y los objetivos comerciales. La Directiva NIS 2 toma en cuenta este riesgo de ciberseguridad al requerir una gestión estricta de riesgos de la cadena de suministro.

La Directiva NIS 2 Trae Requisitos de Seguridad Más Estrictos Basados en el Riesgo

Un enfoque basado en el riesgo para la seguridad sustenta las nuevas obligaciones de seguridad de la Directiva NIS 2. Este enfoque está en línea con otras regulaciones como el Reglamento General de Protección de Datos (GDPR). Las técnicas de respuesta a incidentes y gestión de crisis y riesgos juegan un papel clave en el cumplimiento de NIS 2 y deben ser una base para implementar las medidas de seguridad descritas en la directiva. Para mantener un alto nivel de seguridad dentro de los proveedores de servicios esenciales, NIS 2 requiere que las organizaciones relevantes cumplan con estrictos requisitos para:

- Completar una evaluación de riesgos y tener políticas de seguridad de sistemas de información suficientes

- Prevenir, detectar y responder a incidentes de manera oportuna

- Gestión de crisis y continuidad operativa en caso de un incidente cibernético importante

- Asegurar la seguridad de su cadena de suministro

- Asegurar la seguridad de sus sistemas de red e información

- Tener políticas y procedimientos en su lugar que evalúen la efectividad de las prácticas de gestión de riesgos de ciberseguridad

- Usar cifrado fuerte

Cómo las Empresas Pueden Mejorar su Preparación para el Cumplimiento de la Directiva NIS 2

Las empresas pueden mejorar su preparación para el cumplimiento de NIS 2 implementando las siguientes medidas, tales como:

Modelo de Confianza Cero Definido por el Contenido

Los modelos de confianza cero se basan en el principio de “nunca confíes, siempre verifica”, limitando el acceso a la red o sistema de una empresa solo a usuarios autorizados. Se deben implementar políticas de autenticación para asegurar que el acceso no se otorgue a menos que el usuario haya sido identificado por el sistema a través de autenticación multifactor (MFA) u otro proceso de verificación. Un enfoque de confianza cero definido por el contenido debe incluir políticas de control de acceso granulares y registros para permitir a las empresas proteger sus comunicaciones de contenido sensible de riesgos cibernéticos y de cumplimiento.

Gestión de Riesgos de Ciberseguridad

La gestión de riesgos debe ser un componente central de la estrategia de seguridad de cualquier organización. Se deben realizar evaluaciones de riesgos de manera regular para identificar cualquier amenaza o vulnerabilidad potencial. También se deben implementar políticas y controles para contrarrestar cualquier amenaza identificada. Esto incluye tanto soluciones técnicas, como firewalls, sistemas de detección de intrusiones y protección antivirus/anti-malware, como soluciones no técnicas, como capacitación en seguridad para empleados y procedimientos para gestionar y monitorear riesgos potenciales.

Autenticación Multifactor

La autenticación multifactor se puede usar para agregar una capa adicional de seguridad a la autenticación de usuarios. Esto requiere que los usuarios ingresen dos o más factores de autenticación, como un nombre de usuario y contraseña, para obtener acceso a un sistema o recurso. Esto es especialmente importante para el acceso remoto, donde un proceso de verificación adicional, como un código de un solo uso enviado por SMS o correo electrónico, agrega una capa extra de seguridad.

Cifrado de Extremo a Extremo

El cifrado de extremo a extremo es fundamental para proteger los datos sensibles que se almacenan o transmiten a través de una red. Este es un proceso de cifrado de datos, haciéndolos ilegibles hasta que se desbloquean usando una clave adecuada. Hay varios algoritmos de cifrado que se pueden usar, como el cifrado AES-256. El cifrado también se puede usar para anonimizar datos o para asegurar que solo los usuarios autorizados puedan acceder a ellos, como a través de una clave de cifrado.

Uso Compartido Seguro de Archivos

Esto implica implementar una solución de uso compartido seguro de archivos para proteger los datos confidenciales de ser compartidos con personas no autorizadas. Esto puede incluir el uso de políticas de control de acceso para permitir solo al personal autorizado acceder a los datos y herramientas para monitorear qué miembros del personal están compartiendo archivos. Además, la gestión de derechos digitales (DRM) se puede usar para controlar quién puede abrir, editar y compartir archivos, y el acceso se puede restringir según roles y perfiles de usuario.

Correo Electrónico Seguro

El correo electrónico es a menudo el primer objetivo para la ingeniería social o phishing, por lo que es importante asegurar que los correos electrónicos sean seguros y que cualquier información sensible esté cifrada. Las soluciones de correo electrónico seguro pueden ayudar a proteger contra el acceso no autorizado o la interceptación de mensajes, y pueden incluir cifrado, firmas digitales y otras medidas de seguridad.

Programa de Capacitación y Concienciación en Seguridad

Es esencial que el personal esté al tanto de las prácticas adecuadas de ciberseguridad y pueda reconocer y evitar amenazas potenciales. Esto se puede lograr a través de programas de capacitación en concienciación de seguridad, que pueden incluir temas como estafas de phishing, tácticas de ingeniería social y creación de contraseñas seguras. Además, es importante que los empleados se mantengan actualizados sobre nuevas medidas de seguridad, mejores prácticas y las últimas amenazas.

Soluciones de Seguridad de Red

Los firewalls, los sistemas de prevención de intrusiones y las soluciones antivirus/anti-malware son todos elementos esenciales de una solución integral de seguridad de red. Los firewalls se pueden usar para controlar el flujo de tráfico que entra y sale del sistema, previniendo el acceso no autorizado. Los sistemas de detección de intrusiones pueden detectar cualquier actividad maliciosa, como malware, pérdida de datos e intentos de hackeo, y alertar a los administradores. Las soluciones antivirus/anti-malware pueden proteger contra cualquier software malicioso que pueda estar presente en el sistema. Además, una estrategia de seguridad efectiva también debe incluir escaneos regulares del sistema y la red, parcheo de aplicaciones, monitoreo y pruebas.

Kiteworks Apoya a las Empresas con una Red de Contenido Privado Cumpliente con la Directiva NIS 2

Kiteworks ayuda a las organizaciones a demostrar el cumplimiento de la Directiva NIS 2. ¿Cómo? La Red de Contenido Privado de Kiteworks proporciona los niveles más altos de visibilidad y control de su contenido sensible, incluyendo dónde se almacena, quién tiene acceso a él y con quién lo están compartiendo. Juntas, estas capacidades ayudan a cumplir con los rigurosos requisitos de la Directiva NIS 2. La plataforma Kiteworks hace esto a través de:

Aplicación del Cumplimiento con Políticas de Seguridad de Sistemas de Información

Kiteworks permite a los clientes estandarizar políticas de seguridad a través de correo electrónico, uso compartido de archivos, móvil, MFT, SFTP y más con la capacidad de aplicar controles de políticas granulares para proteger la privacidad de los datos. Los administradores pueden definir permisos basados en roles para usuarios externos, aplicando así el cumplimiento de NIS 2 de manera consistente a través de los canales de comunicación.

Apoyo a la Continuidad del Negocio

Mantener registros precisos de todas las actividades y datos técnicos con pantallas de seguimiento fáciles de usar, permitiendo que los registros de auditoría trabajen para el doble propósito de asegurar que una organización pueda investigar violaciones de datos y proporcionar evidencia de cumplimiento durante las auditorías. En caso de una violación, esto otorga a una organización la capacidad de ver exactamente qué fue exfiltrado para que puedan comenzar a trabajar de inmediato en la recuperación ante desastres y continuar su negocio diario mientras mantienen el cumplimiento.

Definición y Aplicación de Prácticas Básicas de Higiene Cibernética

ISO ha validado que Kiteworks protege eficazmente tu contenido sensible del riesgo cibernético (ISO 27001), incluso cuando se implementa como un servicio en la nube (ISO 27017), y para proteger a tu organización de filtraciones dañinas de información personal identificable (PII) como validado por ISO 27018. Además, Kiteworks tiene una biblioteca de certificaciones de cumplimiento, incluyendo ser cumpliente con SOC 2 y certificado SOC 2. Estas certificaciones, junto con la arquitectura de tenencia única y el endurecimiento en múltiples capas, validan la capacidad de Kiteworks para mitigar el riesgo de contenido con el sistema de gestión de contenido y mantener tus prácticas básicas de higiene cibernética dentro del cumplimiento de NIS 2.

Protección de Contenido con Cifrado

Asegurar el cifrado a nivel de volumen y archivo de todo el contenido en reposo (con cifrado AES-256) y cifrado TLS en tránsito para proteger el contenido del acceso no autorizado, la corrupción de datos y el malware. El cifrado flexible permite a los clientes usar el cifrado de extremo a extremo de Kiteworks y conectarse con socios con diferentes estándares como OpenPGP, S/MIME y TLS. El correo electrónico seguro de Kiteworks proporciona cifrado y controles de seguridad uniformes con una Puerta de Enlace de Protección de Correo Electrónico (EPG) que asegura que solo los usuarios autenticados puedan leer los mensajes.

Establecimiento de Políticas de Control de Acceso y Gestión de Activos

Los administradores de Kiteworks configuran controles granulares para proteger el contenido sensible y hacer cumplir las políticas de cumplimiento, permitiendo a los propietarios de negocios gestionar fácilmente el contenido, carpetas, invitaciones y controles de acceso para asegurar el cumplimiento de NIS 2 de todo el contenido. El control de acceso se puede gestionar aún más dentro del cumplimiento con geofencing, habilitación de aplicaciones, filtrado de tipos de archivos y control de reenvío de correos electrónicos.

Kiteworks proporciona una gama de características para hacer cumplir el cumplimiento con las políticas de seguridad de sistemas de información, manejar incidentes con eficiencia, apoyar la continuidad del negocio, gestionar vulnerabilidades en el desarrollo y mantenimiento, definir y aplicar prácticas básicas de higiene cibernética, proteger el contenido con cifrado, establecer políticas de control de acceso y gestión de activos, y verificar usuarios con autenticación multifactor. Estas características permiten a las organizaciones detectar y responder a incidentes de seguridad, gestionar vulnerabilidades y mantener el cumplimiento con los requisitos de NIS 2.

Las empresas de toda la UE que buscan comenzar su camino hacia el cumplimiento de la Directiva NIS 2 pueden programar una demo personalizada para aprender más sobre la plataforma Kiteworks.