Comprendiendo Aspectos Clave del Cumplimiento de Datos

El cumplimiento de datos se ha convertido en una parte integral de los negocios, independientemente del tamaño, la industria o la ubicación geográfica de una organización.

Hay varios factores detrás del surgimiento del cumplimiento de datos. En última instancia, un crecimiento masivo en el volumen de datos ha precipitado un aumento en las amenazas y ataques cibernéticos, lo que a su vez ha requerido un compromiso para proteger la privacidad de clientes, constituyentes y pacientes. El cumplimiento de datos requiere que las organizaciones practiquen una gestión adecuada de datos para la eficiencia, transparencia y privacidad.

Pero, ¿cómo saben las organizaciones qué estándares y regulaciones seguir y qué procesos de cumplimiento de datos implementar? Este artículo analiza de cerca el cumplimiento de datos y su papel en los negocios modernos, en un esfuerzo por responder a esas preguntas.

Por Qué Importa el Cumplimiento de Datos

El cumplimiento de datos es el proceso de asegurar que las organizaciones y sus sistemas cumplan con los requisitos legales, regulatorios y operativos de datos. Implica establecer controles para proteger la privacidad, integridad y disponibilidad de los datos y prevenir el uso indebido de los mismos. También incluye el desarrollo de políticas y procedimientos que rigen cómo las organizaciones e individuos manejan los datos. Las empresas se benefician del cumplimiento de datos ya que les ayuda a crear y mantener sistemas eficientes para gestionar datos.

Las empresas invierten en cumplimiento de datos para proteger los datos de sus clientes y asegurar que permanezcan en cumplimiento con regulaciones de la industria como GDPR, HIPAA y muchas otras. Estas regulaciones son necesarias para proteger el derecho de los clientes a la privacidad, seguridad y precisión de los datos. El cumplimiento normativo, y el cumplimiento de datos en un sentido más amplio, ayuda a las empresas a lograr y mantener una reputación de ser buenos administradores de los datos personales de sus clientes. El cumplimiento de datos, si se realiza con éxito, permite a las empresas construir confianza con sus clientes, proteger a la empresa de violaciones de datos y violaciones de cumplimiento que incluyen sanciones costosas, multas y repercusiones a largo plazo en la reputación del negocio.

El cumplimiento de datos también tiene beneficios prácticos. Invertir en cumplimiento de datos puede ayudar a las empresas a aumentar su eficiencia y rentabilidad. Las buenas prácticas de cumplimiento de datos ayudan a las empresas a asegurar que sus datos no solo sean seguros y protegidos, sino también actualizados y precisos, lo que ayuda a minimizar errores costosos. Además, un cumplimiento de datos efectivo puede reducir la cantidad de tiempo y dinero que las empresas gastan en encontrar, corregir y reemplazar datos.

Algunos ejemplos de cumplimiento de datos incluyen:

- Implementar políticas para el almacenamiento y mantenimiento de datos

- Crear controles de acceso a datos

- Capacitar a los empleados sobre privacidad y seguridad de datos

- Establecer procedimientos para el intercambio y transferencia de datos

- Configurar sistemas para el archivo y eliminación de datos

- Utilizar cifrado para proteger los datos

- Establecer revisiones y auditorías de seguridad

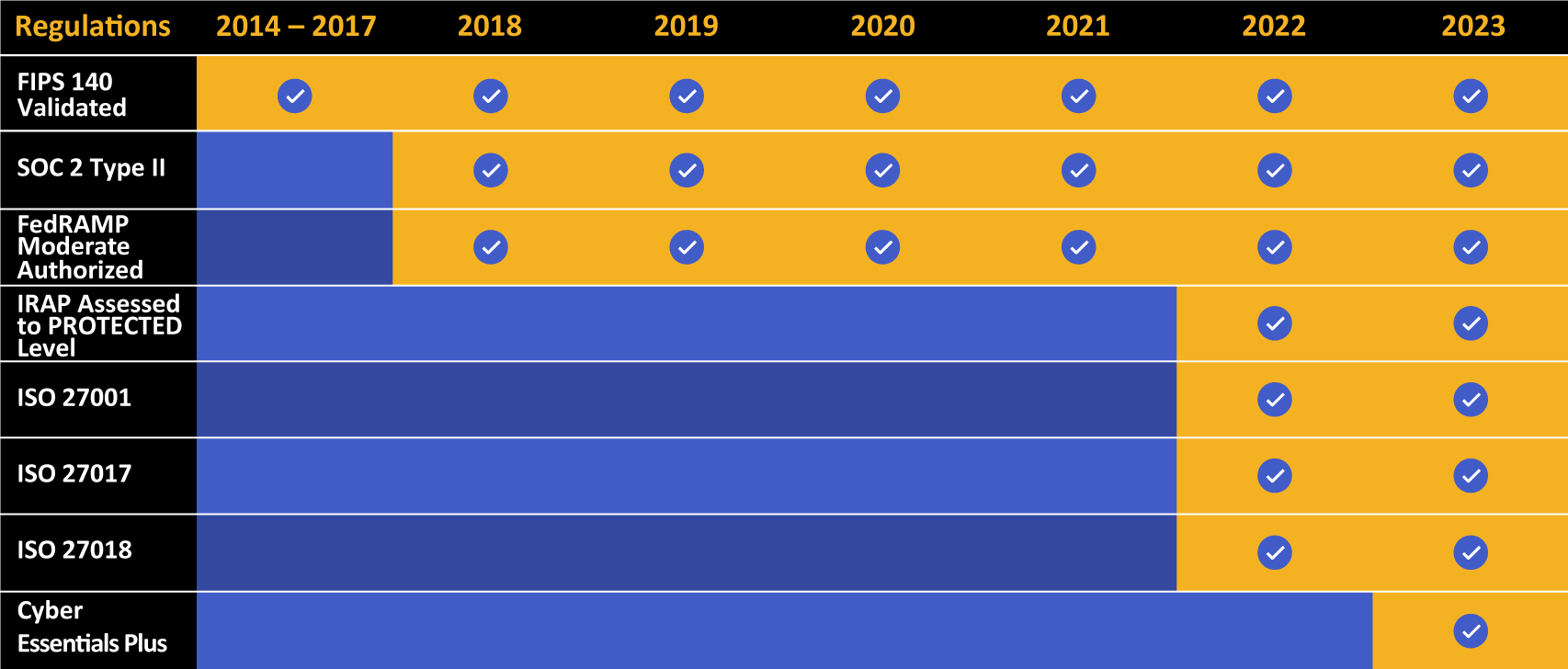

Kiteworks presume de una larga lista de logros en cumplimiento y certificación.

Cumplimiento de Seguridad de Datos: una Introducción

El cumplimiento de seguridad de datos se refiere a un conjunto de estándares y leyes que las organizaciones deben seguir para asegurar sus datos y protegerlos de violaciones, robos o pérdidas. Esto implica una amplia gama de prácticas y estrategias, incluyendo el cifrado de datos sensibles, el control de acceso de usuarios, la implementación de sistemas de respaldo confiables, y más. Estos estándares y leyes a menudo son específicos de la industria. Por ejemplo, las organizaciones de salud en los EE. UU. deben cumplir con la Ley de Portabilidad y Responsabilidad de Seguros de Salud (HIPAA), que proporciona regulaciones para el uso y divulgación de información de salud protegida. De manera similar, las instituciones financieras pueden necesitar cumplir con la Ley Sarbanes-Oxley (SOX), que incluye reglas para el reporte de registros electrónicos. El cumplimiento con las leyes de seguridad de datos suele ser obligatorio, y el incumplimiento puede resultar en severas sanciones, tanto financieras como reputacionales. Por lo tanto, las organizaciones deben asegurarse de entender las leyes y regulaciones específicas de su industria y que tienen los sistemas y procesos necesarios para mantener el cumplimiento.

El cumplimiento de seguridad de datos también implica monitoreo y gestión continuos. Esto significa auditar regularmente tus sistemas y prácticas para asegurar que aún estén alineados con los estándares requeridos, así como actualizar tus protocolos a medida que cambian las regulaciones. Vale la pena señalar que ser conforme no significa necesariamente que los datos de una organización estén completamente seguros. Los estándares de cumplimiento proporcionan un conjunto mínimo de requisitos, y muchas organizaciones eligen ir más allá de estos para mejorar aún más su seguridad de datos.

En general, el cumplimiento de seguridad de datos se trata de minimizar el riesgo, proteger datos sensibles y cumplir con los estándares regulatorios establecidos dentro de tu industria específica. Es un aspecto crítico de la gestión de información y puede desempeñar un papel importante en la estrategia general de ciberseguridad de una organización.

Cómo el Cumplimiento de Seguridad de Datos Difere del Cumplimiento de Datos

Aunque similares, el cumplimiento de seguridad de datos y el cumplimiento de datos tienen diferentes enfoques y objetivos. El cumplimiento de seguridad de datos, por ejemplo, se ocupa principalmente de cómo se protege la información de violaciones, pérdidas y accesos no autorizados. El cumplimiento de seguridad de datos aborda las medidas y estándares que una organización implementa para asegurar que sus datos estén seguros y protegidos.

El cumplimiento de seguridad de datos, una vez más, generalmente implica cifrar datos, controlar el acceso de usuarios y establecer sistemas de respaldo confiables. El cumplimiento de seguridad de datos es crítico para evitar posibles amenazas cibernéticas y demostrar cumplimiento con las leyes de protección de datos. El cumplimiento de datos, por el contrario, se refiere a la adhesión a las leyes y regulaciones que gobiernan la recopilación, almacenamiento, procesamiento y gestión de datos. Estas reglas no solo cubren la seguridad de los datos, sino también la privacidad de los datos, la soberanía de los datos, la transparencia de los datos y más. Por ejemplo, el Reglamento General de Protección de Datos (GDPR) en la UE regula cómo las organizaciones deben manejar los datos personales de los individuos, incluyendo disposiciones sobre la obtención de consentimiento explícito para la recopilación de datos, proporcionando información clara sobre cómo se utilizan los datos y dando a los individuos el derecho de acceder o eliminar sus datos.

Entonces, mientras que el cumplimiento de seguridad de datos se centra en los aspectos técnicos y operativos de proteger los datos de accesos no autorizados y violaciones, el cumplimiento de datos tiene un alcance más amplio y cubre los aspectos legales, éticos y regulatorios de la gestión y manejo de datos. Esencialmente, el cumplimiento de seguridad de datos puede verse como parte del paraguas más amplio del cumplimiento de datos. Ambos son igualmente importantes e interconectados en el mantenimiento de la estrategia general de gobernanza de datos de una organización.

Cumplimiento de Seguridad de Datos: una Prioridad para los Negocios Modernos

El cumplimiento de seguridad de datos toca todos los aspectos de un negocio, desde lo legal hasta lo reputacional y operativo. Por lo tanto, es una obligación empresarial crítica que puede impactar significativamente el éxito y la longevidad de una empresa. Aquí hay solo algunos ejemplos de cuán crítico es el cumplimiento de seguridad de datos para las organizaciones:

- Cumplimiento Legal: La primera y más evidente razón es el cumplimiento legal. Las empresas necesitan adherirse a varias leyes y regulaciones que exigen la protección de datos. El incumplimiento puede resultar en multas pesadas, demandas y sanciones legales.

- Protección de la Reputación: Las violaciones de datos pueden causar un daño irreparable a la reputación de una empresa. Un solo incidente puede erosionar la confianza del cliente, lo que podría llevar a la pérdida de clientes e ingresos. En esta era de la información, las noticias sobre violaciones de datos se difunden rápidamente, y reconstruir la confianza perdida puede ser difícil y costoso.

- Protección contra Amenazas Cibernéticas: Con el aumento de los delitos cibernéticos, asegurar la seguridad de los datos se ha convertido en una necesidad. A través del cumplimiento de seguridad de datos, las empresas pueden proteger datos sensibles de accesos no autorizados, robos y violaciones, reduciendo así el riesgo de ataques cibernéticos.

- Consideraciones Económicas: Las violaciones de datos pueden ser costosas. Además de las posibles multas, las empresas podrían tener que asumir los costos de rectificar la violación, compensar a los clientes afectados e incluso posibles demandas. Al adherirse al cumplimiento de seguridad de datos, las empresas pueden evitar estos costos elevados.

- Mantener una Ventaja Competitiva: Las empresas que pueden demostrar un cumplimiento robusto de seguridad de datos tienden a ser más confiables por los clientes y socios por igual, dándoles una ventaja competitiva en el mercado.

- Continuidad del Negocio: Las violaciones de seguridad de datos pueden interrumpir las operaciones comerciales, lo que lleva a pérdidas comerciales. El cumplimiento con los estándares de seguridad de datos asegura operaciones comerciales fluidas.

- Requisitos Regulatorios: Dependiendo de la industria, el cumplimiento de seguridad de datos podría ser un requisito previo para obtener ciertas certificaciones, acreditaciones o contratos, especialmente cuando se trata con organismos gubernamentales o grandes corporaciones.

Cómo el Cumplimiento de Datos Impacta a las Empresas

Una vez más, el cumplimiento de datos abarca mucho más que el cumplimiento de seguridad de datos. El cumplimiento de datos impacta cómo almacenas, transmites y usas la información como parte de tus operaciones comerciales. Piensa en el cumplimiento de datos como la intersección de la privacidad de datos del consumidor/paciente/cliente y los derechos de información contra el uso comercial adecuado de la información que puede estar bajo esos derechos de privacidad de datos.

Para determinar las obligaciones de tu organización en cuanto al “cumplimiento de datos”, necesitas responder algunas preguntas clave:

- ¿Cómo estás protegiendo tus datos: uso o divulgación no autorizados?

- ¿Cómo deben protegerse esos datos: a través de medidas técnicas, administrativas o físicas?

- ¿Cómo se utilizan los datos? ¿para servicios comerciales o de cliente/cliente/paciente?

La seguridad es un componente importante de un régimen de cumplimiento. Además, muchos estándares y regulaciones gubernamentales e industriales tienen la privacidad y protección de datos como su punto focal (por ejemplo, GDPR, PCI DSS, etc.). Las organizaciones deben poder demostrar gobernanza y cumplimiento de la gestión de riesgos cibernéticos a auditores, juntas directivas, personal ejecutivo, organismos regulatorios y de cumplimiento, entre otros.

El cumplimiento de datos es crítico para las empresas por varias razones:

- Cumplimiento de Datos para los Derechos Individuales: Como se cubre más adelante en el artículo, la gestión de la información para fines comerciales se cruza con los derechos de los individuos para gestionar, controlar y acceder a su información. Diferentes industrias requieren regulaciones de protección adicionales basadas en otros conceptos de derechos individuales.

- Cumplimiento de Datos para la Ética y la Privacidad de Datos: Uno de los aspectos esenciales de un marco de cumplimiento de datos es la ética de mantener la privacidad del usuario. La salud, el comercio minorista, las finanzas y otras industrias tienen regulaciones que definen la privacidad del usuario como componentes sagrados y fundamentales de su operación.

- Cumplimiento de Datos para Usos Comerciales: Fuera de la privacidad de datos de divulgación no autorizada, el cumplimiento de datos también se cruza con los usos comerciales adecuados. Mientras que algunas regulaciones de datos son más rigurosas que otras, dependiendo de dónde tienen jurisdicción, muchos marcos destacan cómo una empresa puede usar la información y cómo no puede. Algunos de estos marcos (como el Reglamento General de Protección de Datos [GDPR]) también especifican directrices estrictas sobre cuánto tiempo se puede usar la información y bajo qué circunstancias.

- Cumplimiento de Datos para el Consentimiento: Siguiendo el punto anterior, el consentimiento es una parte integral del cumplimiento. Algunos marcos requieren que proporciones información de exclusión para el uso comercial o de marketing, mientras que marcos aún más estrictos requieren que las empresas obtengan un consentimiento documentado y comprobable.

Cómo Diferentes Regulaciones Impactan el Cumplimiento de Datos

No todos los datos se crean iguales, y no todos los marcos y regulaciones de cumplimiento exigen el mismo nivel de protección de datos.

Algunos de los estándares y regulaciones de cumplimiento más significativos que impactan a las empresas incluyen:

- HIPAA: Cubriendo la información de salud para pacientes que trabajan con hospitales, compañías de seguros o cualquier persona relacionada con la prestación de atención médica, los requisitos de cumplimiento de HIPAA definen estrictamente el cumplimiento en relación con la información de salud protegida (PHI) o información relacionada con la atención de un paciente o información de pago relacionada con la atención. Bajo HIPAA, las empresas nunca deben divulgar PHI a terceros que no sean el paciente sin un consentimiento estricto y documentado. Esto requiere políticas y procedimientos bien documentados de gestión de riesgos de terceros (TPRM). Asimismo, esa información debe protegerse contra la divulgación dondequiera que esté, incluidos bases de datos, estaciones de trabajo/dispositivos móviles, servidores e incluso durante la transmisión entre diferentes partes. La mayoría de las tecnologías conformes proporcionan formas de asegurar la información para su uso, de modo que las empresas no tengan que depender de correo electrónico cifrado u otras tecnologías más antiguas.

- Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI DSS): El cumplimiento de PCI cubre esencialmente los pagos con tarjeta de crédito y la protección de la información de pago durante las compras. Mientras que HIPAA especifica el cumplimiento en relación con PHI, PCI DSS se centra específicamente en la información de pago en el punto de venta, incluidos números de tarjetas de crédito, nombres, direcciones, números de teléfono, y así sucesivamente. A diferencia de HIPAA, que es regulada por los gobiernos federal y estatal, PCI es una invención de las principales redes de tarjetas de crédito (Visa, Mastercard y American Express) y se aplica a través de sanciones a comerciantes o procesadores de pagos no conformes. Las sanciones, en este caso, pueden exigir multas acumulativas por cada incidente de incumplimiento y la pérdida de una cuenta de comerciante (lo que hace difícil, si no imposible, procesar transacciones con tarjeta de crédito).

- Reglamento General de Protección de Datos (GDPR): GDPR se considera generalmente una de las leyes de privacidad de información más estrictas del mundo. Con jurisdicción sobre la totalidad de la Unión Europea y varios países adicionales participantes, GDPR exige que las empresas mantengan controles estrictos sobre los datos de los usuarios. Esto incluye requisitos para informar sobre el uso adecuado de esa información (y solo usar datos de consumidores basados en necesidades comerciales rigurosas), proporcionar métodos fácilmente accesibles para que los consumidores accedan a su información y soliciten su eliminación, y consentimiento documentado en cada punto en que un consumidor presenta una nueva solicitud de información del consumidor. Este último requisito también exige que las empresas proporcionen razones detalladas al cliente para la recopilación de datos (ya sea para análisis, pagos recurrentes, marketing por correo electrónico o docenas de otras situaciones).

- Ley de Privacidad del Consumidor de California (CCPA): CCPA está modelada en gran medida a partir de GDPR. Cubriendo a los residentes de California y a las empresas que hacen negocios en el estado, CCPA define la información personal como elementos cotidianos como nombres, direcciones, números de teléfono, direcciones de correo electrónico, y similares. CCPA define requisitos para que las empresas proporcionen medidas de exclusión para que los consumidores puedan dejar de recibir o participar en acciones comerciales o detener que tu empresa venda esa información a terceros.

Una diferencia crítica entre GDPR y CCPA (y muchas regulaciones de EE. UU.) es que GDPR es una ley de “opt-in” que requiere que las empresas reciban consentimiento antes de hacer cualquier cosa con los datos. En contraste, CCPA y la mayoría de las otras regulaciones comerciales son de “opt-out”, donde tu empresa puede usar la información del consumidor hasta que se le indique específicamente que se detenga.

- La Ley Sarbanes-Oxley (SOX): SOX es un poco diferente de las regulaciones orientadas al consumidor o al paciente en que requiere que las empresas proporcionen informes y documentación sobre seguridad, riesgo y auditoría que tu empresa implemente. En particular, SOX exige que las empresas divulguen su información financiera y de seguridad, específicamente sus planes de seguridad, políticas e implementación.

- FedRAMP: El Programa de Gestión de Riesgos y Autorización Federal (FedRAMP) es un conjunto de regulaciones que definen cómo los proveedores de servicios en la nube protegen la información creada o utilizada en el servicio de agencias federales. La protección de datos para las empresas conformes con FedRAMP depende de la sensibilidad de esa información. Por ejemplo, incluso la información sensible pero disponible públicamente requiere medidas de protección específicas durante el almacenamiento, intercambio o correo electrónico. Además, la información protegida bajo otros marcos (PHI o información de pago) aumenta los requisitos de FedRAMP en consecuencia.

Otros marcos se aplican a empresas o industrias específicas, generalmente desarrollados por organizaciones profesionales o las propias empresas. Por ejemplo, el Instituto Nacional de Estándares y Tecnología (NIST) desarrolló varios documentos de cumplimiento para diferentes áreas del gobierno federal, y Adobe lanzó el Marco de Control Común (CCF) para apoyar la gobernanza, el riesgo y el cumplimiento (GRC). Además, la Organización Internacional de Normalización (ISO) ofrece cientos de directrices técnicas para seguridad, operaciones e interoperabilidad que los marcos de cumplimiento tomarán prestadas o construirán a partir de ellas.

Si bien hay requisitos específicos para cada marco (enumerados anteriormente), la mayoría de las regulaciones incluyen medidas comunes de seguridad y privacidad. Estas incluyen lo siguiente:

- Cifrado: Todos los tipos de datos de consumidores, pacientes u otros datos protegidos deben cifrarse con (generalmente) algoritmos AES-128 o AES-256 cuando se almacenan en un servidor o con TLS 1.2+ cuando están en tránsito durante una transferencia de archivos.

- Protección de correo electrónico: Dado que la información debe cifrarse, los correos electrónicos suelen estar igualmente regulados. Dado que implementar el cumplimiento de correo electrónico a través del cifrado es un desafío en la experiencia del usuario y la flexibilidad comercial, muchas empresas utilizan enlaces seguros de regreso a servidores internos y protegidos.

- Registro de auditoría: La protección de datos casi siempre incluye requisitos para controlar cómo las personas acceden a la información y tener registros de eventos de acceso a sistemas y archivos. La mayoría de los cumplimientos incluirán registros de auditoría sobre cómo se usa, mueve y almacena la información.

No obstante, no tienes que empezar desde cero al prepararte para auditorías de cumplimiento. Algunos pasos preparatorios incluyen lo siguiente:

- Prepárate con anticipación: Si sabes que te someterás a auditorías regularmente, debes prepararte con anticipación. Esto incluye alinear documentos, medidas técnicas e informes administrativos. Incluso si no estás 100% conforme, prepararte para la auditoría muestra dónde necesitas alinear tu infraestructura.

- Prepárate para solicitudes de acceso a datos de sujetos: Bajo GDPR, los consumidores tienen derecho a exigir copias de toda la información almacenada y utilizada por tu empresa. Además, debes proporcionar esta información dentro de un período de tiempo razonable, generalmente entre 30 y 45 días. Estandarizar este proceso con anticipación puede ayudarte no solo a responder rápidamente, sino a mantener el cumplimiento de manera consistente.

- Usa la automatización: En un mundo moderno de recopilación y procesamiento digital, las empresas necesitan usar la automatización para documentar, catalogar y agilizar las auditorías y las respuestas a solicitudes de datos.

- Implementa tecnología conforme: Es un hecho básico en este punto que las empresas utilizan servicios en la nube para aumentar sus operaciones. Si tienes requisitos de cumplimiento, se deduce que cualquier servicio que implementes debe apoyar esos requisitos.

- Capacitación y educación continua: Tu equipo siempre debe tener la capacitación adecuada para implementar controles de cumplimiento dentro de tu infraestructura específica y realizar auditorías según sea necesario. Asimismo, debes apoyar la capacitación continua para asegurar que siempre estén al tanto de cualquier cambio en el cumplimiento o la tecnología. Esto incluye un programa robusto de TPRM.

Kiteworks Ayuda a las Organizaciones a Lograr el Cumplimiento de Datos

La Red de Contenido Privado de Kiteworks unifica, rastrea, controla y asegura la comunicación de contenido sensible. Proporciona un cumplimiento de datos integral a través de la gobernanza de cumplimiento y seguridad. Cada archivo confidencial enviado, compartido o transferido dentro, hacia y desde una organización es rastreado y controlado.

Las capacidades clave en la plataforma Kiteworks incluyen:

- Seguridad y cumplimiento: Kiteworks utiliza cifrado AES-256 para datos en reposo y TLS 1.2+ para datos en tránsito. Su dispositivo virtual reforzado, controles granulares, autenticación y otras integraciones de pila de seguridad, así como un registro y reporte de auditoría completos, permiten a las organizaciones demostrar fácilmente y rápidamente el cumplimiento con los estándares de seguridad. Sus informes de cumplimiento listos para usar para regulaciones y estándares de la industria y el gobierno, como HIPAA, PCI DSS, SOC 2 y GDPR, son críticamente importantes. Además, Kiteworks presume de certificación y cumplimiento con varios estándares que incluyen, pero no se limitan a, FedRAMP, FIPS (Estándares Federales de Procesamiento de Información), FISMA (Ley de Gestión de Seguridad de la Información Federal), CMMC (Certificación del Modelo de Madurez de Ciberseguridad) e IRAP (Programa de Evaluadores Registrados de Seguridad de la Información).

- Registro de auditoría: Con los registros de auditoría inmutables de la plataforma Kiteworks, las organizaciones pueden confiar en que los ataques se detectan más rápido y mantienen la cadena de evidencia correcta para realizar análisis forenses. Dado que el sistema fusiona y estandariza las entradas de todos los componentes, su syslog unificado y alertas ahorran tiempo crucial a los equipos del centro de operaciones de seguridad (SOC) y ayudan a los equipos de cumplimiento a prepararse para auditorías.

- Documentación de consentimiento: Con muchos marcos como GDPR que exigen consentimiento documentado para la recopilación y cualquier solicitud de acceso a datos de sujetos, las organizaciones necesitan una plataforma que automatice ese proceso. Kiteworks proporciona informes y registros extensos de todos los formularios de consentimiento y solicitudes de datos para que las organizaciones puedan demostrar consistentemente el cumplimiento de datos.

- Entorno en la nube de tenencia única: Las transferencias de archivos, el almacenamiento de archivos y el acceso de usuarios ocurren en una instancia dedicada de Kiteworks, desplegada en las instalaciones, en los recursos de Infraestructura como Servicio (IaaS) de una organización, o alojada como una instancia privada de tenencia única por Kiteworks en la nube por el servidor de Kiteworks Cloud. Esto significa que no hay tiempo de ejecución compartido, bases de datos o repositorios compartidos, recursos compartidos o potencial de violaciones o ataques entre nubes.

- Automatización y MFT sin interrupciones: La plataforma Kiteworks admite la automatización de transferencia de archivos administrada (MFT) para facilitar la transferencia de contenido hacia y desde transferencias seguras de archivos y otros repositorios como comparticiones de archivos y AWS S3.

- Visibilidad y gestión: El Panel de Control del CISO en Kiteworks ofrece a las organizaciones una visión general de su información: dónde está, quién la está accediendo, cómo se está utilizando, y si los envíos, comparticiones y transferencias de datos cumplen con las regulaciones y estándares. El Panel de Control del CISO permite a los líderes empresariales tomar decisiones informadas mientras proporciona una vista detallada del cumplimiento.

Para obtener más información sobre la Red de Contenido Privado de Kiteworks y cómo ofrece capacidades integrales de cumplimiento de datos, programa una demostración personalizada.