8 Lecciones Críticas de Seguridad de Datos del RSA Conference 2024

La Conferencia RSA 2024 fue un evento histórico para los profesionales de la ciberseguridad, reuniendo a las mentes más brillantes de la industria para discutir las últimas tendencias e innovaciones en seguridad de datos. La conferencia de este año subrayó la importancia crítica de mantenerse informado sobre las amenazas emergentes y las mejores prácticas, particularmente en el ámbito de las comunicaciones de contenido confidencial.

En este artículo, exploramos ocho conclusiones clave de la Conferencia RSA 2024 que son esenciales para mejorar la postura de seguridad de datos de tu organización. Estas ideas, extraídas de paneles de expertos, discursos principales y la investigación más reciente, proporcionan orientación práctica sobre cómo abordar desafíos urgentes como la gestión de vulnerabilidades y parches, la creciente amenaza de las brechas en la cadena de suministro y la protección de los datos personales. Además, profundizamos en el elemento humano en las violaciones de datos, los riesgos asociados con asegurar la IA generativa y las mejores prácticas para la seguridad de las comunicaciones de contenido confidencial.

Al integrar estas conclusiones en tu estrategia de ciberseguridad, puedes proteger mejor la información confidencial de tu organización y asegurar el cumplimiento de los requisitos normativos en evolución. Únete a nosotros mientras desglosamos estas ideas cruciales y te proporcionamos el conocimiento que necesitas para mantenerte a la vanguardia en el siempre cambiante panorama de la ciberseguridad.

| Conclusiones de la Conferencia RSA 2024 | Puntos de Datos Corroborativos | Cómo Kiteworks lo Aborda |

|---|---|---|

| 1. Necesidad Urgente de Gestión de Vulnerabilidades y Parches | • Aumento del 180% en la explotación de vulnerabilidades • Las organizaciones luchan por identificar las herramientas de seguridad necesarias |

• Proporciona herramientas de seguridad integrales para una visibilidad y control completos de la red • Apoya evaluaciones regulares de vulnerabilidades y procesos de gestión de parches |

| 2. Creciente Amenaza de Brechas en la Cadena de Suministro | • 15% de las violaciones de datos vinculadas a la cadena de suministro, un aumento del 68% • El 90% de las organizaciones comparten contenido confidencial con más de 1,000 terceros |

• Permite la colaboración segura con socios externos y proveedores • Ofrece control de acceso basado en atributos y registros de auditoría integrales para comunicaciones con terceros |

| 3. Protección de Datos Personales: Una Prioridad Principal | • Datos personales atacados en más del 50% de las violaciones de datos • El 93% de las organizaciones clasifican contenido confidencial para proteger PII y cumplir con las regulaciones de privacidad |

• Proporciona capacidades de clasificación de datos y gestión de derechos digitales para identificar y proteger datos personales • Apoya el cumplimiento de regulaciones de privacidad como GDPR y CCPA |

| 4. Abordando el Elemento Humano en las Violaciones de Datos | • Los usuarios finales representan el 87% de los errores que conducen a violaciones • Solo el 22% de las organizaciones tienen políticas administrativas para rastrear y controlar contenido confidencial |

• Ofrece control de acceso basado en atributos para limitar el acceso a datos confidenciales • Apoya el desarrollo y la aplicación de políticas administrativas claras |

| 5. Riesgos y Desafíos de Asegurar la IA Generativa | • Solo el 24% de los proyectos de IA generativa están actualmente asegurados | • Proporciona soluciones de seguridad específicas para IA, incluyendo detección de anomalías y validación de modelos de IA • Permite la colaboración con expertos en seguridad de IA para identificar vulnerabilidades y mejores prácticas |

| 6. Mejores Prácticas para la Seguridad de las Comunicaciones de Contenido Confidencial | • Importancia de controles de seguridad integrales y medidas de cumplimiento • Implementación de políticas administrativas para rastrear y controlar contenido confidencial • Aprovechamiento de soluciones tecnológicas para colaboración y compartición segura de contenido |

• Ofrece controles de seguridad robustos, incluyendo cifrado, controles de acceso y monitoreo en tiempo real • Apoya el establecimiento y la aplicación de políticas administrativas • Proporciona herramientas de compartición segura de archivos y prevención de pérdida de datos (DLP) |

| 7. Futuro de la Seguridad de Datos: Tendencias Clave y Predicciones | • Impacto de tecnologías emergentes como la computación cuántica, blockchain e IA • Paisaje regulatorio en evolución y requisitos de cumplimiento • Predicciones para el futuro de la seguridad de las comunicaciones de contenido confidencial |

• Se mantiene informado sobre tecnologías emergentes y su impacto en la seguridad de datos • Ayuda a las organizaciones a adaptarse a los requisitos normativos en evolución • Proporciona plataformas de comunicación seguras con cifrado de extremo a extremo y características de privacidad de datos |

| 8. Fortalecimiento de la Resiliencia Cibernética a través de la Planificación de Respuesta a Incidentes | • Importancia de un plan de respuesta a incidentes bien definido • Pasos accionables para una respuesta efectiva a incidentes |

• Apoya el desarrollo y prueba de procedimientos de respuesta a incidentes • Proporciona herramientas de monitoreo y detección en tiempo real para la identificación temprana de amenazas • Facilita revisiones post-incidente y mejora continua de los planes de respuesta a incidentes |

8 Conclusiones sobre Seguridad de Datos de la Conferencia RSA 2024

1. Necesidad Urgente de Gestión de Vulnerabilidades y Parches

La urgencia de abordar las vulnerabilidades y asegurar una gestión efectiva de parches fue un tema destacado en la Conferencia RSA 2024. El informe Verizon DBIR 2024 destacó un preocupante aumento del 180% en la explotación de vulnerabilidades como punto de entrada inicial para violaciones de datos. Este aumento dramático subraya la importancia crítica de prácticas proactivas de gestión de vulnerabilidades y parches.

Las organizaciones a menudo luchan por identificar las herramientas de seguridad necesarias para gestionar las vulnerabilidades de manera efectiva. Según el Informe de Privacidad y Cumplimiento de Comunicaciones de Contenido Confidencial 2023 de Kiteworks, muchas organizaciones enfrentan desafíos significativos para identificar e implementar las soluciones adecuadas. Esta complejidad puede llevar a retrasos en el parcheo y una mayor exposición a amenazas.

Para minimizar estos riesgos, las organizaciones deben tomar los siguientes pasos accionables:

- Realizar Evaluaciones Regulares de Vulnerabilidades: Escanea y evalúa regularmente tu entorno de TI para identificar y priorizar vulnerabilidades.

- Implementar un Proceso Robusto de Gestión de Parches: Establece un enfoque sistemático para aplicar parches y actualizaciones de manera oportuna.

- Invertir en Herramientas de Seguridad Integrales: Utiliza herramientas de seguridad avanzadas que ofrezcan visibilidad y control completos sobre tu red.

- Fomentar una Cultura de Conciencia de Seguridad: Educa a los empleados sobre la importancia del parcheo oportuno y el papel que desempeñan en el mantenimiento de la seguridad.

Al priorizar estos pasos, las organizaciones pueden reducir significativamente el riesgo de violaciones y mejorar su postura general de seguridad.

CONCLUSIONES CLAVE

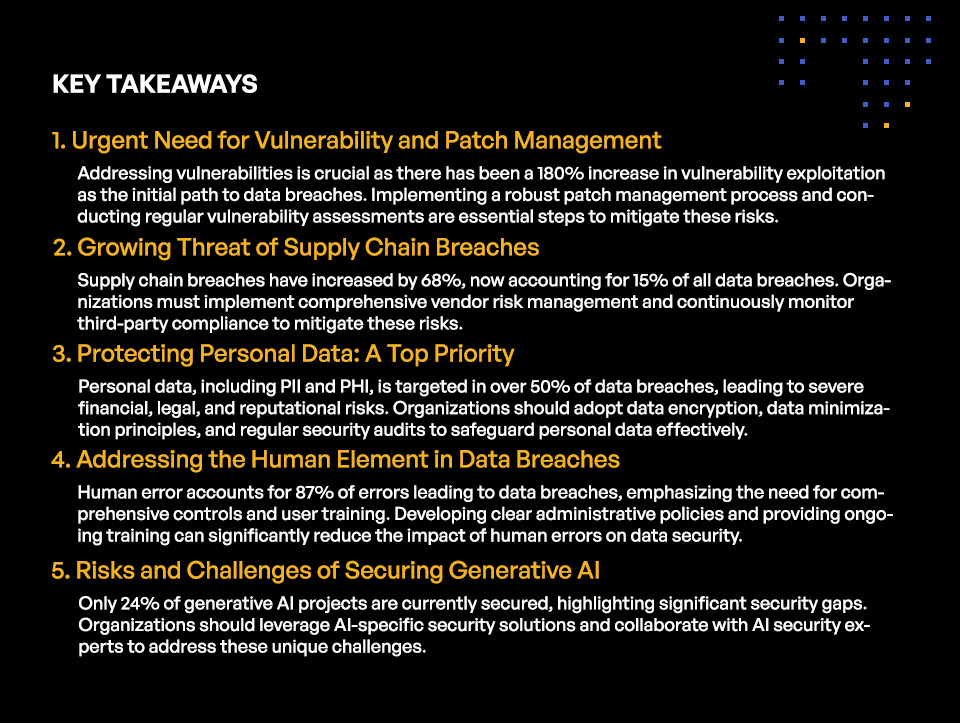

- Necesidad Urgente de Gestión de Vulnerabilidades y Parches:

Abordar las vulnerabilidades es crucial ya que ha habido un aumento del 180% en la explotación de vulnerabilidades como el camino inicial hacia las violaciones de datos. Implementar un proceso robusto de gestión de parches y realizar evaluaciones regulares de vulnerabilidades son pasos esenciales para minimizar estos riesgos. - Creciente Amenaza de Brechas en la Cadena de Suministro:

Las brechas en la cadena de suministro han aumentado un 68%, representando ahora el 15% de todas las violaciones de datos. Las organizaciones deben implementar una gestión integral de riesgos de proveedores y monitorear continuamente el cumplimiento de terceros para minimizar estos riesgos. - Protección de Datos Personales: Una Prioridad Principal:

Los datos personales, incluyendo PII y PHI, son atacados en más del 50% de las violaciones de datos, lo que lleva a riesgos financieros, legales y reputacionales severos. Las organizaciones deben adoptar cifrado de datos, principios de minimización de datos y auditorías de seguridad regulares para proteger eficazmente los datos personales. - Abordando el Elemento Humano en las Violaciones de Datos:

El error humano representa el 87% de los errores que conducen a violaciones de datos, enfatizando la necesidad de controles integrales y capacitación de usuarios. Desarrollar políticas administrativas claras y proporcionar capacitación continua puede reducir significativamente el impacto de los errores humanos en la seguridad de datos. - Riesgos y Desafíos de Asegurar la IA Generativa:

Solo el 24% de los proyectos de IA generativa están actualmente asegurados, destacando brechas de seguridad significativas. Las organizaciones deben aprovechar soluciones de seguridad específicas para IA y colaborar con expertos en seguridad de IA para abordar estos desafíos únicos.

2. Creciente Amenaza de Brechas en la Cadena de Suministro

El informe Verizon DBIR 2024 subraya un aumento significativo en las brechas de la cadena de suministro, con el 15% de las violaciones de datos ahora vinculadas a la cadena de suministro, lo que representa un aumento del 68% respecto al año anterior. Esta tendencia alarmante destaca la necesidad crítica de que las organizaciones se centren en asegurar sus cadenas de suministro como parte integral de su estrategia general de ciberseguridad.

Según el informe de Kiteworks del año pasado, el 90% de las organizaciones comparten contenido confidencial con más de 1,000 terceros. Este extenso intercambio de información confidencial amplifica el riesgo de violaciones de datos, ya que cada relación adicional con terceros representa una posible vulnerabilidad. Las prácticas de seguridad inadecuadas entre proveedores y socios pueden llevar a violaciones significativas, exponiendo datos críticos y dañando la reputación de una organización.

Para abordar estos desafíos, es imperativo que las organizaciones implementen una gestión robusta de riesgos de proveedores y controles de seguridad a lo largo de su cadena de suministro. Aquí hay estrategias clave a considerar:

- Realizar Evaluaciones Integrales de Proveedores: Evalúa regularmente las prácticas de seguridad de todos los proveedores externos para asegurar que cumplan con los estándares de seguridad de tu organización. Esto incluye revisar sus políticas de seguridad, planes de respuesta a incidentes y cumplimiento con regulaciones relevantes.

- Establecer Requisitos de Seguridad Claros: Establece requisitos de seguridad claros y exigibles para todos los proveedores. Asegúrate de que estos requisitos estén incluidos en contratos y acuerdos de nivel de servicio (SLAs).

- Monitorear Continuamente el Cumplimiento de Proveedores: Implementa un monitoreo continuo para verificar que los proveedores cumplan con tus requisitos de seguridad. Esto puede incluir auditorías regulares, evaluaciones de seguridad y monitoreo en tiempo real de las actividades de los proveedores.

- Fomentar una Comunicación y Colaboración Fuertes: Mantén líneas abiertas de comunicación con los proveedores para abordar problemas de seguridad de manera oportuna. Fomenta la colaboración en iniciativas de seguridad y comparte mejores prácticas.

Al priorizar estas estrategias, las organizaciones pueden mitigar significativamente los riesgos asociados con las brechas en la cadena de suministro, asegurando que su contenido confidencial permanezca seguro a lo largo de la empresa extendida.

3. Protección de Datos Personales: Una Prioridad Principal

La protección de los datos personales sigue siendo una preocupación primordial, como lo evidencia el informe Verizon DBIR 2024, que indica que los datos personales, incluyendo información personal identificable (PII) e información de salud protegida (PHI), son atacados en más del 50% de las violaciones de datos. Esta alta incidencia subraya la necesidad crítica de que las organizaciones prioricen la protección de los datos personales.

La exposición de datos personales puede llevar a riesgos financieros, legales y reputacionales severos. Financiera, las organizaciones pueden enfrentar multas sustanciales y costos de remediación. Legalmente, las violaciones pueden resultar en demandas y sanciones regulatorias. Reputacionalmente, la pérdida de confianza del cliente puede tener impactos negativos duraderos en el éxito del negocio.

La encuesta de Kiteworks revela que el 93% de las organizaciones clasifican contenido confidencial para proteger PII y cumplir con las regulaciones de privacidad. La clasificación es un paso crucial para identificar y asegurar los datos personales, asegurando que reciban el nivel adecuado de protección.

Para proteger eficazmente los datos personales, las organizaciones deben adoptar las siguientes mejores prácticas:

- Implementar Cifrado de Datos: Usa métodos de cifrado robustos para proteger los datos personales tanto en tránsito como en reposo, asegurando que partes no autorizadas no puedan acceder a información confidencial.

- Adoptar Principios de Minimización de Datos: Recoge solo los datos personales necesarios para propósitos específicos y reténlos solo mientras sea necesario. Esto reduce el riesgo de exposición y limita el impacto de posibles violaciones.

- Realizar Auditorías de Seguridad Regulares: Realiza auditorías regulares para evaluar la efectividad de las medidas de seguridad e identificar posibles vulnerabilidades. Aborda cualquier debilidad de manera oportuna para mejorar la protección de datos.

- Capacitación y Conciencia de los Empleados: Educa a los empleados sobre la importancia de la protección de datos personales y el papel que desempeñan en el mantenimiento de la seguridad de los datos. Las sesiones de capacitación regulares pueden ayudar a reforzar las mejores prácticas y el cumplimiento de las regulaciones de privacidad.

Al implementar estas mejores prácticas, las organizaciones pueden mejorar significativamente su capacidad para proteger los datos personales, mitigar riesgos y mantener el cumplimiento de las regulaciones de privacidad.

4. Abordando el Elemento Humano en las Violaciones de Datos

El error humano sigue siendo un factor significativo en las violaciones de datos, con el informe Verizon DBIR 2024 indicando que los usuarios finales representan el 87% de los errores que conducen a violaciones. Esta estadística destaca la necesidad crítica de que las organizaciones se centren en mitigar los riesgos asociados con los errores humanos.

A pesar del alto riesgo, la encuesta de Kiteworks revela que solo el 22% de las organizaciones tienen políticas administrativas en vigor para rastrear y controlar contenido confidencial. Esta falta de políticas y procedimientos integrales aumenta significativamente la probabilidad de que los errores humanos resulten en violaciones de datos.

Para abordar el elemento humano en las violaciones de datos, las organizaciones deben implementar los siguientes controles integrales e iniciativas de capacitación de usuarios:

- Desarrollar y Aplicar Políticas Claras: Establece políticas administrativas claras para rastrear y controlar contenido confidencial. Asegúrate de que estas políticas estén bien documentadas y comunicadas a todos los empleados.

- Implementar Control de Acceso Basado en Atributos: Utiliza controles de acceso basados en atributos (ABAC) para limitar el acceso a datos confidenciales solo a aquellos empleados que lo necesiten para sus funciones laborales. Esto reduce el riesgo de exposición accidental.

- Realizar Capacitación Regular: Proporciona programas de capacitación continua para educar a los empleados sobre la importancia de la seguridad de datos y las mejores prácticas para manejar información confidencial. Enfatiza las posibles consecuencias de los errores y los pasos para evitarlos.

- Usar Herramientas de Monitoreo e Informes: Despliega herramientas de monitoreo para rastrear el acceso y uso de contenido confidencial. Implementa mecanismos de informes para identificar y abordar rápidamente cualquier actividad sospechosa o no autorizada.

Al centrarse en estas estrategias, las organizaciones pueden reducir significativamente el impacto de los errores humanos en su seguridad de datos, mejorando la protección general y minimizando el riesgo de violaciones.

5. Riesgos y Desafíos de Asegurar la IA Generativa

La adopción de tecnologías de IA generativa está aumentando rápidamente, sin embargo, asegurar estos sistemas plantea desafíos significativos. Solo el 24% de los proyectos de IA generativa están siendo asegurados actualmente, según un informe de IBM publicado en la Conferencia RSA 2024. Esta estadística destaca la necesidad urgente de que las organizaciones aborden las brechas de seguridad en sus implementaciones de IA.

Los sistemas de IA generativa introducen amenazas nuevas y complejas. Estos sistemas pueden ser explotados para generar contenido malicioso, manipular datos o realizar acciones no autorizadas. La naturaleza dinámica y a menudo impredecible de los modelos de IA complica aún más su seguridad, dificultando la aplicación efectiva de medidas de seguridad tradicionales.

Para mitigar estas amenazas emergentes, las organizaciones deben considerar aprovechar productos o socios externos con experiencia especializada en seguridad de IA. Estos recursos externos pueden proporcionar herramientas y capacidades avanzadas diseñadas específicamente para proteger sistemas de IA generativa.

Estrategias clave para asegurar la IA generativa incluyen:

- Soluciones de Seguridad Específicas para IA: Implementa soluciones de seguridad adaptadas a los desafíos únicos de la IA. Estas soluciones deben incluir características como detección de anomalías, validación de modelos de IA y monitoreo continuo para asegurar la integridad y confiabilidad de los resultados de IA.

- Colaboración con Expertos en Seguridad de IA: Colabora con expertos y socios externos que tengan un profundo conocimiento y experiencia en asegurar sistemas de IA. Sus conocimientos pueden ayudar a identificar vulnerabilidades y recomendar mejores prácticas para proteger proyectos de IA.

- Auditorías de Seguridad Regulares: Realiza auditorías de seguridad regulares de los sistemas de IA para identificar posibles vulnerabilidades y asegurar el cumplimiento de los estándares de seguridad. Estas auditorías deben evaluar tanto los modelos de IA como la infraestructura subyacente.

Al abordar proactivamente los desafíos de seguridad de la IA generativa, las organizaciones pueden aprovechar los beneficios de esta tecnología transformadora mientras minimizan los riesgos asociados.

6. Mejores Prácticas para la Seguridad de las Comunicaciones de Contenido Confidencial

Asegurar la seguridad de las comunicaciones de contenido confidencial es primordial en el panorama digital actual. Los controles de seguridad integrales y las medidas de cumplimiento son esenciales para proteger la información confidencial del acceso no autorizado y las violaciones. Aquí están las mejores prácticas clave para asegurar las comunicaciones de contenido confidencial:

Importancia de los Controles de Seguridad Integrales y las Medidas de Cumplimiento

Las organizaciones deben implementar controles de seguridad robustos para proteger el contenido confidencial. Estos controles deben incluir cifrado, controles de acceso y auditorías de seguridad regulares para asegurar el cumplimiento continuo de los requisitos normativos. Las medidas de cumplimiento ayudan a las organizaciones a adherirse a los estándares de la industria y proteger los datos confidenciales de la exposición.

Implementación de Políticas Administrativas para Rastrear y Controlar el Contenido Confidencial

Establecer políticas administrativas claras es crítico para rastrear y controlar el contenido confidencial. Estas políticas de gestión de derechos digitales deben definir cómo se maneja, accede y comparte la información confidencial dentro de la organización. Los programas regulares de capacitación y concienciación pueden ayudar a los empleados a entender y cumplir con estas políticas, reduciendo el riesgo de errores humanos y violaciones de datos.

Aprovechamiento de Soluciones Tecnológicas para la Colaboración y Compartición Segura de Contenido

Utilizar soluciones tecnológicas avanzadas puede mejorar la seguridad de la colaboración y compartición de contenido. Las plataformas de compartición segura de archivos, las herramientas de prevención de pérdida de datos (DLP) y los sistemas de monitoreo en tiempo real pueden ayudar a proteger la información confidencial durante el tránsito y el almacenamiento. Estas soluciones proporcionan visibilidad y control sobre el acceso y compartición de datos, asegurando que el contenido confidencial permanezca seguro.

Al adoptar estas mejores prácticas, las organizaciones pueden mejorar significativamente la seguridad de sus comunicaciones de contenido confidencial, mitigando riesgos y asegurando el cumplimiento de los estándares normativos.

7. Futuro de la Seguridad de Datos: Tendencias Clave y Predicciones

Al mirar hacia el futuro, varias tendencias y predicciones clave están preparadas para dar forma al futuro de la seguridad de datos. Comprender estas tendencias es crucial para las organizaciones que buscan proteger información confidencial y mantener el cumplimiento en un panorama digital cada vez más complejo. Desde el impacto de las tecnologías emergentes hasta el entorno regulatorio en evolución, estas ideas ayudarán a prepararse para los desafíos y oportunidades que se avecinan.

Tecnologías Emergentes y su Impacto en la Seguridad de Datos

A medida que la tecnología evoluciona, nuevas herramientas e innovaciones están remodelando continuamente el panorama de la seguridad de datos. Se espera que tecnologías emergentes como la computación cuántica, blockchain y la IA avanzada tengan impactos significativos. La computación cuántica, por ejemplo, promete un poder de procesamiento sin igual, que podría tanto reforzar las capacidades de cifrado como potencialmente hacer obsoletos los métodos de cifrado existentes. La tecnología blockchain ofrece una mayor transparencia y seguridad para las transacciones de datos, convirtiéndola en un activo para asegurar las comunicaciones confidenciales. La IA y el aprendizaje automático continuarán avanzando, proporcionando mecanismos más sofisticados de detección y respuesta a amenazas, pero también introducen nuevas vulnerabilidades que deben abordarse.

Paisaje Regulatorio en Evolución y Requisitos de Cumplimiento

El entorno regulatorio para la seguridad de datos está en constante evolución, con nuevas leyes y regulaciones siendo promulgadas para proteger la información personal y confidencial. Las organizaciones deben mantenerse al tanto de estos cambios para asegurar el cumplimiento y evitar sanciones. Regulaciones como el Reglamento General de Protección de Datos (GDPR) en Europa y la Ley de Privacidad del Consumidor de California (CCPA) en los Estados Unidos establecen altos estándares para la protección de datos y privacidad. A medida que las violaciones de datos se vuelven más frecuentes y severas, se anticipa que surgirán regulaciones más estrictas a nivel mundial, requiriendo que las organizaciones adopten medidas de seguridad de datos más robustas y programas de cumplimiento integrales.

Predicciones para el Futuro de la Seguridad de las Comunicaciones de Contenido Confidencial

Mirando hacia adelante, se espera que varias tendencias clave den forma al futuro de la seguridad de las comunicaciones de contenido confidencial. Primero, habrá un mayor énfasis en las arquitecturas de confianza cero, donde cada solicitud de acceso se autentica, autoriza y cifra, independientemente de su origen. Segundo, es probable que las organizaciones inviertan más en soluciones de seguridad impulsadas por automatización e IA para mejorar su capacidad de detectar y responder a amenazas en tiempo real. Finalmente, a medida que el trabajo remoto y la colaboración digital se vuelven más prevalentes, las plataformas de comunicación seguras que priorizan el cifrado de extremo a extremo y la privacidad de datos se convertirán en herramientas esenciales para las empresas.

Al mantenerse informado sobre estas tendencias y adaptarse al entorno regulatorio en evolución, las organizaciones pueden prepararse mejor para el futuro de la seguridad de datos y asegurar la protección de su contenido confidencial.

8. Fortalecimiento de la Resiliencia Cibernética a través de la Planificación de Respuesta a Incidentes

En el siempre cambiante panorama de las amenazas de ciberseguridad, tener un plan de respuesta a incidentes robusto es crucial para que las organizaciones mantengan la resiliencia. La Conferencia RSA 2024 enfatizó la importancia de no solo prevenir violaciones, sino también estar preparado para responder de manera efectiva cuando ocurran.

Importancia de un Plan de Respuesta a Incidentes Bien Definido

Un plan de respuesta a incidentes proporciona un enfoque estructurado para gestionar y mitigar el impacto de los incidentes cibernéticos. Ayuda a las organizaciones a identificar, contener y erradicar rápidamente las amenazas, minimizando el daño y el tiempo de recuperación. Tener un plan bien definido asegura que todos los miembros del equipo comprendan sus roles y responsabilidades durante un incidente, lo que lleva a una respuesta más coordinada y eficiente.

Pasos Accionables para una Respuesta Efectiva a Incidentes

- Desarrollar y Probar Procedimientos de Respuesta a Incidentes: Crea procedimientos detallados para manejar diferentes tipos de incidentes cibernéticos. Prueba regularmente estos procedimientos a través de simulaciones y ejercicios para asegurar su efectividad e identificar áreas de mejora.

- Establecer una Estrategia de Comunicación: Define protocolos de comunicación claros para las partes interesadas internas y externas. Esto incluye notificar a las partes afectadas, organismos reguladores y al público según sea necesario.

- Invertir en Herramientas de Detección y Monitoreo de Incidentes: Utiliza herramientas y tecnologías avanzadas para el monitoreo y detección en tiempo real de incidentes de seguridad. Estas herramientas pueden ayudar a identificar amenazas temprano y proporcionar datos críticos para el análisis de incidentes.

- Mejora Continua: Después de cada incidente, realiza una revisión exhaustiva post-incidente para evaluar la respuesta e identificar lecciones aprendidas. Usa estas ideas para actualizar y mejorar el plan de respuesta a incidentes.

Al centrarse en estas estrategias, las organizaciones pueden mejorar su resiliencia cibernética y estar mejor preparadas para manejar incidentes de seguridad de manera efectiva.

Reflexiones Finales sobre las Conclusiones Clave de Seguridad de Datos de la Conferencia RSA 2024

La Conferencia RSA 2024 proporcionó ideas invaluables sobre el panorama en evolución de la seguridad de datos. Exploramos ocho conclusiones clave: la necesidad urgente de gestión de vulnerabilidades y parches, la creciente amenaza de las brechas en la cadena de suministro, la importancia crítica de proteger los datos personales, abordar el elemento humano en las violaciones de datos, los riesgos y desafíos de asegurar la IA generativa, las mejores prácticas para la seguridad de las comunicaciones de contenido confidencial, tendencias y predicciones futuras, y el fortalecimiento de la resiliencia cibernética a través de la planificación de respuesta a incidentes.

Ser proactivo en abordar estos desafíos de seguridad de datos es crucial para proteger la información confidencial y mantener el cumplimiento de los requisitos normativos. Las organizaciones deben adaptar continuamente sus estrategias de seguridad para mantenerse al ritmo de las amenazas emergentes y los avances tecnológicos.

Como un llamado a la acción, prioriza la seguridad de las comunicaciones de contenido confidencial e implementa controles integrales y medidas de cumplimiento. Al hacerlo, puedes proteger mejor los datos de tu organización, mitigar riesgos y construir una postura de seguridad robusta para el futuro. Para obtener más información sobre la Red de Contenido Privado de Kiteworks, haz clic aquí.

Preguntas Frecuentes

La explotación de vulnerabilidades, las brechas en la cadena de suministro y el error humano son factores principales que llevan al aumento de los riesgos de violaciones de datos. El informe Verizon DBIR 2024 destacó un aumento del 180% en la explotación de vulnerabilidades y un aumento del 68% en las brechas vinculadas a la cadena de suministro. Además, los usuarios finales representan el 87% de los errores que resultan en violaciones.

Para proteger los datos personales, las organizaciones deben implementar cifrado de datos, adoptar principios de minimización de datos, realizar auditorías de seguridad regulares y proporcionar capacitación y concienciación a los empleados. Estas prácticas ayudan a asegurar el cumplimiento de las regulaciones de privacidad y mitigar los riesgos asociados con la exposición de datos personales.

Asegurar la IA generativa plantea desafíos significativos debido a la naturaleza dinámica e impredecible de los modelos de IA, lo que hace que las medidas de seguridad tradicionales sean menos efectivas. Las organizaciones a menudo carecen de la experiencia especializada necesaria para abordar las amenazas de seguridad específicas de la IA. La colaboración con expertos en seguridad de IA de terceros y el uso de soluciones de seguridad adaptadas son cruciales para proteger los sistemas de IA generativa.

Las mejores prácticas para asegurar las comunicaciones de contenido confidencial incluyen implementar una gestión de derechos digitales integral, establecer políticas administrativas claras para rastrear y controlar el contenido confidencial, y aprovechar soluciones tecnológicas para la colaboración y compartición segura de contenido. Estas prácticas ayudan a proteger la información confidencial del acceso no autorizado y aseguran el cumplimiento de los estándares normativos.

Desarrollar un plan de respuesta a incidentes bien definido es crucial para mantener la resiliencia cibernética. Las organizaciones deben crear y probar procedimientos de respuesta a incidentes, establecer una estrategia de comunicación, invertir en herramientas de detección y monitoreo de incidentes, y mejorar continuamente sus planes basándose en las lecciones aprendidas de incidentes pasados. Estos pasos permiten a las organizaciones gestionar y mitigar eficazmente el impacto de los incidentes cibernéticos.