Anforderungen an Managed File Transfer für die CMMC-Compliance

Managed File Transfer (MFT) ist eine Softwarelösung, die es Unternehmen ermöglicht, den Austausch von Daten innerhalb und außerhalb ihrer Organisation sicher zu verwalten und zu kontrollieren. Managed File Transfer gewährleistet, dass Datenübertragungen zuverlässig, revisionssicher und konform mit verschiedenen Branchenstandards sind, einschließlich der Cybersecurity Maturity Model Certification (CMMC).

Verteidigungsunternehmen (DoD) und deren Subunternehmer nutzen Managed File Transfer-Lösungen, um sensible Informationen während der Übertragung und im ruhenden Zustand zu schützen. Diese Lösungen sind äußerst wertvoll, da sie die Notwendigkeit manueller Datenübertragungen eliminieren, das Risiko von Cyberbedrohungen reduzieren, die betriebliche Effizienz steigern und die Einhaltung gesetzlicher Vorgaben unterstützen.

Was ist Managed File Transfer und warum ist es besser als FTP?

In diesem Blogbeitrag werden wir uns genau ansehen, welche Anforderungen Auftragnehmer an eine Managed File Transfer-Lösung stellen sollten, insbesondere wenn es um den Transfer von Bundesvertragsinformationen (FCI) und kontrollierten nicht klassifizierten Informationen (CUI) mit dem DoD geht, um auf der sicheren Seite der CMMC-Konformität zu bleiben.

Immer noch unentschlossen zwischen FTP und Managed File Transfer? Hier sind sechs Gründe, warum Managed File Transfer besser ist als FTP.

Bedeutung der Cybersecurity Maturity Model Certification

Die Cybersecurity Maturity Model Certification (CMMC-Konformität) ist eine Zertifizierung, die die Fähigkeit eines DoD-Auftragnehmers bestätigt, sensible Daten, insbesondere Bundesvertragsinformationen (FCI) und kontrollierte nicht klassifizierte Informationen (CUI), zu schützen. Diese Zertifizierung ist nicht nur wichtig, sondern auch erforderlich, da sie einen einheitlichen Standard für die Implementierung von Cybersecurity-Praktiken entlang der Lieferkette des DoD, auch bekannt als Defense Industrial Base (DIB), gewährleistet.

Die Nichterfüllung der CMMC-Standards birgt schwere Risiken, einschließlich des möglichen Verlusts von Regierungsaufträgen, Rufschädigung, Strafen, Geldbußen und Rechtsstreitigkeiten. Es ist daher entscheidend, dass DoD-Auftragnehmer diese Standards ausreichend verstehen und einhalten.

Wichtige Merkmale für eine CMMC-konforme Managed File Transfer-Lösung

Managed File Transfer-Lösungen können in zwei Kategorien unterteilt werden: veraltete, unsichere Lösungen und moderne, sichere Lösungen. Jedes Unternehmen, insbesondere jedes Unternehmen, das mit dem DoD Verträge abschließt, sollte darauf abzielen, in die letztere MFT-Lösung zu investieren. Die Erreichung der CMMC-Konformität kann komplex sein und sicherzustellen, dass eine Managed File Transfer-Lösung die von der CMMC vorgeschriebenen Cybersecurity- und Datenschutzanforderungen erfüllt, ist keine Ausnahme. Dennoch werden die folgenden Merkmale von Managed File Transfer-Lösungen DoD-Auftragnehmern helfen, die CMMC-Konformität zu erreichen.

1. Ende-zu-Ende-Verschlüsselung

Verschlüsselung ist eine Sicherheitsmaßnahme, die Daten verschleiert, um sie für unbefugte Benutzer unlesbar zu machen. Ende-zu-Ende-Verschlüsselung bedeutet, dass Daten an ihrem Ursprungsort verschlüsselt und erst entschlüsselt werden, wenn sie ihren vorgesehenen Empfänger erreichen. Diese Funktion ist entscheidend, da sie Daten vor möglicher Abfangung während des Übertragungsprozesses schützt.

Ende-zu-Ende-Verschlüsselung verwandelt Daten in einen Code, der für unbefugte Parteien unlesbar ist. Es ist eine leistungsstarke Methode zum Schutz von Daten vor Datenschutzverstößen und stellt sicher, dass nur der Absender und der Empfänger darauf zugreifen können.

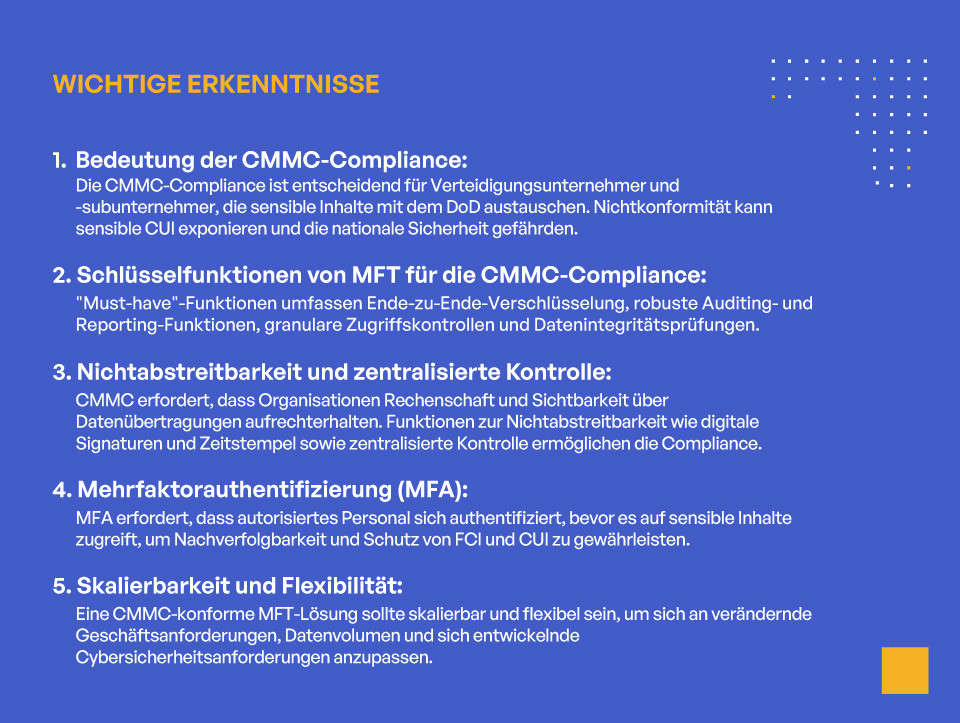

Wichtige Erkenntnisse

WICHTIGE ERKENNTNISSE

- Bedeutung der CMMC-Compliance:

Die CMMC-Compliance ist entscheidend für Verteidigungsunternehmer und -subunternehmer, die sensible Inhalte mit dem DoD austauschen. Nichtkonformität kann sensible CUI exponieren und die nationale Sicherheit gefährden. - Schlüsselfunktionen von MFT für die CMMC-Compliance:

“Must-have”-Funktionen umfassen Ende-zu-Ende-Verschlüsselung, robuste Auditing- und Reporting-Funktionen, granulare Zugriffskontrollen und Datenintegritätsprüfungen. - Nichtabstreitbarkeit und zentralisierte Kontrolle:

CMMC erfordert, dass Organisationen Rechenschaft und Sichtbarkeit über Datenübertragungen aufrechterhalten. Funktionen zur Nichtabstreitbarkeit wie digitale Signaturen und Zeitstempel sowie zentralisierte Kontrolle ermöglichen die Compliance. - Mehrfaktorauthentifizierung (MFA):

MFA erfordert, dass autorisiertes Personal sich authentifiziert, bevor es auf sensible Inhalte zugreift, um Nachverfolgbarkeit und Schutz von FCI und CUI zu gewährleisten. - Skalierbarkeit und Flexibilität:

Eine CMMC-konforme MFT-Lösung sollte skalierbar und flexibel sein, um sich an verändernde Geschäftsanforderungen, Datenvolumen und sich entwickelnde Cybersicherheitsanforderungen anzupassen.

2. Prüfungs- und Berichtsfunktionen

Der CMMC-Zertifizierungsprozess umfasst eine gründliche Prüfung, bei der Auftragnehmer angemessene Cybersecurity-Praktiken nachweisen müssen. Ein weiteres wichtiges Merkmal für eine CMMC-konforme Managed File Transfer-Lösung sind daher starke Prüfungs- und Berichtsfunktionen.

Starke Prüfungs- und Berichtsfunktionen erfordern von einer Managed File Transfer-Lösung, detaillierte Protokolle aller Datenübertragungen zu führen, einschließlich des Zeitpunkts der Übertragung, wer die Dateiübertragung initiiert hat, welche Daten beteiligt waren, an wen die Daten übertragen wurden und schließlich, ob die Übertragung erfolgreich war. Diese Informationen sollten leicht in Berichte zusammengefasst werden können, um klare, überprüfbare Beweise für sichere Datenmanagementpraktiken zu liefern.

3. Zugriffskontrollen

Zugriffskontrollen regeln, wer Dateien oder andere Vermögenswerte und Ressourcen in einer Computerumgebung einsehen oder verwenden kann. Zugriffskontrollen verhindern, dass unbefugte Benutzer sensible Daten sehen, teilen, übertragen, herunterladen usw. Nicht jeder Mitarbeiter benötigt Zugriff auf FCI oder CUI. Tatsächlich ist es besser, je weniger Mitarbeiter Zugang zu diesen sensiblen Informationen haben. Zugriffskontrollen sind daher eine weitere Top-Priorität für die CMMC-Konformität.

Insbesondere bei Managed File Transfer-Lösungen können Zugriffskontrollen die Benutzerauthentifizierung erfordern, den Datenzugriff basierend auf Benutzerrollen einschränken und aktive Datensitzungen überwachen und verwalten. All diese Maßnahmen zusammen stellen sicher, dass nur autorisierte Personen Zugang zu sensiblen Daten haben und entsprechen den Anforderungen der CMMC für den Umgang mit FCI und CUI.

4. Datenintegritätsprüfungen

Datenintegritätsprüfungen sind unerlässlich, um sicherzustellen, dass die über eine MFT-Lösung übertragenen Daten auch die empfangenen Daten sind, ohne jegliche Veränderung oder Beschädigung während des Übertragungsprozesses. Der Einsatz von Prüfsummen, Hash-Funktionen oder digitalen Signaturen verifiziert die Integrität der Daten und gibt die Gewissheit, dass die übertragenen Daten genau und unverändert sind.

Dieses Merkmal von Managed File Transfer ist entscheidend für die CMMC-Konformität, da die Genauigkeit und Zuverlässigkeit von FCI und CUI für die nationalen Sicherheitsinteressen von wesentlicher Bedeutung sind. Daher sollte jede MFT-Lösung für die CMMC-Konformität robuste Datenintegritätsprüfungen beinhalten.

5. Nichtabstreitbarkeit

Nichtabstreitbarkeit ist ein Muss für Managed File Transfer-Lösungen, die auf CMMC-Konformität abzielen. Diese Funktion garantiert im Wesentlichen, dass eine Partei bei einer Datenübertragung die Echtheit ihrer digitalen Signatur, die Absicht ihrer Vereinbarung oder das Senden/Empfangen einer Nachricht nicht abstreiten kann. Sie bietet eine nachvollziehbare Spur aller Transaktionen, die für die Aufrechterhaltung der Rechenschaftspflicht und die Klärung von Streitigkeiten oder Sicherheitsverletzungen entscheidend ist.

Lösungen wie digitale Signaturen und Zeitstempel können Nichtabstreitbarkeit bieten und sicherstellen, dass weder Absender noch Empfänger die Legitimität einer Übertragung abstreiten können. Dies ist entscheidend im Kontext der CMMC, wo die Aufrechterhaltung einer sicheren und überprüfbaren Kommunikation von größter Bedeutung für den Schutz von FCI und CUI ist.

6. Zentralisierte Steuerung und Verwaltung

Zentralisierte Steuerung und Verwaltung ermöglicht einen einzigen Verwaltungspunkt für alle Dateiübertragungen, vereinfacht den Verwaltungsprozess und erhöht die Transparenz. Zentralisierte Steuerung erleichtert es, Richtlinien zu implementieren und durchzusetzen, Dateibewegungen zu verfolgen, Benutzer zu verwalten, Berichte zu erstellen und Prüfungen durchzuführen – alles CMMC-Anforderungen.

Eine zentralisierte MFT-Lösung ermöglicht es Administratoren, strenge Kontrolle und Transparenz über Datenübertragungen aufrechtzuerhalten, was die Fähigkeit einer Organisation, sensible Daten zu schützen und Konformität nachzuweisen, drastisch verbessern kann. Daher ist zentralisierte Steuerung und Verwaltung ein kritischer Aspekt von MFT-Lösungen, die auf CMMC-Konformität abzielen.

7. Zwei-Faktor-Authentifizierung (2FA)

Zwei-Faktor-Authentifizierung (2FA) beinhaltet die Verwendung von zwei oder mehr unabhängigen Berechtigungsnachweisen, um die Identität eines Benutzers zu authentifizieren und die Wahrscheinlichkeit eines unbefugten Zugriffs auf sensible Daten zu verringern. Zwei-Faktor-Authentifizierung kann biometrische Überprüfungen wie Fingerabdrücke oder Gesichtserkennungssysteme umfassen; ein Einmalpasswort (OTP); oder einen physischen Sicherheitsschlüssel wie eine Zugangskarte oder einen Schlüsselanhänger in Kombination mit der Eingabe eines Passworts, um Zugang zu einem sicheren Gebäude oder Computersystem zu erhalten.

Angesichts der Betonung der CMMC auf den Schutz von FCI und CUI ist 2FA ein entscheidendes Werkzeug, um unbefugten Zugriff zu verhindern und sicherzustellen, dass nur verifizierte Benutzer auf sensible Daten zugreifen können. Dies ist besonders entscheidend für den Schutz von Daten während der Übertragung und im ruhenden Zustand.

8. Skalierbarkeit und Flexibilität

In der dynamischen Umgebung des Datenmanagements und der Cybersicherheit ist die Fähigkeit, sich an sich ändernde geschäftliche Anforderungen, Datenvolumen, technologische Fortschritte und sich entwickelnde Bedrohungen anzupassen, entscheidend. Skalierbarkeit und Flexibilität sind daher entscheidend für die Einhaltung gesetzlicher Vorgaben, einschließlich der CMMC.

Eine robuste Managed File Transfer-Lösung sollte in der Lage sein, mit wachsenden Datenvolumen zu skalieren, ohne Leistung oder Sicherheit zu beeinträchtigen. Ebenso sollte die MFT-Lösung die Flexibilität bieten, neue Übertragungsprotokolle, Verschlüsselungsmethoden oder Sicherheitsfunktionen zu unterstützen, wenn sie sich weiterentwickeln. Diese Aspekte sind entscheidend, um nicht nur langfristig die CMMC-Konformität zu wahren, sondern auch einen breiteren Wettbewerbsvorteil in einer sich schnell verändernden digitalen Landschaft zu erhalten.

Kiteworks Secure Managed File Transfer hilft Verteidigungsunternehmen, CMMC-Konformität nachzuweisen

In einer risikoreichen Umgebung, in der Datensicherheit von größter Bedeutung ist, bieten Managed File Transfer-Lösungen Unternehmen eine robuste und sichere Möglichkeit, den Datenaustausch zu verwalten. Für Unternehmen, die mit dem US-Verteidigungsministerium zusammenarbeiten, ist es unerlässlich, dass ihre Managed File Transfer-Lösung auch mit CMMC konform ist.

Diese Leistung erfordert, dass die Managed-File-Transfer-Lösung über Schlüsselfunktionen wie Ende-zu-Ende-Verschlüsselung, robuste Prüfprotokolle und Berichtsfunktionen, starke Zugriffskontrollen, Datenintegritätsprüfungen, Nichtabstreitbarkeit, zentralisierte Steuerung und Verwaltung, Mehrfaktorauthentifizierung sowie Skalierbarkeit und Flexibilität verfügt.

Indem Sie sicherstellen, dass Ihre Managed-File-Transfer-Lösung diese Funktionen besitzt, können Sie Ihre Daten schützen und die Einhaltung der CMMC-Standards gewährleisten, was Ihnen ermöglicht, Verteidigungsaufträge zu sichern, Vertrauen bei Ihren öffentlichen und privaten Kunden aufzubauen und einen starken Ruf in der heutigen sicherheitsorientierten digitalen Landschaft zu wahren.

Das Kiteworks Private Content Network, eine nach FIPS 140-2 Level validierte sichere Filesharing- und Dateiübertragungsplattform, vereint E-Mail, Filesharing, Web-Formulare, SFTP und Managed File Transfer, sodass Organisationen die Kontrolle behalten, schützen und nachverfolgen können, wie jede Datei in das Unternehmen ein- und ausgeht.

Kiteworks sicherer Managed File Transfer bietet robuste Automatisierung, zuverlässiges, skalierbares Betriebsmanagement und einfache, codefreie Formulare sowie visuelles Bearbeiten. Er ist mit einem Fokus auf Sicherheit, Transparenz und Compliance konzipiert. Tatsächlich erfüllt Kiteworks alle Protokollierungs-, Governance- und Sicherheitsanforderungen mit zentralisierter Richtlinienverwaltung, während eine gehärtete virtuelle Appliance Daten und Metadaten vor böswilligen Insidern und fortgeschrittenen dauerhaften Bedrohungen schützt. So können Unternehmen Dateien sicher übertragen und gleichzeitig die Einhaltung relevanter Vorschriften gewährleisten.

Kiteworks sicherer Managed File Transfer unterstützt flexible Abläufe, um Dateien zwischen verschiedenen Datentypen und Zielen über eine Vielzahl von Protokollen zu übertragen. Darüber hinaus bietet die Lösung eine Vielzahl von Autoren- und Verwaltungsfunktionen, einschließlich einer Operations-Webkonsole, Drag-and-Drop-Flow-Erstellung, deklarativen benutzerdefinierten Operatoren und der Möglichkeit, nach Zeitplan, Ereignis, Dateierkennung oder manuell auszuführen.

Zuletzt bietet der Kiteworks Secure MFT Client Zugriff auf häufig genutzte Repositories wie Kiteworks-Ordner, SFTP-Server, FTPS, CIFS-Dateifreigaben, OneDrive for Business, SharePoint Online, Box, Dropbox und andere.

Insgesamt bietet Kiteworks sicherer Managed File Transfer vollständige Transparenz, Compliance und Kontrolle über IP, personenbezogene Daten, geschützte Gesundheitsinformationen und andere sensible Inhalte, unter Verwendung modernster Verschlüsselung, integrierter Prüfpfade, Compliance-Berichterstattung und rollenbasierter Richtlinien.

Um mehr über die Fähigkeiten von Kiteworks im Bereich sicherer Managed File Transfer zu erfahren, vereinbaren Sie noch heute eine individuelle Demo.

Zusätzliche Ressourcen

- Blogbeitrag 6 Gründe, warum Managed File Transfer besser als FTP ist

- Blogbeitrag Sicherer Managed File Transfer: Welche Lösung ist die beste für Ihr Unternehmen?

- Video Kiteworks Secure Managed File Transfer: Die sicherste und fortschrittlichste Managed-File-Transfer-Lösung

- Blogbeitrag Komplexe Finanzvorschriften mit sicherem Managed File Transfer navigieren

- Blogbeitrag Elf Anforderungen für sicheren Managed File Transfer