CMMC 2.0 Compliance-Mapping für die Kommunikation sensibler Inhalte

Einführung in CMMC

Das US-Verteidigungsministerium (DoD) verfolgt einen Ansatz des Risikomanagements in der Lieferkette zur Verbesserung der Cybersicherheit, indem es von allen Drittpartnern verlangt, die Cybersecurity Maturity Model Certification (CMMC) zu erlangen. Die CMMC ist darauf ausgelegt, den Schutz sensibler nationaler Sicherheitsinformationen wie Kontrollierte Unklassifizierte Informationen (CUI) und Informationen zu Bundesverträgen (FCI) sicherzustellen. Die Zertifizierung gilt für alle Auftragnehmer und Unterauftragnehmer des DoD, und ein Auftragnehmer, der die Compliance nicht aufrechterhält, kann keine Angebote für DoD-Verträge abgeben.

Unter DFARS und den Regeln und Richtlinien des DoD hat das DoD Cybersicherheitskontrollen im CMMC-Standard implementiert, um CUI und FCI zu schützen. Somit misst die CMMC die Fähigkeit einer Organisation, FCI und CUI zu schützen. FCI sind Informationen, die nicht für die öffentliche Freigabe bestimmt sind und die von der Regierung bereitgestellt oder für die Regierung im Rahmen eines Vertrags zur Entwicklung oder Lieferung eines Produkts oder einer Dienstleistung erstellt werden. CUI sind Informationen, die gemäß und im Einklang mit Bundesgesetzen, Vorschriften und regierungsweiten Richtlinien geschützt oder kontrolliert verbreitet werden müssen.

CMMC 2.0

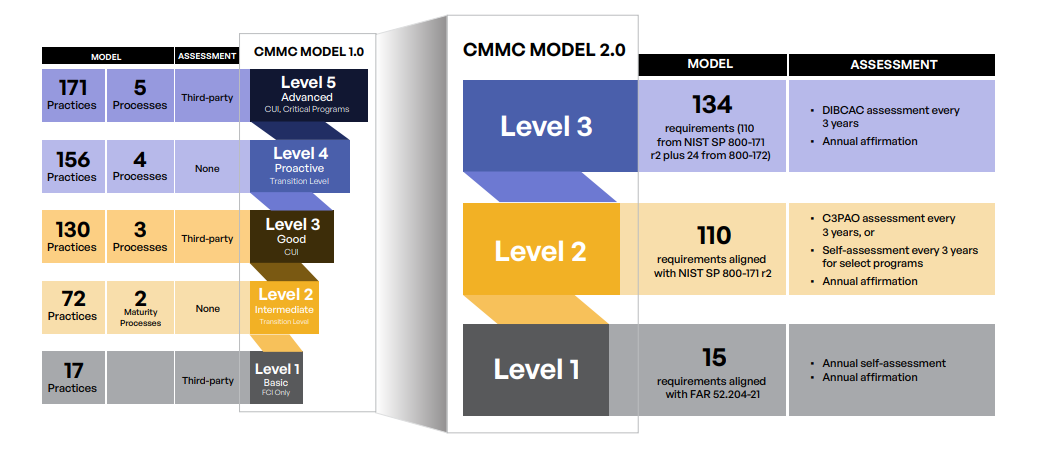

CMMC 2.0 ist das aktualisierte und umfassende Rahmenwerk zum Schutz der Verteidigungsindustrie vor häufigen und komplexen Cyberangriffen. Diese vereinfachte Version wurde Ende 2021 veröffentlicht, um sich auf die kritischsten Sicherheits- und Compliance-Anforderungen zu konzentrieren. Die Compliance-Stufen wurden von fünf auf drei reduziert, und Drittparteienbewertungen sind nur für Level 2 und 3 Partner erforderlich, die kritische nationale Sicherheitsinformationen verwalten. Das Modell stimmt mit den weithin anerkannten Federal Information Processing Standards (FIPS) 200 sicherheitsrelevanten Bereichen und den Kontrollfamilien des National Institute of Standards & Technology (NIST) SP 800-171 und 800-172 überein.

Abbildung 1. Vergleich von CMMC 1.0 und 2.0.

Die Kiteworks-Plattform

Die FedRAMP- und FIPS-140-2-konforme Plattform von Kiteworks für Datenschutz- und Compliance-Governance ermöglicht es Organisationen, sensible Inhalte zu senden, zu teilen, zu empfangen und zu speichern. Durch die Integration von Kommunikationskanälen wie sichere E-Mail, Filesharing, Dateitransfer, Managed File Transfer, Web-Formulare und Anwendungsprogrammierschnittstellen (APIs) schafft die Kiteworks-Plattform Private Content Networks, die vertrauliche digitale Kommunikation verfolgen, kontrollieren und sichern, während sie Transparenz und Metadaten vereinheitlicht. Zu den Funktionen der Kiteworks-Plattform gehören:

Sichere E-Mail

Kiteworks sichert private E-Mail-Kommunikation und gewährleistet die Einhaltung gesetzlicher Vorgaben. Anwender senden einfach E-Mails und Anhänge von jedem Ort oder Gerät, und die Kiteworks-Plattform schützt sie automatisch.

Sicheres Filesharing

Kiteworks ermöglicht es Regierungsmitarbeitern und Bundesauftragnehmern, CUI sicher zuzugreifen und zu teilen, wodurch das Risiko von Datenschutzverstößen, Malware-Angriffen und Datenverlusten reduziert wird.

Managed File Transfer

Regierungsbehörden und Unternehmen, die vertrauliche Dateien übertragen, können große Dateitransfers optimieren, automatisieren und sichern sowie Richtlinienkontrollen einrichten, um Compliance-Verstöße zu verhindern.

Web-Formulare

Mitarbeiter von Regierungsbehörden und Auftragnehmer sowie Drittparteien-Anwender können sensible Informationen hochladen, die durch Datenschutz- und Compliance-Richtlinien geregelt sind.

Anwendungsprogrammierschnittstellen (APIs)

Organisationen können auf der Kiteworks-Plattform benutzerdefinierte Inhaltsanwendungen und Integrationen entwickeln, die es ihnen ermöglichen, das Risiko von Datenschutzverstößen und Compliance-Verletzungen zu managen.

Die folgende Analyse von CMMC 2.0 zeigt, dass Kiteworks fast 90% der CMMC 2.0 Level 2 Anforderungen direkt unterstützt (siehe Anhang).

Für Auftragnehmer und Unterauftragnehmer, die Geschäfte mit dem US-Verteidigungsministerium machen, bedeutet dies deutlich schnellere Compliance-Audits und sogar erweiterte Umsatzmöglichkeiten. Darüber hinaus können Unternehmen, die nach Inkrafttreten von CMMC 2.0 die Compliance der Kommunikation sensibler Inhalte mit CMMC 2.0 nicht nachweisen können, nicht an DoD-Projekten teilnehmen oder daran arbeiten.

Zugangskontrollen

| CMMC 2.0 | Name | Praxisbeschreibung | Kiteworks unterstützt Compliance | Kiteworks-Lösung |

| Level 1 AC.L1-3.1.1 | Autorisierte Zugangskontrolle [CUI-Daten] | Beschränken Sie den Zugriff auf Informationssysteme auf autorisierte Benutzer, Prozesse, die im Namen autorisierter Benutzer handeln, und Geräte (einschließlich anderer Systeme) | Ja, unterstützt Compliance | Die Kiteworks-Plattform erzwingt strenge Zugangskontrollen zum Schutz aller Inhalte, einschließlich CUI. Sie unterstützt mehrere Authentifizierungsmethoden wie kennwortbasierte Authentifizierung, zertifikatsbasierte Authentifizierung, Multi-Faktor-Authentifizierung (MFA), SAML 2.0 Single Sign-On (SSO), Kerberos SSO, OAuth, LDAP/Microsoft Active Directory-Integration, Azure Active Directory (Azure AD) und lokal verwaltete Benutzer und Anmeldeinformationen. |

| Level 1 AC.L1-3.1.2 | Transaktions- und Funktionskontrolle | Beschränken Sie den Zugriff auf Informationssysteme auf die Arten von Transaktionen und Funktionen, die autorisierte Benutzer ausführen dürfen | Ja, unterstützt Compliance | Systemadministratoren und Inhaltsverantwortliche steuern den Zugriff durch detaillierte rollenbasierte Berechtigungen, indem sie Rollen wie Eigentümer, Manager, Mitarbeiter, Downloader, Betrachter oder Uploader für Dateien und Ordner zuweisen, wodurch Benutzer auf die Arten von Transaktionen und Funktionen beschränkt werden, die sie ausführen dürfen. |

| Level 1 AC.L1-3.1.20 | Externe Verbindungen [CUI-Daten] | Überprüfen und kontrollieren/begrenzen Sie Verbindungen zu und die Nutzung externer Informationssysteme | Ja, unterstützt Compliance | Die Kiteworks-Plattform bietet kontrollierten Zugriff auf Cloud-Enterprise-Content-Management-Systeme wie Google Drive, Box, Dropbox, Microsoft OneDrive und Microsoft SharePoint Online. |

| Level 1 AC.L1-3.1.22 | Öffentliche Informationen kontrollieren [CUI-Daten] | Kontrollieren Sie Informationen, die auf öffentlich zugänglichen Informationssystemen gepostet oder verarbeitet werden | Ja, unterstützt Compliance | Die Kiteworks-Plattform kann als private oder hybride Cloud oder als private gehostete Bereitstellung in einer isolierten Umgebung oder AWS gemäß FedRAMP-Anforderungen bereitgestellt werden. |

| Level 2 AC.L2-3.1.3 | CUI-Fluss kontrollieren | Kontrollieren Sie den Fluss von CUI gemäß genehmigten Autorisierungen | Ja, unterstützt Compliance | Administratoren und Inhaltsverantwortliche kontrollieren den Fluss von CUI mithilfe von inhaltsbasierten Risikorichtlinien (attributbasierte Zugangskontrollen). Diese Richtlinien erzwingen dynamische Zugangskontrollen basierend auf Inhaltsattributen (wie Ordnerpfaden oder Sensitivitätskennzeichnungen), Benutzerattributen (wie Domain oder Profil) und den durchgeführten Aktionen, um sicherzustellen, dass CUI gemäß genehmigten Autorisierungen behandelt wird. |

| Level 2 AC.L2-3.1.4 | Trennung der Aufgaben | Trennen Sie die Aufgaben von Einzelpersonen, um das Risiko böswilliger Aktivitäten ohne Kollusion zu reduzieren | Ja, unterstützt Compliance | Administratoren können verschiedene Rollen und Zugriffsebenen für CUI definieren, um das Risiko von Kollusion zu reduzieren. |

| Level 2 AC.L2-3.1.5 | Minimaler Zugriff | Verwenden Sie das Prinzip des minimalen Zugriffs, auch für spezifische Sicherheitsfunktionen und privilegierte Konten | Ja, unterstützt Compliance | Die Plattform unterstützt anpassbare Admin-Rollen mit hierarchischen Berechtigungen. Durch die Definition von Zugriffspolitiken basierend auf Rollen, IP-Adressen, geografischen Standorten, Domains und zeitbasierten Einschränkungen erzwingt die Plattform das Prinzip des minimalen Zugriffs sowohl für Benutzer als auch für Administratoren. |

| Level 2 AC.L2-3.1.6 | Nicht-privilegierte Kontonutzung | Verwenden Sie nicht-privilegierte Konten oder Rollen beim Zugriff auf nicht sicherheitsrelevante Funktionen | Ja, unterstützt Compliance | Die Kiteworks-Plattform verhindert, dass nicht-privilegierte Benutzer administrative Funktionen ausführen. Die Plattform protokolliert auch alle Zugriffe auf Sicherheitsfunktionen, sodass die Ausführung dieser Funktionen geprüft werden kann. |

| Level 2 AC.L2-3.1.7 | Privilegierte Funktionen | Verhindern Sie, dass nicht-privilegierte Benutzer privilegierte Funktionen ausführen, und erfassen Sie die Ausführung solcher Funktionen in Prüfprotokollen | Ja, unterstützt Compliance | Die Kiteworks-Plattform ermöglicht Administratoren die Definition verschiedener Kontotypen und Zugriffsprivilegien, um sicherzustellen, dass nicht-privilegierte Benutzer niemals auf privilegierte Inhalte oder Steuerungen zugreifen. Alle administrativen Aktionen werden in umfassenden Prüfprotokollen erfasst, um sicherzustellen, dass jede Ausführung privilegierter Funktionen nachverfolgt wird und die Anforderungen an Verantwortlichkeit und Compliance unterstützt werden. |

| Level 2 AC.L2-3.1.8 | Erfolgslose Anmeldeversuche | Begrenzen Sie erfolglose Anmeldeversuche | Ja, unterstützt Compliance | Die Kiteworks-Plattform ermöglicht es Systemadministratoren, ein Limit für erfolglose Anmeldeversuche festzulegen. Wenn dieses Limit erreicht ist, kann das Konto gesperrt werden, und eine Benachrichtigung wird an Administratoren und Sicherheitsexperten gesendet. |

| Level 2 AC.L2-3.1.9 | Datenschutz- und Sicherheitsmitteilungen | Stellen Sie Datenschutz- und Sicherheitsmitteilungen bereit, die mit den geltenden CUI-Regeln übereinstimmen | Ja, unterstützt Compliance | Die Kiteworks-Plattform kann so angepasst werden, dass sie die von einem Unternehmen erforderlichen Datenschutz- und Sicherheitsmitteilungen anzeigt. |

| Level 2 AC.L2-3.1.10 | Sitzungssperre | Verwenden Sie eine Sitzungssperre mit musterverborgenen Anzeigen, um den Zugriff und die Ansicht von Daten nach einer Inaktivitätsperiode zu verhindern | Teilweise unterstützt Compliance | Die Kiteworks-Plattform sperrt Sitzungen nach einer Inaktivitätsperiode, verwendet jedoch keine musterverborgenen Anzeigen. |

| Level 2 AC.L2-3.1.11 | Sitzungsbeendigung | Beenden Sie (automatisch) eine Benutzersitzung nach einer definierten Bedingung | Ja, unterstützt Compliance | Die Kiteworks-Plattform ermöglicht es Systemadministratoren, Richtlinien zu definieren, die Benutzer nach einer festgelegten Leerlaufzeit automatisch abmelden. Systemadministratoren können aktive Sitzungen überwachen und manuell beenden. |

| Level 2 AC.L2-3.1.12 | Fernzugriffskontrolle | Überwachen und kontrollieren Sie Fernzugriffssitzungen | Ja, unterstützt Compliance | Die Kiteworks-Plattform überwacht und protokolliert alle Fernzugriffe auf CUI. Alle Fernzugriffe werden durch strenge Zugangskontrollrichtlinien geregelt. Systemadministratoren können aktive Sitzungen überwachen und manuell beenden. |

| Level 2 AC.L2-3.1.13 | Vertraulichkeit des Fernzugriffs | Verwenden Sie kryptografische Mechanismen, um die Vertraulichkeit von Fernzugriffssitzungen zu schützen | Ja, unterstützt Compliance | Die Plattform verwendet kryptografische Mechanismen wie TLS 1.3 und 1.2, um die Vertraulichkeit von Fernzugriffssitzungen zu schützen. Inhalte im ruhenden Zustand werden doppelt mit AES-256-Verschlüsselung sowohl auf Datei- als auch auf Datenträgerebene verschlüsselt. Kunden besitzen ihre Verschlüsselungsschlüssel, und die Plattform unterstützt die Integration mit Hardware-Sicherheitsmodulen (HSMs) für das Schlüsselmanagement, um sicherzustellen, dass nur autorisierte Benutzer sensible Daten entschlüsseln können. |

| Level 2 AC.L2-3.1.14 | Fernzugriffs-Routing | Leiten Sie Fernzugriffe über verwaltete Zugangskontrollpunkte | Ja, unterstützt Compliance | Die Kiteworks-Plattform ermöglicht es Systemadministratoren zu steuern, welche Knoten (Server) für den Client-Zugriff (HTTPS oder SFTP) verfügbar sind. |

| Level 2 AC.L2-3.1.15 | Privilegierter Fernzugriff | Autorisieren Sie die Fernausführung privilegierter Befehle und den Fernzugriff auf sicherheitsrelevante Informationen | Ja, unterstützt Compliance | Die Kiteworks-Plattform bietet eine separate Administrationsoberfläche, die eine Authentifizierung erfordert und eigene IP-Zugriffsbeschränkungen bietet. |

| Level 2 AC.L2-3.1.16 | Autorisierung des drahtlosen Zugriffs | Autorisieren Sie den drahtlosen Zugriff, bevor solche Verbindungen zugelassen werden | Außerhalb des Geltungsbereichs | N/A |

| Level 2 AC.L2-3.1.17 | Schutz des drahtlosen Zugriffs | Schützen Sie den drahtlosen Zugriff durch Authentifizierung und Verschlüsselung | Außerhalb des Geltungsbereichs | N/A |

| Level 2 AC.L2-3.1.18 | Verbindung mobiler Geräte | Kontrollieren Sie die Verbindung mobiler Geräte | Ja, unterstützt Compliance | Die Kiteworks-Plattform ermöglicht und deaktiviert den Zugriff über die Kiteworks mobile App. Systemadministratoren können auch Benutzer-Sitzungen verwalten und beenden. Wenn ein mobiles Gerät verloren geht oder gestohlen wird, können Systemadministratoren eine Fernlöschung aller CUI im sicheren Kiteworks-Container auf dem Gerät durchführen. |

| Level 2 AC.L2-3.1.19 | CUI auf Mobilgeräten verschlüsseln | Verschlüsseln Sie CUI auf mobilen Geräten und mobilen Computerplattformen | Ja, unterstützt Compliance | Die Kiteworks-Plattform verschlüsselt CUI im ruhenden Zustand auf mobilen Geräten und mobilen Computerplattformen. Darüber hinaus speichert sie CUI in einem sicheren Container, der CUI auf einem mobilen Gerät vor unbefugtem Zugriff, Datenkorruption und Malware schützt. |

| Level 2 AC.L2-3.1.21 | Verwendung tragbarer Speichergeräte | Begrenzen Sie die Verwendung tragbarer Speichergeräte auf externen Systemen | Außerhalb des Geltungsbereichs | N/A |

Bewusstsein und Schulung

| CMMC 2.0 | Name | Beschreibung der Praxis | Kiteworks unterstützt Compliance | Kiteworks-Lösung |

| Level 2 AT.L2-3.2.1 | Rollenbasierte Risikobewusstheit | Sicherstellen, dass Manager, Systemadministratoren und Anwender von Unternehmenssystemen über die Sicherheitsrisiken ihrer Aktivitäten sowie über die geltenden Richtlinien, Standards und Verfahren im Zusammenhang mit der Sicherheit dieser Systeme informiert sind | Ja, unterstützt Compliance | Kiteworks FedRAMP-Betriebsleiter und Verwaltungspersonal sind in den Sicherheitsrisiken sowie den geltenden Richtlinien, Standards und Verfahren im Zusammenhang mit der Plattform geschult. Das System warnt Kundenadministratoren vor potenziell riskanten Einstellungen, wie z.B. Zugriffskontrollen, die dem Prinzip der minimalen Rechtevergabe nicht folgen. |

| Level 2 AT.L2-3.2.2 | Rollenbasierte Schulung | Sicherstellen, dass das Personal geschult ist, um ihre zugewiesenen informationssicherheitsbezogenen Aufgaben und Verantwortlichkeiten auszuführen | Unterstützt teilweise Compliance | Kiteworks FedRAMP-Betriebspersonal ist in den Sicherheitsrisiken sowie den geltenden Richtlinien, Standards und Verfahren im Zusammenhang mit der Plattform geschult. |

| Level 2 AT.L2-3.2.3 | Bewusstsein für Insider-Bedrohungen | Sicherheitsbewusstseinsschulung zur Erkennung und Meldung potenzieller Indikatoren für Insider-Bedrohungen bereitstellen | Unterstützt teilweise Compliance | Kiteworks FedRAMP-Betriebspersonal muss regelmäßig Schulungen zum Sicherheitsbewusstsein absolvieren. |

Audit und Verantwortlichkeit

| CMMC 2.0 | Name | Praxisbeschreibung | Kiteworks unterstützt Compliance | Kiteworks-Lösung |

| Level 2 AU.L2-3.3.1 | System-Auditing | Erstellen und Aufbewahren von System-Prüfprotokollen und -aufzeichnungen in dem Umfang, der erforderlich ist, um die Überwachung, Analyse, Untersuchung und Berichterstattung über rechtswidrige oder unbefugte Systemaktivitäten zu ermöglichen | Ja, unterstützt Compliance | Kiteworks bietet umfassende, detaillierte und zeitnahe Prüfprotokolle, die alle Benutzer- und Systemaktivitäten ohne Drosselung erfassen. Protokolle umfassen Benutzer-Authentifizierungsversuche, Dateizugriffe, Filesharing-Aktivitäten und administrative Aktionen. Sie können in Echtzeit über mehrere SysLog-Feeds an SIEM-Systeme exportiert werden. |

| Level 2 AU.L2-3.3.2 | Benutzerverantwortlichkeit | Sicherstellen, dass die Handlungen einzelner Systembenutzer eindeutig diesen Benutzern zugeordnet werden können, damit sie für ihre Handlungen zur Verantwortung gezogen werden können | Ja, unterstützt Compliance | Die Plattform weist eindeutige Benutzer-IDs zu und führt detaillierte Prüfprotokolle, die sicherstellen, dass alle Aktionen eindeutig auf einzelne Benutzer zurückgeführt werden können. Aktivitäten wie Authentifizierungsversuche, Dateizugriffe, Bearbeitungen, Löschungen und Filesharing werden aufgezeichnet. |

| Level 2 AU.L2-3.3.3 | Ereignisüberprüfung | Überprüfen und Aktualisieren von protokollierten Ereignissen | Ja, unterstützt Compliance | Die Protokolle können überprüft, aber nicht aktualisiert oder gelöscht werden. |

| Level 2 AU.L2-3.3.4 | Audit-Fehlerwarnung | Warnung im Falle eines Fehlers im Audit-Protokollierungsprozess | Ja, unterstützt Compliance | Die Kiteworks-Plattform benachrichtigt Administratoren im Falle eines Fehlers im Protokollierungsprozess. |

| Level 2 AU.L2-3.3.5 | Audit-Korrelation | Korrelation von Prüfprotokollüberprüfung, -analyse und -berichterstattung zur Untersuchung und Reaktion auf Hinweise auf rechtswidrige, unbefugte, verdächtige oder ungewöhnliche Aktivitäten | Ja, unterstützt Compliance | Kiteworks erleichtert die Korrelation von Prüfprotokollen durch konsolidierte und normalisierte Protokolle, was die Analyse vereinfacht. Die Integration mit SIEM-Tools und integrierte Erkennungsmechanismen unterstützen die Untersuchung und Reaktion auf Hinweise auf rechtswidrige, unbefugte, verdächtige oder ungewöhnliche Aktivitäten. |

| Level 2 AU.L2-3.3.6 | Reduktion und Berichterstattung | Bereitstellung von Prüfprotokollreduktion und Berichtserstellung zur Unterstützung von bedarfsorientierter Analyse und Berichterstattung | Ja, unterstützt Compliance | Die Kiteworks-Plattform bietet umfassende Prüfprotokolle, die in ein SIEM-System exportiert und in bedarfsorientierten Berichten analysiert werden können. Protokolle enthalten inhaltsbezogene Prüfprotokollfelder wie Benutzername, E-Mail-Adressen, IP-Adresse, Datei- oder Ordnernamen und Ereignistyp. Kiteworks bietet auch ein CISO-Dashboard, das Systemprobleme oder Interessen für CISOs und andere Sicherheitsbeteiligte hervorhebt und eine leicht lesbare, visuelle Darstellung von Aktivitäten und anomalen Verhaltensweisen bietet. |

| Level 2 AU.L2-3.3.7 | Autoritative Zeitquelle | Bereitstellung einer Systemfunktion, die interne Systemuhren mit einer autoritativen Quelle vergleicht und synchronisiert, um Zeitstempel für Prüfprotokolle zu generieren | Ja, unterstützt Compliance | Die Kiteworks-Plattform integriert sich mit Network Time Protocol (NTP)-Servern, um autoritative Zeitstempel für Prüfprotokolle bereitzustellen. |

| Level 2 AU.L2-3.3.8 | Audit-Schutz | Schutz von Audit-Informationen und Audit-Protokollierungstools vor unbefugtem Zugriff, Änderung und Löschung | Ja, unterstützt Compliance | Von der Kiteworks-Plattform generierte Protokolle können an SIEM-Systeme und andere Sicherheitsanalyseplattformen für Ereigniskorrelation und Bedrohungssuche exportiert werden. Die Plattform erkennt auch von Natur aus anomales Verhalten und umfasst diese Warnungen als Teil ihres Prüfprotokolls. |

| Level 2 AU.L2-3.3.9 | Audit-Management | Begrenzung der Verwaltung der Audit-Protokollierungsfunktionalität auf eine Teilmenge privilegierter Benutzer | Ja, unterstützt Compliance | Protokolle in der Kiteworks-Plattform sind vor Bearbeitung und Löschung geschützt. |

Konfigurationsmanagement

| CMMC 2.0 | Name | Praxisbeschreibung | Kiteworks unterstützt Compliance | Kiteworks-Lösung |

| Level 2 CM.L2-3.4.1 | System-Baseline | Erstellen und pflegen Sie Baseline-Konfigurationen und Inventare von Unternehmenssystemen (einschließlich Hardware, Software, Firmware und Dokumentation) während der jeweiligen Systementwicklungszyklen | Ja, unterstützt Compliance | Die Kiteworks-Plattform bietet Compliance-Berichte mit einem Klick, die zur Verfolgung der Baseline-Konfiguration des Kiteworks-Systems verwendet werden können. |

| Level 2 CM.L2-3.4.2 | Sicherheitskonfigurationserzwingung | Einrichten und Erzwingen von Sicherheitskonfigurationseinstellungen für IT-Produkte, die in Unternehmenssystemen eingesetzt werden | Ja, unterstützt Compliance | Systemadministratoren auf der Kiteworks-Plattform können Sicherheitseinstellungen für die Plattform konfigurieren. Administratoren können auch Sicherheitseinstellungen für Benutzer und deren mobile Geräte konfigurieren, wenn diese Benutzer auf CUI unter der Verwaltung der Plattform zugreifen. |

| Level 2 CM.L2-3.4.3 | Systemänderungsmanagement | Verfolgen, überprüfen, genehmigen oder ablehnen und protokollieren Sie Änderungen an Unternehmenssystemen | Ja, unterstützt Compliance | Die Kiteworks-Plattform ermöglicht es Systemadministratoren, alle Änderungen an der Plattform zu verfolgen, zu überprüfen und zu kontrollieren. |

| Level 2 CM.L2-3.4.4 | Sicherheitsauswirkungsanalyse | Analysieren Sie die Sicherheitsauswirkungen von Änderungen vor der Implementierung | Ja, unterstützt Compliance | Die Kiteworks-Plattform bietet Compliance-Audits, die Konfigurationsänderungen melden, die die Sicherheit unter die empfohlenen Niveaus senken. |

| Level 2 CM.L2-3.4.5 | Zugriffsbeschränkungen für Änderungen | Definieren, dokumentieren, genehmigen und erzwingen Sie physische und logische Zugriffsbeschränkungen im Zusammenhang mit Änderungen an Unternehmenssystemen | Ja, unterstützt Compliance | Die Kiteworks-Plattform erzwingt und protokolliert alle logischen Zugriffsbeschränkungen, die auf CUI unter Verwaltung angewendet werden. |

| Level 2 CM.L2-3.4.6 | Minimale Funktionalität | Verwenden Sie das Prinzip der minimalen Funktionalität, indem Sie Unternehmenssysteme so konfigurieren, dass sie nur wesentliche Funktionen bereitstellen | Ja, unterstützt Compliance | Die gehärtete Appliance von Kiteworks öffnet nur wenige wesentliche Ports und Dienste. Das System bietet keinen Betriebssystemzugriff für Benutzer oder Administratoren. |

| Level 2 CM.L2-3.4.7 | Nicht wesentliche Funktionalität | Einschränken, deaktivieren oder verhindern Sie die Nutzung nicht wesentlicher Programme, Funktionen, Ports, Protokolle und Dienste | Ja, unterstützt Compliance | Die Kiteworks-Plattform wird als gehärtete Appliance mit deaktivierten nicht wesentlichen Diensten geliefert. Alle ungenutzten Ports sind blockiert. Wir bieten auch die Möglichkeit, den Zugriff auf SFTP/SSH zu aktivieren/deaktivieren. |

| Level 2 CM.L2-3.4.8 | Anwendungsausführungsrichtlinie | Wenden Sie eine Deny-by-Exception-Policy (Blacklisting) an, um die Nutzung nicht autorisierter Software zu verhindern, oder eine Deny-All, Permit-by-Exception-Policy (Whitelisting), um die Ausführung autorisierter Software zu ermöglichen | Ja, unterstützt Compliance | Die Kiteworks-Plattform erzwingt das Whitelisting von Apps auf mobilen Geräten, die auf die Plattform zugreifen. |

| Level 2 CM.L2-3.4.9 | Benutzerinstallierte Software | Kontrollieren und überwachen Sie benutzerinstallierte Software | Ja, unterstützt Compliance | Die Kiteworks-Plattform ermöglicht es Ihnen, zu kontrollieren, welche Plugins und Apps dem Endbenutzer zur Verfügung gestellt werden. Die Plattform erzwingt auch das Whitelisting von mobilen Apps, um den Zugriff nicht autorisierter Drittanbieter-Apps auf CUI zu verhindern. |

Identifikation und Authentifizierung

| CMMC 2.0 | Name | Praxisbeschreibung | Kiteworks unterstützt Compliance | Kiteworks-Lösung |

| Level 1 IA.L1-3.5.1 | Identifikation [CUI-Daten] | Identifizieren Sie Benutzer von Informationssystemen, Prozesse, die im Namen von Benutzern handeln, oder Geräte | Ja, unterstützt Compliance | Die Kiteworks-Plattform weist jedem Benutzer eine eindeutige ID zu und verwendet diese IDs, um die Benutzeraktivität auf der Plattform über alle Geräte hinweg zu verfolgen. |

| Level 1 IA.L1-3.5.2 | Authentifizierung [CUI-Daten] | Authentifizieren (oder verifizieren) Sie die Identitäten dieser Benutzer, Prozesse oder Geräte als Voraussetzung für den Zugang zu Unternehmensinformationssystemen | Ja, unterstützt Compliance | Kiteworks weist Benutzern eindeutige IDs zu und erfordert eine Authentifizierung, bevor der Zugriff gewährt wird. Es unterstützt verschiedene Authentifizierungsmethoden, einschließlich anmeldeinformationsbasierter, zertifikatsbasierter, Multi-Faktor-Authentifizierung (MFA), SAML 2.0 SSO, Kerberos SSO, OAuth, LDAP/Active Directory-Integration, Azure AD und zeitbasierte OTP-Authentifikatoren. |

| Level 2 IA.L2-3.5.3 | Multi-Faktor-Authentifizierung | Verwenden Sie Multi-Faktor-Authentifizierung für lokalen und Netzwerkzugang zu privilegierten Konten und für Netzwerkzugang zu nicht privilegierten Konten | Ja, unterstützt Compliance | Die Plattform unterstützt und kann Multi-Faktor-Authentifizierung (MFA) für sowohl privilegierte als auch nicht privilegierte Konten erzwingen, indem Methoden wie das RADIUS-Protokoll, PIV/CAC-Karten, E-Mail-basierte OTP, SMS-basierte OTP, zeitbasierte OTP und zertifikatsbasierte Authentifizierung verwendet werden, um die Sicherheit für alle Benutzer zu erhöhen. |

| Level 2 IA.L2-3.5.4 | Replay-resistente Authentifizierung | Verwenden Sie replay-resistente Authentifizierungsmechanismen für Netzwerkzugang zu privilegierten und nicht privilegierten Konten | Ja, unterstützt Compliance | Die Kiteworks-Plattform kann so konfiguriert werden, dass sie Multi-Faktor-Authentifizierung für jede administrative Sitzung erfordert. Multi-Faktor-Authentifizierung wird auch durch Einmalpasswörter per E-Mail erzwungen. Alternativ wird Multi-Faktor-Authentifizierung durch Integration mit Drittanbieter-Authentifizierungslösungen, die SMS-basierte Passwörter oder das RADIUS-Protokoll unterstützen, erzwungen. Es kann auch so konfiguriert werden, dass diese Sitzungen nach einer bestimmten Inaktivitätszeit ablaufen. Dies verhindert die Wiederverwendung alter Anmeldedaten. Kiteworks unterstützt auch PIV/CAC-Karten, die keine Anmeldedaten verwenden und daher nicht anfällig für Replay sind. |

| Level 2 IA.L2-3.5.5 | Wiederverwendung von Identifikatoren | Verhindern Sie die Wiederverwendung von Identifikatoren für einen definierten Zeitraum | Ja, unterstützt Compliance | Die Kiteworks-Plattform weist jedem Benutzer eine eindeutige ID zu und verfolgt alle Aktivitäten auf Benutzer- und Dateiebene. |

| Level 2 IA.L2-3.5.6 | Umgang mit Identifikatoren | Deaktivieren Sie Identifikatoren nach einem definierten Zeitraum der Inaktivität | Ja, unterstützt Compliance | Die Kiteworks-Plattform ermöglicht es Systemadministratoren, Sitzungs-Timeout-Richtlinien festzulegen, die Benutzer nach einem definierten Zeitraum der Inaktivität trennen. Die Plattform kann auch den Endbenutzerzugang vollständig entfernen, wenn dies erforderlich ist. |

| Level 2 IA.L2-3.5.7 | Passwortkomplexität | Erzwingen Sie eine Mindestkomplexität von Passwörtern und eine Änderung der Zeichen bei der Erstellung neuer Passwörter | Ja, unterstützt Compliance | Die Plattform ermöglicht es Managern und Systemadministratoren, Anforderungen an die Passwortkonfiguration festzulegen, einschließlich Anforderungen an die Passwortkomplexität. |

| Level 2 IA.L2-3.5.8 | Passwortwiederverwendung | Verbieten Sie die Wiederverwendung von Passwörtern für eine bestimmte Anzahl von Generationen | Ja, unterstützt Compliance | Die Kiteworks-Plattform kann so konfiguriert werden, dass sie die Wiederverwendung von Passwörtern verbietet. |

| Level 2 IA.L2-3.5.9 | Temporäre Passwörter | Erlauben Sie die Verwendung temporärer Passwörter für Systemanmeldungen mit sofortiger Änderung zu einem permanenten Passwort | Ja, unterstützt Compliance | Die Kiteworks-Plattform ermöglicht es Systemadministratoren, Benutzerpasswörter zurückzusetzen und eine Passwortänderung bei der nächsten Anmeldung zu erzwingen. Andernfalls folgen Benutzer einem Kontoüberprüfungslink oder einem Passwort-Reset-Link, um ihre Passwörter festzulegen oder zurückzusetzen. |

| Level 2 IA.L2-3.5.10 | Kryptografisch geschützte Passwörter | Speichern und übertragen Sie nur kryptografisch geschützte Passwörter | Ja, unterstützt Compliance | Die Kiteworks-Plattform verschlüsselt Passwörter während der Übertragung und im ruhenden Zustand. Passwörter im ruhenden Zustand werden als gesalzene Hashes gespeichert. Passwörter werden niemals unsicher gespeichert oder übertragen. |

| Level 2 IA.L2-3.5.11 | Verdecktes Feedback | Verdecken Sie das Feedback von Authentifizierungsinformationen | Ja, unterstützt Compliance | Die Kiteworks-Plattform überträgt alle Authentifizierungsinformationen über sichere Transport Layer Security (TLS)-Verbindungen. Standardmäßig werden Passwörter nicht im Klartext auf Bildschirmen angezeigt. |

Vorfallreaktion

| CMMC 2.0 | Name | Praxisbeschreibung | Kiteworks unterstützt Compliance | Kiteworks-Lösung |

| Level 2 IR.L2-3.6.1 | Vorfallbearbeitung | Einrichten einer operativen Vorfallbearbeitungsfähigkeit für Unternehmenssysteme, die Vorbereitung, Erkennung, Analyse, Eindämmung, Wiederherstellung und Benutzerreaktionsaktivitäten umfasst | Unterstützt teilweise Compliance | Von der Kiteworks-Plattform generierte Protokolle können an SIEM-Systeme und andere Sicherheitsanalyseplattformen zur Ereigniskorrelation und Bedrohungssuche exportiert werden. Die Plattform erkennt auch von Natur aus anomales Verhalten und umfasst diese Warnungen als Teil ihres Prüfprotokolls. |

| Level 2 IR.L2-3.6.2 | Vorfallberichterstattung | Verfolgen, dokumentieren und melden von Vorfällen an benannte Beamte und/oder Behörden sowohl innerhalb als auch außerhalb des Unternehmens | Ja, unterstützt Compliance | Von der Kiteworks-Plattform generierte Protokolle können an SIEM-Systeme und andere Sicherheitsanalyseplattformen zur Ereigniskorrelation und Bedrohungssuche exportiert werden. Die Plattform erkennt auch von Natur aus anomales Verhalten und umfasst diese Warnungen als Teil ihres Prüfprotokolls. |

| Level 2 IR.L2-3.6.3 | Vorfallreaktionstests | Testen der Vorfallreaktionsfähigkeit des Unternehmens | Außerhalb des Geltungsbereichs | N/A |

Wartung

| CMMC 2.0 | Name | Praxisbeschreibung | Kiteworks unterstützt Compliance | Kiteworks-Lösung |

| Level 2 MA.L2-3.7.1 | Wartung durchführen | Wartung an Unternehmenssystemen durchführen | Ja, unterstützt Compliance | Kiteworks-Mitarbeiter führen Wartungsarbeiten an FedRAMP-Kiteworks-Systemen gemäß dokumentierten und geprüften Prozessen und Verfahren durch. |

| Level 2 MA.L2-3.7.2 | Systemwartungskontrolle | Kontrollen für die Werkzeuge, Techniken, Mechanismen und das Personal bereitstellen, die zur Durchführung der Systemwartung verwendet werden | Ja, unterstützt Compliance | Kundenpersonal kann Wartungsarbeiten nur über die sichere, geprüfte Administrationsoberfläche durchführen und hat keinen Zugriff auf das Betriebssystem. Für FedRAMP-Systeme stellt die Kiteworks-Organisation die Kontrollen für die Werkzeuge, Techniken, Mechanismen und das Personal gemäß den geprüften Kiteworks-FedRAMP-Prozessen bereit. |

| Level 2 MA.L2-3.7.3 | Gerätesanierung | Sicherstellen, dass Geräte, die zur externen Wartung entfernt werden, von jeglichen CUI gereinigt sind | Ja, unterstützt Compliance | Die Kiteworks-Plattform kann eine Fernlöschung der sicheren Container auf mobilen Geräten durchführen, die verloren gegangen, gestohlen oder außer Betrieb genommen wurden. |

| Level 2 MA.L2-3.7.4 | Medieninspektion | Überprüfen von Medien, die Diagnose- und Testprogramme enthalten, auf bösartigen Code, bevor die Medien in Unternehmenssystemen verwendet werden | Ja, unterstützt Compliance | Die Kiteworks-Plattform scannt CUI standardmäßig auf Viren und andere Malware mit der F-Secure Anti-Virus-Software. Die Plattform integriert sich mit Check Point SandBlast und APIs ermöglichen die Integration mit anderen Advanced Threat Prevention-Technologien, um CUI auf fortgeschrittene persistente Bedrohungen und Zero-Day-Angriffe zu scannen. |

| Level 2 MA.L2-3.7.5 | Nicht-lokale Wartung | Erfordern von Multi-Faktor-Authentifizierung, um nicht-lokale Wartungssitzungen über externe Netzwerkverbindungen einzurichten und solche Verbindungen zu beenden, wenn die nicht-lokale Wartung abgeschlossen ist | Ja, unterstützt Compliance | Die Kiteworks-Plattform kann so konfiguriert werden, dass für jede Administrationssitzung eine Multi-Faktor-Authentifizierung erforderlich ist. Die Multi-Faktor-Authentifizierung wird auch durch Einmalpasswörter per E-Mail durchgesetzt. Alternativ wird die Multi-Faktor-Authentifizierung durch Integration mit Drittanbieter-Authentifizierungslösungen, die SMS-basierte Passwörter oder das RADIUS-Protokoll unterstützen, durchgesetzt. Sie kann auch so konfiguriert werden, dass diese Sitzungen nach einer bestimmten Inaktivitätszeit ablaufen. |

| Level 2 MA.L2-3.7.6 | Wartungspersonal | Überwachen der Wartungsaktivitäten von Wartungspersonal ohne erforderliche Zugriffsberechtigung | Ja, unterstützt Compliance | Die Kiteworks-Plattform protokolliert die Aktivitäten aller Benutzer, einschließlich der Wartungsaktivitäten von Benutzern mit unterschiedlichen Berechtigungsstufen. |

Medien-Schutz

| CMMC 2.0 | Name | Praxisbeschreibung | Kiteworks unterstützt Compliance | Kiteworks-Lösung |

| Level 1 MP.L1-3.8.3 | Medienentsorgung [CUI-Daten] | Reinigen oder zerstören von Informationssystemmedien, die Bundesvertragsinformationen enthalten, vor der Entsorgung oder Freigabe zur Wiederverwendung | Ja, unterstützt Compliance | Die Kiteworks-Plattform kann eine Fernlöschung von CUI in den sicheren Containern auf mobilen Geräten durchführen, die verloren gegangen, gestohlen oder außer Betrieb genommen wurden. |

| Level 2 MP.L2-3.8.1 | Medien-Schutz | Schützen (d.h. physisch kontrollieren und sicher lagern) von Systemmedien, die CUI enthalten, sowohl in Papierform als auch digital | Ja, unterstützt Compliance | Kiteworks FedRAMP-Systeme verschlüsseln alle CUI, wenn sie auf Medien gespeichert sind, und physische Medien werden in den von Kiteworks genutzten Rechenzentren prozedural kontrolliert und geprüft. |

| Level 2 MP.L2-3.8.2 | Medienzugriff | Beschränken des Zugriffs auf CUI auf Systemmedien auf autorisierte Benutzer | Ja, unterstützt Compliance | Die Kiteworks-Plattform schützt CUI durch Verschlüsselung von Inhalten und Durchsetzung von Zugriffskontrollen. |

| Level 2 MP.L2-3.8.4 | Medienkennzeichnung | Kennzeichnen von Medien mit notwendigen CUI-Markierungen und Verteilungseinschränkungen | Ja, unterstützt Compliance | Benutzer können CUI in Datei- und Ordnernamen sowie in E-Mail-Betreffzeilen kennzeichnen. Kiteworks automatisiert auch Richtlinien basierend auf Microsoft MIP-Sensitivitätslabels, die zur Kennzeichnung von CUI verwendet werden können. |

| Level 2 MP.L2-3.8.5 | Medienverantwortlichkeit | Kontrollieren des Zugriffs auf Medien, die CUI enthalten, und Aufrechterhalten der Verantwortlichkeit für Medien während des Transports außerhalb kontrollierter Bereiche | Ja, unterstützt Compliance | Die Kiteworks-Plattform erzwingt Zugriffskontrollen auf mobilen Geräten, unabhängig von ihrem Standort. |

| Level 2 MP.L2-3.8.6 | Verschlüsselung tragbarer Speicher | Implementieren kryptografischer Mechanismen zum Schutz der Vertraulichkeit von CUI, die auf digitalen Medien während des Transports gespeichert sind, es sei denn, sie sind durch alternative physische Schutzmaßnahmen geschützt | Ja, unterstützt Compliance | Die Kiteworks-Plattform verschlüsselt alle CUI im ruhenden Zustand mit AES-256-Verschlüsselung. |

| Level 2 MP.L2-3.8.7 | Entfernbare Medien | Kontrollieren der Verwendung von entfernbaren Medien auf Systemkomponenten | Außerhalb des Geltungsbereichs | N/A |

| Level 2 MP.L2-3.8.8 | Gemeinsame Medien | Verbot der Verwendung von tragbaren Speichergeräten, wenn solche Geräte keinen identifizierbaren Eigentümer haben | Außerhalb des Geltungsbereichs | N/A |

| Level 2 MP.L2-3.8.9 | Backups schützen | Schützen der Vertraulichkeit von Backup-CUI an Speicherorten | Ja, unterstützt Compliance | Kiteworks schützt die Vertraulichkeit von FedRAMP-System-Backups gemäß dokumentierten und geprüften Verfahren. Alle CUI werden mit einem vom Kunden besessenen Schlüssel verschlüsselt. |

Personalsicherheit

| CMMC 2.0 | Name | Praxisbeschreibung | Kiteworks unterstützt Compliance | Kiteworks-Lösung |

| Level 2 PS.L2-3.9.1 | Personen überprüfen | Überprüfen Sie Personen, bevor Sie ihnen Zugang zu Unternehmenssystemen gewähren, die CUI enthalten | Ja, unterstützt Compliance | Kiteworks FedRAMP-Personal sind überprüfte US-Bürger. |

| Level 2 PS.L2-3.9.2 | Personalmaßnahmen | Stellen Sie sicher, dass Unternehmenssysteme, die CUI enthalten, während und nach Personalmaßnahmen wie Kündigungen und Versetzungen geschützt sind | Ja, unterstützt Compliance | Die Kiteworks-Plattform schützt CUI auch dann, wenn Mitarbeiter oder Auftragnehmer gekündigt oder versetzt werden. CUI kann von mobilen Geräten aus der Ferne gelöscht werden, und der Zugriff auf private oder öffentliche Cloud-Repositorys kann blockiert werden. |

Physischer Schutz

| CMMC 2.0 | Name | Praxisbeschreibung | Kiteworks unterstützt Compliance | Kiteworks-Lösung |

| Level 1 PE.L1-3.10.1 | Physischen Zugang begrenzen [CUI-Daten] | Begrenzen Sie den physischen Zugang zu Unternehmensinformationssystemen, Geräten und den jeweiligen Betriebsumgebungen auf autorisierte Personen | Ja, unterstützt Compliance | Kiteworks FedRAMP-Systeme werden in kontrollierten Umgebungen mit strengen, geprüften Verfahren eingesetzt, die den physischen Zugang begrenzen. |

| Level 1 PE.L1-3.10.3 | Besucher begleiten [CUI-Daten] | Begleiten Sie Besucher und überwachen Sie deren Aktivitäten | Ja, unterstützt Compliance | Kiteworks FedRAMP-Systeme werden in kontrollierten Umgebungen mit strengen, geprüften Verfahren eingesetzt, die das Begleiten und Überwachen von Besuchern einschließen. |

| Level 1 PE.L1-3.10.4 | Zugangsprotokolle [CUI-Daten] | Führen Sie Prüfprotokolle über den physischen Zugang | Ja, unterstützt Compliance | Kiteworks führt Prüfprotokolle über alle physischen Zugänge zu FedRAMP-Systemen. |

| Level 1 PE.L1-3.10.5 | Physischen Zugang verwalten [CUI-Daten] | Kontrollieren und verwalten Sie physische Zugangsvorrichtungen | Ja, unterstützt Compliance | Kiteworks FedRAMP-Systeme werden in kontrollierten Umgebungen mit strengen, geprüften Verfahren eingesetzt und verwaltet, die Kartenleser, Zugangskarten und andere Zugangsvorrichtungen kontrollieren. |

| Level 2 PE.L2-3.10.2 | Anlage überwachen | Schützen und überwachen Sie die physische Anlage und die unterstützende Infrastruktur für Unternehmenssysteme | Ja, unterstützt Compliance | Kiteworks FedRAMP-Systeme werden in kontrollierten Umgebungen mit strengen, geprüften Schutz- und Überwachungsmaßnahmen eingesetzt. |

| Level 2 PE.L2-3.10.6 | Alternative Arbeitsplätze | Erzwingen Sie Schutzmaßnahmen für CUI an alternativen Arbeitsplätzen | Ja, unterstützt Compliance | Die Kiteworks-Plattform schützt CUI an allen Standorten. Der Fernzugriff auf CUI wird durch Authentifizierungskontrollen gesichert, zusammen mit anderen Best Practices, einschließlich der Verwendung sicherer Container auf mobilen Geräten und der Verschlüsselung aller CUI während der Übertragung und im ruhenden Zustand. |

Risikobewertung

| CMMC 2.0 | Name | Praxisbeschreibung | Kiteworks unterstützt Compliance | Kiteworks-Lösung |

| Level 2 RA.L2-3.11.1 | Risikobewertungen | Bewerten Sie regelmäßig das Risiko für Unternehmensoperationen (einschließlich Mission, Funktionen, Image oder Reputation), Unternehmenswerte und Einzelpersonen, das sich aus dem Betrieb von Unternehmenssystemen und der damit verbundenen Verarbeitung, Speicherung oder Übertragung von CUI ergibt | Außerhalb des Geltungsbereichs | N/A |

| Level 2 RA.L2-3.11.2 | Schwachstellenscan | Scannen Sie regelmäßig und bei Erkennung neuer Schwachstellen in Unternehmenssystemen und Anwendungen nach Schwachstellen | Ja, unterstützt Compliance | Kiteworks-Sicherheitstechniker scannen regelmäßig den Code, um neue Schwachstellen zu entdecken. |

| Level 2 RA.L2-3.11.3 | Schwachstellenbehebung | Beheben Sie Schwachstellen gemäß Risikobewertungen | Ja, unterstützt Compliance | Kiteworks-Sicherheitstechniker priorisieren und veröffentlichen Korrekturen gemäß einem dokumentierten sicheren Softwareentwicklungslebenszyklus. Kiteworks-Produkte, ob gehostet oder beim Kunden vor Ort bereitgestellt, können die Verfügbarkeit neuer Updates erkennen und diese mit einem Klick anwenden. Die Kiteworks-Organisation bietet Updates als Service im Rahmen des Premium-Support-Pakets an. |

Sicherheitsbewertung

| CMMC 2.0 | Name | Praxisbeschreibung | Kiteworks unterstützt Compliance | Kiteworks-Lösung |

| Level 2 CA.L2-3.12.1 | Sicherheitskontrollen bewerten | Bewerten Sie regelmäßig die Sicherheitskontrollen in Unternehmenssystemen, um festzustellen, ob die Kontrollen in ihrer Anwendung wirksam sind | Ja, unterstützt Compliance | Kiteworks ist SOC 2 zertifiziert, FedRAMP autorisiert und FIPS 140-2 konform, und folgt allen darin enthaltenen Richtlinien und Überprüfungen. |

| Level 2 CA.L2-3.12.2 | Operativer Aktionsplan | Entwickeln und implementieren Sie Aktionspläne, die darauf abzielen, Mängel zu beheben und Schwachstellen in Unternehmenssystemen zu reduzieren oder zu beseitigen | Ja, unterstützt Compliance | Kiteworks ist SOC 2 zertifiziert, FedRAMP autorisiert und FIPS 140-2 konform, und folgt allen darin enthaltenen Richtlinien und Überprüfungen. |

| Level 2 CA.L2-3.12.3 | Überwachung der Sicherheitskontrollen | Überwachen Sie Sicherheitskontrollen kontinuierlich, um die fortwährende Wirksamkeit der Kontrollen sicherzustellen | Ja, unterstützt Compliance | Kiteworks FedRAMP-Sicherheitskontrollen und Vorfälle werden jährlich von der Third-Party Assessment Organization (3PAO) geprüft. |

| Level 2 CA.L2-3.12.4 | System-Sicherheitsplan | Entwickeln, dokumentieren und aktualisieren Sie regelmäßig System-Sicherheitspläne, die Systemgrenzen, Betriebsumgebungen, die Implementierung von Sicherheitsanforderungen und die Beziehungen zu oder Verbindungen mit anderen Systemen beschreiben | Ja, unterstützt Compliance | Kiteworks ist SOC 2 zertifiziert, FedRAMP autorisiert und FIPS 140-2 konform, und folgt allen darin enthaltenen Richtlinien und Überprüfungen. |

System- und Kommunikationsschutz

| CMMC 2.0 | Name | Praxisbeschreibung | Kiteworks unterstützt Compliance | Kiteworks-Lösung |

| Level 1 SC.L1-3.13.1 | Grenzschutz [CUI-Daten] | Überwachen, kontrollieren und schützen Sie organisatorische Kommunikation (d. h. Informationen, die von organisatorischen Informationssystemen gesendet oder empfangen werden) an den externen Grenzen und wichtigen internen Grenzen der Informationssysteme | Ja, unterstützt Compliance | Die Plattform überwacht, kontrolliert und schützt die Kommunikation an Systemgrenzen mithilfe einer eingebetteten Netzwerk-Firewall, die alle ungenutzten Ports blockiert und die Angriffsfläche minimiert. Eine eingebettete Web Application Firewall (WAF) erkennt und blockiert Web- und API-Angriffe. Mechanismen zur IP-Adresssperrung verhindern unbefugten Zugriff nach übermäßigen fehlgeschlagenen Anmeldeversuchen. Die Plattform verwendet eine zero trust-Architektur und erzwingt Verschlüsselung während der Übertragung mit TLS 1.3 und 1.2, um die Sicherheit der organisatorischen Kommunikation zu gewährleisten. |

| Level 1 SC.L1-3.13.5 | Trennung von öffentlich zugänglichen Systemen [CUI-Daten] | Implementieren Sie Subnetzwerke für öffentlich zugängliche Systemkomponenten, die physisch oder logisch von internen Netzwerken getrennt sind | Ja, unterstützt Compliance | Die tiered Architektur der Kiteworks-Plattform ermöglicht es, Webschnittstellen und andere Systemfunktionen außerhalb von Netzwerk-DMZs für den öffentlichen Zugriff bereitzustellen, während die Anwendungslogik und die CUI-Speicherung in internen Netzwerken verbleiben. |

| Level 2 SC.L2-3.13.2 | Sicherheitsengineering | Verwenden Sie architektonische Designs, Softwareentwicklungstechniken und Systemengineering-Prinzipien, die eine effektive Informationssicherheit innerhalb organisatorischer Systeme fördern | Ja, unterstützt Compliance | Die Kiteworks-Plattform wurde mit Blick auf Informationssicherheit entworfen und entwickelt. Die tiered Architektur der Plattform trennt Funktionalitäten, verbessert die Skalierbarkeit und unterstützt die Durchsetzung von Datenhoheitspolitiken. Der Quellcode der Plattform wird routinemäßig auf Qualität und Sicherheit analysiert. Die Verfügbarkeit der Plattform in einer privaten oder hybriden Cloud oder als private gehostete Bereitstellung in einer isolierten Umgebung auf AWS ermöglicht es Kunden, das Bereitstellungsmodell zu wählen, das am besten zu ihren Sicherheitsanforderungen passt. |

| Level 2 SC.L2-3.13.3 | Rollentrennung | Trennen Sie Benutzerfunktionen von Systemverwaltungsfunktionen | Ja, unterstützt Compliance | Die Kiteworks-Plattform erzwingt Sicherheitskontrollen, die spezifisch für Benutzerrollen sind, einschließlich Systemadministratoren, CUI-Manager und Endanwender. Unprivilegierte Benutzer erhalten niemals Zugriff auf Systemverwaltungsfunktionen. Die Kiteworks-Plattform verhindert unbefugten Zugriff oder die Weitergabe von CUI. |

| Level 2 SC.L2-3.13.4 | Kontrolle gemeinsamer Ressourcen | Verhindern Sie unbefugte und unbeabsichtigte Informationsübertragung über gemeinsame Systemressourcen | Ja, unterstützt Compliance | Nur autorisierte Benutzer und Prozesse können auf CUI zugreifen und diese teilen. |

| Level 2 SC.L2-3.13.6 | Netzwerkkommunikation nach Ausnahme | Verweigern Sie standardmäßig den Netzwerkverkehr und erlauben Sie Netzwerkverkehr nur nach Ausnahme (d. h. alles verweigern, nach Ausnahme erlauben) | Ja, unterstützt Compliance | Die Kiteworks-Plattform unterstützt das Whitelisting und Blacklisting von IP-Adressen und kann so konfiguriert werden, dass Netzwerkverkehr standardmäßig verweigert wird. |

| Level 2 SC.L2-3.13.7 | Split Tunneling | Verhindern Sie, dass Remote-Geräte gleichzeitig nicht-Remote-Verbindungen mit organisatorischen Systemen herstellen und über eine andere Verbindung mit Ressourcen in externen Netzwerken kommunizieren (d. h. Split Tunneling) | Außerhalb des Geltungsbereichs | N/A |

| Level 2 SC.L2-3.13.8 | Daten während der Übertragung | Implementieren Sie kryptografische Mechanismen, um die unbefugte Offenlegung von CUI während der Übertragung zu verhindern, es sei denn, sie werden durch alternative physische Schutzmaßnahmen geschützt | Ja, unterstützt Compliance | Die Kiteworks-Plattform verschlüsselt CUI während der Übertragung mithilfe von Transport Layer Security. Systemadministratoren können die Plattform so konfigurieren, dass TLS 1.0 oder 1.1-Verbindungen nicht akzeptiert werden. |

| Level 2 SC.L2-3.13.9 | Verbindungstrennung | Beenden Sie Netzwerkverbindungen, die mit Kommunikationssitzungen verbunden sind, am Ende der Sitzungen oder nach einer definierten Inaktivitätsperiode | Ja, unterstützt Compliance | Die Kiteworks-Plattform ermöglicht es Systemadministratoren, Sitzungs-Timeout-Richtlinien festzulegen, die Benutzer nach einer definierten Inaktivitätsperiode trennen. |

| Level 2 SC.L2-3.13.10 | Schlüsselverwaltung | Richten Sie kryptografische Schlüssel ein und verwalten Sie diese für die in organisatorischen Systemen verwendete Kryptografie | Ja, unterstützt Compliance | Die Kiteworks-Plattform verwendet Schlüssel, um Inhalte während der Übertragung und im ruhenden Zustand zu verschlüsseln. Kiteworks-Kunden haben vollständigen Besitz ihrer kryptografischen Schlüssel. Schlüssel können direkt innerhalb der Kiteworks-Plattform verwaltet oder in einem Hardware Security Module gespeichert werden. |

| Level 2 SC.L2-3.13.11 | CUI-Verschlüsselung | Verwenden Sie FIPS-validierte Kryptografie, wenn diese zum Schutz der Vertraulichkeit von CUI eingesetzt wird | Ja, unterstützt Compliance | Die Kiteworks-Plattform ist in einer FIPS 140-2-Konfiguration verfügbar. |

| Level 2 SC.L2-3.13.12 | Kontrolle kollaborativer Geräte | Verbieten Sie die Fernaktivierung von kollaborativen Rechengeräten und geben Sie den anwesenden Benutzern eine Anzeige der in Gebrauch befindlichen Geräte | Außerhalb des Geltungsbereichs | N/A |

| Level 2 SC.L2-3.13.13 | Mobiler Code | Kontrollieren und überwachen Sie die Verwendung von mobilem Code | Ja, unterstützt Compliance | Kiteworks verwendet sichere Codierungspraktiken und hält sich an die OWASP Top 10-Minderungsstrategien. Unser SDLC wird rigoros überprüft und getestet, wie durch unsere SOC 2-, FedRAMP-, IRAP- und FIPS-140-Zertifizierungen/Audits belegt und verifiziert. |

| Level 2 SC.L2-3.13.14 | Voice over Internet Protocol | Kontrollieren und überwachen Sie die Verwendung von Voice over Internet Protocol (VoIP)-Technologien | Außerhalb des Geltungsbereichs | N/A |

| Level 2 SC.L2-3.13.15 | Authentizität der Kommunikation | Schützen Sie die Authentizität von Kommunikationssitzungen | Ja, unterstützt Compliance | Die Kiteworks-Plattform schützt die Authentizität von Kommunikationssitzungen in Übereinstimmung mit NIST 800-53, SC-23. Insbesondere macht die Plattform Sitzungskennungen bei Benutzerabmeldung oder anderer Sitzungsbeendigung ungültig, generiert eine eindeutige Sitzungskennung für jede Sitzung mit vordefinierten Zufälligkeitsanforderungen, erkennt nur Sitzungskennungen, die systemgeneriert sind, und verwendet nur vordefinierte Zertifizierungsstellen zur Verifizierung der Einrichtung geschützter Sitzungen. |

| Level 2 SC.L2-3.13.16 | Daten im ruhenden Zustand | Schützen Sie die Vertraulichkeit von CUI im ruhenden Zustand | Ja, unterstützt Compliance | Die Kiteworks-Plattform schützt die Vertraulichkeit von CUI im ruhenden Zustand durch die Durchsetzung strenger Zugriffskontrollen und die Verwendung von AES-256-Verschlüsselung. Darüber hinaus wird CUI im ruhenden Zustand auf mobilen Geräten in einem sicheren Container gespeichert, der das CUI vor dem Zugriff durch andere Anwendungen und Prozesse schützt. |

System- und Informationsintegrität

| CMMC 2.0 | Name | Praxisbeschreibung | Kiteworks unterstützt Compliance | Kiteworks-Lösung |

| Level 1 SI.L1-3.14.1 | Fehlerbehebung [CUI-Daten] | Informationen und Systemfehler rechtzeitig identifizieren, melden und beheben | Ja, unterstützt Compliance | Kiteworks überwacht und überprüft Schwachstellen in der Kiteworks-Plattform und priorisiert und behebt diese Schwachstellen basierend auf deren Auswirkungen und Schweregrad. |

| Level 1 SI.L1-3.14.2 | Schutz vor bösartigem Code [CUI-Daten] | Schutz vor bösartigem Code an geeigneten Stellen innerhalb der organisatorischen Informationssysteme bieten | Ja, unterstützt Compliance | Die Kiteworks-Plattform schützt vor bösartigem Code, indem sie CUI, das in die Plattform ein- oder austritt, auf Viren, Advanced Persistent Threats und Zero-Day-Angriffe scannt. Auf mobilen Geräten speichert Kiteworks CUI in sicheren Containern (geschützte Speicher- und Speicherbereiche), die CUI vor Malware-Infektionen schützen. |

| Level 1 SI.L1-3.14.4 | Aktualisierung des Schutzes vor bösartigem Code | Schutzmechanismen gegen bösartigen Code aktualisieren, wenn neue Versionen verfügbar sind | Ja, unterstützt Compliance | Die Kiteworks-Plattform wendet automatisch Updates für integrierte und eingebettete Anti-Malware-Lösungen von F-Secure und Check Point an. |

| Level 1 SI.L1-3.14.5 | System- & Dateiscanning [CUI-Daten] | Regelmäßige Scans des Informationssystems und Echtzeit-Scans von Dateien aus externen Quellen durchführen, wenn Dateien heruntergeladen, geöffnet oder ausgeführt werden | Ja, unterstützt Compliance | Die Kiteworks-Plattform scannt alle hochgeladenen Dateien auf Malware-Infektionen und Anzeichen von Zero-Day-Bedrohungen. Bei Integration mit einem Data Loss Prevention (DLP)-Dienst kann die Plattform auch Inhalte scannen und alle CUI-Übertragungen blockieren oder isolieren, die gegen DLP-Richtlinien verstoßen könnten. |

| Level 2 SI.L2-3.14.3 | Sicherheitswarnungen und -hinweise | System-Sicherheitswarnungen und -hinweise überwachen und darauf reagieren | Ja, unterstützt Compliance | Die Kiteworks-Plattform kann so konfiguriert werden, dass sie Protokolle an SIEM-Systeme exportiert, die für Sicherheitsüberwachung und -warnungen verwendet werden. |

| Level 2 SI.L2-3.14.6 | Kommunikation auf Angriffe überwachen | Organisatorische Systeme, einschließlich eingehender und ausgehender Kommunikation, überwachen, um Angriffe und Anzeichen potenzieller Angriffe zu erkennen | Ja, unterstützt Compliance | Die Kiteworks-Plattform überwacht alle verwalteten Kommunikationsvorgänge auf Anzeichen von Malware und anderen Sicherheitsanomalien, die auf das Vorhandensein eines Angriffs hinweisen könnten. |

| Level 2 SI.L2-3.14.7 | Unbefugte Nutzung identifizieren | Unbefugte Nutzung organisatorischer Systeme identifizieren | Ja, unterstützt Compliance | Kiteworks setzt Intrusion-Detection-Systeme und Anomalieerkennungsmechanismen ein, um unbefugte Nutzung organisatorischer Systeme zu identifizieren. Umfassende Protokollierung erfasst fehlgeschlagene Anmeldeversuche und andere sicherheitsrelevante Ereignisse, während Echtzeit-Benachrichtigungen Administratoren auf verdächtige Aktivitäten aufmerksam machen und eine schnelle Reaktion ermöglichen. |

Anhang: Kiteworks-Ausrichtung mit CMMC 2.0 Level 2 Praktiken

| Praxisbereich | Kiteworks konform | Geteilte Verantwortung | Nicht im Geltungsbereich | Gesamt |

| Zugangskontrolle | 18 | 1 | 3 | 22 |

| Bewusstsein und Schulung | 1 | 2 | 3 | |

| Prüfung und Verantwortlichkeit | 9 | 9 | ||

| Konfigurationsmanagement | 9 | 9 | ||

| Identifikation und Authentifizierung | 11 | 11 | ||

| Vorfallreaktion | 1 | 1 | 1 | 3 |

| Wartung | 6 | 6 | ||

| Medienschutz | 7 | 2 | 9 | |

| Personalsicherheit | 2 | 2 | ||

| Physischer Schutz | 6 | 6 | ||

| Risikobewertung | 2 | 1 | 3 | |

| Sicherheitsbewertung | 4 | 4 | ||

| System- und Kommunikationsschutz | 13 | 3 | 16 | |

| System- und Informationsintegrität | 7 | 7 | ||

| Gesamt | 96 | 4 | 10 | 110 |

Die in diesem Leitfaden bereitgestellten Informationen stellen keine Rechtsberatung dar und sind auch nicht als solche gedacht; vielmehr dienen alle Informationen, Inhalte und Materialien in diesem Leitfaden nur allgemeinen Informationszwecken. Informationen in diesem Leitfaden stellen möglicherweise nicht die aktuellsten rechtlichen oder sonstigen Informationen dar. Zusatzoptionen sind in diesem Leitfaden enthalten und sind erforderlich, um die Compliance zu unterstützen.