Strategien für digitales Rechtemanagement zur Einhaltung von Regulierungsvorschriften

Die Digitalisierung von personenbezogenen Daten und geschützten Gesundheitsinformationen (personenbezogene Daten/Gesundheitsinformationen) sowie geistiges Eigentum (IP) hat einen dramatischen Effekt auf die betriebliche Effizienz und Produktivität von Unternehmen gehabt.

Leider sind diese digitalen Aufzeichnungen, egal ob geteilt, übertragen oder gespeichert, leichte Ziele für Cyberkriminelle, die darauf aus sind, sie zu stehlen und zu verkaufen, Lösegeld zu fordern oder damit Betrug zu begehen. Digitales Rechtemanagement (DRM) hat sich als eine praktikable Lösung für den Schutz dieser wertvollen Vermögenswerte herausgestellt, insbesondere wenn sie extern mit vertrauenswürdigen Drittparteien geteilt werden, wie zum Beispiel Lieferanten und Zulieferer, beratende Ärzte und professionelle Dienstleister wie Anwälte, Ingenieure und Buchhalter.

DRM spielt auch eine entscheidende Rolle dabei, Unternehmen zur Einhaltung strenger Datenschutzvorschriften und Standards wie DSGVO, HIPAA und ISO 27001 zu bewegen. Die Einhaltung dieser und anderer Vorschriften ermöglicht es Unternehmen, das Risiko der Nichteinhaltung zu mindern und hohe Bußgelder und Strafen zu vermeiden. Sie bieten den Unternehmen auch Seelenfrieden, einen Wettbewerbsvorteil und gesteigertes Kundenvertrauen.

Vermeiden Sie diese 4 DRM-Stolpersteine zum Schutz Ihres geistigen Eigentums

In diesem Blogbeitrag werden wir uns die Bedeutung von DRM bei der Einhaltung regulatorischer Standards ansehen und die Best Practices für die Implementierung robuster DRM-Strategien untersuchen, um sensible Informationen effektiv im Einklang mit strengen Datenschutzvorschriften zu schützen.

Fragen Sie sich, ob digitales Rechtemanagement Ihr unschätzbares geistiges Eigentum schützen kann? Die einfache Antwort ist ja, aber Sie sollten sicherstellen, diese vier DRM-Stolpersteine zu vermeiden.

Übersicht über DRM-Compliance

Im Kern besteht die Technologie des digitalen Rechtemanagements aus einem Satz von Zugriffskontrollfunktionen, die die Nutzung von urheberrechtlich geschütztem Inhalt wie Verträgen, Produktspezifikationen, Bauplänen, Röntgenbildern und mehr einschränken.

In Bezug auf Compliance bietet DRM Unternehmen ein entscheidendes Werkzeug zur Durchsetzung von Sicherheits- und Governance-Richtlinien in Übereinstimmung mit branchen-, regionalen, nationalen und staatlichen Datenschutzvorschriften sowie international anerkannten Best-Practice-Standards. Da Regierungen und internationale Regulierungsorganisationen strengere Datenschutzgesetze erlassen, müssen Unternehmen weltweit robuste DRM-Strategien implementieren, um ihre digitalen Vermögenswerte zu schützen, rechtliche Risiken aufgrund von Nichteinhaltung zu mindern und einen starken Ruf für Datenschutz im Markt zu bewahren.

Die Nutzung von DRM für Compliance beinhaltet das Verständnis der rechtlichen Rahmenbedingungen, die für digitale Inhalte gelten, und die Verwendung von DRM-Lösungen, die mit diesen Anforderungen übereinstimmen. Dieser Prozess stellt sicher, dass digitaler Inhalt auf eine Weise zugegriffen, geteilt und genutzt wird, die den Datenschutz und die Datensicherheit gewährleistet. Unternehmen müssen daher die Compliance-Landschaft verstehen und lernen, die anwendbaren Vorschriften zu identifizieren und DRM-Lösungen auszuwählen, die Compliance ermöglichen.

Warum DRM für die regulatorische Compliance unerlässlich ist

Das Internet, Cloud Computing und das Aufkommen von künstlicher Intelligenz und großen Sprachmodellen haben eine Umgebung geschaffen, in der Unternehmen digitalen Inhalt schneller und effizienter als je zuvor erstellen, verarbeiten, senden, teilen und empfangen können. Vieles von diesem Inhalt wird als sensibel angesehen: Kundendaten, Finanzkontoauszüge, Entwurfspläne, Verträge, Patientenakten und vieles mehr. Daher muss dieser Inhalt vor unbefugtem Zugriff geschützt werden, sei es durch Diebstahl von Cyberkriminellen, versehentliches Teilen durch Mitarbeiter oder Weiterleiten durch vertrauenswürdige Dritte. Da diese Informationen so leicht repliziert und verteilt werden können, stellt DRM eine kritische Barriere gegen unbefugte Nutzung dar.

Durch die Einschränkung des Zugriffs auf sensible Inhalte hilft DRM Organisationen dabei, zu kontrollieren, wie ihre digitalen Vermögenswerte genutzt werden, was ein kritischer Bestandteil der meisten branchen- und regierungsbezogenen Datenschutzvorschriften ist. DRM-Technologie hilft Organisationen auch dabei, gesetzliche Vorgaben einzuhalten, indem die Integrität und Authentizität digitaler Inhalte gewahrt wird. Dies ist besonders bedeutsam in Branchen, in denen das Ändern von Inhalten schwerwiegende Konsequenzen haben kann, wie in der Bildung oder wissenschaftlichen Forschung.

Schließlich stellt DRM Unternehmen Prüfprotokolle zur Verfügung, die es Organisationen ermöglichen, zu zeigen und zu beweisen, dass nur autorisiertes Personal Zugang zu sensiblen Inhalten hat. Prüfprotokolle sind auch in der Cyber-Forensik nach einem Datenverstoß von unschätzbarem Wert, da sie einen detaillierten, chronologischen Bericht aller Systemaktivitäten liefern.

Wichtige Vorschriften, die DRM-Strategien beeinflussen

Da Datenpannen immer häufiger werden und die regulatorische Umgebung komplexer und belastender wird, ist es wichtig für Unternehmen, die eine DRM-Investition in Betracht ziehen, die wichtigsten Vorschriften zu verstehen, die ihre DRM-Strategie beeinflussen. Ein grundlegendes Prinzip jeder DRM-Strategie eines Unternehmens besteht darin, Verbraucherinformationen, geistiges Eigentum und die Privatsphäre von Kunden oder Patienten zu schützen.

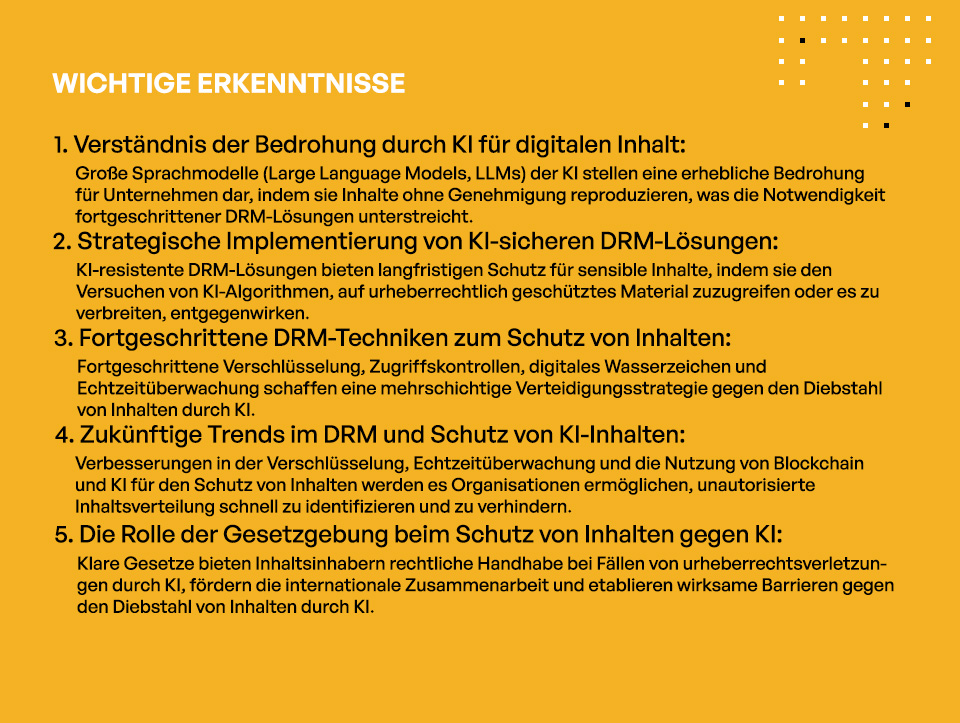

Wichtige Erkenntnisse

WICHTIGE ERKENNTNISSE

- Verständnis der Bedrohung durch KI für digitalen Inhalt:

Große Sprachmodelle (Large Language Models, LLMs) der KI stellen eine erhebliche Bedrohung für Unternehmen dar, indem sie Inhalte ohne Genehmigung reproduzieren, was die Notwendigkeit fortgeschrittener DRM-Lösungen unterstreicht. - Strategische Implementierung von KI-sicheren DRM-Lösungen:

KI-resistente DRM-Lösungen bieten langfristigen Schutz für sensible Inhalte, indem sie den Versuchen von KI-Algorithmen, auf urheberrechtlich geschütztes Material zuzugreifen oder es zu verbreiten, entgegenwirken. - Fortgeschrittene DRM-Techniken zum Schutz von Inhalten:

Fortgeschrittene Verschlüsselung, Zugriffskontrollen, digitales Wasserzeichen und Echtzeitüberwachung schaffen eine mehrschichtige Verteidigungsstrategie gegen den Diebstahl von Inhalten durch KI. - Zukünftige Trends im DRM und Schutz von KI-Inhalten:

Verbesserungen in der Verschlüsselung, Echtzeitüberwachung und die Nutzung von Blockchain und KI für den Schutz von Inhalten werden es Organisationen ermöglichen, unautorisierte Inhaltsverteilung schnell zu identifizieren und zu verhindern. - Die Rolle der Gesetzgebung beim Schutz von Inhalten gegen KI:

Klare Gesetze bieten Inhaltsinhabern rechtliche Handhabe bei Fällen von urheberrechtsverletzungen durch KI, fördern die internationale Zusammenarbeit und etablieren wirksame Barrieren gegen den Diebstahl von Inhalten durch KI.

Datenschutzgrundverordnung (DSGVO)

Diese umfassende Vorschrift betrifft jedes Unternehmen, das personenbezogene Daten von EU-Bürgern und -Einwohnern verwaltet oder verarbeitet. Für Unternehmen, die eine DRM-Lösung nutzen, bedeutet die Einhaltung von DSGVO eine gründliche Überprüfung und Anpassung ihrer Praktiken. Insbesondere fordert sie, dass jeglicher digitaler Inhalt, der persönliche Informationen enthält, auf eine Weise verwaltet wird, die vollständig konform mit den strengen Datenschutzkriterien der DSGVO ist. Dies beinhaltet die Sicherstellung, dass der Zugriff auf solche Inhalte und deren Austausch auf sichere Weise erfolgt, mit angemessenen Kontrollen, um unbefugte Datenpannen und Missbrauch zu verhindern.

Health Insurance Portability and Accountability Act (HIPAA)

In den Vereinigten Staaten bietet HIPAA Gesundheitsdienstleistern und ihren Partnern einen kritischen Rahmen für den Schutz von persönlich identifizierbaren und geschützten Gesundheitsinformationen (personenbezogene Daten/geschützte Gesundheitsinformationen). DRM-Lösungen sind daher unerlässlich für die Sicherung elektronischer Patientenakten (EMRs), um sicherzustellen, dass sensible Patientenakten gegen Ausspähung, Fehlzustellung, Diebstahl oder andere Formen des unbefugten Zugriffs geschützt sind. DRM-Lösungen spielen eine bedeutende Rolle bei der Verwaltung und Kontrolle darüber, wer Zugriffsrechte hat, um diese hochvertraulichen Informationen einzusehen, zu bearbeiten oder zu teilen, d.h., nur Krankenschwestern, Ärzte und beratende Ärzte, die für einen bestimmten Patienten sorgen.

Federal Information Security Management Act (FISMA)

FISMA schreibt vor, dass Bundesbehörden ein umfassendes Informationssicherheitsprogramm implementieren müssen, um digitale Vermögenswerte wie kontrollierte nicht klassifizierte Informationen (CUI) und Informationen aus Bundesverträgen (FCI) angemessen zu schützen. Als Teil dieser Anforderung sind die Behörden damit beauftragt, einen gut strukturierten und umfassenden Datenschutzplan zu entwickeln, zu dokumentieren und zu implementieren, der auch das digitale Rechtemanagement umfasst. DRM-Bemühungen konzentrieren sich insbesondere darauf, den unbefugten Zugriff auf sensible Informationen zu verhindern. Behörden legen strenge Protokolle fest, wer ihre digitalen Inhalte einsehen, teilen oder ändern darf, um sicherzustellen, dass die Informationen nur denjenigen zugänglich sind, die die notwendigen Berechtigungen besitzen.

Digital Millennium Copyright Act (DMCA)

Für Unternehmen, die sich mit der Verteilung digitaler Inhalte wie Musik, Videos, Bücher oder Software beschäftigen, erfordert DMCA nahezu den Einsatz ausgefeilter DRM-Technologien. DRM-Lösungen sind entscheidend, um die unbefugte Vervielfältigung, Verbreitung und Verletzung von Urheberrechtsgesetzen zu verhindern. Unternehmen, die DMCA einhalten, schützen ihr geistiges Eigentum und stellen sicher, dass Inhalte legal geteilt und genutzt werden. Darüber hinaus fördert die Einhaltung eine sichere Umgebung für Schöpfer und Verteiler, um ohne Sorge vor Diebstahl geistigen Eigentums zu innovieren.

Datenschutzgesetz 2018 (DPA 2018)

DPA 2018aktualisiert vorherige Datenschutzgesetze und bringt gleichzeitig den Datenschutzrahmen des Vereinigten Königreichs in Einklang mit der Datenschutzgrundverordnung (DSGVO) der EU. Wie die DSGVO erfordert das DPA 2018, dass Unternehmen sicherstellen, dass personenbezogene Daten rechtmäßig, transparent und zu einem bestimmten Zweck verarbeitet werden. DPA 2018 schreibt außerdem die Implementierung geeigneter technischer und organisatorischer Maßnahmen vor, um personenbezogene Daten vor unbefugter oder unrechtmäßiger Verarbeitung, zufälligem Verlust, Zerstörung oder Schaden zu schützen. In diesem Kontext bietet DRM robuste Schutzmaßnahmen für digitalen Inhalt mit Zugriffs-, Nutzungs- und Verteilungskontrollen. DRM-Tools können die Einhaltung des DPA 2018 weiter unterstützen, indem sie Prüfprotokolle und Nutzungsberichte bereitstellen, was es Organisationen erleichtert, ihre Einhaltung der gesetzlichen Anforderungen in Bezug auf den Datenschutz nachzuweisen.

Personal Information Protection and Electronic Documents Act (PIPEDA)

KanadasPIPEDAverlangt von Unternehmen, die Zustimmung für die Sammlung, Nutzung oder Offenlegung von personenbezogenen Informationen einzuholen, deren Genauigkeit sicherzustellen, den Personen Zugang zu ihren personenbezogenen Informationen zu gewähren und sie durch geeignete Sicherheitsmaßnahmen zu schützen. DRM erleichtert den Schutz sensibler Informationen, indem es deren Zugang, Nutzung und Verteilung kontrolliert und überwacht. Sie ermöglichen es Unternehmen auch, Berechtigungen durchzusetzen, die beschränken, wer personenbezogene Informationen ansehen, bearbeiten oder teilen kann, und so deren Vertraulichkeit aufrechterhalten. Indem ein beständiger Schutz direkt in die Daten eingebettet wird, stellt DRM sicher, dass die Informationen während ihres gesamten Lebenszyklus sicher bleiben, unabhängig davon, wo sie gespeichert sind oder wer versucht, darauf zuzugreifen.

Beste DRM-Strategien für die Compliance

Die Erstellung einer felsenfesten DRM-Strategie für die Compliance beinhaltet eine gründliche Bewertung der spezifischen Bedürfnisse des Unternehmens, der Art des zu schützenden digitalen Inhalts und der relevanten regulatorischen Anforderungen.

Eine robuste DRM-Strategie umfasst natürlich auch eine DRM-Lösung. Obwohl es viele zur Auswahl gibt, zählen Flexibilität, um sich an verschiedene gesetzliche Anforderungen anzupassen, Skalierbarkeit, um wachsende Mengen digitaler Inhalte zu bewältigen, und Interoperabilität, um nahtlos über Plattformen und Geräte hinweg zu funktionieren, zu den Schlüsselkriterien. Sie sollte auch strenge Zugriffskontrollmechanismen, Verschlüsselungsstandards und Prüfprotokolle bieten.

Shopping for a DRM solution? Learn the Top 5 Anforderungen für eine effektive DRM-Lösung.

Unternehmen können sich jedoch nicht ausschließlich auf DRM-Technologie verlassen, um gesetzliche Vorgaben zu erfüllen. Diese Organisationen müssen über die neuesten regulatorischen Entwicklungen auf dem Laufenden bleiben und ihre DRM-Lösungen kontinuierlich bewerten und entsprechend aktualisieren.

Die beste DRM-Lösung auswählen

Die Auswahl der besten DRM-Lösung für die Compliance erfordert eine gründliche Bewertung der spezifischen Bedürfnisse des Unternehmens, der Art der digitalen Inhalte und der relevanten gesetzlichen Anforderungen; ein Ansatz, der für alle passt, reicht nicht aus. Stattdessen ist es wesentlich, DRM-Lösungen an die einzigartigen Herausforderungen und Ziele jedes Unternehmens anzupassen.

Unter den zahlreichen verfügbaren DRM-Lösungen werden jene, die Anpassung, Skalierbarkeit und robuste Sicherheitsfunktionen bieten, oft als die besten für Compliance-Zwecke angesehen.

Unternehmen, die mit hochsensiblen Inhalten umgehen, könnten beispielsweise DRM-Lösungen priorisieren, die Verschlüsselung, digitale Wasserzeichen und dynamische Zugriffskontrollen bieten. Unterdessen könnten Unternehmen, die in Branchen tätig sind, die häufigen regulatorischen Änderungen unterliegen, von DRM-Lösungen profitieren, die einfache Updates der Compliance-Richtlinien ermöglichen.

Die Benutzererfahrung ist ein weiterer kritischer Faktor bei der Auswahl einer DRM-Lösung, selbst wenn es um Compliance geht. Eine übermäßig restriktive DRM-Lösung kann den legitimen Zugriff auf digitale Inhalte behindern und Mitarbeiter dazu ermutigen, weniger sichere Alternativen zu finden und zu nutzen. Daher ist es entscheidend, Sicherheit mit Benutzerfreundlichkeit in Einklang zu bringen.

Technische Innovationen zur Verbesserung der DRM-Compliance

Blockchain, künstliche Intelligenz (KI) und maschinelles Lernen revolutionieren, wie Unternehmen DRM nutzen, um Compliance zu erreichen. Diese Spitzentechnologien bieten beispiellose Sicherheits-, Transparenz- und Effizienzniveaus, wodurch es für Unternehmen einfacher wird, ihre digitalen Inhalte zu schützen und gleichzeitig strengen Vorschriften zu entsprechen.

Blockchain für DRM-Compliance

Indem sie ein unveränderliches Ledger digitaler Transaktionen erstellt, kann die Blockchain eine transparente und sichere Methode für das Management und die Nachverfolgung digitaler Rechte bieten. Dies kann das Risiko der unbefugten Verbreitung und Nutzung digitaler Vermögenswerte erheblich reduzieren, da jede Transaktion auf eine Weise aufgezeichnet wird, die überprüfbar und unveränderlich ist. Blockchain kann auch die Durchsetzung digitaler Rechte durch Smart Contracts automatisieren, Prozesse straffen und das Potenzial für menschliche Fehler reduzieren.

KI und maschinelles Lernen für die Effizienz von DRM

Künstliche Intelligenz (KI) und maschinelles Lernen transformieren DRM-Strategien, indem sie ausgefeiltere Maßnahmen zum Schutz von Inhalten ermöglichen. Moderne DRM-Technologie kann Muster der Inhaltsnutzung analysieren und potenzielle Verstöße effizienter identifizieren als manuelle Überwachungssysteme. KI kann auch dabei helfen, den Zugang zu digitalen Inhalten zu personalisieren und den Nutzern eine maßgeschneiderte Erfahrung zu bieten, während die Einhaltung von Richtlinien zu digitalen Rechten sichergestellt wird.

Zukunftstrends in der DRM-Technologie

Innovationen in der Verschlüsselungstechnologie, verbessertes digitales Wasserzeichen und die Integration von KI für vorausschauendes Compliance-Monitoring sind nur einige der Trends, die die nächste Generation von DRM-Lösungen definieren könnten. Darüber hinaus deutet die breitere Anwendung von Blockchain für DRM auf einen Schritt hin zu dezentraleren und transparenteren Methoden des Inhaltschutzes. Diese Trends versprechen erweiterte Fähigkeiten zum Schutz digitaler Vermögenswerte in stark regulierten Branchen.

Sicherstellung einer kontinuierlichen DRM-Compliance

Die Einhaltung der Compliance mit DRM oder einer anderen Technologie ist eine Herausforderung. Die Aufrechterhaltung der Compliance ist eine völlig separate Angelegenheit. Eine robuste DRM-Compliance-Strategie umfasst sorgfältiges Monitoring und Berichterstattung, umfassende Schulungs- und Bewusstseinsprogramme sowie regelmäßige Überprüfungen und Audits. Durch die Priorisierung dieser strategischen DRM-Komponenten können Organisationen ihre Chancen, die regulatorische Compliance mit einer Vielzahl von Datenschutzvorschriften und -standards aufrechtzuerhalten, erheblich erhöhen.

Überwachung und Berichterstattung für Compliance

Unternehmen sollten Systeme implementieren, die den Zugriff und die Nutzung digitaler Inhalte automatisch protokollieren und so ein Prüfprotokoll bereitstellen, das auf die Einhaltung digitaler Rechtsrichtlinien hin überprüft werden kann. Regelmäßige Berichterstattung kann helfen, potenzielle Probleme frühzeitig zu identifizieren und so korrigierende Maßnahmen zu ergreifen, bevor signifikante Probleme auftreten. Dieser proaktive Ansatz stellt sicher, dass Organisationen schnell auf Änderungen in den regulatorischen Anforderungen und den Nutzungsmustern digitaler Inhalte reagieren können.

Schulung und Bewusstsein für DRM-Compliance

Das Schaffen einer Kultur der Compliance innerhalb einer Organisation ist für den Erfolg eines Unternehmens entscheidend, insbesondere in dieser Compliance-Ära. Regelmäßige Schulungen für Mitarbeiter über die Bedeutung des digitalen Rechtemanagements und wie es die Compliance ermöglicht, fördern eine breite Akzeptanz. Bewusstseinskampagnen können auch die Bedeutung von DRM bei der Sicherung geistigen Eigentums und sensibler Daten verstärken.

Überprüfungs- und Auditprozesse für DRM-Systeme

Regelmäßige Überprüfungen und Audits von DRM-Lösungen sollten nicht nur die Wirksamkeit einer DRM-Lösung bewerten, sondern auch breiter die DRM-Strategie eines Unternehmens, den Zugriffsschutz überprüfen und sicherstellen, dass die Richtlinien für digitale Rechte weiterhin mit der aktuellen Gesetzgebung und den Geschäftszielen übereinstimmen. Audits können intern oder von externen Parteien durchgeführt werden, um eine unvoreingenommene Bewertung der DRM-Praktiken zu bieten. Diese Prozesse ermöglichen es Organisationen, Verbesserungsbereiche zu identifizieren und sicherzustellen, dass ihre DRM-Strategien robust und wirksam bleiben.

Kiteworks hilft Organisationen, gesetzliche Vorgaben durch Digital Rights Management der nächsten Generation nachzuweisen

Da digitaler Inhalt weiterhin die globale Wirtschaft antreibt, spielen Werkzeuge des digitalen Rechtemanagements eine entscheidende Rolle beim Schutz sensibler Inhalte und der Gewährleistung der Einhaltung von Vorschriften. Durch die Anerkennung der Bedeutung von DRM für die Compliance und die Implementierung der besten DRM-Lösungen, die auf die Bedürfnisse des Unternehmens zugeschnitten sind, können Organisationen ihre Vermögenswerte, ihren Ruf und letztendlich ihren Erfolg schützen.

Das KiteworksPrivate Content Network, eineFIPS 140-2 Level validiert sichere Plattform für Dateifreigabe und Dateiübertragung, konsolidiertE-Mail,Filesharing,Web-Formulare,SFTP undManaged File Transfer, sodass Organisationen jede Datei kontrollieren,schützen undverfolgen können, während sie in das Unternehmen ein- und austritt. every file as it enters and exits the organization.

Kiteworks SafeEDIT ist eine nächste Generation des digitalen Rechtemanagements Lösung, die Organisationen befähigt, mit vertrauenswürdigen Partnern an vertraulichen Dateien zusammenzuarbeiten, ohne die Quellenkontrolle aufzugeben.

Anstatt ein Dokument zu übertragen, streamt Kiteworks SafeEDIT eine bearbeitbare Dateiversion, die Fern-Koautorenschaft, Ko-Bearbeitung und nahtlose Fernarbeitsabläufe ermöglicht. Diese gestreamten Dateien funktionieren genau wie traditionelle Dokumente und bieten eine native Anwendungserfahrung zum Lesen und Schreiben von Dateien, die die Zusammenarbeit erleichtert, während die Originaldatei auf der Kiteworks-Plattform hinter der Firewall des Inhaltsbesitzers verbleibt.

Wie bei jeder anderen Datei, die das Unternehmen über das Private Content Network von Kiteworks betritt oder verlässt, werden diese Dateiversionen zentral gesteuert, gesichert und verfolgt, um sensible Inhalte zu schützen und die Einhaltung regulatorischer Compliance mit Datenschutzvorschriften und -standards nachzuweisen.

Um mehr über das Private Content Network von Kiteworks und die Nutzung von SafeEDIT zur Balance zwischen strenger Sicherheit und modernen Arbeitsabläufen zu erfahren, vereinbaren Sie noch heute eine individuelle Demo.

Zusätzliche Ressourcen

- Video Kiteworks SafeEDIT: Nächste Generation des Digital Rights Management (DRM)

- Blogbeitrag

Top 5 Anforderungen für eine effektive DRM-Lösung - Kurzbericht

SafeEDIT Next-gen DRM maximiert Produktivität und Sicherheit - Blogbeitrag

Die 4 größten Stolpersteine beim Digital Rights Management - Blogbeitrag

Das Versprechen von DRM und warum es oft zu kurz kommt