4 größte Stolpersteine im Digital Rights Management

Das digitale Rechte-Management (DRM) spielt eine entscheidende Rolle beim Schutz wertvoller Informationen und Daten innerhalb von Organisationen. Es stellt sicher, dass sensible Inhalte sicher zugegriffen und geteilt werden und bietet einen Schutzschild gegen unbefugte Nutzung und Verbreitung. Allerdings bringt DRM neben erheblichen Vorteilen auch verschiedene Herausforderungen mit sich, die Organisationen angehen müssen, um einen effizienten und wirksamen Datenschutz zu erreichen.

In diesem Blogbeitrag diskutieren wir die vier größten Stolpersteine, mit denen Organisationen bei der Implementierung von DRM-Lösungen konfrontiert sind, und beleuchten die Bedeutung ihrer Überwindung.

CMMC 2.0 Compliance Fahrplan für DoD Auftragnehmer

Herausforderungen für Organisationen bei der Einführung von DRM

55% der Befragten in dem 2023 Kiteworks Sensitive Content Communications Privacy and Compliance Report nannten Herausforderungen bei der Suche nach einem DRM-Tool, das mit Compliance-Standards übereinstimmt und den Zugriff auf Benutzer, Rollen und Inhaltsklassen ermöglicht. Zusätzlich erwähnten 53% die Notwendigkeit von Agenten auf Drittanbieter-Clients, um unverschlüsselte Inhalte zu öffnen, während 50% die Notwendigkeit hervorhoben, jeden Art von Inhalt anzeigen und bearbeiten zu können.

Trotz dieser Probleme erkennen die meisten Organisationen die Bedeutung von DRM an und müssen ihre Strategien entsprechend anpassen.

DRM Stolperstein #1: Benutzerfreundlichkeit für Endnutzer

Eine der Haupt-Herausforderungen für Organisationen besteht darin, den Endnutzern ein transparentes und nahtloses Erlebnis im digitalen Rechte-Management zu bieten, sowie

Dritte Parteien, die auf geschützte Inhalte zugreifen. Das Hauptziel von DRM-Lösungen besteht darin, geistiges Eigentum und sensible Informationen zu schützen, sie sollten jedoch gleichzeitig keine Hindernisse darstellen, die den legitimen Zugriff auf Daten behindern oder die Effizienz des Arbeitsablaufs stören.

Um diese heikle Balance zu erreichen, müssen DRM-Systeme die Benutzererfahrung priorisieren. Dies bedeutet, benutzerfreundliche Schnittstellen zu implementieren, die intuitiv und einfach zu navigieren sind, selbst für Personen mit begrenzten technischen Kenntnissen. Klare und prägnante Anweisungen sowie informative Fehlermeldungen sollten bereitgestellt werden, um Benutzer durch den Authentifizierungs- und Zugriffsprozess zu führen.

Weiterhin ist Transparenz bei der Implementierung von DRM unerlässlich. Die Benutzer sollten über den Zweck und den Umfang des DRM-Schutzes, die Verwendung ihrer Daten und mögliche Einschränkungen informiert werden. Durch eine offene und ehrliche Herangehensweise können Organisationen das Vertrauen ihrer Endbenutzer und Drittparteien aufbauen.

Indem sie sich auf die Bedürfnisse der Benutzer konzentrieren und DRM-Lösungen mit einem Engagement für Transparenz und Benutzerfreundlichkeit entwerfen, können Organisationen die weit verbreitete Einführung von DRM-Technologie fördern und die Einhaltung von Standards zum Schutz geistigen Eigentums gewährleisten.

Komplexitäten bei der Endbenutzer-Authentifizierung

Ein weiteres großes Hindernis bei der Implementierung von DRM ist der komplexe Authentifizierungsprozess, mit dem Endbenutzer oft konfrontiert werden, wenn sie versuchen, auf geschützte Inhalte zuzugreifen. Traditionelle Authentifizierungsmethoden, wie umständliche Anmeldeverfahren oder häufige Anfragen nach Anmeldeinformationen, können zu Frustration führen und Benutzer sogar dazu veranlassen, alternative Wege zu suchen, um DRM-Beschränkungen zu umgehen.

Um diese Herausforderung zu bewältigen, müssen DRM-Anbieter innovative und sichere Authentifizierungstechniken erforschen, die den Benutzer-Login-Prozess vereinfachen, ohne die Sicherheit zu beeinträchtigen. Technologien wie die Mehrfaktor-Authentifizierung (MFA), Biometrie und Single Sign-On (SSO) können eine Balance zwischen Benutzerkomfort und Datenschutz bieten.

Zusätzlich kann die Nutzung von kontextuellen Informationen während der Authentifizierung das Benutzererlebnis verbessern. Zum Beispiel kann die Einbeziehung von Geräteerkennung oder Geolokationsdaten dazu beitragen, vertrauenswürdige Geräte zu identifizieren und die Häufigkeit von Authentifizierungsaufforderungen für erkannte Geräte zu reduzieren, was den Zugriff auf geschützte Inhalte erleichtert.

Es ist entscheidend, die richtige Balance zwischen Sicherheit und Benutzererlebnis zu finden. Ein reibungsloser Authentifizierungsprozess, der die Benutzer nicht mit übermäßigen Hürden überfordert, wird zu einer höheren Benutzerzufriedenheit beitragen und die Einhaltung von DRM-Richtlinien fördern.

Es ist entscheidend, die richtige Balance zwischen Sicherheit und Benutzererlebnis zu finden. Ein reibungsloser Authentifizierungsprozess, der die Benutzer nicht mit übermäßigen Hürden überfordert, wird zu einer höheren Benutzerzufriedenheit beitragen und die Einhaltung von DRM-Richtlinien fördern.

Die Gewährleistung der DRM-Kompatibilität auf einer Vielzahl von Geräten und Plattformen ist unerlässlich, um eine breite Benutzerbasis effektiv zu bedienen. Benutzer können auf geschützte Inhalte von verschiedenen Betriebssystemen, Webbrowsern und Geräten zugreifen, was es entscheidend macht, Kompatibilitätsprobleme zu beseitigen, die die Produktivität behindern und Benutzer davon abhalten könnten, DRM-Lösungen zu akzeptieren.

Um die Kompatibilität zu erreichen, sollten DRM-Anbieter Industriestandards und Technologien annehmen, die auf verschiedenen Plattformen weit verbreitet sind. Die Verwendung offener Standards gewährleistet, dass auf die geschützten Inhalte nahtlos auf verschiedenen Geräten zugegriffen werden kann, unabhängig von ihren Herstellern oder Betriebssystemen.

Regelmäßige Tests und Aktualisierungen sind notwendig, um mit sich weiterentwickelnden Technologien Schritt zu halten und eine fortlaufende Kompatibilität zu gewährleisten. Dies beinhaltet das Monitoring von Änderungen in Gerätespezifikationen, Browser-Aktualisierungen und Fortschritten im Betriebssystem, um zeitnah auf mögliche Kompatibilitätsprobleme reagieren zu können.

Darüber hinaus können klare Richtlinien und Systemanforderungen für Endnutzer ihnen helfen zu identifizieren, ob ihre Geräte und Software mit dem DRM-System kompatibel sind. Wenn Nutzer gut über die Kompatibilität informiert sind, können sie fundierte Entscheidungen treffen und mögliche Frustrationen vermeiden.

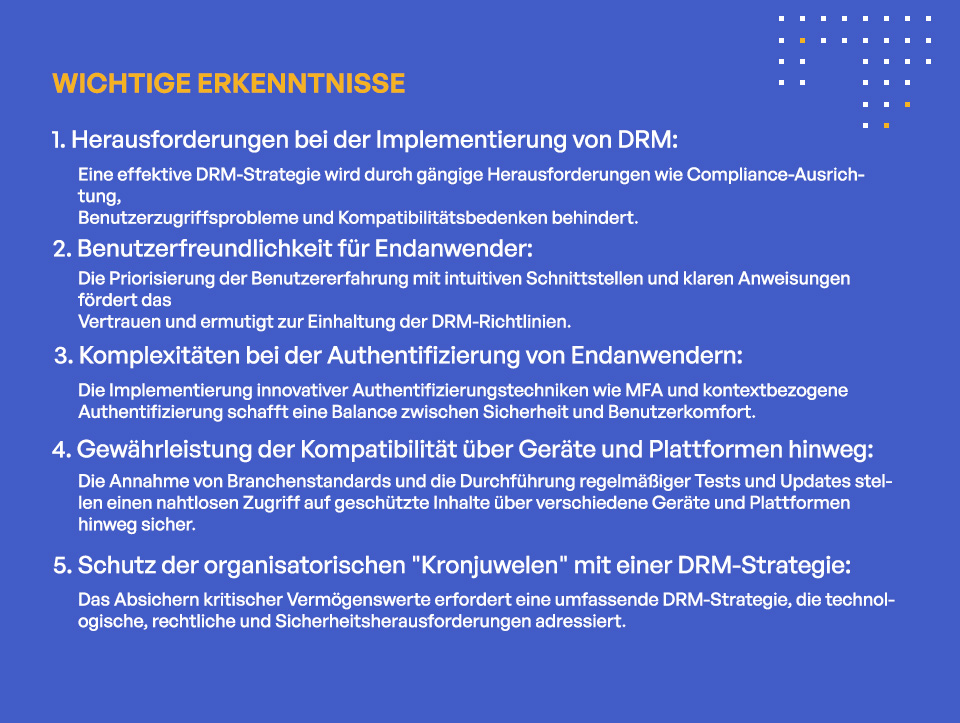

KEY TAKEAWAYS

WICHTIGE ERKENNTNISSE

- Herausforderungen bei der Implementierung von DRM:

Eine effektive DRM-Strategie wird durch gängige Herausforderungen wie Compliance-Ausrichtung, Benutzerzugriffsprobleme und Kompatibilitätsbedenken behindert. - Benutzerfreundlichkeit für Endanwender:

Die Priorisierung der Benutzererfahrung mit intuitiven Schnittstellen und klaren Anweisungen fördert das Vertrauen und ermutigt zur Einhaltung der DRM-Richtlinien. - Komplexitäten bei der Authentifizierung von Endanwendern:

Die Implementierung innovativer Authentifizierungstechniken wie MFA und kontextbezogene Authentifizierung schafft eine Balance zwischen Sicherheit und Benutzerkomfort. - Gewährleistung der Kompatibilität über Geräte und Plattformen hinweg:

Die Annahme von Branchenstandards und die Durchführung regelmäßiger Tests und Updates stellen einen nahtlosen Zugriff auf geschützte Inhalte über verschiedene Geräte und Plattformen hinweg sicher. - Schutz der organisatorischen “Kronjuwelen” mit einer DRM-Strategie:

Das Absichern kritischer Vermögenswerte erfordert eine umfassende DRM-Strategie, die technologische, rechtliche und Sicherheitsherausforderungen adressiert.

DRM Stolperstein #2: Schutz der organisatorischen “Kronjuwelen” mit einer DRM-Strategie

Der Schutz der kritischsten und sensibelsten Vermögenswerte einer Organisation, oft als “Kronjuwelen” bezeichnet, ist von höchster Bedeutung. Diese Vermögenswerte können geistiges Eigentum (IP), Kundendaten, Finanzdokumente, Pläne für Fusionen und Übernahmen (M&A) und andere proprietäre Informationen umfassen, die für die Organisation einen immensen Wert darstellen.

Eine solide DRM-Strategie spielt eine entscheidende Rolle beim Schutz dieser Vermögenswerte vor unbefugtem Zugriff, Diebstahl oder Datenverletzungen. Unter “DRM-Strategie” versteht man einen systematischen Ansatz, den Urheberrechtsinhaber zur Kontrolle, Überwachung und Verwaltung der Nutzung, Verteilung und Modifikation von digitalem Content verwenden. Eine DRM-Strategie beinhaltet den Einsatz verschiedener technologischer Restriktionen, um eine unbefugte Nutzung zu verhindern und sicherzustellen, dass die Rechte des Urheberrechtsinhabers nicht beeinträchtigt werden. Als Reaktion darauf sind robuste DRM-Lösungen darauf ausgelegt, Zugriffskontrollen, Ende-zu-Ende-Verschlüsselung und andere Sicherheitsmaßnahmen durchzusetzen, um sicherzustellen, dass nur autorisiertes Personal auf diese wertvollen Ressourcen zugreifen und sie nutzen kann.

Die Erstellung, Implementierung und Aufrechterhaltung einer DRM-Strategie kann jedoch aus verschiedenen Gründen herausfordernd sein:

- Technologische Evolution: Da die Technologie ständig fortschreitet, müssen DRM-Strategien ständig weiterentwickelt werden. Dies erfordert erhebliche Ressourcen, Fachwissen und Zeit.

- Benutzerfreundlichkeit: Es ist schwierig, ein Gleichgewicht zwischen dem Schutz digitaler Rechte und der Benutzerfreundlichkeit zu finden. Übermäßig restriktives DRM kann legitime Benutzer behindern und sie möglicherweise zu illegalen Alternativen treiben.

- Rechtliche Herausforderungen: Gesetze und Vorschriften in Bezug auf digitale Rechte variieren stark zwischen den Rechtsordnungen. Daher ist eine DRM-Strategie, die in einem Land funktioniert, möglicherweise nicht anwendbar oder legal in einem anderen.

- Sicherheit: DRM-Systeme sind oft Ziel von Hackern. Die Sicherheit dieser Systeme aufrechtzuerhalten und böswilligen Entitäten immer einen Schritt voraus zu sein, erfordert kontinuierliche Anstrengungen und fortschrittliche Sicherheitsmaßnahmen.

- Interoperabilität: DRM-Systeme weisen oft keine Interoperabilität auf, was bedeutet, dass durch das DRM eines Systems geschützte Inhalte möglicherweise nicht auf einem anderen zugänglich sind. Dies macht es für Benutzer herausfordernd, ihre gekauften Inhalte auf verschiedenen Geräten und Plattformen zugänglich zu machen.

- Kundenwahrnehmung: Viele Verbraucher betrachten DRM als Hindernis für ihre Rechte, den von ihnen legal erworbenen Inhalt zu nutzen und zu genießen. Diese negative Wahrnehmung kann die Einführung und langfristige Wirksamkeit von DRM-Strategien beeinträchtigen.

Eine umfassende DRM-Strategie sollte regelmäßige Sicherheitsbewertungen und -updates beinhalten, um aufkommenden Bedrohungen immer einen Schritt voraus zu sein. Durch kontinuierliche Überwachung und Verbesserung der DRM-Infrastruktur können Organisationen ihre Kronjuwelen effektiv schützen und einen Wettbewerbsvorteil in ihren jeweiligen Branchen aufrechterhalten.

DRM Stolperstein #3: Abwehr von Insider-Bedrohungen

Eine der größten Herausforderungen bei der Implementierung von DRM besteht darin, auf

Insider-Bedrohungen. Mitarbeiter und andere autorisierte Personen mit Zugang zu sensiblen Informationen stellen ein potentielles Risiko für die Datensicherheit dar, ob absichtlich oder unbeabsichtigt. Insider-Bedrohungen können von unzufriedenen Mitarbeitern, nachlässiger Handhabung von Daten oder dem Opfer von Social-Engineering-Angriffen ausgehen.

Eine umfassende DRM-Strategie sollte mehrere Schlüsselelemente umfassen, um Insider-Bedrohungen effektiv zu mindern:

- Zugriffskontrollen: Die Implementierung granularer Zugriffskontrollen stellt sicher, dass Mitarbeiter nur auf Informationen zugreifen können, die für ihre Rollen und Verantwortlichkeiten relevant sind. Rollenbasierte Zugriffe und das Prinzip der geringstmöglichen Privilegien beschränken unnötigen Zugriff und reduzieren die Wahrscheinlichkeit eines Datenmissbrauchs.

- Überwachung der Benutzeraktivität: DRM-Systeme sollten robuste Überwachungsfunktionen enthalten, um Benutzeraktivitäten zu verfolgen und verdächtiges Verhalten zu erkennen. Ungewöhnliche Zugriffsmuster, mehrere Anmeldeversuche oder Versuche, auf nicht autorisierte Ressourcen zuzugreifen, können Alarme auslösen, die es Sicherheitsteams ermöglichen, prompt zu reagieren.

- Mitarbeiterschulung: Die Aufklärung der Mitarbeiter über die Bedeutung der Datensicherheit, die Risiken von Insider-Bedrohungen und die besten Praktiken für den Umgang mit sensiblen Informationen ist von entscheidender Bedeutung. Regelmäßige Schulungen können das Bewusstsein schärfen und eine sicherheitsbewusste Kultur innerhalb der Organisation fördern.

- Verhinderung von Datenverlust (DLP – Data Loss Prevention): Die Integration von DLP-Lösungen in DRM kann einen zusätzlichen Schutz bieten. DLP-Tools können Versuche zur Datenextraktion erkennen und verhindern, sei es per E-Mail, über Wechselmedien oder Cloud-Dienste.

- Incident Response Plan: Ein gut definierter Incident-Response-Plan ermöglicht es Organisationen, im Falle eines vermuteten Datenverstoßes oder einer Insider-Bedrohung schnell und effektiv zu reagieren. Der Plan sollte Schritte zur Untersuchung, Eindämmung, Beseitigung und Wiederherstellung beinhalten.

Indem sie diese Maßnahmen kombinieren, können Organisationen das Risiko von Insider-Bedrohungen erheblich reduzieren und ihre Datensicherheitsposition stärken.

Sicherung von Daten während der Übertragung und Speicherung

Digitale Daten sind nicht nur beim Zugriff, sondern auch während der Übertragung und Speicherung anfällig. DRM-Lösungen müssen beide Aspekte berücksichtigen, um einen umfassenden Datenschutz zu gewährleisten.

- Daten im Transit: DRM sollte robuste Verschlüsselung und sichere Kommunikationsprotokolle einsetzen, wenn Daten über Netzwerke übertragen werden. Technologien wie Transport Layer Security (TLS) und Secure Sockets Layer (SSL) verschlüsseln Daten während des Transits, um unbefugtes Abfangen und Lauschen zu verhindern.

- Daten im Ruhezustand: Wenn Daten auf Servern, Datenbanken oder anderen Speichermedien gespeichert werden, müssen sie verschlüsselt werden, um vor unbefugtem Zugriff zu schützen. Fortgeschrittene Verschlüsselungsalgorithmen stellen sicher, dass die Daten selbst bei Kompromittierung der physischen Medien ohne die entsprechenden Entschlüsselungsschlüssel unlesbar bleiben.

- Schlüsselmanagement: Ein effektives Schlüsselmanagement ist für sichere Verschlüsselungs- und Entschlüsselungsprozesse unerlässlich. DRM-Lösungen sollten starke Schlüsselmanagementpraktiken implementieren, einschließlich Schlüsselrotation und sicherer Schlüsselspeicherung, um unbefugten Zugriff auf Verschlüsselungsschlüssel zu verhindern.

- Sichere Authentifizierung: Sichere Authentifizierungsmechanismen sind entscheidend, um zu verhindern, dass unbefugte Benutzer auf verschlüsselte Daten zugreifen. Mehrfaktorauthentifizierung (MFA) und starke Passwortrichtlinien helfen sicherzustellen, dass nur autorisierte Personen sensible Informationen entschlüsseln und darauf zugreifen können.

- Regelmäßige Audits: Periodische Sicherheitsaudits sollten durchgeführt werden, um die Wirksamkeit von Verschlüsselungs- und Datenschutzmaßnahmen zu bewerten. Audits können potenzielle Schwachstellen oder Konfigurationsprobleme identifizieren, die die Datensicherheit gefährden könnten.

Durch die Implementierung eines umfassenden Ansatzes zur Sicherung von Daten während der Übertragung und im Ruhezustand reduzieren DRM-Lösungen das Risiko von Datenverletzungen und unbefugtem Zugriff erheblich. Organisationen können bei ihren Kunden, Partnern und Stakeholdern Vertrauen schaffen, indem sie ihr Engagement für Datensicherheit und Datenschutz demonstrieren.

DRM Stolperstein #4: Kontrolle sensibler Inhalte, die mit teilweise vertrauenswürdigen Einzelpersonen und Organisationen geteilt werden

Organisationen müssen oft mit teilweise vertrauenswürdigen Parteien zusammenarbeiten und sensible Inhalte mit ihnen teilen, wie zum Beispiel Lieferketten-Partner, Auftragnehmer oder externe Berater. Es ist jedoch eine erhebliche Herausforderung sicherzustellen, dass nur die richtigen Einzelpersonen und Organisationen Zugang zu den entsprechenden Inhalten haben und gleichzeitig die Kontrolle über diesen Zugang behalten.

DRM spielt eine entscheidende Rolle dabei, Organisationen das Vertrauen zu geben, Informationen auch mit teilweise vertrauenswürdigen Parteien zu teilen. Eine der Schlüsselfunktionen, die DRM-Lösungen bieten sollten, ist die umfangreiche individuelle Kontrolle über Zugriffsberechtigungen. Die Feinabstimmung von Zugriffsberechtigungen stellt sicher, dass nur relevante Einzelpersonen Zugang zu den vertraulichen Informationen haben, die sie für ihre spezifischen Rollen oder Projekte benötigen.

Darüber hinaus sind zeitlich begrenzter Zugang und dynamische Zugriffsrevokation wesentliche Bestandteile dieser Kontrolle. Mit zeitlich begrenztem Zugang können Organisationen spezifische Zeiträume festlegen, während denen der Inhalt für bestimmte Benutzer zugänglich ist. Diese Funktion ist besonders nützlich beim Teilen von zeitkritischen Informationen oder temporären Kollaborationsprojekten. Die dynamische Zugriffsrevokation ermöglicht es Organisationen, den Zugriff auf geteilte Inhalte sofort zu widerrufen, wenn dies erforderlich ist, wie zum Beispiel bei Sicherheitsverletzungen, Vertragskündigungen oder Projektabschluss.

Durch die Bereitstellung umfangreicher individueller Kontrolle über sensible Inhalte ermöglicht DRM Organisationen, Informationen sicher zu teilen und das Risiko von Datenlecks und unberechtigtem Zugriff zu minimieren.

Fein abgestimmte Zugriffskontrollen für sensible Dateien

Um die Herausforderungen bei der Freigabe sensibler Inhalte zu bewältigen, sollten DRM-Lösungen fein abgestimmte Zugriffskontrollen integrieren. Diese Kontrollen ermöglichen es Organisationen, Zugriffsberechtigungen auf einer granularen Ebene individuell anzupassen, um sicherzustellen, dass nur autorisierte Benutzer auf spezifische Inhalte zugreifen können.

Fein abgestimmte Zugriffskontrollen ermöglichen es Organisationen nicht nur zu definieren, wer auf den Inhalt zugreifen kann, sondern auch welche Aktionen sie mit ihm durchführen können. So können Organisationen Benutzern beispielsweise das Drucken, Kopieren oder Herunterladen sensibler Dokumente verbieten, um sicherzustellen, dass der Inhalt innerhalb der vorgesehenen Grenzen bleibt.

Darüber hinaus sollte DRM Zugriffskontrollen unterstützen, die auf Benutzerattributen, Rollen und Privilegien basieren. Das bedeutet, dass Zugriffsberechtigungen dynamisch angepasst werden können, basierend auf Änderungen in der Rolle oder dem Status eines Einzelnen innerhalb der Organisation, und dabei Flexibilität gewährleistet, während die Sicherheit aufrechterhalten wird.

Die Kombination von fein abgestimmten Zugriffskontrollen mit zeitbasiertem Zugriff verbessert die Sicherheit weiter. Organisationen können Zugriffszeiträume festlegen, um sicherzustellen, dass Inhalte nur für eine bestimmte Dauer verfügbar sind, was das Risiko einer langfristigen Exposition gegenüber potenziellen Bedrohungen reduziert.

Digitales Wasserzeichen und Verfolgung für Nachverfolgbarkeit

Um die unberechtigte Verbreitung zu entmutigen und die Nachverfolgbarkeit zu gewährleisten, können DRM-Systeme digitale Wasserzeichen- und Verfolgungstechnologien einsetzen. Digitale Wasserzeichen sind unauffällige Marker, die in sensible Inhalte eingebettet sind, und es ermöglichen, die Quelle von durchgesickerten oder unsachgemäß geteilten Informationen bis zum Ursprung zurückzuverfolgen.

Wasserzeichen wirken als eine starke Abschreckung, da Personen weniger wahrscheinlich nicht autorisierte Weitergaben vornehmen, wenn sie wissen, dass ihre Handlungen zurückverfolgt werden können. Dies kann besonders wichtig sein, wenn Inhalte mit Drittorganisationen geteilt werden, da es eine zusätzliche Schicht der Verantwortlichkeit hinzufügt.

Zusätzlich zur Wasserzeichenfunktion können DRM-Lösungen Verfolgungsfunktionen integrieren, um Benutzeraktivitäten und Inhaltszugriffe zu überwachen. Durch das Protokollieren und Analysieren von Zugriffsmustern und Benutzerverhalten können Organisationen verdächtige Aktivitäten oder potenzielle Sicherheitsverletzungen in Echtzeit identifizieren, was eine schnelle Reaktion und Milderung ermöglicht.

Vertrauensvoll sensible Dateien mit den DRM-Funktionen von Kiteworks teilen

Kiteworks bietet Organisationen ein Private Content Network (PCN), das darauf ausgelegt ist, Inhaltsgovernance, Compliance und Schutz zu liefern. Diese Plattform ist darauf ausgelegt, sensible Inhalte zu verwalten, die innerhalb, in und aus einer Organisation bewegt werden. Das Private Content Network vereinheitlicht, verfolgt, kontrolliert und sichert sensible Inhalte, verbessert das Risikomanagement erheblich und gewährleistet die regulatorische Compliance bei allen sensiblen Inhaltskommunikationen.

DRM ist eine wichtige Funktion im Kiteworks PCN, die die Sicherheit vonFilesharing. Neben fortschrittlichen Verschlüsselungsfunktionen wie automatischer, Ende-zu-Ende-Verschlüsselung stellt Kiteworks sicher, dass nur autorisierte Personen auf Dateien zugreifen und diese bearbeiten können. Es gibt dem Absender die Kontrolle darüber, wie lange die Datei verfügbar ist, die Möglichkeit, den Zugriff jederzeit zu widerrufen, und die Fähigkeit zu verfolgen, wer auf die Datei zugegriffen hat. Diese Kontroll- und Sicherheitsstufe ist entscheidend für die Aufrechterhaltung der Integrität sensibler Informationen, verbessert das Risikomanagement und gewährleistet die Compliance für alle vertraulichen Informationskommunikationen.

Zusätzlich ermöglichen die SafeView und SafeEdit DRM-Funktionen von Kiteworks den Organisationen, das Zugriffsniveau auf nur anzeigen oder auf Zusammenarbeit zu setzen. Dies verhindert, dass Empfänger lokale Kopien des Inhalts speichern. Schließlich können Administratoren Richtlinien festlegen, um den Dateizugriff nach einer bestimmten Zeitspanne oder nach einer festgelegten Anzahl von Ansichten ablaufen zu lassen.

Um mehr über die DRM-Funktionen von Kiteworks zu erfahren, vereinbaren Sie heute eine individuelle Demo.

Zusätzliche Ressourcen

- Bericht Benchmark Ihrer Datenschutz- und Compliance-Maßnahmen für sensible Inhalte

- Artikel Digital Rights Management (DRM): Schutz des geistigen Eigentums im digitalen Zeitalter

- Kitecast Verbindung von GRC mit DRM

- Webinar Meistern Sie das Digital Rights Management: Eine Webinar-Runde zum Kiteworks 2023 Bericht über Kommunikation sensibler Inhalte

- Blog-Beitrag Es ist Zeit für ein DRM “Do-over”: Erkenntnisse und Schlussfolgerungen im Kiteworks 2023 Bericht über Kommunikation sensibler Inhalte