Wie Sie die CMMC 2.0-Konformität in 8 Schritten erreichen: Ein Schritt-für-Schritt-Leitfaden

Für Organisationen, die mit dem US-Verteidigungsministerium (DoD) zusammenarbeiten möchten, hat sich die Cybersecurity Maturity Model Certification (CMMC) als ein entscheidendes Rahmenwerk entwickelt, das vom DoD ins Leben gerufen wurde, um robuste Cybersicherheitspraktiken unter Regierungsauftragnehmern zu gewährleisten. Wenn Ihr Unternehmen darauf abzielt, DoD-Aufträge zu gewinnen oder zu behalten, ist die Erreichung der CMMC-Konformität unumgänglich.

Der Weg zur Konformität kann jedoch komplex und entmutigend sein. In diesem umfassenden Leitfaden bieten wir Ihnen eine schrittweise Anleitung, um Ihnen das CMMC-Rahmenwerk zu erläutern, die notwendigen Schritte zu identifizieren und erfolgreich die CMMC-Konformität zu erreichen. Indem Sie diesem Leitfaden folgen, erlangen Sie das Wissen und die Einblicke, die notwendig sind, um die Cybersicherheitsposition Ihres Unternehmens zu stärken und DoD-Verträge in einem zunehmend wettbewerbsorientierten und risikoscheuen Umfeld selbstbewusst anzustreben.

Der CMMC-Zertifizierungsprozess ist mühsam, aber unser CMMC 2.0 Compliance-Fahrplan kann helfen.

CMMC 2.0 Compliance Fahrplan für DoD Auftragnehmer

Übersicht über CMMC-Compliance

Die Cybersecurity Maturity Model Certification (CMMC) ist ein entscheidendes Rahmenwerk, das entwickelt wurde, um den Schutz von kontrollierten, nicht klassifizierten Informationen (CUI) innerhalb der Defense Industrial Base (DIB) zu verbessern. Eingeführt vom US-Verteidigungsministerium (DoD), repräsentiert die CMMC-Konformität einen entscheidenden Schritt hin zu einem einheitlicheren und standardisierten Ansatz in der Cybersicherheit, der eine umfassende Mischung aus Prozessen, Praktiken und Strategien umfasst, die darauf abzielen, die Verteidigung gegen Cyberbedrohungen zu stärken.

Im Kern kategorisiert das CMMC 2.0-Rahmenwerk die Cybersicherheitsbereitschaft in drei fortschreitende Stufen, von grundlegenden Cyberhygiene-Praktiken auf Stufe 1 bis hin zu fortgeschrittenen und progressiven Fähigkeiten auf Stufe 3. Diese Stratifizierung stellt sicher, dass Auftragnehmer und Subunternehmer innerhalb des DIB ihre Cybersicherheitsposition schrittweise verbessern können, in Übereinstimmung mit den spezifischen Anforderungen und Bedrohungen, die für ihre Betriebsebene und die sensible Natur der Informationen, die sie handhaben, relevant sind.

Die Erreichung der CMMC-Konformität ist nicht nur eine regulatorische Hürde, sondern ein Wettbewerbsvorteil in der Auftragslandschaft des DoD. Sie erfordert eine gründliche Bewertung durch autorisierte CMMC-Drittparteien-Bewertungsorganisationen (C3PAOs), um die Implementierung der erforderlichen Cybersicherheitspraktiken und -prozesse zu validieren. Dieser Zertifizierungsprozess unterstreicht das Engagement des DoD, sensible Verteidigungsinformationen zu schützen und effektiv Risiken durch Cybergegner zu mindern.

Die CMMC-Konformität spiegelt auch ein fortlaufendes Engagement zur Stärkung der Cyber-Resilienz des Verteidigungssektors wider. Durch periodische Aktualisierungen und Iterationen passt sich das CMMC-Rahmenwerk an die ständig wechselnde Cyber-Bedrohungslandschaft an, um sicherzustellen, dass Verteidigungsauftragnehmer immer die neuesten Cybersicherheits-Best Practices umsetzen. DIB-Auftragnehmer werden daher ermutigt, die CMMC-Konformität nicht als statischen Maßstab zu betrachten, sondern als kontinuierliche Reise, um die höchsten Standards der Cybersicherheit zu erreichen und zu halten.

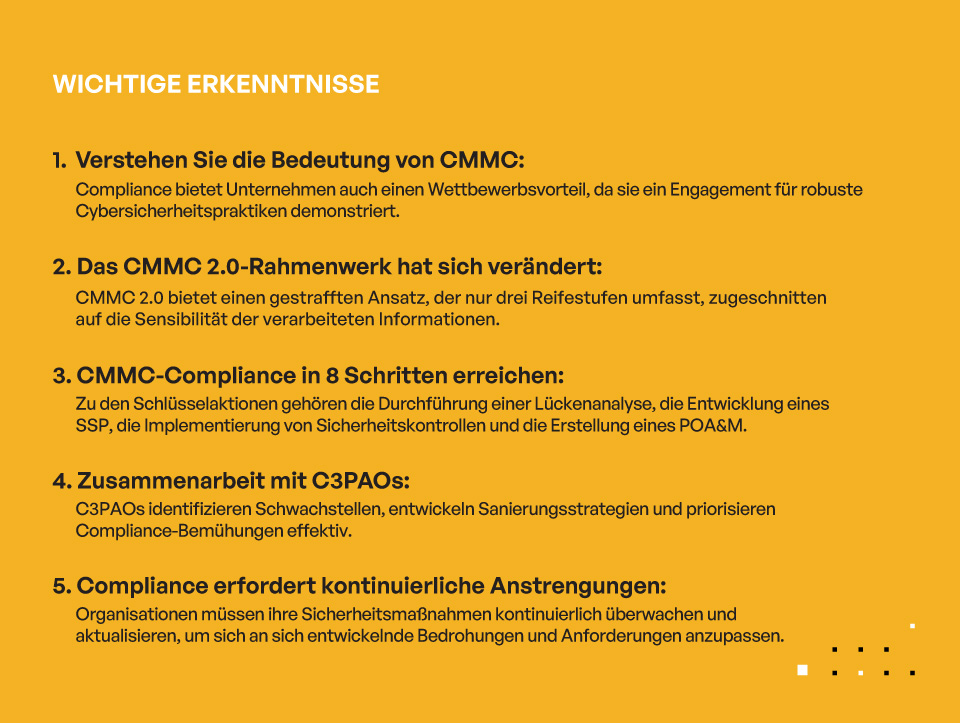

WICHTIGE ERKENNTNISSE

- Verstehen Sie die Bedeutung von CMMC:

Compliance bietet Unternehmen auch einen Wettbewerbsvorteil, da sie ein Engagement für robuste Cybersicherheitspraktiken demonstriert. - Das CMMC 2.0-Rahmenwerk hat sich verändert:

CMMC 2.0 bietet einen gestrafften Ansatz, der nur drei Reifestufen umfasst, zugeschnitten auf die Sensibilität der verarbeiteten Informationen. - CMMC-Compliance in 8 Schritten erreichen:

Zu den Schlüsselaktionen gehören die Durchführung einer Lückenanalyse, die Entwicklung eines SSP, die Implementierung von Sicherheitskontrollen und die Erstellung eines POA&M. - Zusammenarbeit mit C3PAOs:

C3PAOs identifizieren Schwachstellen, entwickeln Sanierungsstrategien und priorisieren Compliance-Bemühungen effektiv. - Compliance erfordert kontinuierliche Anstrengungen:

Organisationen müssen ihre Sicherheitsmaßnahmen kontinuierlich überwachen und aktualisieren, um sich an sich entwickelnde Bedrohungen und Anforderungen anzupassen.

8 Schritte zur CMMC-Compliance

Die folgende Tabelle bietet einen Überblick über den CMMC-Konformitätsprozess und beschreibt kurz die acht Schritte.

| Schritt | Beschreibung |

|---|---|

| Schritt 1: Verstehen Sie die CMMC-Level | Machen Sie sich mit den drei CMMC 2.0 Leveln vertraut und bestimmen Sie das für Ihre Organisation zutreffende Level. |

| Schritt 2: Führen Sie eine Lückenanalyse durch | Vergleichen Sie die Cybersicherheitslage Ihrer Organisation mit den Anforderungen des relevanten CMMC 2.0 Levels und identifizieren Sie Lücken. |

| Schritt 3: Entwickeln Sie einen System-Sicherheitsplan (SSP) | Erstellen Sie einen umfassenden Plan, der die Sicherheitsziele Ihrer Organisation und die Maßnahmen zur Erfüllung der CMMC-Anforderungen darlegt. |

| Schritt 4: Implementieren Sie Sicherheitskontrollen | Implementieren Sie die notwendigen Sicherheitskontrollen, die durch den CMMC-Rahmen vorgegeben sind, um identifizierte Lücken anzugehen. |

| Schritt 5: Erstellen Sie einen Plan für Maßnahmen und Meilensteine (POA&M) | Entwickeln Sie eine detaillierte Roadmap mit spezifischen Aktionen, verantwortlichen Personen, Zeitplänen und Meilensteinen, um Risiken und Mängel anzugehen. |

| Schritt 6: Führen Sie interne Bewertungen durch | Bewerten Sie regelmäßig die Einhaltung der CMMC-Anforderungen Ihrer Organisation durch interne Bewertungen und Audits. |

| Schritt 7: Arbeiten Sie mit einem Drittprüfer zusammen | Arbeiten Sie mit einer CMMC Third Party Assessor Organization (C3PAO) zusammen, um eine offizielle Bewertung durchzuführen und die notwendige Zertifizierung zu erhalten. |

| Schritt 8: Compliance sicherstellen | Überwachen Sie kontinuierlich die Sicherheitsmaßnahmen, führen Sie interne Bewertungen durch und bleiben Sie über die Richtlinien und Aktualisierungen des CMMC informiert. |

Nun tauchen wir tiefer in jeden dieser Schritte ein, um besser zu verstehen, was Sie tun müssen, um die CMMC 2.0-Konformität zu erreichen.

Schritt 1: Verstehen der CMMC-Level

CMMC 2.0 führt einen neuen Ansatz zur Reifegrade, reduziert von fünf in CMMC 1.0 auf drei Stufen. Diese Stufen entsprechen eng den NIST 800-Standards und eliminieren die Reifeprozesse und einzigartigen Sicherheitspraktiken von CMMC 1.0.

Die drei CMMC 2.0-Stufen sind:

CMMC 2.0 Level 1: Grundlegend

Auf dieser Ebene müssen Organisationen eine jährliche Selbstbewertung durchführen, die von einem Unternehmensleiter bestätigt werden muss. Der Schwerpunkt liegt auf der Erfüllung der grundlegenden Sicherheitsanforderungen für Bundesvertragsinformationen (FCI), wie in der Bundesbeschaffungsvorschrift (FAR) Klausel 52.204-21 festgelegt.

CMMC 2.0 Level 2: Fortgeschritten

In Übereinstimmung mit NIST SP 800-171 erfordert die fortgeschrittene Stufe dreijährige Drittprüfungen für Auftragnehmer, die in die Übertragung, das Teilen, den Empfang und die Speicherung kritischer nationaler Sicherheitsinformationen involviert sind. Diese Bewertungen werden von CMMC Drittpartei-Bewertungsorganisationen (C3PAOs) durchgeführt. Allerdings müssen ausgewählte Auftragnehmer der Stufe 2 nur jährliche Selbstbewertungen mit Unternehmensbestätigung durchführen. Stufe 2 umfasst die Sicherheitsanforderungen für CUI, wie in NIST SP 800-171 Rev 2 dargelegt, gemäß Defense Federal Acquisition Regulation Supplement (DFARS) Klausel 252.204-7012.

CMMC 2.0 Level 3: Experte

In Übereinstimmung mit NIST SP 800-172 wird die Expertenstufe dreijährige, von der Regierung geleitete Bewertungen erfordern. Detaillierte Informationen zu Stufe 3 sind noch nicht verfügbar, werden aber voraussichtlich einen Teil der in NIST SP 800-172 angegebenen Sicherheitsanforderungen umfassen.

Schritt 2: Durchführung einer Lückenanalyse

Eine Lückenanalyse durchzuführen bedeutet, die aktuelle Cybersicherheitslage Ihrer Organisation mit den Anforderungen der relevanten CMMC-Stufe zu vergleichen. Identifizieren Sie die Bereiche, in denen Ihre Organisation Defizite aufweist, und bestimmen Sie die spezifischen Maßnahmen, die erforderlich sind, um diese Lücken zu schließen. Diese Analyse hilft Ihnen, den Arbeitsumfang zu verstehen, der erforderlich ist, um die Compliance zu erreichen.

Schritt 3: Entwickeln eines System-Sicherheitsplans (SSP)

Ein System-Sicherheitsplan (SSP) ist ein wesentliches Dokument für Organisationen, die eine Compliance mit CMMC anstreben. Der SSP bietet einen umfassenden Überblick über die Sicherheitskontrollen und -schutzmaßnahmen, die innerhalb der Systeme einer Organisation implementiert sind. Die Schlüsselkomponenten in einem SSP für CMMC umfassen typischerweise:

- Einführung:Geben Sie eine Einführung in das SSP, einschließlich des Zwecks, des Umfangs und der Ziele des Dokuments. Erklären Sie klar das System oder die Systeme, die durch den Plan abgedeckt werden.

- Systemübersicht:Beschreiben Sie das/die im SSP adressierte(n) System(e), einschließlich seines/ihres Zwecks, der Funktionalität und aller einzigartigen Merkmale. Dieser Abschnitt sollte ausreichend Kontext bieten, um die Sicherheitsanforderungen zu verstehen.

- Systemgrenzen:Definieren Sie klar die Grenzen des Systems, einschließlich seiner Verbindungen zu externen Systemen, Netzwerken und Datenflüssen. Identifizieren Sie alle Abhängigkeiten oder Interdependenzen, die die Sicherheitslage beeinflussen.

- Implementierung von Sicherheitskontrollen:Präsentieren Sie eine detaillierte Beschreibung der im System implementierten Sicherheitskontrollen. Passen Sie diese Kontrollen an die spezifischen CMMC-Anforderungen für das gewünschte Zertifizierungsniveau an. Geben Sie einen Überblick darüber, wie jede Kontrolle implementiert ist und welche unterstützenden Verfahren, Werkzeuge oder Technologien verwendet werden.

- Kontrollziel-Aussagen:Für jede Sicherheitskontrolle sollte eine prägnante Zielsetzung formuliert werden, die das beabsichtigte Ergebnis oder den Zweck der Kontrolle beschreibt. Diese Aussagen sollten mit den Kontrollzielen im CMMC-Framework übereinstimmen.

- Status der Kontrollimplementierung:Geben Sie den Status der Implementierung jeder Kontrolle an, indem Sie spezifizieren, ob sie vollständig implementiert, teilweise implementiert oder für eine zukünftige Implementierung geplant ist. Fügen Sie relevante Anmerkungen oder Erklärungen für Kontrollen hinzu, die noch nicht vollständig implementiert sind.

- Verantwortlichkeit für die Kontrolle:Identifizieren Sie die Rollen und Verantwortlichkeiten von Einzelpersonen oder Teams, die für die Implementierung, den Betrieb und die Wartung jeder Sicherheitskontrolle verantwortlich sind. Weisen Sie die Verantwortlichkeit für die Implementierung der Kontrolle und die laufende Überwachung zu.

- Überwachung der Kontrolle:Beschreiben Sie die Prozesse und Mechanismen, die zur Überwachung der Wirksamkeit der implementierten Kontrollen eingesetzt werden. Erklären Sie, wie die Leistung der Kontrolle regelmäßig gemessen, bewertet und berichtet wird.

- Vorfallreaktion und Berichterstattung:Skizzieren Sie die Vorfallreaktionsverfahren für das System. Fügen Sie Schritte zur Meldung von Sicherheitsvorfällen, Kontaktinformationen für verantwortliche Personen und alle erforderlichen Benachrichtigungen oder Berichte an externe Stellen hinzu.

- Kontinuierliche Überwachung:Beschreiben Sie die Verfahren für die kontinuierliche Überwachung der Sicherheitslage des Systems. Erklären Sie, wie Sicherheitsereignisse, Schwachstellen und Systemänderungen im Laufe der Zeit bewertet und adressiert werden.

Der SSP sollte regelmäßig aktualisiert werden, um Änderungen in der Sicherheitslage des Systems, neuen Bedrohungen oder Änderungen in den Compliance-Anforderungen Rechnung zu tragen. Es ist auch wichtig sicherzustellen, dass der SSP mit anderen Compliance-Dokumenten, wie dem Systembewertungsplan (SAP) und dem Plan of Action and Milestones (POA&M), abgestimmt ist, um einen umfassenden Blick auf die Sicherheitsmaßnahmen der Organisation zu bieten.

Schritt 4: Implementierung von Sicherheitskontrollen

Basierend auf den Ergebnissen der Lückenanalyse und den im CMMC-Framework skizzierten Anforderungen beginnen Sie mit der Implementierung der notwendigen Sicherheitskontrollen. Diese Kontrollen decken verschiedene Bereiche ab, einschließlich Zugriffskontrolle, Identifikation und Authentifizierung, Medienschutz, Incident Response, System- und Kommunikationsschutz und mehr. Stellen Sie sicher, dass Ihre technischen Systeme, Prozesse und Richtlinien mit den angegebenen Sicherheitskontrollen übereinstimmen.

Schritt 5: Erstellung eines Plans für Maßnahmen und Meilensteine (POA&M)

Ein POA&M ist ein Dokument, das die spezifischen Aktionen, verantwortlichen Parteien, Zeitpläne und Meilensteine zur Adressierung der verbleibenden Risiken und Mängel, die während des Implementierungsprozesses identifiziert wurden, skizziert. Es bietet eine Roadmap zur Erreichung der Compliance und hilft, den Fortschritt beim Schließen der identifizierten Lücken zu verfolgen. Ein POA&M für CMMC sollte diese Aktivitäten umfassen:

- Schwachstellen identifizieren und priorisieren:Überprüfen Sie die Ergebnisse Ihrer Gap-Analyse oder Sicherheitsbewertungen, um Schwachstellen oder Anfälligkeiten in Ihren Cybersicherheitskontrollen und -praktiken zu identifizieren. Priorisieren Sie diese basierend auf ihrer Schwere und dem potenziellen Einfluss auf die Sicherheitslage Ihres Unternehmens.

- Definieren Sie Abhilfemaßnahmen:Bestimmen Sie für jede identifizierte Schwachstelle oder Anfälligkeit die spezifischen Maßnahmen, die erforderlich sind, um sie anzugehen und zu beheben. Definieren Sie klar die Schritte, Aufgaben und Aktivitäten, die benötigt werden, um die notwendigen Verbesserungen umzusetzen.

- Setzen Sie Zeitrahmen:Legen Sie realistische Zeitrahmen für die Fertigstellung jeder Abhilfemaßnahme fest. Berücksichtigen Sie Faktoren wie die Verfügbarkeit von Ressourcen, die Komplexität der Maßnahme und den erforderlichen Arbeitsaufwand. Stellen Sie sicher, dass die Zeitrahmen erreichbar sind und mit den Prioritäten Ihres Unternehmens übereinstimmen.

- Weisen Sie Verantwortlichkeiten zu:Weisen Sie einzelnen Personen oder Teams klare Verantwortlichkeiten für die Umsetzung jeder Abhilfemaßnahme zu. Kommunizieren Sie die zugewiesenen Rollen klar und stellen Sie sicher, dass die verantwortlichen Parteien ihre Aufgaben und Erwartungen verstehen.

- Spezifizieren Sie Meilensteine:Unterteilen Sie die Abhilfemaßnahmen in kleinere Meilensteine oder Kontrollpunkte, um den Fortschritt zu verfolgen. Setzen Sie spezifische Meilensteine, die wichtige Stadien oder bedeutende Schritte im Gesamtprozess der Abhilfe anzeigen.

- Beinhalten Sie Minderungsstrategien:Entwickeln Sie Minderungsstrategien für Schwachstellen oder Anfälligkeiten, die aufgrund von Ressourcenbeschränkungen, Abhängigkeiten oder anderen Faktoren nicht sofort behoben werden können. Diese Strategien sollten vorübergehende Maßnahmen skizzieren, um das Risiko zu reduzieren, während an einer dauerhaften Lösung gearbeitet wird.

- Dokument zur Unterstützung von Informationen:Fügen Sie relevante Details und unterstützende Informationen für jede Sanierungsmaßnahme im POA&M hinzu. Dies kann zusätzliche Dokumentation, Verweise auf Standards oder Best Practices oder alle notwendigen technischen Informationen beinhalten.

- Überwachung und Berichterstattung einrichten:Definieren Sie einen Prozess zur Überwachung des Fortschritts des POA&M, einschließlich regelmäßiger Updates und Berichterstattung über den Status der Sanierungsmaßnahmen. Richten Sie Mechanismen ein, um die Fertigstellung zu verfolgen, die Wirksamkeit zu überwachen und alle Änderungen oder Updates den relevanten Stakeholdern mitzuteilen.

- Überprüfung und Aktualisierung:Überprüfen und aktualisieren Sie regelmäßig das POA&M, um Änderungen in der Cybersicherheitslandschaft, aufkommende Bedrohungen oder sich entwickelnde Compliance-Anforderungen widerzuspiegeln. Bewerten Sie die Wirksamkeit der implementierten Sanierungsmaßnahmen und nehmen Sie bei Bedarf Anpassungen vor.

- Abstimmung mit anderen Compliance-Bemühungen:Stellen Sie sicher, dass das POA&M mit anderen compliance-bezogenen Dokumenten und Aktivitäten, wie dem SSP (in Schritt 3 beschrieben) und laufenden Risikomanagementprozessen, abgestimmt ist. Konsistenz und Integration zwischen diesen Elementen helfen, einen umfassenden Ansatz zur Cybersicherheit aufrechtzuerhalten.

Das POA&M sollte regelmäßig überprüft, überarbeitet und den Schlüsselbeteiligten kommuniziert werden, um seine Wirksamkeit bei der Adressierung identifizierter Schwächen und Verwundbarkeiten zu gewährleisten. Es dient als Roadmap zur Verbesserung der Sicherheitslage Ihrer Organisation und zur Erreichung der Compliance mit den CMMC-Anforderungen.

Schritt 6: Durchführung interner Bewertungen

Führen Sie regelmäßig interne Bewertungen durch, um die Einhaltung der CMMC-Anforderungen durch Ihre Organisation zu bewerten. Diese Bewertungen können von internen Teams oder externen Beratern durchgeführt werden und sollten die Überprüfung von Richtlinien, die Durchführung technischer Audits und die Verifizierung der wirksamen Implementierung von Sicherheitskontrollen umfassen. Interne Bewertungen helfen, Bereiche zu identifizieren, die Verbesserungen erfordern, und gewährleisten die fortlaufende Compliance.

Schritt 7: Zusammenarbeit mit einem Drittanbieter-Prüfer

Um die CMMC-Compliance zu erreichen, muss Ihre Organisation mit einer CMMC Third Party Assessor Organization (C3PAO) zusammenarbeiten. Die C3PAO führt eine offizielle Bewertung der Cybersicherheitspraktiken Ihrer Organisation durch und stellt die für die Teilnahme an DoD-Ausschreibungen notwendige Zertifizierung bereit.

C3PAOs spielen eine entscheidende Rolle dabei, Organisationen bei der Erreichung der CMMC 2.0-Konformität zu unterstützen, indem sie unabhängige und unvoreingenommene Bewertungen bereitstellen. Als zertifizierte Organisationen durch den CMMC-Akkreditierungskörper (CMMC-AB) besitzen diese Organisationen die erforderliche Expertise und das Wissen, um die Cybersicherheitspraktiken einer Organisation genau zu bewerten. Ihre externe Perspektive ermöglicht eine gründliche und objektive Beurteilung der Bereitschaft einer Organisation zur Einhaltung der Compliance.

Ein weiterer bedeutender Vorteil der Zusammenarbeit mit einem C3PAO ist deren Fähigkeit, umfassende Bewertungen durchzuführen. C3PAOs führen detaillierte Bewertungen der Sicherheitskontrollen, Richtlinien und Verfahren einer Organisation durch. Durch rigorose Tests und Analysen identifizieren sie Lücken oder Schwachstellen, die die Einhaltung der CMMC-Anforderungen behindern könnten. Dies hilft Organisationen, ein klares Verständnis ihrer aktuellen Sicherheitslage zu gewinnen und die notwendigen Schritte zu unternehmen, um Mängel zu beheben.

Sobald Schwachstellen identifiziert sind, bieten C3PAOs Empfehlungen und Strategien zur Verbesserung an. Sie helfen Organisationen bei der Entwicklung eines Plans für Maßnahmen und Meilensteine (POA&M), der einen Fahrplan zur Verbesserung ihrer Cybersicherheitspraktiken und zur Ausrichtung auf die CMMC-Anforderungen bietet. Diese Anleitung hilft Organisationen, Sanierungsbemühungen zu priorisieren und eine solide Basis für die Erreichung und Aufrechterhaltung der Konformität zu schaffen.

Schritt 8: Aufrechterhaltung der Compliance

Die Einhaltung der CMMC ist ein fortlaufender Prozess. Einmal zertifiziert, ist es für Organisationen unerlässlich, die Konformität aufrechtzuerhalten, indem sie ihre Sicherheitsmaßnahmen kontinuierlich überwachen und aktualisieren, um sich an verändernde Bedrohungen und sich entwickelnde CMMC-Anforderungen anzupassen. Führen Sie regelmäßige interne Bewertungen durch, überprüfen und aktualisieren Sie Richtlinien und Verfahren, bieten Sie kontinuierliche Schulungen für Mitarbeiter an und bleiben Sie über die neuesten Richtlinien und Updates vom Verteidigungsministerium informiert.

Machen Sie einen großen Sprung, um CMMC 2.0-Konformität mit Kiteworks zu erreichen

Das Kiteworks Private Content Network bietet Unterstützung für fast 90% der Praxiskontrollen in CMMC 2.0 Level 2 und übertrifft damit jede andere derzeit verfügbare Technologielösung. Kiteworks ist zudem für Moderate Level Impact nach FedRAMP autorisiert. Darüber hinaus unterstützt Kiteworks verschiedene of the practice controls in CMMC 2.0 Level 2, surpassing any other technology solution currently available. Kiteworks is also FedRAMP Authorized for Moderate Level Impact. In addition, Kiteworks supports various Compliance-Anforderungen, einschließlich ISO 27001, 27017 und 27018,

SOC 2,

Cyber Essentials Plus,

FIPS 140-2, Information Security Registered Assessors Program (IRAP) Bewertung auf dem PROTECTED Level und weitere Maßnahmen.

Diese Errungenschaften gewährleisten robusten Schutz, adressieren erkannte Risiken und arbeiten mit einem C3PAO für Bewertung und Akkreditierung zusammen.

Eine gehärtete virtuelle Appliance, sichere Bereitstellungsoptionen, Authentifizierungsmechanismen, automatische Ende-zu-Ende-Verschlüsselung, Integrationen mit Sicherheitsinfrastrukturen, und robustes Protokollierungs- und Audit-BerichtswesenFähigkeiten bieten weiteren Schutz für sensible Inhalte wie CUI, Kundendaten, Finanzinformationen, geistiges Eigentum und andere.

Kiteworks ermöglicht es Organisationen, diese Inhalte sicher und konform zu versenden, egal ob sie über E-Mail, Filesharing, Managed File Transfer (MFT), Web-Formulare, oder Anwendungsprogrammierschnittstellen (APIs) geteilt werden. Alle Filesharing-Aktivitäten werden aufgezeichnet und protokolliert, sodass Organisationen gegenüber Regulierungsbehörden nachweisen können, dass sie wissen, wer auf sensible Inhalte zugreift.

Vereinbaren Sie noch heute eine individuelle Demo, um zu verstehen, wie Kiteworks Ihre CMMC 2.0-Compliance beschleunigen kann.

Zusätzliche Ressourcen

- Blogbeitrag Auswahl der richtigen CMMC-Stufe für Ihr Unternehmen

- Video Treten Sie dem Kiteworks Discord-Server bei und vernetzen Sie sich mit gleichgesinnten Fachleuten für CMMC 2.0 Compliance-Unterstützung

- Blogbeitrag Eine Roadmap für CMMC 2.0 Compliance für DoD-Vertragspartner

- Leitfaden CMMC 2.0 Compliance-Mapping für die Kommunikation sensibler Inhalte

- Blogbeitrag 12 Dinge, die Zulieferer der Verteidigungsindustriebasis wissen müssen, wenn sie sich auf CMMC 2.0 vorbereiten