Der wesentliche Kiteworks-Leitfaden zur CMMC 2.0-Konformität

CMMC 2.0ist die neueste Version des von der US-Verteidigungsbehörde (DoD) etablierten Cybersicherheits-Frameworks, das sicherstellt, dass Auftragnehmer innerhalb der Defense Industrial Base (DIB) kritische, sensible Informationen schützen.

Das Ziel: die nationale Sicherheit schützen und die Integrität sensibler Verteidigungsinformationen gewährleisten.

Basierend auf dem ursprünglichen CMMC-Framework, hat CMMC 2.0 verschiedene Teile des Frameworks vereinfacht und gestrafft, wodurch es flexibler und zugänglicher für Organisationen verschiedener Größen gemacht wurde.

Im Folgenden untersuchen wir, warum CMMC 2.0 entscheidend ist, was sich im Vergleich zur vorherigen Version geändert hat und wie Ihre Organisation die erforderliche Compliance erreichen und aufrechterhalten kann.

CMMC 2.0 Compliance Fahrplan für DoD Auftragnehmer

Warum ist CMMC 2.0 wichtig?

CMMC 2.0 ist entscheidend für den Schutz vonkontrollierter, nicht klassifizierter Information (CUI)undInformationen über Bundesverträge (FCI)innerhalb der Verteidigungslieferkette. Indem sie den festgelegten Standards folgen,DIBOrganisationen können ihr Engagement für eine robuste Cybersicherheit zuversichtlich demonstrieren: essenziell für die Sicherung von Verträgen, den Erhalt von Vertrauen und die Minderung von Cyberbedrohungen.

CMMC 2.0 vs 1.0, was hat sich geändert?

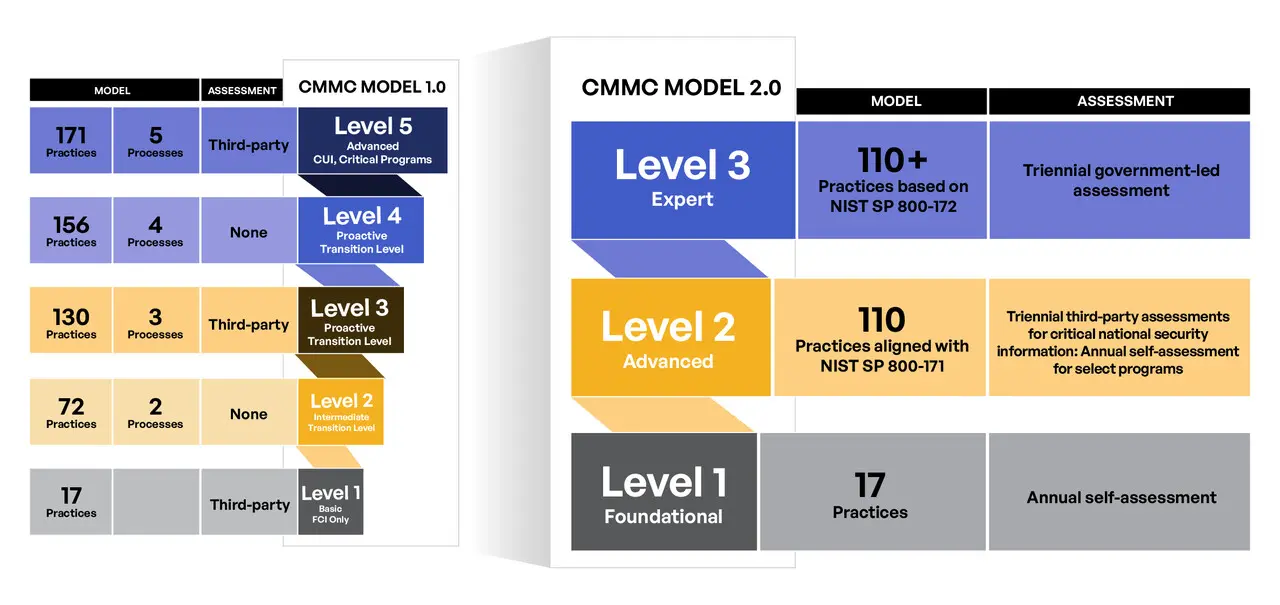

CMMC hat bedeutende Veränderungen in der Entwicklung von Version 1.0 zu 2.0 erlebt.

Einer der Kernunterschiede hierbei ist die Reduzierung der Anzahl der Reifegrade. Früherhatte CMMC 1.0fünf Stufen, von grundlegender Cyberhygiene bis zu fortgeschrittenen Praktiken.

Jetzt hat CMMC 2.0 diese fünf auf drei reduziert.

Der Zweck? Ein vereinfachtes Rahmenwerk und reduzierte Compliance-Kosten, insbesondere für kleine Unternehmen.

Auch die Bewertungsanforderungen wurden im Rahmen von CMMC 2.0überarbeitet. Während Version 1.0 für alle Ebenen eine Bewertung durch Dritte vorschrieb, führt CMMC 2.0 einen flexibleren Ansatz ein.

Nun dürfen Auftragnehmer der Stufe 1 jährliche Selbstbewertungen durchführen, während Drittbewertungen nur für Auftragnehmer obligatorisch sind, die eine Zertifizierung der Stufe 2 benötigen. Bewertungen der Stufe 3 bleiben von Regierungsabteilungen geleitet.

Wer muss CMMC-konform sein?

Die Einhaltung von CMMC 2.0 wird für jeden Auftragnehmer und Unterauftragnehmer im Defense Industrial Base (DIB)erforderlich sein, der Federal Contract Information (FCI) oder Controlled Unclassified Information (CUI) verarbeitet, um sicherzustellen, dass alle Beteiligten angemessene Cybersicherheitsmaßnahmen implementieren, um sensible Informationen vor Cyberbedrohungen zu schützen.

Erfahren Sie mehr darüber, was sich geändert hat und welche Stufe Sie benötigen, in unserem vollständigen Bericht.

Verständnis der drei Reifegrade

CMMC 2.0 führt drei verschiedene Reifegrade ein, jeder mit steigenden Anforderungen und Verantwortlichkeiten:

- Stufe 1 – Grundlagen

- Stufe 2 – Fortgeschritten

- Stufe 3 – Experte

Stufe 1 – Grundlegend

Diese Stufe umfasst grundlegende Cybersicherheitspraktiken wie die Implementierung von Zugangskontrollen und die Durchführung regelmäßiger Schulungen. Um die Konformität mit Stufe 1 zu zertifizieren, müssen relevante Organisationen jährliche Selbstbewertungen gegen diese grundlegenden Standards durchführen.

Stufe 2 – Fortgeschritten

Aufbauend auf Stufe 1 und Stufe 2 müssen Organisationen alle 110 Sicherheitskontrollen von NIST SP 800-171. Um die Einhaltung auf diesem Niveau zu zertifizieren, müssen Organisationen, die kritische nationale Sicherheitsinformationen verarbeiten, alle drei Jahre Bewertungen durch einen speziellen Prüfer durchführen lassen, der als C3PAO bezeichnet wird.

Einige dieser Maßnahmen umfassen:

- Einsatz von Kryptografie zum Schutz der Vertraulichkeit von Remote-Sitzungen

- Automatische Beendigung von Benutzersitzungen, die festgelegte Bedingungen erfüllen

- Überwachung und Steuerung aller Zugriffe über mobile Geräte

- Trennung der Aufgaben von Personen zur Reduzierung des Risikos bösartiger Handlungen

- Verhinderung der Ausführung von privilegierten Funktionen durch nicht-privilegierte Konten

Erfahren Sie mehr über CMMC Level 2 in unserem ausführlichen Bericht heute.

Stufe 3 – Experte

Die höchsten Maßnahmen der robusten Sicherheit vorschreibend, CMMC 2.0 Level 3 konzentriert sich auf den Schutz vor fortgeschrittenen, hartnäckigen Bedrohungen (APTs). Es umfasst zahlreiche zusätzliche Kontrollen aus NIST SP 800-171 und NIST SP 800-172, die strenge, von der Regierung geleitete, dreijährliche Bewertungen erfordern.

Die 8 Schritte zur Erreichung der CMMC 2.0-Konformität

Auch wenn das Erreichen der CMMC 2.0-Konformität entmutigend erscheinen mag, möchten wir Ihnen helfen, so zuversichtlich wie möglich zu sein, während Sie Schritte unternehmen, um Ihre Sicherheitsprozesse zu stärken.

Unten haben wir die acht wesentlichen Schritte zum Erreichen von CMMC 2.0 für Ihr Unternehmen dargelegt.

Auf einen Blick sind diese Schritte:

- Machen Sie sich mit den Anforderungen von CMMC 2.0 vertraut

- Führen Sie eine Lückenanalyse durch

- Entwickeln Sie einen System-Sicherheitsplan

- Implementieren Sie Sicherheitskontrollen

- Erstellen Sie einen POA&M

- Führen Sie eine interne Bewertung durch

- Kooperieren Sie mit externen Prüfern

- Stellen Sie sicher, dass Sie die Compliance aufrechterhalten

1. Machen Sie sich mit den Anforderungen von CMMC 2.0 vertraut

Beginnen Sie damit, sich mit den drei CMMC 2.0-Ebenen vertraut zu machen: grundlegend, fortgeschritten und Experte. Das Verteidigungsministerium (DoD) wird Ihr Unternehmen über die ihm zugewiesene Ebene informieren. Sobald dies geklärt ist, verstehen Sie die spezifischen Kontrollen und Anforderungen genau.

2. Führen Sie eine Lückenanalyse durch

Der nächste Schritt beinhaltet die Durchführung einer gründlichen Lückenanalyse. Vergleichen Sie Ihre aktuellen Cybersicherheitspraktiken mit den Anforderungen für Ihre festgelegte CMMC-Ebene, um Ihre Stärken und Schwachstellen genauer zu verstehen.

Diese Analyse sollte eine detaillierte Untersuchung Ihrer bestehenden Sicherheitskontrollen, Richtlinien und Verfahren beinhalten, um Mängel und Bereiche zu identifizieren, die verbessert werden müssen, um die notwendigen Compliance-Standards zu erfüllen.

3. Entwickeln Sie einen Systemsicherheitsplan

Nachdem eine Lückenanalyse durchgeführt wurde, formulieren Sie einen umfassenden System-Sicherheitsplan (SSP), der die Sicherheitskontrollen und -maßnahmen Ihrer Organisation darlegt. Dieses Dokument sollte darlegen, wie Ihre Organisation beabsichtigt, sensible Informationen zu schützen und die CMMC-Anforderungen zu erfüllen.

Ein effektiver SSP wird Details zu Systemgrenzen, Betriebsumgebungen und der Implementierung von Sicherheitskontrollen enthalten.

4. Implementieren Sie Sicherheitskontrollen

Mit Ihrem erstellten System-Sicherheitsplan ist es nun an der Zeit, die notwendigen Sicherheitskontrollen gemäß Ihrem festgelegten CMMC-Niveau zu implementieren.

Diese Kontrollen sollten kritische Bereiche wie Zugriffskontrollen, Vorfallreaktion, Konfigurationsmanagement und Schutz von Systemen und Kommunikation umfassen. Setzen Sie diese Kontrollen effektiv ein, und Sie werden die Cybersicherheitslage Ihrer Organisation stärken und CUI vor potenziellen Bedrohungen schützen.

5. Erstellen Sie einen POA&M

Entwickeln Sie einen Aktionsplan und Meilensteine (POA&M), um die aus Ihrer Analyse identifizierten Lücken anzugehen. Dieser Plan sollte die erforderlichen Schritte zur Erreichung der Compliance detailliert darstellen, einschließlich spezifischer Aufgaben, verantwortlicher Personen, Zeitpläne und Meilensteine. Ein gut strukturierter POA&M hilft, Ihre Sicherheitsmaßnahmen systematisch zu verbessern und eine rechtzeitige Compliance sicherzustellen.

6. Führen Sie eine interne Bewertung durch

Es ist auch wichtig, regelmäßig interne Bewertungen durchzuführen, um Ihren Compliance-Status zu bewerten. Diese Bewertungen helfen auch sicherzustellen, dass neue Sicherheitsmaßnahmen ordnungsgemäß implementiert wurden und wie vorgesehen funktionieren.

Diese Bewertungen sollten nicht nur reaktiv sein. Sie dienen auch einem proaktiven Ansatz, um potenzielle Probleme zu identifizieren und zu beheben, bevor formale Bewertungen durch Drittpartei-Prüfer stattfinden.

Entdecken Sie heute unsere Tipps für die Durchführung von Selbstbewertungen.

7. Arbeiten Sie mit externen Prüfern zusammen

CMMC Level 2 erfordert es, sich triennal mit einer CMMC Third Party Assessor Organisation (C3PAO) für eine offizielle Bewertung zu engagieren. Diese Prüfer werden Ihre Compliance-Bemühungen validieren und Ihre Organisation entsprechend zertifizieren. Während des Bewertungsprozesses ist es entscheidend, offene Kommunikation zu pflegen und transparent mit der C3PAO zusammenzuarbeiten, um einen reibungslosen und effizienten Bewertungsprozess zu gewährleisten.

Erfahren Sie mehr heute über Compliance-Einblicke von einem CMMC-Experten.

8. Stellen Sie sicher, dass Sie die Konformität aufrechterhalten

Es ist wichtig zu verstehen, dass Compliance ein fortlaufender Prozess ist.

Aktualisieren Sie kontinuierlich Ihre Sicherheitsmaßnahmen, führen Sie regelmäßige Bewertungen durch und bleiben Sie über Änderungen der CMMC-Anforderungen informiert. Die Aufrechterhaltung der Compliance beinhaltet einen iterativen Zyklus von Überwachung, Bewertung und Anpassung der Praktiken, um eine anhaltende Einhaltung der CMMC-Standards zu gewährleisten.

Wir haben in unserem vollständigen Blog detaillierter die 8 kritischen Schritte beschrieben, die zur Sicherstellung der CMMC 2.0-Compliance erforderlich sind.Erfahren Sie mehr heute.

Verständnis der häufigen Herausforderungen bei CMMC 2.0

Die Erreichung der Compliance mit CMMC 2.0 stellt mehrere Herausforderungen für Organisationen dar, insbesondere für diejenigen in der Defense Industrial Base (DIB). Drei Kernherausforderungen umfassen:

- Compliance-Kosten und -Komplexität

- Langfristige Sichtweise für Konsistenz übernehmen

- Durchführung schwieriger und langwieriger Selbstbewertungen

Kosten und Komplexität der Compliance

Eine große Herausforderung auf dem Weg zur CMMC-Zertifizierung sind die enormen Kosten und die Komplexität, die mit dem Erreichen und Aufrechterhalten der Compliance verbunden sind. Es handelt sich um eine Aufgabe, die nicht nur die Kosten für die von Dritten durchgeführten Bewertungen auf bestimmten Ebenen beinhaltet, sondern auch die erheblichen Kosten und die Komplexität, die mit der Vorbereitung auf diese Bewertungen verbunden sind.

Das Aktualisieren von Alt-Systemen, das Aufrüsten traditioneller Prozesse und das Schulen von Personal sind mit potenziell prohibitiven Kosten verbunden – insbesondere für kleine und mittelständische Unternehmen. Dies kann Compliance zu einer erheblichen finanziellen Belastung machen.

Die Schulung von Mitarbeitern hat auch langfristige Auswirkungen auf Ihre gesamten Ressourcen, ebenso wie die regelmäßige Überprüfung und Dokumentation neuer Richtlinien und Verfahren.

Langfristige Perspektive für Konsistenz übernehmen

Die langfristige Einhaltung der CMMC 2.0 erfordert eine konstante Anpassung an neue Vorschriften, die Sicherstellung, dass alle Teile der Organisation auf dem gleichen Stand sind, und die Integration neuer Standards in bestehende Systeme.

Dies erfordert eine kontinuierliche Investition in Ressourcen sowie starke Überwachungs- und Berichtsprozesse.

Durchführung schwieriger und langwieriger Selbstbewertungen

Die Durchführung einer Selbstbewertung kann entmutigend, komplex und langwierig erscheinen, mit einer Vielzahl von Herausforderungen. Die Hauptaufgabe hierbei ist die Interpretation der Sprache, die die Compliance-Standards umgibt, was oft zu Fehlinterpretationen und Fehlern führt, die Ihre Sicherheit gefährden können.

Darüber hinaus unterschätzen Organisationen oft die Tiefe der “implementierten” Kontrollen, was zu einem falschen Sicherheitsgefühl und schlechten DoD-Bewertungen führt. Es ist entscheidend für Unternehmen, die CMMC-Anforderungen gründlich zu verstehen und genau zu bewerten, um diese Lücke zu schließen.

Wir gehen in unserem Blog detaillierter auf die gängigen CMMC-Herausforderungen für kleine Unternehmen einin unserem Blog.

Beschleunigen Sie Ihren CMMC 2.0-Compliance-Prozess mit Kiteworks SafeEDIT

Mit dem richtigen Werkzeug kann das Erreichen der CMMC 2.0-Konformität kinderleicht sein.

Bei Kiteworks ermöglichen unsere spezialisierten Werkzeuge Organisationen jeder Größe, sensible Daten zu sichern, die Einhaltung einer Vielzahl von Vorschriften – von DORA bis DSGVO – zu erreichen und die externe Zusammenarbeit an sensiblen Dateien zu ermöglichen, ohne die Kontrolle darüber abzugeben.

Bereit, die Sicherheit und Compliance Ihrer Organisation zu verbessern?Buchen Sie heute eine Demo mit Kiteworks SafeEDIT.

Häufig gestellte Fragen (FAQs)

CMMC 2.0 hat das ursprüngliche Rahmenwerk vereinfacht, indem die Anzahl der Reifegrade von fünf auf drei reduziert wurde und Selbstbewertungen auf Stufe 1 ermöglicht wurden.

Alle Auftragnehmer und Subunternehmer in der Lieferkette des Verteidigungsministeriums müssen die CMMC 2.0-Konformität auf dem entsprechenden Niveau erreichen, je nach Sensibilität der Daten, die sie verarbeiten.

Stufe 1 erfordert jährliche Selbstbewertungen, während die Stufen 2 und 3 dreijährige Bewertungen durch eine C3PAO erfordern.

Eine CMMC Dritte Partei Bewertungsorganisation (C3PAO), autorisiert und zertifiziert durch den CMMC-Akkreditierungskörper (CMMC-AB), um Bewertungen von Auftragnehmern und Subunternehmern durchzuführen, die eine Zertifizierung anstreben, um die Einhaltung des CMMC-Standards nachzuweisen. C3PAOs sind damit beauftragt, zu bewerten und zu zertifizieren, dass Unternehmen in der Lieferkette der Verteidigungsindustrie (DIB) die Cybersicherheitsanforderungen des CMMC-Standards erfüllt haben.

Selbstbewertungen für Stufe 2 sind nur unter spezifischen, vom Verteidigungsministerium genehmigten Umständen zulässig. Wenn Sie nicht unter diese Bedingungen fallen, ist eine Bewertung durch eine C3PAO verpflichtend.

Die von Kiteworks FedRAMP Moderate autorisierte Plattform für Datenschutz und Compliance-Governance ermöglicht es Organisationen, sensible Inhalte zu senden, zu teilen, zu empfangen und zu speichern. Durch die Integration von Kommunikationskanälen wie sichere E-Mails, Filesharing, Dateiübertragung, Managed File Transfer, Web-Formulare und Anwendungsprogrammierschnittstellen (APIs) schafft die Kiteworks-Plattform private Inhaltsnetzwerke, die vertrauliche digitale Kommunikationen überwachen, steuern und sichern, während sie Transparenz und Metadaten vereinheitlichen. Kiteworks unterstützt fast 90% der Anforderungen der Stufe 2 direkt nach der Installation.

Zusätzliche Ressourcen

- Blogbeitrag CMMC 2.0 – Was in Großbritannien ansässige DOD-Vertragspartner wissen müssen

- Blogbeitrag Beantwortung der häufigsten Fragen zur CMMC-Compliance

- Blogbeitrag CMMC-Zertifizierung vs. CMMC-Compliance: Was ist der Unterschied und was benötigen Sie?

- Blogbeitrag Bereit für CMMC? Bewerten Sie Ihre CMMC-Bereitschaft mit diesem CMMC-Bewertungsleitfaden

- Blogbeitrag CMMC C3PAO: Entdecken Sie die Vorteile der Zusammenarbeit mit einem Drittanbieter-Bewerter für die CMMC 2.0-Compliance