8 entscheidende Erkenntnisse zum Thema Datensicherheit von der RSA-Konferenz 2024

Die RSA-Konferenz 2024 war ein wegweisendes Ereignis für Cybersicherheitsexperten und brachte die klügsten Köpfe der Branche zusammen, um die neuesten Trends und Innovationen im Bereich der Datensicherheit zu diskutieren. Die diesjährige Konferenz unterstrich die kritische Bedeutung, sich über aufkommende Bedrohungen und Best Practices zu informieren, insbesondere im Bereich der Kommunikation sensibler Inhalte.

In diesem Beitrag untersuchen wir acht wesentliche Erkenntnisse der RSA-Konferenz 2024, die für die Verbesserung der Datensicherheitsstrategie Ihres Unternehmens unerlässlich sind. Diese Einblicke, gewonnen aus Expertenpanels, Keynotes und der neuesten Forschung, bieten handlungsorientierte Anleitungen, um drängende Herausforderungen wie Schwachstellen- und Patch-Management, die wachsende Bedrohung durch Lieferkettenangriffe und den Schutz personenbezogener Daten anzugehen. Zusätzlich gehen wir auf das menschliche Element bei Datenschutzverletzungen, die Risiken im Zusammenhang mitder Sicherung generativer KIund Best Practices für die Sicherheit der Kommunikation sensibler Inhalte ein.

Indem Sie diese Erkenntnisse in Ihre Cybersicherheitsstrategie integrieren, können Sie die sensiblen Informationen Ihres Unternehmens besser schützen und die Einhaltung sich entwickelndergesetzlicher Anforderungengewährleisten. Begleiten Sie uns, während wir diese entscheidenden Einblicke auspacken und Ihnen das Wissen an die Hand geben, das Sie benötigen, um in der sich ständig weiterentwickelnden Landschaft der Cybersicherheit voraus zu bleiben.

| Fazit der RSA-Konferenz 2024 | Bestätigende Datenpunkte | Wie Kiteworks es angeht |

|---|---|---|

| 1. Dringender Bedarf an Schwachstellen- und Patch-Management | • 180% Zunahme bei der Ausnutzung von Schwachstellen • Organisationen kämpfen darum, notwendige Sicherheitswerkzeuge zu identifizieren |

• Stellt umfassende Sicherheitswerkzeuge für vollständige Netzwerktransparenz und -kontrolle bereit • Unterstützt regelmäßige Schwachstellenbewertungen und Patch-Management-Prozesse |

| 2. Wachsende Bedrohung durch Lieferkettenangriffe | • 15% der Datenpannen stehen im Zusammenhang mit der Lieferkette, ein Anstieg um 68% • 90% der Organisationen teilen sensible Inhalte mit über 1.000 Drittparteien |

• Ermöglicht sichere Zusammenarbeit mit externen Partnern und Lieferanten • Bietet attributsbasierte Zugriffskontrolle und umfassende Prüfprotokolle für Kommunikation mit Drittparteien |

| 3. Schutz personenbezogener Daten: Eine oberste Priorität | • Personenbezogene Daten sind in über 50% der Datenpannen das Ziel • 93% der Organisationen klassifizieren sensible Inhalte, um PII zu schützen und Datenschutzvorschriften wie DSGVO und CCPA einzuhalten |

• Bietet Datenklassifizierung und digitales Rechtemanagement, um personenbezogene Daten zu identifizieren und zu schützen • Unterstützt die Einhaltung von Datenschutzvorschriften wie DSGVO und CCPA |

| 4. Ansatz zum menschlichen Faktor bei Datenpannen | • Endanwender verursachen 87% der Fehler, die zu Brüchen führen • Nur 22% der Organisationen haben Verwaltungsrichtlinien zur Verfolgung und Kontrolle sensibler Inhalte |

• Bietet attributbasierte Zugriffskontrolle, um den Zugriff auf sensible Daten zu beschränken • Unterstützt die Entwicklung und Durchsetzung klarer administrativer Richtlinien |

| 5. Risiken und Herausforderungen bei der Sicherung generativer KI | • Derzeit sind nur 24% der Projekte im Bereich generative KI gesichert | • Bietet KI-spezifische Sicherheitslösungen, einschließlich Anomalieerkennung und KI-Modellvalidierung • Ermöglicht die Zusammenarbeit mit Experten für KI-Sicherheit, um Schwachstellen und Best Practices zu identifizieren |

| 6. Best Practices für die Sicherheit der Kommunikation sensibler Inhalte | • Bedeutung umfassender Sicherheitskontrollen und Compliance-Maßnahmen • Implementierung administrativer Richtlinien zur Nachverfolgung und Kontrolle sensibler Inhalte • Einsatz von Technologielösungen für sichere Inhaltszusammenarbeit und -freigabe |

• Bietet robuste Sicherheitskontrollen, einschließlich Verschlüsselung, Zugriffskontrollen und Echtzeit-Überwachung • Unterstützt die Einrichtung und Durchsetzung administrativer Richtlinien • Stellt sichere Dateifreigabe- und Datenverlustprävention (DLP)-Tools zur Verfügung |

| 7. Zukunft der Datensicherheit: Wichtige Trends und Vorhersagen | • Auswirkungen neuer Technologien wie Quantencomputing, Blockchain und KI • Sich wandelnde regulatorische Landschaft und Compliance-Anforderungen • Vorhersagen für die Zukunft der Sicherheit bei der Kommunikation sensibler Inhalte |

• Bleibt über neue Technologien und deren Auswirkungen auf die Datensicherheit informiert • Hilft Organisationen, sich an sich ändernde regulatorische Anforderungen anzupassen • Stellt sichere Kommunikationsplattformen mit Ende-zu-Ende-Verschlüsselung und Datenschutzfunktionen zur Verfügung |

| 8. Stärkung der Cyber-Resilienz durch Planung der Incident Response | • Bedeutung eines gut definierten Vorfallsreaktionsplans • Sinnvolle Schritte für eine effektive Vorfallsreaktion |

• Unterstützt die Entwicklung und das Testen von Vorfallsreaktionsverfahren • Bietet Echtzeitüberwachung und Erkennungswerkzeuge für die frühe Bedrohungsidentifikation • Erleichtert die Nachbesprechung von Vorfällen und die kontinuierliche Verbesserung der Vorfallsreaktionspläne |

8 Datensicherheitserkenntnisse von der RSA-Konferenz 2024

1. Dringender Bedarf an Schwachstellen- und Patch-Management

Die Dringlichkeit, Schwachstellen anzugehen und ein effektives Patch-Management zu gewährleisten, war ein prominentes Thema auf der RSA-Konferenz 2024. DerVerizon DBIR 2024 Bericht hob eine besorgniserregende Zunahme von 180 % bei der Ausnutzung von Schwachstellen als ersten Einstiegspunkt für Datenschutzverletzungen hervor. Dieser dramatische Anstieg unterstreicht die kritische Bedeutung von proaktiven Schwachstellen- und Patch-Management-Praktiken.

Organisationen haben oft Schwierigkeiten, die notwendigen Sicherheitstools zur effektiven Verwaltung von Schwachstellen zu identifizieren. Laut dem 2023 Bericht über Datenschutz und Compliance bei sensiblen Inhaltskommunikationen von Kiteworks sehen sich viele Organisationen erheblichen Herausforderungen gegenüber, die richtigen Lösungen zu finden und einzusetzen. Diese Komplexität kann zu verzögerten Patches und einer erhöhten Bedrohungsexposition führen.

Um diese Risiken zu mindern, sollten Organisationen die folgenden sinnvollen Schritte unternehmen:

- Regelmäßige Schwachstellenbewertungen durchführen:Scannen und bewerten Sie regelmäßig Ihre IT-Umgebung, um Schwachstellen zu identifizieren und zu priorisieren.

- Implementieren Sie einen robusten Patch-Management-Prozess:Etablieren Sie einen systematischen Ansatz, um Patches und Updates umgehend anzuwenden.

- Investieren Sie in umfassende Sicherheitstools:Nutzen Sie fortschrittliche Sicherheitstools, die vollständige Sichtbarkeit und Kontrolle über Ihr Netzwerk bieten.

- Fördern Sie eine Kultur der Sicherheitsbewusstheit: Mitarbeiter schulenüber die Bedeutung zeitnaher Patches und die Rolle, die sie bei der Aufrechterhaltung der Sicherheit spielen.

Durch die Priorisierung dieser Schritte können Organisationen das Risiko von Datenschutzverletzungen erheblich reduzieren und ihre allgemeine Sicherheitslage verbessern.

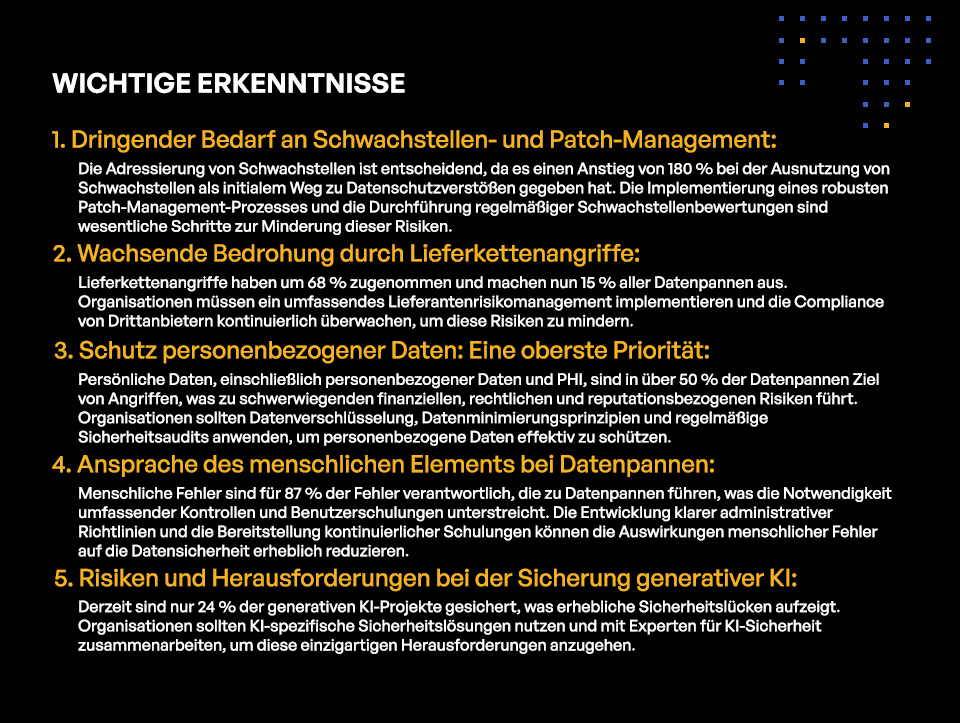

WICHTIGE ERKENNTNISSE

- Dringender Bedarf an Schwachstellen- und Patch-Management:

Die Adressierung von Schwachstellen ist entscheidend, da es einen 180%igen Anstieg bei der Ausnutzung von Schwachstellen als ersten Weg zu Datenpannen gegeben hat. Die Implementierung eines robusten Patch-Management-Prozesses und die Durchführung regelmäßiger Schwachstellenbewertungen sind wesentliche Schritte zur Minderung dieser Risiken. - Wachsende Bedrohung durch Lieferkettenangriffe:

Lieferkettenangriffe haben um 68% zugenommen und machen nun 15% aller Datenpannen aus. Organisationen müssen ein umfassendes Lieferantenrisikomanagement implementieren und die Compliance von Drittanbietern kontinuierlich überwachen, um diese Risiken zu mindern. - Der Schutz personenbezogener Daten: Eine oberste Priorität:

Persönliche Daten, einschließlich personenbezogener Daten und geschützter Gesundheitsinformationen, sind in über 50 % der Datenpannen Ziel von Angriffen, was zu schwerwiegenden finanziellen, rechtlichen und rufschädigenden Risiken führt. Organisationen sollten Datenverschlüsselung, Datenminimierungsprinzipien und regelmäßige Sicherheitsaudits anwenden, um persönliche Daten effektiv zu schützen. - Berücksichtigung des menschlichen Faktors bei Datenpannen:

Menschliches Versagen ist für 87 % der Fehler verantwortlich, die zu Datenpannen führen, was die Notwendigkeit umfassender Kontrollen und Schulungen der Benutzer unterstreicht. Die Entwicklung klarer Verwaltungsrichtlinien und die Bereitstellung kontinuierlicher Schulungen können die Auswirkungen menschlicher Fehler auf die Datensicherheit erheblich reduzieren. - Risiken und Herausforderungen bei der Sicherung generativer KI:

Derzeit sind nur 24 % der Projekte im Bereich der generativen KI gesichert, was erhebliche Sicherheitslücken aufzeigt. Organisationen sollten KI-spezifische Sicherheitslösungen nutzen und mit Experten für KI-Sicherheit zusammenarbeiten, um diese einzigartigen Herausforderungen zu bewältigen.

2. Wachsende Bedrohung durch Lieferkettenangriffe

Der Verizon DBIR 2024-Bericht unterstreicht einen signifikanten Anstieg bei Lieferketten-Breaches, wobei jetzt 15 % der Datenschutzverletzungen mit der Lieferkette in Verbindung stehen, was einem Anstieg von 68 % gegenüber dem Vorjahr entspricht. Dieser alarmierende Trend hebt die kritische Notwendigkeit für Organisationen hervor, die Sicherung ihrer Lieferketten als integralen Bestandteil ihrer Gesamt-Cybersicherheitsstrategie zu fokussieren.

Laut dem Bericht von Kiteworks des letzten Jahres teilen 90 % der Organisationen sensible Inhalte mit über 1.000 Drittparteien. Diese umfangreiche Weitergabe sensibler Informationen verstärkt das Risiko von Datenschutzverletzungen, da jede zusätzliche Beziehung zu Drittparteien eine potenzielle Schwachstelle darstellt. Unzureichende Sicherheitspraktiken bei Anbietern und Partnern können zu erheblichen Breaches führen, kritische Daten freilegen und den Ruf einer Organisation schädigen.

Um diesen Herausforderungen zu begegnen, ist es für Unternehmen unerlässlich, robuste Lieferantenrisikomanagement- und Sicherheitskontrollen entlang ihrer Lieferkette zu implementieren. Hier sind Schlüsselstrategien zu berücksichtigen:

- Umfassende Bewertungen von Anbietern durchführen: Bewerten Sie regelmäßig die Sicherheitspraktiken aller Drittanbieter, um sicherzustellen, dass sie den Sicherheitsstandards Ihrer Organisation entsprechen. Dies umfasst die Überprüfung ihrer Sicherheitsrichtlinien, Reaktionspläne bei Vorfällen und die Einhaltung relevanter Vorschriften.

- Klare Sicherheitsanforderungen festlegen: Legen Sie klare, durchsetzbare Sicherheitsanforderungen für alle Anbieter fest. Stellen Sie sicher, dass diese Anforderungen in Verträgen und Service-Level-Vereinbarungen (SLAs) enthalten sind.

- Die Einhaltung der Vorgaben durch Anbieter kontinuierlich überwachen:Implementieren Sie kontinuierliches Monitoring, um zu überprüfen, ob Dienstleister Ihre Sicherheitsanforderungen erfüllen. Dies kann regelmäßige Audits, Sicherheitsbewertungen und Echtzeitüberwachung der Aktivitäten von Anbietern umfassen.

- Fördern Sie starke Kommunikation und Zusammenarbeit:Halten Sie offene Kommunikationswege zu Anbietern, um Sicherheitsprobleme umgehend anzusprechen. Ermutigen Sie zur Zusammenarbeit bei Sicherheitsinitiativen und teilen Sie Best Practices.

Durch die Priorisierung dieser Strategien können Organisationen die mit Lieferkettenbrüchen verbundenen Risiken erheblich mindern und sicherstellen, dass ihre sensiblen Inhalte im erweiterten Unternehmensumfeld sicher bleiben.

3. Schutz personenbezogener Daten: Eine oberste Priorität

Der Schutz personenbezogener Daten bleibt ein vorrangiges Anliegen, wie der Verizon DBIR 2024 Bericht zeigt, der darauf hinweist, dass personenbezogene Daten, einschließlich personenbezogener Daten (PII) und geschützter Gesundheitsinformationen (PHI), in über 50% der Datenpannen gezielt werden. Diese hohe Inzidenz unterstreicht die kritische Notwendigkeit für Organisationen, den Schutz personenbezogener Daten zu priorisieren.

Die Offenlegung personenbezogener Daten kann zu schwerwiegenden finanziellen, rechtlichen und rufschädigenden Risiken führen. Finanziell können Organisationen mit erheblichen Bußgeldern und Sanierungskosten konfrontiert sein. Rechtlich können Verstöße zu Klagen und regulatorischen Strafen führen. Rufschädigend kann der Verlust des Kundenvertrauens langfristig negative Auswirkungen auf den Geschäftserfolg haben.

Die Kiteworks-Umfrage offenbart, dass 93% der Organisationen sensiblen Inhalt klassifizieren, um PII zu schützen und Datenschutzvorschriften einzuhalten. Die Klassifizierung ist ein entscheidender Schritt bei der Identifizierung und Sicherung personenbezogener Daten und stellt sicher, dass sie das angemessene Schutzniveau erhalten.

Um personenbezogene Daten effektiv zu schützen, sollten Organisationen die folgenden Best Practices annehmen:

- Implementieren Sie Datenverschlüsselung:Verwenden Sie robuste Verschlüsselungsmethodenum persönliche Daten sowohl während der Übertragung als auch im ruhenden Zustand zu schützen, sodass unbefugte Parteien keinen Zugriff auf sensible Informationen haben.

- Adoptieren Sie Prinzipien der Datenminimierung:Sammeln Sie nur die persönlichen Daten, die für spezifische Zwecke notwendig sind, und bewahren Sie diese nur so lange auf, wie es nötig ist. Dies reduziert das Risiko der Exposition und begrenzt die Auswirkungen potenzieller Verstöße.

- Führen Sie regelmäßige Sicherheitsaudits durch:Führen Sie regelmäßige Audits durch, um die Wirksamkeit von Sicherheitsmaßnahmen zu bewerten und potenzielle Schwachstellen zu identifizieren. Adressieren Sie Schwachstellen umgehend, um den Datenschutz zu verbessern.

- Mitarbeiterschulung und -bewusstsein:Schulen Sie Mitarbeiter über die Bedeutung des Schutzes persönlicher Daten und die Rolle, die sie bei der Aufrechterhaltung der Datensicherheit spielen. Regelmäßige Schulungssitzungen können dabei helfen, Best Practices und die Einhaltung von Datenschutzvorschriften zu verstärken.

Durch die Implementierung dieser Best Practices können Organisationen ihre Fähigkeit zum Schutz personenbezogener Daten deutlich verbessern, Risiken mindern und die Einhaltung von Datenschutzvorschriften gewährleisten.

4. Ansprache des menschlichen Elements bei Datenschutzverletzungen

Menschliche Fehler spielen weiterhin eine erhebliche Rolle bei Datenschutzverstößen. Der Verizon DBIR 2024-Bericht zeigt, dass Endbenutzer für 87 % der Fehler verantwortlich sind, die zu Verstößen führen. Diese Statistik unterstreicht den kritischen Bedarf für Organisationen, sich auf die Minderung der Risiken zu konzentrieren, die mit menschlichen Fehlern verbunden sind.

Trotz des hohen Risikos zeigt die Kiteworks-Umfrage, dass nur 22 % der Organisationen administrative Richtlinien für das Tracking und die Kontrolle sensibler Inhalte haben. Dieser Mangel an umfassenden Richtlinien und Verfahren erhöht die Wahrscheinlichkeit, dass menschliche Fehler zu Datenschutzverstößen führen, erheblich.

Um das menschliche Element bei Datenschutzverstößen anzugehen, sollten Organisationen die folgenden umfassenden Kontrollen und Schulungsinitiativen für Benutzer implementieren:

- Entwickeln und Durchsetzen klarer Richtlinien:Etablieren Sie klare Verwaltungsrichtlinien für das Tracking und die Kontrolle sensibler Inhalte. Stellen Sie sicher, dass diese Richtlinien gut dokumentiert und allen Mitarbeitern kommuniziert werden.

- Implementieren Sie attributbasierte Zugriffskontrollen: Nutzen Sie Zugriffskontrollen auf Basis von Attributen (ABAC), um den Zugriff auf sensible Daten nur auf die Mitarbeiter zu beschränken, die sie für ihre Aufgaben benötigen. Dies verringert das Risiko einer versehentlichen Exposition.

- Regelmäßige Schulungen durchführen: Bieten Sie fortlaufende Schulungsprogramme an, um Mitarbeiter über die Bedeutung der Datensicherheit und Best Practices im Umgang mit sensiblen Informationen zu informieren. Betonen Sie die möglichen Konsequenzen von Fehlern und die Schritte zu deren Vermeidung.

- Überwachungs- und Berichtstools verwenden: Setzen Sie Überwachungstools ein, um den Zugriff und die Nutzung sensibler Inhalte zu verfolgen. Implementieren Sie Berichtsmechanismen, um schnell verdächtige oder unbefugte Aktivitäten zu identifizieren und anzugehen.

Durch die Konzentration auf diese Strategien können Organisationen die Auswirkungen menschlicher Fehler auf ihre Datensicherheit erheblich reduzieren, den Gesamtschutz verbessern und das Risiko von Verstößen minimieren.

5. Risiken und Herausforderungen bei der Sicherung generativer KI

Die Einführung generativer KI-Technologien nimmt rasch zu, doch die Sicherung dieser Systeme stellt erhebliche Herausforderungen dar. Derzeit werden nur 24 % der generativen KI-Projekte gesichert, laut einem IBM-Bericht, der auf der RSA Conference 2024 veröffentlicht wurde. Diese Statistik hebt die dringende Notwendigkeit für Organisationen hervor, die Sicherheitslücken in ihren KI-Implementierungen anzugehen.

Generative KI-Systeme führen neue und komplexe Bedrohungen ein. Diese Systeme können ausgenutzt werden, um bösartige Inhalte zu generieren, Daten zu manipulieren oder unbefugte Aktionen durchzuführen. Die dynamische und oft unvorhersehbare Natur von KI-Modellen erschwert zusätzlich ihre Sicherheit, was die effektive Anwendung traditioneller Sicherheitsmaßnahmen schwierig macht.

Um diese aufkommenden Bedrohungen zu mildern, sollten Organisationen in Betracht ziehen, Produkte oder Partner von Drittanbietern mit spezialisiertem Fachwissen in KI-Sicherheit zu nutzen. Diese externen Ressourcen können fortgeschrittene Tools und Fähigkeiten bieten, die speziell zum Schutz generativer KI-Systeme entwickelt wurden.

Schlüsselstrategien für die Sicherung generativer KI umfassen:

- Sicherheitslösungen speziell für KI: Implementieren Sie Sicherheitslösungen, die auf die einzigartigen Herausforderungen von KI zugeschnitten sind. Diese Lösungen sollten Funktionen wie Anomalieerkennung, Validierung von KI-Modellen und kontinuierliches Monitoring umfassen, um die Integrität und Zuverlässigkeit von KI-Ausgaben zu gewährleisten.

- Zusammenarbeit mit KI-Sicherheitsexperten: Arbeiten Sie mit externen Experten und Partnern zusammen, die über tiefgreifendes Wissen und Erfahrung in KI-Systeme sichern verfügen. Ihre Einblicke können helfen, Schwachstellen zu identifizieren und Best Practices zum Schutz von KI-Projekten zu empfehlen.

- Regelmäßige Sicherheitsaudits:Führen Sie regelmäßige Sicherheitsaudits von KI-Systemen durch, um potenzielle Schwachstellen zu identifizieren und die Einhaltung von Sicherheitsstandards zu gewährleisten. Diese Audits sollten sowohl die KI-Modelle als auch die zugrundeliegende Infrastruktur bewerten.

Durch proaktives Ansprechen der Sicherheitsherausforderungen generativer KI können Organisationen die Vorteile dieser transformativen Technologie nutzen und gleichzeitig die damit verbundenen Risiken minimieren.

6. Best Practices für die Sicherheit von sensiblen Inhaltskommunikationen

Die Sicherung der Kommunikation sensibler Inhalte hat in der heutigen digitalen Landschaft oberste Priorität. Umfassende Sicherheitskontrollen und Compliance-Maßnahmen sind unerlässlich, um sensible Informationen vor unbefugtem Zugriff und Verstößen zu schützen. Hier sind die wichtigsten Best Practices für die Sicherung der Kommunikation sensibler Inhalte:

Bedeutung umfassender Sicherheitskontrollen und Compliance-Maßnahmen

Organisationen müssen robuste Sicherheitskontrollen implementieren, um sensible Inhalte zu schützen. Diese Kontrollen sollten Verschlüsselung, Zugriffssteuerungen und regelmäßige Sicherheitsaudits umfassen, um die fortlaufende Einhaltung regulatorischer Anforderungen zu gewährleisten. Compliance-Maßnahmen helfen Organisationen, Branchenstandards einzuhalten und sensible Daten vor Exposition zu schützen.

Implementierung von administrativen Richtlinien zur Nachverfolgung und Kontrolle sensibler Inhalte

Das Festlegen klarer administrativer Richtlinien ist entscheidend für die Nachverfolgung und Kontrolle sensibler Inhalte. Diese Digitales RechtemanagementRichtlinien sollten definieren, wie mit sensiblen Informationen innerhalb des Unternehmens umgegangen, auf diese zugegriffen und wie sie geteilt werden. Regelmäßige Schulungen und Bewusstseinsprogramme können Mitarbeitern helfen, diese Richtlinien zu verstehen und einzuhalten, wodurch das Risiko menschlicher Fehler und Datenpannen verringert wird.

Nutzung von Technologielösungen für sichere Inhaltskollaboration und -freigabe

Der Einsatz fortschrittlicher Technologielösungen kann die Sicherheit der Zusammenarbeit und des Teilens von Inhalten verbessern.Sichere Filesharing-Plattformen, Data Loss Prevention (DLP)-Tools und Systeme zur Echtzeitüberwachung können dabei helfen, sensible Informationen während der Übertragung und Speicherung zu schützen. Diese Lösungen bieten Transparenz und Kontrolle über den Datenzugriff und das Teilen von Daten, um sicherzustellen, dass sensible Inhalte sicher bleiben.

Durch die Annahme dieser Best Practices können Organisationen die Sicherheit ihrer Kommunikation sensibler Inhalte erheblich verbessern, Risiken mindern und die Einhaltung gesetzlicher Standards gewährleisten.

7. Zukunft der Datensicherheit: Wichtige Trends und Prognosen

Wenn wir in die Zukunft blicken, zeichnen sich mehrere Schlüsseltrends und Vorhersagen ab, die die Zukunft der Datensicherheit prägen werden. Das Verständnis dieser Trends ist entscheidend für Organisationen, die sensible Informationen schützen und die Einhaltung in einer zunehmend komplexen digitalen Landschaft sicherstellen möchten. Von den Auswirkungen neuer Technologien bis hin zur sich entwickelnden regulatorischen Umgebung werden diese Einblicke dabei helfen, sich auf die Herausforderungen und Chancen vorzubereiten, die vor uns liegen.

Aufkommende Technologien und ihre Auswirkungen auf die Datensicherheit

Mit der Entwicklung der Technologie verändern neue Werkzeuge und Innovationen kontinuierlich die Landschaft der Datensicherheit. Aufkommende Technologien wie Quantencomputing, Blockchain und fortgeschrittene KI werden voraussichtlich bedeutende Auswirkungen haben. Quantencomputing verspricht beispielsweise eine unvergleichliche Verarbeitungsleistung, die sowohl die Verschlüsselungsfähigkeiten verstärken als auch bestehende Verschlüsselungsmethoden potenziell obsolet machen könnte. Blockchain-Technologie bietet erhöhte Transparenz und Sicherheit für Datentransaktionen und stellt somit einen Vorteil für die Sicherung sensibler Kommunikation dar. KI und maschinelles Lernen werden weiterhin Fortschritte machen und ausgefeiltere Bedrohungserkennungs- und Reaktionsmechanismen bieten, führen aber auch neue Schwachstellen ein, die angegangen werden müssen.

Entwicklungen im regulatorischen Umfeld und Compliance-Anforderungen

Die regulatorische Landschaft für Datensicherheit entwickelt sich ständig weiter, mit neuen Gesetzen und Vorschriften, die erlassen werden, um persönliche und sensible Informationen zu schützen. Organisationen müssen auf dem Laufenden bleiben, um Compliance sicherzustellen und Strafen zu vermeiden. Vorschriften wie die Datenschutzgrundverordnung (DSGVO) in Europa und der California Consumer Privacy Act (CCPA) in den Vereinigten Staaten setzen hohe Maßstäbe für den Datenschutz und die Privatsphäre. Da Datenpannen häufiger und schwerwiegender werden, ist zu erwarten, dass weltweit strengere Vorschriften entstehen werden, die Organisationen dazu verpflichten, robustere Datensicherheitsmaßnahmen und umfassende Compliance-Programme zu adoptieren.

Prognosen für die Zukunft der Sicherheit von sensiblen Inhaltskommunikationen

Blickt man in die Zukunft, werden mehrere Schlüsseltrends die Sicherheit der Kommunikation sensibler Inhalte prägen. Erstens wird es eine verstärkte Betonung auf Zero-Trust-Architekturen geben, bei denen jede Zugriffsanforderung authentifiziert, autorisiert und verschlüsselt wird, unabhängig von ihrem Ursprung. Zweitens werden Organisationen wahrscheinlich mehr in Automatisierung und KI-gesteuerte Sicherheitslösungen investieren, um ihre Fähigkeit zur Echtzeit-Erkennung und Reaktion auf Bedrohungen zu verbessern. Schließlich werden sichere Kommunikationsplattformen, die Ende-zu-Ende-Verschlüsselung und Datenschutz priorisieren, zu wesentlichen Werkzeugen für Unternehmen, da Fernarbeit und digitale Zusammenarbeit immer verbreiteter werden.

Indem sie sich über diese Trends informiert halten und sich an die sich entwickelnde regulatorische Umgebung anpassen, können Organisationen sich besser auf die Zukunft der Datensicherheit vorbereiten und den Schutz ihrer sensiblen Inhalte gewährleisten.

8. Stärkung der Cyber-Resilienz durch Planung der Incident Response

In der sich ständig weiterentwickelnden Landschaft von Cybersecurity-Bedrohungen ist ein robustes Vorfallsreaktionsplan für Organisationen entscheidend, um Widerstandsfähigkeit zu bewahren. Die RSA-Konferenz 2024 betonte die Wichtigkeit, nicht nur Brüche zu verhindern, sondern auch darauf vorbereitet zu sein, effektiv zu reagieren, wenn sie auftreten.

Bedeutung eines gut definierten Incident-Response-Plans

Ein Vorfallsreaktionsplan bietet einen strukturierten Ansatz für das Management und die Minderung der Auswirkungen von Cyber-Vorfällen. Er hilft Organisationen, Bedrohungen schnell zu identifizieren, einzudämmen und zu beseitigen, wodurch Schäden und Erholungszeiten minimiert werden. Ein gut definierter Plan stellt sicher, dass alle Teammitglieder ihre Rollen und Verantwortlichkeiten während eines Vorfalls verstehen, was zu einer koordinierteren und effizienteren Reaktion führt.

Konkrete Schritte für eine wirksame Incident Response

- Entwickeln und testen Sie Verfahren zur Vorfallreaktion:Erstellen Sie detaillierte Verfahren für den Umgang mit verschiedenen Arten von Cyber-Vorfällen. Testen Sie diese Verfahren regelmäßig durch Simulationen und Übungen, um ihre Wirksamkeit zu gewährleisten und Bereiche für Verbesserungen zu identifizieren.

- Etablieren Sie eine Kommunikationsstrategie:Definieren Sie klare Kommunikationsprotokolle für interne und externe Stakeholder. Dies umfasst die Benachrichtigung betroffener Parteien, Regulierungsbehörden und der Öffentlichkeit nach Bedarf.

- Investieren Sie in Werkzeuge zur Vorfallerkennung und -überwachung:Nutzen Sie fortschrittliche Werkzeuge und Technologien zur Echtzeitüberwachung und -erkennung von Sicherheitsvorfällen. Diese Werkzeuge können dabei helfen, Bedrohungen frühzeitig zu identifizieren und kritische Daten für die Vorfallanalyse bereitzustellen.

- Kontinuierliche Verbesserung:Führen Sie nach jedem Vorfall eine gründliche Nachbesprechung durch, um die Reaktion zu bewerten und Lektionen zu identifizieren. Nutzen Sie diese Erkenntnisse, um den Vorfallreaktionsplan zu aktualisieren und zu verbessern.

Indem sie sich auf diese Strategien konzentrieren, können Organisationen ihre Cyber-Resilienz verbessern und besser darauf vorbereitet sein, Sicherheitsvorfälle effektiv zu bewältigen.

Abschließende Gedanken zu den wichtigsten Erkenntnissen zur Datensicherheit von der RSA-Konferenz 2024

Die RSA-Konferenz 2024 bot unschätzbare Einblicke in die sich entwickelnde Landschaft der Datensicherheit. Wir haben acht wichtige Erkenntnisse erkundet: die dringende Notwendigkeit des Managements von Schwachstellen und Patches, die wachsende Bedrohung durch Lieferkettenangriffe, die kritische Bedeutung des Schutzes personenbezogener Daten, die Ansprache des menschlichen Faktors bei Datenschutzverletzungen, die Risiken und Herausforderungen bei der Sicherung generativer KI, Best Practices für die Sicherheit der Kommunikation sensibler Inhalte, zukünftige Trends und Prognosen sowie die Stärkung der Cyber-Resilienz durch Planung der Reaktion auf Vorfälle.

Es ist entscheidend, proaktiv diese Herausforderungen der Datensicherheit anzugehen, um sensible Informationen zu schützen und die Einhaltung gesetzlicher Anforderungen zu gewährleisten. Organisationen müssen ihre Sicherheitsstrategien kontinuierlich an neue Bedrohungen und technologische Fortschritte anpassen.

Als Handlungsaufforderung priorisieren Sie die Sicherheit der Kommunikation sensibler Inhalte und implementieren Sie umfassende Kontroll- und Compliance-Maßnahmen. Indem Sie dies tun, können Sie die Daten Ihrer Organisation besser schützen, Risiken mindern und eine robuste Sicherheitsposition für die Zukunft aufbauen. Für weitere Informationen zum Kiteworks Private Content Network, klicken Sie hier.

FAQ

Die Ausnutzung von Schwachstellen, Verletzungen der Lieferkette und menschliche Fehler sind wesentliche Faktoren, die zu einem erhöhten Risiko von Datenpannen führen. Der Verizon DBIR-Bericht 2024 hat einen Anstieg von 180% bei der Ausnutzung von Schwachstellen und einen Anstieg von 68% bei Verletzungen im Zusammenhang mit der Lieferkette hervorgehoben. Zudem stellen Endbenutzer 87% der Fehler dar, die zu Verletzungen führen.

Um persönliche Daten zu schützen, sollten Organisationen die Datenverschlüsselung implementieren, die Prinzipien der Datenminimierung anwenden, regelmäßige Sicherheitsaudits durchführen und Schulungen sowie Sensibilisierungsmaßnahmen für Mitarbeiter anbieten. Diese Praktiken helfen, die Einhaltung von Datenschutzvorschriften zu gewährleisten und die Risiken im Zusammenhang mit der Exposition persönlicher Daten zu mindern.

Die Sicherung generativer KI stellt aufgrund der dynamischen und unvorhersehbaren Natur der KI-Modelle erhebliche Herausforderungen dar, was traditionelle Sicherheitsmaßnahmen weniger wirksam macht. Organisationen fehlt es oft an der erforderlichen spezialisierten Expertise, um Sicherheitsbedrohungen, die spezifisch für KI sind, anzugehen. Die Zusammenarbeit mit Drittanbieter-Sicherheitsexperten für KI und der Einsatz maßgeschneiderter Sicherheitslösungen sind entscheidend, um generative KI-Systeme zu schützen.

Best Practices für die Sicherung der Kommunikation sensibler Inhalte umfassen die Implementierung einer umfassenden Digital Rights Management-Lösung, die Festlegung klarer administrativer Richtlinien für die Überwachung und Kontrolle sensibler Inhalte sowie den Einsatz technologischer Lösungen für sichere Zusammenarbeit und sicheres Content-Sharing. Diese Praktiken helfen, sensible Informationen vor unbefugtem Zugriff zu schützen und die Einhaltung regulatorischer Standards zu gewährleisten.

Die Entwicklung eines gut definierten Incident-Response-Plans ist entscheidend, um die Cyber-Resilienz zu erhalten. Organisationen sollten Verfahren zur Incident Response erstellen und testen, eine Kommunikationsstrategie festlegen, in Werkzeuge zur Erkennung und Überwachung von Incidents investieren und ihre Pläne kontinuierlich auf Basis der aus vergangenen Incidents gewonnenen Erkenntnisse verbessern. Diese Schritte ermöglichen es Organisationen, den Einfluss von Cyber-Vorfällen effektiv zu managen und zu mindern.

Zusätzliche Ressourcen

- Kurzbericht NSAs Zero Trust Reifegrad über die Datenebene

- Kurzbericht Wie man die KI-Evolution nutzt und Datenlecks bekämpft

- Kurzbericht Wie Kiteworks SafeEDIT modernes DRM ermöglicht

- Kurzbericht Wie man den EU-US-Datenschutzrahmen navigiert

- Kurzbericht Wie Kiteworks die Einhaltung des EU-KI-Gesetzes ermöglicht