Die Weiterentwicklung der Zero-Trust-Reife im Datenbereich durch die NSA: Ein umfassender Leitfaden

Bundesbehörden, einschließlich des Verteidigungsministeriums (DoD) und der Lieferkette des DoD (Defense Industrial Base oder DIB) können sich nicht länger auf traditionelle, perimeter-basierte Sicherheitsmodelle verlassen, um ihr wertvollstes Gut zu schützen: Daten. In Anerkennung dieses Paradigmenwechsels hat die U.S. National Security Agency (NSA) die Einführung eines zero trust Sicherheitsmodells in ihrer neuen Förderung der Zero Trust-Reife in der Datensäule propagiert. Diese Anleitung ist primär für National Security System (NSS), DoD und DIB-Netzwerke gedacht, kann aber auch für Besitzer und Betreiber anderer Systeme, die von ausgeklügelten böswilligen Akteuren ins Visier genommen werden könnten, nützlich sein. Das zero trust Modell der NSA geht davon aus, dass Verstöße unvermeidlich sind und dass Bedrohungen sowohl innerhalb als auch außerhalb traditioneller Netzwerkgrenzen existieren. Der zero trust-Ansatz erfordert kontinuierliche Überprüfung und granulare Zugriffskontrollen, um Daten in dieser gefährlichen Umgebung zu sichern, was mit Kiteworks’ inhalten-definierten zero trust verkörpert im Kiteworks Private Content Network übereinstimmt.

Zentral für das zero trust-Rahmenwerk der NSA ist die Datensäule, die sich auf den Schutz von Daten im Ruhezustand und während der Übertragung durch eine Abfolge von sieben Reifegraden konzentriert. Diese Grade umfassen die Ausrichtung des Datenkatalogrisikos, die Unternehmensdaten-Governance, Datenkennzeichnung und -tagging, Datenüberwachung und -sensing, Datenverschlüsselung und Rechteverwaltung, DLP, und Daten ZugriffskontrollenDurch das schrittweise Durchlaufen dieser Stufen können Bundesbehörden wie das Verteidigungsministerium und dessen DIB-Auftragnehmer zunehmend strenge Datenschutzmaßnahmen implementieren, um mit der Entwicklung von Bedrohungen Schritt zu halten.

Dieser Blogbeitrag befasst sich mit jedem der sieben Reifestufen der Datensäulen, wie sie im Bericht der NSA definiert sind. Wir werden die Schlüsselkonzepte, Best Practices und Technologien untersuchen, die es Bundesbehörden, dem Verteidigungsministerium und DIB-Organisationen ermöglichen, ihre Daten gemäß den Prinzipien des Zero Trust zu schützen. Abschließend werden wir untersuchen, wie das Private Content Network von Kiteworks einen Rahmen für Zero Trust auf Inhaltsbasis bietet und diesen Organisationen ermöglicht, die höchsten Ebenen der Datensicherheit und -kontrolle zu erreichen.

| Datenpfeilerbereich | Wie Kiteworks adressiert |

|---|---|

| Datenkatalog-Risikoabstimmung | Kiteworks bietet umfassende Einblicke in Datentransaktionen und -interaktionen, ermöglicht eine fundierte Risikobewertung und kontinuierliche Katalogaktualisierungen. |

| Unternehmensdaten-Governance | Die Richtlinien-Engine von Kiteworks automatisiert Workflows und setzt Daten-Governance-Richtlinien im gesamten Unternehmen durch, im Einklang mit Zero Trust-Prinzipien. |

| Datenkennzeichnung und -tagging | Die Plattform integriert sich mit Tools zur Datenklassifizierung, um Etiketten und Tags konsistent anzuwenden und sicherzustellen, dass Daten gemäß ihrer Sensibilität behandelt werden. |

| Datenüberwachung und -erfassung | Kiteworks bietet umfangreiche Überwachungsfunktionen, die eine Echtzeitverfolgung von Datenbewegungen und Benutzeraktivitäten ermöglichen, entscheidend für die proaktive Bedrohungserkennung. |

| Datenverschlüsselung und Rechteverwaltung | Mit Kiteworks wird die Datenverschlüsselung nahtlos angewendet und DRM-Kontrollen werden durchgesetzt, um gegen unbefugten Zugriff und Verbreitung zu schützen. |

| Verhinderung von Datenverlust | Die DLP-Fähigkeiten der Plattform sind darauf ausgelegt, potenzielle Verstöße zu erkennen und zu verhindern, und sichern Daten gegen unbefugte Übertragung. |

| Datenzugriffskontrolle | Kiteworks ermöglicht granulare, attributbasierte Zugriffskontrollen, die Berechtigungen dynamisch anpassen, in Reaktion auf sich entwickelnde Bedrohungen und Benutzerkontexte. |

NSA-Datensäulenpaarungen mit den Fähigkeiten von Kiteworks

Reifegrad der Datenpfeiler #1: Risikoabstimmung des Datenkatalogs

Die Ausrichtung des Datenkatalogrisikos ist der grundlegende Schritt auf der Zero-Trust-Reise innerhalb der Datensäule für Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen. Es beinhaltet die Identifizierung und Bewertung der Risiken, die mit den Datengütern einer Organisation verbunden sind, einschließlich der potenziellen Auswirkungen von Datenpannen, unbefugtem Zugriff und Datenverlust. Durch die Ausrichtung der Datenkataloge auf Risikostufen können diese Organisationen ihre Datenschutzbemühungen priorisieren und Ressourcen effektiv zuweisen.

Die NSA definiert vier Reifestufen für die Ausrichtung des Datenkatalogrisikos und die anderen Ebenen: Vorbereitung, Grundlagen, Fortgeschritten und Experten.

Risikoabstimmung des Datenkatalogs: Vorbereitungsreife

Auf der Vorbereitungsebene überprüfen Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen ihre Datenlandschaft, um potenzielle Risiken im Zusammenhang mit Datenverlust, Datenpannen oder unbefugter Änderung zu identifizieren. Diese Stufe beinhaltet auch die Identifizierung von Datenbesitz und das Katalogisieren von Daten basierend auf ihrer Kritikalität für die Organisation.

Risikoabstimmung des Datenkatalogs: Grundreife

Während Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen den grundlegenden Reifegrad erreichen, beginnen sie manuell damit, ihre kritischen Datenbestände zu identifizieren und zu inventarisieren. Dieser Prozess etabliert eine aktuelle Zustandsbasislinie und bereitet den Weg für fortgeschrittenere Praktiken der Risikoausrichtung.

Risikoabstimmung des Datenkatalogs: Mittlere Reife

Auf der mittleren Ebene implementieren Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen automatisierte Prozesse, um ihre Datenlandschaft innerhalb des Katalogs zu identifizieren und zu überwachen. Diese Prozesse stellen sicher, dass Daten automatisch erkannt und in den Katalog aufgenommen werden, was eine umfassendere und aktuellere Ansicht der Datenbestände der Organisation ermöglicht. Darüber hinaus werden Muster der Datennutzung etabliert, die wertvolle Einblicke darüber liefern, wie Daten in der Organisation zugegriffen und genutzt werden.

Risikoabstimmung des Datenkatalogs: Fortgeschrittene Reife

Auf der fortgeschrittenen Reifeebene analysieren Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen kontinuierlich ihre Daten, um Risiken zu bewerten. Daten werden gesammelt, gekennzeichnet und entsprechend der Risikostufen geschützt und im Einklang mit einem Priorisierungsrahmen ausgerichtet. Fortgeschrittene Tools werden eingesetzt, um unsachgemäß gekennzeichnete sensible Daten zu entdecken und die Daten bei Bedarf zu alarmieren oder zu quarantänisieren. Verschlüsselung wird ebenfalls angewendet, um Daten gemäß ihrem Risikoprofil zu schützen.

Durch das Durchlaufen dieser Reifegrade können Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen einen robusten Datenkatalog-Risikoausrichtungsprozess etablieren, der das Fundament ihrer Zero-Trust-Datenschutzstrategie bildet. Diese Ausrichtung ermöglicht es diesen Organisationen, ihre kritischsten Datenbestände zu identifizieren, die mit diesen Vermögenswerten verbundenen Risiken zu bewerten und geeignete Schutzmaßnahmen zur Minderung potenzieller Bedrohungen zu implementieren. Die kontinuierliche Analyse und Verfeinerung dieses Prozesses stellt sicher, dass der Datenschutz oberste Priorität bleibt und dass sich die Organisation in Echtzeit an sich entwickelnde Risiken anpassen kann.

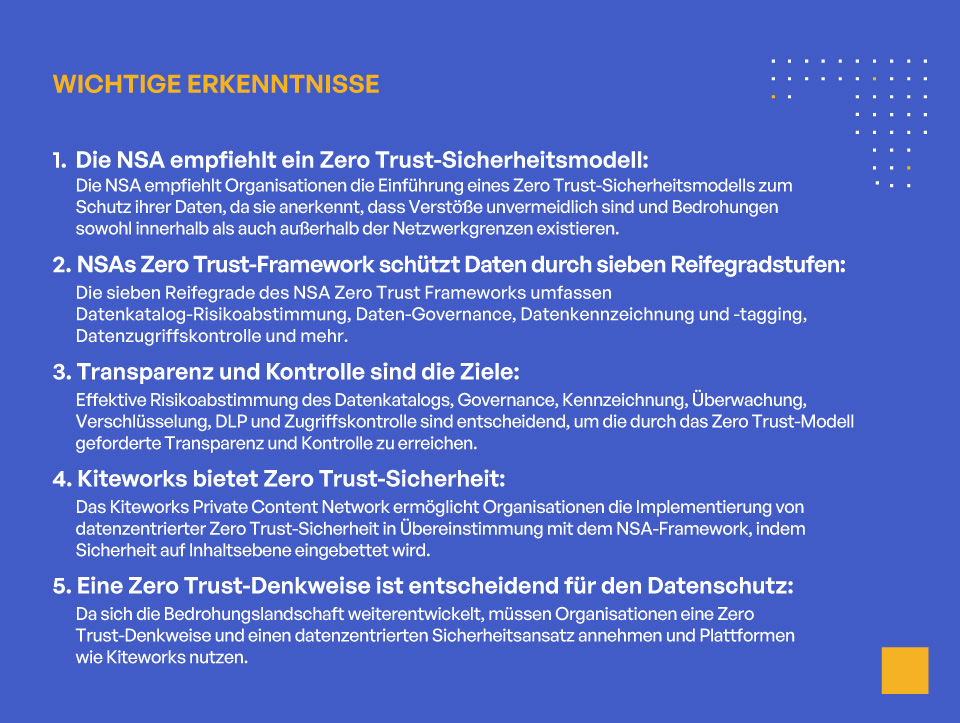

WICHTIGE ERKENNTNISSE

- Die NSA empfiehlt ein Zero Trust-Sicherheitsmodell:

Die NSA empfiehlt Organisationen die Einführung eines Zero Trust-Sicherheitsmodells zum Schutz ihrer Daten, da sie anerkennt, dass Verstöße unvermeidlich sind und Bedrohungen sowohl innerhalb als auch außerhalb der Netzwerkgrenzen existieren. - NSAs Zero Trust-Framework schützt Daten durch sieben Reifegradstufen:

Die sieben Reifegrade des NSA Zero Trust Frameworks umfassen Datenkatalog-Risikoabstimmung, Daten-Governance, Datenkennzeichnung und -tagging, Datenzugriffskontrolle und mehr. - Transparenz und Kontrolle sind die Ziele:

Effektive Risikoabstimmung des Datenkatalogs, Governance, Kennzeichnung, Überwachung, Verschlüsselung, DLP und Zugriffskontrolle sind entscheidend, um die durch das Zero Trust-Modell geforderte Transparenz und Kontrolle zu erreichen. - Kiteworks bietet Zero Trust-Sicherheit:

Das Kiteworks Private Content Network ermöglicht Organisationen die Implementierung von datenzentrierter Zero Trust-Sicherheit in Übereinstimmung mit dem NSA-Framework, indem Sicherheit auf Inhaltsebene eingebettet wird. - Eine Zero Trust-Denkweise ist entscheidend für den Datenschutz:

Da sich die Bedrohungslandschaft weiterentwickelt, müssen Organisationen eine Zero Trust-Denkweise und einen datenzentrierten Sicherheitsansatz annehmen und Plattformen wie Kiteworks nutzen.

Reifegrad der Datenpfeiler #2: Unternehmensweite Daten-Governance

Enterprise-Daten-Governance ist eine kritische Komponente des zero-trust-Datenschutzes und stellt sicher, dass Daten über Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen hinweg konsistent verwaltet, zugegriffen und gesichert werden. Im Kontext von zero trust Daten-Governance beinhaltet die Etablierung und Durchsetzung von Richtlinien für Datenkennzeichnung, -tagging, Verschlüsselung, Zugriffskontrolle und -freigabe. Durch die Implementierung robuster Daten-Governance-Praktiken können diese Organisationen Sichtbarkeit und Kontrolle über ihre Datenbestände behalten, selbst wenn sie über traditionelle Netzwerkgrenzen hinausgehen.

Unternehmensweite Daten-Governance: Vorbereitungsreife

Auf der Vorbereitungsebene entwickeln Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen unternehmensweite Richtlinien für Datenkennzeichnung, -tagging und Zugriffskontrolle, die systemübergreifend durchsetzbar sind. Diese Phase beinhaltet auch die Definition von Daten-Tagging- und Interoperabilitätsstandards, um eine konsistente Richtlinienanwendung zu gewährleisten.

Unternehmensweite Daten-Governance: Grundreife

Wenn Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen das Basisreife-Niveau erreichen, beginnen sie, ihre Daten gemäß den etablierten Unternehmensrichtlinien zu taggen und zu kennzeichnen. Daten werden auch unter Verwendung von veröffentlichten Unternehmensrahmen verschlüsselt, was ihren Schutz weiter verstärkt.

Unternehmensweite Daten-Governance: Mittlere Reife

Auf der Zwischenebene bewerten und verfeinern Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen ihre Datenschutzrichtlinien für die Interoperabilität über Netzwerke und Partnerorganisationen hinweg. Diese Phase beinhaltet auch die Etablierung von Just-in-Time- und Just-Enough-Zugriffskontrollrichtlinien, die Benutzern die minimal notwendigen Berechtigungen für ihre Aufgaben gewähren. Regeln und Zugriffskontrollen werden durch zentrales Richtlinienmanagement automatisiert, was die Durchsetzung von Daten-Governance-Praktiken vereinfacht.

Unternehmensweite Daten-Governance: Fortgeschrittene Reife

Auf der fortgeschrittenen Reifestufe überprüfen Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen regelmäßig ihre Richtlinien und aktualisieren ihre Lösungen, um eine kontinuierliche Compliance sicherzustellen. Automatisierte Richtlinienverwaltungssysteme sind vollständig integriert, was nahtlose Updates und Anpassungen an sich ändernde Geschäftsanforderungen und Bedrohungslandschaften ermöglicht.

Indem sie durch diese Reifestufen fortschreiten, können Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen ein robustes Rahmenwerk für die Unternehmensdaten-Governance etablieren, das ihre zero trust-Datenschutzstrategie unterstützt. Durchsetzbare Kennzeichnungs- und Tagging-Richtlinien stellen sicher, dass Daten konsistent klassifiziert und gesichert werden, während Verschlüsselung und granulare Zugriffskontrollen Daten vor unbefugtem Zugriff schützen. Automatisierte Richtlinienverwaltung vereinfacht die Durchsetzung dieser Praktiken und ermöglicht es diesen Organisationen, auch bei wachsenden und sich entwickelnden Datenumgebungen eine starke Sicherheitsposition zu wahren.

Eine effektive Unternehmensdaten-Governance ist wesentlich, um die für das zero trust-Modell erforderliche Transparenz und Kontrolle zu erreichen. Indem Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen ihre Daten-Governance-Praktiken mit den zero trust-Prinzipien in Einklang bringen, können sie ihre Datenassets schützen, Compliance mit regulatorischen Anforderungen aufrechterhalten und eine starke Grundlage für sicheres Daten-Sharing und Zusammenarbeit schaffen.

Reifegrad der Datenpfeiler #3: Datenkennzeichnung und -tagging

Datenkennzeichnung und -tagging sind wesentliche Praktiken innerhalb des zero trust-Rahmenwerks, die es Bundesbehörden, dem Verteidigungsministerium und DIB-Organisationen ermöglichen, ihre Datenassets basierend auf Sensibilität, Kritikalität und Risiko zu klassifizieren und zu schützen. Durch die Anwendung granularer Labels und Tags auf Daten können diese Organisationen Zugriffskontrollen durchsetzen, die Datennutzung überwachen und sicherstellen, dass Daten gemäß ihrem Wert und ihrer Sensibilität gesichert sind.

Im Zero-Trust-Modell dienen Datenkennzeichnung und -tagging als Grundlage für maschinell durchsetzbare Zugriffskontrollen. Indem Daten mit spezifischen Attributen und Kategorien verknüpft werden, können Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen granulare Zugriffsrichtlinien definieren und durchsetzen, die regeln, wer auf Daten zugreifen, sie ändern und teilen darf. Dieser Ansatz stellt sicher, dass Daten nur für autorisierte Benutzer und Systeme zugänglich sind, wodurch das Risiko von Datenpannen und unbefugtem Zugriff verringert wird.

Datenkennzeichnung und -tagging: Vorbereitungsreife

Auf der Vorbereitungsebene definieren Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen ihre Standards für das Tagging von Daten und konfigurieren ihre Tools zur Unterstützung von Unternehmensrichtlinien. Diese Phase beinhaltet die Etablierung einer konsistenten Taxonomie für die Datenklassifizierung und die Sicherstellung, dass die Tagging-Tools mit den Sicherheitsanforderungen der Organisation übereinstimmen.

Datenkennzeichnung und -tagging: Grundreife

Wenn Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen das grundlegende Reifegradniveau erreichen, implementieren sie Tools für das Tagging und die Klassifizierung von Daten und beginnen mit dem manuellen Kennzeichnen und Tagging ihrer Daten. Datenbesitzer spielen in dieser Phase eine entscheidende Rolle, indem sie sicherstellen, dass Daten gemäß den Governance-Richtlinien des Unternehmens getaggt werden.

Datenkennzeichnung und -tagging: Mittlere Reife

Auf der mittleren Ebene implementieren Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen maschinell durchsetzbare Datenzugriffskontrollen, basierend auf den Labels und Tags, die ihren Daten zugeordnet wurden. Automatisierte Tools werden eingeführt, um den Anforderungen der Skalierung gerecht zu werden und eine bessere Genauigkeit zu bieten, wodurch die Abhängigkeit von manuellen Tagging-Prozessen verringert wird.

Datenkennzeichnung und -tagging: Fortgeschrittene Reife

Auf der Stufe fortgeschrittener Reife werden Datenkennzeichnung und -etikettierung für Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen vollständig automatisiert. Kontinuierliche Analysen stellen sicher, dass Daten ordnungsgemäß gekennzeichnet und etikettiert sind, wobei Automatisierungsverfahren alle Inkonsistenzen oder Fehler beheben. Fortgeschrittene maschinelle Lernverfahren können eingesetzt werden, um Daten intelligent basierend auf Inhalt und Kontext zu kategorisieren und zu kennzeichnen.

Durch die Weiterentwicklung durch diese Reifestufen können Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen ein robustes Rahmenwerk für die Datenkennzeichnung und -etikettierung etablieren, das den zero trust-Datenschutz ermöglicht. Einheitliche Standards für die Datenkennzeichnung stellen sicher, dass Daten im gesamten Unternehmen gleichmäßig klassifiziert werden, während manuelle und automatisierte Kennzeichnungsprozesse die Klassifizierungsbemühungen skalieren. Durch Datenkennzeichnungen und -etiketten gesteuerte, maschinell durchsetzbare Zugriffskontrollen bieten granulare Sicherheitsrichtlinien, die sich an die Sensibilität und das Risiko jedes Datenassets anpassen.

Effektive Datenkennzeichnung und -etikettierung sind entscheidend, um die für das zero trust-Modell erforderliche Sichtbarkeit und Kontrolle zu erreichen. Indem Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen die Datenklassifizierung in ihre Sicherheitspraktiken einbetten, können sie sicherstellen, dass ihre Datenassets gemäß ihrem Wert und ihrer Sensibilität geschützt sind, wodurch das Risiko von Datenpannen verringert und sichere Datenfreigabe und -zusammenarbeit ermöglicht wird.

Reifegrad der Datenpfeiler #4: Datenüberwachung und -sensing

Datenüberwachung und -erfassung sind entscheidende Aspekte von zero trust und bieten Bundesbehörden, dem Verteidigungsministerium und DIB-Organisationen die Sichtbarkeit und Einblicke, die benötigt werden, um potenzielle Datenpannen, unbefugten Zugriff und anomale Aktivitäten zu erkennen und darauf zu reagieren. Durch die kontinuierliche Überwachung des Datenzugriffs, der Nutzung und der Bewegung können diese Organisationen verdächtiges Verhalten identifizieren und proaktive Maßnahmen ergreifen, um Risiken zu mindern.

Im Zero-Trust-Modell beinhaltet die Datenüberwachung und -erfassung das Erfassen und Analysieren von Metadaten, die mit Datenvermögen verbunden sind. Diese Metadaten umfassen Informationen darüber, wer auf die Daten zugreift, wie sie verwendet werden und wohin sie übertragen werden. Durch die Korrelation dieser Metadaten mit anderen Sicherheitsereignissen und Protokollen können Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen einen umfassenden Überblick über ihre Datensicherheitslage erhalten und potenzielle Bedrohungen in Echtzeit erkennen.

Datenüberwachung und -erfassung: Vorbereitungsreife

Auf der Vorbereitungsebene identifizieren und erfassen Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen aktive Metadaten, die Einblicke in den Datenzugriff, die gemeinsame Nutzung, Umwandlung und Nutzung von Daten gewähren. Diese Phase beinhaltet auch die Durchführung einer Analyse, um festzustellen, wo Überwachungs- und Protokollierungswerkzeuge eingesetzt werden sollten.

Datenüberwachung und -erfassung: Grundreife

Wenn Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen das grundlegende Reifegradniveau erreichen, beschaffen und implementieren sie Datenbanküberwachungslösungen für alle Datenbanken, die regulierte Datentypen enthalten, wie kontrollierte unklassifizierte Informationen (CUI), personenbezogene und geschützte Gesundheitsinformationen (personenbezogene Daten/geschützte Gesundheitsinformationen), und geschützte Gesundheitsinformationen (PHI). Datenüberwachungswerkzeuge werden ebenfalls genutzt, um kritische Daten in Anwendungen, Diensten und Repositories zu überwachen. In dieser Phase werden Analysen aus Überwachungslösungen in Security Information and Event Management (SIEM)-Systeme mit grundlegenden Datenattributen eingespeist.

Datenüberwachung und -erfassung: Mittlere Reife

Auf der mittleren Ebene erweitern Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen ihre Überwachungsfähigkeiten, um alle regulativ geschützten Daten in Anwendungen, Diensten und Repositories abzudecken. Fortgeschrittene Integrationstechniken werden verwendet, um Überwachungsdaten in DLP, digitales Rechtemanagement (DRM) und Lösungen zur Analyse des Verhaltens von Benutzern und Entitäten (UEBA) einzuspeisen. Daten, die nicht in den Geltungsbereich von DLP und DRM fallen, wie Dateifreigaben und Datenbanken, werden aktiv auf anomale und böswillige Aktivitäten mit alternativen Werkzeugen überwacht.

Datenüberwachung und -erfassung: Fortgeschrittene Reife

Auf der fortgeschrittenen Reifestufe werden Protokolle und Analysen aus allen Datenüberwachungslösungen in SIEM für eine umfassende Überwachung und Reaktion eingespeist. Analysen werden auch in bereichsübergreifende Aktivitäten integriert, um Entscheidungsfindung und Risikobewertung zu informieren. Zusätzliche Datenattribute werden in Überwachungslösungen integriert, um fortgeschrittene Zero-Trust-Funktionalitäten zu unterstützen, wie risikoadaptive Zugangskontrollen und automatisierte Bedrohungsreaktion.

Durch das Durchlaufen dieser Reifestufen können Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen ein robustes Datenüberwachungs- und Sensing-Framework etablieren, das Zero-Trust-Datenschutz ermöglicht. Das Identifizieren und Erfassen relevanter Metadaten, das Bereitstellen von Datenbank- und Dateiüberwachungswerkzeugen und das Integrieren von Analysen in SIEM und andere Sicherheitslösungen verschaffen diesen Organisationen die Sichtbarkeit und Einblicke, die benötigt werden, um datenbezogene Bedrohungen in Echtzeit zu erkennen und darauf zu reagieren. Wenn Organisationen ihre Datenüberwachungsfähigkeiten weiterentwickeln, können sie einen umfassenderen und proaktiveren Ansatz für die Datensicherheit erreichen und sicherstellen, dass ihre sensiblen Vermögenswerte gegen sich entwickelnde Bedrohungen geschützt sind.

Reifegrad der Datenpfeiler #5: Datenverschlüsselung und Rechtemanagement

Datenverschlüsselung und digitales Rechtemanagement (DRM) sind wesentliche Bestandteile einer Zero-Trust-Datenschutzstrategie, um sicherzustellen, dass sensible Informationen geschützt bleiben, selbst wenn sie in falsche Hände geraten. Verschlüsselung schützt Daten, indem sie in ein unlesbares Format umgewandelt werden, während DRM-Technologien den Zugriff auf und die Nutzung von Daten kontrollieren, um unbefugtes Teilen, Drucken oder Modifizieren zu verhindern.

Im Zero-Trust-Modell werden Datenverschlüsselung und DRM basierend auf der Sensibilität und dem Risiko jedes Datenassets angewendet. Durch die Verschlüsselung von Daten im ruhenden Zustand und während der Übertragung und durch die Durchsetzung granularer Zugriffskontrollen mittels DRM können Bundesbehörden, das Verteidigungsministerium (DoD) und Organisationen der Verteidigungsindustriebasis (DIB) sicherstellen, dass ihre sensiblen Informationen während ihres gesamten Lebenszyklus geschützt sind, unabhängig davon, wo sie gespeichert sind oder wie sie zugegriffen werden.

Datenverschlüsselung und Rechtemanagement: Vorbereitungsreife

Auf der Vorbereitungsebene etablieren Bundesbehörden, das DoD und DIB-Organisationen eine Strategie zur Verschlüsselung von Daten im ruhenden Zustand und während der Übertragung, die den Unternehmensstandards und -anforderungen folgt. Diese Phase beinhaltet die Identifizierung der Datentypen, die eine Verschlüsselung erfordern, und die Auswahl geeigneter Verschlüsselungsalgorithmen und Schlüsselverwaltungslösungen.

Datenverschlüsselung und Rechtemanagement: Grundreife

Wenn Bundesbehörden, das DoD und DIB-Organisationen das grundlegende Reifegradniveau erreichen, identifizieren sie Lücken in der Verschlüsselung und implementieren unternehmensverwaltete Geräte und zentrale Schlüsselverwaltung. Verschlüsselungswerkzeuge werden beschafft, um die Datenverschlüsselungsstrategie der Organisation im ruhenden Zustand und während der Übertragung zu unterstützen. Erste DRM-Implementierungen werden ebenfalls in dieser Phase eingeführt, mit einem Fokus auf den Schutz kritischer Daten in hochrisikoreichen Repositories.

Datenverschlüsselung und Rechtemanagement: Mittlere Reife

Auf der mittleren Ebene erweitern Bundesagenturen, das Verteidigungsministerium und DIB-Organisationen ihre Verschlüsselungs- und DRM-Fähigkeiten, um alle sensiblen Daten im gesamten Unternehmen abzudecken. Verschlüsselungsschlüssel werden automatisch verwaltet und alle Daten im gesamten Umfeld verschlüsselt. DRM wird auf alle relevanten Datenrepositories ausgeweitet, um sicherzustellen, dass sensible Informationen mit granularen Zugriffskontrollen geschützt sind.

Datenverschlüsselung und Rechtemanagement: Fortgeschrittene Reife

Auf der fortgeschrittenen Reifestufe werden Datenkennzeichnungen bei Bundesagenturen, dem Verteidigungsministerium und DIB-Organisationen mit DRM integriert, was eine automatisierte Verschlüsselung und Zugriffskontrolle basierend auf der Datenklassifizierung ermöglicht. Zusätzliche Kennzeichnungen werden erstellt, um erweiterte Datenrepositories zu schützen, und DRM-Lösungen werden verbessert, um Daten während ihres gesamten Lebenszyklus zu verfolgen und zu schützen. Maschinelles Lernen wird ebenfalls eingesetzt, um anomale Datennutzung zu erkennen und Sicherheitsteams über potenzielle Bedrohungen zu alarmieren.

Durch das Durchlaufen dieser Reifestufen können Bundesagenturen, das Verteidigungsministerium und DIB-Organisationen ein robustes Rahmenwerk für Datenverschlüsselung und Rechteverwaltung etablieren, das einen zero trust-Datenschutz ermöglicht. Die Implementierung umfassender Verschlüsselungsstrategien, zentralisiertes Schlüsselmanagement und granulare DRM-Kontrollen stellen sicher, dass sensible Daten sicher bleiben, selbst wenn sie von unbefugten Parteien abgerufen werden. Die Integration von Datenkennzeichnungen und Technologien des maschinellen Lernens verbessert weiterhin die Automatisierung und Wirksamkeit dieser Kontrollen und ermöglicht es diesen Organisationen, sich an sich entwickelnde Bedrohungen anzupassen und eine starke Sicherheitsposition zu wahren.

Reifegrad der Datenpfeiler #6: Data Loss Prevention

Data Loss Prevention (DLP) ist eine kritische Komponente einer zero trust-Datenschutzstrategie, die darauf ausgelegt ist, zu verhindern, dass sensible Informationen versehentlich oder böswillig von Bundesagenturen, dem Verteidigungsministerium und DIB-Organisationen exfiltriert werden. DLP-Lösungen überwachen, erkennen und blockieren die unbefugte Übertragung sensibler Daten, unabhängig davon, ob diese über E-Mail, Web-Formulare, Filesharing, Managed File Transfer, oder andere Kanäle.

Im Zero-Trust-Modell spielt DLP eine entscheidende Rolle dabei, sicherzustellen, dass sensible Daten unter der Kontrolle von Bundesbehörden, dem Verteidigungsministerium und DIB-Organisationen bleiben, selbst wenn Benutzer und Geräte von verschiedenen Standorten und Plattformen aus auf Informationen zugreifen. Durch die Durchsetzung von granularen Richtlinien basierend auf Datenklassifizierung, Benutzerrollen und Geräteeigenschaften können DLP-Lösungen Datenpannen verhindern und die Vertraulichkeit sensibler Vermögenswerte wahren.

Verlustprävention von Daten: Vorbereitungsreife

Auf der Vorbereitungsebene definieren Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen ihre DLP-Anforderungen und identifizieren die Durchsetzungspunkte, an denen DLP-Lösungen eingesetzt werden. Dieses Stadium beinhaltet auch die Etablierung von Techniken zur Identifizierung sensibler Daten, wie Schlüsselwörter, reguläre Ausdrücke und maschinelle Lernalgorithmen.

Verlustprävention von Daten: Grundreife

Wenn Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen das grundlegende Reifegradniveau erreichen, setzen sie DLP-Lösungen an den identifizierten Durchsetzungspunkten ein und konfigurieren sie im Überwachungs- oder Lernmodus. Dieser Ansatz ermöglicht es diesen Organisationen, ihre DLP-Richtlinien zu validieren und Falschpositive zu minimieren, bevor die Datensperrung durchgesetzt wird. Die Ergebnisse der DLP-Lösung werden analysiert und die Richtlinien feinabgestimmt, um das Risiko auf ein akzeptables Niveau zu verwalten.

Verlustprävention von Daten: Mittlere Reife

Auf der Zwischenstufe beginnen Bundesbehörden, das Verteidigungsministerium und Organisationen der Verteidigungsindustriebasis (DIB) ihre DLP-Lösungen vom Überwachungsmodus in den aktiven Präventionsmodus zu überführen, um die unbefugte Übertragung sensibler Daten zu blockieren. Einfache Datentags werden in die DLP-Lösung integriert, um eine granularere Richtliniendurchsetzung basierend auf der Datenklassifizierung zu ermöglichen. Ein Protokollierungsschema wird ebenfalls implementiert, um DLP-Ereignisse zu verfolgen und die Reaktion auf Vorfälle zu unterstützen.

Verlustprävention von Daten: Fortgeschrittene Reife

Auf der fortgeschrittenen Reifestufe sind DLP-Lösungen vollständig mit automatisierten Daten-Tagging-Fähigkeiten für Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen integriert. Da Daten basierend auf ihrer Sensibilität und ihrem Risiko getaggt und klassifiziert werden, werden DLP-Richtlinien automatisch aktualisiert, um angemessene Kontrollen durchzusetzen. Der Überwachungsbereich von DLP wird erweitert, um eine breitere Palette von Datenrepositories und Übertragungskanälen abzudecken. Automatisiertes Datenmonitoring identifiziert auch Lücken in der DLP-Abdeckung, was zur Bereitstellung zusätzlicher Durchsetzungspunkte führt.

Durch das Durchlaufen dieser Reifestufen können Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen ein robustes DLP-Framework etablieren, das den zero trust-Datenschutz unterstützt. Die Identifizierung sensibler Daten, die Bereitstellung von DLP-Lösungen an Schlüsseldurchsetzungspunkten und die Abstimmung von Richtlinien basierend auf Risiko und Datenklassifizierung helfen, die unbefugte Datenexfiltration zu verhindern. Die Integration von DLP mit automatisierten Daten-Tagging-Fähigkeiten verbessert weiterhin die Präzision und Effektivität der Datenschutzkontrollen und stellt sicher, dass sensible Informationen während ihres gesamten Lebenszyklus sicher bleiben.

Reifegrad der Datenpfeiler #7: Zugriffskontrolle auf Daten

Die Zugriffskontrolle auf Daten ist der Grundstein des zero trust Datenschutzes für Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen und stellt sicher, dass nur autorisierte Nutzer und Geräte Zugang zu sensiblen Informationen erhalten, basierend auf granularen Richtlinien und einer Echtzeit-Risikobewertung. Durch die Durchsetzung des Prinzips der minimalen Rechtevergabe und die kontinuierliche Validierung von Nutzer- und Geräteattributen verhindert die Zugriffskontrolle auf Daten unbefugten Zugriff und minimiert das potenzielle Auswirkungen von Datenschutzverletzungen.

Im zero trust Modell ist die Zugriffskontrolle auf Daten das ultimative Ziel, das alle anderen Datenschutzfähigkeiten zusammenbringt, um feingranulare, kontextabhängige Zugriffsrichtlinien durchzusetzen. Durch die Nutzung von Datenklassifizierung, Benutzerrollen, Geräteattributen und Umweltfaktoren stellt die Zugriffskontrolle auf Daten sicher, dass sensible Informationen nur unter den richtigen Umständen, von den richtigen Personen und zu den richtigen Zwecken innerhalb von Bundesbehörden, dem Verteidigungsministerium und DIB-Organisationen zugänglich sind.

Datenzugriffskontrolle: Vorbereitungsreife

Auf der Vorbereitungsebene entwickeln Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen Zugriffskontrollrichtlinien mit Lösungen für das zentralisierte Management auf Unternehmensebene. Diese Phase beinhaltet die Definition der Attribute und Bedingungen, die den Datenzugriff regeln werden, wie Benutzerrollen, Gerätegesundheit und Netzwerkstandort.

Datenzugriffskontrolle: Grundreife

Wenn Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen das Grundniveau der Reife erreichen, implementieren sie zentrale Managementlösungen, wie softwaredefinierte Speicherung (SDS) und Identitäts- und Zugriffsmanagement (IAM)-Tools. Diese Lösungen werden mit bestehenden Richtlinien und Datenschutztechnologien, wie Verschlüsselung und DRM, integriert, um Zugriffskontrollen im gesamten Unternehmen durchzusetzen.

Datenzugriffskontrolle: Mittlere Reife

Auf der Zwischenstufe implementieren Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen eine attributbasierte Zugriffskontrolle (ABAC), die den Zugriff basierend auf den Attributen von Benutzern, Geräten und den Daten selbst gewährt oder verweigert. ABAC-Richtlinien werden definiert und durchgesetzt, um sicherzustellen, dass Zugriffsentscheidungen auf der Grundlage des vollständigen Kontexts jeder Anfrage getroffen werden. Auch die rollenbasierte Zugriffskontrolle (RBAC) wird implementiert, um den Zugriff basierend auf Benutzerrollen und -verantwortlichkeiten einzuschränken.

Datenzugriffskontrolle: Fortgeschrittene Reife

Auf der fortgeschrittenen Reifestufe integrieren Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen ihre Zugriffskontrolllösungen vollständig mit automatisierten Richtlinienverwaltungs- und Entscheidungstools. Zugriffsrichtlinien werden dynamisch basierend auf Echtzeitriskobewertungen, Analysen des Benutzerverhaltens und Threat-Intelligence-Feeds aktualisiert. Feingranulare Zugriffskontrollen werden über alle Datenrepositories, Anwendungen und Dienste durchgesetzt, um sicherzustellen, dass sensible Informationen nur unter den richtigen Umständen zugänglich sind.

Durch das Durchlaufen dieser Reifestufen können Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen ein robustes Rahmenwerk für die Datenzugriffskontrolle etablieren, das den zero trust Datenschutz unterstützt. Die Definition granularer Zugriffsrichtlinien, die Implementierung von ABAC und RBAC sowie die Integration mit automatisierten Richtlinienverwaltungstools ermöglichen es diesen Organisationen, den Zugriff nach dem Prinzip der geringsten Rechte durchzusetzen und eine strenge Kontrolle über sensible Daten zu behalten. Mit der Reifung der Zugriffskontrollfähigkeiten können Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen sich an verändernde Risiken und Benutzerverhalten anpassen, um sicherzustellen, dass Daten angesichts sich entwickelnder Bedrohungen sicher bleiben.

Wie Kiteworks Zero Trust-Datenschutz ermöglicht

Kiteworks ist ein führender Anbieter von Zero-Trust-Datenschutz und bietet eine umfassende Plattform zur Sicherung sensibler Inhalte über deren gesamten Lebenszyklus. Das Private Content Network von Kiteworks ist so konzipiert, dass es den Zero-Trust-Prinzipien entspricht und bietet granulare Zugriffskontrollen, kontinuierliche Risikobewertung und adaptive Sicherheitsrichtlinien zum Schutz von Daten in den heutigen komplexen, verteilten Umgebungen.

Im Herzen der Kiteworks-Plattform steht das Konzept des inhaltsdefinierten Zero Trust, das das Zero-Trust-Modell auf die Datenebene erweitert. Indem Sicherheitsrichtlinien und Zugriffskontrollen direkt in die Inhalte eingebettet werden, stellt Kiteworks sicher, dass Daten geschützt bleiben, egal wohin sie gehen, ob innerhalb oder außerhalb des Unternehmensperimeters.

Kiteworks ermöglicht und erleichtert jede der sieben Reifegrade der Datenpfeiler, die im Zero-Trust-Framework der NSA dargelegt sind, und macht es zu einer idealen Lösung für Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen, die ein ausgereiftes, robustes Zero-Trust-Framework implementieren möchten:

Für die Ausrichtung des Risikos des Datenkatalogs bietet Kiteworks Tools zur Entdeckung, Klassifizierung und Kennzeichnung sensibler Inhalte, die es Bundesbehörden, dem Verteidigungsministerium und DIB-Organisationen ermöglichen, ihre kritischsten Datenassets zu identifizieren und zu priorisieren.

Die Plattform unterstützt auch die Unternehmensdaten-Governance, indem sie granulare Zugriffsrichtlinien durchsetzt und sicherstellt, dass Daten gemäß regulatorischen Anforderungen und Branchenstandards verwaltet werden.

Für die Datenkennzeichnung und -tagging bietet Kiteworks automatisierte Klassifizierungsfähigkeiten, die sensiblen Inhalt basierend auf Schlüsselwörtern, Mustern und Algorithmen des maschinellen Lernens identifizieren können. Diese Etiketten und Tags werden dann verwendet, um granulare Zugriffskontrollen und Datenschutzrichtlinien durchzusetzen, und stellen sicher, dass sensible Informationen nur von autorisierten Benutzern und Geräten innerhalb von Bundesbehörden, dem DoD und DIB-Organisationen zugänglich sind.

Kiteworks bietet auch robuste Datenüberwachungs- und -erfassungsfähigkeiten, die es diesen Organisationen ermöglichen, den Datenzugriff, die Nutzung und das Teilen in Echtzeit zu verfolgen. Die Plattform integriert sich mit führenden SIEM- und Datenanalyse-Tools und bietet einen umfassenden Überblick über die Datensicherheit, der eine schnelle Erkennung und Reaktion auf potenzielle Bedrohungen ermöglicht.

Für die Datenverschlüsselung und Rechteverwaltung bietet Kiteworks eingebaute Verschlüsselung für Daten im ruhenden Zustand und während der Übertragung sowie granulare Digital Rights Management (DRM)-Kontrollen. Diese Fähigkeiten stellen sicher, dass sensibler Inhalt auch dann geschützt bleibt, wenn er von unbefugten Parteien zugegriffen wird, und dass der Zugriff in Echtzeit widerrufen oder geändert werden kann, basierend auf sich ändernden Risikofaktoren.

Kiteworks bietet auch fortgeschrittene DLP-Fähigkeiten, die es Bundesbehörden, dem DoD und DIB-Organisationen ermöglichen, die unbefugte Exfiltration sensibler Daten zu überwachen und zu blockieren. Die DLP-Engine der Plattform kann sensiblen Inhalt basierend auf vordefinierten Richtlinien und Datentags identifizieren und kann automatisch schützende Maßnahmen wie das Blockieren, Quarantänisieren oder Verschlüsseln von Daten durchsetzen.

Für die Zugriffskontrolle auf Daten bietet Kiteworks eine Reihe von Authentifizierungs- und Autorisierungsoptionen, einschließlich der Zwei-Faktor-Authentifizierung (MFAEinschließlich Einmalanmeldung (Single Sign-on, SSO) und attributbasierter Zugriffskontrolle (ABAC). Diese Fähigkeiten ermöglichen es Bundesbehörden, dem Verteidigungsministerium und Organisationen des Verteidigungsindustriebasis (DIB), granulare, kontextbewusste Zugriffsrichtlinien auf Basis von Benutzerrollen, Geräteattributen und Umweltfaktoren durchzusetzen, um sicherzustellen, dass sensible Daten nur unter den richtigen Umständen zugänglich sind.

Indem Kiteworks einen umfassenden, inhaltsdefinierten Ansatz zum Zero-Trust-Datenschutz bietet, ermöglicht es Bundesbehörden, dem Verteidigungsministerium und Organisationen des Verteidigungsindustriebasis, die höchsten Ebenen der Datensicherheit und Compliance zu erreichen. Die fortschrittlichen Fähigkeiten der Plattform, die Integration mit bestehenden Sicherheitstools und die granularen Zugriffskontrollen machen sie zu einer idealen Lösung für diese Organisationen, die ein reifes, robustes Zero-Trust-Framework implementieren möchten, das mit den Richtlinien der NSA übereinstimmt.

Erhöhung der Datensicherheit mit Kiteworks

Der Schutz sensibler Daten ist für Bundesbehörden, das Verteidigungsministerium und Organisationen des Verteidigungsindustriebasis herausfordernder und kritischer denn je. Das Reifemodell der Zero-Trust-Datensäule der NSA bietet einen umfassenden Rahmen für diese Organisationen, um ihre Datenvermögen zu sichern, von der anfänglichen Risikobewertung und -klassifizierung bis hin zu granularen Zugriffskontrollen und kontinuierlichem Monitoring.

| Vorbereitung | Grundlagen | Mittelstufe | Fortgeschritten | |

|---|---|---|---|---|

| Risikoausrichtung des Datenkatalogs | Anerkennung der Notwendigkeit eines Datenkatalogs, Teamzuweisung und Definition des Umfangs. | Identifizierung und Dokumentation von Datenbeständen, Festlegung einer Basislinie für die Risikobewertung. | Detaillierte Risikoanalyse und Verknüpfung von Datengütern mit dem Geschäftskontext. | Dynamischer Datenkatalog mit Echtzeit-Risikoanalyse und automatisierten Tools. |

| Unternehmensdaten-Governance | Einrichtung eines Governance-Ausschusses und des ersten Governance-Rahmenwerks. | Implementierung grundlegender Daten-Governance-Richtlinien. | Verfeinerung und konsequente Durchsetzung der Daten-Governance-Richtlinien. | Dynamisches und adaptives Governance-Rahmenwerk integriert mit Zero Trust-Architektur. |

| Datenkennzeichnung und -tagging | Entwicklung erster Standards für Datenkennzeichnung und -tagging. | Durchsetzung von standardisiertem manuellen Tagging und einfachen Kennzeichnungsrichtlinien. | Einführung von automatisierten Kennzeichnungstools. | Vollständig automatisierte Kennzeichnung und Tagging mit maschinellem Lernen. |

| Datenüberwachung und -erkennung | Definition, was überwacht werden muss, und Einrichtung grundlegender Überwachungstools. | Einsatz von definierteren Strategien für das Daten-Tracking und Alarmierung. | Integration mit SIEM-Tools für proaktive Bedrohungserkennung. | Umfassende Überwachung mit Echtzeitanalytik und fortschrittlichen Sensortechnologien. |

| Datenverschlüsselung und Rechtemanagement | Verschlüsselung besonders sensibler Daten und grundlegendes Schlüsselmanagement. | Standardisierung der Verschlüsselung und Einführung von DRM-Lösungen. | Komplexere Schlüsselmanagement-Systeme und nuancierte DRM-Richtlinien. | Dynamische Verschlüsselung und DRM integriert mit Echtzeitdaten und maschinellem Lernen. |

| Data Loss Prevention | Identifizierung sensibler Daten und Entwicklung erster DLP-Richtlinien. | Bereitstellung von DLP-Lösungen für offensichtliche Datenverlustszenarien. | Verfeinerung der DLP-Systeme mit fortgeschrittenen Strategien. | Dynamische DLP-Systeme, die Echtzeit-Richtlinienanpassungen vornehmen. |

| Datenzugriffskontrolle | Definition von Rollen und Anforderungen für den Datenzugriff. | Implementierung von rollenbasierten Zugriffskontrollrichtlinien. | Einführung von automatisierten Beschriftungswerkzeugen. | Vollautomatische Beschriftung und Tagging mit maschinellem Lernen. |

Reifegradstufen und Definitionen der NSA-Datensäule

Indem sie durch die sieben Reifegradstufen fortschreiten – Datenkatalog-Risikoausrichtung, Unternehmensdaten-Governance, Datenkennzeichnung und -tagging, Datenüberwachung und -sensing, Datenverschlüsselung und Rechtemanagement, Datenverlustprävention und Datenzugriffskontrolle – können Bundesbehörden, das Verteidigungsministerium und Organisationen des Verteidigungsindustriebasis ihre Datensicherheitspostur schrittweise verbessern und mit sich entwickelnden Bedrohungen Schritt halten.

Im Zentrum des Zero-Trust-Modells steht das Konzept der datenzentrierten Sicherheit, das die Notwendigkeit betont, Daten über ihren gesamten Lebenszyklus hinweg zu schützen, unabhängig davon, wo sie gespeichert sind oder wie sie zugegriffen werden. Durch die Implementierung eines inhaltsdefinierten Zero-Trust-Ansatzes können Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen sicherstellen, dass ihre sensiblen Daten auch angesichts ausgeklügelter, anhaltender Bedrohungen sicher bleiben.

Kiteworks bietet eine leistungsstarke, umfassende Plattform für den Schutz von Daten nach dem Zero-Trust-Prinzip, die es Bundesbehörden, dem Verteidigungsministerium und DIB-Organisationen ermöglicht, granulare Zugriffskontrollen durchzusetzen, die Datennutzung in Echtzeit zu überwachen und unbefugte Exfiltrationen zu verhindern. Indem es sich an das Zero-Trust-Rahmenwerk der NSA für Datensäulen ausrichtet und fortschrittliche Fähigkeiten über alle sieben Reifestufen der Datensäulen hinweg bietet, ermächtigt Kiteworks diese Organisationen, ihre kritischsten Vermögenswerte zu schützen und die höchsten Sicherheits- und Compliance-Standards aufrechtzuerhalten.

Da sich die Bedrohungslandschaft kontinuierlich weiterentwickelt, ist es unerlässlich, dass Bundesbehörden, das Verteidigungsministerium und DIB-Organisationen eine Zero-Trust-Denkweise annehmen und robuste, datenzentrierte Sicherheitsstrategien implementieren. Durch die Nutzung von Plattformen wie Kiteworks und die Befolgung des Zero-Trust-Datenpfeiler-Reifemodells der NSA können diese Organisationen eine starke Grundlage zum Schutz ihrer sensiblen Daten schaffen und die Kontinuität ihrer missionskritischen Operationen sicherstellen. Die von der NSA bereitgestellten Richtlinien sind mit den Zero-Trust-Richtlinien des Verteidigungsministeriums kompatibel, was Kiteworks zu einer idealen Wahl für Organisationen macht, die sich an beide Rahmenwerke anpassen und ihre allgemeine Datensicherheitslage verbessern möchten.

FAQs zum Management von Cybersicherheitsrisiken

Zero Trust ist ein umfassendes Cybersicherheitsmodell, das implizites Vertrauen in jedes Element, jeden Knoten oder Dienst innerhalb oder außerhalb traditioneller Netzwerkgrenzen eliminiert. Es erfordert eine kontinuierliche Überprüfung aller Betriebsaktivitäten über Echtzeitinformationen, um Zugriff und Systemreaktionen zu bestimmen. Dieser Ansatz ist entscheidend für die Datensicherung, da er die Grenzen traditioneller perimeterbasierter Verteidigungen anspricht, die sich gegenüber ausgeklügelten Cyberangriffen als unzureichend erwiesen haben. Durch die Durchsetzung granularer Zugriffskontrollen und kontinuierliches Monitoring hilft zero trust, unbefugten Zugriff zu verhindern und die Auswirkungen potenzieller Verstöße zu reduzieren, was es für Bundesbehörden, das DoD und DIB-Organisationen unerlässlich macht.

Sichere E-Mail und sichere E-Mail-Dienste verwenden in der Regel Verschlüsselung, Authentifizierung und Zugriffskontrollmaßnahmen. Verschlüsselung erschwert es Hackern, auf die Kommunikation zuzugreifen, indem Nachrichten verschlüsselt und für unbefugte Parteien unlesbar gemacht werden. Authentifizierung überprüft die Identität des Nachrichtenabsenders und Zugriffskontrolle begrenzt, wer die Nachricht einsehen kann.

Sie können die Sicherheit Ihrer E-Mails gewährleisten, indem Sie einen sicheren E-Mail-Dienst verwenden. Dies wird Ihre Nachrichten verschlüsseln und sie vor dem Abfangen durch unbefugte Dritte schützen. Zusätzlich können Sie zur erhöhten Sicherheit eine Zwei-Faktor-Authentifizierung verwenden.

Die Verwendung eines sicheren E-Mail-Dienstes ermöglicht es Ihnen, Ihre E-Mail-Kommunikation privat und vertraulich zu halten. Es hilft Ihnen auch, Datenschutzvorschriften wie HIPAA und DSGVO einzuhalten.

Sie können überprüfen, ob sichere E-Mail korrekt implementiert wurde, indem Sie bestätigen, ob das von Ihnen verwendete E-Mail-Programm mit den Best Practices und Standards der Sicherheitsindustrie, wie den S/MIME- oder PGP-Protokollen, konform ist.

Kiteworks ermöglicht es Benutzern, sichere E-Mails zu erstellen, indem vor dem Senden sichere Verschlüsselungsprotokolle auf Inhalte angewendet werden. Benutzer können auch E-Mails, die über Kiteworks gesendet werden, durch Festlegen von Ablaufregeln und Kontrolle darüber, wer auf die E-Mails zugreifen kann, sichern. Zusätzlich werden E-Mails, die von Kiteworks gesendet werden, automatisch auf bösartigen Inhalt gescannt, um sicherzustellen, dass nur sichere E-Mails gesendet werden.

Additional Resources

- Kurz Kiteworks sichere Managed File Transfer

- Kurz Nutzung der KI-Evolution und Bekämpfung von Datenverlusten

- Kurz Sicherer, einheitlicher Zugriff auf Ihre Inhaltsrepositorys

- Kurz Forcepoint DLP und Kiteworks PCN vereinen sich für umfassende Sicherheit

- Leitfaden Unternehmen mit maßgeschneiderten und sicheren Integrationen stärken