DRM Best Practices: Strategien zum Schutz Ihres geistigen Eigentums und anderer sensibler Inhalte

Da Organisationen zunehmend sensible Inhalte produzieren, verarbeiten und teilen, steigt die Notwendigkeit, diese Informationen zu schützen, dramatisch an. Trotz massiver Verbesserungen in der Cybersicherheitstechnologie gelangen sensible Inhalte wie Kunden-, Patienten- und Studentenakten, Finanzinformationen, Produktspezifikationen und Verträge weiterhin durch Cyberangriffe, menschliche Fehler oder andere Cyberbedrohungen nach außen. Datenpannen können verheerende Auswirkungen haben, einschließlich regulatorischer Bußgelder und Strafen, Rechtsstreitigkeiten, Kunden- und Umsatzverlust sowie Markenerosion.

Die Technologie des digitalen Rechtemanagements (DRM) bietet Organisationen die Möglichkeit, sensible Informationen zu schützen, sodass nur autorisierte Benutzer darauf zugreifen können. Dieser detaillierte Leitfaden untersucht die Fortschritte in der DRM-Technologie und bietet Best Practices für die Überprüfung, Implementierung und Nutzung einer DRM-Lösung der nächsten Generation.

Fragen Sie sich, ob das digitale Rechtemanagement Ihr unschätzbares geistiges Eigentum schützen kann? Die einfache Antwort lautet ja, aber Sie sollten diese vier DRM-Stolpersteine vermeiden.

Vermeiden Sie diese 4 DRM-Stolpersteine zum Schutz Ihres geistigen Eigentums

Digital Rights Management: Was hat sich geändert?

Die Technologie des digitalen Rechtemanagements dient schon lange als entscheidendes Werkzeug zum Schutz geistigen Eigentums, indem sie den Zugang zu digitalen Medien wie Software, eBooks, Musik und Filmen kontrolliert. DRM hat Kreativen und Urheberrechtsinhabern geholfen, die unbefugte Vervielfältigung und Verbreitung ihrer Inhalte zu verhindern.

Traditionelle DRM-Systeme funktionierten, indem sie den Inhalt verschlüsselten und nur Benutzern, die die notwendigen Entschlüsselungsschlüssel erworben hatten, typischerweise durch einen Kauf, Zugang gewährten. Indem sie kontrollierten, wer den Inhalt ansehen, kopieren oder teilen konnte, boten diese Systeme eine wertvolle Schutzschicht für Urheberrechtsinhaber, unterstützten den Schutz von Einnahmen und reduzierten Piraterie.

Dieser Ansatz hatte jedoch auch erhebliche Einschränkungen. Eines der Hauptprobleme von traditionellen DRM-Lösungen war ihre oft restriktive Natur, die zu einer schlechten Benutzererfahrung führen konnte. Verbraucher hatten häufig Schwierigkeiten, auf Inhalte, die sie legal besaßen, über verschiedene Geräte oder Plattformen aufgrund von Kompatibilitätsproblemen mit DRM-Schutzmaßnahmen zuzugreifen. Zusätzlich verhinderten die Kosten und die Komplexität der Implementierung und Wartung von DRM-Systemen, dass viele Unternehmen, besonders kleinere, in diese Technologie investierten.

Darüber hinaus hatten traditionelle DRM-Systeme Schwierigkeiten, mit der Entwicklung digitaler Plattformen und deren zunehmender Vernetzung Schritt zu halten. Dies unterstrich die Notwendigkeit, dass DRM-Technologien und -Praktiken sich weiterentwickeln müssen, und ebnete den Weg für ausgefeiltere und benutzerfreundlichere Lösungen, die robusten Schutz bieten können, ohne dabei die Zugänglichkeit oder die Zufriedenheit der Verbraucher zu beeinträchtigen.

Wichtige Erkenntnisse

WICHTIGE ERKENNTNISSE

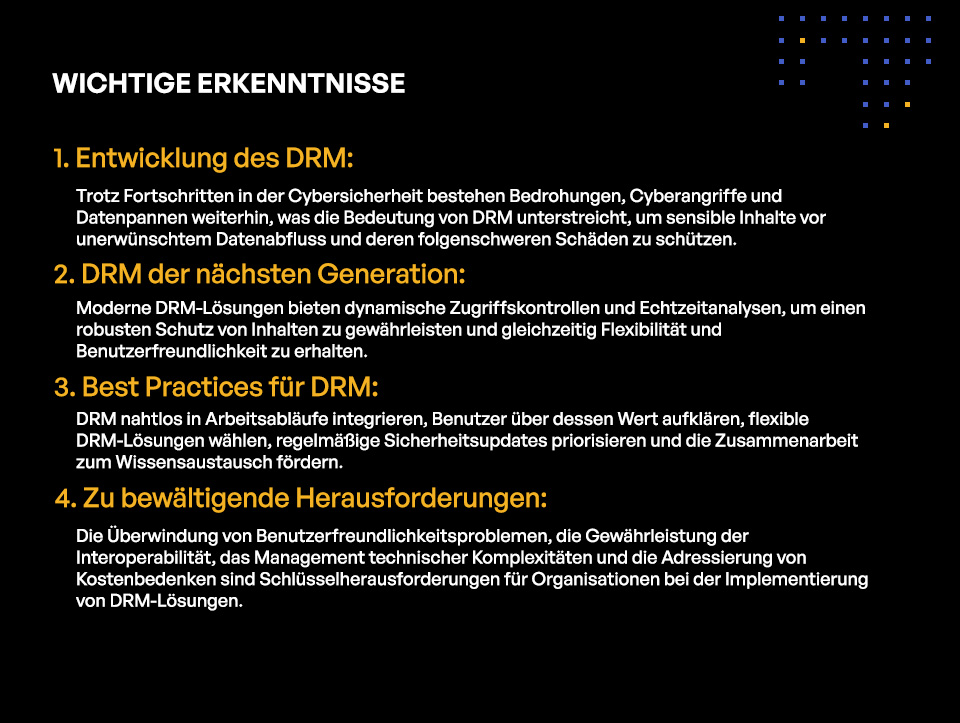

- Entwicklung des DRM:

Trotz Fortschritten in der Cybersicherheit bestehen Bedrohungen, Cyberangriffe und Datenpannen weiterhin, was die Bedeutung von DRM unterstreicht, um sensible Inhalte vor unerwünschtem Datenabfluss und deren folgenschweren Schäden zu schützen. - DRM der nächsten Generation:

Moderne DRM-Lösungen bieten dynamische Zugriffskontrollen und Echtzeitanalysen, um einen robusten Schutz von Inhalten zu gewährleisten und gleichzeitig Flexibilität und Benutzerfreundlichkeit zu erhalten. - Best Practices für DRM:

DRM nahtlos in Arbeitsabläufe integrieren, Benutzer über dessen Wert aufklären, flexible DRM-Lösungen wählen, regelmäßige Sicherheitsupdates priorisieren und die Zusammenarbeit zum Wissensaustausch fördern. - Zu bewältigende Herausforderungen:

Die Überwindung von Benutzerfreundlichkeitsproblemen, die Gewährleistung der Interoperabilität, das Management technischer Komplexitäten und die Adressierung von Kostenbedenken sind Schlüsselherausforderungen für Organisationen bei der Implementierung von DRM-Lösungen.

Einführung in die DRM-Technologie der nächsten Generation

Das Aufkommen von DRM-Technologien der nächsten Generation markiert einen bedeutenden Meilenstein im Bemühen, sensible digitale Inhalte zu schützen. Diese fortschrittlichen Systeme sind nicht nur darauf ausgelegt, Nutzungsrechte durchzusetzen, sondern auch, sich an die sich entwickelnden Bedrohungen für die Inhaltsicherheit anzupassen.

Durch die Nutzung ausgefeilter Verschlüsselungsmethoden, dynamischer Zugriffskontrollen und Echtzeitanalysen bietet DRM der nächsten Generation einen umfassenden Ansatz zum Schutz von Inhalten.

Verschlüsselung, der Grundpfeiler des DRM, stellt sicher, dass Inhalte nur autorisierten Benutzern zugänglich sind. Moderne DRM-Systeme verwenden robuste Verschlüsselungsstandards, die praktisch undurchdringlich sind und somit den Inhalt sowohl im ruhenden Zustand als auch während der Übertragung sicher halten.

Allein die Verschlüsselung ist jedoch nicht ausreichend, um sensible Inhalte zu schützen. DRM-Lösungen der nächsten Generation erweitern den Umfang des Datenschutzes durch die Integration von dynamischen Zugriffskontrollen, die einen differenzierteren und reaktionsfähigeren Ansatz zur Sicherung digitaler Inhalte bieten. Diese ausgeklügelten Systeme entwickeln sich von statischen, Einheitsgröße-Sicherheitsmaßnahmen zu anpassungsfähigeren Strukturen, die Berechtigungen sofort ändern können. Sie berücksichtigen eine Reihe von kontextbezogenen Faktoren, einschließlich des Benutzerverhaltens, wie sie mit dem Inhalt interagieren, und des Standorts, und erkennen die Bedeutung des geografischen Kontexts bei der Bestimmung von Zugriffsrechten. Zum Beispiel könnte der Zugriff auf sensible Materialien eingeschränkt werden, wenn ein Benutzer versucht, sie außerhalb eines sicheren, vordefinierten Bereichs zu öffnen.

Zusätzlich können diese DRM-Systeme Echtzeitdaten wie die Zugriffszeit oder das verwendete Gerät analysieren, um die Sicherheitsmaßnahmen weiter zu verfeinern und an spezifische Umstände anzupassen. Dieses Maß an Anpassungsfähigkeit stellt sicher, dass der Schutz digitaler Vermögenswerte sowohl robust als auch flexibel ist, fähig, sofort auf potenzielle Bedrohungen oder Missbrauch zu reagieren, während legitime Benutzerbedürfnisse berücksichtigt werden. Diese Flexibilität ist der Schlüssel zur Aufrechterhaltung des feinen Gleichgewichts zwischen Sicherheit und Benutzerfreundlichkeit.

DRM Best Practices für den Schutz sensibler Inhalte

Die Einführung einer robusten Praxis des digitalen Rechtemanagements in Ihr Unternehmen kann Ihre Fähigkeit, sensible Inhalte vor unbefugtem Zugriff zu schützen, erheblich erhöhen. Die folgenden Best Practices sollten als wesentlich für Unternehmen betrachtet werden, die ihre wertvollen digitalen Vermögenswerte schützen möchten.

- Machen Sie DRM nahtlos: Organisationen sollten DRM-Technologien direkt in den Workflow des Inhaltskonsums integrieren, auf eine Weise, die für autorisierte Nutzer unsichtbar bleibt. Dies beinhaltet den Einsatz von Verschlüsselung und dynamischen Zugriffskontrollen, die das Nutzererlebnis nicht stören. Durch die nahtlose Einbettung von DRM erfolgt der Schutz von Inhalten im Hintergrund und gewährleistet sicheren Zugriff ohne den Konsumprozess zu unterbrechen.

Dieser Ansatz sichert digitale Vermögenswerte nicht nur gegen unbefugte Nutzung und Verbreitung, sondern hält auch ein hohes Maß an Benutzerzufriedenheit aufrecht. Benutzer sind eher geneigt, mit Inhalten zu interagieren, die leicht zugänglich und dennoch sicher geschützt sind, was zu höheren Bindungsraten und potenziell steigenden Einnahmen für Organisationen führen kann.

- Bilden Sie Mitarbeiter und Endnutzer über den Wert und die Praktiken von DRM: Organisationen sollten Anstrengungen unternehmen, ihre Nutzer über die Wichtigkeit des Schutzes von Inhalten aufzuklären, indem sie erläutern, wie DRM-Maßnahmen dabei helfen, die von ihnen geschätzten Inhalte vor unbefugtem Teilen zu schützen.

Die Schulung der Benutzer verwandelt DRM von einer potenziellen Quelle der Frustration in ein geschätztes Merkmal, wodurch eine Gemeinschaft von Benutzern gefördert wird, die Schutzmaßnahmen für Inhalte verstehen und unterstützen. Dieses Verständnis kann zu einer erhöhten Einhaltung der DRM-Richtlinien und einem respektvolleren Umgang mit digitalen Vermögenswerten führen, was die Sicherheitslage des Inhalts verbessert.

- Wählen Sie Flexibilität und adaptive DRM-Lösungen: Wählen Sie DRM-Plattformen, die die Flexibilität bieten, sich an verschiedene Inhaltsarten, Vertriebskanäle und Nutzerzugriffsszenarien anzupassen. Dies umfasst dynamische Zugriffskontrollen, die sich basierend auf dem Nutzerkontext anpassen.

Durch den Einsatz adaptiver und flexibler DRM-Lösungen können Organisationen sicherstellen, dass ihre Inhalte für ihr Zielpublikum zugänglich bleiben und gleichzeitig vor unbefugtem Zugriff geschützt sind. Dieses Gleichgewicht zwischen Sicherheit und Zugänglichkeit kann zu einer verbesserten Benutzererfahrung führen und, bei digitalen Medien, eine größere Reichweite des Inhalts und letztlich ein höheres Umsatzpotenzial ermöglichen.

- Regelmäßige Sicherheitsupdates und Überprüfungen: Angesichts der ständigen Bedrohung durch ausgeklügelte Cyberangriffe müssen sich Organisationen zu regelmäßigen Updates und Überprüfungen ihrer DRM-Protokolle verpflichten. Dies beinhaltet periodische Sicherheitsaudits, Softwareaktualisierungen und Anpassungen der DRM-Praktiken, um neuen Hacking-Techniken und Schwachstellen entgegenzuwirken.

Durch das Vorbleiben digitaler Bedrohungen mit aktualisierten DRM-Strategien wird das Risiko von Content-Piraterie und unbefugter Verbreitung minimiert. Organisationen können ihre sensiblen Inhalte, Einnahmequellen und Markenreputation schützen, indem sie sicherstellen, dass ihre digitalen Vermögenswerte gegen die neuesten Bedrohungen gesichert bleiben.

- Zusammenarbeit und Wissensaustausch: Die Teilnahme in professionellen DRM-Foren und -Gruppen erleichtert den Austausch von Einsichten, Strategien und Best Practices zwischen Organisationen, Inhaltschaffenden und DRM-Spezialisten. Erfahrungen zu teilen und über neue Bedrohungen und Gegenmaßnahmen zu diskutieren, kann das Verständnis und die Implementierung effektiver DRM-Praktiken einer Organisation verbessern.

Durch Zusammenarbeit und Wissensaustausch können Organisationen von kollektiver Weisheit und innovativen Ansätzen zum Schutz von Inhalten profitieren. Dieser gemeinschaftliche Ansatz zu DRM hilft nicht nur, individuelle Inhaltsicherheitsstrategien zu stärken, sondern trägt auch zum allgemeinen Fortschritt der DRM-Technologien und -Methodologien bei, was eine sicherere digitale Umgebung für alle Beteiligten gewährleistet.

DRM-Herausforderungen zu vermeiden

Obwohl die Vorteile einer DRM-Lösung offensichtlich sind, kann der Implementierungsprozess mit Herausforderungen verbunden sein. Die Kenntnis der Hindernisse im Voraus erhöht die Chancen Ihres Unternehmens auf eine erfolgreiche Bereitstellung und gewährleistet, dass Ihre Vermögenswerte angemessen geschützt sind.

Eine häufige Herausforderung ist die Gewährleistung der Benutzerfreundlichkeit. DRM kann manchmal den Zugriff auf Inhalte für legitime Nutzer umständlich machen, was zu Frustration und verminderter Produktivität führt. Die Balance zwischen Sicherheitsbedarf und Zugriffsfreundlichkeit ist entscheidend. Organisationen müssen DRM-Lösungen implementieren, die benutzerfreundlich sind und sicherstellen, dass Schutzmechanismen die legitime Nutzung von Inhalten nicht übermäßig komplizieren.

Eine weitere Herausforderung ist die Interoperabilität von DRM-Systemen. Inhalte, die auf verschiedenen Plattformen und Geräten genutzt werden sollen, könnten aufgrund der unterschiedlichen DRM-Standards, die verwendet werden, Kompatibilitätsprobleme haben. Dies kann die Reichweite und den Nutzen des geschützten Inhalts einschränken. Die Wahl von DRM-Lösungen, die eine breite Interoperabilität unterstützen, oder die Arbeit an der Standardisierung von DRM-Protokollen über Ihre Inhaltsverteilungskanäle hinweg kann dieses Problem mildern.

DRM kann auch technische Komplexitäten einführen, die eine robuste IT-Unterstützung erfordern. Die Implementierung und Verwaltung von DRM-Lösungen erfordert technisches Fachwissen, was für Organisationen ohne die notwendigen internen Kapazitäten eine erhebliche Hürde darstellen kann. Die Investition in Schulungen für Ihr IT-Team oder die Wahl eines DRM-Anbieters, der umfassenden Support bietet, kann helfen, diese technischen Herausforderungen zu bewältigen.

Schließlich können die Kosten für DRM-Lösungen für einige Organisationen prohibitiv sein. Die Ausgaben für Lizenzierung, Implementierung und laufendes Management können sich summieren. Es ist wesentlich, eine gründliche Kosten-Nutzen-Analyse durchzuführen, um sicherzustellen, dass die DRM-Lösung einen Wert bietet, der ihrem Preis entspricht. Erwägen Sie Open-Source- oder kosteneffektive DRM-Alternativen.

Indem Sie sich dieser Herausforderungen bewusst sind, kann Ihre Organisation sie proaktiv angehen, sodass sie Ihre DRM-Strategie oder -Investition nicht gefährden. Verlieren Sie Ihr letztendliches Ziel nicht aus den Augen: Schützen Sie geistiges Eigentum und sensible Inhalte, ohne den Benutzern oder der Organisation unzumutbare Lasten aufzuerlegen.

Kiteworks hilft Organisationen, ihre sensiblen Inhalte mit DRM der nächsten Generation zu schützen

Die Anwendung von DRM-Technologie der nächsten Generation stellt einen unverzichtbaren Ansatz im Kampf um den Schutz geistigen Eigentums und sensibler digitaler Inhalte dar. Indem Sie sorgfältig eine DRM-Lösung auswählen, die auf die spezifischen Bedürfnisse Ihrer Organisation abgestimmt ist, diese Maßnahmen benutzerfreundlich implementieren und Sicherheitsprotokolle regelmäßig aktualisieren, können Sie eine robuste Verteidigung gegen unbefugte Nutzung und Verbreitung schaffen. Bildung und Transparenz gegenüber den Benutzern verstärken weiterhin die Wirksamkeit Ihrer DRM-Investition und fördern eine Kultur des Respekts und Schutzes für digitale Inhalte.

Das KiteworksPrivate Content Network, einnach FIPS 140-2 Level validiertes sicheres Filesharing- und Dateiübertragungs-Plattform, konsolidiertE-Mail,Filesharing,Web-Formulare,SFTP und Managed File Transfer, sodass Organisationen kontrollieren, schützen und verfolgen jede Datei, während sie in das Unternehmen ein- und austritt.

Kiteworks SafeEDIT ist eine Next-Generation-Digital-Rights-Management-Lösung, die es Organisationen ermöglicht, mit vertrauenswürdigen Partnern an vertraulichen Dateien zusammenzuarbeiten, ohne die Quellenkontrolle aufzugeben.

Anstatt ein Dokument zu übertragen, streamt Kiteworks SafeEDIT eine bearbeitbare Dateiversion, die gemeinsames Verfassen, Bearbeiten und nahtlose Remote-Workflows ermöglicht. Diese gestreamten Dateien funktionieren genau wie traditionelle Dokumente und bieten ein natives Anwendungserlebnis zum Lesen und Schreiben von Dateien, das die Zusammenarbeit erleichtert, während die Originaldatei auf der Kiteworks-Plattform hinter der Firewall des Inhaltsbesitzers bleibt.

Wie bei jeder anderen Datei, die durch das Private Content Network von Kiteworks in das Unternehmen ein- oder austritt, werden diese Dateiversionen zentral gesteuert, gesichert und verfolgt, um sensible Inhalte zu schützen und die Einhaltung von Datenschutzregelungen und -standards nachzuweisen.

Um mehr über das Private Content Network von Kiteworks zu erfahren und wie Sie SafeEDIT nutzen können, um das Bedürfnis nach strenger Sicherheit und modernen Workflows auszugleichen, vereinbaren Sie noch heute eine individuelle Demo.

Zusätzliche Ressourcen

- Video Kiteworks SafeEDIT: DRM der nächsten Generation

- Blogbeitrag

bsp;Die 5 wichtigsten Anforderungen für eine effektive DRM-Lösung - Kurzinformation

bsp;SafeEDIT DRM der nächsten Generation maximiert Produktivität und Sicherheit - Blogbeitrag

bsp;Die 4 größten Stolpersteine bei Digital Rights Management - Blogbeitrag

bsp;Das Versprechen von DRM und warum es oft zu kurz kommt