CMMC 2.0 Compliance für Softwareauftragnehmer im Verteidigungsbereich

Software-Verteidigungsunternehmen spielen eine entscheidende Rolle bei der Gewährleistung der Cybersicherheit sensibler Regierungsinformationen. Um die Cybersicherheitspraktiken zu verbessern und vor Bedrohungen zu schützen, hat das Department of Defense (DoD) das Rahmenwerk Cybersecurity Maturity Model Certification (CMMC) eingeführt. CMMC 2.0 ist eine aktualisierte Version, die die Anforderungen für Software-Verteidigungsunternehmen zur Erreichung der Compliance beschreibt. Ein Verständnis der Grundlagen von CMMC 2.0 und seiner Bedeutung im Verteidigungsauftragswesen ist für diese Auftragnehmer unerlässlich, um diese Anforderungen effektiv zu erfüllen.

Der CMMC-Zertifizierungsprozess ist mühsam, aber unsere CMMC 2.0 Compliance-Roadmap kann helfen.

Verständnis der Grundlagen von CMMC 2.0

CMMC 2.0 dient als einheitlicher Standard für die Cybersicherheit in der gesamten Lieferkette der Verteidigungsindustrie. Es bietet ein Rahmenwerk zur Beurteilung und Verbesserung der Cybersicherheitsreife von Software-Verteidigungsunternehmen und stellt sicher, dass sie sensible Regierungsinformationen effektiv schützen können. Das CMMC Rahmenwerk umfasst fünf Stufen, die jeweils unterschiedliche Ebenen von Cybersicherheitspraktiken repräsentieren. Diese Auftragnehmer müssen das entsprechende Niveau der CMMC-Zertifizierung erreichen, um sich auf DoD-Aufträge bewerben zu können.

CMMC 2.0 Compliance Fahrplan für

Wenn es um Cybersicherheit geht, stehen die Verteidigungsindustrie vor einzigartigen Herausforderungen. Die Art ihrer Arbeit beinhaltet den Umgang mit klassifizierten Informationen und die Entwicklung von Softwaresystemen, die für die nationale Sicherheit von entscheidender Bedeutung sind. Mit fortschreitender Technologie nehmen auch die Raffinesse und Häufigkeit von Cyberbedrohungen zu. Es ist entscheidend für Verteidigungsauftragnehmer, diesen Bedrohungen stets einen Schritt voraus zu sein und ihre Cybersicherheitspraktiken kontinuierlich zu verbessern.

Die Bedeutung von CMMC 2.0 in der Verteidigungsvergabe

CMMC 2.0 hat in der Verteidigungsvergabe höchste Priorität, da es die dringende Notwendigkeit robuster Cybersicherheitspraktiken adressiert. Mit der Zunahme von Cyberbedrohungen ist der Schutz von klassifizierten Informationen von entscheidender Bedeutung geworden. Durch die Forderung nach CMMC 2.0-Konformität zielt das DoD darauf ab, eine sicherere Lieferkette zu schaffen, das Risiko von Cyberangriffen zu minimieren und die Integrität von Verteidigungssoftwaresystemen zu gewährleisten.

Verteidigungsauftragnehmer spielen eine entscheidende Rolle für die nationale Sicherheit, und jede Beeinträchtigung ihrer Cybersicherheit kann schwerwiegende Folgen haben. Ein erfolgreicher Cyberangriff auf einen Verteidigungsauftragnehmer könnte zum Diebstahl von klassifizierten Informationen, zur Störung kritischer Systeme oder sogar zur Gefährdung der Sicherheit von Militärpersonal führen. CMMC 2.0 bietet einen standardisierten Ansatz zur Cybersicherheit, der sicherstellt, dass alle Verteidigungsauftragnehmer, einschließlich Verteidigungssoftwareauftragnehmer, die notwendigen Anforderungen zum Schutz sensibler Informationen erfüllen.

Wesentliche Änderungen von CMMC 1.0 auf 2.0

CMMC 2.0 bringt im Vergleich zu seinem Vorgänger, CMMC 1.0, erhebliche Änderungen mit sich. Eine bemerkenswerte Änderung ist die Ausrichtung auf das Framework des National Institute of Standards and Technology (NIST). Durch die Übernahme der bewährten Verfahren des NIST bietet CMMC 2.0 eine klarere Anleitung für Softwareunternehmen in der Verteidigungsbranche, wie sie effektive Cybersecurity-Maßnahmen implementieren können. Diese Ausrichtung auf einen weithin anerkannten Cybersecurity-Rahmen stärkt die Glaubwürdigkeit und Effektivität von CMMC 2.0 und erleichtert es den Verteidigungsunternehmen, die notwendigen Anforderungen zu verstehen und umzusetzen.

Darüber hinaus betont CMMC 2.0 die Bedeutung von kontinuierlicher Überwachung und Verbesserung. Es erkennt an, dass Cybersecurity keine einmalige Anstrengung, sondern ein fortlaufender Prozess ist. Softwareunternehmen in der Verteidigungsbranche müssen nachweisen können, dass sie in der Lage sind, ihre Cybersecurity-Praktiken kontinuierlich zu bewerten und zu verbessern, um ihre CMMC-Zertifizierung aufrechtzuerhalten. Dieser Schwerpunkt auf kontinuierliche Verbesserung stellt sicher, dass Verteidigungsunternehmen wachsam gegenüber aufkommenden Cyberbedrohungen bleiben und ihre Praktiken entsprechend anpassen.

Zusammenfassend ist CMMC 2.0 eine entscheidende Entwicklung im Verteidigungsauftragswesen und bietet einen standardisierten Rahmen für die Bewertung und Verbesserung von Cybersecurity-Praktiken. Durch die Vorgabe der CMMC-Konformität zielt das DoD darauf ab, eine sicherere Lieferkette zu schaffen und sensible Regierungsinformationen zu schützen. Mit seiner Ausrichtung auf das NIST-Framework bietet CMMC 2.0 einen klareren Weg für Softwareunternehmen in der Verteidigungsbranche, um die notwendige Cybersecurity-Reife zu erreichen und aufrechtzuerhalten. Es ist ein entscheidender Schritt zur Sicherstellung der Integrität und Sicherheit von Verteidigungssoftware-Systemen in einer zunehmend komplexen Cyber-Landschaft.

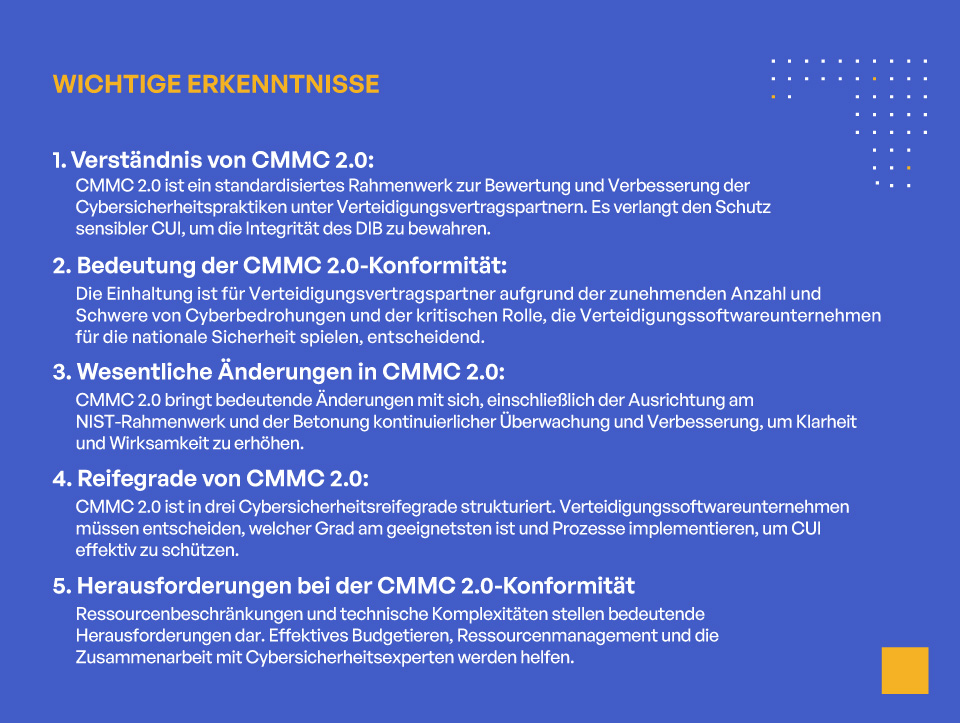

WICHTIGE ERKENNTNISSE

- Verständnis von CMMC 2.0:

CMMC 2.0 ist ein standardisiertes Rahmenwerk zur Bewertung und Verbesserung der Cybersicherheitspraktiken unter Verteidigungsvertragspartnern. Es verlangt den Schutz sensibler CUI, um die Integrität des DIB zu bewahren. - Bedeutung der CMMC 2.0-Konformität:

Die Einhaltung ist für Verteidigungsvertragspartner aufgrund der zunehmenden Anzahl und Schwere von Cyberbedrohungen und der kritischen Rolle, die Verteidigungssoftwareunternehmen für die nationale Sicherheit spielen, entscheidend. - Wesentliche Änderungen in CMMC 2.0:

CMMC 2.0 bringt bedeutende Änderungen mit sich, einschließlich der Ausrichtung am NIST-Rahmenwerk und der Betonung kontinuierlicher Überwachung und Verbesserung, um Klarheit und Wirksamkeit zu erhöhen. - Reifegrade von CMMC 2.0:

CMMC 2.0 ist in drei Cybersicherheitsreifegrade strukturiert. Verteidigungssoftwareunternehmen müssen entscheiden, welcher Grad am geeignetsten ist und Prozesse implementieren, um CUI effektiv zu schützen. - Herausforderungen bei der CMMC 2.0-Konformität:

Ressourcenbeschränkungen und technische Komplexitäten stellen bedeutende Herausforderungen dar. Effektives Budgetieren, Ressourcenmanagement und die Zusammenarbeit mit Cybersicherheitsexperten werden helfen.

Die drei Stufen von CMMC 2.0

Das Cybersecurity Maturity Model Certification (CMMC) 2.0 Framework ist ein robustes System, das darauf abzielt, die Cybersecurity-Haltung von Softwareunternehmen im Verteidigungsbereich zu verbessern. Es ist in drei Stufen gegliedert, jede repräsentiert eine zunehmende Stufe der Cybersecurity-Reife. Das Verständnis dieser Ebenen ist von entscheidender Bedeutung für Verteidigungssoftwareunternehmen, die eine Compliance erreichen und sensible Informationen vor Cyberbedrohungen schützen möchten.

Die drei Reifestufen reichen von Grundlegend (CMMC Level 1) über Fortgeschritten (CMMC Level 2) bis hin zu Experten (CMMC Level 3). Jedes Level besteht aus einer Reihe von Praktiken und Prozessen, die von den Vertragspartnern für unbemannte Systeme implementiert werden müssen, um die Compliance zu erreichen. Je höher das Level, desto robuster sind die Cybersecurity-Maßnahmen.

Auf der Stufe 1 müssen Organisationen grundlegende Cybersecurity-Praktiken umsetzen, wie z. B. die Nutzung von Antivirus-Software und die Durchführung regelmäßiger Schulungen zur Sensibilisierung für Sicherheit. Wenn Organisationen zu höheren Stufen voranschreiten, wird erwartet, dass sie fortgeschrittene Praktiken umsetzen, wie z. B. kontinuierliche Überwachung und Fähigkeiten zur Reaktion auf Vorfälle.

Der Prozess zur Erreichung der CMMC 2.0-Konformität

Die Erfüllung der CMMC 2.0 Compliance-Anforderungen beinhaltet einen strukturierten Prozess, dem Verteidigungssoftware-Anbieter folgen müssen. Dieser Prozess besteht aus drei Hauptphasen: Selbstbeurteilung und Lückenanalyse, Behebung und Implementierung sowie Zertifizierung und Pflege.

Selbstbeurteilung und Lückenanalyse

Der erste Schritt im Compliance-Prozess ist eine ehrliche Selbstbeurteilung der aktuellen Cybersicherheitspraktiken des Auftragnehmers. Diese Beurteilung hilft, Lücken zu identifizieren, die zur Erfüllung der Anforderungen des gewünschten CMMC-Niveaus behoben werden müssen. Sie bietet Verteidigungssoftware-Anbietern ein klares Verständnis ihrer aktuellen Cybersicherheitsposition.

Während der Selbstbeurteilungs-Phase analysieren Verteidigungssoftware-Auftragnehmer gründlich ihre bestehende Cybersicherheitsinfrastruktur, Richtlinien und Verfahren. Sie bewerten ihre aktuellen Praktiken im Vergleich zum CMMC-Rahmen und identifizieren Bereiche, in denen Verbesserungen notwendig sind. Hierbei werden ihre Netzwerksicherheitsmaßnahmen, Zugangskontrollen, Notfallreaktionspläne und Datenschutzprotokolle untersucht.

Auftragnehmer können auch Sicherheitsbewertungen und Penetrationstests durchführen, um potenzielle Schwachstellen in ihren Systemen zu identifizieren. Diese Tests simulieren reale Angriffsszenarien, um mögliche Schwachstellen aufzudecken, die von bösartigen Akteuren ausgenutzt werden könnten. Durch die Durchführung dieser Beurteilungen gewinnen Verteidigungssoftware-Anbieter wertvolle Einblicke in ihre Sicherheitslücken und können effektive Behebungspläne entwickeln.

Behebung und Implementierung

Sobald die Lücken identifiziert wurden, müssen Auftragnehmer einen Behebungsplan entwickeln, um diese Schwachstellen zu adressieren. Dies beinhaltet die Implementierung der notwendigen Cybersicherheitskontrollen und -praktiken, um die identifizierten Lücken zu schließen. Es ist unabdingbar sicherzustellen, dass die implementierten Kontrollen effektiv sind und den Anforderungen des gewünschten CMMC-Niveaus entsprechen.

Während der Sanierungsphase müssen Verteidigungssoftware-Auftragnehmer möglicherweise erhebliche Änderungen an ihrer Cybersicherheitsinfrastruktur vornehmen. Dazu könnten ein Upgrade von Hardware- und Softwaresystemen, die Implementierung mehrstufiger Authentifizierung, die Verbesserung der Netzwerksegmentierung und die Verschlüsselung sensibler Daten gehören. Auftragnehmer müssen möglicherweise auch ihre Richtlinien und Verfahren überarbeiten, um sie an das CMMC-Framework anzupassen.

Die Umsetzung dieser Änderungen erfordert eine sorgfältige Planung und Koordination. Verteidigungssoftware-Auftragnehmer müssen möglicherweise verschiedene Stakeholder einbeziehen, wie z.B. IT-Teams, Sicherheitsexperten und Führungskräfte, um einen reibungslosen Übergang zu gewährleisten. Regelmäßige Kommunikation und Schulungssitzungen können durchgeführt werden, um die Mitarbeiter über die neuen Cybersicherheitsmaßnahmen und ihre Bedeutung für die Erreichung der CMMC-Konformität zu informieren.

Zertifizierung und Wartung

Nach der Sanierung und Implementierung können die Verteidigungssoftware-Auftragnehmer eine Zertifizierung von einer CMMC-Drittpartei-Bewertungsorganisation (C3PAOs) anstreben. Die C3PAO bewertet die Cybersicherheitspraktiken des Auftragnehmers und vergibt die entsprechende CMMC-Level-Zertifizierung. Es ist entscheidend für Auftragnehmer, ihre Konformität aufrechtzuerhalten und ihre Cybersicherheitspraktiken regelmäßig neu zu bewerten, um eine kontinuierliche Einhaltung des CMMC-Frameworks sicherzustellen.

Die Erlangung der Zertifizierung beinhaltet eine umfassende Bewertung durch die C3PAO. Die Prüfer überprüfen die Dokumentation des Auftragnehmers, führen Interviews mit Schlüsselpersonen durch und führen technische Bewertungen der implementierten Kontrollen durch. Sie bewerten die Fähigkeit des Auftragnehmers, sensible Informationen zu schützen, auf Sicherheitsvorfälle zu reagieren und die Gesamtintegrität ihrer Systeme aufrechtzuerhalten.

Nach der Zertifizierung müssen Verteidigungssoftware-Unternehmen weiterhin ihre Konformität mit dem CMMC-Framework aufrechterhalten. Dies erfordert eine kontinuierliche Überwachung, regelmäßige Audits und periodische Neubewertungen. Auftragnehmer sollten auf dem Laufenden bleiben hinsichtlich der neuesten Cybersecurity-Bedrohungen und branchenüblichen besten Praktiken, um sicherzustellen, dass ihre Systeme sicher bleiben und den sich entwickelnden CMMC-Anforderungen entsprechen.

Zusätzlich sollten Auftragnehmer eine Kultur der kontinuierlichen Verbesserung und der Sensibilisierung für Cybersecurity in ihren Organisationen etablieren. Dies kann durch regelmäßige Programme zur sensibilisierung für Sicherheit, interne Audits und Übungen zur Reaktion auf Vorfälle erreicht werden. Durch kontinuierliche Bewertung und Verbesserung ihrer Cybersecurity-Praktiken können Verteidigungssoftware-Unternehmen effektiv Risiken mildern und ihre CMMC-Konformität über die Zeit aufrechterhalten.

Herausforderungen bei der CMMC 2.0-Konformität

Obwohl die Erreichung der CMMC 2.0-Konformität entscheidend ist, stehen Verteidigungssoftware-Auftragnehmer oft vor Herausforderungen in diesem Prozess. Diese Herausforderungen umfassen Ressourcenbeschränkungen und Budgetierung sowie technische Herausforderungen und Lösungen.

Ressourcenbeschränkungen und Budgetierung

Die CMMC 2.0-Konformität erfordert erhebliche Ressourcen und finanzielle Investitionen. Auftragnehmer können Schwierigkeiten haben, ausreichende Mittel und Ressourcen für die Erfüllung der Anforderungen höherer CMMC-Stufen bereitzustellen. Effektive Budgetierung und Ressourcenmanagement sind wesentlich, um diese Herausforderungen zu überwinden und einen erfolgreichen Konformitätsprozess zu gewährleisten.

Technische Herausforderungen und Lösungen

Die Implementierung fortschrittlicher Cybersicherheitspraktiken kann für Verteidigungssoftwareunternehmer technische Herausforderungen darstellen. Diese Herausforderungen können die Integration komplexer Sicherheitskontrollen, die Gewährleistung der Interoperabilität mit bestehenden Systemen und das Management aufkommender Cyber-Bedrohungen umfassen. Mit einer geeigneten Planung, der Nutzung branchenüblicher Best Practices und der Zusammenarbeit mit Cybersicherheitsexperten können diese Herausforderungen jedoch effektiv gemeistert werden.

Kiteworks Hilft Verteidigungssoftwareunternehmern die CMMC 2.0 Compliance zu Erreichen

Durch das Verständnis der Grundlagen von CMMC 2.0, den drei Compliance-Ebenen und dem Prozess zur Erreichung der Compliance können Verteidigungssoftwareunternehmer die Anforderungen effektiv navigieren. Obwohl während der Compliance-Reise Herausforderungen auftreten können, machen die Vorteile verbesserter Cybersicherheitspraktiken und die Möglichkeit, Angebote für DoD-Verträge einzureichen, dieses Vorhaben lohnenswert. Mit CMMC 2.0 können Verteidigungssoftwareunternehmer zu einer sichereren Verteidigungslieferkette beitragen und die sensiblen Informationen schützen, die für die nationale Sicherheit von entscheidender Bedeutung sind.

Das Private Content Network von Kiteworks, eine FIPS 140-2 Level validierte sichere Plattform für Filesharing und Dateiübertragung, konsolidiert E-Mails, Filesharing, Webformulare, SFTP und Managed File Transfer, sodass Organisationen jede Datei kontrollieren, schützen und verfolgen können, die die Organisation betritt und verlässt.

Kiteworks unterstützt fast 90% der Anforderungen von CMMC 2.0 Stufe 2 direkt aus der Verpackung. Als Ergebnis können DoD-Auftragnehmer und -Unterauftragnehmer ihren CMMC 2.0 Stufe 2 Akkreditierungsprozess beschleunigen, indem sie sicherstellen, dass sie die richtige Plattform für die Kommunikation sensibler Inhalte haben.

Mit Kiteworks vereinen Verteidigungssoftware und andere DoD-Auftragnehmer und -Unterauftragnehmer ihre Kommunikation sensibler Inhalte in einem speziellen Private Content Network, und sie nutzen automatisierte Richtlinienkontrollen und Tracking- und Cybersicherheitsprotokolle, die mit den CMMC 2.0-Praktiken übereinstimmen.

Kiteworks ermöglicht eine schnelle CMMC 2.0-Konformität mit zentralen Funktionen und Merkmalen wie:

- Zertifizierung mit wichtigen Compliance-Standards und -Anforderungen der US-Regierung, einschließlich SSAE-16/SOC 2, NIST SP 800-171 und NIST SP 800-172

- FIPS 140-2 Stufe 1 Validierung

- FedRAMP Authorisiert für Moderate Impact Level CUI

- AES 256-Bit Verschlüsselung für Daten im Ruhezustand, TLS 1.2 für Daten im Übertragungszustand, und ausschließlicher Besitz des Verschlüsselungsschlüssels

Kiteworks Einsatzoptionen umfassen vor Ort, gehostet, privat, hybrid und FedRAMP virtuelle Private Cloud. Mit Kiteworks: Kontrollieren Sie den Zugriff auf sensible Inhalte; schützen Sie diese, wenn sie extern geteilt werden, unter Verwendung von automatischer Ende-zu-Ende-Verschlüsselung, multifaktorauthentifizierung und Sicherheitsinfrastruktur-Integrationen; sehen, verfolgen und berichten Sie alle Dateiaktivitäten, nämlich wer was an wen sendet, wann und wie. Zeigen Sie schließlich die Konformität mit Normen und Vorschriften wie DSGVO, HIPAA, CMMC, Cyber Essentials Plus, IRAP und vielen anderen nach.

Um mehr über Kiteworks zu erfahren, vereinbaren Sie noch heute eine individuelle Demo.

Zusätzliche Ressourcen

- Blogbeitrag Welches CMMC-Level ist das richtige für Ihr Unternehmen?

- Video Treten Sie dem Kiteworks Discord Server bei und vernetzen Sie sich mit gleichgesinnten Fachleuten für die Unterstützung der CMMC 2.0-Compliance

- Blogbeitrag Eine Roadmap für CMMC 2.0 Compliance für DoD-Auftragnehmer

- Leitfaden CMMC 2.0 Compliance Mapping für sensitive Inhaltskommunikationen

- Blogbeitrag 12 Dinge, die Lieferanten aus der Verteidigungsindustrie wissen müssen, wenn sie sich auf die CMMC 2.0 Compliance vorbereiten