CMMC 2.0 Compliance für Militärlogistik- und Versorgungsvertragspartner

Die Sicherheit sensibler Informationen zu gewährleisten, ist für Organisationen in verschiedenen Branchen zu einem vorrangigen Anliegen geworden. Dieses Anliegen zeigt sich besonders deutlich im Bereich der militärischen Logistik und Versorgung, wo strenge Vorschriften und Anforderungen zur Absicherung sensibler Informationen und Daten durchgesetzt werden. Ein solches regulatorisches Rahmenwerk ist die Cybersecurity Maturity Model Certification (CMMC) 2.0.

Der Zertifizierungsprozess der CMMC ist aufwendig, aber unsere CMMC 2.0 Compliance-Roadmap kann helfen.

Verständnis für die CMMC 2.0 Compliance

Bevor wir uns mit den Feinheiten der CMMC 2.0 Compliance und deren direktem Einfluss auf Militärlogistik- und Versorgungsauftragnehmer beschäftigen, ist es entscheidend, die Wichtigkeit der Einhaltung dieser Vorschriften zu verstehen. Die Compliance mit CMMC 2.0 gewährleistet nicht nur den Schutz sensibler Informationen wie Controlled Unclassified Information (CUI), sondern hilft auch, Vertrauen und Glaubwürdigkeit bei Stakeholdern, Kunden und Regierungseinrichtungen aufzubauen. Sie zeigt ein Engagement für die Einhaltung bewährter Praktiken im Bereich der Informationssicherheit und reduziert das Risiko von Cyberangriffen oder Datenverletzungen.

Was ist CMMC 2.0 Compliance Fahrplan für DoD Auftragnehmer

Wenn es um Cybersicherheit geht, ist das Risiko besonders hoch, vor allem in der Verteidigungsindustrie. Militärische Logistik- und Lieferantenvertragspartner beschäftigen sich mit äußerst sensiblen Informationen, darunter klassifizierte Daten, geistiges Eigentum und Details zur kritischen Infrastruktur. Die Folgen einer Nichteinhaltung der CMMC 2.0-Vorschriften können gravierend sein. Vertragsauflösung, finanzielle Strafen und Schäden an dem Ruf des Auftragnehmers sind nur einige Beispiele der möglichen Auswirkungen.

Allerdings geht es bei CMMC 2.0 nicht nur darum, negative Konsequenzen zu vermeiden. Es bietet militärischen Logistik- und Lieferdiensten und anderen Auftragnehmern die Möglichkeit, ihre Cybersicherheitsstruktur zu verbessern und einen Wettbewerbsvorteil zu schaffen. Durch Erreichen der Compliance können Verteidigungsauftragnehmer ihre Verpflichtung zur Schutz sensibler Informationen demonstrieren und ihre Fähigkeit zur Erfüllung der strengen Anforderungen des Verteidigungsministeriums zur Schau stellen.

Die Bedeutung der CMMC 2.0-Compliance

Die Einhaltung der CMMC 2.0 ist von äußerster Wichtigkeit für militärische Logistik- und Lieferantenvertragspartner. Die Verteidigungsindustrie agiert in einer Umgebung, in der Vertrauen und Sicherheit von höchster Priorität sind. Regierungsorganisationen und Verteidigungs-institutionen verlassen sich auf Auftragnehmer, um sensible Informationen effektiv zu behandeln und zu schützen. Die Compliance mit CMMC 2.0 gewährleistet nicht nur die Sicherheit dieser Informationen, sondern hilft auch, Vertrauen und Glaubwürdigkeit bei Stakeholdern aufzubauen.

Darüber hinaus ist die Einhaltung von CMMC 2.0 nicht auf vertragliche Verpflichtungen beschränkt. Es handelt sich um einen proaktiven Ansatz zur Minderung von Cybersicherheitsrisiken und zum Schutz kritischer Vermögenswerte. Durch die Einhaltung der Vorschriften können Militärlogistik- und Beschaffungsunternehmen die Wahrscheinlichkeit von Cyberangriffen oder Datenverstößen verringern, die weitreichende Folgen jenseits von vertraglichen Verpflichtungen haben können.

Schlüsseländerungen in CMMC 2.0

CMMC 2.0 bringt mehrere bemerkenswerte Änderungen mit sich, über die Auftragnehmer Bescheid wissen müssen. Erstens führt das Framework nun drei Reifegrade ein, die von einfacher bis zu fortgeschrittener Stufe reichen. Dieser gestaffelte Ansatz ermöglicht es Organisationen, ihre Cybersicherheitspraktiken und Schutzmaßnahmen auf der Grundlage der Sensibilität der Informationen, mit denen sie umgehen, schrittweise zu verbessern.

Jeder Reifegrad in CMMC 2.0 baut auf dem vorherigen auf und gewährleistet einen umfassenden und skalierbaren Ansatz zur Cybersicherheit. Diese Entwicklung spiegelt die dynamische Art von Cyber-Bedrohungen und die Notwendigkeit einer kontinuierlichen Verbesserung der Verteidigung dagegen wider.

Darüber hinaus führt CMMC 2.0 detailliertere Kontrollen im Vergleich zu seinem Vorgänger ein. Diese Kontrollen umfassen verschiedene Bereiche, einschließlich Zugangskontrolle, Incident Response, System- und Kommunikationsschutz und Einhaltung von Bundesvorschriften. Militärlogistik- und Beschaffungsunternehmer müssen sich mit diesen Kontrollen vertraut machen und sie entsprechend implementieren, um die Compliance zu erreichen.

Indem diese Kontrollen implementiert werden, können diese Organisationen ihre Cybersicherheitshaltung stärken und ihre Praktiken an Branchenstandards ausrichten. Dies erhöht nicht nur ihre Fähigkeit, sensible Informationen zu schützen, sondern positioniert sie auch als vertrauenswürdige Partner in der Verteidigungsindustrie.

Abschließend ist die Einhaltung von CMMC 2.0 (Cybersecurity Maturity Model Certification) entscheidend für Logistik- und Versorgungsunternehmen im militärischen Bereich. Sie gewährleistet den Schutz sensibler Informationen, baut Vertrauen und Glaubwürdigkeit auf und reduziert das Risiko von Cyberangriffen oder Datenverletzungen. Durch das Verständnis der Bedeutung der Konformität und das Akzeptieren der Schlüsseländerungen, die in CMMC 2.0 eingeführt wurden, können Auftragnehmer ihre Cybersicherheitsposition verbessern und zur Stärkung der gesamten Cybersicherheitsinfrastruktur beitragen.

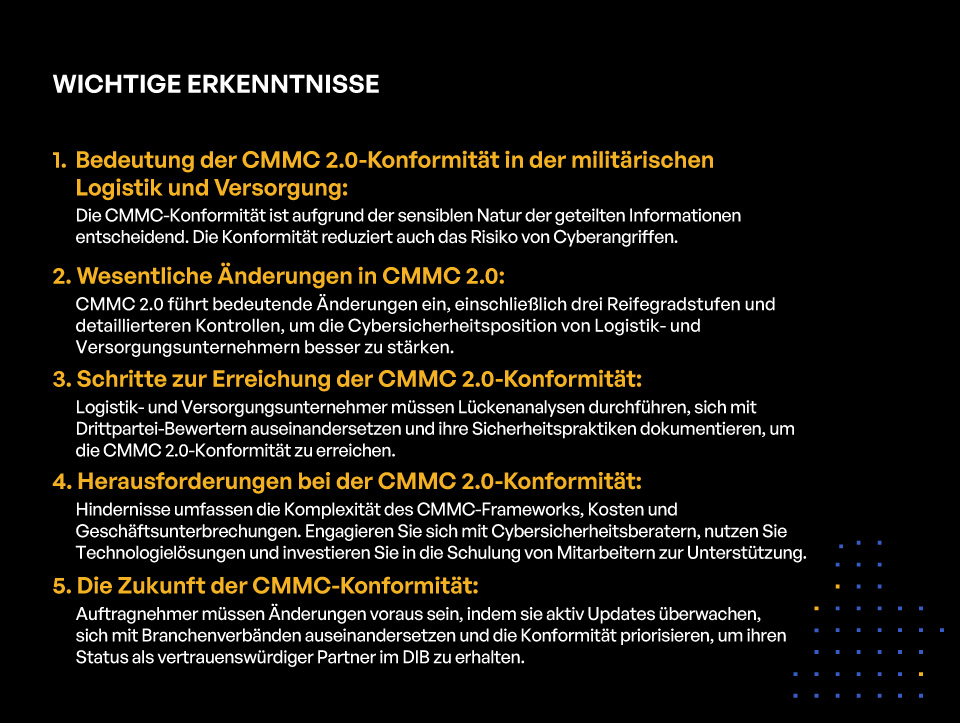

WICHTIGE ERKENNTNISSE

- Bedeutung der CMMC 2.0-Konformität in der militärischen Logistik und Versorgung:

Die CMMC-Konformität ist aufgrund der sensiblen Natur der geteilten Informationen entscheidend. Die Konformität reduziert auch das Risiko von Cyberangriffen. - Wesentliche Änderungen in CMMC 2.0:

CMMC 2.0 führt bedeutende Änderungen ein, einschließlich drei Reifegradstufen und detaillierteren Kontrollen, um die Cybersicherheitsposition von Logistik- und Versorgungsunternehmern besser zu stärken. - Schritte zur Erreichung der CMMC 2.0-Konformität:

Logistik- und Versorgungsunternehmer müssen Lückenanalysen durchführen, sich mit Drittpartei-Bewertern auseinandersetzen und ihre Sicherheitspraktiken dokumentieren, um die CMMC 2.0-Konformität zu erreichen. - Herausforderungen bei der CMMC 2.0-Konformität:

Hindernisse umfassen die Komplexität des CMMC-Frameworks, Kosten und Geschäftsunterbrechungen. Engagieren Sie sich mit Cybersicherheitsberatern, nutzen Sie Technologielösungen und investieren Sie in die Schulung von Mitarbeitern zur Unterstützung. - Die Zukunft der CMMC-Konformität:

Auftragnehmer müssen Änderungen voraus sein, indem sie aktiv Updates überwachen, sich mit Branchenverbänden auseinandersetzen und die Konformität priorisieren, um ihren Status als vertrauenswürdiger Partner im DIB zu erhalten.

Schritte zur Erreichung der CMMC 2.0-Konformität

Die Gewährleistung der CMMC 2.0-Konformität ist ein kritischer Schritt für militärische Technologie- und Versorgungsunternehmen, die mit dem Verteidigungsministerium (DoD) zusammenarbeiten. Das Erreichen der CMMC 2.0-Konformität erfordert einen systematischen Ansatz, der mehrere Schlüsselschritte beinhaltet. In diesem Artikel werden wir den Prozess im Detail untersuchen und wertvolle Einblicke geben, um Logistik- und Versorgungsunternehmen im militärischen Bereich erfolgreich durch die Einhaltung der Compliance zu unterstützen.

Vorbereitung auf die Vorprüfung

Bevor sie eine CMMC 2.0-Prüfung durchlaufen, müssen militärische Logistik- und Versorgungsunternehmen angemessen vorbereitet sein, um einen reibungslosen Konformitätsprozess zu gewährleisten. Dies beinhaltet ein gründliches Verständnis der Anforderungen des Rahmens, die Durchführung einer umfassenden Lückenanalyse und die Entwicklung eines umfassenden Behebungsplans.

Ein gründliches Verständnis des CMMC 2.0-Rahmenwerks ist entscheidend für Militärtechnologie- und -versorgungsauftragnehmer. Dies beinhaltet die Vertrautheit mit den verschiedenen Zertifizierungsstufen, den spezifischen Kontrollen und Praktiken, die für jede Stufe erforderlich sind, und den allgemeinen Zielen des Rahmenwerks. Militärische Logistik- und Versorgungsauftragnehmer sollten Zeit in das Studium der offiziellen Dokumentation investieren und Anleitung von Experten auf dem Gebiet suchen.

Eine Gap-Analyse durchzuführen ist ein weiterer wesentlicher Schritt in der Phase der Vorbeurteilungsvorbereitung. Dies beinhaltet die Bewertung der aktuellen Cybersicherheitspraktiken des Auftragnehmers gegen die Anforderungen des CMMC 2.0-Rahmenwerks. Durch die Identifizierung potenzieller Bereiche der Nichtkonformität können Militärlogistik- und Versorgungsauftragnehmer einen gezielten Sanierungsplan entwickeln, um eventuelle Lücken und Mängel zu beheben.

Zusätzlich zu internen Bewertungen sollten Militärlogistik- und Versorgungsauftragnehmer sich mit zertifizierten Drittbewertern (C3PAOs) in Verbindung setzen, die über das notwendige Fachwissen verfügen, um sie durch den Compliance-Prozess zu führen. Diese Prüfer können unschätzbare Einblicke liefern, bei der Erstellung von konformen Richtlinien und Verfahren helfen und bei der Implementierung notwendiger Sicherheitskontrollen unterstützen.

Implementierung der erforderlichen Kontrollen

Sobald die Vorbereitung der Vorbeurteilung abgeschlossen ist, müssen sich die Auftragnehmer auf die Implementierung der im CMMC 2.0-Rahmenwerk vorgesehenen Kontrollen konzentrieren. Dabei geht es darum, robuste Sicherheitsmaßnahmen im gesamten Unternehmen zu etablieren und aufrechtzuerhalten.

Robust

Die Zugriffskontrollen sind ein entscheidender Aspekt der CMMC 2.0-Konformität. Militärische Logistik- und Lieferantenunternehmen sollten starke Authentifizierungsmechanismen implementieren, wie beispielsweise die Multi-Faktor-Authentifizierung (MFA), um sicherzustellen, dass nur autorisierte Personen Zugang zu sensiblen Informationen und Systemen haben. Zusätzlich sollten regelmäßige Zugriffsprüfungen durchgeführt werden, um unnötige Berechtigungen zu identifizieren und zu widerrufen.

Eine sichere Netzwerkinfrastruktur ist ein weiterer wesentlicher Bestandteil der CMMC 2.0-Konformität. Militärische Logistik- und Lieferantenunternehmen sollten Firewalls, Intrusion-Detection-Systeme und andere Netzwerksicherheitsmaßnahmen implementieren, um vor unbefugtem Zugriff und Datenverletzungen zu schützen. Regelmäßige Sicherheitsbewertungen sollten ebenfalls durchgeführt werden, um eventuelle Schwachstellen in der Netzwerkinfrastruktur zu erkennen und zu beheben.

Umfassende Programme für Sicherheitsbewusstseinsschulungen spielen eine essenzielle Rolle bei der Einhaltung der CMMC 2.0-Konformität. Militärische Logistik- und Lieferantenunternehmen sollten allen Mitarbeitern regelmäßige Schulungen zur Cybersicherheit anbieten, um sicherzustellen, dass sie ihre Rollen und Verantwortlichkeiten zum Schutz sensibler Informationen verstehen. Die Schulung sollte Themen wie Phishing-Aufklärung, Kennworthygiene und Verfahren zur Reaktion auf Vorfälle abdecken.

Die Dokumentation der Sicherheitspraktiken ist entscheidend für die CMMC 2.0-Konformität. Militärische Logistik- und Lieferantenunternehmen sollten ihre Richtlinien, Verfahren und Kontrollen dokumentieren, um Transparenz und Verantwortlichkeit im gesamten Compliance-Prozess zu gewährleisten. Eine präzise Dokumentation ermöglicht es Auditoren, die Einhaltung der vorgeschriebenen Kontrollen durch eine Organisation effektiv zu bewerten.

Maßnahmen nach der Beurteilung

Nach Abschluss der CMMC 2.0-Bewertung müssen Auftragnehmer alle identifizierten Compliance-Probleme unverzüglich angehen. Dies könnte Abhilfemaßnahmen, die Neubewertung von Sicherheitsprotokollen oder die Verbesserung bestehender Kontrollen umfassen.

Es ist wesentlich, alle Abhilfemaßnahmen zu dokumentieren, um das fortlaufende Engagement für die Compliance zu demonstrieren. Militärlogistik- und Zulieferunternehmen sollten Aufzeichnungen über die ergriffenen Maßnahmen zur Behebung von Compliance-Problemen führen, einschließlich aller Änderungen an Richtlinien, Verfahren oder Sicherheitskontrollen.

Zudem sollten Auftragnehmerorganisationen die fortlaufende Überwachung und Verbesserung ihrer Cybersecurity-Haltung priorisieren. Dazu gehört die Durchführung regelmäßiger interner Bewertungen, um aufkommende Sicherheitslücken zu identifizieren und anzugehen. Es ist auch entscheidend, über alle Updates oder Änderungen am CMMC-Framework informiert zu bleiben, um die fortlaufende Compliance sicherzustellen.

Um es zusammenzufassen, erfordert die Einhaltung der CMMC 2.0 eine sorgfältige Planung, die Umsetzung robuster Sicherheitskontrollen und ein fortwährendes Engagement für kontinuierliche Verbesserungen. Indem sie die in diesem Artikel beschriebenen Schritte befolgen, können Militärlogistik- und Zulieferunternehmen den Compliance-Prozess erfolgreich navigieren und ihre Cybersecurity-Haltung stärken.

Herausforderungen bei der Einhaltung der CMMC 2.0

Obwohl die Einhaltung der CMMC 2.0 entscheidend ist, stellt sie verschiedene Herausforderungen für Militärlogistik- und Zulieferunternehmen dar. Ein wichtiges Hindernis ist die Komplexität des Frameworks selbst. Die erhebliche Anzahl von Kontrollen und deren zugehörige Anforderungen können für Organisationen mit begrenzten Cybersecurity-Ressourcen überwältigend sein.

Die Sicherstellung der Compliance mit der CMMC 2.0 erfordert die Umsetzung einer breiten Palette von Sicherheitsmaßnahmen, einschließlich Zugangskontrolle, Incident-Response, und Risikomanagement. Jede Kontrolle hat spezifische Anforderungen, die erfüllt werden müssen. Dies macht es für Militärlogistik- und Zulieferunternehmen zu einem komplexen und zeitaufwändigen Prozess.

Darüber hinaus fügt die dynamische Natur von Cybersecurity-Bedrohungen eine weitere Komplexitätsebene zur CMMC-Konformität hinzu. Mit dem Auftreten neuer Schwachstellen und Angriffsvektoren müssen militärische Logistik- und Zulieferunternehmen ihre Sicherheitsmaßnahmen kontinuierlich aktualisieren, um potenziellen Bedrohungen einen Schritt voraus zu bleiben.

Des Weiteren können die zusätzlichen administrativen Belastungen und Kosten, die mit der Compliance verbunden sind, kleinere Auftragnehmer belasten und möglicherweise ihre Fähigkeit beeinträchtigen, um Regierungsaufträge zu konkurrieren, die eine CMMC-Zertifizierung erfordern. Die finanzielle Investition, die zur Implementierung und Aufrechterhaltung der erforderlichen Sicherheitskontrollen erforderlich ist, kann insbesondere für Organisationen mit begrenzten Budgets erheblich sein.

Außerdem beinhaltet der Prozess zur Erlangung der CMMC-Zertifizierung strenge Bewertungen und Audits, die zeitaufwändig sein können und den täglichen Betrieb stören. Militärische Logistik- und Zulieferunternehmen müssen möglicherweise erhebliche Ressourcen bereitstellen, um sich auf diese Bewertungen vorzubereiten, wodurch sie von ihren Kerngeschäftsaktivitäten abgelenkt werden könnten.

Herausforderungen bei der Compliance bewältigen

Um diese Compliance-Herausforderungen zu überwinden, müssen Organisationen einen proaktiven Ansatz verfolgen. Die Zusammenarbeit mit erfahrenen Cybersecurity-Beratern oder Managed Security Service Providern (MSSPs) kann dabei helfen, die Compliance-Belastung zu mindern, da diese Experten über umfassende Kenntnisse der CMMC-Anforderungen verfügen und maßgeschneiderte Beratung und Unterstützung bieten können.

Diese Berater können militärische Logistik- und Lieferantenvertragspartner bei der Durchführung umfassender Risikobewertungen unterstützen, Schwachstellen identifizieren und die notwendigen Kontrollmechanismen zur Erfüllung der CMMC-Anforderungen implementieren. Sie können auch eine kontinuierliche Überwachung und Unterstützung bieten, um eine kontinuierliche Compliance zu gewährleisten.

Durch die Zusammenarbeit mit anderen Vertragspartnern innerhalb der gleichen Branche können wertvolle Einblicke und gemeinsame Ressourcen zur Erreichung und Aufrechterhaltung der CMMC 2.0 Compliance gewonnen werden. Durch das Teilen von Best Practices, Erfahrungen und innovativen Lösungen können militärische Logistik und Versorgungsunternehmer kollektiv ihre Cybersecurity-Posture verbessern und die Compliance-Belastung reduzieren.

Darüber hinaus können Organisationen Technologielösungen nutzen, um Compliance-Prozesse zu vereinfachen und zu automatisieren. Die Implementierung robuster Cybersecurity-Tools, wie Intrusion-Detection-Systemen, Schwachstellenscannern und Security-Information-and-Event-Management- (SIEM) Plattformen, können militärischen Logistik- und Versorgungsunternehmern helfen, ihre Netzwerke effizient zu überwachen, Bedrohungen zu erkennen und auf Vorfälle zu reagieren.

Regelmäßige Mitarbeiterschulungen undCyber-Awareness-Programme sind ebenfalls unerlässlich, um die CMMC-Konformität zu erreichen und aufrechtzuerhalten. Durch die Aufklärung der Mitarbeiter über bewährte Methoden der Cybersicherheit, die Risiken, die mit Datenverletzungen verbunden sind, und die Bedeutung der Einhaltung von Sicherheitsprotokollen, können Organisationen eine Sicherheitskultur schaffen und die Wahrscheinlichkeit menschlicher Fehler, die zu Konformitätsverstößen führen, verringern.

Abschließend stellen wir fest, dass die Einhaltung der Anforderungen von CMMC 2.0 für Auftragnehmer im Bereich Militärlogistik und Versorgung Herausforderungen darstellt. Proaktive Maßnahmen, wie die Zusammenarbeit mit Beratern für Cybersicherheit, die Zusammenarbeit mit Branchenkollegen, die Nutzung von Technologielösungen und die Investition in die Mitarbeiterschulung, können Organisationen dabei unterstützen, diese Schwierigkeiten zu überwinden und eine kontinuierliche Konformität mit dem Rahmenwerk zu gewährleisten.

Die Auswirkungen von CMMC 2.0 auf Auftragnehmer im Bereich Militärlogistik und Versorgung

Betriebliche Änderungen und Anpassungen

Die Einhaltung der Anforderungen von CMMC 2.0 erfordert erhebliche betriebliche Veränderungen für Auftragnehmer im Bereich Militärlogistik und Versorgung. Organisationen müssen Ressourcen bereitstellen, um eine dauerhafte Einhaltung der Anforderungen des Rahmens zu gewährleisten und robuste Praktiken zur Informationssicherheit auf allen Ebenen ihrer Abläufe umzusetzen.

Darüber hinaus müssen Auftragnehmer möglicherweise ihre bestehenden Lieferketten und Beziehungen zu Drittanbietern überdenken, um sicherzustellen, dass die Einhaltung der Bestimmungen im gesamten Netzwerk gewährleistet ist. Dies umfasst die Implementierung von Vertragsvereinbarungen und Sicherheitsprotokollen, die mit den Anforderungen von CMMC 2.0 übereinstimmen.

Finanzielle Auswirkungen der Compliance

Die Einhaltung von CMMC 2.0 hat auch finanzielle Auswirkungen auf Logistik- und Liefervertragspartner des Militärs. Die mit dem Erreichen und Aufrechterhalten der Konformität verbundenen Kosten, einschließlich Investitionen in die IT-Infrastruktur, Sicherheitsaudits, Mitarbeitertraining und laufende Überwachung, können die finanziellen Ressourcen einer Organisation belasten. Vertragspartner müssen diese Ausgaben sorgfältig budgetieren und die Rentabilität in Bezug auf verbesserte Sicherheit und Marktwettbewerbsfähigkeit bewerten.

Zukunft der CMMC-Konformität

Vorhergesagte Änderungen und Aktualisierungen

Die dynamische Natur der Cybersicherheitslandschaft impliziert, dass die Anforderungen an die CMMC-Konformität in Zukunft weiterentwickeln werden. Es ist zwingend notwendig, dass Logistik- und Liefervertragspartner des Militärs auf dem Laufenden bleiben hinsichtlich dieser Änderungen und prognostizierten Aktualisierungen, um eine fortlaufende Konformität zu gewährleisten.

Logistik- und Liefervertragspartner des Militärs sollten aktiv mit Branchenverbänden zusammenarbeiten, an Foren zur Cybersicherheit teilnehmen und starke Partnerschaften mit Cybersicherheitsprofis aufbauen, um Einblicke in potenzielle regulatorische Veränderungen zu gewinnen und ihre Compliance-Strategien entsprechend anzupassen.

Vorausschau auf die Anforderungen an die Konformität

Da sich die Landschaft der CMMC-Konformität entwickelt, müssen Logistik- und Liefervertragspartner des Militärs stets bemüht sein, den Konformitätsanforderungen einen Schritt voraus zu sein. Dies beinhaltet die Implementierung einer proaktiven Cybersicherheitskultur, das kontinuierliche Überwachen und Bewerten von Sicherheitspraktiken und die Teilnahme an kontinuierlichen Schulungen und Fortbildungen, um sicherzustellen, dass die Organisation auf dem neuesten Stand der regulatorischen Standards bleibt.

Durch die Priorisierung der Compliance und einen proaktiven Ansatz können sich Vertragspartner als vertrauenswürdige Partner in der Verteidigungsindustrie etablieren, indem sie ihr Engagement für den Schutz sensibler Informationen und die Aufrechterhaltung der höchsten Cybersicherheitsstandards unterstreichen.

Kiteworks hilft Logistik- und Liefervertragspartnern des Militärs, die CMMC 2.0-Konformität zu erreichen

Das Private Content Network von Kiteworks, eine FIPS 140-2 Level validierte Filesharing- und Managed-File-Transfer-Plattform, vereint E-Mail, Filesharing, Webformulare, SFTP und Managed File Transfer. Auf diese Weise behalten Organisationen die Kontrolle, schützen und verfolgen jede Datei, die die Organisation betritt und verlässt.

Kiteworks unterstützt etwa 90% der Anforderungen der CMMC 2.0 Stufe 2 direkt „out of the box“. Daher können DoD-Vertragspartner und Unterauftragnehmer ihren Akkreditierungsprozess nach CMMC 2.0 Level 2 beschleunigen, indem sie sicherstellen, dass sie die richtige Plattform für vertrauliche Kommunikation bereithalten.

Mit Kiteworks vereinheitlichen militärische Logistik- und Versorgungsvertragspartner und andere Vertragspartner und Unterauftragnehmer des DoD ihre vertrauliche Kommunikation in einem speziellen Private Content Network. Dabei setzen sie automatisierte Policy-Kontrollen und Überwachungs- und Cybersicherheitsprotokolle ein, die den Praktiken der CMMC 2.0 entsprechen.

Kiteworks ermöglicht eine schnelle Einhaltung der CMMC 2.0 durch Kernfunktionen und Merkmale, einschließlich:

- Zertifizierung nach wichtigen US-Regierungsstandards und -Anforderungen, einschließlich SSAE-16/SOC 2, NIST SP 800-171 und NIST SP 800-172

- FIPS 140-2 Level 1-Validierung

- FedRAMP Authorized for Moderate Impact Level CUI

- AES 256-Bit-Verschlüsselung für Daten im Ruhezustand, TLS 1.2 für Daten während der Übertragung und alleiniger Besitz des Verschlüsselungsschlüssels

Kiteworks

Bereitstellungsoptionen beinhalten On-Premises, gehostet, privat, Hybrid und FedRAMP Virtual Private Cloud. Mit Kiteworks: Kontrollieren Sie den Zugriff auf vertrauliche Inhalte; schützen Sie diese, wenn sie extern geteilt werden, mittels automatischer Ende-zu-Ende-Verschlüsselung, mehrstufiger Authentifizierung und Sicherheitsinfrastruktur-Integrationen; sehen, verfolgen und berichten Sie alle Dateiaktivitäten, nämlich wer was an wen sendet, wann und wie. Zuletzt wird die Einhaltung von Vorschriften und Standards wie DSGVO, HIPAA, CMMC, Cyber Essentials Plus, IRAP, und vielen mehr nachgewiesen.

Um mehr über Kiteworks zu erfahren, planen Sie eine individuelle Demo noch heute.

Zusätzliche Ressourcen

- Blogbeitrag Entscheidung, welches CMMC-Niveau für Ihr Unternehmen richtig ist

- Video Treten Sie dem Kiteworks Discord Server bei und vernetzen Sie sich mit gleichgesinnten Fachleuten für die Unterstützung der CMMC 2.0-Konformität

- Blogbeitrag Eine Roadmap für die CMMC 2.0-Konformität für DoD-Auftragnehmer

- Leitfaden CMMC 2.0 Konformitätsmapping für Kommunikation mit sensiblen Inhalten

- Blogbeitrag 12 Dinge, die Lieferanten der Verteidigungsindustrie wissen müssen, wenn sie sich auf die CMMC 2.0-Konformität vorbereiten